هذا المقال جزء من سلسلة Fileless Malware. جميع أجزاء السلسلة الأخرى:

أعتقد أننا يمكن أن نتفق جميعًا على أن المتسللين لديهم العديد من الحيل والأساليب للدخول سراً إلى البنية الأساسية لتكنولوجيا المعلومات الخاصة بك والانتقال دون أن يلاحظها أحد أثناء قيامهم بسرقة الأصول الرقمية الخاصة بك. الاستنتاج الرئيسي لهذه السلسلة هو أن اكتشاف البرمجيات الخبيثة التي تستند إلى التوقيع يتم تجاوزه بسهولة حتى من خلال الأساليب البسيطة ، التي قدمت بعضها في هذه السلسلة.

أدرك جيدًا أن

الباحثين في مجال الأمن ، الذين غالباً ما يصفون أجهزة فحص الفيروسات بأنها غير مجدية ، لكن لا ينبغي عليك التخلص منها بسبب هذا. لا يزال ، لا يزال هناك العديد من البرامج الخبيثة المكتوبة بواسطة المتسللين طفولي النصي كسول التي سيتم حظرها بواسطة هذه الماسحات الضوئية.

تتمثل أفضل أيديولوجية في الكفاح ضد الأساليب الخبيثة التي لا تحتوي على ملفات أو طرق الاستغلال غير المرغوب فيها في تكملة حماية المحيط القياسية - الماسحات الضوئية للموانئ وكاشفات البرامج الضارة - بخطوط دفاع ثانوية ولديهم خطط للاستجابة والاستعادة عندما يحدث الأمر المحتوم ، بما في ذلك برنامج الاستجابة للهجمات .

أعني مفهوم

الدفاع المتعدد الأطراف (الدفاع في العمق ، أو الدفاع) . هذا نهج عملي جدًا للتعامل مع المتسللين المتقدمين الذين يضحكون على أدوات الأمان المحيطة وبرامج مسح توقيع الملفات.

هل لدى ديد مشاكل؟ بالطبع يقوم الآن نفس المتخصصين في مجال الأمن الذين فقدوا الثقة في الإجراءات الأمنية التقليدية بترويج قائمة

بيضاء بالتطبيقات التي

قد تكون مفيدة لك ،

لا سيما بعد حقيقة الاختراق الأولي.

كما رأينا ، يمكن استخدام أساليب الهجوم عديم الشفرات التي

أظهرتها سابقًا في هذه السلسلة

لتجاوز هذه القائمة البيضاء. يقع هذا بالفعل ضمن الاتجاه الجديد لتقنيات القرصنة التي تقوض الإيمان بالأدوات الشرعية والبرامج التقليدية وتستخدمها لأغراضهم الشريرة.

ترقبوا وابقوا في وظائف المستقبل.

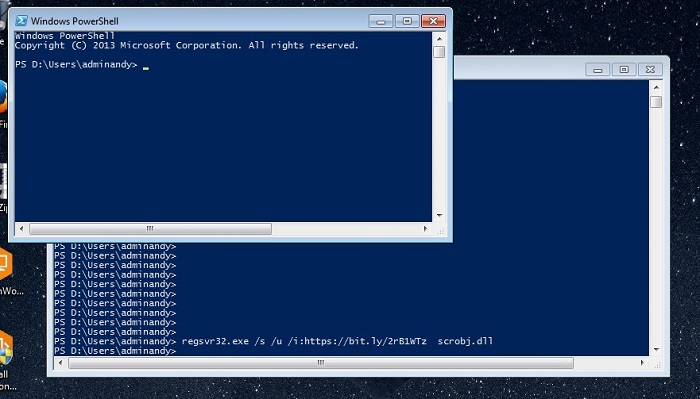

سؤال: هل يمكنك تجاوز ميزات أمان Windows عن طريق تمرير الأوامر إلى regsvr32.exe سرا؟ الجواب نعم

جادة حول أمن البيانات

في رأيي ، الحماية المتعمقة هي التقليل إلى الحد الأدنى من الضرر: نأخذ أسوأ النتائج كحد أقصى وخطوة خطوة نحولها إلى شيء ليس مخيفًا للغاية بالنسبة لنا أو سيكلف المهاجمون كثيرًا.

تخيل أن أحد المتسللين دخل إلى الشبكة ، ولكن نظرًا

لسياسات الأذونات التقييدية المثالية

في شركتك ، فقد منعته من الوصول إلى البيانات الحساسة. أو تمكن المتسللين من الوصول إلى البيانات السرية ، لكن تقنية تحليل سلوك المستخدم المذهلة الخاصة بك اكتشفت الدخلاء والحسابات المعطلة قبل دمج ملايين بطاقات الائتمان. أو ربما حصل المتسلل على حق الوصول إلى عناوين البريد الإلكتروني لعملائك ، لكن خطة الاستجابة للمخالفات التشغيلية ، والتي تتضمن مراقبة في الوقت الفعلي لنشاط الملف غير العادي ، سمحت لك بالوصول إلى السلطات التنظيمية والضحايا في وقت قياسي ، وبالتالي تجنب الغرامات ومكافحة الإعلانات .

حماية الحس السليم

الدفاع العميق هو مجموعة من التوصيات وفلسفة معينة ، أي بعض الخطوات

والحلول العملية لجعل الحياة أسهل.

إذا كان علي شخصياً وصف مثل هذا النهج في الدفاع وتحويله إلى ثلاث نقاط فعالة ، فإليك ما أوصي به في المقام الأول:

- تقييم المخاطر عن طريق إجراء جرد لما تحتاج إلى حمايته. حدد البيانات الشخصية والبيانات الحساسة الأخرى المنتشرة عادةً في نظام الملفات. يجب عليك معرفة من الذي يعمل معهم ومن يحتاج حقًا إلى الوصول إليهم. تحذير: ليس من السهل القيام بذلك كما قد يبدو ، ولكن إذا كان لديك الأدوات الصحيحة ، فيمكنك التعامل معه ؛

- حماية البيانات. الآن بعد العثور على البيانات ، قم بالحد من الأضرار المحتملة للانتهاكات المستقبلية: تقليل الوصول إلى مجموعة واسعة وعالمية للغاية ، وتبسيط هياكل الأذونات ، وتجنب حقوق المستخدم المباشرة. تقليل المخاطر المحتملة الكلية عن طريق حذف البيانات القديمة وحفظ البيانات التي لم تعد هناك حاجة إليها بنشاط في العمل ؛

- الحفاظ على حالة آمنة من خلال أتمتة مهام سير العمل في توفير الوصول ، والتحقق بانتظام من الحقوق وإصدار الشهادات ، وتخزين البيانات بناءً على السياسات ؛

- أخيرًا ، راقب باستمرار سلوك المستخدم والنظام غير العادي .