في الآونة الأخيرة ، على شبكة الإنترنت ، يمكنك العثور على عدد كبير من المواد حول موضوع

تحليل حركة المرور على محيط الشبكة . في الوقت نفسه ، لسبب ما ، نسي الجميع تمامًا

تحليل حركة المرور المحلية ، وهو أمر لا يقل أهمية. هذه المقالة فقط زار هذا الموضوع. باستخدام

Flowmon Networks كمثال ، سوف نتذكر Netflow القديم الجيد (وبدائله) ،

وننظر في الحالات المثيرة للاهتمام ، والشذوذات المحتملة في الشبكة ومعرفة مزايا الحل عندما

تعمل الشبكة بالكامل كجهاز استشعار واحد . والأهم من ذلك - يمكن إجراء تحليل مماثل لحركة المرور المحلية مجانًا تمامًا ، بموجب ترخيص تجريبي (

45 يومًا ). إذا كنت مهتمًا بالموضوع ، فمرحباً بك في cat. إذا قرأت الكسل ، إذا نظرنا إلى المستقبل ، يمكنك التسجيل في

ندوة الويب القادمة ، حيث

سنعرض ونخبرك بكل شيء (في نفس المكان يمكنك أن تتعلم عن تدريب المنتج القادم).

ما هي شبكات Flowmon؟

بادئ ذي بدء ، Flowmon هو بائع تكنولوجيا المعلومات الأوروبي. الشركة التشيكية ، ومقرها في برنو (لم يتم إثارة مسألة العقوبات). في شكلها الحالي ، تم تمثيل الشركة في السوق منذ عام 2007. قبل ذلك ، كانت معروفة تحت علامة Invea-Tech. لذلك في المجموع ما يقرب من 20 سنة أنفقت على تطوير المنتجات والحلول.

يتم وضع Flowmon كعلامة تجارية من الدرجة الأولى. تطوير حلول متميزة للعملاء من الشركات ويتم تمييزها في مربعات Gartner في اتجاه مراقبة وتشخيص أداء الشبكة (NPMD). ومن المثير للاهتمام ، من بين جميع الشركات في التقرير ، Flowmon هو البائع الوحيد الذي لاحظته شركة Gartner كشركة مصنعة للحلول لكل من مراقبة الشبكة وحماية المعلومات (تحليل سلوك الشبكة). لا يحتل المركز الأول بعد ، لكن بسبب هذا ، لا يقف مثل جناح من بوينغ.

ما المهام التي يحلها المنتج؟

على المستوى العالمي ، يمكننا التمييز بين مجموعة المهام التالية التي تحلها منتجات الشركة:

- تحسين استقرار الشبكة ، وكذلك موارد الشبكة من خلال تقليل وقت التوقف عن العمل وعدم إمكانية الوصول إليها ؛

- تحسين الأداء العام للشبكة

- تحسين كفاءة الموظفين الإداريين بسبب:

- استخدام أدوات مراقبة الشبكات المبتكرة الحديثة القائمة على معلومات حول تدفقات بروتوكول الإنترنت ؛

- توفير تحليلات مفصلة حول أداء وحالة الشبكة - المستخدمون والتطبيقات التي تعمل على الشبكة ، والبيانات المرسلة ، والموارد التفاعلية ، والخدمات والعُقد ؛

- الاستجابة للحوادث قبل وقوعها ، وليس بعد فقدان الخدمة من قبل المستخدمين والعملاء ؛

- تقليل الوقت والموارد اللازمة لإدارة الشبكة والبنية التحتية لتكنولوجيا المعلومات ؛

- تبسيط مهام استكشاف الأخطاء وإصلاحها.

- زيادة مستوى أمان الشبكة وموارد المعلومات الخاصة بالمؤسسة ، من خلال استخدام التقنيات غير الموقعة للكشف عن نشاط الشبكة غير الطبيعي والخبيث ، فضلاً عن "هجمات اليوم صفر" ؛

- توفير المستوى المطلوب من تطبيقات شبكة SLA وقواعد البيانات.

محفظة منتجات Flowmon Networks

الآن دعونا نلقي نظرة مباشرة على مجموعة منتجات Flowmon Networks ومعرفة ما تقوم به الشركة على وجه التحديد. كما خمن الكثيرون بالفعل من الاسم ، فإن التخصص الرئيسي هو في حلول تدفق التدفق لحركة المرور ، بالإضافة إلى عدد من الوحدات الإضافية التي تعمل على توسيع الوظائف الأساسية.

في الواقع ، يمكن أن يسمى Flowmon شركة منتج واحد ، أو بالأحرى - حل واحد. دعونا معرفة ما إذا كانت جيدة أو سيئة.

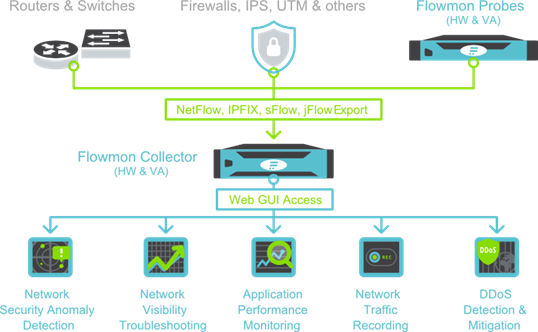

جوهر النظام هو المجمع ، وهو المسؤول عن جمع البيانات على بروتوكولات التدفق المختلفة ، مثل

NetFlow v5 / v9 و jFlow و sFlow و NetStream و IPFIX ... من المنطقي تمامًا أنه بالنسبة لشركة غير تابعة لأي من مصنعي معدات الشبكات ، من المهم أن تقدم للسوق منتجًا عالميًا ، غير مرتبطة بأي معيار أو بروتوكول واحد.

جامع Flowmon

جامع Flowmonيتوفر المجمّع كخادم أجهزة وكآلة افتراضية (VMware و Hyper-V و KVM). بالمناسبة ، يتم تطبيق النظام الأساسي للأجهزة على خوادم DELL المخصصة ، والتي تعمل تلقائيًا على إزالة معظم المشكلات المتعلقة بالضمان و RMA. تعد بطاقات التقاط حركة المرور الخاصة بـ FPGA التي طورتها شركة تابعة لـ Flowmon ، والتي تسمح بالمراقبة بسرعات تصل إلى 100 جيجابت في الثانية ، هي المكون الوحيد للأجهزة.

ولكن ماذا لو لم يكن هناك طريقة لتوليد تدفق عالي الجودة على معدات الشبكة الحالية؟ أم أن حمل المعدات مرتفع جدًا؟ ليست مشكلة:

Flowmon prob

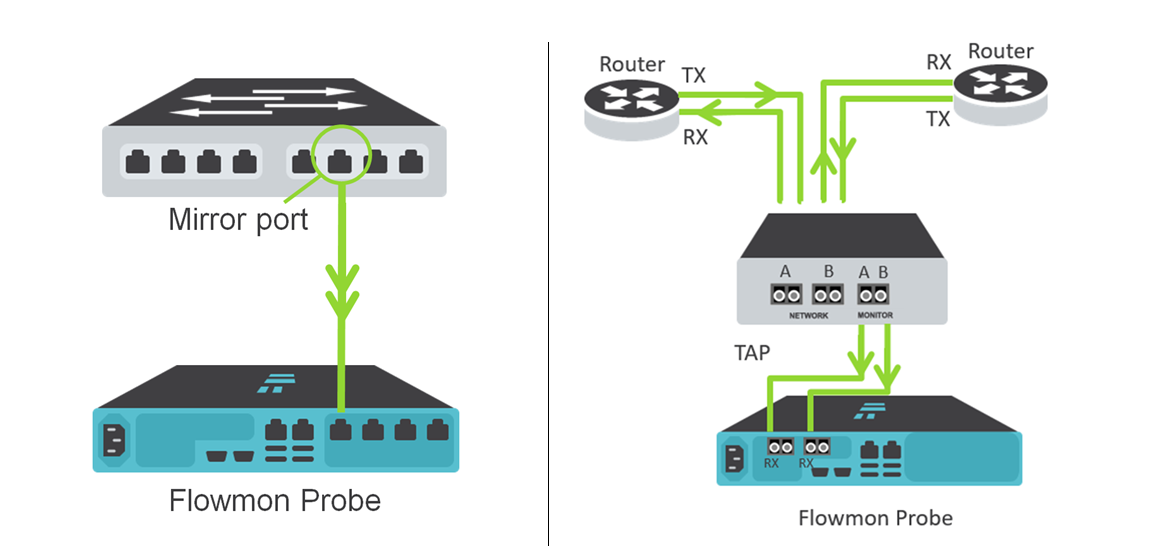

Flowmon probفي هذه الحالة ، تقترح Flowmon Networks استخدام مجساتها الخاصة (Flowmon Probe) ، والتي تتصل بالشبكة من خلال منفذ SPAN للمحول أو باستخدام مقسمات TAP سلبية.

SPAN (منفذ النسخة المتطابقة) وخيارات تطبيق TAP

SPAN (منفذ النسخة المتطابقة) وخيارات تطبيق TAPفي هذه الحالة ، يتم تحويل حركة المرور الأولية القادمة إلى Flowmon Probe إلى IPFIX المتقدم ، والذي يحتوي على أكثر من

240 مقياسًا يحتوي على معلومات . بينما لا يحتوي بروتوكول NetFlow القياسي الذي تم إنشاؤه بواسطة معدات الشبكة على أكثر من 80 مقياسًا. يسمح هذا برؤية البروتوكولات ليس فقط في المستويين 3 و 4 ، ولكن أيضًا في المستوى 7 وفقًا لنموذج ISO OSI. نتيجة لذلك ، يمكن لمسؤولي الشبكة مراقبة سير عمل هذه التطبيقات والبروتوكولات مثل البريد الإلكتروني ، HTTP ، DNS ، SMB ...

من الناحية النظرية ، فإن البنية المنطقية للنظام هي كما يلي:

الجزء الرئيسي من "النظام البيئي" بالكامل لشبكات Flowmon Networks هو المُجمع ، والذي يستقبل حركة المرور من معدات الشبكة الحالية أو تحقيقاتها (Probe). لكن بالنسبة إلى Enterprise ، فإن توفير حلول حصرية لمراقبة حركة مرور الشبكة سيكون بسيطًا للغاية. يمكن للحلول مفتوحة المصدر القيام بذلك ، وإن لم يكن مع هذا الأداء. قيمة Flowmon هي وحدات إضافية تعمل على توسيع الوظيفة الأساسية:

- وحدة Anomaly Detection Security - الكشف عن نشاط الشبكة غير الطبيعي ، بما في ذلك هجمات يوم الصفر ، بناءً على تحليل حركة المرور على مجريات الأمور وملف تعريف شبكة نموذجي ؛

- وحدة مراقبة أداء التطبيق - مراقبة أداء تطبيقات الشبكة دون تثبيت "الوكلاء" والتأثير على الأنظمة المستهدفة ؛

- وحدة تسجيل حركة المرور - تسجيل أجزاء حركة مرور الشبكة من خلال مجموعة من القواعد المحددة مسبقًا أو بواسطة مشغل من وحدة ADS ، لمزيد من استكشاف الأخطاء وإصلاحها و / أو التحقيق في حوادث أمن المعلومات ؛

- وحدة حماية DDoS - حماية محيط الشبكة من هجمات رفض الخدمة DoS / DDoS الحجمي ، بما في ذلك الهجمات على التطبيقات (OSI L3 / L4 / L7).

في هذه المقالة ، سوف نلقي نظرة على كيفية عمل كل شيء بشكل حي باستخدام مثالين من الوحدات -

مراقبة أداء الشبكة والتشخيص وأمن الكشف عن الحالات الشاذة .

مصدر البيانات:

- خادم لينوفو RS 140 مع برنامج VMware 6.0 ؛

- صورة الجهاز الظاهري Flowmon Collector ، والذي يمكن تنزيله من هنا ؛

- زوج من المفاتيح التي تدعم بروتوكولات التدفق.

الخطوة 1. تثبيت Flowmon جامع

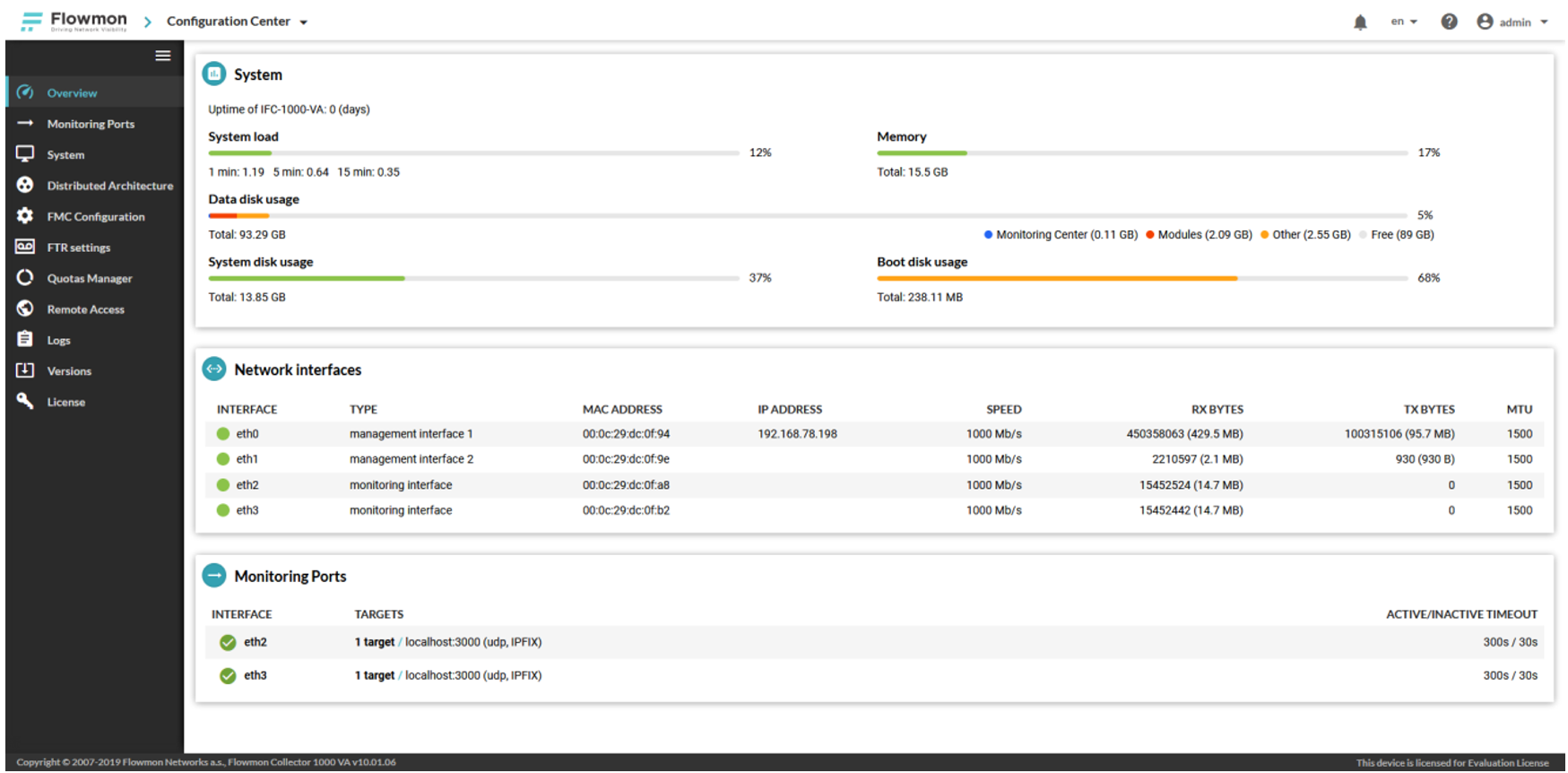

يأتي نشر جهاز افتراضي على برنامج VMware بطريقة قياسية تمامًا من قالب OVF. نتيجة لذلك ، نحصل على جهاز افتراضي يعمل بنظام CentOS ومع برنامج جاهز للاستخدام. متطلبات الموارد - إنسانية:

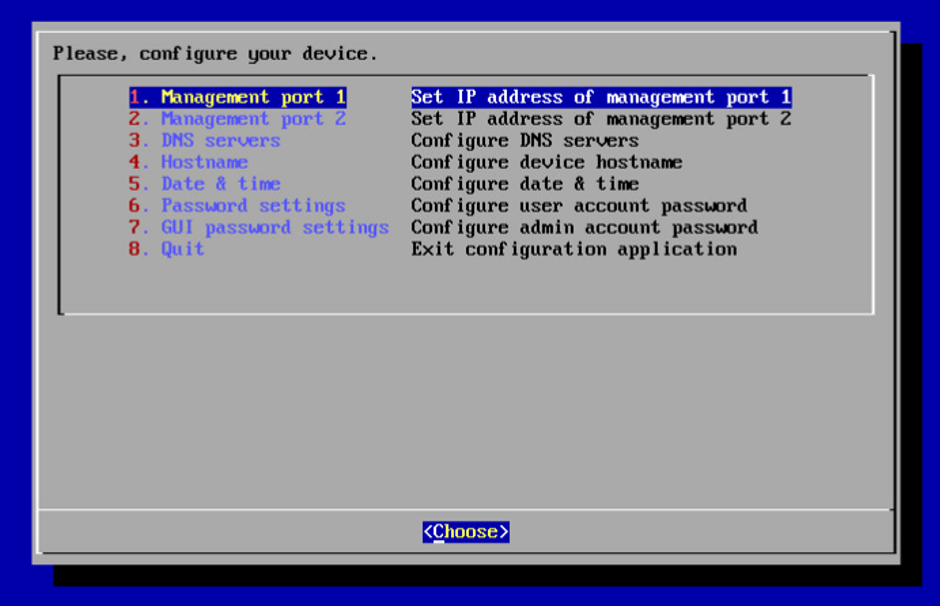

يبقى فقط لإجراء التهيئة الأساسية باستخدام الأمر

sysconfig :

نقوم بتهيئة IP على منفذ الإدارة ، DNS ، الوقت ، اسم المضيف ، ويمكننا الاتصال بواجهة WEB.

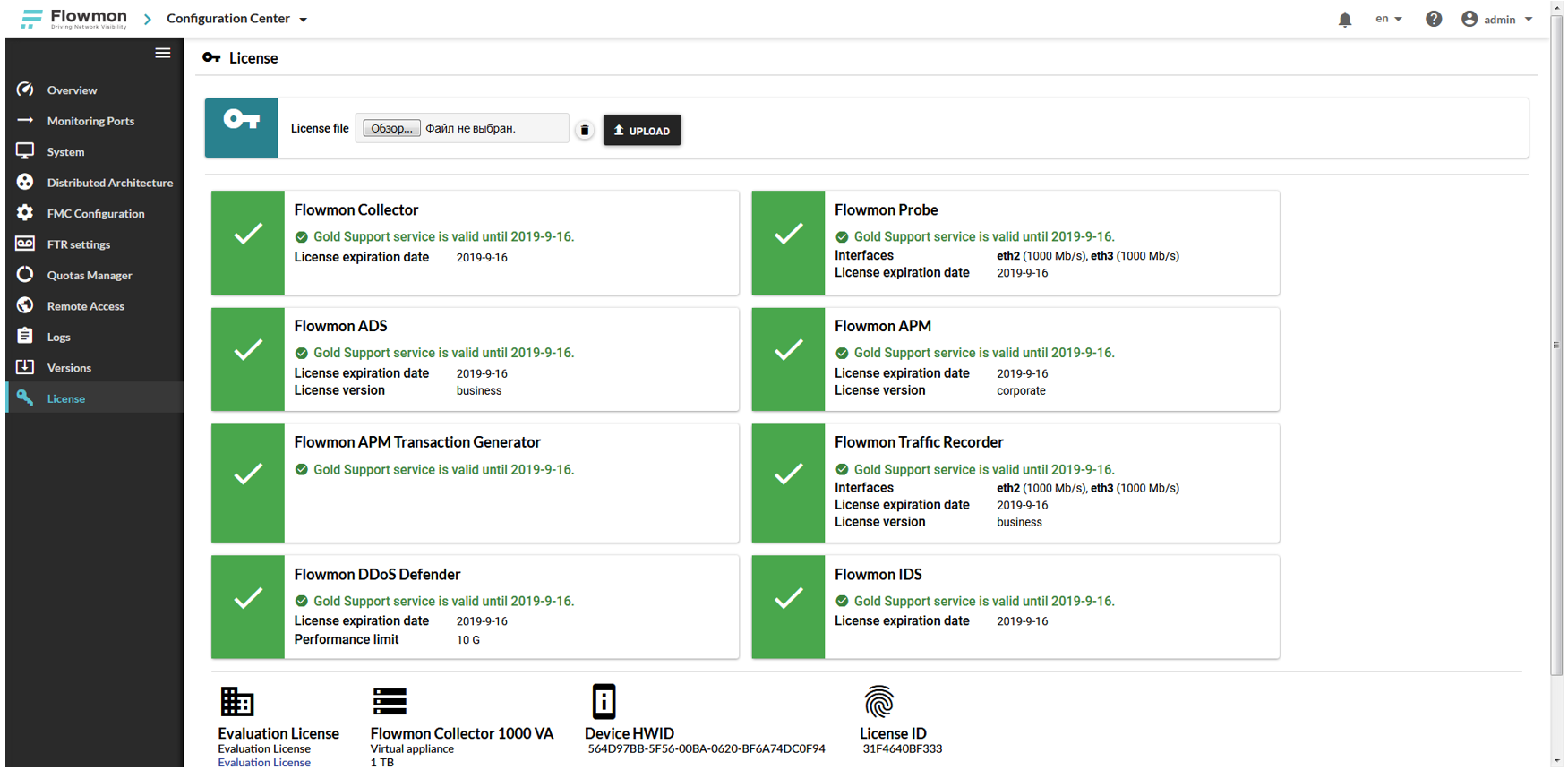

الخطوة 2. تثبيت الترخيص

يتم إنشاء ترخيص تجريبي لمدة شهر ونصف وتنزيله مع صورة الجهاز الظاهري. تحميل من خلال

مركز التكوين -> الترخيص . نتيجة لذلك ، نرى:

كل شيء جاهز. يمكنك الحصول على العمل.

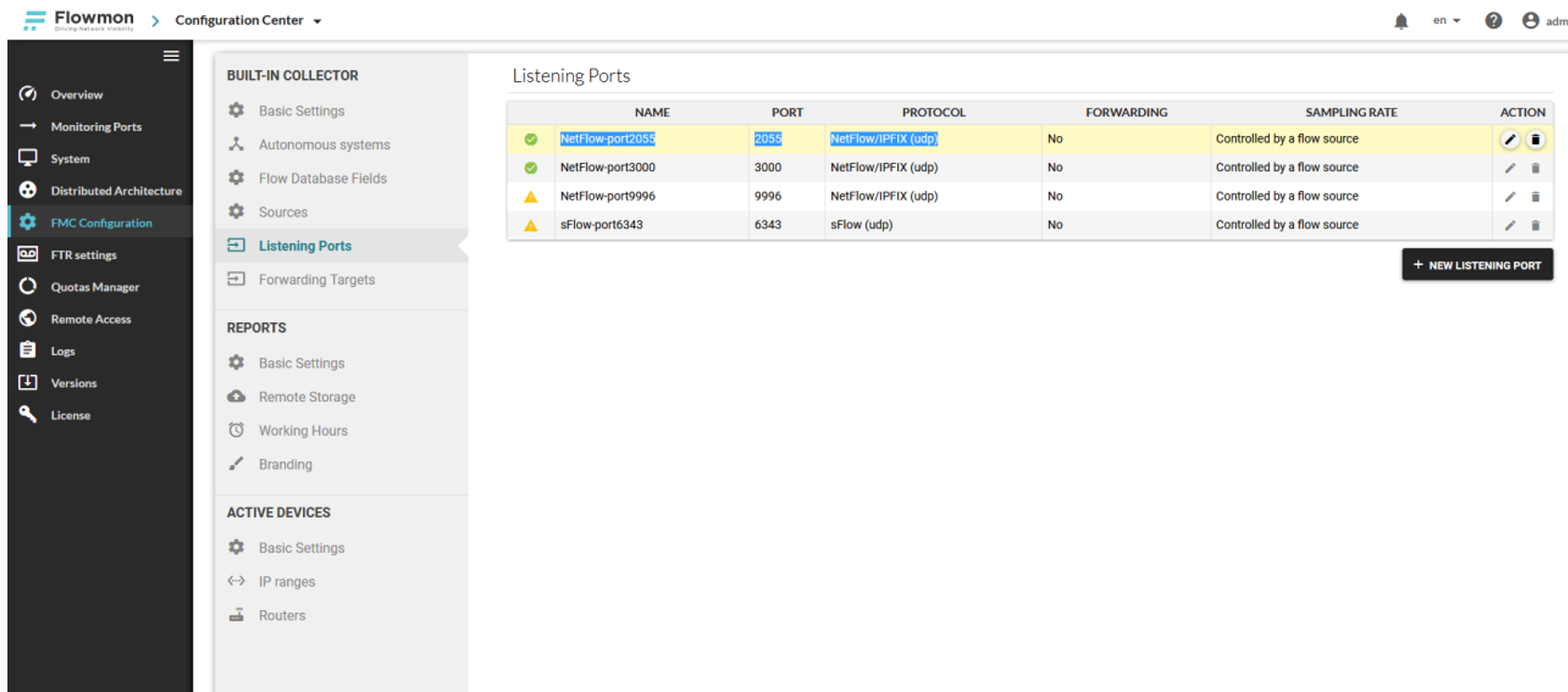

الخطوة 3. تكوين المتلقي على المجمع

في هذه المرحلة ، تحتاج إلى تحديد كيفية إدخال البيانات من المصادر إلى النظام. كما قلنا من قبل ، يمكن أن يكون هذا أحد بروتوكولات التدفق أو منفذ SPAN الموجود على المفتاح.

في مثالنا ، سوف نستخدم استقبال البيانات باستخدام بروتوكولي

NetFlow v9 و IPFIX . في هذه الحالة ، كهدف نحدد عنوان IP لواجهة الإدارة -

192.168.78.198 . تُستخدم واجهات eth2 و eth3 (مع نوع واجهة المراقبة) لتلقي نسخة من حركة المرور الأولية من منفذ SPAN للمحول. نحن تخطيهم ، وليس قضيتنا.

بعد ذلك ، تحقق من منفذ المجمع حيث يجب أن تتدفق حركة المرور.

في حالتنا ، يتوقع جامع المرور على منفذ UDP / 2055.

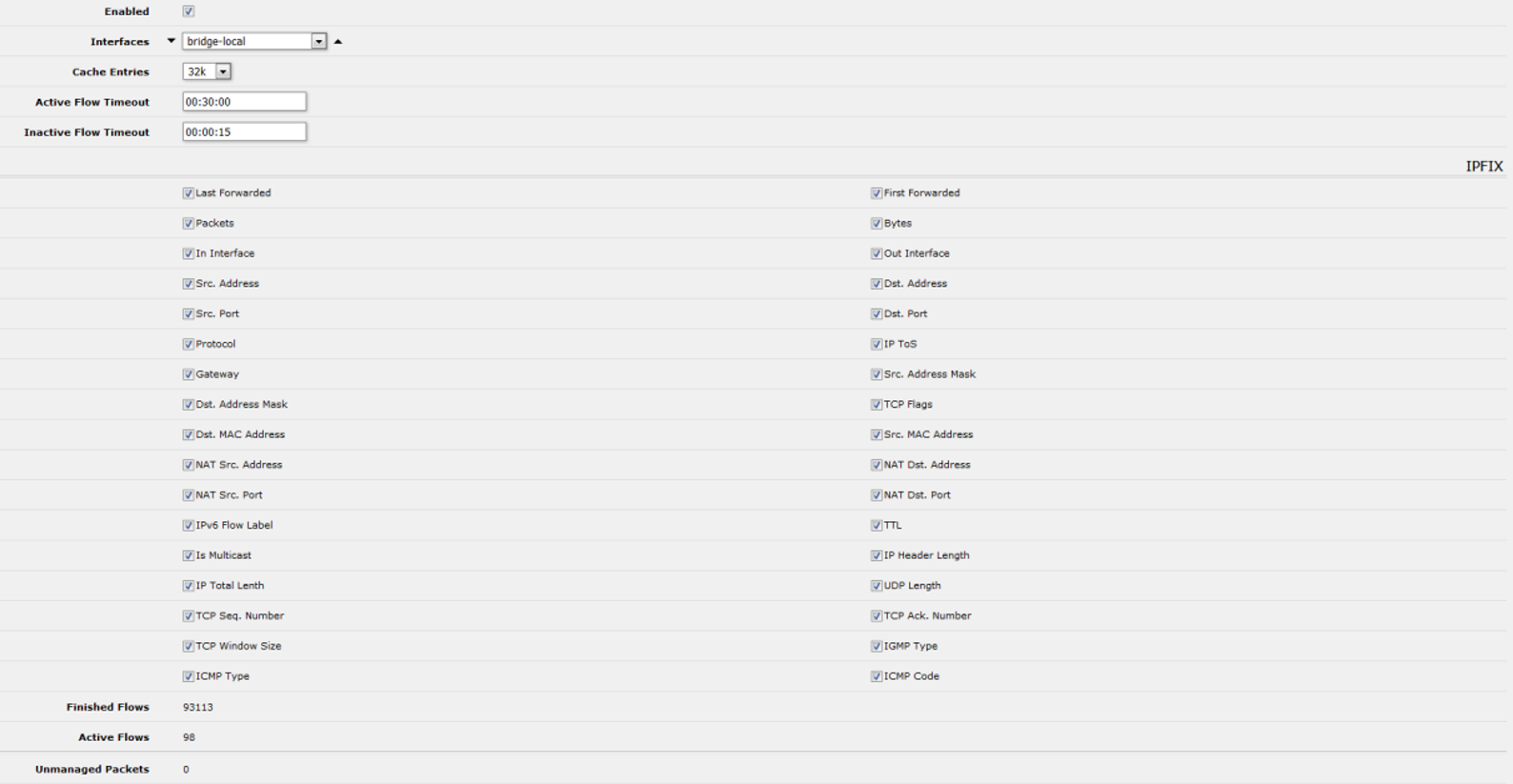

الخطوة 4. تكوين معدات الشبكة لتصدير التدفق

من المحتمل أن يُعتبر إعداد NetFlow على معدات Cisco Systems شيئًا طبيعيًا تمامًا لأي مسؤول شبكة. على سبيل المثال ، سوف نأخذ شيئًا غير عادي. على سبيل المثال ، جهاز التوجيه MikroTik RB2011UiAS-2HnD. نعم ، من الغريب أن مثل هذا الحل للميزانية للمكاتب الصغيرة والمكاتب المنزلية يدعم أيضًا بروتوكولي NetFlow v5 / v9 و IPFIX. في الإعدادات ، حددنا الهدف (عنوان المجمع 192.168.78.198 والمنفذ 2055):

وأضف جميع المقاييس المتاحة للتصدير:

يمكن القول أن الإعداد الأساسي كامل. تحقق مما إذا كانت حركة المرور تدخل النظام.

الخطوة 5. اختبار وتشغيل وحدة مراقبة أداء الشبكة والتشخيص

يمكنك التحقق من حركة المرور من المصدر في

مركز مراقبة Flowmon -> المصادر :

نرى أن البيانات تدخل النظام. بعد مرور بعض الوقت على تجميع المجمع لحركة المرور ، ستبدأ التطبيقات المصغّرة في عرض المعلومات:

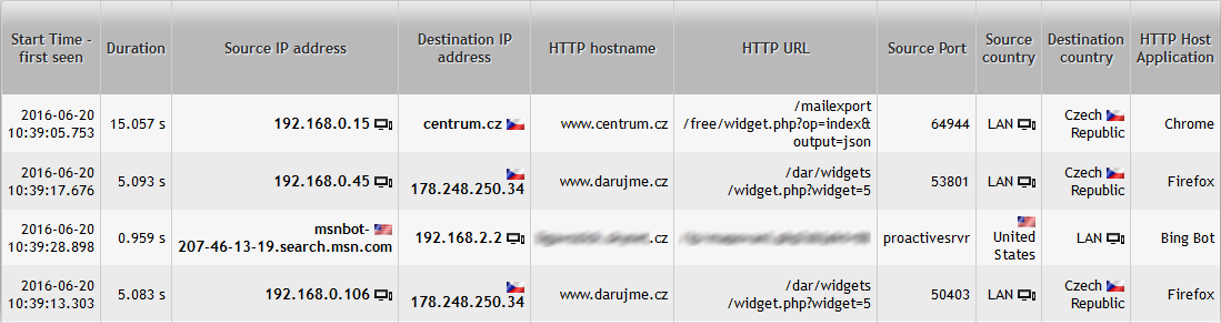

النظام مبني على مبدأ البحث لأسفل. بمعنى أن المستخدم ، الذي يختار جزء الاهتمام به على المخطط أو الرسم البياني ، "ينخفض" إلى مستوى عمق البيانات الذي يحتاجه:

حتى المعلومات حول كل اتصال وشبكة اتصال:

الخطوة 6. الشذوذ وحدة الكشف عن الأمن

يمكن استدعاء هذه الوحدة ربما واحدة من أكثرها إثارة للاهتمام ، وذلك بفضل استخدام أساليب لا تشوبه شائبة للكشف عن الحالات الشاذة في حركة مرور الشبكة ونشاط الشبكة الخبيثة. لكن هذا ليس نظير أنظمة IDS / IPS. العمل مع الوحدة يبدأ بـ "التدريب". للقيام بذلك ، يشير المعالج الخاص إلى جميع المكونات والخدمات الرئيسية للشبكة ، بما في ذلك:

- عناوين خادم البوابة ، DNS ، DHCP و NTP

- معالجة شرائح المستخدم والخادم.

بعد ذلك ، ينتقل النظام إلى وضع التدريب ، والذي يستمر في المتوسط من أسبوعين إلى شهر واحد. خلال هذا الوقت ، يولد النظام حركة مرور أساسية خاصة بشبكتنا. ببساطة ، يدرس النظام:

- ما السلوك المعتاد للمضيفين؟

- ما هي كميات البيانات التي تنتقل عادةً وتكون طبيعية للشبكة؟

- ما هو وقت المستخدم المعتاد؟

- ما هي التطبيقات عبر الإنترنت؟

- وأكثر من ذلك بكثير ..

نتيجة لذلك ، نحصل على أداة تحدد أي شذوذ في شبكتنا وانحرافات عن السلوك المميز. فيما يلي بعض الأمثلة التي يمكن للنظام اكتشافها:

- توزيع البرامج الضارة الجديدة على الشبكة التي لم يتم الكشف عنها بواسطة تواقيع مكافحة الفيروسات ؛

- بناء DNS أو ICMP أو الأنفاق الأخرى ونقل البيانات التي تتجاوز جدار الحماية ؛

- ظهور كمبيوتر جديد على شبكة الاتصال كخادم DHCP و / أو DNS.

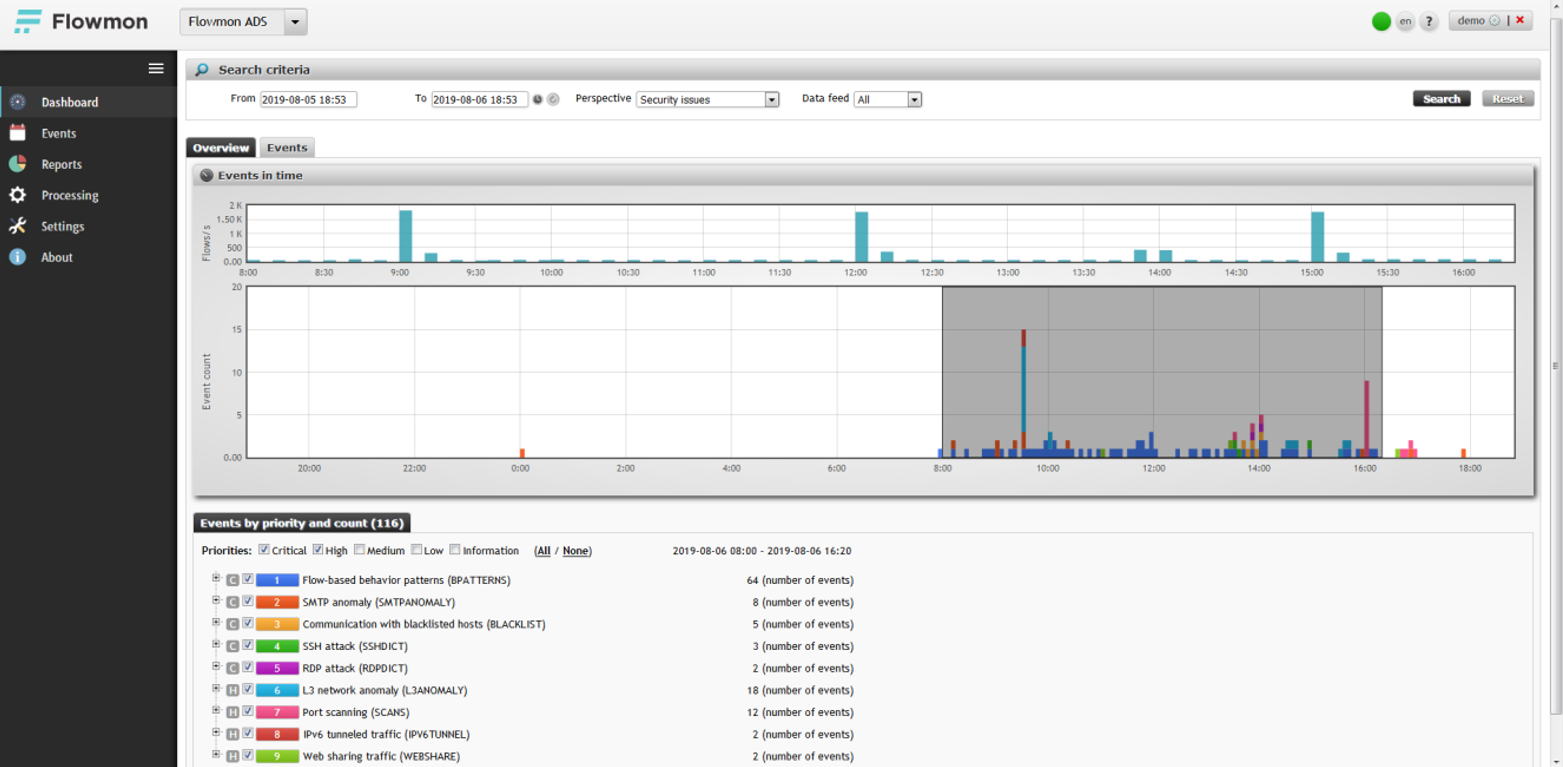

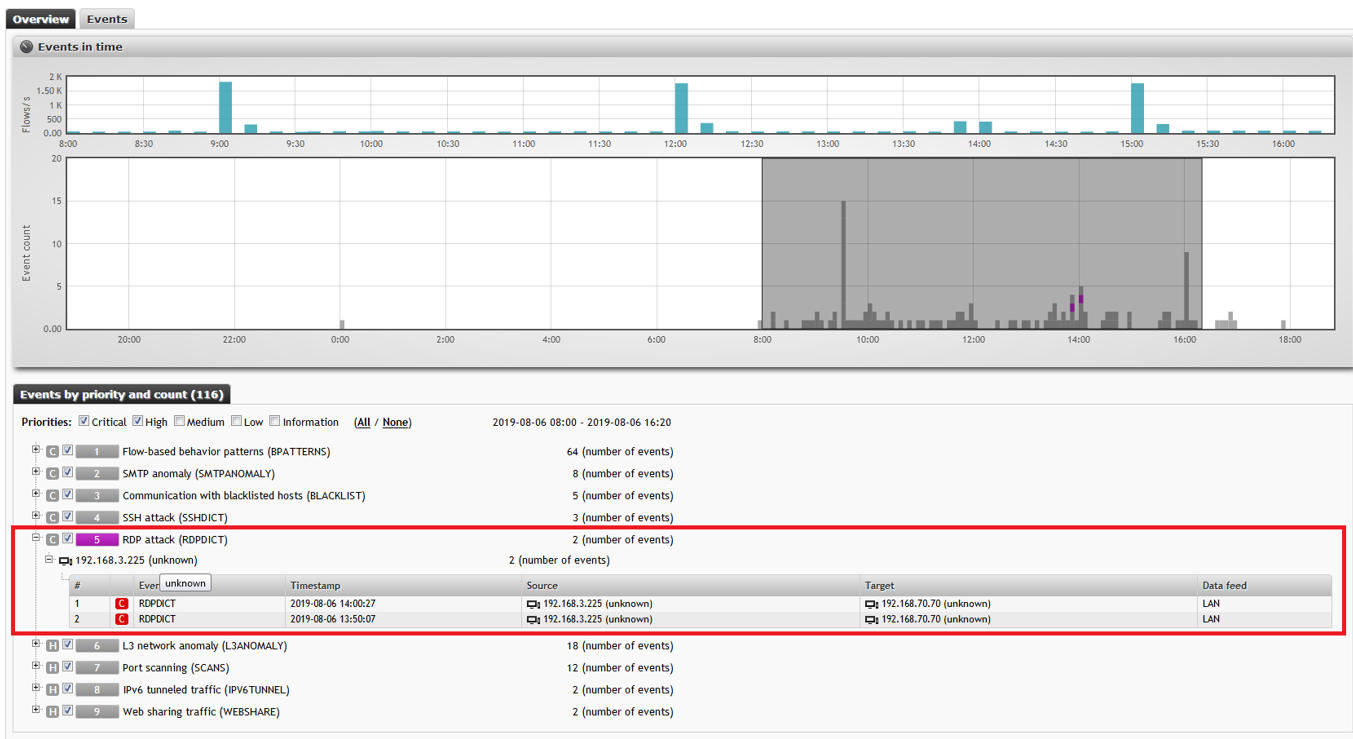

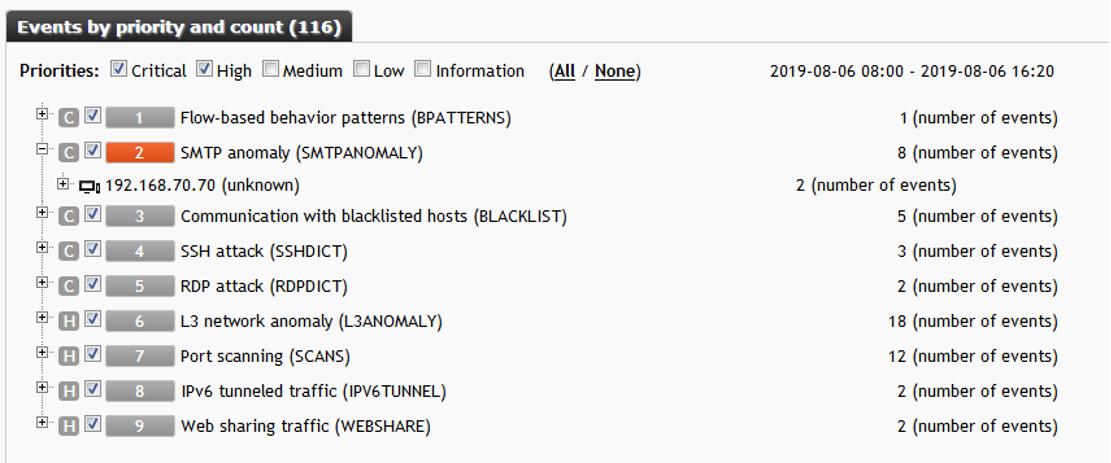

دعونا نرى كيف يبدو على الهواء مباشرة. بعد تدريب نظامك وبناء حركة مرور الشبكة الأساسية ، يبدأ في اكتشاف الحوادث:

الصفحة الرئيسية للوحدة هي جدول زمني مع عرض للحوادث التي تم تحديدها. في مثالنا ، نرى زيادة واضحة ، ما بين 9 و 16 ساعة تقريبًا. نختارها وننظر في مزيد من التفاصيل.

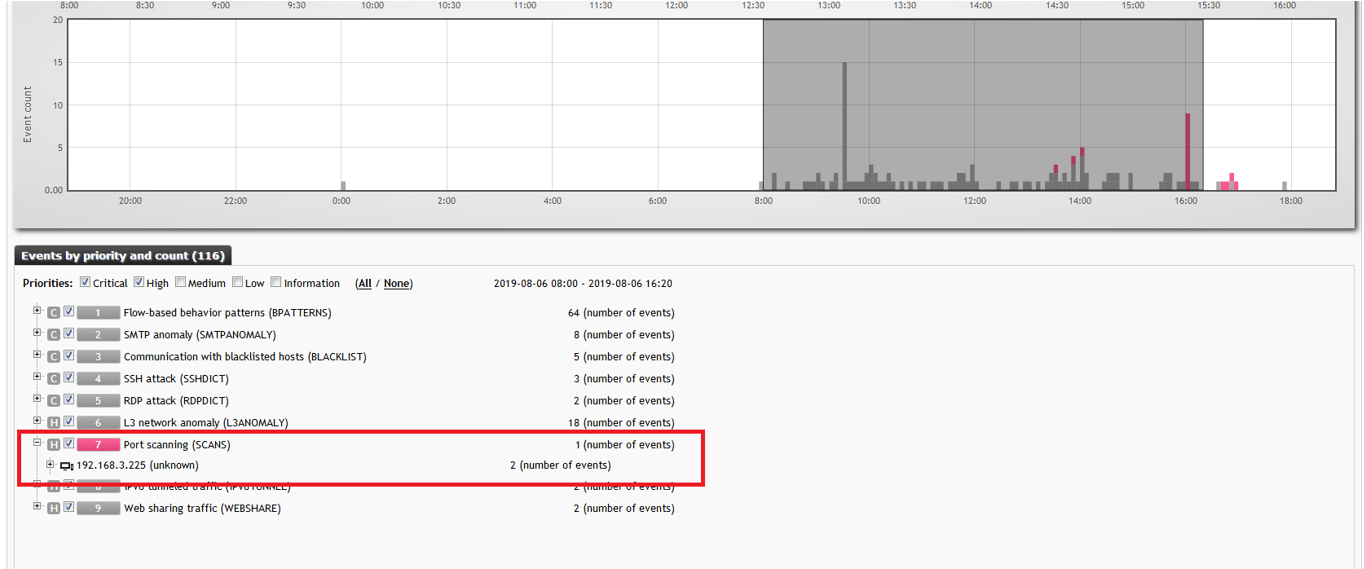

يتم تتبع السلوك غير الطبيعي للمهاجم على الشبكة بشكل واضح. كل شيء يبدأ بحقيقة أن المضيف بعنوان 192.168.3.225 بدأ فحص شبكة أفقية على المنفذ 3389 (خدمة Microsoft RDP) ووجد 14 "ضحية" محتملة:

و

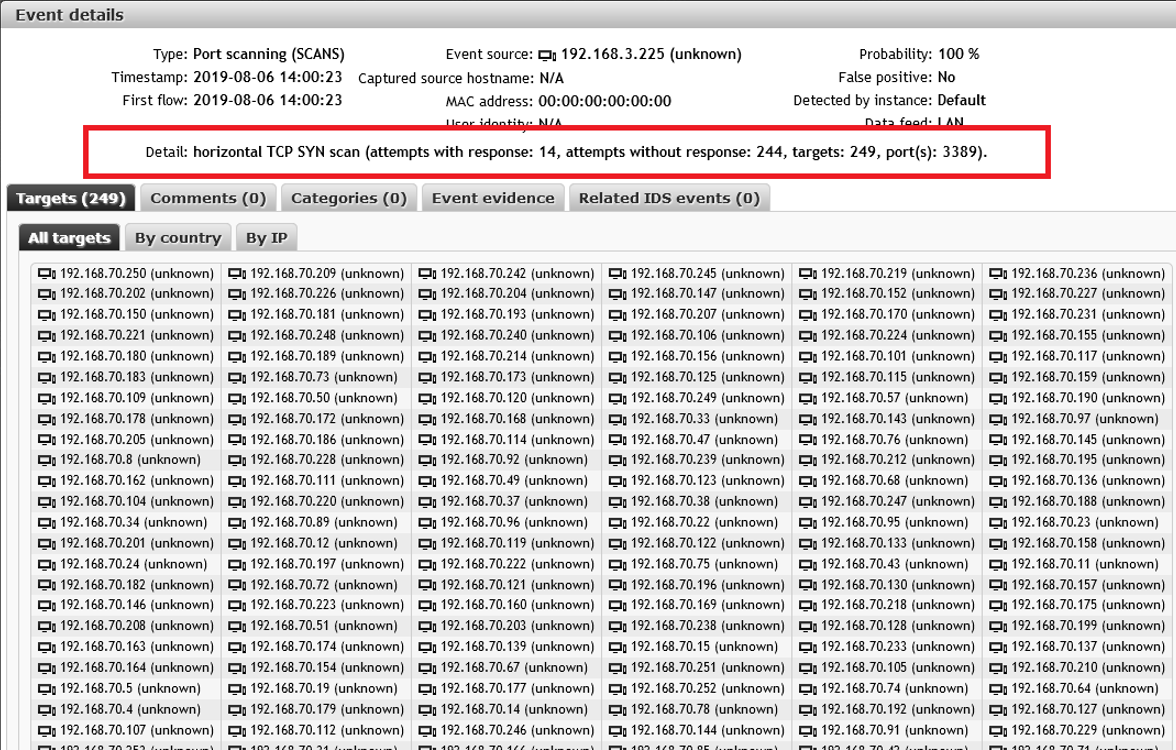

الحادثة المسجلة التالية - يبدأ المضيف 192.168.3.225 بهجوم بالقوة الغاشمة لتعداد كلمات المرور لخدمة RDP (المنفذ 3389) على العناوين المحددة مسبقًا:

نتيجة للهجوم على أحد المضيفين اخترق ، يتم تسجيل الشذوذ SMTP. بمعنى آخر ، بدأ البريد العشوائي:

هذا المثال هو دليل واضح على قدرات النظام ووحدة أمن الكشف عن الشذوذ ، على وجه الخصوص. الحكم على فعالية نفسك. بهذا تنتهي المراجعة الوظيفية للحل.

استنتاج

نلخص ما هي الاستنتاجات التي يمكن استخلاصها حول Flowmon في الخلاصة:

- Flowmon - حل المستوى المتميز للعملاء من الشركات ؛

- نظرًا للتنوع والتوافق ، يتوفر جمع البيانات من أي مصدر: معدات الشبكات (Cisco أو Juniper أو HPE أو Huawei ...) أو تحقيقات الملكية (Flowmon Probe) ؛

- تتيح لك قابلية التوسع في الحل زيادة وظائف النظام عن طريق إضافة وحدات جديدة ، بالإضافة إلى زيادة الإنتاجية من خلال نهج مرن للترخيص ؛

- نظرًا لاستخدام تقنيات تحليل اللافتات ، يسمح النظام باكتشاف هجمات اليوم صفر التي لا تعرفها برامج مكافحة الفيروسات وأنظمة IDS / IPS ؛

- بسبب "الشفافية" الكاملة من حيث التثبيت ووجود النظام على الشبكة - لا يؤثر الحل على تشغيل العقد الأخرى ومكونات البنية التحتية لتكنولوجيا المعلومات الخاصة بك ؛

- Flowmon - الحل الوحيد في السوق الذي يدعم مراقبة حركة المرور بسرعات تصل إلى 100 جيجابايت / ثانية ؛

- Flowmon - حل للشبكات من أي نطاق ؛

- أفضل نسبة سعر / وظيفة بين حلول مماثلة.

في هذا الاستعراض ، درسنا أقل من 10 ٪ من إجمالي وظائف الحل. في المقال التالي ، سنتحدث عن بقية وحدات شبكات Flowmon. باستخدام وحدة مراقبة أداء التطبيق كمثال ، سوف نوضح كيف يمكن لمسؤولي تطبيقات الأعمال ضمان توفرها عند مستوى SLA معين وتشخيص المشاكل في أسرع وقت ممكن.

نريد أيضًا أن ندعوك إلى ندوة الويب الخاصة بنا (09/10/2019) ، المخصصة لحلول مورد Flowmon Networks. للتسجيل المسبق ، يرجى

التسجيل هنا .

هذا كل شيء الآن ، شكرا لاهتمامك!