تقدم Apple بفاعلية للجماهير فكرة أن كل شيء الآن يتوافق مع خصوصية بيانات المستخدم الخاصة بمنتجاتها. لكن الباحثين من Hexway وجدوا أن آلية Bluetooth LE (BLE) القياسية والمستخدمة بنشاط تتيح لك معرفة الكثير عن جهاز iPhone الخاص بك.

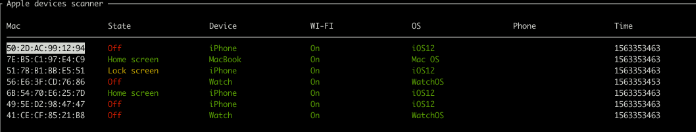

إذا تم تشغيل Bluetooth ، فيمكن لأي شخص في نطاق الإشارة معرفة:

- حالة الجهاز

- تهمة المعلومات.

- اسم الجهاز

- حالة Wi-Fi

- توافر العازلة.

- نسخة دائرة الرقابة الداخلية

- رقم الهاتف

هذا على الأرجح بسبب ميزة "Find my" الجديدة التي تم الإعلان عنها هذا العام ( تستخدم ميزة "Find My" الخاصة بـ Apple) بعض تشفير ذكي للغاية | WIRED ). جوهرها هو إنشاء نظام بيئي لأجهزة Apple التي تتبادل معلومات بليه مع بعضها البعض لتمكين تتبع الأجهزة المسروقة والمفقودة دون استخدام قنوات GPS والاتصالات المتنقلة ، حتى عند إيقافها . رغم أنه قيل ذلك

... قامت ببناء الميزة على نظام تشفير فريد مصمم بعناية لمنع هذا النوع من التتبع - حتى بواسطة Apple نفسها

الترجمة: يستخدم [Find my] نظام تشفير فريدًا تم تصميمه لمنع التتبع [بواسطة أشخاص آخرين] ، بما في ذلك Apple.

أمثلة لمتجهات الهجوم ذات الصلة

انزال

تتيح لك هذه التقنية تبادل الملفات بين أجهزة Apple دون اتصال بالإنترنت. في كل مرة تقوم فيها "بمشاركة" الجهاز يرسل تجزئة من هاتفك إلى SHA256. وبالتالي ، بعد إنشاء قاعدة بيانات لأرقام الهواتف (hash: رقم الهاتف) ، يمكنك الحصول على هواتف بكفاءة عالية في الأماكن المزدحمة ... وإرسال رسائل مخصصة إلى أصحابها عبر iMessage (يمكنك الحصول على اسم المالك من خلال TrueCaller أو من اسم الجهاز). الربح للمحلات أكثر من واضح: البريد العشوائي لكل من يمر.

الحصول على كلمات مرور Wi-Fi

عند الاتصال بشبكة Wi-Fi من Apple ، يرسل الجهاز طلب بث ، ويمكن أن يساعدك الجهاز الصديق لـ Apple في الوصول إلى الشبكة إذا أراد المستخدم ذلك. إذا حصلت على 3 بايتات من التجزئة لأحد الموظفين ، وعند محاولة الاتصال بشبكة الشركة ، قم بإجراء بث مع البيانات المستلمة ، ثم ربما يكون الموظف الآخر لطيفًا للغاية ، ورؤية اسم مألوف في الطلب ، سوف يشاركك كلمة المرور معك.

كيف يعمل؟

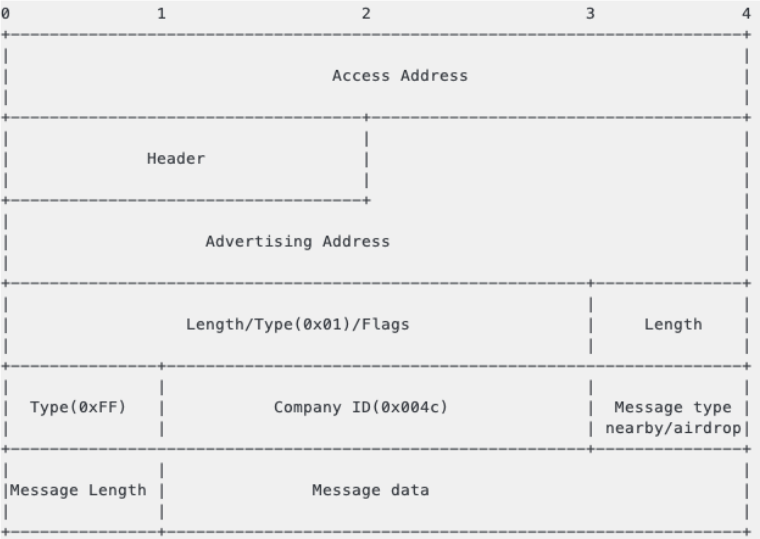

تحليل حزمة بليه

عن طريق تعديل البرامج النصية من حزمة py-bluetooth-utils ، يمكنك عرض الشم من حركة بليه. تستخدم Apple رسائل ADV_IND لإرسال حالة الجهاز.

أعلن هيكل الحزمة

الرسائل القريبة

مثال على أنواع الرسائل:

0x05 - إسقاط الهواء

0x07 - Airpods

0x10 - قريب

0x0b - مشاهدة الاتصال

0x0c - Handoff

0x0d - إعدادات Wi-Fi

0x0e - نقطة فعالة

0x0f - الانضمام إلى شبكة Wi-Fi

أيضًا من الحزم القريبة ، يمكنك الحصول على الحالات:

0x0b - الشاشة الرئيسية

0x1c - الشاشة الرئيسية

0x1b - الشاشة الرئيسية

0x11 - الشاشة الرئيسية

0x03 - إيقاف

0x18 - إيقاف

0x09 - إيقاف

0x13 - إيقاف

0x0a - إيقاف

0x1a - إيقاف

0x01 - إيقاف

0x07 - قفل الشاشة

0x17 - قفل الشاشة

0x0e - الاتصال

0x5b - الشاشة الرئيسية

0x5a - إيقاف

نتيجةً لذلك ، يمكنك إنشاء محلل حزم بليه بسيط:

واي فاي

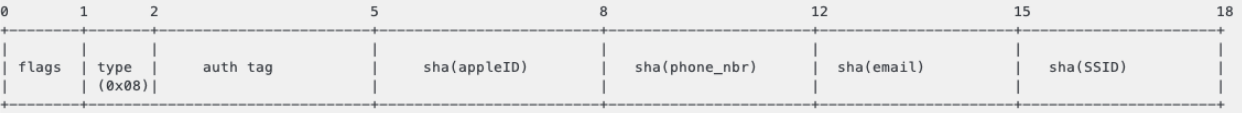

عند محاولة الاتصال بشبكة Wi-Fi من الجهاز A ، يتم إرسال حزمة من البنية التالية تحتوي على البايتات الثلاثة الأولى من التجزئة SHA256 من AppleID (5-7 بايت) ، رقم الهاتف (8-11 بايت) ، البريد الإلكتروني (12-14 بايت):

من المفترض أن أجهزة Apple قامت بقطع جميع جهات الاتصال ومقارنتها مع جهات الاتصال الواردة في حزمة الإعلان. عندما يتلقى الجهاز B حزمة ذات تجزئة مطابقة لجهات الاتصال ، سيعرض الجهاز B كلمة مرور اتصال شبكة إلى الجهاز A.

إذا قمت بإنشاء جدول بتجزئة أرقام الهواتف لمنطقة معينة (حوالي عدة ملايين) ، فيمكنك الحصول على تصادم بترتيب عدة عشرات من الأرقام لكل تجزئة لأول 3 بايت من التجزئة. هناك طريقتان للتحقق من صحة الأرقام:

- يمكن استبعاد بعض الأرقام عن طريق التحقق منها من خلال HLR ( HLR Lookup - Front Page - Index ).

- نظرًا لأن الرقم يجب أن يكون مرتبطًا بـ AppleID ، فيمكنك التحقق من خلال iMessage.

في أي حال ، فإن مجموعة الأرقام التي تم الحصول عليها سوف تسمح بإلغاء تحديد هوية المالك بشكل فعال (على سبيل المثال ، استخدام أساليب الهندسة الاجتماعية بشكل أكبر).

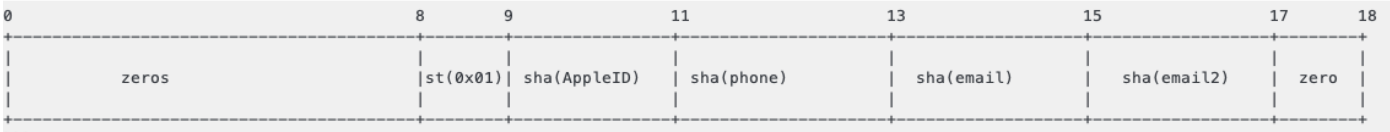

انزال

لدى Apple AirDrop ثلاثة إعدادات خصوصية:

- تلقي قبالة.

- اتصالات فقط.

- الجميع (أي شخص).

عند بدء تشغيل AirDrop ، يتم إرسال حزمة من البنية التالية ، تحتوي على وحدتي بايت من تجزئة AppleID والبريد الإلكتروني ورقم الهاتف:

في الوقت نفسه ، يتم استخدام AirDrop فقط لبدء النقل ؛ لنقل البيانات بنفسه ، يتم استخدام اتصال peer2peer عبر Wi-Fi (AWDL - Apple Wireless Direct Link).

أثناء المصادقة ، يرسل المرسل بيانات سجل المرسل للتحقق من إعدادات الخصوصية للمستلم. تحتوي هذه الرسالة على تجزئة SHA256 الكاملة للمرسل. وبالتالي ، يمكن للمهاجم الاستجابة لجميع طلبات AirDrop BLE الأخرى ، مع تلقي أرقام كاملة للتجزئة.

مخطط تشغيل AirDrop:

تلخيص

يعتبر جزء فقط من تسرب المعلومات الممكن باستخدام BLE. في الوقت الحالي ، من الصعب أن نعتبر هذا نقطة ضعف ، بدلاً من ذلك ، تطبيق سيء التفكير للنظام البيئي الجديد لشركة Apple. ما ، من حيث المبدأ ، ذكروا أنفسهم:

تحذر Apple من أنها لا تزال نسخة مبسطة إلى حد ما من بروتوكول Find My ، وأن النظام لا يزال عرضة للتغيير قبل صدوره فعليًا في MacOS Catalina و iOS 13 في وقت لاحق من هذا العام. ©

ايرد

الترجمة: حذرت Apple من أن إصدارًا مبسطًا من بروتوكول Find My يستخدم حاليًا ومن المقرر أن يتم تحديثه في الإصدارات المستقبلية بنهاية العام.

في الوقت الحالي ، لا توجد طريقة لمنع تسرب البيانات بخلاف إيقاف تشغيل Bluetooth. علاوة على ذلك ، يعتبر هذا السلوك نموذجيًا للإصدارات 10.3.1 من نظام التشغيل iOS والإصدارات الأحدث (بما في ذلك الإصدار التجريبي iOS 13). تستخدم الأجهزة الأقدم (حتى iPhone 6s) هذه الوظيفة ، ولكن مع عدد محدود من الرسائل ، ربما لتوفير طاقة البطارية.

مراجع

جيثب - hexway / apple_bleee: بحث أبل بليه

أبل bleee. يعلم الجميع ما يحدث على iPhone الخاص بك - hexway