في الوقت الحاضر ، لا يوجد جهاز به اتصال شبكة محمي من القرصنة المحتملة. حتى الكاميرا.

في مؤتمر DEF CON 2019 للقراصنة ،

كشفت Eyal Itkin من شركة Check Point Software Technologies

عن أول استغلال مباشر في العالم لبروتوكول

PTP (بروتوكول نقل الصور). تدعم العديد من DSLRs الحديثة نقل الملفات عبر شبكة WiFi. في هذه الحالة ، يتم وصف نقطة وصول WiFi ضارة ، يتم توصيل الكاميرات المحيطة بها تلقائيًا.

يعمل الاستغلال أيضًا عند توصيل الكاميرا فعليًا بالكمبيوتر عبر PTP / USB. في كلتا الحالتين ، يمكن للمهاجم إنشاء اتصال مع الكاميرا وتحميل التعليمات البرمجية القابلة للتنفيذ عليها. على سبيل المثال ، لتشفير جميع الصور على البطاقة.

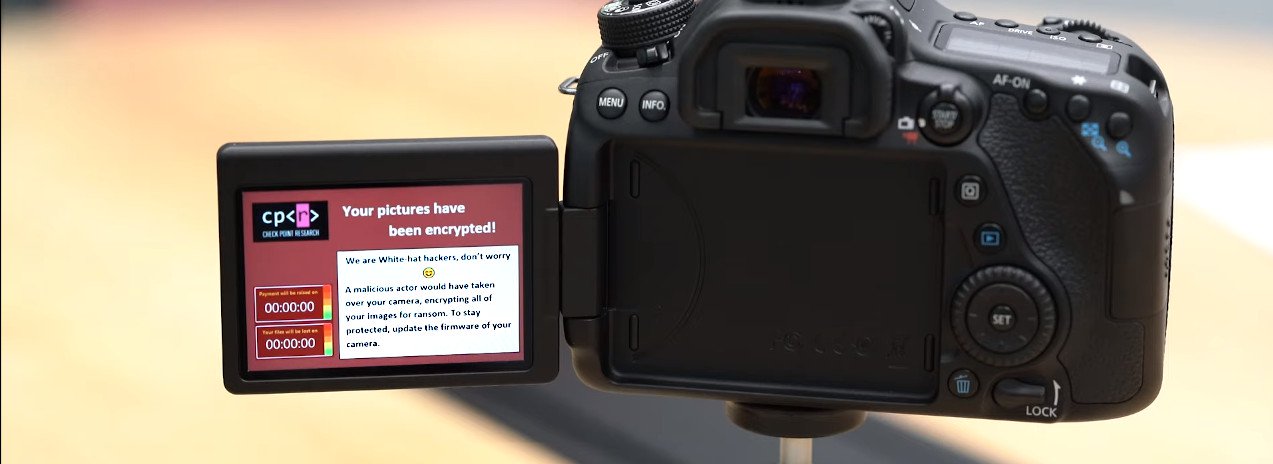

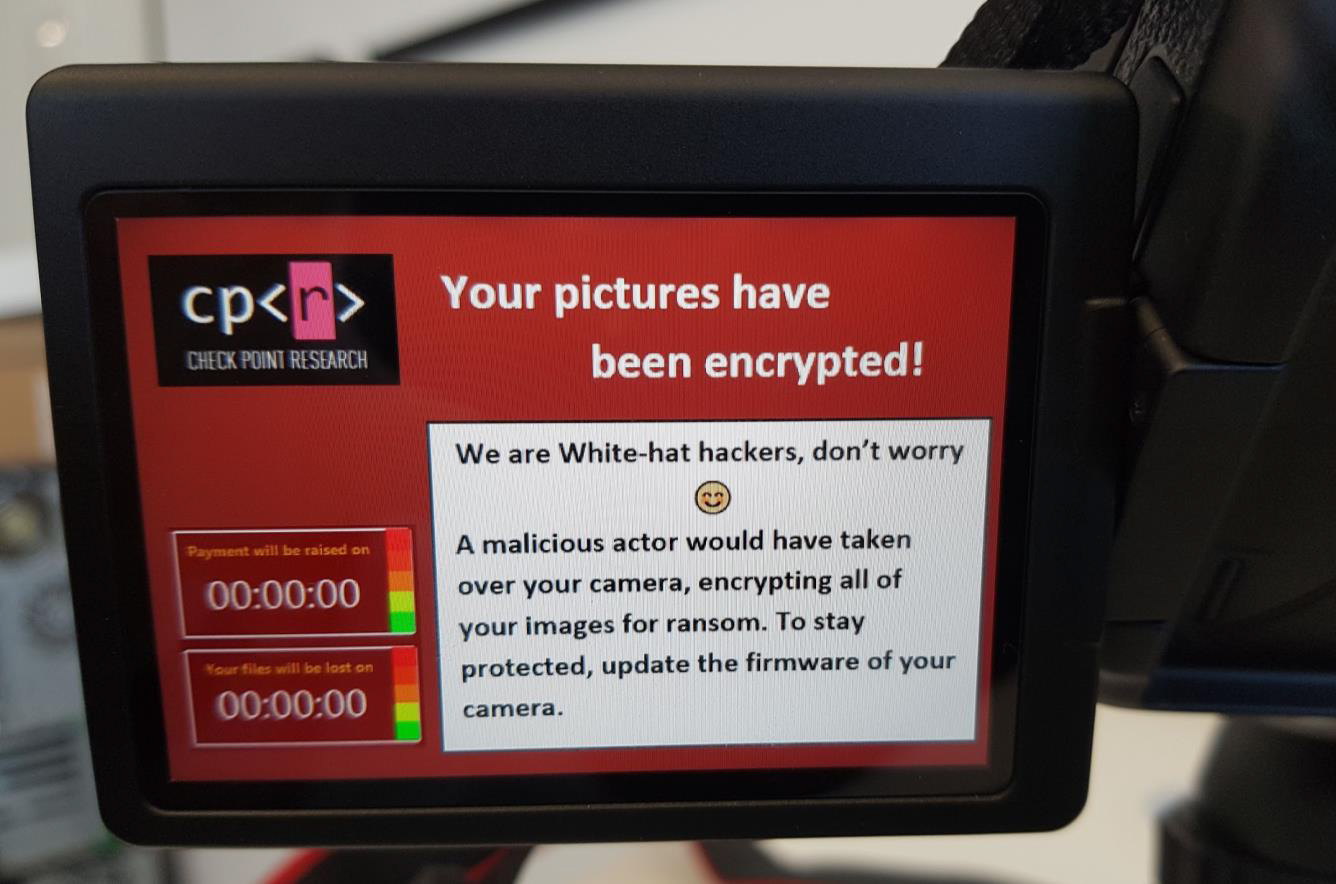

على سبيل المثال ، قام Check Point Eyal Itkin بتحميل نسخة تجريبية من البرامج الضارة للفدية إلى كاميرا Canon EOS 80D التي تقوم بتشفير الملفات على بطاقة فلاش. يقترح Itkin أن هذا نموذج حقيقي لتحقيق الدخل: يتم تخزين صور الأحداث المهمة في كثير من الأحيان ، لذلك سيرغب الناس في الدفع لاستعادتها.

بالإضافة إلى فدية ، هناك طرق أخرى لاستغلال الاستغلال ممكنة من الناحية النظرية:

- العجز الكامل

- استخدام الكاميرا للتجسس (تلتقط الصور بالفعل)

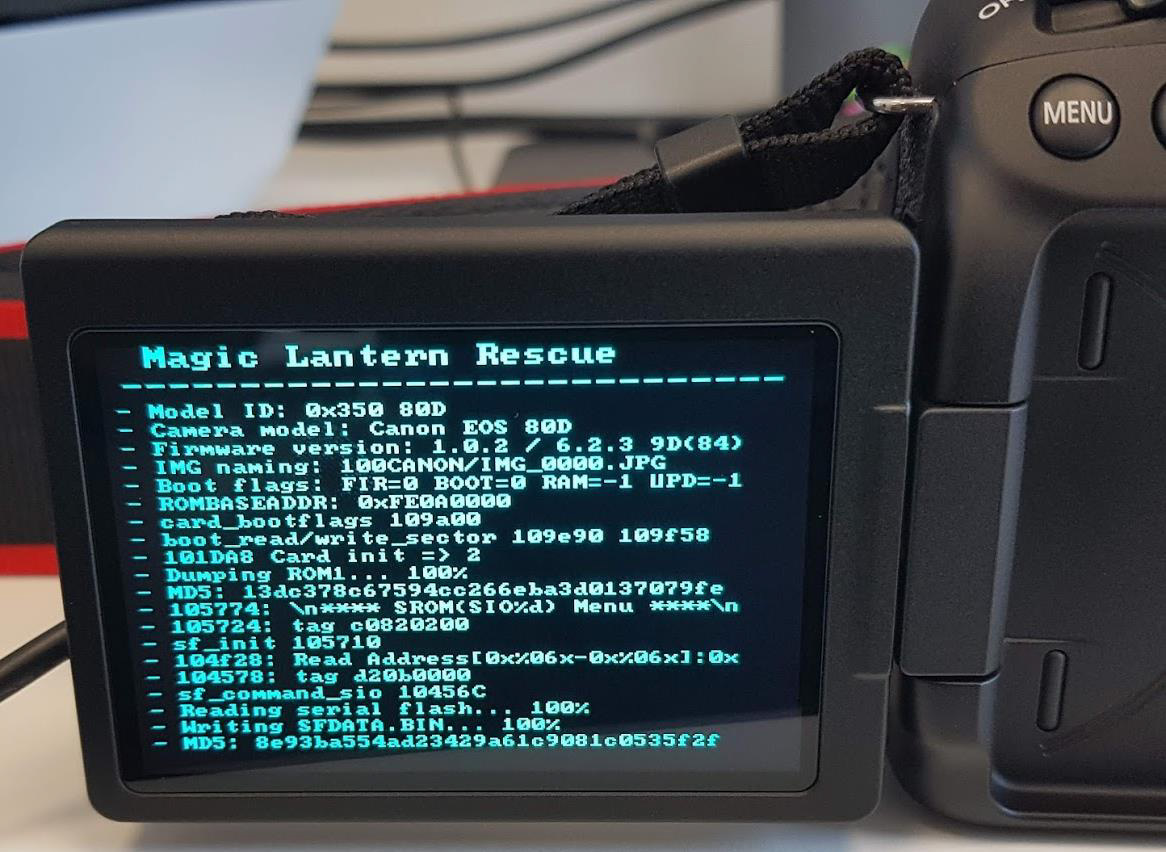

اختاروا طراز كانون لأن هذا المصنع يتحكم في أكثر من 50 ٪ من سوق الكاميرات الرقمية العالمية. بالإضافة إلى ذلك ، تطورت حركة تعديل شاملة حول كاميرات Canon. يقوم النشطون بعكس البرامج الثابتة والأجهزة الهندسية لإصدار برامج ثابتة مجانية مع وظائف محسنة: انظر

Magic Lattern و

Canon Hack Development Kit (CHDK).

لكن هناك طرقًا مماثلة تنطبق على الكاميرات الأخرى ، لأنها تدعم PTP بطريقة قياسية. وهذا البروتوكول له خصائص مهمة تفضل القرصنة:

- لا يوجد مصادقة وتشفير (تم إنشاء البروتوكول في الأصل تحت USB ، ثم لم يكن من المفترض وجود PTP / IP) ؛

- دعم لعشرات الفرق المعقدة ذات الوظائف الغنية ؛

- دعم واي فاي.

فيما يتعلق بالقرصنة ، أصدرت Canon تصحيحًا

وتحذيرًا أمنيًا ، يوصي فيه المستخدمين باتخاذ الاحتياطات اللازمة ، وعدم الاتصال بشبكة WiFi المشبوهة وتعطيل وظائف الشبكة إذا لم يتم استخدامها.

عرض الفيديو

هجوم التفاصيل الفنية

أول شيء فعله المتسلل هو إجراء هندسة عكسية وتحليل البرامج الثابتة للكاميرا. اتضح أنه مشفر من قبل AES ، ولكن لا يوجد مفتاح. لكن مجتمع Magic Lattern قد حل بالفعل هذه المشكلة. استخدموا ROM Dumper وحصلوا على المفاتيح.

يتم تحميل التفريغ في المؤسسة الدولية للتنمية ، ويحتوي Magic Lattern على قاعدة بيانات جيدة مع عناوين موثقة من حيث تسمى هذه الوظيفة أو تلك. تستخدم كاميرات Canon نظام التشغيل الخاص بنظام DryOS في الوقت الفعلي. بفضلها ، يستطيع الجهاز إعادة التشغيل في ثلاث ثوانٍ فقط.

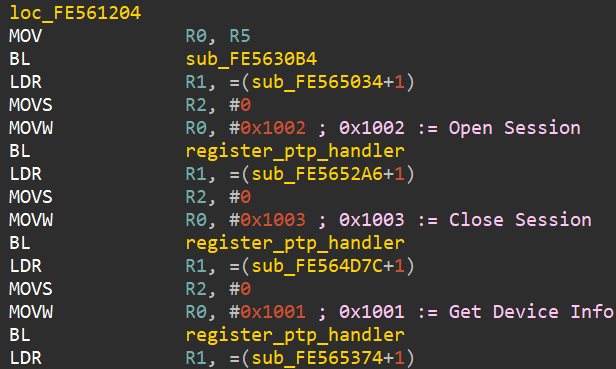

فيما يلي

قائمة بأوامر PTP التي بها رموز تشغيل في DryOS. للعثور على الكود الضروري في البرنامج الثابت ، يكفي بدء البحث عن الثابت المقابل المشار إليه في القائمة لكل أمر.

أظهر تحليل سطحي لبعض الوظائف التي تعمل مع أوامر PTP أنه من الصعب تنفيذها (148 معالجًا فريدًا في دالة واحدة) وهناك ثغرات واضحة في تدفقات المخزن المؤقت.

عثر Itkin على أربعة ثغرات في سعة المخزن المؤقت عند استدعاء أربعة أوامر PTP (SendObjectInfo و NotifyBtStatus و BLERequest و SendHostInfo): أرقام الثغرات الأمنية CVE-2019-5994 و CVE-2019-5998 و CVE-2019-5999 و CVE-2019-5999 و CVE-2019-6000). ومن المثير للاهتمام ، أن هناك ثغرة أمنية مرتبطة بمعالجة Bluetooth ، على الرغم من أن طراز الكاميرا هذا لا يدعم Bluetooth.

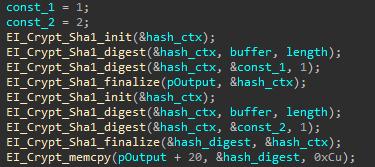

الآن بقي لجمع استغلال مناسب ، والذي تم القيام به. لكن المؤلف لم يتوقف عند هذا الحد ، وقررت ، للحصول على عرض مرئي أكثر ، كتابة برنامج فدية يعمل على تشفير الملفات على بطاقة فلاش. ولم تكن الفكرة هي تطبيق تشفيرك ، ولكن

استخدام وظائف تشفير AES المضمنة في البرامج الثابتة Canon نفسها ! بحثًا عن وظائف التشفير ، وجد Iskin مفاتيح التشفير نفسها.

نظرًا لتطبيق الملكية ، كان من الصعب فهم كيفية إنشاء المفتاح في البرنامج الثابت. لكن هذا الفهم ليس ضروريًا لاستخدام وظائف التشفير. في أمر البرامج الضارة ، يقومون بنجاح بتشفير الصور على الخريطة وحساب التوقيع الصحيح.

طورت Itkin أيضًا طريقة لتثبيت تحديث البرنامج الثابت الضار على الكاميرا دون تدخل المستخدم (CVE-2019-5995).

في عرض تقديمي حول DEF CON ،

يقول المؤلف أن هذا هو أول استغلال لبروتوكول PTP و "وسيلة موثوقة لالتقاط معظم DSLR دون استغلال أي نقاط ضعف".