يملأ سوق أمن المعلومات الحديث بكل أنواع الحلول المتقدمة بالبادئات باسم الجيل التالي أو الموحد أو AntiAPT أو 2.0 على الأقل. يعد المصنعون بمستوى جديد من الأتمتة والاستجابة التلقائية والاعتراف ب zerodea والمعجزات الأخرى. يعرف أي حارس أمن: تحتاج إلى حماية مكثفة للمحيط ، وتثبيت تصحيحات في الوقت المحدد ، وتنفيذ مضادات الفيروسات وبرامج البث ، و DLP ، و UEBA ، وغيرها من الأدوات. يمكنك وحتى الحاجة إلى تنظيم مركز ظرفي (SOC) وبناء عمليات لتحديد الحوادث والاستجابة لها ، وإجراء تهديدات معقدة ، ومشاركة الخلاصات. بشكل عام ، هذه هي حياة إبشنيك العادي ، أكثر من 100٪ بقليل ...

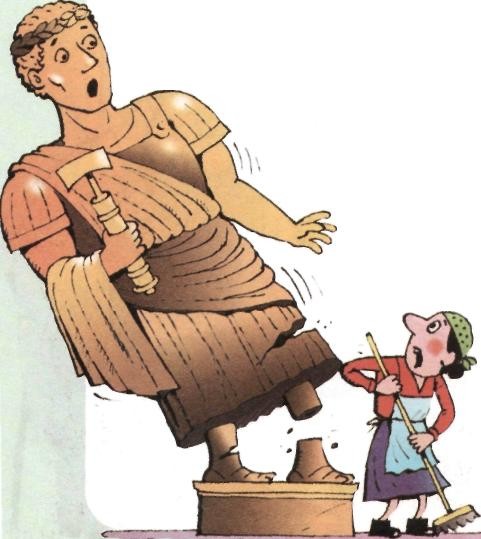

ولكن كل هذا لا طائل منه! لأنه داخل أي شركة يكون هومو عرضة (في عامة الناس - موظف) ، وأحيانًا كثيرة. أسلافه البعيدون هومو العاقل العاقل ، مروراً بمراحل التطور الدارويني ، أتقنوا العمل مع المتصفح وعميل البريد الإلكتروني ومجموعة المكتب ، والآن نرى هومو ضعيفًا. إنه يختلف عن Homo sapiens sapiens بسبب وجود هاتف ذكي ومجموعة من الحسابات على الشبكات الاجتماعية وقدرة ضامرة على اختراع أدوات من العصي والأحجار. كما سمع شيئًا عن المتسللين ، ولكنه في مكان ما هناك ، لأنه حتى لو واجههم ، فهو لم يصب بأذى ولا يخشى: الحد الأقصى الذي يخاطر به هو مقدار معين من الوحدات النقدية.

ليس لدى موظفي IS وقت للتعامل مع Homo المعرضين للخطر: فهم يترددون في الذهاب إلى التدريب ، وسرعان ما ينسون المعلومات وغالبًا ما يتغيرون. لكن كونها داخل البنية التحتية للشركة ، فإنها تشكل خطراً ليس فقط على أنفسهم ، ولكن بالنسبة للمنظمة ككل. لذلك ، فإن تجاهل أو دفع هذه المشكلة لاحقًا هو النهج الخطأ بشكل أساسي.

كما تظهر ملاحظات السنوات الثلاثين الماضية ، فإن المتسللين يفضلون بشكل متزايد طريقة استخدام الهندسة الاجتماعية لاختراق محيط الشركة ، لسبب بسيط - إنه أسهل وأسرع وأكثر كفاءة. أصبحت النشرات الإخبارية أكثر تطوراً ولم يتم اكتشافها بواسطة معدات الحماية.

نحن نغفل هنا الحجة بروح "ولكن في الأيام الخوالي ..." و "لذلك أي أحمق يمكن!" والتركيز على الشيء الرئيسي: كيف يمكن للشركات حماية نفسها من القرصنة من خلال الموظفين غير مدركين لأمن المعلومات؟ ما هو هناك - وهناك بقع في الشمس. الموظفون في قسم تكنولوجيا المعلومات والقمم ، على الرغم من أنه في كثير من الأحيان أقل من مركز الاتصال والأمناء ، يصادفون عمليات التصيد الاحتيالي ، وغالبًا ما يكون هذا هو التصيد المستهدف - ليست هناك حاجة لشرح العواقب. ما يجب القيام به لحارس الأمن مع العامل البشري الشهير؟ هناك العديد من الخيارات ، كالعادة ،

(باستثناء الخيارات

الراديكالية) ، ولكن ليست جميعها مفيدة على قدم المساواة:

- شراء المزيد من العلاجات السحرية.

- إرسال جميع الموظفين إلى دورات البكالوريا الدولية الخارجية ؛

- التخلي عن الأشخاص كلما كان ذلك ممكنًا ، وبدء الطريق إلى التشغيل الآلي الكامل للإنتاج ؛

- إنشاء تدريب مستمر للموظفين مباشرة في مكان العمل.

إذا كنت ترغب في أول 3 نقاط ، فلا يمكنك قراءة المزيد.

هومو الضعيفة

وفقًا لبياناتنا لعام 2018 ، ارتفعت نسبة هجمات التصيد الاحتيالي في النطاق العام للتهديد عبر الإنترنت من العامين الماضيين من 54٪ إلى 70٪. في المتوسط ، كل مستخدم سابع لا يخضع لرفع مستوى الوعي يفسح المجال للهندسة الاجتماعية.

وفقًا

لـ Kaspersky Lab ، في عام 2018 ، واجه 18.32٪ من المستخدمين الفريدين عمليات التصيد الاحتيالي. بوابات الإنترنت العالمية "تتصدر" قمة الخداع للخداع (تصل حصتها من إجمالي عدد الضحايا إلى 24.72 ٪) ، ويحتل القطاع المصرفي المرتبة الثانية (21.70 ٪) ، تليها أنظمة الدفع (14.02 ٪) ، والمتاجر عبر الإنترنت (8.95٪) والسلطات الحكومية والضريبية (8.88٪) والشبكات الاجتماعية (8.05٪) والاتصالات (3.89٪) والمراسلون الفوريون (1.12٪) وشركات تكنولوجيا المعلومات (0.95٪) ).

في عام 2018 ،

تلاحظ Group-IB زيادة كبيرة في عدد الجرائم المتعلقة بعمليات التصيد الاحتيالي ، والمواقع الإلكترونية المزيفة للبنوك ، وأنظمة الدفع ، ومشغلي الاتصالات ، والمتاجر عبر الإنترنت ، والعلامات التجارية المعروفة. في الوقت نفسه ، تمكن المهاجمون من زيادة دخل التصيد بنسبة 6٪ مقارنة بالفترة السابقة.

كما ترون ، فإن العمل "المجيد" لكيفن ميتنيك ، المولود في الثمانينيات البعيدة ، لا يعيش فحسب ، بل إنه يتطور أيضًا تمامًا. إنه أمر مفهوم: المكتب الجاد ، الذي يتسلل إلى أحد المتطفلين بأموال جدية ، كقاعدة عامة ، يبني حماية متعددة المستويات غير تافهة لمشهد تكنولوجيا المعلومات الخاص به. يحتاج المهاجم إلى امتلاك قدرات رائعة وقضاء الكثير من الوقت للعثور على ثغرة أمنية ومعرفة كيفية استغلالها: املأ ، واكتسب موطئ قدم في البنية التحتية ، واجعل المستخدم لا يلاحظه المسؤولون - ويمكنك بسهولة "قطع" في أي مرحلة ... إنه أسهل بكثير وأسرع أرسل رسالة تصيّد وابحث عن شخص واحد على الأقل داخل الشركة سيجيب ، أو اطلب كتابة شيء ما على محرك أقراص فلاش USB.

من وكيف ولدت في كثير من الأحيان

وفقًا لإحصائياتنا ، التي تم جمعها على سبيل المثال من عشرات الشركات الروسية الكبيرة ، فإن مواطنينا الأكثر استجابةً

لخداع التنويم المغناطيسي في الأقسام التالية:

- الخدمة القانونية - كل 4 موظفين

- الخدمات المحاسبية والمالية والاقتصادية - كل 5 موظفين

- قسم الخدمات اللوجستية - كل 5 موظفين

- الأمانة والدعم الفني - كل 6 موظفين

وبالطبع ، نحن لا نتحدث عن "الحروف النيجيرية" - طالما كان المجرمون يأخذون "مفاتيح" أكثر تطوراً بكثير لقلوب (وعقول) المستخدمين البسطاء. عند محاكاة المراسلات التجارية ، يستخدم المحتالون تفاصيل حقيقية وشعارات وتواقيع الشركات أو أقسام المرسلين. ثم ، وفقا لتقاليد الغجر القديمة ، يتم استخدام علم النفس.

هنا المتسللين استغلال "مواطن الضعف" الإنسان. على سبيل المثال ،

الجشع : الخصم الضخم أو التذكرة المجانية أو الجائزة المجانية لن يترك اللامبالاة حتى الرئيس التنفيذي (للأسف ، حالة من الممارسة).

عامل آخر هو

الترقب . على سبيل المثال ، يتم إصدار VMI في جميع المؤسسات تقريبًا في بداية العام - في هذا الوقت ، خطاب مزيف مع السياسة المطلوبة ، على الأرجح ، لن يسبب شكوكًا بين الموظفين.

خدعة أخرى قديمة قدم العالم هي

إلحاح وسلطة المصدر . إذا تلقى أحد المشغلين أو المحاسبين الذين يعملون في ضغوط زمنية دائمة فجأة خطابًا من صديق من الطرف المقابل يطلب منه "الدفع بشكل عاجل" ، فربما سيفتح كل من الرسالة والمرفق منه (هناك ، للأسف ، الكثير من الأمثلة) ، ويطلب من زميله أن يفعل الشيء نفسه عندما لن يتم فتح الملف على جهاز الكمبيوتر الخاص به ، وعندها فقط سوف يفهم ما حدث ... ربما.

بالطبع ، إنهم يلعبون على

الخوف : "حساب Google / Apple الخاص بك محظور. أكد أنك أنت من خلال النقر على الرابط "- خيار جيد للغاية ، ولا يهم أن الحساب مرتبط بالبريد الشخصي ، وأن الرسالة جاءت إلى الشركة.

فضول الإنسان يلعب أيضا في أيدي المحتالين - الذين لا يريدون رؤية صورة من حفل المكتب؟ وهناك الكثير من هذه الرافعة المالية.

بعد المعالجة الأولية ، يتم إغراء شخص ما بصفحة يقود سيارته باسم المستخدم وكلمة المرور الخاصة به (ومن ثم هذه البيانات غير موجودة) ، يتم تقديم أي شخص إما قطعة من البرمجيات الخبيثة - قطارة ، لا يتم الكشف عنها بواسطة أي SZI ، ولكن ، للوصول إلى كمبيوتر الضحية ، يتحقق المضيف من الفيروسات وتجري اختبارات الصندوق الرمل ، وتحميل المزيد من الأدوات المساعدة للوصول عن بُعد أو تشفير القرص - إما أن يتم تقديم الجزء الرئيسي من البرامج الضارة ، وبعد ذلك يضخ الملفات المكتبية والمحفوظات والمراسلات التي يمكن أن يصل إليها ( بما في ذلك محركات أقراص الشبكة والكرات) إلى مستودع خارجي يتحكم فيه المهاجم.

محو الأمية السيبرانية؟ لا لم يسمع

تضم شركتنا فريقًا من المخادعين الذين يجرون بانتظام ما يسمى بالاختبارات الاجتماعية والفنية للعملاء - اختبارات الاختراق التي يكون فيها الأشخاص هم ناقل الهجوم الرئيسي.

القضية 1

طلب أحد العملاء إجراء مثل هذا الاختبار في أوائل مارس من هذا العام. وكان الهدف إدارة الموارد البشرية من 30 شخصا. كقالب عن طريق التصيّد الاحتيالي ، تم اختيار إجراء من تاجر تجزئة شهير للمشروبات الكحولية ، يوفر خصومات بنسبة 20٪ على النبيذ والشمبانيا. بالطبع ، لقد فهمنا أنه عشية اليوم العالمي للمرأة ، كانت هذه رسالة إخبارية وثيقة الصلة بالموضوع ، لكننا لم نتوقع الكثير ... بحلول نهاية اليوم ، تجاوز عدد مرات النقر إلى الظهور 500 زيارة فريدة من نوعها ، ليس فقط من هذه المنظمة ، ولكن أيضًا من عناوين غريبة تمامًا. وفي اليوم التالي ، علمنا أن خدمة تكنولوجيا المعلومات الخاصة بالشركة تلقت أكثر من 10 رسائل غاضبة من الموظفين تفيد أنهم لم يفتحوا الرابط بسبب "سياسات الوصول إلى الإنترنت الملتوية".

كما ترون ، إذا دخلت إلى القائمة البريدية وتخمنت مع مرور الوقت ، فيمكن أن يتجاوز التأثير كل التوقعات.

القضية 2

وكانت هناك حالة مهمة أخرى في شركة كان الموظفون ينتظرون فيها VHI جديدًا لفترة طويلة. قمنا بإعداد خطاب "التصيد الاحتيالي" المقابل وأرسلناه إلى الموظفين ، مرة واحدة. عادة لا نوصي بالقيام بذلك من أجل استبعاد تأثير العقل الجماعي. في هذه القصة ، حتى أولئك الذين انخرطوا في الواقع في صياغة عقد جديد لشركة VHI وأولئك الذين يعملون معنا جنبًا إلى جنب ويبدو أنهم يعرفون أن كل شيء قد وقع ، ونحن نتحدث عنه كل يوم - لكن لا ، لقد تنقروا. سرعان ما أدرك الكثيرون أنهم ارتكبوا خطأ واستسلموا بصدق لخدمة IS ، لكن كان هناك من استمر ، حتى بعد عدة أيام ، في طلب VHI ، وناشدوا رسالتنا الإخبارية وإرسال رسالة "تصيّد" إلى الشركة.

لا يوجد نظام لمكافحة البريد العشوائي يمكنه التقاط هذه الهندسة الاجتماعية "للخياطة الفردية" ، ويمكن للموظفين ، الذين لا يرغبون في القيام بذلك ، أن يقلبوا كل حمايتك بسهولة.

وإذا كنت تعتقد أن بريد الشركة موجود أيضًا على أجهزة لوحية شخصية للموظفين وهواتفهم الذكية ، والتي لا تتحكم فيها خدمة IS بأي شكل من الأشكال ، فيمكن لحارس الأمن فقط

الاسترخاء والاستمتاع بالتغاضي ... أم لا؟ ماذا تفعل؟

الصيد مقابل التصيد: كيفية تعليم الموظفين للتمييز

هناك عدة طرق لحل هذه المشكلة. تعمل العديد من الشركات اليوم وفقًا للكلاسيكيات (قبل عدة سنوات ، عندما لا يزال المتسللون يمشيون تحت الطاولة): هناك شخص مُدرَّب بشكل خاص يبرز

قوانين أمان المعلومات ، وعند التعاقد يكون كل موظف مُلزمًا بالدراسة والتوقيع و يحيط علما. ومع ذلك ، فإن النقطة الأخيرة مع هذا النهج هو شيء اختياري بحت. في أحسن الأحوال ، يتذكر الشخص جميع هذه الإرشادات الهائلة قبل نهاية فترة الاختبار (لا يُعد الانتقام منها خصوصًا). ما الذي تعتقد أنه سيحدث إذا ، بعد عام أو عامين ، أو حتى قبل ذلك ، يرى في صندوق البريد الخاص به "خطابًا عزيزًا"؟ السؤال بلاغي. بالنسبة لحارس الأمن ، فإن طريقة العمل مع الموظفين أكثر فعالية بقليل من الأصابع التي تم عبورها من أجل التوفيق.

ما هي الخيارات الأخرى؟ يمكنك إرسال أشخاص إلى

دورات محو الأمية الإلكترونية

الخارجية - على الأقل المتخصصين الرئيسيين. في هذه الحالة ، يذهب شخص للاستماع إلى المحاضرات لمدة يوم أو يومين. الطريقة ، بالطبع ، أكثر فعالية ، ولكن: 1) نخرج الناس من عملية العمل ، والتي هي في حد ذاتها صعبة ومكلفة ؛ 2) ليس لدينا القدرة على التحكم في جودة التدريب - يمكن لأي شخص تخطي المحاضرات أو النوم عليها. لا يتم توفير اختبارات التحكم لإكمال هذه الدورات ، كقاعدة عامة. ولكن حتى لو كانوا ، بعد مرور بعض الوقت سنعود إلى الوضع القديم: نسي الموظف كل شيء ، وفقد اليقظة ، وكان في حيرة من أمره (تسطير ضروري) وحصلت الشركة وراءه.

نهجنا في الوعي الأمني

نعتقد أنه من الممكن والضروري تدريب محو الأمية الإلكترونية في مكان العمل - عندما يكون لدى الموظف وقت فراغ. ومع ذلك ، إذا كنت ببساطة تتبع مسار الدورات عبر الإنترنت - إعطاء أساس نظري ، ثم اختبار المعرفة - كل هذا يخاطر بأن تصبح نظرية عارية ، وهي منفصلة تمامًا عن الممارسة

(أشعل USE لمساعدتنا جميعًا) .

يتذكر الشخص ضعيفًا ما قرأه - من الأفضل أن يكون قد اختبره شخصيًا ، وأن المعلومات التي يكون لدى الطالب مشاعر معينة يتم امتصاصها بشكل مثالي. إذا تم تثبيتك من باب في المترو بحيث يظل رأسك في الخارج ، ويكون جسمك في الداخل ، ويبدأ القطار - على الأرجح ، ستتذكر تمامًا "الديكور" الكامل للنفق. مزحة ، بالطبع ، على الرغم من ذرة الحقيقة. لتنفيذ "معمودية النار" من خلال ترتيب هجمات تصيد محاكية على الموظفين - من الضروري ببساطة أن توضح لهم أين كانوا مخطئين ، وأين التقوا وكيفية نقل معارفهم النظرية إلى طائرة عملية باستخدام مثال حي.

في النهاية ، هذه الممارسة مفيدة للغاية في الحياة الخاصة ، لذلك ربما يقول الموظفون (وإن لم يكن جميعهم) الشكر. مثلما يتم تعليم الطفل عدم التحدث مع الغرباء وعدم الدخول في سيارتهم بحثًا عن الحلوى المعروضة ، لذلك ينبغي تعليم الكبار عدم الثقة في مصادر مجهولة وألا يتم تحويلهم إلى مزايا وفوائد تافهة.

نقطة أخرى مهمة: تواتر مثل هذه التمارين ، نهج العملية. دون داع ، سوف ضمور المهارات مع مرور الوقت ، وساعة X قد تأتي فجأة. بالإضافة إلى ذلك ، تتطور الهجمات باستمرار ، وتظهر أنواع جديدة من الهندسة الاجتماعية - وفقًا لهذا ، يجب تحديث المناهج الدراسية.

تواتر عمليات التفتيش فردية. إذا كان الموظفون مرتبطون قليلاً بتكنولوجيا المعلومات ، فإن الأمر يستحق مراقبة يقظتهم الإلكترونية مرة واحدة على الأقل كل ثلاثة أشهر. على العكس من ذلك ، إذا كنا نتحدث عن متخصصين لديهم إمكانية الوصول إلى الأنظمة الرئيسية ، في كثير من الأحيان.

في المقالة التالية ، سنشرح كيف تختبر منصة الوعي الأمني لدينا مقاومة الموظفين للتصيد. لا تبديل! ؛)