مساء الخير أنت قلق بشأن فالنتينا أوستروخوفا من المحاسبة. سيرجي سيرجيفيتش يذهب في إجازة لمدة أسبوعين وسأحل محله. هل يمكن أن تسمح لي بالوصول إلى مجلداته في دليل // fs-buh / black_cashier / الفساد في هذا الوقت؟ شكرا مقدما!

فالنتينا أوستروخوفا ، محاسب شريك

تحية! هذا هو كوليا من الدعم الفني. لقد أنشأنا مجموعة جديدة في م خصيصًا لرئيس قسم الأمن الجديد. هناك إمكانية الوصول إلى خوادم محددة. يمكنك إضافة لي هناك مؤقتا حتى أتمكن من التحقق من صحة الوصول؟ شكرا لك

نيكولاي زوباتوف ، مهندس الدعم الفني

ماذا لو كانت الشركة لا تتبع شروط الحقوق الممنوحة ، وما زال بإمكان Valentina و Nikolai الوصول إلى الموارد غير الضرورية لعملهما؟ كلما زاد عدد المستخدمين في المؤسسة ، زاد عدد هذه التهديدات المحتملة. سنخبرك في المقال عن دورة حياة المستخدمين وعن أداة للتحكم فيها.

دورة حياة المستخدم هي توفير وإدارة وإلغاء توفير المستخدم. في كل مرحلة من هذه المراحل ، يتم تعيين أو تعطيل سمات محددة للمستخدم: عضوية المجموعة ، صندوق البريد ، الوصول إلى تخزين الملفات ، إلخ. إذا كنت تريد معرفة المزيد عن العملية ، فإننا نوصي

بهذا المستند . وسوف ننظر في التحكم في سمات المستخدم وتشكيل تقارير مفصلة.

تعمل الخطوة الأولى بشكل أفضل في المؤسسات - إنشاء المستخدمين ومنحهم الحقوق. إدارة وتعطيل المستخدمين في بعض الأحيان يذهب على جانب الطريق وتبدأ فوضى. قصتان في بداية المقال هي رسم توضيحي.

هذه القصص هي حالات حقيقية لاثنين من عملائنا. في العميل الثالث ، وجدنا المستخدمين الذين لم يغيروا كلمات المرور الخاصة بهم لمدة عامين أو أكثر (لا ، تم تكوين سياسة فترة الصلاحية هناك ، ولكن ليس للجميع). اتضح الآن أن لا أحد يعرف لماذا يحتاج هؤلاء المستخدمون إلى هذه الامتيازات. في أحد البنوك ، كانت هناك حالة من حسابات المستخدمين غير الشخصية التي تم إلغاء حظرها عن المستخدمين البعيدين الذين كانوا في السابق في مجال بيع السيارات والقروض الصادرة. أغلق البنك هذا المجال منذ عامين ، ولكن ظلت الحسابات النشطة. في شركة أخرى ، كان بإمكان جميع المستخدمين الوصول إلى طابعة ليزر ملونة ، حيث كان الموظفون سعداء بطباعة المستندات الشخصية والصور الفوتوغرافية وأشياء أخرى لا علاقة لها بالعمل. كانت هناك أيضًا حالة مع مجموعات AD المتداخلة ، والتي لم يتم فيها تحديد المستخدمين الذين لديهم حقوق إدارية في المجال لسنوات.

أخبرنا في التعليقات حول المواقف المشابهة وكيف تم تحديدها. الشعور بأنه يمكنك توقع قصص مذهلة للغاية.

لا توفر البرامج النصية المكتوبة ذاتيًا والقدرات الداخلية لـ AD (وغيرها من منتجات Microsoft) دائمًا فرصة للنظر بالتفصيل في المدى الحقيقي للتناقض مع متطلبات الأمان الأساسية. بالإضافة إلى ذلك ، يتم عادةً دعم مثل هذه القرارات من قبل شخص معين ، وبدونه من غير الواضح كيف يعمل تحت الغطاء. باستخدام حل تجاري للإبلاغ عن حقوق المستخدم هو تحديد التهديدات الخفية وتقليل الاعتماد على أشخاص محددين.

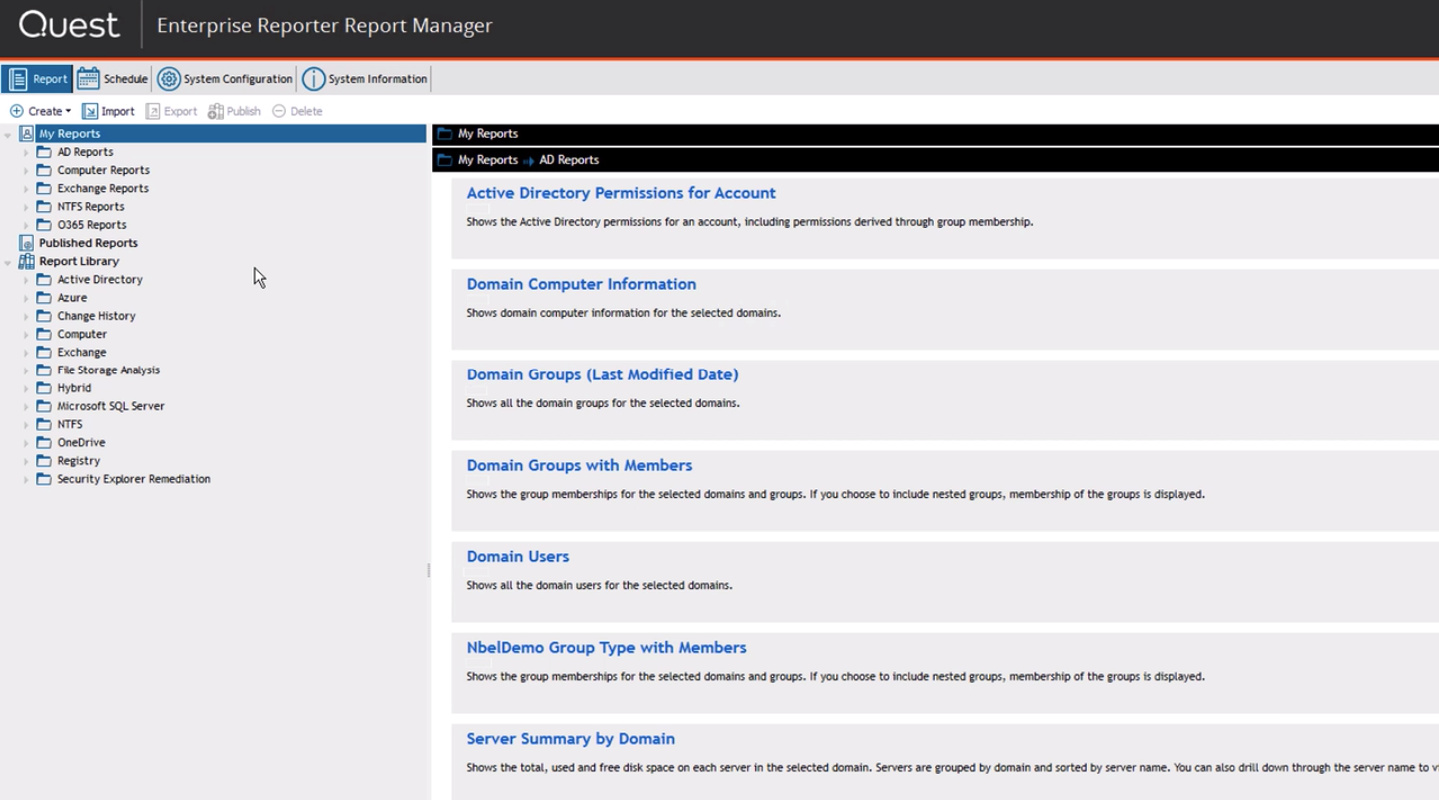

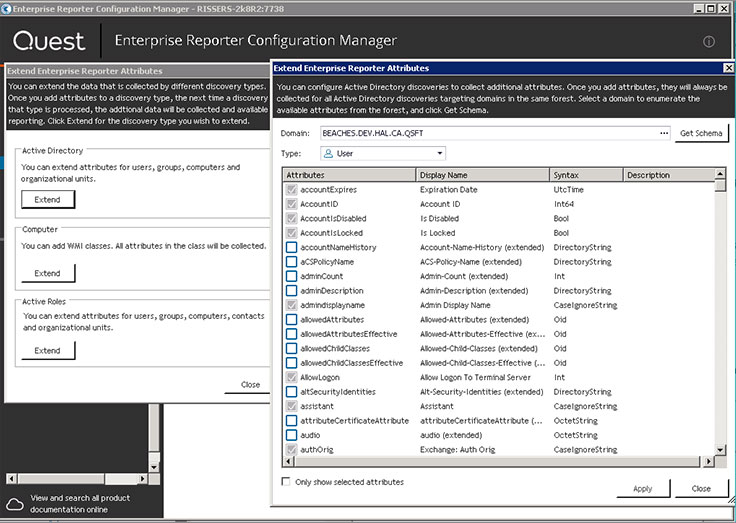

يعد Quest Enterprise Reporter أداة للتحكم في الوصول وتقارير الأمان لبيئات Microsoft: Active Directory / Azure AD و Exchange / Exchange Online و Office 365 و Windows Servers و OneDrive for Business و SQL Server والبنية الأساسية Azure (VMs والأقراص ومجموعات أمان الشبكة و الباقي).

عدة مئات من التقارير المثبتة مسبقًا للبنية التحتية المدرجة ، والقدرة على تنفيذ إجراءات التحكم في حقوق الوصول (إضافة مستخدم إلى المجموعة ، وإلغاء الوصول إلى الدليل ، وما إلى ذلك) من خلال التنقل مباشرة من التقرير وإنشاء تقاريرك الخاصة استنادًا إلى البيانات المتوفرة في البنية التحتية.

يمكن إنشاء كل تقرير وفقًا لجدول زمني والتحقق منه ، على سبيل المثال ، إذا كانت الكائنات في المستوى الصحيح إذا كنت تستخدم نهج

"الغابة الحمراء" أو ESAE .

لقد أبرزنا تقارير Quest Quest Reporter الأكثر كشفًا:

- المستخدمون الإداريون الذين لم يقوموا بتسجيل الدخول خلال آخر 30 يومًا. في نفس التقرير ، يمكنك مشاهدة مستخدمين من مجموعات متداخلة.

- المستخدمين مع كلمة مرور لانهائية.

- الخدمات التي أطلقت ليس من حساب النظام. أحد أنواع الهجمات هو تسجيل الدخول إلى الخادم من خلال خدمة (تسجيل الدخول كخدمة) ، يتم تشغيله من حساب محدد.

- مجموعات في م مع مستخدم واحد.

- الإصلاحات العاجلة المثبتة على الكمبيوتر.

- برنامج مثبت على وحدات تحكم المجال (أو أي أجهزة كمبيوتر أخرى).

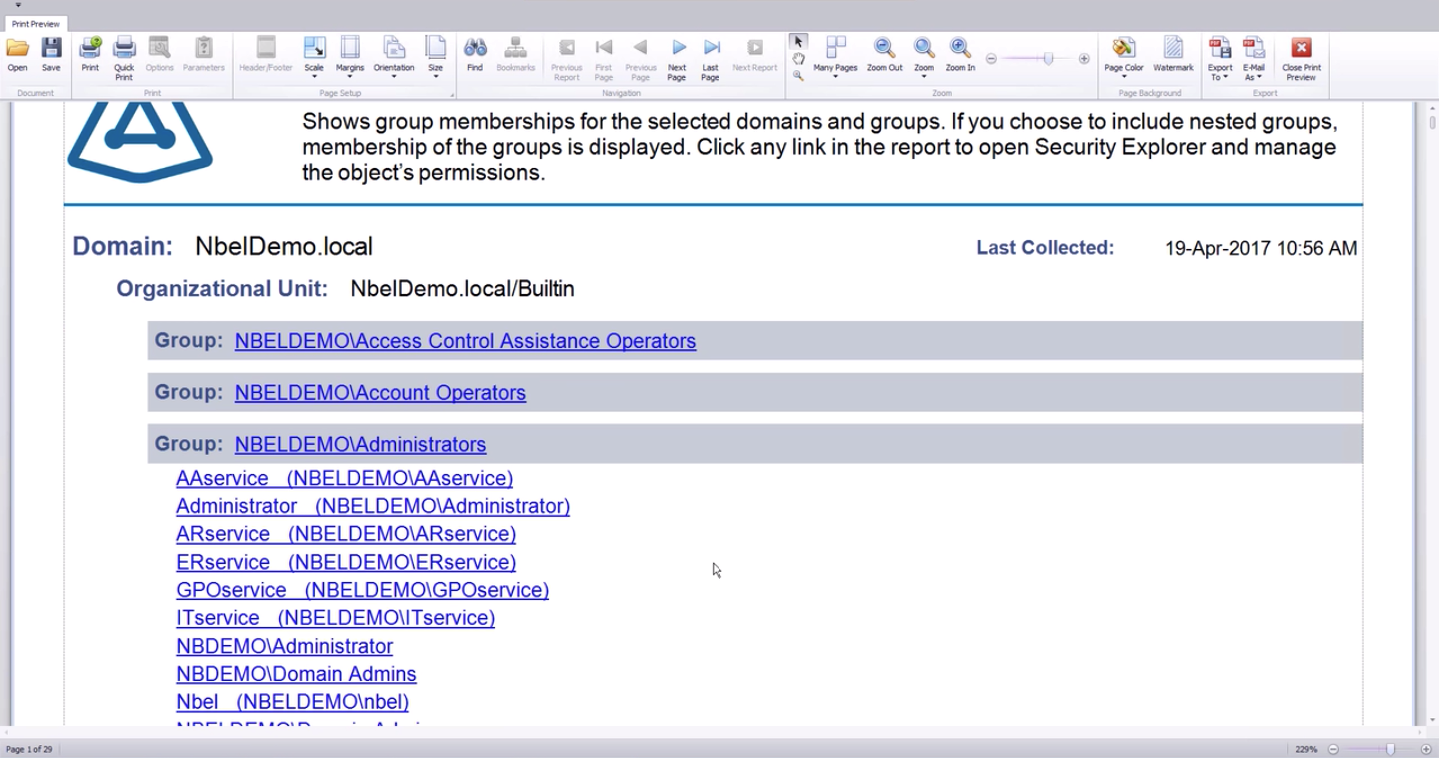

- الوصول إلى المجلدات المشتركة لحساب أو الوصول إلى مجلد حسابات مختلفة. سيسمح لنا هذان التقريران المرتبطان بتحديد الحالات من السجل في بداية هذه المقالة.

- الملفات الأقدم من N يوم ، الملفات التي تم إنشاؤها في آخر 30 يومًا ، افتح الملفات في آخر 30 يومًا.

- صناديق البريد المفوضة وخصائصها.

- حقوق الوصول للحسابات إلى المخطط في قاعدة بيانات MSSQL.

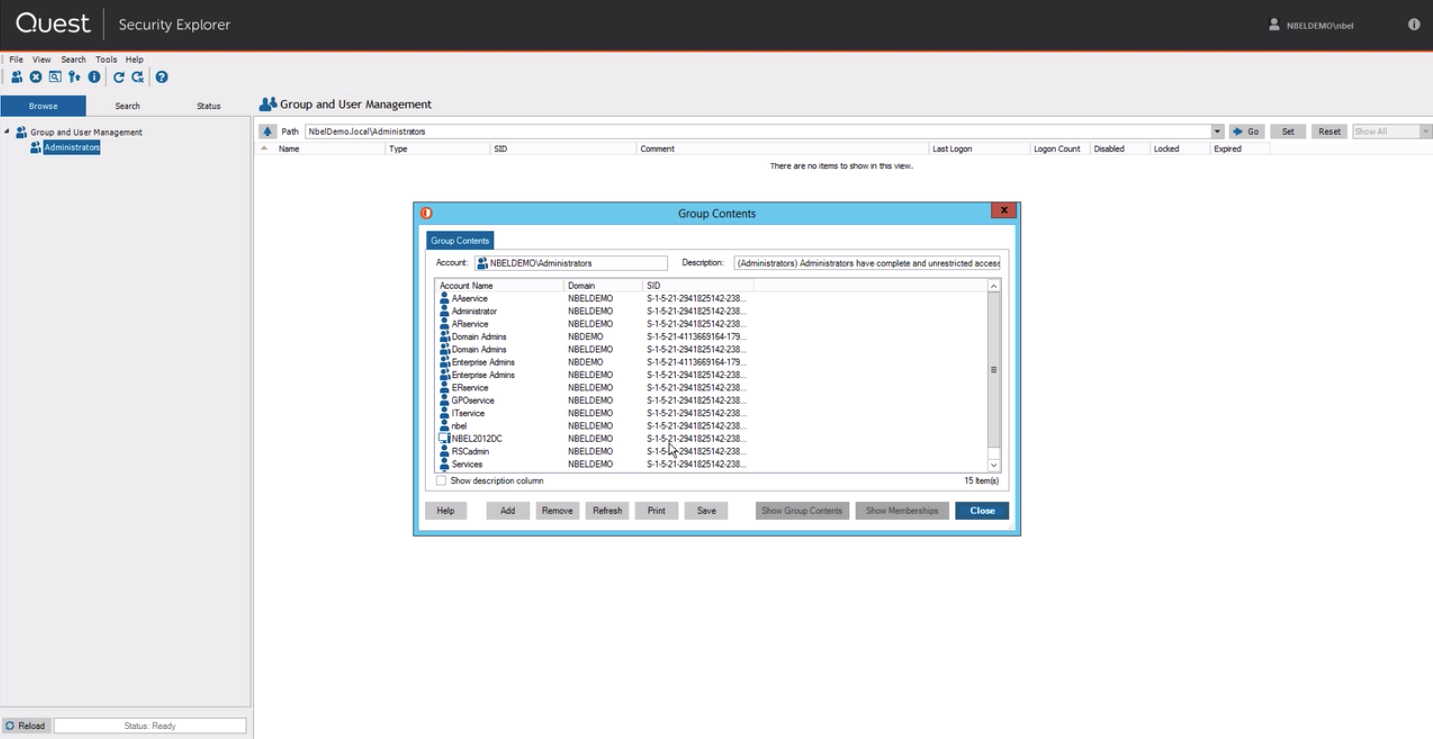

مباشرة من تقرير الارتباط ، يمكنك الانتقال إلى "مستكشف الأمان" ، الذي يتم من خلاله تنفيذ الإجراءات النموذجية: إضافة إلى مجموعة AD ، وتعيين حقوق الوصول إلى المجلد ، إلخ. هكذا يبدو تقرير متخصص.

وحدة مستكشف الأمان لتحديد الملفات التي يمكن للمستخدم الوصول إليها.

من نفس الواجهة ، يمكنك تعيين حقوق دقيقة للملف.

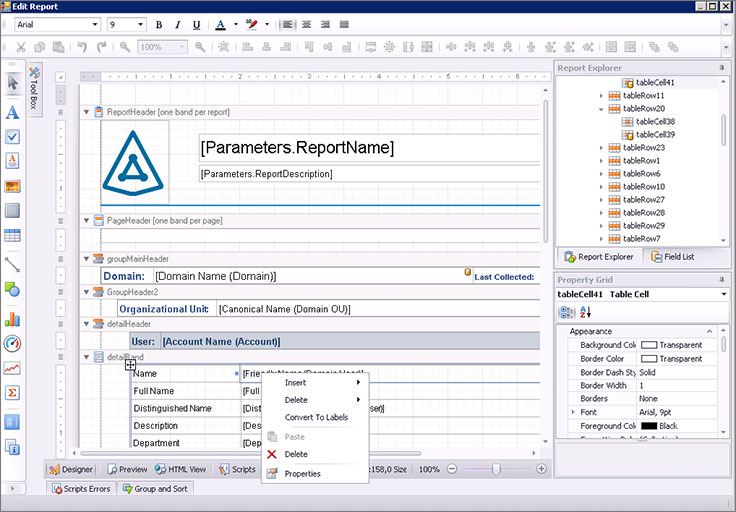

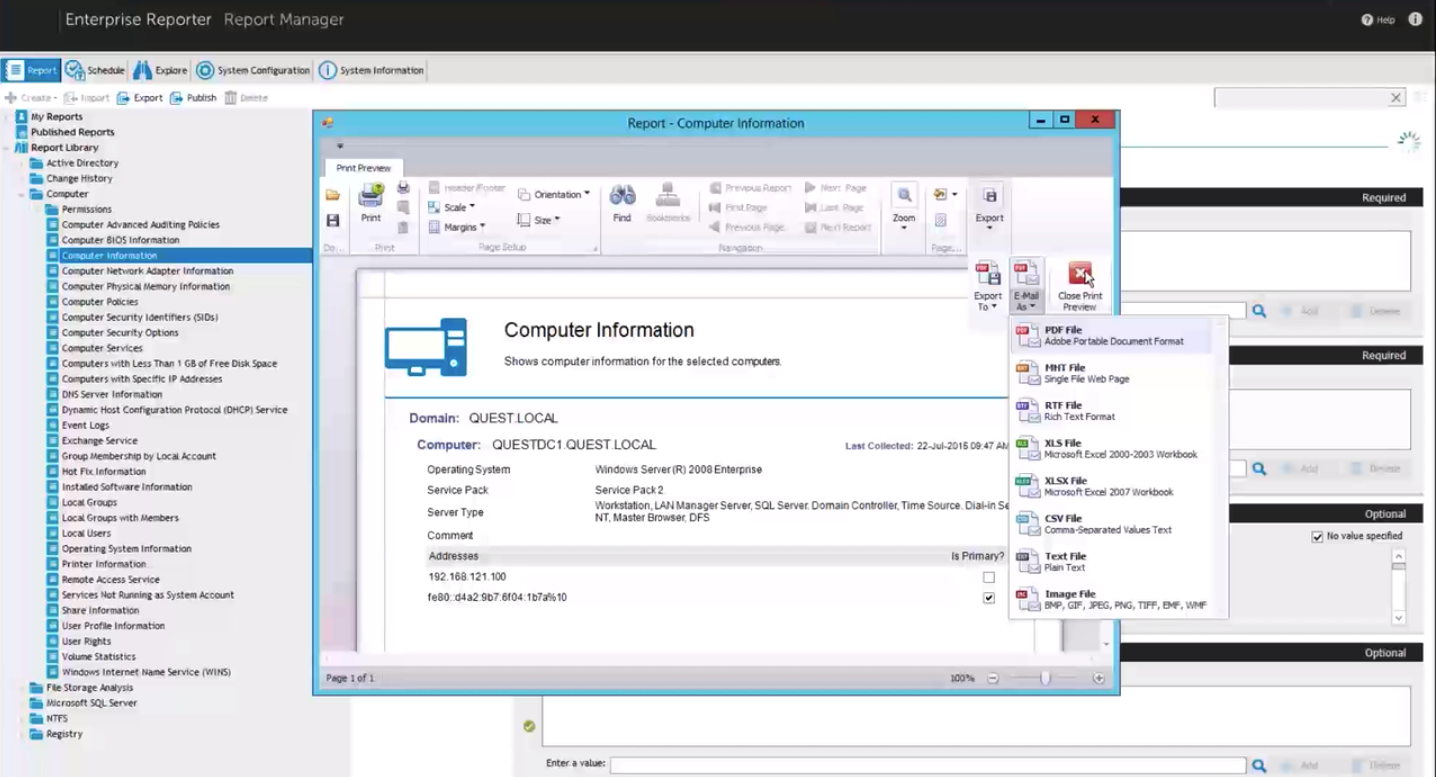

إذا كانت شركتك لديها متطلبات خاصة لتنسيق التقارير ، فيمكنك بسهولة إدراج شعار وتعديله حسب الحاجة.

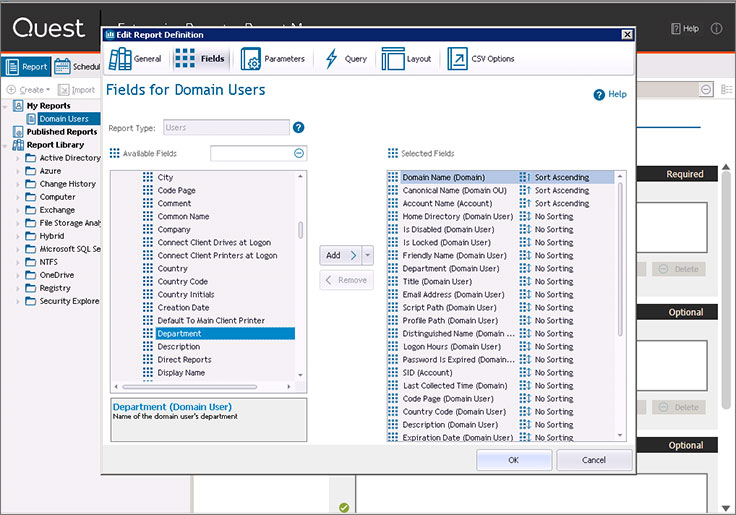

يمكن أن تكون الحقول الموجودة في التقرير عشوائية (من المتاحة).

يتوفر تفريغ التقارير بتنسيقات مختلفة من الواجهة.

Quest Enterprise Reporter هو حل بسيط ولكنه وظيفي مثبت ويعمل. هذا المنتج جزء من مجموعة حلول Quest لإدارة البنية التحتية لـ Microsoft. لقد كتبنا عن ذلك بالتفصيل في

المقال حول أتمتة تدقيق أمن المعلومات . إذا كنت مهتمًا باختبار المنتج على البنية الأساسية لديك أو ترغب في معرفة المزيد عن المنتج - فاترك جهات الاتصال واكتب لفترة وجيزة حول البنية التحتية الحالية لـ Microsoft في

نموذج الملاحظات على موقعنا على الويب .