اعتقدت أنه سيكون من الرائع تغطية الأحداث من المؤتمرات الدولية. وليس فقط في المراجعة العامة ، ولكن للحديث عن التقارير الأكثر إثارة للاهتمام. أود أن ألفت انتباهكم إلى أول عشر حار.

- في انتظار جنبا إلى جنب ودية من هجمات إنترنت الأشياء و ranzomvari

- "افتح فمك ، قل 0x41414141": الهجوم على البنية التحتية الطبية الإلكترونية

- استغلال الأسنان على حافة أسياخ الإعلانات السياقية

- كيف المتهربين الحقيقي دودج الإعلان المستهدف

- 20 سنة من القرصنة MMORPG: الرسومات الأكثر برودة ، يستغل هي نفسها

- اخترق الروبوتات حتى وصول سكاينيت

- عسكرة التعلم الآلي

- تذكر كل شيء: زرع كلمات المرور في الذاكرة المعرفية

- وسأل الطفل: "هل تعتقد حقًا أن المتسللين الحكوميين وحدهم هم الذين يستطيعون شن هجمات إلكترونية على شبكة الكهرباء؟"

- الإنترنت يعرف بالفعل أنني حامل

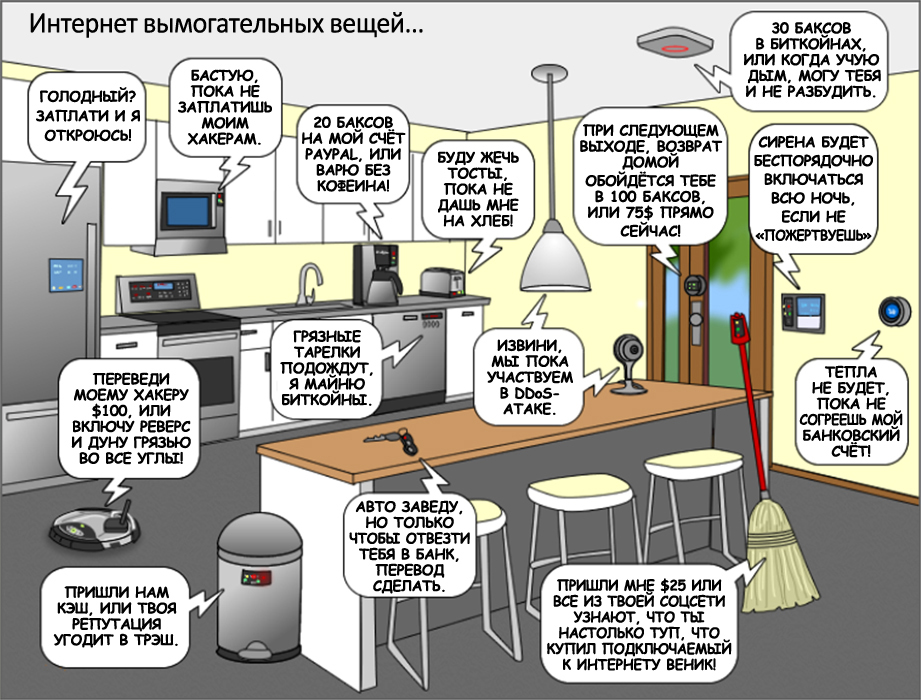

1. في انتظار ترادف ودية لهجمات إنترنت الأشياء و ranzomvari

في عام 2016 ، شهدنا زيادة سريعة في هجمات ranzomvari. لم نتعاف بعد من هذه الهجمات ، حيث غطتنا موجة جديدة من هجمات DDoS باستخدام إنترنت الأشياء. في هذا التقرير ، يقدم المؤلف وصفًا مرحليًا لكيفية حدوث هجوم ranzomvar. كيف يعمل ranzomvar ، وما يجب على الباحث القيام به في كل مرحلة ، لمواجهة ranzvomar.

في الوقت نفسه ، يعتمد على التقنيات المثبتة. ثم يلقي المتحدث الضوء على كيفية مشاركة IoTs في هجمات DDoS: يوضح الدور الذي تلعبه البرامج الضارة المساعدة في تنفيذ هذه الهجمات (للحصول على المساعدة اللاحقة من جانبها ، في شن هجوم على DDoS بواسطة جيش IoT). كما يوضح كيف يمكن أن يصبح ترادف هجمات ranzomvari و IoT تهديدًا كبيرًا في السنوات القادمة. المتحدث هو مؤلف كتب "البرامج الضارة ، Rootkits و Botnets: دليل المبتدئين" ، "تحليل البرمجيات الخبيثة المتقدمة" ، "القرصنة المكشوفة: البرمجيات الخبيثة أسرار وحلول" - لذلك يتم الإبلاغ عنها مع المعرفة.

2. "افتح فمك ، قل 0x41414141": الهجوم على البنية التحتية الطبية الإلكترونية

المعدات الطبية المتصلة بالإنترنت هي حقيقة سريرية في كل مكان. هذه المعدات هي مساعدة كبيرة للطاقم الطبي ، لأن جزء كبير من الروتين الآلي. ومع ذلك ، يحتوي هذا الجهاز على العديد من الثغرات الأمنية (البرامج والأجهزة) التي تفتح مجالًا واسعًا من النشاط لمهاجم محتمل. في التقرير ، يشارك المتحدث تجربته الشخصية في إجراء عمليات مكافحة البنى التحتية الطبية الإلكترونية. ويحكي أيضًا كيف يهاجم المهاجمون المعدات الطبية.

يصف المتحدث ما يلي: 1) كيف يستغل المهاجمون بروتوكولات الاتصال الخاصة ، 2) كيف يبحثون عن نقاط الضعف في خدمات الشبكة ، 3) كيفية اختراق أنظمة دعم الحياة ، 4) كيف يستغلون واجهات تصحيح أخطاء الأجهزة وناقل بيانات النظام ؛ 5) كيف يهاجمون السطوح البينية اللاسلكية الرئيسية والتقنيات اللاسلكية الخاصة ؛ 6) كيفية اختراقها لنظم المعلومات الطبية ، ثم قراءة وتحرير: معلومات شخصية عن صحة المريض ؛ السجلات الطبية الرسمية التي تكون محتوياتها طبيعية حتى من المريض ؛ 7) كيف ينتهكون نظام الاتصالات ، والذي يستخدم المعدات الطبية لتبادل المعلومات وفرق الخدمة ؛ 8) كيف يقيد الموظفون الطبيون الوصول إلى المعدات ؛ أو حتى منعه.

خلال المكبوت ، وجد المتحدث الكثير من المشاكل في المعدات الطبية. من بينها: 1) تشفير ضعيفة ، 2) القدرة على معالجة البيانات ؛ 3) القدرة على استبدال المعدات عن بعد ، 3) نقاط الضعف في بروتوكولات الملكية ، 4) إمكانية الوصول غير المصرح به إلى قواعد البيانات ، 5) أسماء المستخدمين / كلمات المرور الثابتة غير القابلة للترميز. وكذلك المعلومات الحساسة الأخرى المخزنة إما في البرامج الثابتة للمعدات أو في ثنائيات النظام ؛ 6) مدى تعرض المعدات الطبية لهجمات حجب الخدمة عن بُعد.

بعد التعرف على التقرير ، يصبح من الواضح أن الأمن السيبراني للقطاع الطبي اليوم هو حالة سريرية وتحتاج إلى عناية مركزة.

3. استغلال الأسنان على حافة أسياخ الإعلانات السياقية

كل يوم ، يذهب ملايين الأشخاص إلى الشبكات الاجتماعية: للعمل أو للترفيه أو هكذا. تحت غطاء الشبكات الاجتماعية توجد منصات إعلانات غير مرئية للزائر العادي ، المسؤول عن تقديم الإعلانات السياقية ذات الصلة لزوار الشبكة الاجتماعية. منصات الإعلانات سهلة الاستخدام وفعالة للغاية. لذلك ، في الطلب بين المعلنين.

بالإضافة إلى فرصة الوصول إلى جمهور عريض ، وهو أمر مفيد جدًا للأعمال التجارية ، تتيح لك أيضًا منصات الإعلانات أيضًا تضييق نطاق الاستهداف - وصولاً إلى شخص واحد محدد. علاوة على ذلك ، تتيح لك وظيفة منصات الإعلانات الحديثة حتى اختيار أي من الأدوات العديدة لهذا الشخص بالذات لعرض الإعلانات.

وهكذا تتيح منصات الإعلانات الحديثة للمعلن الوصول إلى أي شخص في أي مكان في العالم. لكن يمكن أن يستغل المهاجمون هذه الفرصة أيضًا ، كبوابة مدخل إلى الشبكة التي يعمل فيها ضحيتهم المزعومون. يوضح المتحدث كيف يمكن للمعلن الضار استخدام منصة الإعلانات لاستهداف حملته الخداعية بدقة ، والتي يتم نشرها لتقديم استغلال شخصي لشخص معين.

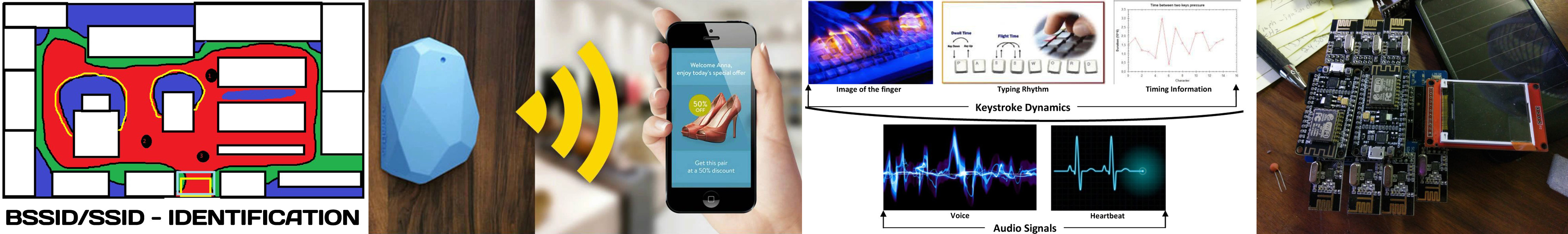

4. كيف المتهربين الحقيقي دودج الإعلان المستهدفة

نحن نستخدم العديد من الخدمات المحوسبة المختلفة في حياتنا اليومية. ومن الصعب علينا رفضهم ، حتى عندما نكتشف فجأة أنهم يقومون بمراقبة كاملة علينا. المجموع بحيث أنها تتبع لدينا كل حركة وكل من أطراف أصابعنا.

يشرح المتحدث بوضوح كيف يستخدم المسوقون الحديثون بالضبط مجموعة واسعة من أساليب الاستهداف الباطني. لقد كتبنا مؤخرًا عن جنون العظمة المتنقل ، وعن المراقبة الكاملة. وقد أخذ العديد من القراء ما كتبه بنكتة غير ضارة ، ولكن يمكن أن يتضح من التقرير المقدم أن المسوقين الحديثين يستخدمون بالفعل تقنيات متشابهة بالفعل لتتبعنا.

حسنًا ، ماذا يمكنك أن تفعل ، صناعة الإعلان السياقية ، التي تغذي هذه المراقبة الكاملة ، تأخذ قفزات كبيرة. إلى الحد الذي لا تستطيع فيه منصات الإعلانات الحديثة تتبع نشاط شبكة شخص فقط (ضغطات المفاتيح ، تحريك مؤشر الماوس ، وما إلى ذلك) ، ولكن أيضًا ميزاته الفسيولوجية (كيفية الضغط على المفاتيح وتحريك الماوس). وهكذا الوسائل الحديثة لتتبع منصات الإعلانات المدمجة في الخدمات التي بدونها لا يمكننا تخيل الحياة - ليس فقط تحت ملابسنا الداخلية الزحف إلينا ، ولكن حتى تحت بشرتنا. إذا لم يكن لدينا الفرصة للتخلي عن هذه الخدمات المراقبة المفرطة ، فلماذا لا نحاول قصفها على الأقل بمعلومات عديمة الفائدة؟

أظهر التقرير جهاز المؤلف (روبوت الأجهزة والبرامج) ، والذي يتيح لك: 1) حقن إشارات Bluetooth ؛ 2) البيانات الصاخبة التي تم جمعها من أجهزة الاستشعار على متن السيارة. 3) تزوير معلمات تحديد للهاتف المحمول ؛ 4) لجعل الضوضاء في طريقة بالإصبع (على لوحة المفاتيح والماوس والمستشعر). من المعروف أن كل هذه المعلومات تستخدم لاستهداف الإعلانات على أدوات الجوال.

يوضح العرض التوضيحي أنه بعد إطلاق جهاز المؤلف ، يصبح نظام التتبع مجنونًا ؛ أن المعلومات التي تجمعها تصبح صاخبة وغير دقيقة لدرجة أن مراقبينا لن يستفيدوا منها بعد الآن. وكمزاح ، يوضح المتحدث كيف ، نظرًا للجهاز المقدم ، يبدأ "نظام التتبع" في إدراك قراصنة يبلغ من العمر 32 عامًا - لفتاة تبلغ من العمر 12 عامًا تحب الخيول بجنون.

5. 20 عاما من القرصنة MMORPG: الرسومات برودة ، يستغل هي نفسها

تمت مناقشة موضوع القرصنة MMORPG في DEF CON لمدة 20 عامًا. إشادة بالذكرى السنوية ، يصف المقدم اللحظات الأكثر شهرة في هذه المناقشات. بالإضافة إلى ذلك ، يتحدث عن مغامراته في مجال الصيد الجائر في الألعاب عبر الإنترنت. بدءا من Ultima Online (في عام 1997). والسنوات التالية: Dark Age of Camelot، Anarchy Online، Asherons Call 2، ShadowBane، Lineage II، Final Fantasy XI / XIV، World of Warcraft. بما في ذلك العديد من الممثلين الجدد: Guild Wars 2 و Elder Scrolls Online. وهذا أبعد ما يكون عن سجل المسار الكامل للمتكلم!

يوفر التقرير تفاصيل تقنية حول إنشاء عمليات استغلال لـ MMORPG التي تساعد على الحصول على أموال افتراضية ، وهي ذات صلة بكل MMORPG تقريبًا. يتحدث المتحدث بإيجاز عن المواجهة الأبدية بين الصيادين (مصنعي المآثر) و "مراقبة الأسماك" ؛ والشرط الفني الحالي لسباق التسلح هذا.

يشرح أسلوب التحليل المفصل للحزم وكيفية تكوين عمليات الاستغلال بحيث لا يتم اكتشاف حقيقة الصيد الجائر من جانب الخادم. بما في ذلك يعرض آخر استغلال ، والذي في وقت التقرير - كان له ميزة على "مراقبة الأسماك" في سباق التسلح.

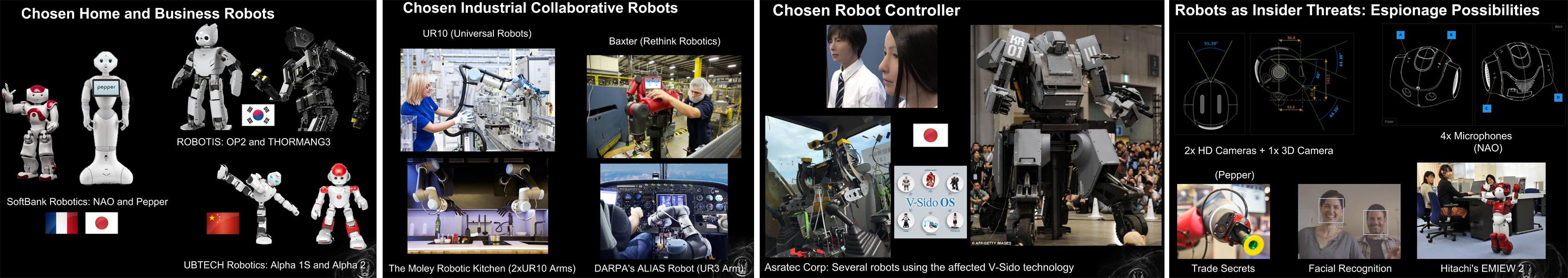

6. اختراق الروبوتات حتى يأتي Skynet

يتم الآن سماع الروبوتات. في المستقبل القريب ، سيكونون في كل مكان: في مهام عسكرية ، في العمليات الجراحية ، في بناء ناطحات السحاب ؛ متجر المساعدين في المتاجر قابلات المستشفى ؛ مساعدو الأعمال ، الشركاء الجنسيون ؛ طهاة المنزل والأفراد الكاملين للعائلة.

مع توسع النظام البيئي للروبوتات ، وتنامي تأثير الروبوتات في مجتمعنا واقتصادنا بسرعة ، بدأوا يشكلون تهديدًا كبيرًا على الأشخاص والحيوانات والمؤسسات. في صميمها ، الروبوتات هي أجهزة الكمبيوتر مع الأسلحة والساقين والعجلات. ومع الحقائق الحالية للأمن السيبراني ، فهذه هي أجهزة الكمبيوتر الضعيفة ذات الذراعين والساقين والعجلات.

تسمح الثغرات الأمنية في البرامج والأجهزة لأجهزة المهاجمين باستخدام القدرات المادية للروبوت - للتسبب في أضرار مادية أو مادية ؛ أو حتى عن طريق الصدفة أو خلق عمدا تهديدا للحياة البشرية. تزداد التهديدات المحتملة لكل شيء بالقرب من الروبوتات بشكل كبير مع مرور الوقت. علاوة على ذلك ، فهي تنمو في سياقات مثل الصناعة الراسخة لأمن الكمبيوتر لم يسبق له مثيل من قبل.

في دراساته الأخيرة ، وجد المتحدث العديد من نقاط الضعف الحرجة في الروبوتات المنزلية والشركات والصناعية ، من الشركات المصنعة المعروفة. في التقرير ، يكشف عن التفاصيل الفنية للتهديدات الحالية ، ويشرح كيف يمكن للمهاجمين المساومة على مختلف مكونات نظام الإنسان الآلي. مع مظاهرة مآثر القائمة.

من بين المشاكل التي حددها المتحدث في النظام البيئي للروبوتات: 1) الاتصالات غير الآمنة ؛ 2) احتمال تلف الذاكرة ؛ 3) نقاط الضعف التي تسمح بتنفيذ التعليمات البرمجية عن بُعد (RCE) ؛ 4) احتمال انتهاك سلامة نظام الملفات ؛ 5) مشاكل الترخيص. وفي بعض الحالات نقص عام ؛ 6) تشفير ضعيف ؛ 7) مشاكل في تحديث البرامج الثابتة ؛ 8) قضايا الخصوصية. 8) ميزات غير موثقة (عرضة أيضًا لـ RCE ، وما إلى ذلك) ؛ 9) التكوين الافتراضي ضعيفة. 10) "أطر عمل مفتوحة المصدر معرضة للتحكم في الروبوتات" ومكتبات البرامج.

يقدم المتحدث عروضًا حية لمختلف سيناريوهات القرصنة المتعلقة بالتجسس الإلكتروني والتهديد من الداخل وتلف الممتلكات وما إلى ذلك. يتحدث المتحدث عن سيناريوهات واقعية يمكن ملاحظتها في البرية ، ويتحدث عن كيف يمكن أن يؤدي انعدام الأمن في تكنولوجيا الروبوت الحديثة إلى الاختراق. يفسر سبب كون الروبوتات التي تم اختراقها أكثر خطورة من أي تقنية أخرى معرضة للخطر.

يلفت المتحدث الانتباه أيضًا إلى حقيقة أن مشاريع الأبحاث الأولية تدخل حيز الإنتاج قبل حل المشكلات الأمنية. التسويق دائما يفوز. هناك حاجة ملحة لتصحيح هذه الحالة غير الصحية. حتى يأتي سكاينيت. على الرغم من ... يشير التقرير التالي إلى أن Skynet قد وصلت بالفعل.

7. عسكرة التعلم الآلي

في خطر أن يكون معروفًا كعالم فخم ، لا يزال المتحدث متأثرًا "بإبداع الشيطان الجديد" ، ويقدم بفخر DeepHack: AI hacker مفتوح المصدر AI. هذا الروبوت هو التكسير تطبيق ويب التعلم الذاتي. تعتمد على شبكة عصبية ، يتم تدريبها عن طريق التجربة والخطأ. في الوقت نفسه ، إلى عواقب محتملة لشخص من هذه التجارب والأخطاء ، يعامل DeepHack بإهمال مرعب.

باستخدام خوارزمية عالمية واحدة فقط ، يتعلم استغلال أنواع مختلفة من الثغرات الأمنية. يفتح DeepHack الباب أمام عالم المتسللين ، والذي يمكن توقع الكثير منها بالفعل في المستقبل القريب. في هذا الصدد ، يصف المتحدث بفخر روبوته بأنه "بداية النهاية".

يعتقد المتحدث أن أدوات القرصنة المستندة إلى الذكاء الاصطناعي والتي تأتي بعد فترة وجيزة من DeepHack هي تقنية جديدة في الأساس لم يتبناها بعد المدافعون الإلكترونيون والمهاجمون الإلكترونيون. يضمن المتحدث أنه في العام المقبل إما أن يكتب كل منا أدوات قرصنة مع تعلم الآلة بنفسه ، أو سيحاول بشدة أن يدافع عن نفسه ضدهم. لا يوجد ثالث.

أيضًا ، سواء مازحًا أو خطيرًا ، يقول المتحدث: "إن مكافحة اليوتوبيا التي لا مفر منها والتي لم تعد من اختصاص العباقرة الشيطانية ، أصبحت متاحة للجميع اليوم. لذا ، انضم إلينا ، وسوف نوضح كيف يمكنك المشاركة في تدمير الإنسانية من خلال إنشاء نظام تعلم الآلة العسكرية الخاص بك. بالطبع ، إذا كان الضيوف من المستقبل لا يمنعوننا من القيام بذلك. "

8. تذكر كل شيء: زرع كلمات المرور في الذاكرة المعرفية

ما هي الذاكرة المعرفية؟ كيف يمكن للمرء "زرع" كلمة مرور هناك؟ وهل هي آمنة بشكل عام؟ ولماذا هذه الحيل؟ الفكرة هي أنه عند استخدام الطريقة الموضحة ، لن تكون قادرًا على الدردشة حول كلمات المرور الخاصة بك ، حتى تحت الضغط ؛ مع الحفاظ على إمكانية الترخيص في النظام.

يبدأ التقرير بشرح الذاكرة المعرفية. ثم يوضح كيف تختلف الذاكرة الصريحة والضمنية. بعد ذلك ، يتم تحليل مفاهيم الواعي واللاوعي. وهذا ما يفسر أيضًا نوع الجوهر - الوعي. يصف كيف تشفر ذاكرتنا المعلومات وتخزينها واستردادها. يتم وصف قيود الذاكرة البشرية. وكذلك كيف يتم تدريب ذاكرتنا. وينتهي التقرير بقصة حول الأبحاث الحديثة حول الذاكرة المعرفية للإنسان ، في سياق كيفية تنفيذ كلمات المرور فيه.

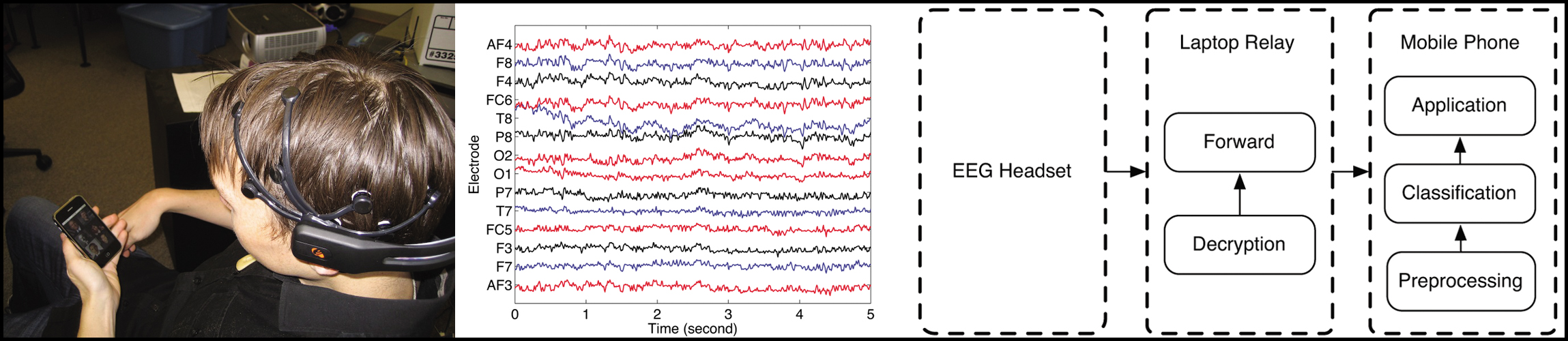

بطبيعة الحال ، لم يأت المتحدث بالبيان الطموح الذي تم الإدلاء به في عنوان عرضه التقديمي إلى حل كامل ، ولكنه في الوقت نفسه أحضر بعض الدراسات المثيرة للاهتمام التي تتناول أساليب حل المشكلة. على وجه الخصوص ، البحث في جامعة ستانفورد ، موضوعه هو نفس الموضوع. ومشروع لتطوير واجهة الإنسان والآلة لضعاف البصر - مع اتصال مباشر إلى الدماغ. يشير المتحدث أيضًا إلى دراسة قام بها علماء ألمان تمكنوا من إجراء اتصال حسابي بين الإشارات الكهربائية في الدماغ والعبارات الكلامية ؛ يسمح لك الجهاز الذي طوروه بكتابة النص فقط من خلال التفكير فيه. هناك دراسة أخرى مثيرة للاهتمام أشار إليها المتحدث وهي هاتف عصبي ، وهو واجهة بين الدماغ والهاتف المحمول ، باستخدام سماعة رأس EEG لاسلكية (Dartmouth College ، الولايات المتحدة الأمريكية).

كما لوحظ بالفعل ، فإن البيان الطموح الذي أدلى به في عنوان عرضه ، لم يتوصل المتحدث إلى قرار كامل. ومع ذلك ، يلاحظ المتحدث أنه على الرغم من عدم وجود تقنية لزرع كلمة مرور في الذاكرة الإدراكية حتى الآن ، فإن البرمجيات الخبيثة التي تحاول استخراجها من هناك موجودة بالفعل.

9. وسألت الفتات: "هل تعتقد حقًا أن المتسللين الحكوميين وحدهم هم الذين يستطيعون شن هجمات إلكترونية على شبكة الكهرباء؟"

إن التشغيل المتواصل للكهرباء له أهمية قصوى في حياتنا اليومية. يصبح اعتمادنا على الكهرباء واضحًا بشكل خاص عند إيقاف تشغيله - حتى لفترة قصيرة. يُعتقد اليوم أن الشبكات الإلكترونية على الشبكة معقدة للغاية ، وهي متاحة فقط للمتسللين الحكوميين.

يتعارض المتحدث مع هذا الرأي الراسخ ويقدم وصفًا تفصيليًا للهجوم على شبكة الكهرباء ، والذي تكون تكاليفه مقبولة حتى بالنسبة للمتسللين غير الحكوميين. يوضح المعلومات التي تم جمعها من الإنترنت والتي ستكون مفيدة في نمذجة وتحليل الشبكة المستهدفة. كما يوضح أيضًا كيف يمكن استخدام هذه المعلومات لنمذجة الهجمات على شبكات الطاقة حول العالم.

يوضح التقرير أيضًا الثغرة الحرجة التي اكتشفها المتحدث في منتجات General Electric Multilin ، والتي تستخدم على نطاق واسع في قطاع الطاقة. يصف المتحدث كيف قام باختراق خوارزمية التشفير المستخدمة في هذه الأنظمة تمامًا. يتم استخدام هذه الخوارزمية في منتجات General Electric Multilin للاتصال الآمن للأنظمة الفرعية الداخلية ولإدارة هذه الأنظمة الفرعية. .

( ), , ; . , , .

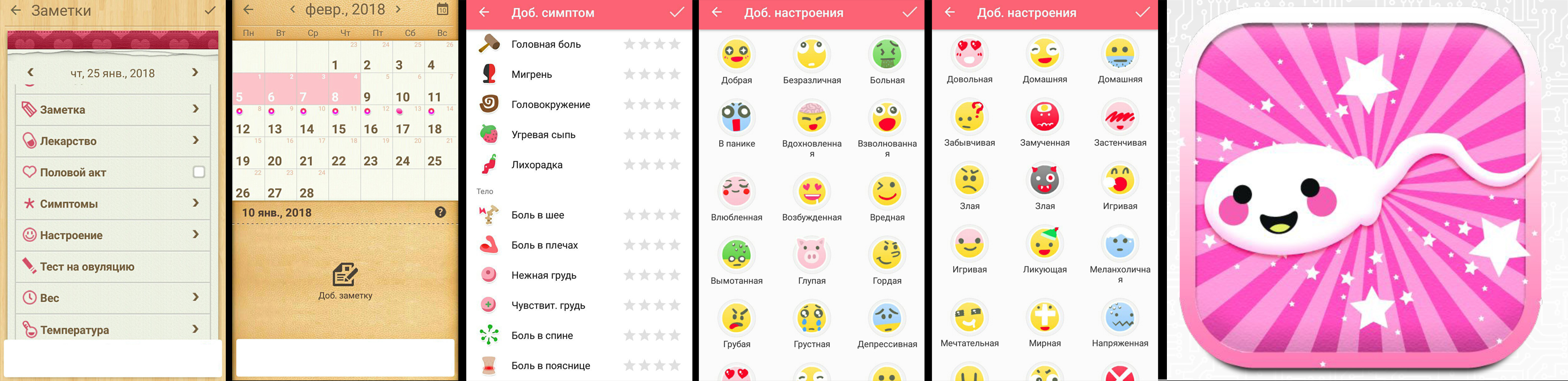

10. ,

– . Android-, , , . , , , , , , .

, ? , , - ; ( ..) /.

يقدم المتحدث نتائج تحليله للأمن السيبراني لأكثر من عشرة تطبيقات تتنبأ باحتمال الحمل وتتبع مسار الحمل. وجد أنه في معظم هذه التطبيقات ، هناك مشاكل خطيرة مع الأمن السيبراني بشكل عام والخصوصية بشكل خاص.