في الواقع ، يحمي خبراء الأمن السيبراني الأموال والبيانات وسمعة الشركات وموظفيها والمستخدمين. هناك شيء نفتخر به. ومع ذلك ، لا يُعرف الكثير عن أولئك الذين يحمون أمننا في مساحة الإنترنت كما هو الحال بالنسبة للمطورين الذين يتحدثون عنهم ويكتبون عنه. كتب أحدهم تطبيقًا أو لعبة جلبت شعبية المبدع وأمواله ، وطور شخص آخر نظامًا للعملة المشفرة لفتت إليه التبادلات بالعملات المشفرة الانتباه. يبقى عمل "أمن المعلومات" مخفيًا عن أعين المتطفلين.

ومع ذلك ، فهي لا تقل أهمية عن عمل المبرمجين ، لأن منتجاتهم أصبحت شائعة إلى حد ما بسبب العمل المنسق لخبراء الأمن السيبراني. يحكي هذا المقال ما هي المهنة نفسها وما يمكنك الاعتماد عليه عند بدء رحلتك كأمن معلومات.

ساعد فيكتور تشابجين ، مدرس

في قسم أمن معلومات GeekBrains (IS)

، في فهم هذا الموضوع الصعب.

من يستطيع أن يطلق على نفسه أخصائي أمن المعلومات؟

كما هو الحال في العديد من التخصصات الفنية الأخرى ، في أخصائي أمن المعلومات - شخص لديه خلفية تقنية مهمة. يجب أن يتمتع مثل هذا الشخص بخبرة قوية في العمل العملي باستخدام تقنيات مختلفة (أي منها - سنتحدث أدناه) ، ولكن يجب أن يكون التدريب النظري في المقدمة. بالإضافة إلى ذلك ، وهذا شيء غير موجود في معظم التخصصات الأخرى - يجب أن يكون على دراية جيدة بالامتثال ، أي معرفة القواعد القانونية ومتطلبات مجال حماية المعلومات وأمن المعلومات بشكل عام.

خبير جيد في الأمن السيبراني هو ممارس يعرف كيف يفكر المهاجم تقريبًا وما هي الأدوات التي يمكن أن يستخدمها مجرمي الإنترنت. من بين جميع التقنيات وناقلات الهجوم ، يعرف حوالي 80٪ من المتخصصين ، مما يجعل من الممكن التعامل معهم بنجاح باستخدام الدفاعات الحالية. 20 ٪ هي نقاط الضعف في اليوم ، وطرق القرصنة التي تم اختراعها حديثًا ، إلخ. يجب أن يكون المحترف دائمًا في حالة تأهب من أجل الرد في الوقت المحدد.

أهم التخصصات في أمن المعلومات

هناك العديد من الإجابات المحتملة ، حيث يمكن تقسيم التخصصات إلى أنواع وأنواع مختلفة. بالإضافة إلى ذلك ، يمكن للمرء أن يناقش لفترة طويلة حول مجالات أمن المعلومات الأكثر أهمية بالنسبة للجميع. لذلك ، نقوم بتخصيص شخصي لثلاثة مجالات مهمة للعمل:

Pentester. نحن نعيش في عالم من التطبيقات ، فهي موجودة في كل مكان - في هاتف ذكي ، كمبيوتر محمول ، مستشفى ، وحتى في الثلاجة. لسوء الحظ ، ليس لدى جميع مطوري البرامج مهارات أكثر أو أقل تقدماً في أمن المعلومات. وإذا كان الأمر كذلك ، فقد تنشأ ثغرة أمنية في التفاعل ، على سبيل المثال ، الواجهة الأمامية للتطبيق مع الواجهة الخلفية. يمكن أن تكون الأخطاء في التعليمات البرمجية المكتوبة. إن الخبير الذي يمكنه إخبارك عن كيفية حماية التطبيق أو الخدمة من القرصنة هو متخصص قيم للغاية.

اختبار الاختراق هو أساسا المتسلل الأبيض. وتتمثل مهمتها في دراسة أمان المواقع الإلكترونية وتطبيقات الأجهزة المحمولة ومنصات البرمجيات وما إلى ذلك. على عكس المهاجمين الذين عوقبوا بسبب أنشطتهم ، يحصل المبتدئون على مكافآت لاكتشاف نقاط الضعف. يوجد أصحاب أعمال مستقلون بين أصحاب الأعمال - غالباً ما يكونون من صغار Bug Bounty ، وهي المكافآت التي تقدمها الشركة لاكتشاف نقاط الضعف في خدمتها أو تطبيقها. بالمناسبة ، تستعد كلية أمن المعلومات في GeekBrains ، بما في ذلك البنتستر. نخطط لنشر مقالة منفصلة حول نجاحات بعض الطلاب.

متخصص في تطوير التطبيقات الآمنة. لم يعد هذا الخبير يبحث فقط عن نقاط الضعف المحتملة باستخدام أدوات أو أدوات جاهزة للتصميم الخاص به. إنه قادر على فهم كود المشاريع المكتوبة بلغات البرمجة المختلفة ، وتحديد الأخطاء البرمجية النموذجية والإشارة إلى المطورين وجودهم. في عمله ، يستخدم المتخصص أدوات مختلفة ، ويستخدم تحليل الشفرة الثابتة والديناميكية ، ويعرف الأدوات المختلفة ، ويكون قادرًا على العمل كخبير لفريق التطوير. يمكنه أن يوضح للمطورين الأجزاء التي يحتمل أن تكون عرضة للشفرة والتي تحتاج إلى إعادة كتابتها.

أخصائي أمن المعلومات. نحن هنا نتحدث عن المهنيين الذين يمكن أن يكونوا خبراء في 2-3 مجالات لأمن المعلومات ولديهم دراية جيدة في 4-5 مجالات ذات صلة. يمكن لهؤلاء المحترفين الغوص في الخبرة والعمل كمستشارين أو مهندسين لمشاريع معقدة عالية التحميل.

حسنا ، كم من الوقت يستغرق لتصبح متخصص جيد؟

هناك خياران لتطوير الأحداث. على سبيل المثال ، إذا جاء الصحفي الذي كتب سابقًا عن السفر إلى أمن المعلومات ، فيجب عليه قضاء حوالي عام ونصف للوصول إلى المستوى المبتدئ. يتم توفير ذلك إذا كنت تنخرط في 5-7 ساعات أسبوعيًا ، فدرس مواضيع معينة عن قصد.

ولكن إذا قرر مسؤول النظام ، على سبيل المثال ، عمل قاعدة معلومات ، فسيحتاج إلى وقت أقل بكثير. إنه يعرف بالفعل ماذا وكيف يعمل ، ويبقى على أساس متين (صلته تعتمد على الخبرة ووقت العمل) لتطبيق معارف وممارسة جديدة. في ظل ظروف التدريب المماثلة المذكورة أعلاه - من 5 إلى 7 ساعات في الأسبوع ، سيكون أمام أخصائي تقني حوالي ستة أشهر للوصول إلى المستوى المبتدئ في أمن المعلومات أو حتى على مستوى أعلى.

في أي حال ، يوصى بدراسة الممارسات الدولية ، على سبيل المثال ، مع ISO / IEC 27000 - سلسلة من المعايير الدولية التي تشمل معايير أمن المعلومات المنشورة بالاشتراك مع المنظمة الدولية للتوحيد القياسي (ISO) واللجنة الكهرتقنية الدولية (IEC). بالإضافة إلى ذلك ، يمكن العثور على أفضل الممارسات في مجال أمن المعلومات في معايير المؤسسات المختلفة. على سبيل المثال ، تقدم المنظمة غير الربحية MITER ATT & CK معلومات مفصلة حول أساليب عمل مجرمي الإنترنت - على سبيل المثال ، كيف تبدأ الاستطلاع ، ثم اقتحام أحد عناصر الأمان ، والتسلل إلى نظام ثابت. يصف إطار عمل MITER ATT & CK بالتفصيل كيف يمكن للمهاجمين أداء مهمتهم أو وصف التدابير المضادة أو الإشارة إلى طرق فعالة لتقليل الضرر في حالة حدوث القرصنة.

كما هو الحال دائمًا ، هناك "لكن". في حالة إجراء التدريب بشكل رسمي ، على سبيل المثال ، من أجل التقييمات ، لن يأتي شيء جيد منه. والمعرفة دون ممارسة لن تجعل الاختصاصي مبتدئًا.

بالطبع ، في سياق الدراسة الذاتية ، لا يمكن للطلاب اختبار جميع الأدوات ، ولكن الأدوات التي لا يمكن تجنبها في عمل إضافي يتم إتقانها. هذا الأساس هو تماما بما فيه الكفاية للصغار.

وما الأدوات المستخدمة من قبل "الأمن"؟

كل هذا يتوقف على الاتجاه الذي يعمل فيه المتخصص ، وكذلك على مكان عمله - سواء كانت منظمة تجارية أو مؤسسة حكومية. عند التحدث عن روسيا ، غالباً ما يتعين على متخصصي أمن المعلومات العمل باستخدام أدوات معتمدة من قبل FSTEC FSB - لمجرد أن المؤسسات الحكومية مطالبة باستخدام البرامج والأجهزة المعتمدة فقط. يمكن أن يكون مكافحة الفيروسات المحلية ، والجدران النارية ، وجميع أنواع الأجهزة.

الأمر أسهل بالنسبة لموظفي المؤسسات التجارية - حيث يمكنك العمل باستخدام أدوات من Cisco أو Palo Alto أو الشركات الدولية أو المحلية الأخرى.

يجب أن يبدأ الوافد الجديد على أمن المعلومات بدراسة مستقلة لأدوات المصدر المفتوح قبل الانتقال إلى الأدوات المدفوعة. توجد مجموعة واسعة من منتجات البرامج المطلوبة في العمل اليومي في Kali Linux ، Parrot OS. تحتاج إلى إتقان Wireshark و SqlMap و Nmap و John the Ripper والعديد من الأشياء الأخرى.

أما بالنسبة للكفاءات ، يمكن تسمية الأكثر ضرورة للمتخصص المبتدئ:

- البحث عن نقاط الضعف على جانب العميل من تطبيقات الويب ، واستغلال نقاط الضعف العميل ، وأساليب الحماية ؛

- مهارات البحث عن نقاط الضعف من جانب الخادم ، وفهم ميزات Bug Bounty ؛

- اختراق مهارات الشبكات اللاسلكية وشبكات الأجهزة وطرق ضمان الأمن فيها ؛

- مهارة التطبيق العكسي والبحث واستغلال الثغرات الثنائية. أساسيات بروتوكولات التشفير.

بالمناسبة ، في عام 2016 على "هبر"

، تم نشر قائمة متوسطة بواجبات ومتطلبات أصحابها .

الواجبات:- اختبار بيئات المعلومات ومنتجات البرمجيات الخاصة بالشركة ؛

- اختبار نظم المعلومات للتسامح مع الخطأ ؛

- تحليل فعال لنظم المعلومات ؛

- تحديد التهديدات الحالية وفقًا لتصنيف OWASP TOP 10 ، ووضع تدابير تعويضية ؛

- اختبار الاختراق

- تحليل الأمن من رموز مصدر البرمجيات.

متطلبات:- خبرة في تحديد نقاط ضعف النظام ؛

- تجربة مع Burp Suite، Hydra؛

- تجربة SQLMap ، OpenVAS ، Metasploit Framework ، Fortify ، AppScan ؛

- تجربة Acunetix ، w3af ، X-Spider ، Max-Patrol ، Nmap ؛

- معرفة مبادئ بناء وتشغيل تطبيقات الويب ؛

- معرفة التهديدات ونقاط الضعف النموذجية لتطبيقات الويب المدرجة في OWASP Top 10 ؛

- مهارات الاختبار اليدوي والآلي لأمان تطبيق الويب ؛

- تجربة اختبار الاختراق

- خبرة في تدقيق أنظمة تكنولوجيا المعلومات وأمن المعلومات.

كما ترون ، القائمة واسعة جدًا ، ويمكن أن تكون أكبر من ذلك بكثير. لكن لا يجب أن تكون خائفًا - كقاعدة عامة ، يسعى صاحب العمل المحتمل إلى تغطية الحد الأقصى "لحجم" سوق العمل ، وليس لديه مهمة "طرد" جميع المرشحين المحتملين في مرحلة التعرف على الوظيفة الشاغرة. يمكنك الحصول على فكرة عما يحتاجه صاحب العمل من خلال قراءة 3-5 فرص عمل حقيقية.

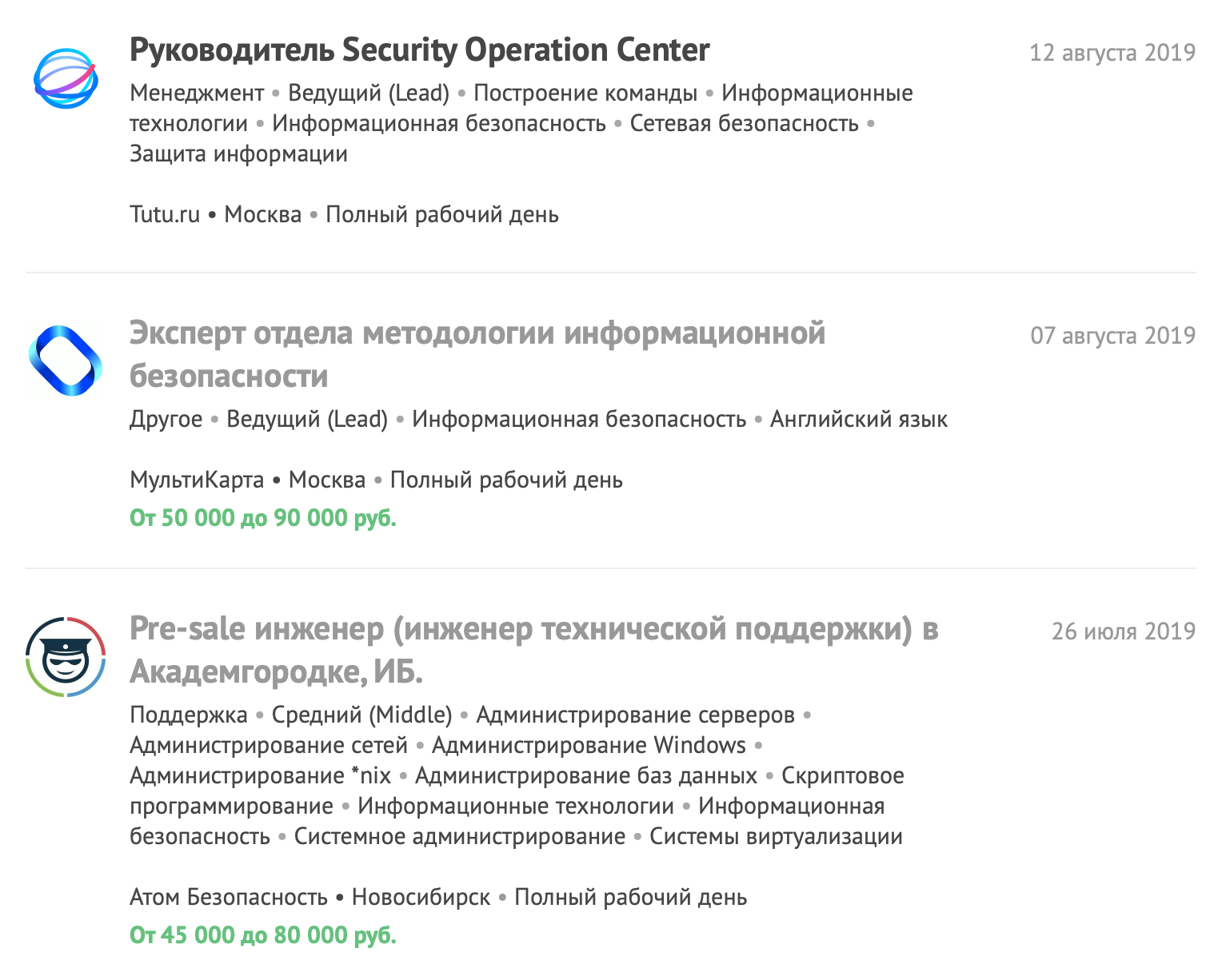

فيما يلي بعض الأمثلة - وظائف حقيقية

في خدمة My Circle .

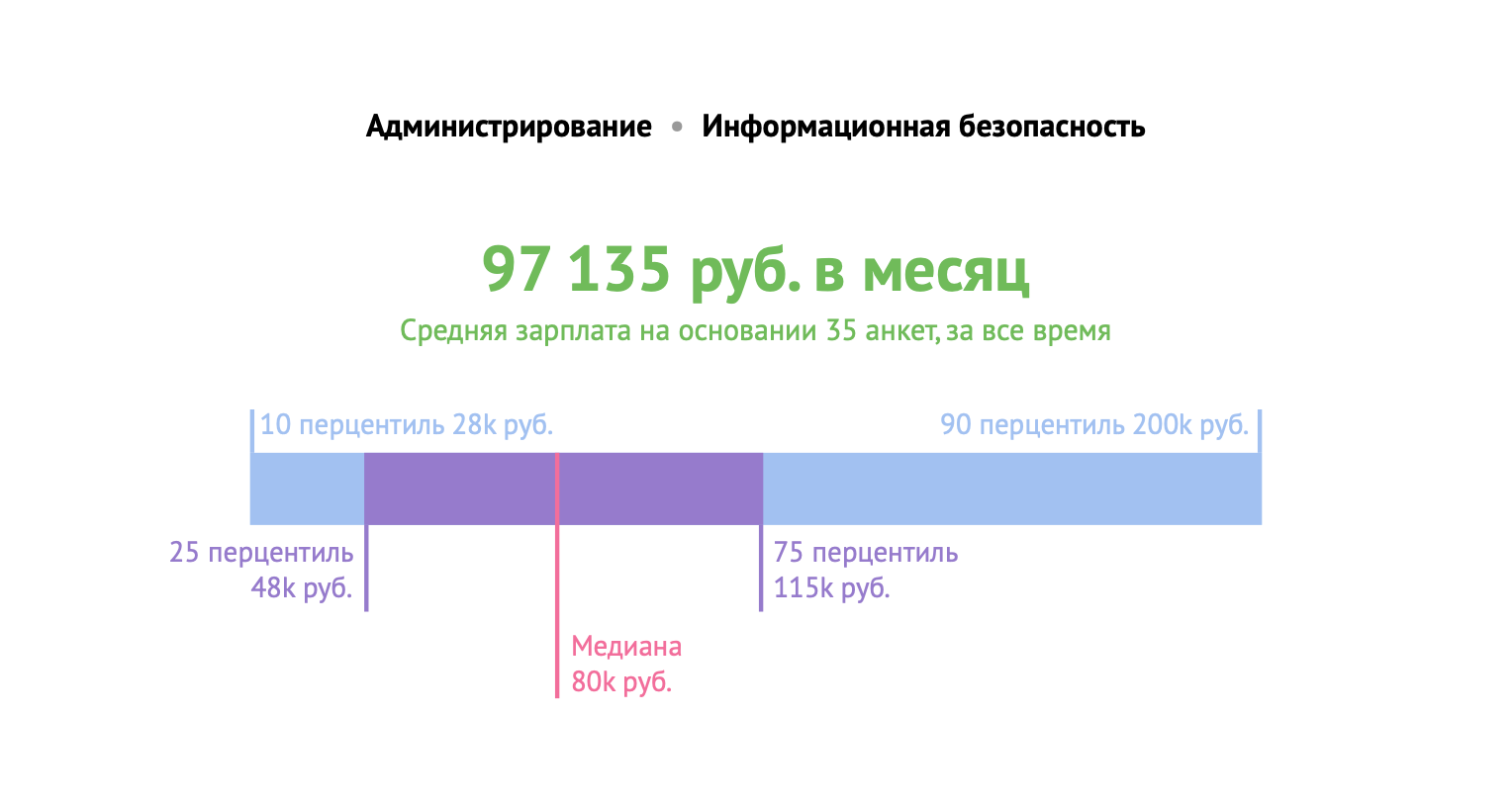

كم يحصل خبير الأمن؟

انتشار الرواتب كبير جدًا ، كالعادة ، كل هذا يتوقف على المنطقة والتخصص. لكن راتب متخصص في أمن المعلومات أصبح لائقًا الآن ، وحجمه يتزايد تدريجياً. يعزى جزء كبير من النمو إلى "جوع" الموظفين في مجال أمن المعلومات.

لفهم مستوى رواتب المتخصصين ، يجب أن تتعرف على بيانات حاسبة المرتبات "My Circle".

يمكن

للصغار المتدربين الأمل في مجموعة من 35 ألف روبل. ما يصل الى 60-70 الف.

المستوى المتوسط للوسط هو من 60-70 ألف إلى 80 ألف روبل. بالمناسبة ، يمكن للمهندس الاعتماد على راتب قدره 100 ألف ، إذا كانت هناك خبرة صغيرة على الأقل في العمل الحقيقي والإعداد الجيد.

بعد ذلك يأتي

"الجنود العالميون" الذين يعرفون لغات البرمجة ، ويمكنهم كتابة النصوص ، ولديهم المعرفة في المجالات ذات الصلة. يبدأ راتبهم من 100 ألف ويمكن أن يصل إلى 300-500 ألف روبل. ولكن لا يوجد الكثير من هذه العروض في السوق ، بالإضافة إلى تحقيق مستوى مماثل من الأجور ، يجب أن تكون متخصصًا جيدًا للغاية. العديد من الشركات على استعداد لدفع ثمن الخبرة.

بشكل عام ، في مدن مثل موسكو وسانت بطرسبرغ ونوفوسيبيرسك ، يمكنك الاعتماد على 60-120 ألف روبل.

في ختام المقال ، تجدر الإشارة إلى أن حماية المعلومات هي مجال أولوية لسوق تكنولوجيا المعلومات. على الرغم من التقدم الواضح في أدوات التشغيل الآلي وتقنيات الذكاء الاصطناعي ، لا يزال الشخص في طليعة حماية المعلومات. هناك دائمًا طلب على المتخصصين الجيدين ، ومع زيادة عدد الموظفين في مجال أمن المعلومات ، تصبح المقترحات أكثر إثارة للاهتمام.