عندما يتعلق الأمر بمراقبة أمان شبكة الشركات أو الإدارات الداخلية ، فالكثير منهم يرتبطون بالتحكم في تسرب المعلومات وتنفيذ حلول DLP. وإذا حاولت توضيح السؤال وتسأل كيف تكتشف الهجمات على الشبكة الداخلية ، فعادةً ما تكون الإجابة هي ذكر أنظمة كشف التسلل (IDS). وما كان الخيار الوحيد قبل 10-20 سنة ، اليوم أصبح مفارقة تاريخية. هناك خيار أكثر فعالية ، وفي بعض الأماكن ، الخيار الوحيد الممكن لمراقبة الشبكة الداخلية - استخدام بروتوكولات التدفق ، المصممة أصلاً للبحث عن مشاكل الشبكة (استكشاف الأخطاء وإصلاحها) ، ولكن يتم تحويلها في النهاية إلى أداة أمان مثيرة للاهتمام للغاية. سنتحدث عن ماهية بروتوكولات التدفق وأيها تساعد بشكل أفضل في الكشف عن هجمات الشبكة ، حيث من الأفضل تنفيذ مراقبة التدفق ، وما الذي يجب البحث عنه عند نشر مثل هذا المخطط ، وحتى كيفية "التقاطه" على المعدات المحلية كجزء من هذه المقالة.

لن أتطرق إلى السؤال "لماذا نحتاج إلى مراقبة أمن البنية التحتية الداخلية؟" يبدو أن الجواب واضح. ولكن إذا كنت ترغب ، مع ذلك ، في التأكد مرة أخرى من أن اليوم ليس في أي مكان بدونه ، يمكنك

مشاهدة مقطع فيديو قصير مع قصة حول كيفية الوصول إلى شبكة الشركة المحمية بواسطة جدار الحماية من خلال 17 طريقة. لذلك ، سوف نفترض أننا نفهم أن المراقبة الداخلية أمر ضروري وأن يبقى فقط لفهم كيفية تنظيمها.

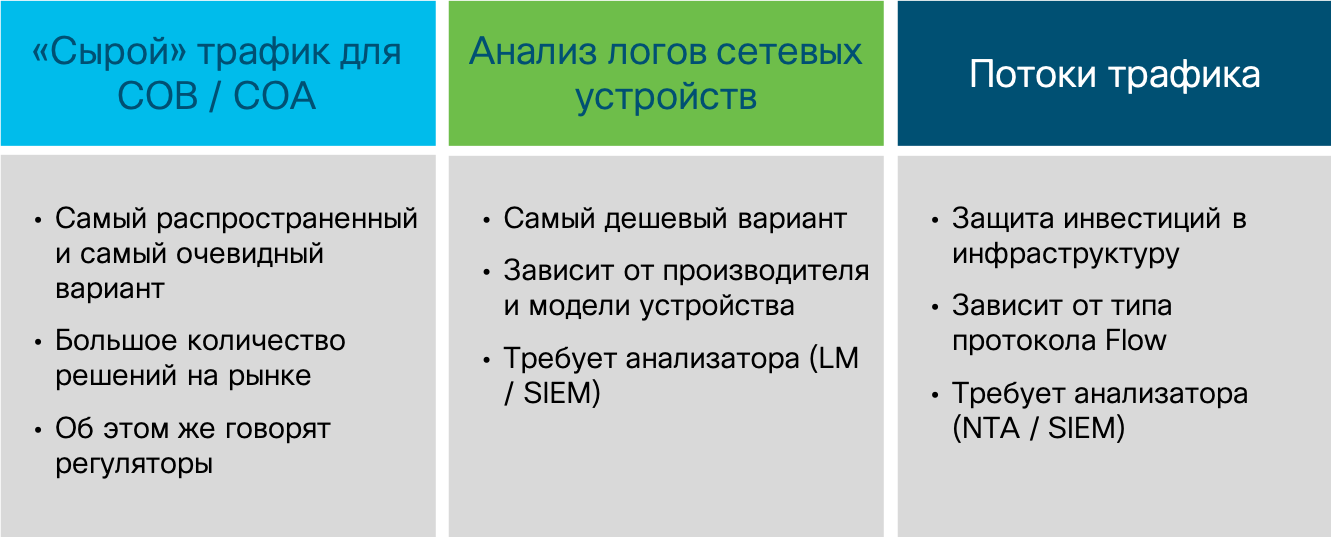

أود تفرد ثلاثة مصادر بيانات رئيسية لمراقبة البنية التحتية على مستوى الشبكة:

- حركة المرور "الأولية" ، التي نلتقطها ونقدمها للتحليل إلى أنظمة تحليل معينة ،

- الأحداث من أجهزة الشبكة التي تمر من خلالها حركة المرور ،

- معلومات المرور المستلمة باستخدام أحد بروتوكولات التدفق.

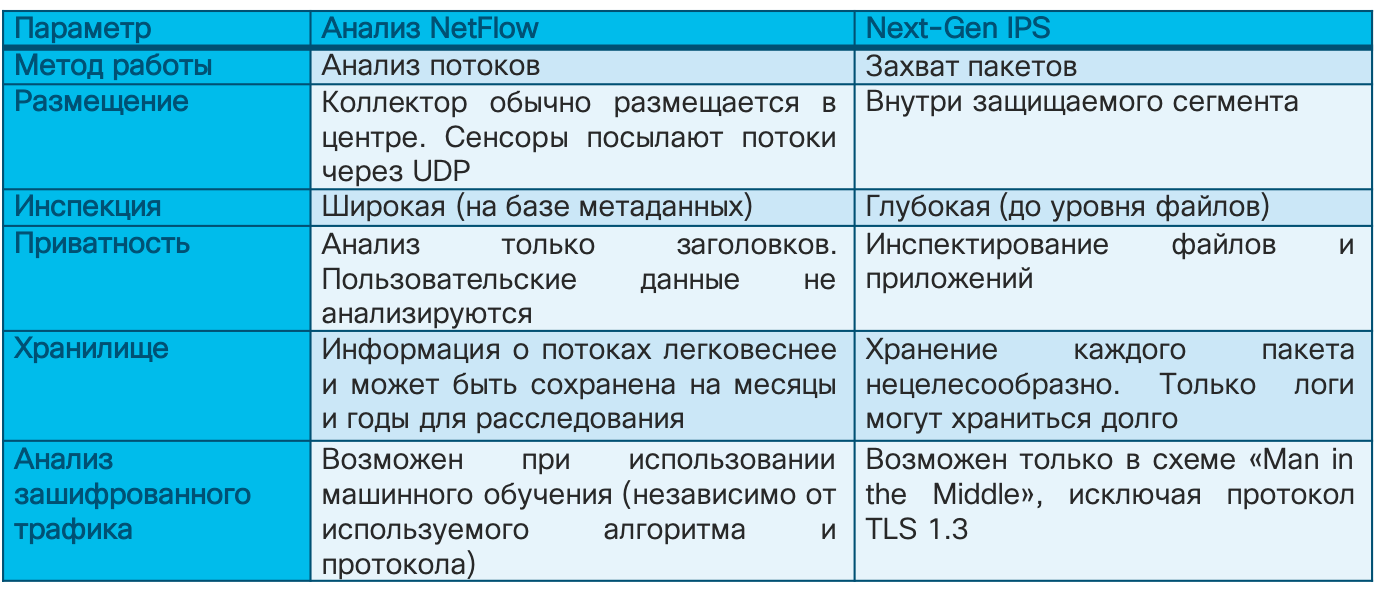

يعد التقاط حركة المرور غير المرغوب فيها الخيار الأكثر شيوعًا بين حراس الأمن ، لأنه بدا تاريخياً الخيار الأول. كانت أنظمة الكشف عن الهجمات التقليدية القائمة على الشبكة (أول نظام للكشف عن الهجمات التجارية هو WheelR's NetRanger ، الذي اشترته Cisco في عام 1998) كانت تعمل فقط في التقاط الحزم (وجلسات العمل اللاحقة) التي بحثت عن توقيعات محددة ("قواعد حاسمة" في مصطلحات FSTEC) ، مما يشير إلى الهجمات. بالطبع ، يمكنك تحليل حركة المرور الخام ، ليس فقط باستخدام IDS ، ولكن أيضًا باستخدام أدوات أخرى (على سبيل المثال ، وظائف Wireshark أو tcpdum أو NBAR2 في Cisco IOS) ، لكنها تفتقر عادةً إلى قاعدة معرفة تميز أداة أمان المعلومات عن أداة تكنولوجيا المعلومات العادية.

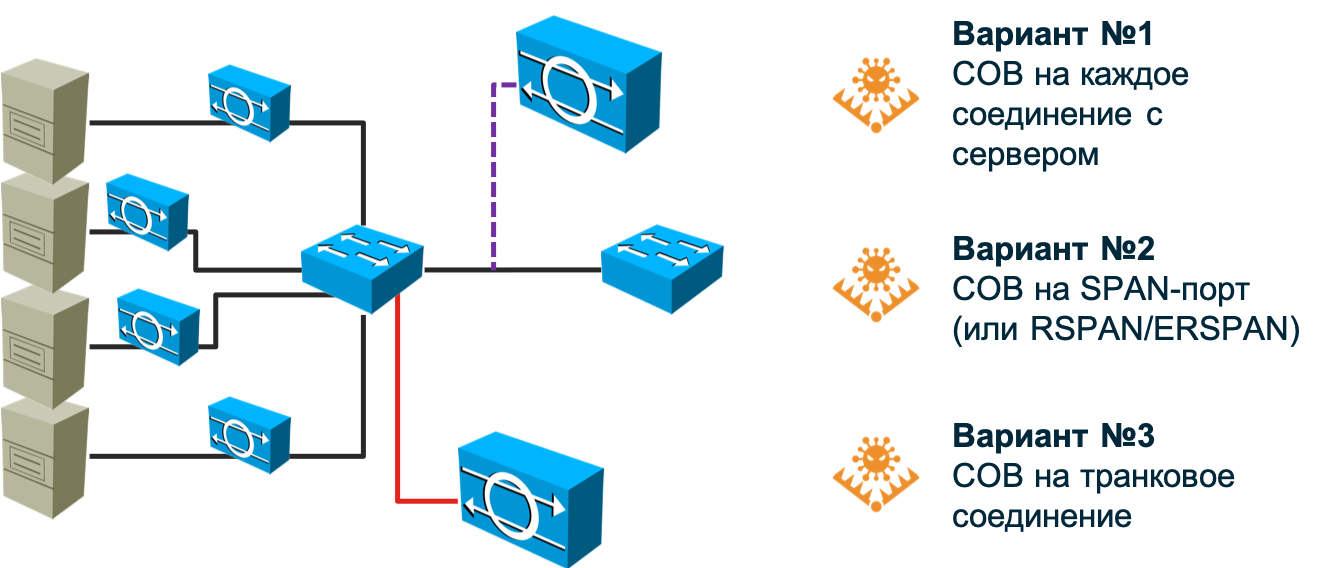

لذلك ، نظم الكشف عن الهجوم. الطريقة الأقدم والأكثر شيوعًا للكشف عن هجمات الشبكة ، والتي تتواءم بشكل جيد مع مهمتها في المحيط (بغض النظر عن - الشركات ، مركز البيانات ، القطاع ، إلخ) ، ولكنها تمر في الشبكات الحديثة المُحوَّلة والمعرَّفة بالبرمجيات. في حالة وجود شبكة مبنية على أساس المحولات التقليدية ، تصبح البنية التحتية لمستشعرات الكشف عن الهجوم كبيرة جدًا - سيتعين عليك وضع حساس على كل اتصال بالمضيف الذي تريد مراقبته. بطبيعة الحال ، سيكون أي مصنع سعيدًا ببيعك مئات الآلاف من المستشعرات ، لكنني أعتقد أن ميزانيتك لا تستطيع تحمل مثل هذه التكاليف. يمكنني القول أنه حتى في Cisco (ونحن مطورو NGIPS) ، لم نتمكن من القيام بذلك ، على الرغم من أنه يبدو أن مشكلة الأسعار معروضة علينا. لا ينبغي أن يقف - هذا هو قرارنا. بالإضافة إلى ذلك ، فإن السؤال الذي يطرح نفسه ، ولكن كيفية توصيل المجس في هذا التجسيد؟ إلى الفجوة؟ وإذا تم تعطيل جهاز الاستشعار نفسه؟ تتطلب وحدة الالتفافية في الاستشعار؟ استخدام الخطان الصنبور؟ كل هذا يجعل الحل أكثر تكلفة ويجعله غير محتمل لشركة من أي نطاق.

يمكنك محاولة "تعليق" المستشعر على منفذ SPAN / RSPAN / ERSPAN وتوجيه حركة المرور إليه من المنافذ الضرورية في المحول. يزيل هذا الخيار جزئيًا المشكلة الموضحة في الفقرة السابقة ، ولكنه يطرح مشكلة مختلفة - لا يستطيع منفذ SPAN قبول كل حركة المرور التي سيتم إرسالها إليها تمامًا - فلن يحتوي على نطاق ترددي كافٍ. تكبب شيء للتضحية. إما أن تترك جزءًا من العقد دون مراقبة (فإنك تحتاج إلى تحديد أولوياتها أولاً) ، أو توجيه ليس كل حركة المرور من العقدة ، ولكن فقط من نوع معين. في أي حال ، يمكننا تخطي بعض الهجمات. بالإضافة إلى ذلك ، يمكن شغل منفذ SPAN لتلبية الاحتياجات الأخرى. نتيجة لذلك ، سيتعين علينا مراجعة طوبولوجيا الشبكة الحالية ، وربما ، إجراء تعديلات عليها لتغطية شبكتك إلى الحد الأقصى مع عدد أجهزة الاستشعار لديك (وتنسيق ذلك مع تكنولوجيا المعلومات).

وإذا كانت شبكتك تستخدم طرقًا غير متماثلة؟ وإذا كنت قد نفذت أو تخطط لإدخال SDN؟ وإذا كنت بحاجة إلى مراقبة الأجهزة أو الحاويات الافتراضية التي لا تصل حركة مرورها إلى المفتاح الفعلي على الإطلاق؟ لا يحب مصنعو IDS التقليدي هذه الأسئلة لأنهم لا يعرفون كيفية الإجابة عليها. ربما سوف يميلون لك إلى حقيقة أن كل هذه التقنيات العصرية هي ضجيج ولا تحتاج إليها. ربما سيتحدثون عن الحاجة للبدء صغيرًا. أو ربما سيقولون إنك بحاجة إلى وضع دراس قوي في وسط الشبكة وتوجيه كل حركة المرور إليه باستخدام الموازنات. أيا كان الخيار الذي تقدمه ، فأنت بحاجة إلى أن تفهم بنفسك بوضوح ما يناسبك. وفقط بعد ذلك اتخاذ قرار بشأن اختيار نهج لمراقبة أمن المعلومات للبنية التحتية للشبكة. بالعودة إلى التقاط الحزم ، أريد أن أقول إن هذه الطريقة لا تزال تحظى بشعبية كبيرة وهامة ، ولكن الغرض الرئيسي منها هو مراقبة الحدود ؛ الحدود بين مؤسستك والإنترنت ، والحدود بين مركز البيانات وبقية الشبكة ، والحدود بين ICS وقطاع الشركة. في هذه الأماكن ، لا يزال لـ IDS / IPS الكلاسيكي الحق في الوجود ويقوم بعمل جيد في مهامه.

دعنا ننتقل إلى الخيار الثاني. يمكن أيضًا استخدام تحليل الأحداث من أجهزة الشبكة للكشف عن الهجمات ، ولكن ليس كآلية رئيسية ، لأنه يسمح لك باكتشاف فئة صغيرة فقط من عمليات الاقتحام. بالإضافة إلى ذلك ، هناك بعض التفاعلات الكامنة في ذلك - يجب أن يحدث الهجوم أولاً ، ثم يجب إصلاحه بواسطة جهاز شبكة ، مما يشير بطريقة أو بأخرى إلى مشكلة في أمن المعلومات. هناك عدة طرق. يمكن أن يكون سيسلوغ ، RMON أو SNMP. لا يتم تطبيق البروتوكولين الأخيرين لمراقبة الشبكة في سياق أمان المعلومات إلا إذا كنا بحاجة إلى اكتشاف هجوم DoS على معدات الشبكة نفسها ، حيث أنه باستخدام RMON و SNMP ، على سبيل المثال ، يمكننا مراقبة تحميل المعالج المركزي للجهاز أو واجهاته. هذا هو واحد من "أرخص" (كل شخص لديه سيسلوغ أو SNMP) ، ولكن أيضا الأكثر فعالية من بين جميع الطرق لمراقبة أمن المعلومات للبنية التحتية الداخلية - يتم إخفاء العديد من الهجمات ببساطة عن ذلك. بالطبع ، لا ينبغي إهمالها ، كما يساعدك تحليل syslog نفسه على تحديد التغييرات في تكوين الجهاز في الوقت المناسب ، إنه حل وسط ، لكنه ليس مناسبًا للكشف عن الهجمات على الشبكة بالكامل.

الخيار الثالث هو تحليل المعلومات حول حركة المرور التي تمر عبر جهاز يدعم أحد بروتوكولات التدفق العديدة. في هذه الحالة ، بغض النظر عن البروتوكول ، تتكون البنية الأساسية للتدفق بالضرورة من ثلاثة مكونات:

- توليد أو تصدير التدفق. عادةً ما يتم تعيين هذا الدور لجهاز التوجيه أو المحول أو أي جهاز شبكة آخر ، والذي يتيح لك المرور عبر الشبكة من خلاله استخراج معلمات المفاتيح منه ، والتي يتم نقلها بعد ذلك إلى وحدة التجميع. على سبيل المثال ، يتم دعم بروتوكول Cisco Netflow ليس فقط على أجهزة التوجيه ومفاتيح التبديل ، بما في ذلك المحولات الافتراضية والصناعية ، ولكن أيضًا على وحدات التحكم اللاسلكية وجدران الحماية وحتى الخوادم.

- تدفق جمع. نظرًا لوجود أكثر من جهاز شبكة واحد في الشبكة الحديثة ، تنشأ مشكلة في تجميع التدفقات وتوحيدها ، والتي يتم حلها باستخدام ما يسمى بالجامعين ، والتي تقوم بمعالجة التدفقات المستلمة ثم إرسالها لتحليلها.

- تحليل التدفق. يأخذ المحلل المهمة الفكرية الرئيسية ، وتطبيق خوارزميات مختلفة على التدفقات ، يستخلص بعض الاستنتاجات. على سبيل المثال ، كجزء من وظيفة تقنية المعلومات ، يمكن لمثل هذا المحلل تحديد اختناقات الشبكة أو تحليل ملف تعريف حمل حركة المرور لزيادة تحسين الشبكة. ولأمن المعلومات ، يمكن لمحلل الكشف عن تسرب البيانات أو انتشار الأكواد الخبيثة أو هجمات حجب الخدمة.

يجب ألا تعتقد أن مثل هذه البنية ثلاثية المستويات معقدة للغاية - كل الخيارات الأخرى (باستثناء ، ربما أنظمة مراقبة الشبكة التي تعمل مع SNMP و RMON) تعمل أيضًا وفقًا لذلك. لدينا مولد بيانات للتحليل ، وهو جهاز شبكة أو جهاز استشعار قائم بذاته. لدينا نظام لجمع الإنذار ولدينا نظام إدارة للبنية التحتية للمراقبة بالكامل. يمكن دمج المكونين الأخيرين داخل عقدة واحدة ، ولكن في الشبكات الكبيرة أو الأقل يتم فصلها عادةً بواسطة جهازين على الأقل لضمان قابلية التوسع والموثوقية.

على عكس تحليل الرزم ، استنادًا إلى دراسة رأس ومجموعة البيانات لكل رزمة والجلسات التي تتكون منها ، يعتمد تحليل التدفق على جمع البيانات الأولية حول حركة مرور الشبكة. متى وكيف وأين وأين وكيف ... هذه هي الأسئلة التي أجاب عليها تحليل القياس عن بعد للشبكة باستخدام بروتوكولات التدفق المختلفة. في البداية ، كانت تستخدم لتحليل الإحصاءات والبحث عن مشاكل تكنولوجيا المعلومات في الشبكة ، ولكن بعد ذلك ، مع تطوير آليات تحليلية ، أصبح من الممكن تطبيقها على القياس عن بعد ولأغراض أمنية. تجدر الإشارة هنا مرة أخرى إلى أن تحليل الدفق لا يحل أو يلغي عملية التقاط الحزمة. كل من هذه الطرق لها مجال التطبيق الخاص بها. ولكن في سياق هذه المقالة ، يعتبر تحليل التدفق هو الأنسب لمراقبة البنية التحتية الداخلية. لديك أجهزة شبكة (ولا يهم إذا كانت تعمل في نموذج محدد بواسطة البرامج أو وفقًا لقواعد ثابتة) لا يمكن أن ينفّذ الهجوم. يمكنه تجاوز مستشعر IDS الكلاسيكي ، لكن لا يوجد جهاز شبكة يدعم بروتوكول التدفق. هذه هي ميزة هذه الطريقة.

من ناحية أخرى ، إذا كنت بحاجة إلى دليل لتطبيق القانون أو فريق التحقيق في الحوادث الخاص بك ، لا يمكنك الاستغناء عن حزم البيانات - لا تعد شبكة القياس عن بُعد نسخة من حركة المرور التي يمكن استخدامها لجمع الأدلة ؛ هناك حاجة للكشف التشغيلي واتخاذ القرارات في مجال أمن المعلومات. من ناحية أخرى ، باستخدام تحليل القياس عن بعد ، يمكنك "كتابة" ليس كل حركة مرور الشبكة (إن وجدت ، ثم تشارك Cisco في مراكز البيانات :-) ، ولكن فقط المتورطة في الهجوم. أدوات تحليل القياس عن بعد في هذا الصدد ستكمل آليات التقاط الرزم التقليدية ، الأمر الذي يعطي الأمر لالتقاط وتخزين انتقائيين. خلاف ذلك ، يجب أن يكون لديك بنية تخزين هائلة.

تخيل شبكة تعمل بسرعة 250 ميغابت في الثانية. إذا كنت تريد حفظ كل وحدة التخزين هذه ، فستحتاج إلى سعة تخزين تصل إلى 31 ميجابايت لثانية واحدة من نقل حركة المرور ، و 1.8 جيجابايت لمدة دقيقة ، و 108 جيجابايت لمدة ساعة ، و 2.6 تيرابايت لمدة يوم واحد. لتخزين البيانات اليومية من شبكة ذات نطاق ترددي 10 جيجابت / ثانية ، تحتاج إلى سعة تخزين تبلغ 108 تيرابايت. لكن بعض الهيئات التنظيمية تطلب منك تخزين بيانات الأمان لسنوات ... يساعد التسجيل "عند الطلب" ، الذي يساعدك على تنفيذ تحليل التدفق ، على تقليل هذه القيم بأوامر من حيث الحجم. بالمناسبة ، إذا تحدثنا عن نسبة البيانات المسجلة عن القياس عن بعد للشبكة إلى إجمالي التقاط البيانات ، فسيكون حوالي 1 إلى 500. لنفس القيم المذكورة أعلاه ، سيكون تخزين فك التشفير الكامل لجميع حركة المرور اليومية 5 و 216 جيجابايت ، على التوالي (يمكنك الكتابة إلى محرك أقراص فلاش USB عادي ).

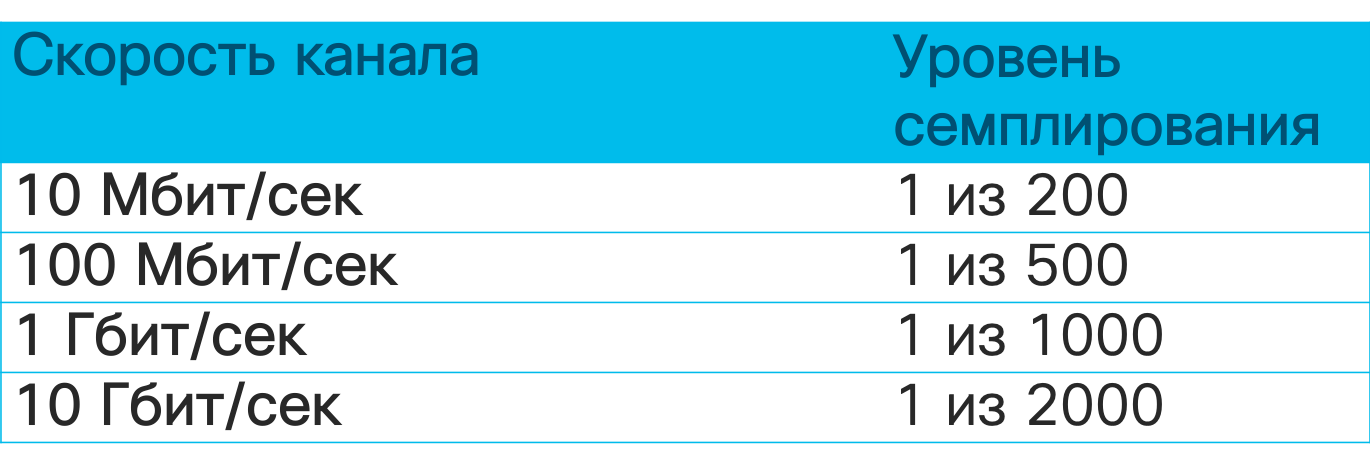

إذا كانت أدوات تحليل بيانات الشبكة الأولية تحتوي على طريقة لالتقاطها تقريبًا مثل البائع للبائع ، فإن الوضع يختلف عن تحليل التدفقات. هناك العديد من الخيارات لبروتوكولات التدفق ، الاختلافات التي تحتاج إلى معرفتها في سياق الأمان. الأكثر شعبية هو بروتوكول Netflow الذي طورته شركة سيسكو. هناك العديد من إصدارات هذا البروتوكول التي تختلف في قدراتها وكمية المعلومات المسجلة حول حركة المرور. الإصدار الحالي هو الإصدار التاسع (Netflow v9) ، والذي تم على أساسه تطوير معيار الصناعة Netflow v10 ، المعروف أيضًا باسم IPFIX. اليوم ، يدعم معظم موردي الشبكات Netflow أو IPFIX تمامًا في معداتهم. ولكن هناك العديد من الخيارات الأخرى لبروتوكولات التدفق - sFlow ، و jFlow ، و cFlow ، و rFlow ، و NetStream ، إلخ ، والتي يعد sFlow أكثر شيوعًا. هو الذي يدعمه في الغالب المصنِّعون المحليون لمعدات الشبكات بسبب سهولة التنفيذ. ما هي الاختلافات الرئيسية بين Netflow ، كمعيار فعلي ، و sFlow؟ أود أن أفرد بعض منها. أولاً ، يحتوي Netflow على حقول معرفة من قبل المستخدم بدلاً من الحقول الثابتة في sFlow. وثانياً ، وهذا هو الشيء الأكثر أهمية في حالتنا ، تجمع sFlow ما يسمى القياس عن بُعد بالعينات ؛ على عكس غير مختلط في Netflow و IPFIX. ما هو الفرق بينهما؟

تخيل أنك قررت أن تقرأ كتاب "

مركز عمليات الأمن: بناء ، وتشغيل ، والحفاظ على SOC الخاص بك " من قبل زملائي - جاري ماكنتاير ، جوزيف مونيز ، وندف الفردان (يمكنك تنزيل جزء من الكتاب من الرابط). لديك ثلاثة خيارات لتحقيق هدفك - قراءة الكتاب بالكامل أو تشغيله بعيونك أو التوقف في كل صفحة 10 أو 20 أو محاولة العثور على إعادة سرد للمفاهيم الأساسية في مدونة أو خدمة مثل SmartReading. لذلك فإن القياس عن بُعد غير المختلط يقرأ كل "صفحة" من حركة مرور الشبكة ، أي تحليل البيانات الوصفية لكل حزمة. إن أخذ العينات للقياس عن بعد هو دراسة انتقائية لحركة المرور على أمل أن تحصل العينات المحددة على ما تحتاجه. وفقًا لسرعة القناة ، سترسل وحدة القياس عن بُعد التي تم أخذ عينات منها للتحليل كل حزمة 64 أو 200 أو 500 أو 1000 أو 2000 أو حتى 10000.

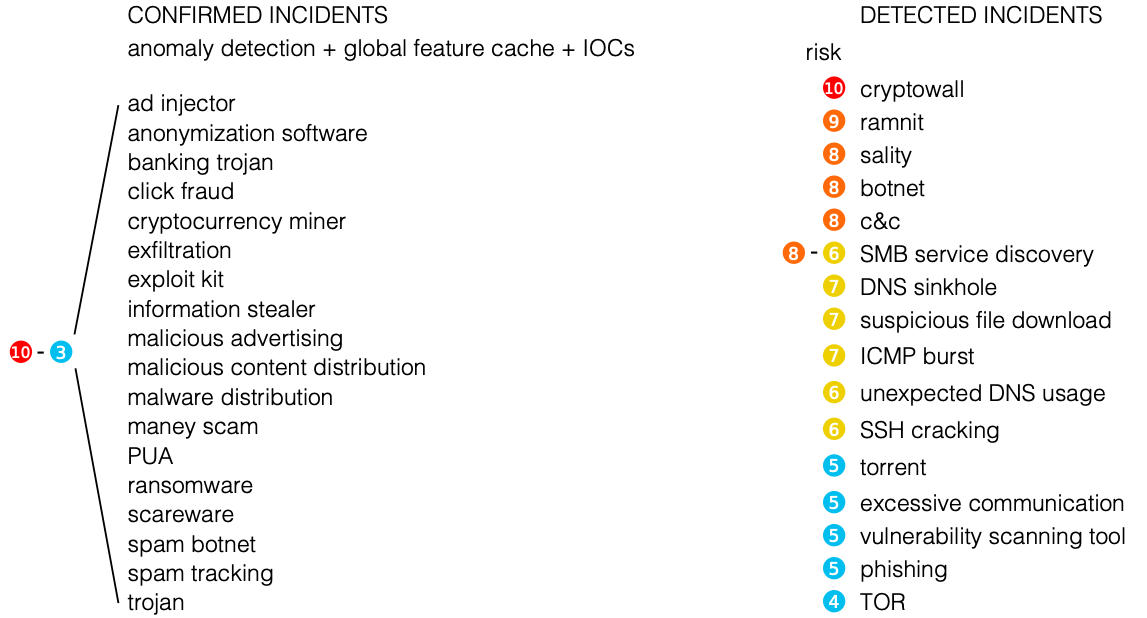

في سياق مراقبة أمن المعلومات ، هذا يعني أن القياس عن بُعد الذي تم أخذ عينات منه مناسب تمامًا للكشف عن هجمات DDoS والمسح الضوئي ونشر التعليمات البرمجية الضارة ، ولكن يمكنه تخطي الهجمات الذرية أو متعددة الرزم التي لم تقع في العينة المرسلة للتحليل. القياس عن بعد غير المفحوصة لا يحتوي على مثل هذه العيوب. استخدام نطاق الهجمات القابلة للاكتشاف أوسع بكثير. فيما يلي قائمة قصيرة بالأحداث التي يمكن اكتشافها باستخدام أدوات تحليل القياس عن بُعد عبر الشبكة.

بالطبع ، لن يسمح لك بعض محلل Netflow مفتوح المصدر بالقيام بذلك ، لأن مهمته الرئيسية هي جمع القياس عن بُعد وإجراء التحليل الأساسي عليه من وجهة نظر تقنية المعلومات. لتحديد تهديدات أمن المعلومات بناءً على التدفق ، من الضروري تزويد المحلل بالعديد من المحركات والخوارزميات ، والتي ستحدد مشاكل الأمن السيبراني على أساس حقول Netflow القياسية أو المخصصة ، وإثراء البيانات القياسية مع البيانات الخارجية من مختلف مصادر تهديدات الاستخبارات ، إلخ.

لذلك ، إذا كان لديك خيار ، فقم بإيقافه على Netflow أو IPFIX. ولكن حتى لو كان جهازك يعمل فقط مع sFlow ، مثل الشركات المصنعة المحلية ، يمكنك حتى في هذه الحالة الاستفادة منها في سياق الأمان.

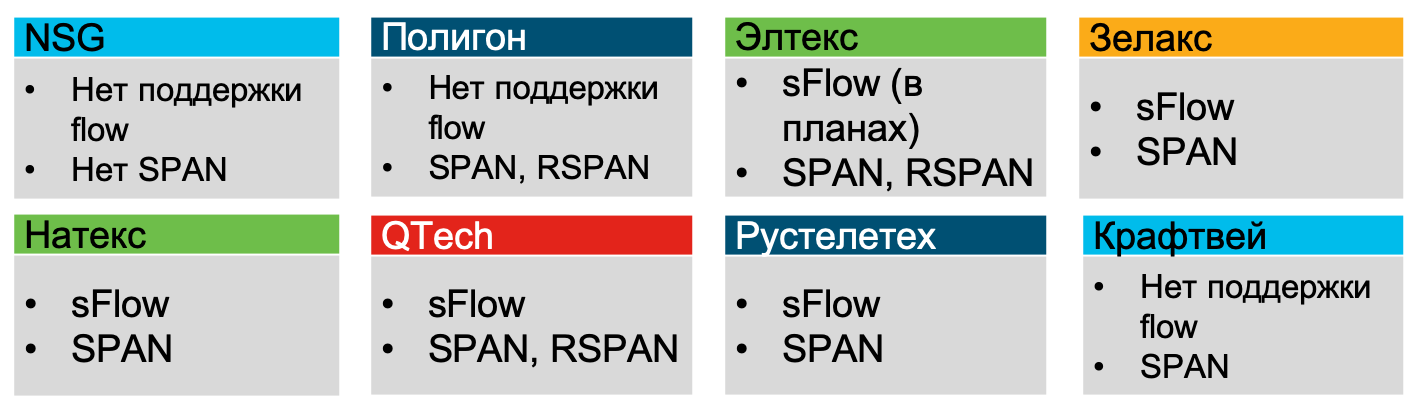

في صيف عام 2019 ، قمت بتحليل الفرص التي توفرها الشركات المصنعة للأجهزة المتصلة بالشبكة الروسية ، وجميعها ، باستثناء NSG و Polygon و Craftway ، أعلنت دعمها لـ sFlow (على الأقل Zelax و Natex و Eltex و QTech و Rusteletech).

والسؤال التالي الذي ستواجهه هو مكان تنفيذ دعم التدفق لأغراض الأمان؟ في الواقع ، فإن السؤال ليس صحيحا تماما. على المعدات الحديثة ، يكون دعم بروتوكولات التدفق دائمًا تقريبًا. لذلك ، أود إعادة صياغة السؤال بطريقة مختلفة - أين هي الطريقة الأكثر فعالية لجمع القياس عن بعد من وجهة نظر أمنية؟ ستكون الإجابة واضحة تمامًا - على مستوى الوصول ، حيث ستشاهد 100٪ من إجمالي عدد الزيارات ، حيث سيكون لديك معلومات مفصلة عن المضيفين (MAC ، VLAN ، معرف الواجهة) ، حيث يمكنك حتى تتبع حركة مرور P2P بين المضيفين ، وهو أمر مهم لاكتشاف عمليات الفحص وانتشار الكود الضار. على مستوى kernel ، قد لا ترى جزءًا من حركة المرور ، ولكن على المستوى المحيط سترى جيدًا ما إذا كان ربع إجمالي حركة مرور الشبكة لديك. ولكن إذا تم ، لسبب ما ، إصابة أجهزة دخيلة على شبكتك تسمح للمهاجمين "بالدخول والخروج" ، لتجاوز المحيط ، فلن يعطيك تحليل القياس عن بُعد أي شيء. لذلك ، من أجل التغطية القصوى ، يوصى بتضمين مجموعة القياس عن بُعد على مستوى الوصول. في الوقت نفسه ، تجدر الإشارة إلى أنه حتى لو كنا نتحدث عن المحاكاة الافتراضية أو الحاويات ، فغالبًا ما يتم العثور على دعم تدفق المفاتيح الافتراضية الحديثة ، مما يسمح لك بالتحكم في حركة المرور هناك.

ولكن منذ أن طرحت الموضوع ، أحتاج إلى الإجابة على السؤال ، لكن ماذا لو لم يكن المعدات ، المادية أو الافتراضية ، لا تدعم بروتوكولات التدفق؟ أم أن إدراجها محظور (على سبيل المثال ، في القطاعات الصناعية لضمان الموثوقية)؟ أو إدراجها يؤدي إلى استخدام وحدة المعالجة المركزية عالية (يحدث هذا على المعدات التي عفا عليها الزمن)؟ لحل هذه المشكلة ، توجد مستشعرات افتراضية متخصصة (مستشعر التدفق) ، وهي عبارة عن شق أساسي عادي يمر عبر حركة المرور وينقلها في شكل تدفق إلى وحدة التجميع. صحيح ، في هذه الحالة ، نواجه مجموعة كبيرة من المشكلات التي تحدثنا عنها أعلاه فيما يتعلق بأدوات التقاط الحزم. وهذا يعني أنك تحتاج إلى فهم ليس فقط مزايا تكنولوجيا تحليل التدفق ، ولكن أيضًا حدوده.

نقطة أخرى من المهم تذكرها عند الحديث عن أدوات تحليل التدفق. إذا طبقنا مقياس EPS (حدث في الثانية ، أحداث في الثانية) على الوسائل التقليدية لإنشاء أحداث أمنية ، فإن هذا المؤشر لا ينطبق على تحليل القياس عن بُعد ؛ يتم استبداله FPS (تدفق في الثانية). كما في حالة EPS ، لا يمكن حسابها مقدمًا ، لكن يمكنك تقدير العدد التقريبي للتدفقات التي ينشئها جهاز معين وفقًا لمهمته. على الإنترنت ، يمكنك العثور على جداول ذات قيم تقريبية لأنواع مختلفة من أجهزة وشروط الشركة ، مما سيتيح لك معرفة التراخيص التي تحتاجها لأدوات التحليل وما هي بنيتها؟ الحقيقة هي أن مستشعر IDS مقيد بعرض نطاق ترددي معين ، "سوف يسحبه" ، وجامع التدفق له حدوده الخاصة ، والتي يجب فهمها. لذلك ، في الشبكات الكبيرة الموزعة جغرافيا ، يوجد عادة عدة خزانات. عندما وصفت

كيفية مراقبة الشبكة داخل Cisco ، أشرت بالفعل إلى عدد هواة جمع البيانات لدينا - هناك 21 ، وهذا موجود على شبكة منتشرة في خمس قارات ويبلغ عددها حوالي نصف مليون جهاز نشط).

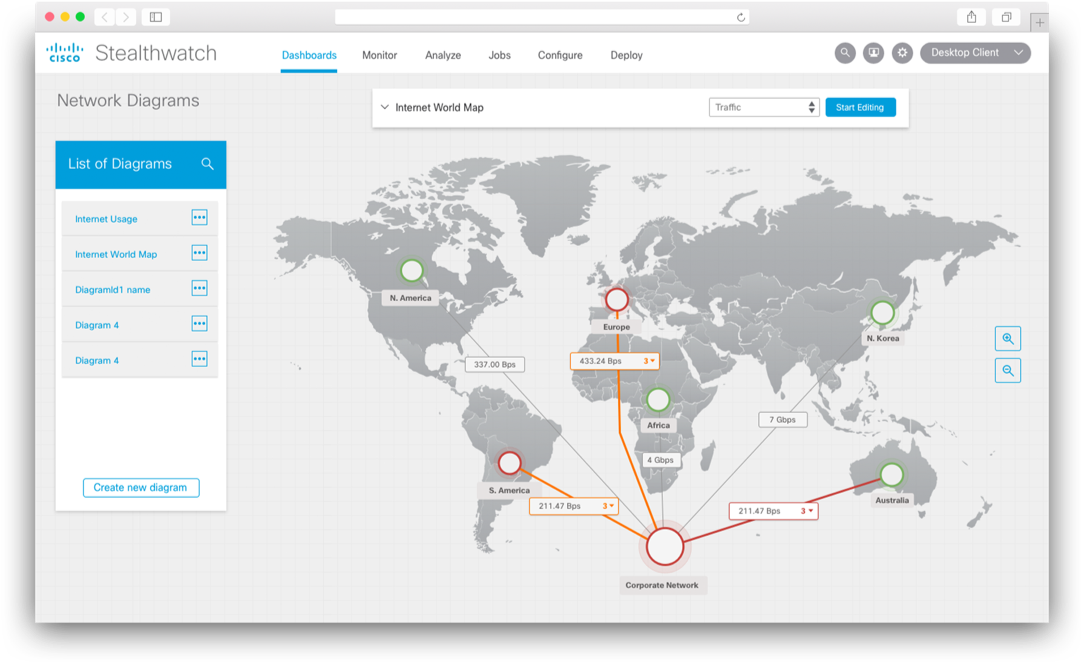

كنظام مراقبة Netflow ، نستخدم

حل Cisco Stealthwatch الخاص

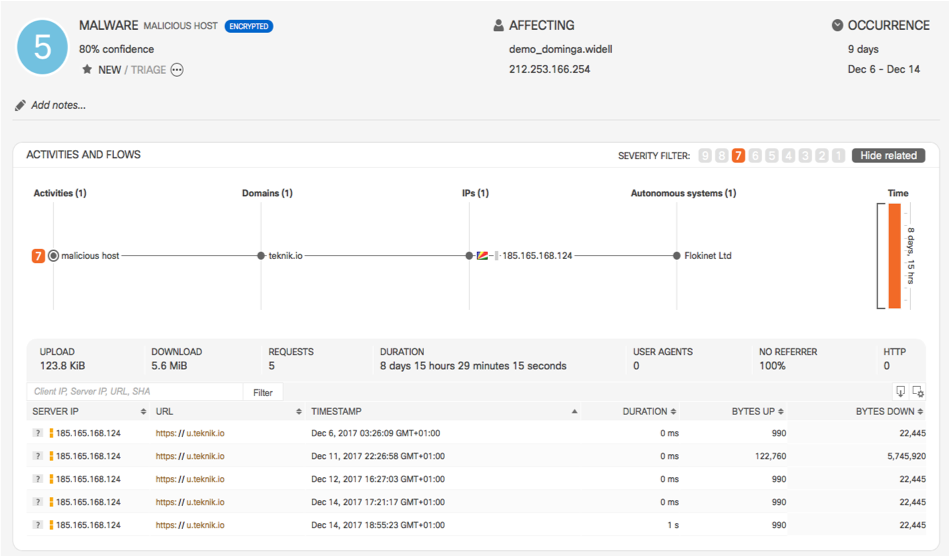

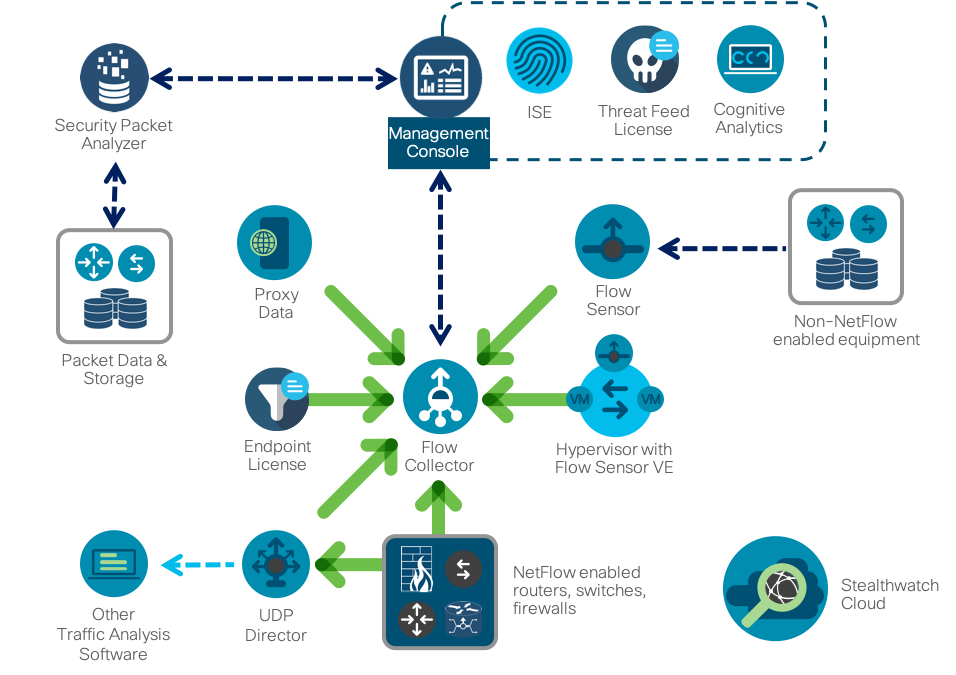

بنا ، والذي يركز بشكل خاص على حل مشاكل الأمان. يحتوي على العديد من المحركات المضمّنة للكشف عن نشاط غير طبيعي ومشبوهة وخبيث بشكل واضح ، والذي يسمح باكتشاف مجموعة واسعة من التهديدات المختلفة - من التنقيب المشفر إلى تسرب المعلومات ، من انتشار الشفرات الخبيثة إلى الاحتيال. مثل معظم أجهزة تحليل التدفق ، تم تصميم Stealthwatch وفقًا لمخطط ثلاثي المستويات (مولد - جامع - محلل) ، لكنه يستكمل بعدد من الميزات المثيرة للاهتمام التي تعتبر مهمة في سياق المادة قيد الدراسة. أولاً ، يتكامل مع حلول التقاط الحزمة (مثل Cisco Security Packet Analyzer) ، والذي يسمح لك بتسجيل جلسات الشبكة المحددة لمزيد من الاستقصاء والتحليل. ثانياً ، خاصةً لتوسيع مهام الأمان ، قمنا بتطوير بروتوكول خاص nvzFlow ، والذي يسمح لك "بترجمة" نشاط التطبيقات على العقد الطرفية (الخوادم ومحطات العمل ، إلخ) إلى القياس عن بُعد ونقله إلى المجمع للحصول على مزيد من التحليل. إذا كان Stealthwatch يعمل في نسخته الأصلية مع أي بروتوكول تدفق (sFlow ، rFlow ، Netflow ، IPFIX ، cFlow ، jFlow ، NetStream) على مستوى الشبكة ، فإن دعم nvzFlow يسمح بربط البيانات على مستوى المضيف أيضًا. زيادة كفاءة النظام بأكمله ورؤية المزيد من الهجمات مقارنة بمحللات تدفق الشبكة التقليدية.

من الواضح أن الحديث عن تحليل أنظمة الأمن Netflow ، فإن السوق لا يقتصر على حل واحد من سيسكو. يمكنك استخدام كل من الحلول التجارية والتجريبية المجانية. من الغريب ، إذا استخدمت مدونة Cisco كمثال للحلول المتنافسة ، فسأقول بضع كلمات حول كيفية تحليل القياس عن بُعد عبر الشبكة باستخدام أداتين شائعتين متشابهتين في الاسم ، ولكنهما لا يزالان مختلفين - SiLK و ELK.

SiLK عبارة عن مجموعة من الأدوات (نظام معرفة مستوى الإنترنت) لتحليل حركة المرور ، تم تطويرها بواسطة CERT / CC الأمريكية والتي تدعم ، في سياق مقال اليوم ، Netflow (الإصداران الخامس والتاسع ، الإصدارات الأكثر شيوعًا) ، IPFIX و sFlow واستخدام أدوات مساعدة متنوعة (rwfilter ، rwcount ، rwflowpack ، إلخ.) لتنفيذ عمليات مختلفة على القياس عن بعد للشبكة من أجل اكتشاف علامات الإجراءات غير المصرح بها فيه. ولكن هناك بضع نقاط مهمة يجب ملاحظتها. SiLK هي أداة لسطر الأوامر وتجري تحليلًا تشغيليًا ، في كل وقت تدخل فيه أمر النموذج (الكشف عن حزم ICMP الأكبر من 200 بايت):

rwfilter --flowtypes=all/all --proto=1 --bytes-per-packet=200- --pass=stdout | rwrwcut --fields=sIP,dIP,iType,iCode --num-recs=15ليست مريحة جدا. يمكنك استخدام واجهة المستخدم الرسومية iSiLK ، لكنها لن تجعل حياتك أسهل بكثير عن طريق حل وظيفة التصور فقط ، وليس استبدال المحلل. وهذه هي النقطة الثانية. على عكس الحلول التجارية ، التي لديها بالفعل قاعدة تحليلية صلبة ، خوارزميات الكشف عن الشذوذ ، الخوارزميات المتعلقة بسير العمل ، وما إلى ذلك ، في حالة SiLK ، سيتعين عليك القيام بذلك بنفسك ، مما يتطلب منك استخدام كفاءات مختلفة قليلاً عن استخدامها بالفعل أدوات جاهزة للاستخدام. هذا أمر سيء وليس سيئًا - هذه ميزة لأي أداة مجانية تقريبًا تأتي من حقيقة أنك تعرف ما يجب القيام به ، وسوف تساعدك فقط في ذلك (الأدوات التجارية أقل اعتمادًا على كفاءات مستخدميها ، على الرغم من أنها تفترض أيضًا أن المحللين يفهمون على الأقل أساسيات شبكة التحقيقات والرصد). لكن العودة إلى سيلك. دورة عمل المحلل معه هي كما يلي:

- صياغة فرضية. يجب أن نفهم ما الذي سنبحث فيه عن بُعد عبر الشبكة ، لمعرفة السمات الفريدة التي نحدد بها بعض الحالات الشاذة أو التهديدات.

- بناء نموذج. بعد صياغة فرضية ، نبرمجها باستخدام نفس Python أو shell أو أدوات أخرى غير مضمنة في SiLK.

- الاختبار. إنه دور اختبار صحة فرضيتنا ، والتي يتم تأكيدها أو دحضها باستخدام الأدوات المساعدة SiLK التي تبدأ بـ "rw" و "set" و "bag".

- تحليل البيانات الحقيقية. في العملية الصناعية ، يساعدنا SiLK في تحديد شيء ويجب على المحلل الإجابة على الأسئلة "هل وجدنا ما توقعناه؟" ، "هل يتوافق هذا مع فرضيتنا؟" ، "كيفية تقليل عدد الإيجابيات الخاطئة؟" ، "كيفية تحسين مستوى الاعتراف؟" " إلخ

- التحسين. في المرحلة الأخيرة ، نقوم بتحسين ما تم تنفيذه مسبقًا - إنشاء قوالب ، وتحسين الكود وتحسينه ، وإعادة صياغة الفرضية وتحسينها ، إلخ.

ستكون هذه الدورة قابلة للتطبيق على نفس ساعة Cisco Stealthwatch ، فقط الخطوات الخمس الأخيرة ستتم أتمتة إلى أقصى حد ، وتقلل من عدد أخطاء المحللين وتزيد من سرعة اكتشاف الحوادث. على سبيل المثال ، في SiLK ، يمكنك إثراء إحصائيات الشبكة بالبيانات الخارجية على عنوان IP الضار باستخدام البرامج النصية الخاصة بك ، وفي Cisco Stealthwatch ، هذه وظيفة مدمجة تعرض على الفور تنبيه إذا كان هناك تفاعل مع عناوين IP المدرجة في قائمة سوداء في حركة مرور الشبكة.

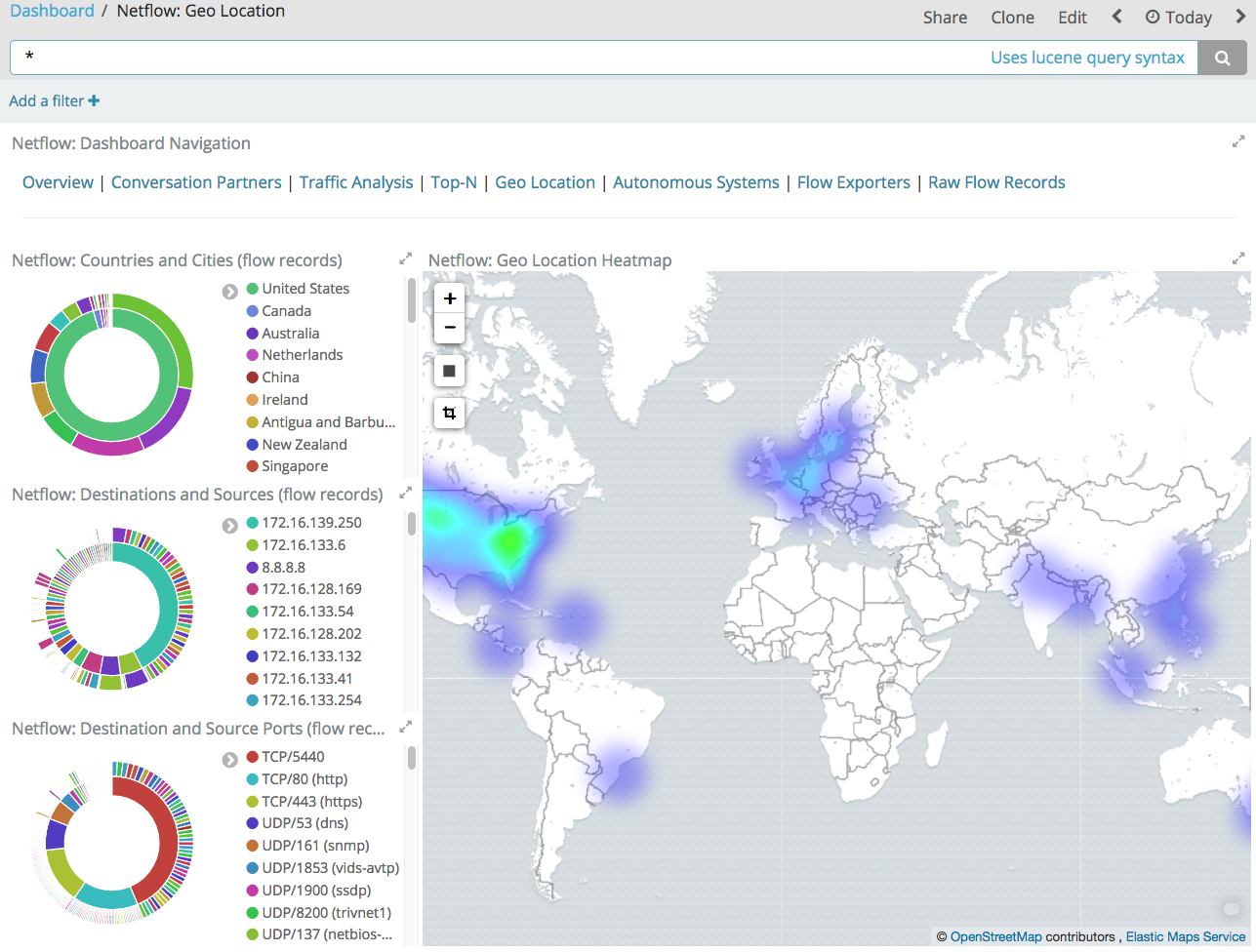

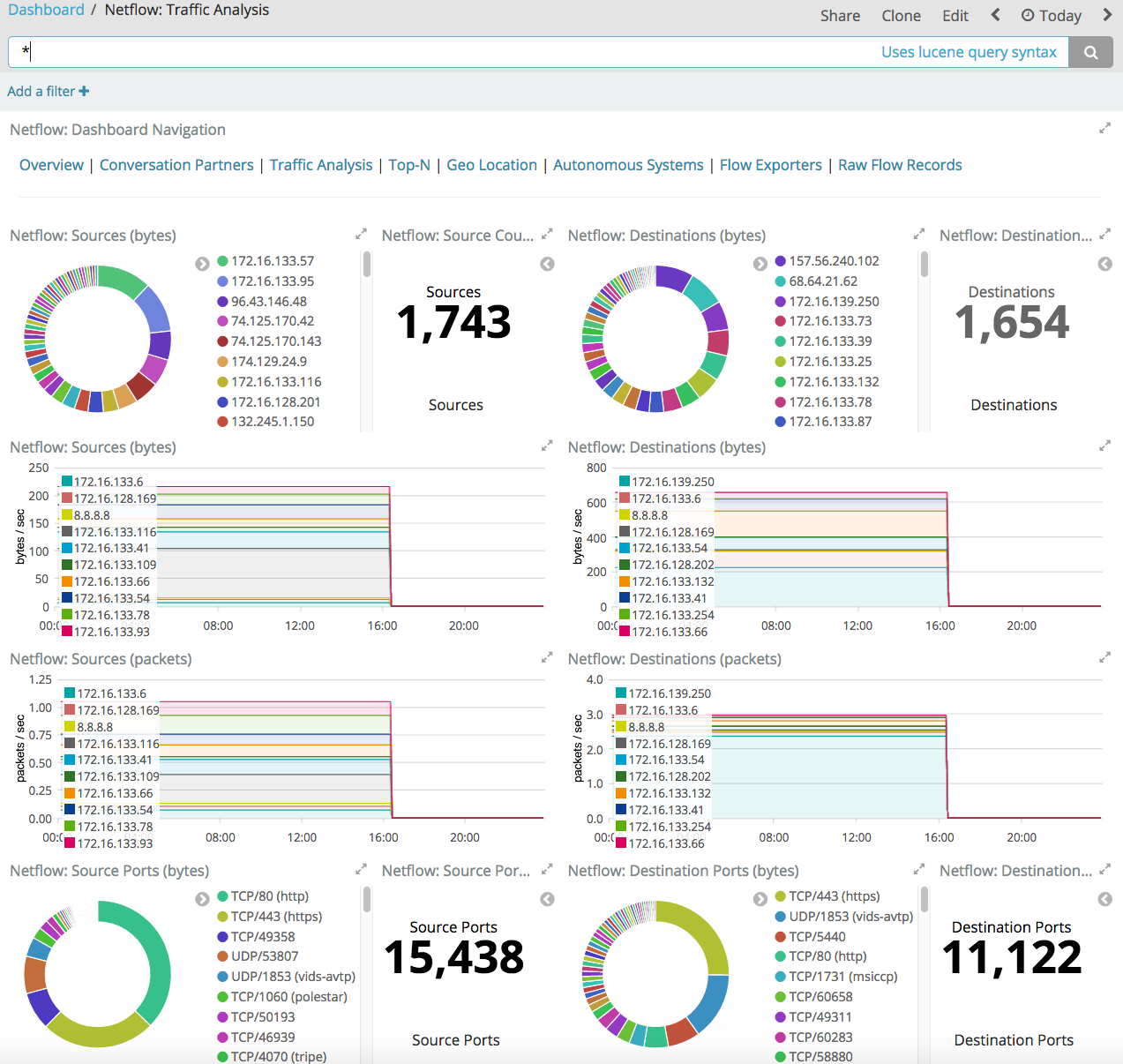

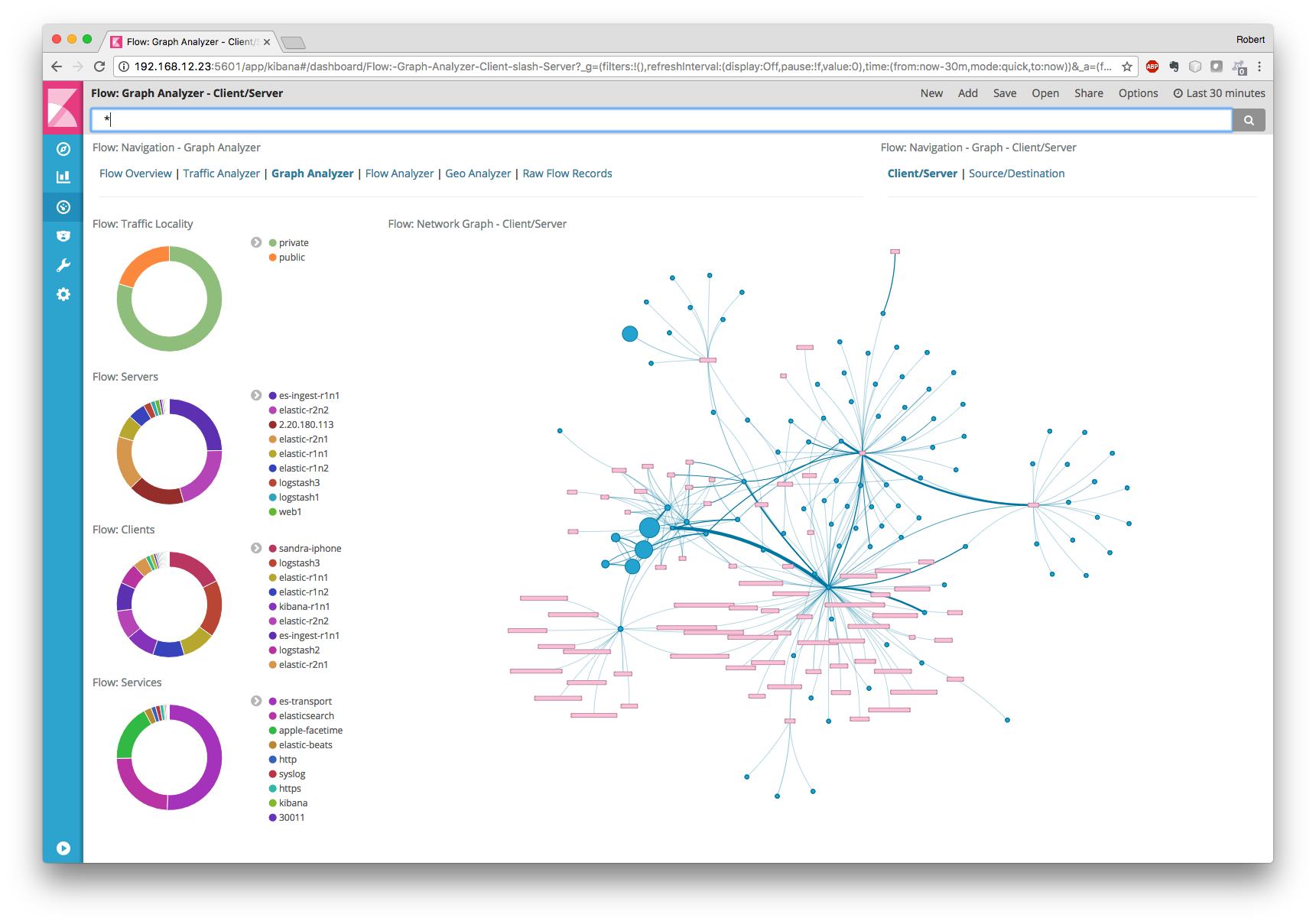

إذا ذهبنا إلى أعلى في الهرم "المدفوع" لبرنامج تحليل التدفق ، فسيتبع SiLK المجاني تمامًا برنامج التشغيل التجريبي ELK الذي يتكون من ثلاثة مكونات رئيسية - Elasticsearch (الفهرسة والبحث وتحليل البيانات) و Logstash (إدخال / إخراج البيانات) و Kibana ( التصور). بخلاف SiLK ، حيث يتعين عليك كتابة كل شيء بنفسك ، فإن ELK لديها بالفعل العديد من المكتبات / الوحدات النمطية الجاهزة (بعضها مدفوع ، وبعضها الآخر غير مدفوع) تعمل على أتمتة تحليل القياس عن بُعد عبر الشبكة. على سبيل المثال ، يسمح لك مرشح GeoIP في Logstash بربط عناوين IP المرصودة بموقعها الجغرافي (بالنسبة إلى Stealthwatch ، هذه وظيفة مضمنة).

لدى ELK أيضًا مجتمع كبير إلى حد ما يستكمل المكونات المفقودة لحل المراقبة هذا. على سبيل المثال ، للعمل مع Netflow و IPFIX و sFlow ، يمكنك استخدام وحدة

elastiflow إذا كنت غير مرتاح لوحدة Logstash Netflow ، التي تدعم Netflow فقط.

للحصول على مزيد من الكفاءة في جمع التدفق والبحث فيه ، لا تملك ELK حاليًا تحليلات مدمجة غنية لاكتشاف الحالات الشاذة والتهديدات في القياس عن بُعد عبر الشبكة. أي أنه بعد دورة الحياة الموضحة أعلاه ، سيتعين عليك وصف نموذج الانتهاكات بشكل مستقل ثم استخدامه في نظام القتال (لا توجد نماذج مضمنة هناك).

بالطبع ، هناك امتدادات أكثر تطوراً لـ ELK تحتوي بالفعل على بعض النماذج لاكتشاف الحالات الشاذة في القياس عن بعد للشبكة ، ولكن هذه الملحقات تكلف الكثير من المال والسؤال هو ما إذا كانت اللعبة تستحق كل هذا العناء - اكتب نفس الطراز بنفسك ، أو اشتر تطبيقه لأداة المراقبة الخاصة بك أو اشتر حل جاهز لفئة تحليل حركة مرور الشبكة.

بشكل عام ، لا أريد الخوض في النقاش الدائر حول أنه من الأفضل إنفاق المال وشراء حل جاهز لمراقبة الحالات الشاذة والتهديدات في القياس عن بعد للشبكة (على سبيل المثال ، Cisco Stealthwatch) أو اكتشافها بنفسك وتدور نفس أدوات SiLK أو ELK أو nfdump أو OSU Flow Tools (لكل تهديد جديد) () تحدثت عن آخر اثنين منهم آخر مرة)؟ الجميع يختار لنفسه ولكل شخص دوافعه الخاصة لاختيار أي من الخيارين. أردت فقط أن أوضح أن القياس عن بعد للشبكة هو أداة مهمة للغاية لضمان أمن الشبكة للبنية التحتية الداخلية الخاصة بك ويجب ألا تتجاهلها حتى لا تقوم بتجديد قائمة الشركة التي ورد ذكر اسمها في وسائل الإعلام إلى جانب الخطب "المختترقة" ، والتي لا تتوافق مع متطلبات أمن المعلومات "،" عدم التفكير في أمان بياناتها وبيانات العميل. "

بشكل عام ، لا أريد الخوض في النقاش الدائر حول أنه من الأفضل إنفاق المال وشراء حل جاهز لمراقبة الحالات الشاذة والتهديدات في القياس عن بعد للشبكة (على سبيل المثال ، Cisco Stealthwatch) أو اكتشافها بنفسك وتدور نفس أدوات SiLK أو ELK أو nfdump أو OSU Flow Tools (لكل تهديد جديد) () تحدثت عن آخر اثنين منهم آخر مرة)؟ الجميع يختار لنفسه ولكل شخص دوافعه الخاصة لاختيار أي من الخيارين. أردت فقط أن أوضح أن القياس عن بعد للشبكة هو أداة مهمة للغاية لضمان أمن الشبكة للبنية التحتية الداخلية الخاصة بك ويجب ألا تتجاهلها حتى لا تقوم بتجديد قائمة الشركة التي ورد ذكر اسمها في وسائل الإعلام إلى جانب الخطب "المختترقة" ، والتي لا تتوافق مع متطلبات أمن المعلومات "،" عدم التفكير في أمان بياناتها وبيانات العميل. " خلاصة القول ، أود أن أسرد النصائح الأساسية التي يجب عليك اتباعها عند بناء مراقبة أمن المعلومات للبنية التحتية الداخلية الخاصة بك:

خلاصة القول ، أود أن أسرد النصائح الأساسية التي يجب عليك اتباعها عند بناء مراقبة أمن المعلومات للبنية التحتية الداخلية الخاصة بك:- لا تقصر نفسك فقط على المحيط! استخدم (واختر) البنية الأساسية للشبكة ليس فقط لنقل حركة المرور من النقطة A إلى النقطة B ، ولكن أيضًا لمعالجة مشكلات الأمن السيبراني.

- استكشف آليات مراقبة الأمان الحالية في معدات الشبكة الخاصة بك ونشرها.

- للمراقبة الداخلية ، أعطِ الأفضلية لتحليل القياس عن بُعد - فهو يتيح لك اكتشاف ما يصل إلى 80-90٪ من جميع حوادث أمن المعلومات ، مع القيام بما هو مستحيل عند التقاط حزم الشبكة وتوفير مساحة لتخزين جميع أحداث أمان المعلومات.

- لمراقبة التدفقات ، استخدم Netflow v9 أو IPFIX - فهي توفر المزيد من المعلومات في سياق الأمان وتتيح لك مراقبة ليس فقط IPv4 ، ولكن أيضًا IPv6 ، MPLS ، إلخ.

- flow- – . , Netflow IPFIX.

- – flow-. Netflow Generation Appliance.

- – 100% .

- , , flow- SPAN/RSPAN-.

- / / ( ).

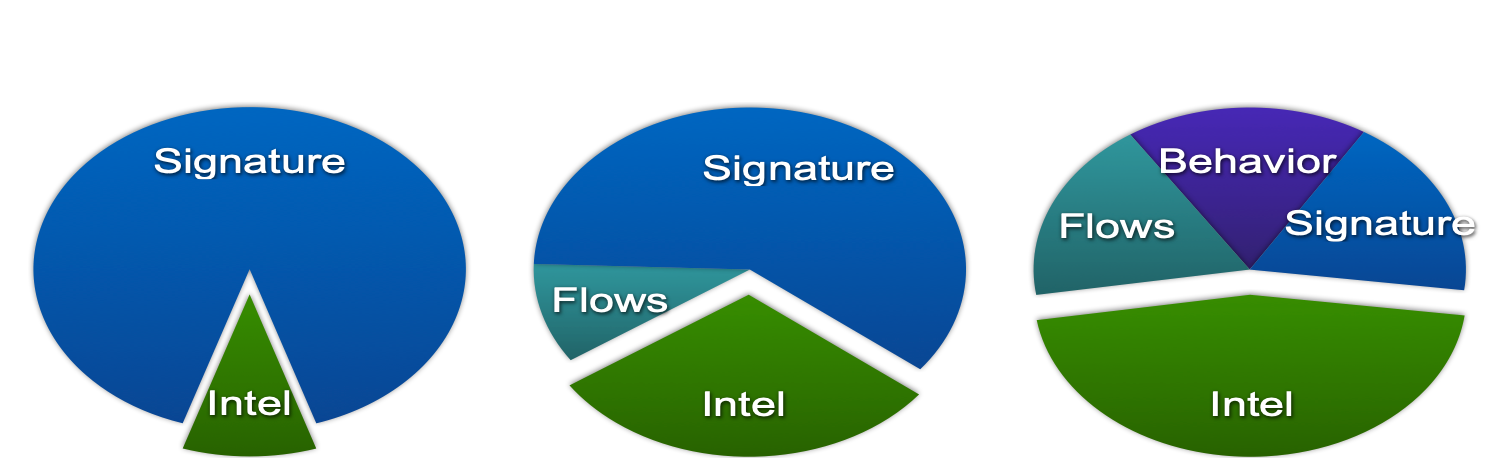

بالنسبة للنصائح الأخيرة ، أود أن أقدم توضيحًا سبق أن أشرت إليه سابقًا. سترى أنه إذا كانت خدمة Cisco IB في وقت سابق قد بنيت بالكامل تقريبًا نظام مراقبة IS الخاص بها استنادًا إلى أنظمة الكشف عن الاقتحام وأساليب التوقيع ، فهي تمثل الآن 20٪ فقط من الحوادث. يتم حساب 20٪ أخرى من خلال أنظمة تحليل التدفق ، مما يشير إلى أن هذه الحلول ليست مجرد نزوة ، ولكنها أداة حقيقية في أنشطة خدمات أمن المعلومات في مؤسسة حديثة. علاوة على ذلك ، لديك أهم شيء لتنفيذها - البنية التحتية للشبكة ، والاستثمارات التي يمكن حمايتها بشكل إضافي من خلال تخصيص وظائف مراقبة IS للشبكة.

بالنسبة للنصائح الأخيرة ، أود أن أقدم توضيحًا سبق أن أشرت إليه سابقًا. سترى أنه إذا كانت خدمة Cisco IB في وقت سابق قد بنيت بالكامل تقريبًا نظام مراقبة IS الخاص بها استنادًا إلى أنظمة الكشف عن الاقتحام وأساليب التوقيع ، فهي تمثل الآن 20٪ فقط من الحوادث. يتم حساب 20٪ أخرى من خلال أنظمة تحليل التدفق ، مما يشير إلى أن هذه الحلول ليست مجرد نزوة ، ولكنها أداة حقيقية في أنشطة خدمات أمن المعلومات في مؤسسة حديثة. علاوة على ذلك ، لديك أهم شيء لتنفيذها - البنية التحتية للشبكة ، والاستثمارات التي يمكن حمايتها بشكل إضافي من خلال تخصيص وظائف مراقبة IS للشبكة. لم أتطرق عمداً إلى موضوع الرد على الحالات الشاذة أو التهديدات المحددة في تدفقات الشبكة ، لكنني أعتقد أنه من الواضح أنه لا ينبغي إكمال الرصد فقط من خلال الكشف عن التهديد. يجب أن يتبع ذلك استجابة ويفضل أن يكون ذلك في وضع تلقائي أو تلقائي. ولكن هذا هو موضوع مادة منفصلة.معلومات اضافية:

لم أتطرق عمداً إلى موضوع الرد على الحالات الشاذة أو التهديدات المحددة في تدفقات الشبكة ، لكنني أعتقد أنه من الواضح أنه لا ينبغي إكمال الرصد فقط من خلال الكشف عن التهديد. يجب أن يتبع ذلك استجابة ويفضل أن يكون ذلك في وضع تلقائي أو تلقائي. ولكن هذا هو موضوع مادة منفصلة.معلومات اضافية:PS.

إذا كان من الأسهل بالنسبة لك الاستماع إلى كل ما تمت كتابته أعلاه ، فيمكنك مشاهدة العرض التقديمي الذي استمر لمدة ساعة والذي شكل أساس هذه الملاحظة.