اليوم سوف نقدم لك لمحة عامة عن الواجبات اليومية لمحلل أمن المعلومات. عمله هو ، في جوهره ، تحليل مستمر للبيانات الخام من

مصادر غير متجانسة للأحداث (المعلومات والشبكة) الأمن للحفاظ (ويفضل) زيادة مستوى أمن المنظمة. هذه ليست دائمًا إجراءات عملية محددة ، ولكنها ، كقاعدة عامة ، تشمل تجميع البيانات من العديد من المصادر المحتملة: سجلات الأحداث لأنظمة التشغيل ، والجدران النارية ، وأجهزة التوجيه ، والماسحات الضوئية المضادة للفيروسات ، وأكثر من ذلك بكثير. ثم يحتاج إلى الجمع

أو مطابقتها للحصول على مجموعة بيانات يمكن معالجتها باستخدام الخوارزميات المناسبة.

محتوى

- تحليلات الأمن في التفاصيل

- تحليلات SIEM مقابل IB

- أمثلة عملية

- فوائد تحليلات IB

- UBA أو تحليلات سلوك المستخدم

- كيفية تصور تحليلات الأمان: لوحات المعلومات ونماذج التهديد

تحليلات الأمن في التفاصيل

الجزء الصعب من مهنة تحليلات IB هو العثور على التهديدات النشطة الحالية في كومة قش سيئة السمعة. والأكثر من ذلك ، تجاوز التهديد الحالي لرؤية وتحليل الصورة بأكملها. كنتيجة لذلك ، قم بحظر جميع التهديدات المشابهة له ، أو قم بإجابة إجابة فعالة لمرة واحدة.

من أجل القيام بذلك بشكل صحيح ، من المهم تحديد نوع التحليل المطلوب على الفور ، وكذلك إبراز الأحداث المحددة التي ستركز عليها في هذا التحقيق.

هذه هي وجهة نظر عين الطير لتحليلات أمن المعلومات.

الآن دعنا نتحدث عن معلومات الأمان وإدارة الأحداث ، أو SIEM. هذا ، في جوهره ، هو نفسه كما وصفت أعلاه - معالجة سجلات الأحداث ، بشكل رئيسي من سجلات أنظمة التشغيل وأجهزة الشبكة وأدوات الأمان الأخرى ، والتحليل المشترك اللاحق. عند الانتهاء من التحليل ، يتم استخدام الإحصاءات الرياضية الكلاسيكية بحيث يمكن تفسير البيانات الأولية بشكل موثوق من قبل الناس.

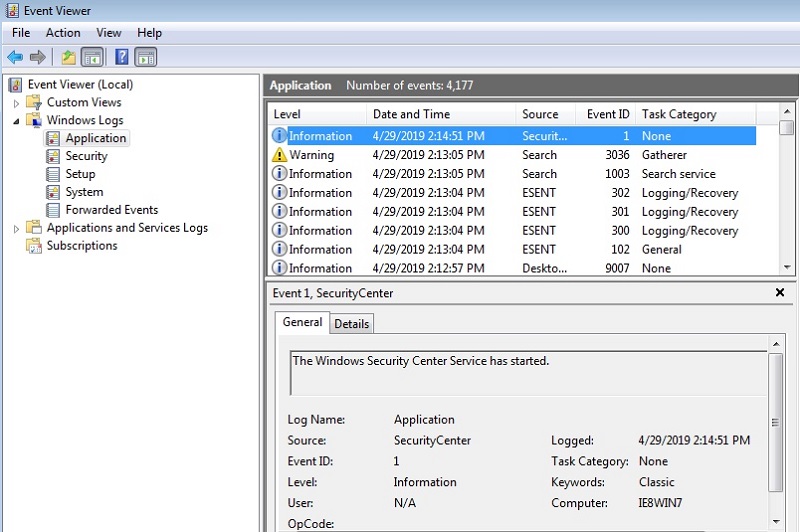

للحصول على فكرة عن كيفية ظهور العمل مع سجلات الأحداث ، يمكنك إلقاء نظرة على أحداث نظام التشغيل Windows عن طريق فتح "عارض الأحداث" على أجهزة الكمبيوتر المحمولة الخاصة بك:

ومن هنا روتين لأحداث Windows منخفضة المستوى - كل شيء ليس سحريًا جدًا!

هنا يمكنك التمرير عبر الآلاف وحتى عشرات الآلاف من أحداث النظام والأمان: بدء العمليات وإنهاؤها ، وحظر الحسابات ، وتنفيذ أوامر PowerShell ، إلخ. تخيل الآن ما يجب على SIEM فعله: الجمع ثم العثور على الارتباطات بين أحداث نظام التشغيل والأحداث التي تم التقاطها من أجهزة الشبكة وأنظمة الأمان الأخرى ، وأخيراً أظهر لنا بعض المعنى على هذا الأساس

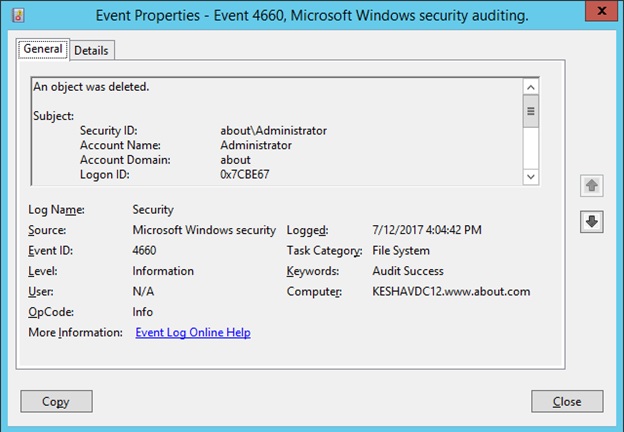

كمثال صغير ، دعنا نقول أنك تريد تتبع

حذف ملف مهم. من الممكن أيضًا أن تشير هذه الإزالة ، عندما ترتبط بأحداث أخرى ، إلى هجوم حقيقي. بالنسبة لمتخصص في تكنولوجيا المعلومات ليس على دراية بـ SIEM ، قد يبدو ذلك مهمة بسيطة للغاية: فقط ابحث عنها

في سجل أحداث Windows ، حدث الحذف المرتبط بهذا الملف:

لا لا! لا يحتوي حدث إلغاء تثبيت Windows (رقم الحدث 4660) على اسم ملف!

لسوء الحظ ، إذا نظرت إلى حدث حذف ملف Windows ، فإنه يفتقر إلى معلومات مهمة واحدة:

اسم ومسار الملف ، فكيف يمكننا تحديد اسم الملف المرتبط بحدث الحذف في سجل Windows؟

تحليلات SIEM مقابل IB

هذا ليس سهلاً لأن هذه المعلومات

موزعة على العديد من إدخالات دفتر اليومية. سيكون لديك لتعيين الحدث حذف 4660 إلى آخر ، حدث الوصول الكائن 4663. في الممارسة العملية ، من المحتمل أن تبحث عن هذين الحدثين ، 4660

و 4663 ، ثم تجمع المعلومات منهم للحصول على صورة واضحة. وبالمناسبة ، إذا لم تكن على دراية بذلك ، فإن تمكين تدقيق إجراءات الملفات على Windows (لتلقي الأحداث على ملفات مشابهة لتلك الموضحة أعلاه) يعد مهمة شاقة إلى حد ما - ووفقًا لتقديرات مختلفة ، سيكلفك ما يصل إلى 30٪ فقدت السلطة من خادم الملفات. هذا هو السبب في وجود

حلول متخصصة لهذا الغرض.

حتى في هذا المثال البسيط ، يمكنك أن ترى أن عملية SIEM هي عملية مكثفة ومعقدة مع استهلاك موارد قوي. بالمناسبة ، لهذا السبب ، كما يلاحظ محللو الأمن ، يتم فرض بعض

القيود الأساسية على SIEM ، على الأقل للأجيال الأولى من هذه المنتجات.

المفسدإنه لا يعمل بالسرعة وبالضبط التي نريدها جميعًا

أمثلة عملية

من بين حالات الاستخدام الأكثر شيوعًا لتحليلات أمن المعلومات:

- تحليلات سلوك المستخدم UBA (انظر أدناه)

- كشف التهديدات وتصنيفها

- ضمان أمن تكنولوجيا المعلومات من خلال توفير معلومات كاملة ودقيقة لرجال الأعمال لتقليل المخاطر الكلية

فوائد تحليلات IB

إن محاولة العثور على الحوادث الأمنية في سجلات الأحداث غير المجهزة معقدة في جوهرها ، ويميل SIEM إلى الحصول على الكثير من النتائج غير الدقيقة والإيجابيات الخاطئة.

ومن هنا يتمتع محلل IB بالمزايا الرئيسية على SIEM: إنه أكثر خبرة وخبرة في كيفية النظر إلى بيانات الأحداث الأولية ، وكذلك في كيفية عرض التحليلات الناتجة لاتخاذ قرارات أفضل في إدارة تكنولوجيا المعلومات.

UBA ، أو تحليلات سلوك المستخدم

يمكن اعتبار تحليلات سلوك المستخدم ، أو UBA ، كإصدار أكثر استنارة من SIEM. نعم ، مثل SIEM ، يعتمد أيضًا على سجلات الأحداث. ومع ذلك ، يركز UBA على ما يفعله

المستخدم : تشغيل التطبيقات ، ونشاط الشبكة ، والملفات الأكثر أهمية التي يفتحها (عندما تم فتح الملف أو الرسالة ، ومن قام بفتحها ، وما فعله بها ، وعدد المرات).

يتميز تخزين وجمع الأحداث استنادًا إلى تصرفات المستخدم بميزاته المهمة عبر السجلات القياسية في SIEM. لدى المستخدمين

أنماط سلوك فريدة خاصة بهم: على سبيل المثال ، الوصول المنتظم إلى بعض الملفات والدلائل. للعثور على حوادث أمنية محتملة ، تنظر UBA في سجلات الأحداث الحالية المرتبطة بكل مستخدم ، ثم تقارنها مع صورة

نموذجية لما يفعله المستخدم عادة.

وبالتالي ، فإن UBA بطبيعتها هي SIEM ، ولكنها علامة مميزة

لها تاريخ وسياق . لذلك ، يمكنه تحديد الهجمات المحتملة ، وتحديد ما إذا كان النشاط المشبوه يأتي من قراصنة ، أو من الداخل ، أو برامج ضارة ، أو عمليات وخدمات أخرى.

إذا فكرت للتو في أساليب التعلم الآلي والتحليل / التنبؤ من نظرية البيانات الضخمة التي ربما تستخدم هنا ، فأنت على حق تمامًا! تساعد طرق التحليل هذه في تحديد خط أساس معين يمكنك من خلاله التنبؤ بما هو طبيعي وما هو غير طبيعي.

لتلخيص ، بطبيعة الحال ، SIEM هو نهج ذكي للكشف عن الهجمات. ولكن بدون سياق إضافي ، تصبح الاستنتاجات والإجراءات المستندة فقط إلى إحصائيات SIEM أقل موثوقية. ستكون هذه ، في الواقع ، "إيجابيات كاذبة" عندما يشير نظام SIEM إلينا إلى التهديد في الوقت الحالي عندما لا وجود له. في مرحلة ما ، تكتشف فجأة أن ما يقرب من 100 ٪ من الوقت الذي تقوم بتحليل التهديدات وهمية وحدها. لكن في النهاية ، تبدأ عمومًا في تجاهلها ، وحتى مع تلك التي تستحق اهتمامك بالتأكيد.

UBA

يجلب السياق ، مما يقلل من الإيجابيات الخاطئة. تعالج أنظمة UBA نفس الأحداث ، لكن انظر إليها من زاوية النشاط اليومي للأشخاص في أنظمة الكمبيوتر ، ثم قارنها مع القاعدة الطبيعية المتراكمة. ولهذا السبب ، باستخدام الخوارزميات والقواعد الخاصة بنا ، حدد بدقة النشاط غير القياسي.

كيفية تصور تحليلات الأمان: لوحات المعلومات ونماذج التهديد

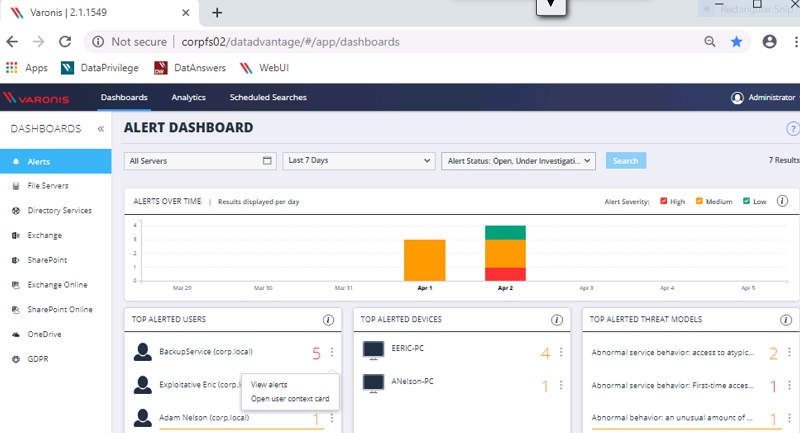

نظم UBA ، كما رأينا ، تعطينا بيانات أنظف ، على أساسها ينبغي أن يكون ضباط أمن تكنولوجيا المعلومات قادرين على اتخاذ قرارات أكثر استنارة. لجعل أي بيانات قابلة للاستخدام من قبل الناس ، هناك حاجة إلى التصور الذي يسمح للمرء أن يميز في لمحة أي من المستخدمين شوهدت في سلوك غير طبيعي.

لوحة القيادة الأمنية واحدة. هنا يمكنك البحث لأسفل للحصول على معلومات أكثر تفصيلاً حول المستخدمين المتأثرين والتهديدات التي تلوح في الأفق.

لوحات معلومات تحليل الأمان عبارة عن واجهة المستخدم الرسومية متعددة المستويات التي تسمح لنا بالبحث لأسفل ومشاهدة المزيد من المعلومات ، على سبيل المثال ، عرض تفاصيل المستخدم المتأثر بالضغط على خريطة سياق المستخدم. على سبيل المثال ، في

لوحة معلومات Varonis (انظر الصورة أعلاه) ، يمكنك بسهولة معرفة المستخدمين الذين تتعرض للهجوم ، والأجهزة المرتبطة بهم ، ونماذج التهديد التي يشاركون فيها.

حسنًا ، وفي النهاية ، يجب أن يقودنا كل هذا إلى مناقشة نماذج التهديد ، والتي هي في الواقع وسيلة رسمية لتحديد وتقييم التهديدات ونقاط الضعف المحتملة. على سبيل المثال ، يمتلك Mitre ، مختبر أبحاث MIT الشهير ،

قاعدة معرفة ممتازة حول أنماط التهديد الحالية التي تستحق اهتمامك.

توجد لوحة معلومات الحالة الأمنية للمؤسسة في أعلى سلسلة الأحداث للأحداث. هذه هي النتيجة المرئية لسلسلة المعالجة التي تبدأ بأساليب UBA المطبقة على الأحداث غير المجهزة الخام وتنتهي بخوارزميات خاصة ، تعتمد في الغالب على التعلم الآلي ، للبحث وتصنيف البيانات في نماذج تهديدات مختلفة. على سبيل المثال ، الوصول غير المعتاد إلى البيانات السرية ، ونشاط التشفير الذي تم اكتشافه ، والتغييرات غير المعتادة في امتيازات المستخدم أو المجموعة ، والحذف الشامل ، وغير ذلك الكثير.

آمل أن يكون واضحًا جدًا لك الآن أن لوحة القيادة للتهديدات الحالية القائمة على UBA أكثر فاعلية من العمل مع سجلات الأحداث الأولية؟ على سبيل المثال ، يغطي حل DatAlert لدينا مجموعة واسعة جدًا

من نماذج التهديد . وإذا كنت تريد معرفة المزيد حول كيف يمكن أن تساعدك قدرات تحليل البيانات في تجنب عرض السجلات الأولية ، فقم بالتسجيل للحصول على اختبار تجريبي أو تجريبي.