في 4 يوليو ، عقدنا

ندوة كبيرة

حول إدارة الثغرات الأمنية . ننشر اليوم نص خطاب ألقاه أندريه نوفيكوف من كواليس. سوف يخبرك بالخطوات التي تحتاج إلى القيام بها لبناء سير عمل لإدارة الثغرات الأمنية. المفسد: قبل الفحص ، سنصل فقط إلى منتصف المسار.

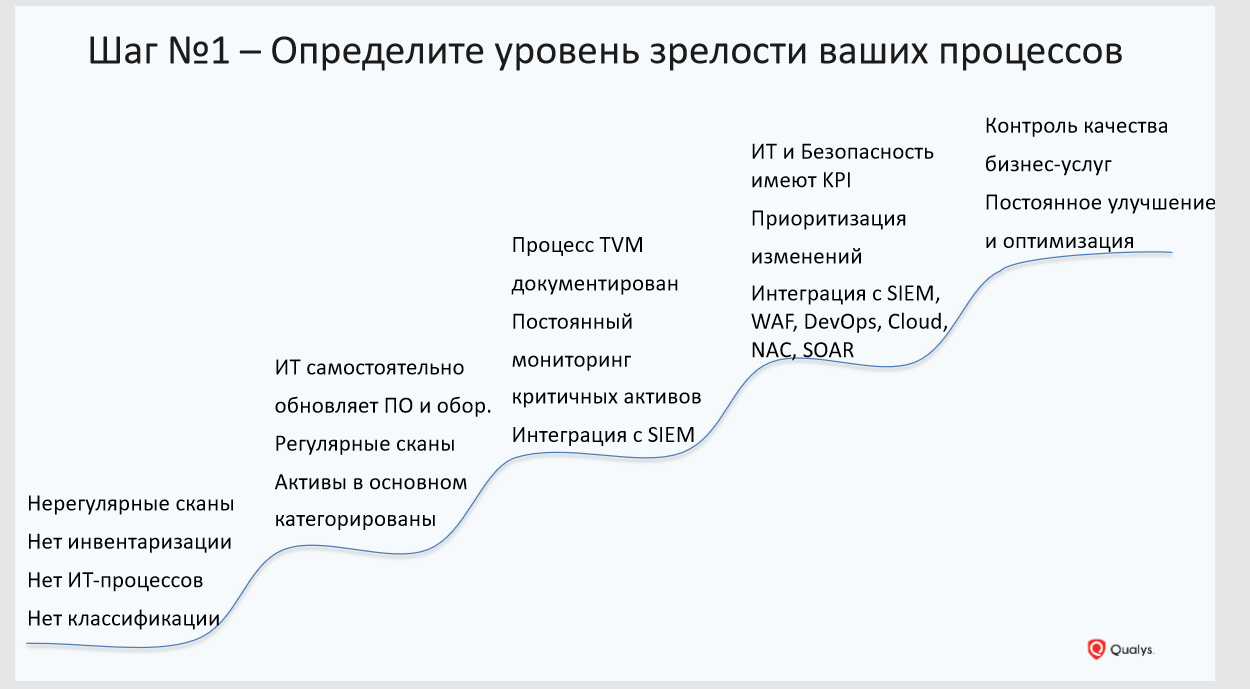

الخطوة رقم 1: تحديد مستوى النضج لعمليات إدارة الثغرات الأمنية

في البداية ، يجب أن تفهم على أي مستوى تكون مؤسستك من حيث نضج عمليات إدارة الثغرات الأمنية. فقط بعد ذلك سوف تكون قادرًا على فهم مكان التحرك والخطوات التي تحتاج إلى اتخاذها. قبل الشروع في عمليات المسح وغيرها من الأنشطة ، تحتاج المؤسسات إلى إجراء العمل الداخلي وفهم كيفية عمل العمليات الحالية الخاصة بك فيما يتعلق بتكنولوجيا المعلومات وأمن المعلومات.

حاول الإجابة عن الأسئلة الأساسية:

- هل لديك عمليات لجرد وتصنيف الأصول؟

- كيف يتم فحص البنية التحتية لتكنولوجيا المعلومات بانتظام وما إذا كانت البنية التحتية بأكملها مغطاة ، وما إذا كنت ترى الصورة كاملة ؛

- هل تتم مراقبة موارد تكنولوجيا المعلومات الخاصة بك؟

- هل يتم تطبيق أي مؤشرات أداء رئيسية في عملياتك وكيف تفهم أنها تنفذ؟

- هل تم توثيق كل هذه العمليات؟

الخطوة رقم 2: توفير التغطية الكاملة للبنية التحتية

لا يمكنك حماية ما لا تعرفه. ما لم يكن لديك صورة كاملة عن بنية تكنولوجيا المعلومات لديك ، لا يمكنك حمايتها. البنية التحتية الحديثة معقدة وتتغير باستمرار من الناحية الكمية والنوعية.

الآن لا تعتمد البنية الأساسية لتكنولوجيا المعلومات على كومة من التقنيات الكلاسيكية (محطات العمل ، الخوادم ، الأجهزة الافتراضية) ، بل تعتمد أيضًا على التكنولوجيات الجديدة نسبيًا - الحاويات ، والخدمات المصغرة. تهرب خدمة أمن المعلومات بكل طريقة ممكنة من الأخيرة ، حيث يصعب عليهم العمل معهم باستخدام مجموعات الأدوات الموجودة ، والتي تتكون أساسًا من الماسحات الضوئية. المشكلة هي أن أي ماسح ضوئي لا يمكنه تغطية البنية التحتية بأكملها. حتى يصل الماسح الضوئي إلى أي عقدة في البنية التحتية ، يجب أن تتزامن عدة عوامل في وقت واحد. يجب أن يكون الأصل داخل محيط المؤسسة وقت المسح. يجب أن يتمتع الماسح الضوئي بوصول الشبكة إلى الأصول وحساباتها من أجل جمع المعلومات الكاملة.

وفقًا لإحصائياتنا ، عندما يتعلق الأمر بالمؤسسات المتوسطة أو الكبيرة ، لا يتم التقاط ما يقرب من 15-20٪ من البنية التحتية بواسطة الماسح الضوئي لسبب أو لآخر: لقد انتقل الأصل خارج المحيط أو لم يظهر مطلقًا في المكتب على الإطلاق. على سبيل المثال ، جهاز الكمبيوتر المحمول للموظف الذي يعمل عن بعد ، ولكن في الوقت نفسه لديه حق الوصول إلى شبكة الشركة ، أو أن الأصل موجود في الخدمات السحابية الخارجية مثل Amazon. وعلى الأرجح ، لن يعرف الماسح الضوئي أي شيء عن هذه الأصول ، لأنها خارج نطاق رؤيتها.

لتغطية البنية التحتية بأكملها ، تحتاج إلى استخدام الماسحات الضوئية ليس فقط ، ولكن مجموعة كاملة من أجهزة الاستشعار ، بما في ذلك تقنيات الاستماع السلبي لاكتشاف الأجهزة الجديدة في البنية التحتية الخاصة بك ، وهي طريقة تعتمد على وكيل لجمع البيانات لتلقي المعلومات - يسمح لك بتلقي البيانات عبر الإنترنت ، دون الحاجة إلى المسح الضوئي ، دون إبراز وثائق التفويض.

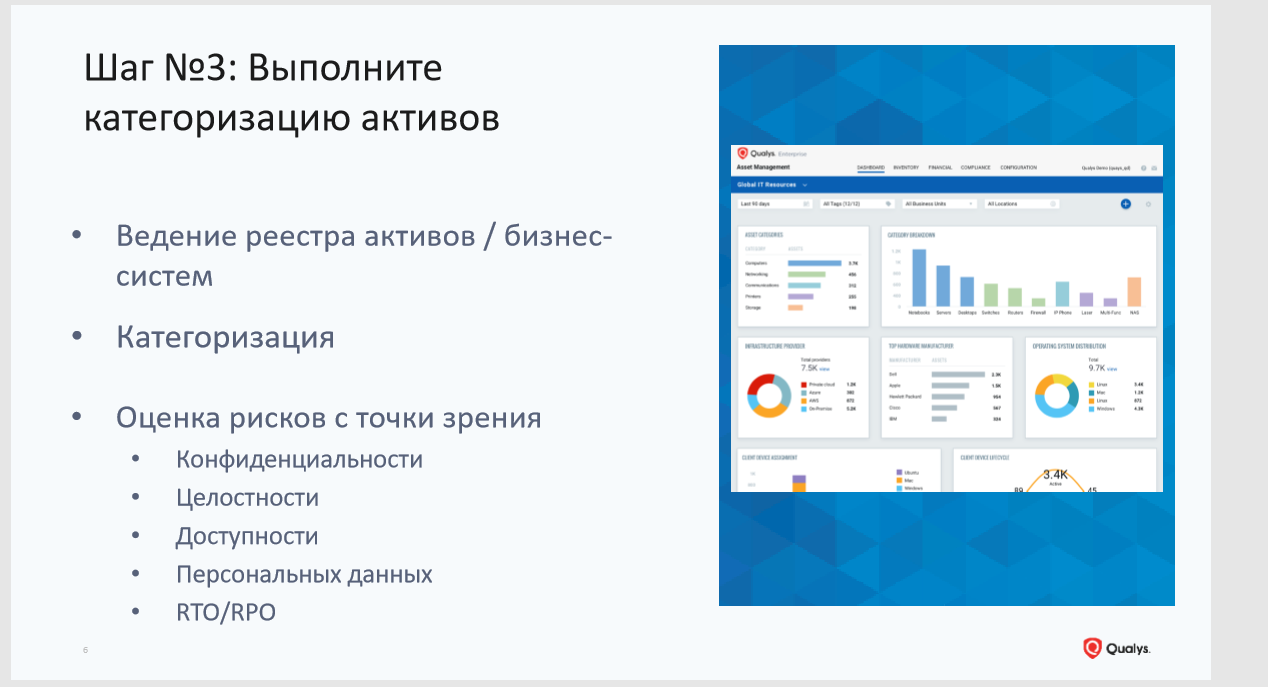

الخطوة رقم 3: تصنيف الأصول

ليست كل الأصول مفيدة على حد سواء. تحديد الأصول التي تعتبر مهمة والتي ليست مهمتك. لا أداة واحدة ، نفس الماسح الضوئي ، ستقوم بذلك نيابة عنك. من الناحية المثالية ، يقوم أمن المعلومات وتكنولوجيا المعلومات والأعمال بتحليل البنية التحتية معًا لتسليط الضوء على أنظمة الأعمال الهامة. بالنسبة لهم ، يقومون بتحديد المقاييس المقبولة للتوافر والنزاهة والسرية و RTO / RPO ، إلخ.

هذا سوف يساعد على إعطاء الأولوية لإدارة الثغرات الأمنية. عندما يتلقى المختصون بيانات الضعف الخاصة بك ، فلن تكون هذه ورقة تحتوي على الآلاف من الثغرات الأمنية في جميع أنحاء البنية التحتية ، ولكن المعلومات الدقيقة ، مع مراعاة أهمية الأنظمة.

الخطوة رقم 4: تقييم البنية التحتية

وفقط في الخطوة الرابعة نأتي لتقييم البنية التحتية من حيث نقاط الضعف. نوصيك في هذه المرحلة بالاهتمام ليس فقط بالثغرات الأمنية في البرامج ، ولكن أيضًا بأخطاء التكوين ، والتي قد تكون أيضًا ثغرة أمنية. هنا نوصي طريقة وكيل لجمع المعلومات. يمكن ويجب استخدام الماسحات الضوئية لتقييم أمان المحيط. إذا كنت تستخدم موارد موفري الخدمات السحابية ، فأنت بحاجة من خلالها إلى جمع معلومات عن الأصول والتكوينات. إيلاء اهتمام خاص لتحليل نقاط الضعف في البنية التحتية باستخدام حاويات دوكر.

الخطوة رقم 5: إعداد التقارير

هذا أحد العناصر المهمة في عملية إدارة الثغرات الأمنية.

النقطة الأولى: لن يعمل أحد مع التقارير متعددة الصفحات مع قائمة عشوائية من نقاط الضعف ووصف لكيفية إصلاحها. بادئ ذي بدء ، من الضروري التواصل مع الزملاء ومعرفة ما ينبغي أن يكون في التقرير وكيف يكون أكثر ملاءمة لهم لتلقي البيانات. على سبيل المثال ، لا يحتاج بعض المسؤول إلى وصف تفصيلي للثغرة الأمنية ويحتاج فقط إلى معلومات حول التصحيح وارتباط به. إلى أخصائي آخر ، تعتبر الثغرات الموجودة في البنية الأساسية للشبكة مهمة فقط.

النقطة الثانية: من خلال تقديم التقارير لا أقصد فقط التقارير الورقية. هذا تنسيق قديم للحصول على المعلومات وتاريخ ثابت. يتلقى شخص ما تقريرًا ولا يمكنه التأثير على كيفية تقديم البيانات في هذا التقرير. للحصول على التقرير بالشكل الصحيح ، يجب على متخصص تكنولوجيا المعلومات الاتصال بأخصائي أمن المعلومات واطلب منه إعادة إنشاء التقرير. مع مرور الوقت ، تظهر ثغرات جديدة. بدلاً من نقل التقارير من قسم إلى قسم ، يجب أن يكون المتخصصون في كلا المجالين قادرين على مراقبة البيانات عبر الإنترنت ورؤية الصورة نفسها. لذلك ، في نظامنا الأساسي ، نستخدم تقارير ديناميكية في شكل لوحات معلومات مخصصة.

الخطوة 6: تحديد الأولويات

هنا يمكنك القيام بما يلي:

1. إنشاء مستودع مع الصور الذهبية للأنظمة. اعمل مع الصور الذهبية ، وافحصها بحثًا عن نقاط الضعف وتكوينات صحيحة على أساس مستمر. يمكن القيام بذلك باستخدام وكلاء يقومون تلقائيًا بالإبلاغ عن ظهور مادة عرض جديدة وتوفير معلومات حول نقاط الضعف الخاصة به.

2. التركيز على تلك الأصول التي تعتبر حاسمة لرجال الأعمال. لا توجد منظمة في العالم يمكنها معالجة نقاط الضعف دفعة واحدة. عملية إصلاح نقاط الضعف طويلة وحتى كئيبة.

3. تضييق سطح الهجمات. قم بتنظيف البنية الأساسية لديك من البرامج والخدمات غير الضرورية وإغلاق المنافذ غير الضرورية. كان لدينا مؤخرًا قضية مع شركة واحدة تم فيها العثور على حوالي 40 ألف نقطة ضعف على 40 ألف جهاز يتعلق بالإصدار القديم من متصفح Mozilla. كما اتضح فيما بعد ، تم إدخال Mozilla في الصورة الذهبية منذ عدة سنوات ، لا أحد يستخدمها ، لكنه مصدر عدد كبير من نقاط الضعف. عندما تمت إزالة المتصفح من أجهزة الكمبيوتر (حتى أنه كان واقفًا على بعض الخوادم) ، اختفت عشرات الآلاف من نقاط الضعف هذه.

4. ترتيب نقاط الضعف في قاعدة بيانات الاستخبارات التهديد. لا تنظر فقط في أهمية الثغرة الأمنية ، ولكن أيضًا إلى وجود استغلال عام ، أو برامج ضارة ، أو تصحيح ، أو وصول خارجي إلى النظام به مشكلة الضعف. تقييم تأثير مشكلة عدم الحصانة هذه على أنظمة الأعمال الهامة: هل يمكن أن يؤدي إلى فقدان البيانات أو رفض الخدمة ، وما إلى ذلك.

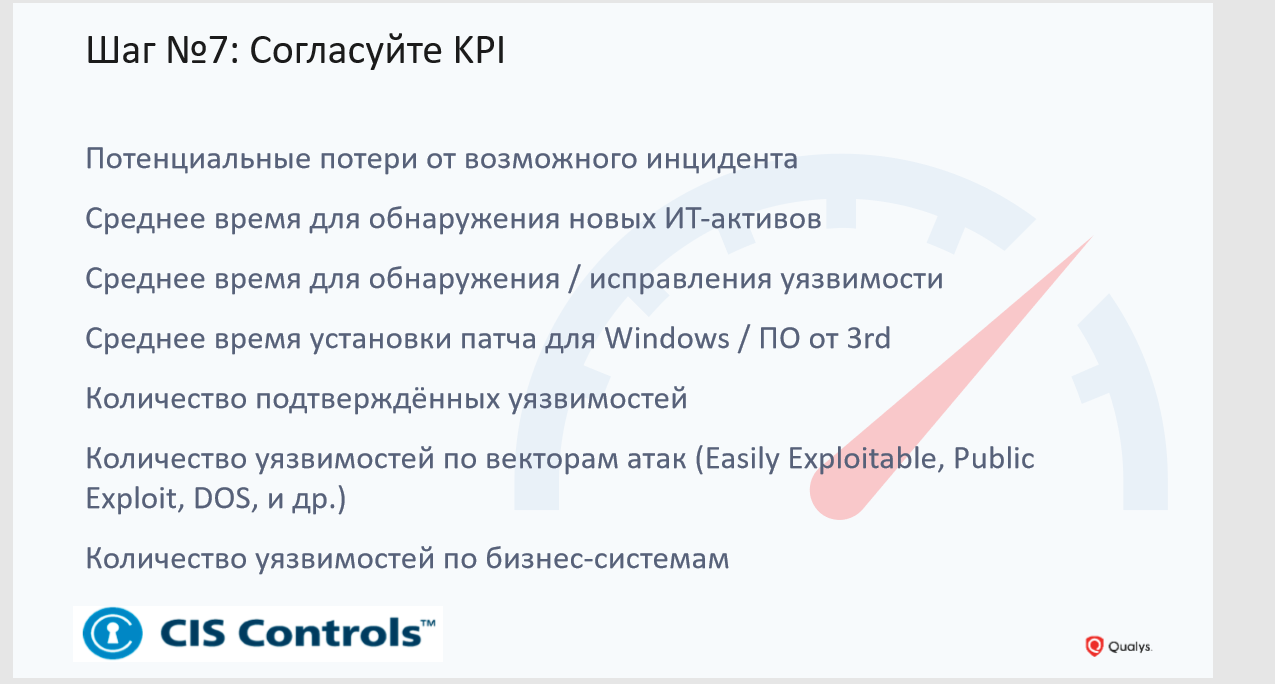

الخطوة رقم 7: الاتفاق على KPI

لا تفحص من أجل المسح. إذا لم يحدث شيء مع الثغرات الموجودة ، فإن هذا الفحص يتحول إلى عملية غير مجدية. لمنع الثغرات الأمنية من أن تصبح إجراءً شكليًا ، فكر في كيفية تقييم نتائجها. يجب أن يتفق كل من IS و IT على كيفية بناء العمل على إزالة الثغرات الأمنية ، وعدد المرات التي سيتم فيها إجراء عمليات المسح ، وسيتم تثبيت التصحيحات ، إلخ

على الشريحة ، ترى أمثلة على مؤشرات الأداء الرئيسية المحتملة. هناك أيضًا قائمة موسعة نوصي عملائنا بها. إذا كانت مثيرة للاهتمام ، يرجى الاتصال ، وسأشارك هذه المعلومات معك.

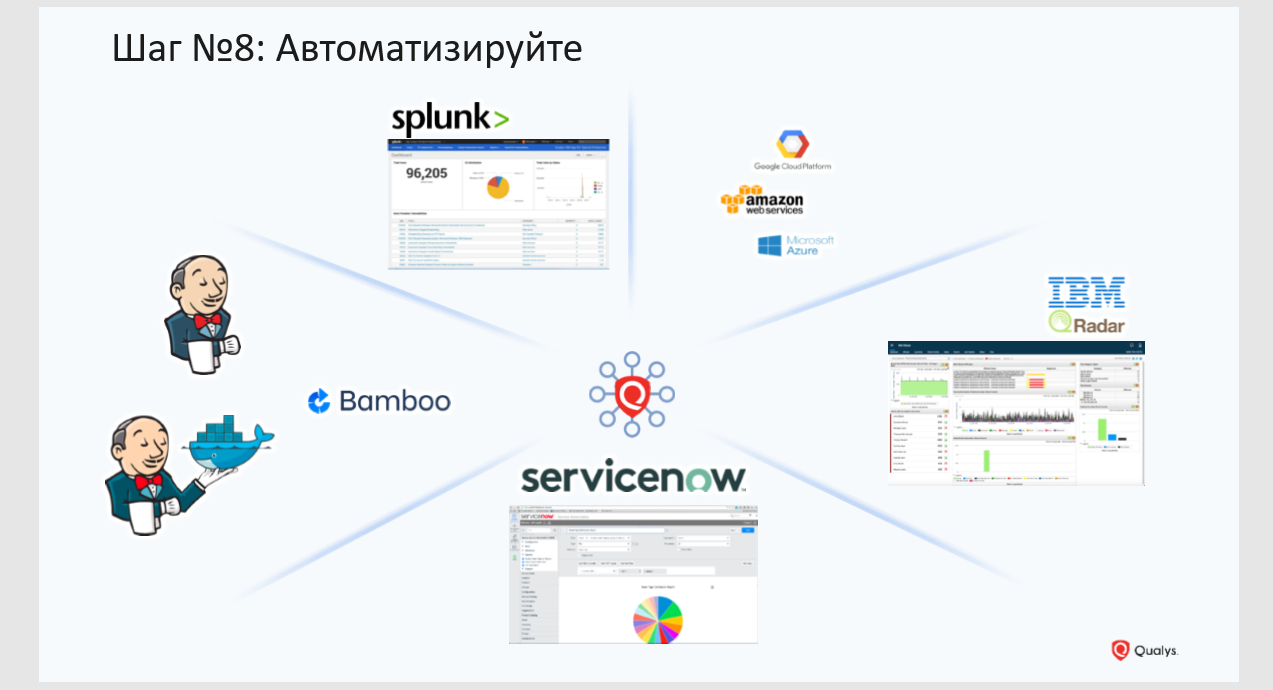

الخطوة 8: أتمتة

العودة إلى المسح مرة أخرى. في Qualys ، نعتقد أن المسح ليس هو الشيء الأكثر أهمية الذي يمكن أن يحدث اليوم في عملية إدارة الثغرات الأمنية ، وأنك تحتاج أولاً وقبل كل شيء إلى أتمتة أكبر قدر ممكن حتى يمكن إجراؤه دون مشاركة متخصص في أمن المعلومات. اليوم هناك العديد من الأدوات التي تتيح لك القيام بذلك. يكفي أن يكون لديهم واجهة برمجة تطبيقات مفتوحة والعدد المطلوب من الموصلات.

أحد الأمثلة التي أحب أن أقدمها هو DevOps. إذا قمت بتنفيذ ماسح للضعف هناك ، يمكنك ببساطة نسيان DevOps. باستخدام التقنيات القديمة ، والتي تعد ماسحة ضوئية كلاسيكية ، لن يتم السماح لك بهذه العمليات. لن ينتظر المطورون حتى تقوم بالمسح الضوئي ومنحهم تقريرًا غير مريح متعدد الصفحات. يتوقع المطورون سقوط معلومات الضعف في شكل معلومات الأخطاء في نظام إنشاء التعليمات البرمجية الخاصة بهم. يجب دمج الأمان بسلاسة في هذه العمليات ، ويجب أن يكون مجرد وظيفة يتم استدعاؤها تلقائيًا بواسطة النظام الذي يستخدمه مطوروك.

الخطوة رقم 9: التركيز على الأساسيات

ركز على ما يفيد شركتك حقًا. يمكن أن تكون عمليات المسح تلقائيًا ، كما يمكن إرسال التقارير تلقائيًا.

ركز على تحسين العمليات بحيث تكون أكثر مرونة وملاءمة لجميع المعنيين. ركز على ضمان أن الأمان مدمج في جميع العقود مع نظرائك ، والذين على سبيل المثال يقومون بتطوير تطبيقات الويب من أجلك.

إذا كنت بحاجة إلى مزيد من المعلومات التفصيلية حول كيفية إنشاء عملية لإدارة الثغرات الأمنية في الشركة ، يرجى الاتصال بي وزملائي. سأكون سعيدا للمساعدة.