فيروسات Ransomware ، مثل أنواع البرامج الضارة الأخرى ، تتطور وتتغير على مر السنين - من الخزائن البسيطة التي منعت المستخدم من دخول النظام ، و "Police" Ransomware ، التي أخافتنا بمقاضاة قضائية بسبب انتهاكات وهمية للقانون ، لقد جئنا إلى برامج التشفير. تقوم هذه البرامج الضارة بتشفير الملفات على الأقراص الصلبة (أو الأقراص بأكملها) وتتطلب فدية ليس لإعادة الوصول إلى النظام ، ولكن لكي لا يتم حذف معلومات المستخدم أو بيعها على شبكة darknet أو عرضها على الشبكة العامة. علاوة على ذلك ، لا يضمن دفع الفدية استلام مفتاح لفك تشفير الملفات. ولا ، هذا ليس "منذ مائة عام بالفعل" ، لكنه لا يزال يمثل تهديدًا حاليًا.

بالنظر إلى نجاح المتسللين وربحية هذا النوع من الهجوم ، يعتقد الخبراء أنه في المستقبل سوف يزداد تواترهم وبراعتهم. وفقًا

لـ Cybersecurity Ventures ، في عام 2016 ، هاجمت فيروسات الفدية الشركات مرة واحدة كل 40 ثانية تقريبًا ، في عام 2019 يحدث كل 14 ثانية ، وفي عام 2021 سيرتفع التردد إلى هجوم واحد في 11 ثانية. تجدر الإشارة إلى أن الفدية المطلوبة (خاصة في الهجمات المستهدفة على الشركات الكبيرة أو البنية التحتية الحضرية) عادة ما تكون أقل بعدة مرات من الأضرار الناجمة عن الهجوم. لذلك ، تسبب هجوم مايو على الهياكل الحكومية في بالتيمور ، ماريلاند ، بالولايات المتحدة الأمريكية ، في أضرار بلغت قيمتها أكثر من

18 مليون دولار ، مع مطالبة المتسللين بفدية قدرها 76 ألف دولار تعادل بيتكوين.

والهجوم على إدارة أتلانتا ، جورجيا ، في أغسطس 2018 كلف المدينة 17 مليون دولار بفدية مطلوبة قدرها 52 ألف دولار.

قام المتخصصون في Trend Micro بتحليل هجمات الفدية في الأشهر الأولى من عام 2019 ، وفي هذه المقالة سنتحدث عن الاتجاهات الرئيسية التي تنتظر العالم في النصف الثاني من هذا العام.

Ransomware virus: ملف موجز

إن معنى فيروس ransomware واضح من اسمه نفسه: تهديد بتدمير (أو ، على العكس من ذلك ، نشر) معلومات سرية أو قيمة للمستخدم ، والمتطفلين بمساعدتهم يطلبون فدية لإعادة الوصول إليها. بالنسبة إلى المستخدمين العاديين ، فإن مثل هذا الهجوم غير سار ، ولكنه ليس حاسمًا: التهديد بفقدان المجموعة الموسيقية أو صور الإجازات على مدار السنوات العشر الماضية لا يضمن دفع فدية.

الوضع بالنسبة للمنظمات يبدو مختلفًا تمامًا. كل دقيقة من توقف العمل تكلف مالاً ، وبالتالي فإن فقدان الوصول إلى النظام أو التطبيقات أو البيانات لشركة حديثة يساوي الخسائر. لهذا السبب تحول تركيز فيروسات الفدية في السنوات الأخيرة تدريجياً من القصف بواسطة الفيروسات إلى انخفاض النشاط والانتقال إلى الغارات المستهدفة على المنظمات في المناطق التي تكون فيها فرصة الحصول على فدية وحجمها أكبر. بدورها ، تسعى المنظمات للدفاع عن نفسها ضد التهديدات في مجالين رئيسيين: من خلال تطوير طرق لاستعادة البنية التحتية وقواعد البيانات بشكل فعال بعد الهجمات ، وكذلك اعتماد أنظمة أكثر تطوراً للدفاع الإلكتروني تكتشف البرمجيات الضارة وتدمّرها في الوقت المناسب.

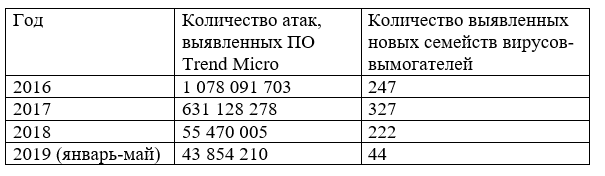

من أجل مواكبة التطورات وتطوير حلول وتقنيات جديدة لمكافحة البرامج الضارة ، تقوم Trend Micro باستمرار بتحليل النتائج التي تم الحصول عليها من أنظمة الأمن السيبراني الخاصة بها. وفقًا

لشبكة Trend Micro

Smart Protection Network ، يبدو الوضع مع فيروسات الفدية في السنوات الأخيرة كما يلي:

اختيار الضحية في عام 2019

من الواضح أن مجرمي الإنترنت بدأوا هذا العام في اتباع نهج أكثر حذرًا في اختيار الضحايا: هدفهم هو المنظمات التي تتمتع بحماية أسوأ وترغب في دفع مبلغ كبير لاستعادة الأنشطة العادية بسرعة. لهذا السبب تم تسجيل العديد من الهجمات منذ بداية العام على الهياكل الحكومية وإدارة المدن الكبرى ، بما في ذلك ليك سيتي (فدية - 530 ألف دولار أمريكي) وشاطئ ريفييرا (فدية - 600 ألف دولار أمريكي)

في ولاية فلوريدا ، الولايات المتحدة الأمريكية .

حسب الصناعة ، تبدو متجهات الهجوم الرئيسية كما يلي:

- 27 ٪ - الوكالات الحكومية ؛

- 20 ٪ - الإنتاج ؛

- 14 ٪ - الرعاية الصحية.

- 6 ٪ - التجزئة.

- 5 ٪ - التعليم.

في كثير من الأحيان ، يستخدم مجرمو الإنترنت طريقة OSINT (البحث وجمع المعلومات من المصادر العامة) للتحضير لهجوم وتقييم ربحيته. من خلال جمع المعلومات ، فهم أفضل لنموذج أعمال المؤسسة ومخاطر السمعة التي قد تتعرض لها من أي هجوم. يبحث المتسللون أيضًا عن أهم الأنظمة والأنظمة الفرعية التي يمكن عزلها تمامًا أو تعطيلها باستخدام فيروسات الفدية - وهذا يزيد من فرصة الحصول على فدية. أخيرًا وليس آخرًا ، يتم تقييم حالة أنظمة الأمن السيبراني: ليس من المنطقي شن هجوم على شركة يُرجح أن يصدها اختصاصيو تكنولوجيا المعلومات.

في النصف الثاني من عام 2019 ، سيظل هذا الاتجاه ذا صلة. سيجد المتسللون مجالات جديدة للنشاط يؤدي فيها تعطيل العمليات التجارية إلى الحد الأقصى من الخسائر (على سبيل المثال ، النقل والبنية التحتية المهمة والطاقة).

طرق الاختراق والعدوى

كما تحدث التغييرات باستمرار في هذا المجال. الأدوات الأكثر شيوعًا هي التصيد الاحتيالي والإعلانات الضارة على مواقع الويب وصفحات الويب المصابة ، فضلاً عن عمليات الاستغلال. في الوقت نفسه ، لا يزال "شريك" الهجمات الرئيسي هو المستخدم الذي يفتح هذه المواقع ويقوم بتنزيل الملفات عبر الروابط أو عبر البريد الإلكتروني ، مما يؤدي إلى مزيد من إصابة الشبكة بأكملها في المنظمة.

ومع ذلك ، في النصف الثاني من عام 2019 ، سيتم إضافة هذه الأدوات:

- استخدام أكثر نشاطًا للهجمات باستخدام الهندسة الاجتماعية (هجوم يقوم فيه الضحية طوعًا بالإجراءات اللازمة للمتسلل أو يقدم معلومات ، مع الأخذ في الاعتبار ، على سبيل المثال ، أنه يتواصل مع ممثل عن الإدارة أو عميل المؤسسة) ، مما يبسط عملية جمع المعلومات حول الموظفين من المصادر العامة ؛

- استخدام بيانات الاعتماد المسروقة ، على سبيل المثال ، تسجيلات الدخول وكلمات المرور من أنظمة الإدارة عن بعد ، والتي يمكن شراؤها على darknet ؛

- القرصنة والاختراق المادي ، مما سيسمح للمتسللين بتحديد موقع الأنظمة المهمة على الفور وتحييد نظام الأمن.

تقنيات إخفاء الهجوم

بفضل تطوير أنظمة الأمن السيبراني ، والتي تساهم Trend Trend أيضًا فيها ، أصبح اكتشاف عائلات فيروسات الفدية الكلاسيكية في الآونة الأخيرة أسهل كثيرًا. تساعد تقنيات التعلم الآلي وتحليل السلوك في اكتشاف البرامج الضارة حتى قبل دخولها إلى النظام ، لذلك يتعين على المتسللين التوصل إلى طرق بديلة لإخفاء الهجمات.

وهي معروفة بالفعل لخبراء أمن تكنولوجيا المعلومات والتقنيات الحديثة لمجرمي الإنترنت ، وهي تهدف إلى تحييد الصناديق الرملية لتحليل الملفات المشبوهة وأنظمة تعلم الآلة ، وتطوير برامج ضارة خالية من الملفات ، واستخدام برامج مرخصة مصابة ، بما في ذلك برامج من بائعي الأمن السيبراني ومختلف الخدمات عن بُعد مع الوصول إلى شبكة المنظمة.

الاستنتاجات والتوصيات

بشكل عام ، يمكننا القول أنه في النصف الثاني من عام 2019 ، هناك احتمال كبير للهجمات المستهدفة على المؤسسات الكبيرة القادرة على دفع فدية كبيرة لمجرمي الإنترنت. في الوقت نفسه ، لا يقوم المتسللون دائمًا بتطوير حلول القرصنة والبرامج الضارة من تلقاء أنفسهم. البعض منهم ، على سبيل المثال ، فريق GandCrab سيئ السمعة ، الذي

توقف عن العمل بالفعل ، بعد أن حصل على حوالي 150 مليون دولار ، يواصل العمل في إطار برنامج RaaS (رانسومواري كخدمة ، أو رانسومواري كخدمة) مكافحة الفيروسات وأنظمة الحماية السيبرانية). هذا ، ليس فقط منشئوهم ، ولكن أيضًا "المستأجرون" يشاركون في توزيع فدية ناجحة وخزائن تشفير هذا العام.

في مثل هذه الظروف ، تحتاج المؤسسات إلى تحديث أنظمة الأمن السيبراني وبرامج استعادة البيانات باستمرار في حالة حدوث هجوم ، لأن الطريقة الفعالة الوحيدة للتعامل مع فيروسات الفدية هي عدم دفع فدية وحرمان مؤلفيها من مصدر ربح.