تميز الأسبوع الماضي بحدثين رفيعي المستوى على الأقل في مجال أمن المعلومات. لأول مرة منذ فترة طويلة ، يتوفر jailbreak لطرز Apple iPhone الحالية مع أحدث إصدار من برنامج iOS 12.4 الثابت (

الأخبار ،

النشر على المحور). يستغل Jailbreak مشكلة عدم الحصانة التي تم إغلاقها في iOS 12.3 ، ولكن على ما يبدو عن طريق الخطأ ، "فتح" مرة أخرى في الإصدار الأخير 12.4.

تم إصدار نسخة من مشغل الفيديو VLC 3.0.8 ، حيث تم إغلاق العديد من نقاط الضعف الخطيرة (

الأخبار ) ، بما في ذلك تلك التي تضمن تنفيذ التعليمات البرمجية التعسفية عند فتح ملف .MKV معد. تجدر الإشارة إلى أنه في أواخر شهر يوليو ، تم

الإبلاغ أيضًا

عن نقاط ضعف خطيرة ، تتعلق أيضًا بمعالجة MKV ، ولكن تبين أن تلك المشكلات في النهاية كانت بمثابة نسج لخيال الباحث والتكوين الغريب لجهاز الكمبيوتر الخاص به. لكن نقاط الضعف الجديدة حقيقية.

لكن اليوم لن نتحدث عن هذا ، ولكن عن كلمات المرور. لخص Google النتائج الأولى لاستخدام ملحق "فحص كلمة المرور" لمتصفح Chrome وإحصائيات مثيرة للاهتمام (

الأخبار ،

المنشور الأصلي

للمدونة ): يتم تغيير ربع كلمات المرور فقط إلى كلمات جديدة ، حتى إذا تم إخطار المستخدم بحدوث تسرب. وفي الوقت نفسه ، سننظر في محاولات جديدة من مرسلي البريد العشوائي لاختراق المستخدم ، وهذه المرة عبر Google Drive.

أصدرت Google

ملحق فحص كلمة المرور لمتصفح Chrome في فبراير من هذا العام. في الأسبوع الماضي ، شارك خبراء Google النتائج الأولى لعملها. يتحقق الملحق من جميع كلمات المرور التي أدخلها المستخدم مقابل قاعدة بيانات التسرب. يمكنك التحقق من بريدك الإلكتروني (ومؤخرًا كلمة المرور الخاصة بك) يدويًا ، على سبيل المثال ، على أحد أشهر مصادر

التسريب -

HaveIBeenPwned Troy Hunt. تعمل الإضافة على أتمتة هذه العملية وإعلامك بكلمة مرور أو زوج كلمة مرور تسجيل الدخول ، الموجود بالفعل في قاعدة البيانات.

كيف تصبح كلمات المرور الخاصة بنا عامة؟ هناك خياران: إصابة الخداع أو البرامج الضارة ، عند سرقة كلمة المرور منك شخصيًا ، أو اختراق الموقع أو الخدمة التي تستخدمها. تقع كلمات المرور المسروقة في السوق السوداء للمعلومات الشخصية الخاصة بالمستخدمين وتجد نفسها عاجلاً أم آجلاً في الوصول المفتوح أو المشروط. تقوم Google بالزحف باستخدام قاعدة بيانات ضخمة من التسريبات تبلغ 4 مليارات سجل. حفظ Troy Hunt 8.4 مليار سجل في وقت النشر. هناك العديد من التكرارات والأخطاء في مثل هذه التسريبات ، ولكن بالنظر إلى الاختراقات الهائلة للخدمات الشعبية (من LinkedIn إلى Yahoo ، ومن Dropbox إلى الآلاف من المنتديات) ، يمكننا أن نفترض بكل ثقة أن جميع كلمات المرور الخاصة بنا منذ خمس سنوات كانت منذ زمن بعيد في المجال العام.

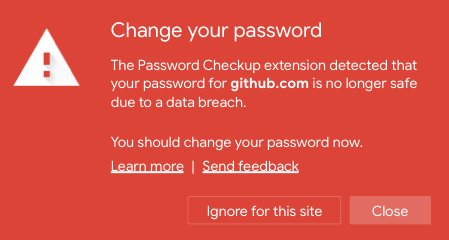

عند تحديد تسجيل الدخول باستخدام كلمة مرور مسربة ، يعرض امتداد Chrome تحذيرًا ، ويبلغ عن عنوان URL الخاص بالموقع الذي تم استخدام كلمة المرور غير الآمنة به ، ويوصي بتغييره. كيف يتم تأمين كلمات المرور في الامتداد نفسه؟ ليس من الواضح تمامًا أنه لا توجد سياسة خصوصية منفصلة لفحص كلمة المرور ، ولكن يتم التأكيد على أن الإحصاءات المتعلقة بتشغيل الامتداد يتم جمعها بشكل مجهول فقط. يحتوي Troy Hunt على وضع "بجنون العظمة" - في خدمة الويب ، يتم إرسال تجزئة فقط إلى الموقع للتحقق من كلمة المرور لقاعدة بيانات التسرب ، ولكن يمكنك أيضًا تنزيل قاعدة بيانات كلمة مرور التجزئة والتحقق من عدم الاتصال بها.

وهنا هو ما جمعته إحصائيات مجهولة المصدر من جوجل. في ستة أشهر فقط ، استفاد 650 ألف مستخدم من الامتداد. اختيار جيد ، ولكن يجب أن تفهم أنه من بين عشرات الملايين من مستخدمي متصفح Google Chrome ، فإن هذا يمثل انخفاضًا في المجموعة. لذلك ، في الإحصاءات ، قد يكون هناك "خطأ الناجين" - فقط أولئك الذين يهتمون بالفعل بسلامتهم وضع تمديد ، لذلك يمكن أن يكون هناك "ايجابيات" أقل. في المجموع ، تم فحص 21 مليون مجموعة فريدة لتسجيل الدخول وكلمة المرور لـ 746 ألف موقع. من هذه ، تم التعرف على 316000 غير آمنة ، أي واحد ونصف في المئة من المجموع.

فقط في 26 ٪ من الحالات من هذه العمليات 300+ ألف ، قرر المستخدمون تغيير كلمة المرور. تم استبدال 60 ٪ من كلمات المرور بكلمات قوية بما فيه الكفاية - تلك التي يصعب اختيارها عن طريق القوة أو القواميس الغاشمة. هناك ميل لتحسين جودة كلمات المرور. يوضح الرسم البياني أعلاه أن كلمات المرور القديمة (التي يجب استبدالها) كانت بسيطة في أغلب الأحيان. الجديد (الذي حل محله) في معظم الحالات كان أكثر صعوبة. يتم نشر النتائج الكاملة للدراسة

هنا . ويؤكد أيضًا عدم الكشف عن هويته النسبية للخدمة: على جانب Google ، تم العمل فقط باستخدام كلمات مرور مجزأة ، وتم قطع اسم المجال عن عمليات تسجيل الدخول في حالة استخدام عنوان بريد إلكتروني.

يسمح لك ملحق فحص كلمة المرور بتقييم كيفية تسرب كلمات المرور الخاصة بك. ولكنه ليس حلاً للحماية من التسريبات المستقبلية ، حيث لا تزال مشكلة إعادة استخدام كلمات المرور قائمة. إن الحل العملي الحقيقي هو مدير كلمات المرور الذي يقوم بإنشاء كلمات مرور عشوائية ومعقدة لكل موقع على حدة. يبدأ بعض مديري كلمات المرور أيضًا في استخدام قواعد بيانات التسرب: في هذه الحالة ، سوف تكتشف بسرعة أن إحدى كلمات المرور لمرة واحدة قد سرقت ، ويمكنك استبدالها بسهولة فقط ، وليس كل كلمات المرور على جميع الخوادم في نفس الوقت.

Google Drive البريد المزعجيواصل مرسلو الرسائل غير المرغوب فيها البحث عن طرق جديدة لاختراق الهواتف وصناديق البريد الخاصة بك ، مع استخدام خدمات الشبكة الشائعة بشكل نشط. لقد

كتبنا مؤخرًا عن طريقة تسليم البريد العشوائي من خلال إنشاء حدث في تقويم Google. في هذه الحالة ، يمكن تصفية الرسالة الأصلية بواسطة فلتر الرسائل غير المرغوب فيها في GMail ، ولكن مع إعدادات التقويم الافتراضية ، ستظل تتلقى إشعارًا عبر الهاتف (في الساعة الثالثة صباحًا في بعض الأحيان). اليوم سنتحدث عن البريد العشوائي من خلال مشاركة الملفات.

تم استخدام Google Drive والخدمات المماثلة للهجمات الخبيثة لفترة طويلة ، وكان التكتيك الأولي هو إنشاء صفحات تحتوي على كلمات رئيسية شائعة ، والتي تندرج نتيجة للثقة العالية في Google Drive من محركات البحث في الخطوط العليا لنتائج البحث. ولكن هناك طريقة بديلة: لمشاركة مستند مع عدد كبير من مستخدمي خدمات Google (أخذ البريد الإلكتروني من قواعد بيانات البريد العشوائي) ، وأدرج بالفعل في المستند نفسه رابطًا إلى موقع ضار أو تصيد احتيالي أو احتيالي. يبدو شيء مثل هذا:

لا يظهر المستند فقط في قائمة المشاركة لحسابك. إذا كان تطبيق Google Drive مثبتًا على الهاتف (وعادةً ما يتم تثبيته هناك) ، فسيظهر الإشعار أيضًا إلى الهاتف الذكي. يبدو أن الطريقة الوحيدة للتخلص من الإشعارات هي إيقاف تشغيلها لتطبيق Google Drive على هاتفك. في واجهة Google Drive ، يمكنك فقط إيقاف ازدواجية الإشعارات في البريد ، ولكن هذا يمكن أن يقطع سير العمل عن طريق جهات اتصال شرعية. و GMail نفسها إخطارات البريد المزعج كتل بنجاح.

يمكنك البقاء على قيد الحياة غير المرغوب فيه ، والمشكلة هي أن نفس الطريقة بالضبط تستخدم للهجمات المستهدفة. تقدم مقالة على موقع Bleeping Computer (

أخبار ،

مصدر ) أمثلة عن الهجمات الخبيثة التي تستخدم كلاً من Google Drive ، وعلى سبيل المثال ، خدمة تبادل الملفات WeTransfer. كل شيء بسيط: نقوم بإنشاء مستند (من المفترض أن يكون نموذجًا لرسالة عمل مهمة) ، وإرساله نيابةً عن رئيس كبير في الشركة إلى مرؤوسيه. يحتوي المستند على رابط (تم إخفاءه على أنه "إجراء تغييرات" أو "تحديث المستند") يؤدي إما إلى موقع التصيد أو إلى صفحة بها محتوى ضار.

من المرجح أن تخترق الحملة ذات الاستهداف المحدود عامل تصفية البريد العشوائي للمؤسسة ، وقد لا يلاحظ الموظفون الذين اعتادوا على العمل مع الخدمات السحابية الفائدة. ومثل هذا السيناريو لا يمكن حظره ببساطة ، فهناك حاجة إلى مجموعة من التدابير: فلتر الرسائل غير المرغوب فيها بدقة ، وتدريب الموظفين والحماية من البرامج الضارة. وبالمناسبة ، يمكن إرسال رسائل غير مرغوب فيها هائلة عبر محرّر مستندات Google (ولديها فرصة لاختراق المرشحات) ليس فقط من حسابات اليوم الواحد ، ولكن أيضًا من المستخدمين الذين يبدون حقيقيين تمامًا. إذا تم تسريب كلمة مرور حساب Google (Microsoft ، Zoho ، إلخ) وفقًا للبرنامج النصي الموضح في بداية المنشور ، ثم ، بالإضافة إلى جميع المشكلات الأخرى ، يمكن استخدام حسابك لمثل هذه الأشياء المظلمة.

إخلاء المسئولية: الآراء الواردة في هذا الملخص قد لا تتوافق دائمًا مع الموقف الرسمي لـ Kaspersky Lab. عزيزي المحررين يوصون عمومًا بمعالجة أي آراء بتشكك صحي.