سأبدأ مع بعض الأرقام:

- 80٪ من الهجمات الناجحة تبدأ بالخداع (ويعتقد شخص ما أن 95٪ بالكامل)

- 10٪ من الإنذارات في معظم شركات نفط الجنوب مرتبطة بهجمات التصيد

- نسبة النجاح لروابط الخداع - 21 ٪

- معدل تنزيل / تشغيل المرفقات الضارة - 11٪

كل هذا يشير إلى أن التصيد الاحتيالي لا يزال أحد الأسباب الرئيسية للعديد من الحوادث ومصدر للمشاكل للعديد من متخصصي أمن المعلومات. في الوقت نفسه ، غالبًا ما يتم التقليل من التصيد الاحتيالي وتكون الحرب ضده مجزأة تمامًا. لذلك ، قررنا إعداد قائمة مرجعية تصف مجموعة من التدابير التنظيمية والفنية لمكافحة هذا التهديد السيبراني.

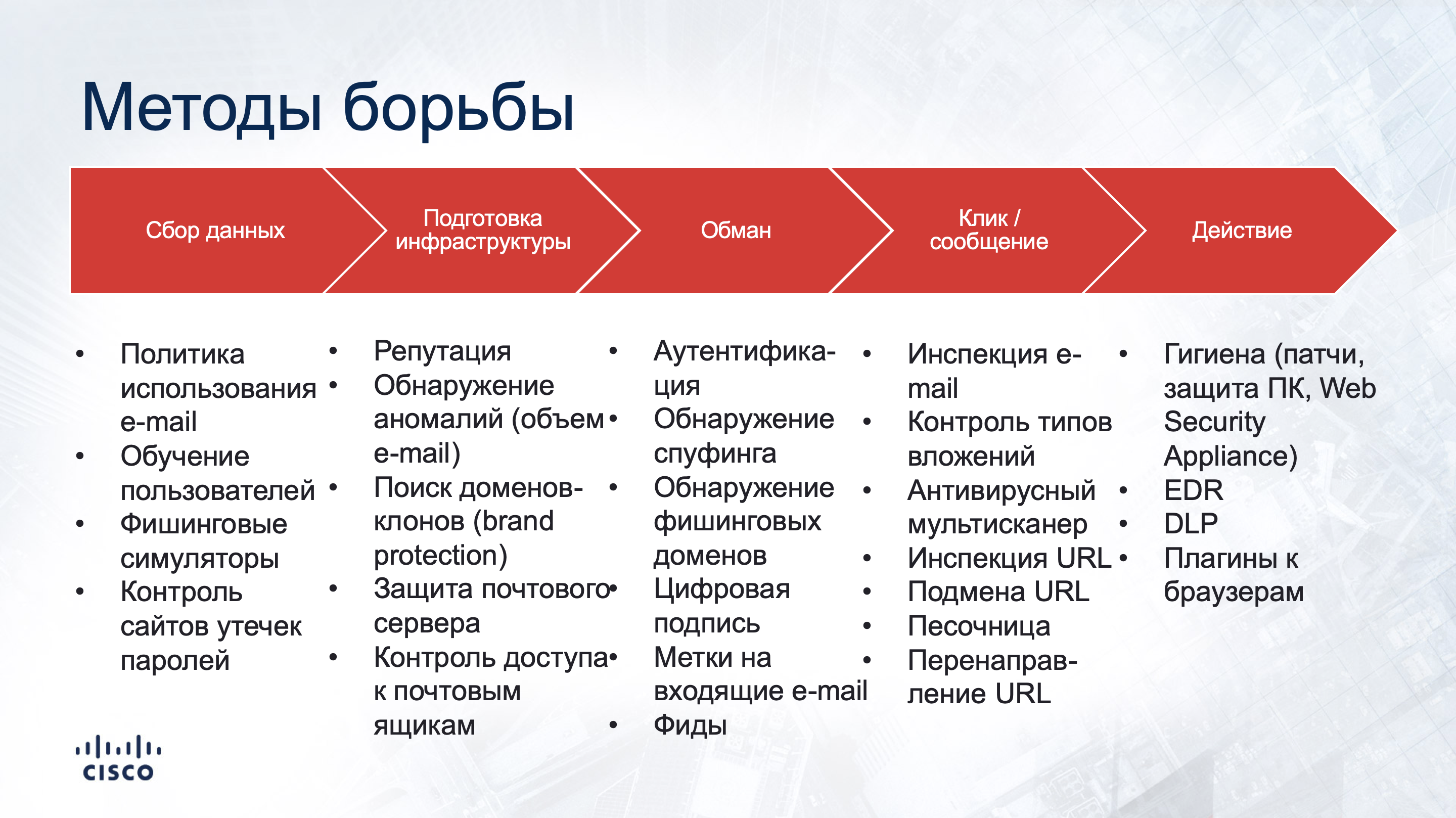

أود أن أحدد 5 مجموعات من التدابير للحماية من هجمات الخداع التي يجب تنفيذها في كل مؤسسة:

- دراسة المعلومات. أي من المستخدمين الخاص بك أشار تفاصيل الاتصال الخاصة بهم في الشبكات الاجتماعية أو في مصادر أخرى؟ يبدأ هجوم التصيد الاحتيالي مع جمع هذه البيانات. لذلك ، لا تنتظر المهاجمين للقيام بذلك ؛ اكتشف كيف تبدو شركتك من وجهة نظر المهاجمين.

- تدريب الموظفين ورفع الوعي نظرًا لأن التصيد الاحتيالي يستهدف المستخدمين غير المهرة في مجال أمن المعلومات ، يجب أن نبدأ المعركة ضد التصيد معهم. وعلى الرغم من أن هذا لا يضمن الحماية الكاملة ، إلا أنه سيحميهم من الأخطاء البسيطة التي تبدأ بها الحوادث الخطيرة.

- تدابير الحماية الأساسية. قبل أن تشتري وتنفذ وسائل الحماية ضد هجمات التصيد الاحتيالي ، يجب أن تبدأ بإدراج آليات الأمان الأساسية ، والتي يتم دمج الكثير منها في خوادم وخدمات البريد وعملاء البريد الإلكتروني والمتصفحات.

- تدابير وقائية متقدمة. نظرًا لأن التصيّد الاحتيالي قد يكون معقدًا تمامًا ولا يتم حفظ التدابير الأساسية دائمًا ، فقد تحتاج إلى إجراءات وقائية متطورة تكتشف وتعتدي على هجوم تصيد في مراحل مختلفة - من الدخول إلى صندوق بريد أو النقر فوق ارتباط تصيد إلى محاولة إصابة محطة عمل أو التواصل مع خوادم الفريق.

- محاذاة العملية. أخيرًا ، من أجل الانتقال من إجراءات الحماية العرضية إلى استراتيجية دفاعية شاملة ، من الضروري بناء عمليات مناسبة.

تحليل المعلومات عنك

- تحقق من الشبكات الاجتماعية وصفحات موظفيك الذين يمكنهم الإشارة إلى تفاصيل الاتصال الخاصة بهم والتي سيتم استخدامها من قبل مجرمي الإنترنت. إذا لم يكن هذا مطلوبًا من قبل الواجبات الرسمية ، فمن الأفضل عدم نشر هذه المعلومات.

- استخدم الأدوات المتخصصة (على سبيل المثال ، TheHarvester أو أداة إعادة التركيب المضمنة مع Kali Linux) من أجل "رؤية من خلال عيون الهاكر" التي يمكن الحصول على معلومات الاتصال من الإنترنت.

- تحقق من نطاقات typosquatt باستخدام الأدوات المساعدة الخاصة (مثل URLcrazy ) أو الخدمات السحابية (مثل Cisco Umbrella Investigate ).

التدريب والتوعية

- تدريب الموظفين من خارج UIB على مشكلات التصيد والهندسة الاجتماعية وتعليمهم الانتباه إلى علامات رسائل ومواقع الخداع (على سبيل المثال ، يمكنك استخدام اختبار الاهتمام البسيط على موقع Cisco Umbrella ).

- قم بتوفير تدريب لموظفي IS حول الأساليب المستخدمة لتنظيم شركات الخداع (على سبيل المثال ، راجع مدخل القمة الافتراضية لسيسكو للتصيد الاحتيالي).

- قم بتعليم المستخدمين العاديين إعادة التوجيه إلى خدمة IS جميع الرسائل المشبوهة أو الضارة بشكل ضائع التي يفوتها نظام الأمان.

- تنفيذ نظام للتدريب على الكمبيوتر للموظفين.

- إجراء عمليات محاكاة تصيد منتظمة باستخدام البرامج المشتراة أو المجانية (مثل Gophish ) أو الاستعانة بمصادر خارجية لهذه الخدمة.

- قم بتضمين موضوع الحماية من التصيد الاحتيالي في برنامج توعية الموظف (على سبيل المثال ، من خلال استخدام الملصقات وشاشات التوقف والتلاعب والقرطاسية وغيرها).

- إذا لزم الأمر ، قم بإبلاغ العملاء والشركاء حول هجمات التصيد الاحتيالي والطرق الرئيسية لمكافحتها (خاصةً إذا كان التشريع يتطلب منك القيام بذلك ، كما هو ضروري للمؤسسات المالية في روسيا).

التدابير الفنية: الأساسية

- قم بتكوين إمكانيات مكافحة الخداع لخوادم البريد ، بما في ذلك خدمات البريد المستندة إلى مجموعة النظراء (على سبيل المثال ، Office 365) والعملاء.

- قم بتحديث برامج النظام والتطبيق بانتظام ، بما في ذلك المكونات الإضافية للمتصفح وأنظمة التشغيل للتخلص من الثغرات الأمنية التي يمكن استغلالها في هجمات الخداع.

- قم بتكوين المتصفحات للحماية من زيارات مجالات التصيد (بسبب الميزات المضمنة أو المكونات الإضافية الإضافية).

- قم بتمكين SPF (إطار سياسة المرسل) على بوابة البريد الخاصة بك ، والتي تتيح لك التحقق من عنوان IP للمرسل الخارجي (التحقق من مضيف المرسل فقط ، وليس الرسالة نفسها) بحثًا عن الرسائل الواردة.

- تمكين DKIM (بريد معرف مفاتيح المجال) على بوابة البريد الخاصة بك ، والتي توفر هوية المرسل الداخلية (للرسائل الصادرة).

- تمكين على بوابة البريد الخاصة بك DMARC (مصادقة الرسائل وإعداد التقارير والمطابقة المستندة إلى المجال) ، مما يمنع الرسائل التي يبدو أنها مرسلة من قبل المرسلين الشرعيين.

- تمكين على بوابة البريد الخاص بك DANE (مصادقة الكيانات المسماة المستندة إلى DNS) ، والتي تتيح لك التعامل مع الهجمات "رجل في الوسط" داخل التفاعل عبر بروتوكول TLS.

التدابير الفنية: المتقدمة

- قم بتطبيق وسيلة للحماية من هجمات التصيد الاحتيالي في البريد الإلكتروني (على سبيل المثال ، Cisco E-mail Security ) ، والتي تشمل تدابير وقائية متنوعة (تحليل السمعة ، الماسح الضوئي لمكافحة الفيروسات ، التحكم في أنواع المرفقات ، اكتشاف الحالات الشاذة ، اكتشاف الخداع ، فحص عنوان URL في الروابط ، صندوق الحماية ، إلخ. و.).

- قم بتثبيت ميزات الأمان على جهاز كمبيوتر (على سبيل المثال ، Cisco AMP for Endpoint ) أو الأجهزة المحمولة (على سبيل المثال ، Cisco Security Connector ) للحماية من التعليمات البرمجية الضارة المثبتة على الجهاز الطرفي نتيجة لهجوم تصيد ناجح.

- الاشتراك في موجزات Threat Intelligence للحصول على معلومات محدّثة عن مجال التصيّد (مثل Cisco Threat Grid أو SpamCop ).

- استخدم واجهة برمجة التطبيقات (API) للتحقق من المجالات / المرسلين في مختلف خدمات Threat Intelligence (على سبيل المثال ، Cisco Threat Grid ، Cisco Umbrella ، وما إلى ذلك).

- تصفية الاتصالات مع C2 بواسطة بروتوكولات مختلفة - DNS (على سبيل المثال ، استخدام Cisco Umbrella ) أو HTTP / HTTPS (على سبيل المثال ، استخدام Cisco Firepower NGFW أو Cisco Web Security ) أو بروتوكولات أخرى (على سبيل المثال ، باستخدام Cisco Stealthwatch ).

- تتبع التفاعل مع الويب للتحكم في النقرات على الروابط في الرسائل أو تنزيلات البرامج الضارة عند تشغيل المرفقات أو لمنع التصيّد عبر الشبكات الاجتماعية.

- استخدم المكونات الإضافية لعملاء البريد الإلكتروني لأتمتة التفاعلات مع خدمة الأمان أو الشركة المصنعة في حالة اكتشاف رسائل الخداع التي لم يرد عليها نظام الأمان (على سبيل المثال ، برنامج Cisco E-mail Security المساعد لبرنامج Outlook ).

- دمج نظام تحليل الملفات الديناميكي (صندوق الحماية) مع نظام حماية البريد الإلكتروني للتحكم في مرفقات البريد الإلكتروني (مثل Cisco Threat Grid ).

- قم بدمج مركز مراقبة الأمن (SOC) أو نظام التحقيق في الحوادث (مثل Cisco Threat Response ) مع نظام حماية البريد الإلكتروني للاستجابة السريعة لهجمات التصيد.

العمليات

- وضع إجراء للعمل مع العملاء أو الأشخاص الآخرين الذين يدعون اكتشاف مجالات taipskotting أو استنساخ المجالات.

- قم بتطوير كتاب اللعب لرصد مجالات typosquatting أو استنساخ المجالات ، بما في ذلك الاستجابة لها.

- قم بتطوير كتاب لعب لرصد هجمات التصيد ، بما في ذلك الرد عليها.

- تطوير اللوائح وقوالب الإخطار الخاصة بـ FinCERT (للمؤسسات المالية) و SOPKA State (لموضوعات KII) حول هجمات التصيد الاحتيالي.

- استكشف مجالات التصيد الاحتيالي (على سبيل المثال ، باستخدام Cisco Umbrella Investigate) للتعرف على مجالات التصيد الاحتيالية الجديدة التي يمكن استخدامها في المستقبل.

- تطوير قواعد للتفاعل مع المنظمات المرخص لها (على سبيل المثال ، FinCERT أو NCCSC) لفصل مجالات التصيد الاحتيالي.

- تطوير نظام من المؤشرات لتقييم فعالية الحماية ضد الخداع.

- قم بتطوير نظام الإبلاغ عن الحماية من الخداع وتتبع ديناميكياته.

- قم بتنظيم الطلبات الإلكترونية العادية لحماية مكافحة الخداع لموظفيك.

- تطوير سياسة البريد الإلكتروني لمؤسستك.

كلما تم تنفيذ قائمة المراجعة هذه بشكلٍ كامل ، زادت حمايتك من التصيد.