تقريبا. العابرة. : إذا كنت تتساءل عن الأمان في البنية التحتية المستندة إلى Kubernetes ، فإن مراجعة Sysdig الرائعة هذه ستكون نقطة انطلاق رائعة لإلقاء نظرة سريعة على الحلول الحديثة. ويشمل أنظمة متكاملة من لاعبين معروفين في السوق ، وأدوات مساعدة أكثر تواضعًا تغلق هذه المشكلة أو تلك. وفي التعليقات ، كما هو الحال دائمًا ، سنكون سعداء بالتعرف على تجربتك في استخدام هذه الأدوات ومشاهدة روابط إلى مشاريع أخرى.منتجات برمجيات Kubernetes الأمنية ... هناك الكثير ، ولكل منها أهدافه الخاصة ونطاقه وتراخيصه.

لهذا السبب قررنا إنشاء هذه القائمة وإدراجها في المشروعات المفتوحة والمنصات التجارية من موردين مختلفين. نأمل أن يساعدك ذلك في اختيار الأشخاص الأكثر أهمية وسيتم إرساله في الاتجاه الصحيح ، وفقًا لاحتياجات Kubernetes الأمنية المحددة.

فئة

لتبسيط التنقل من خلال القائمة ، تنقسم الأدوات إلى الوظائف الرئيسية ومجالات التطبيق. تحولت الأقسام التالية:

- Kubernetes مسح الصور وتحليل ثابت.

- وقت التشغيل

- Kubernetes Network Security ؛

- نشر الصور وإدارة الأسرار ؛

- Kubernetes Security Audit؛

- منتجات تجارية شاملة.

هيا بنا إلى العمل:

Kubernetes صورة المسح الضوئي

Anchore

تقوم حزمة Anchore بتحليل الصور الحاوية وتتيح لك إجراء فحوصات أمنية استنادًا إلى السياسات المعرفة من قبل المستخدم.

بالإضافة إلى المسح المعتاد لصور الحاوية بحثًا عن نقاط الضعف المعروفة من قاعدة بيانات CVE ، تجري Anchore العديد من الفحوصات الإضافية كجزء من سياسة المسح: فهي تتحقق من Dockerfile ، وتسرب بيانات الاعتماد ، وحزم لغات البرمجة المستخدمة (npm ، maven ، وما إلى ذلك) ، وتراخيص البرامج وغير ذلك الكثير .

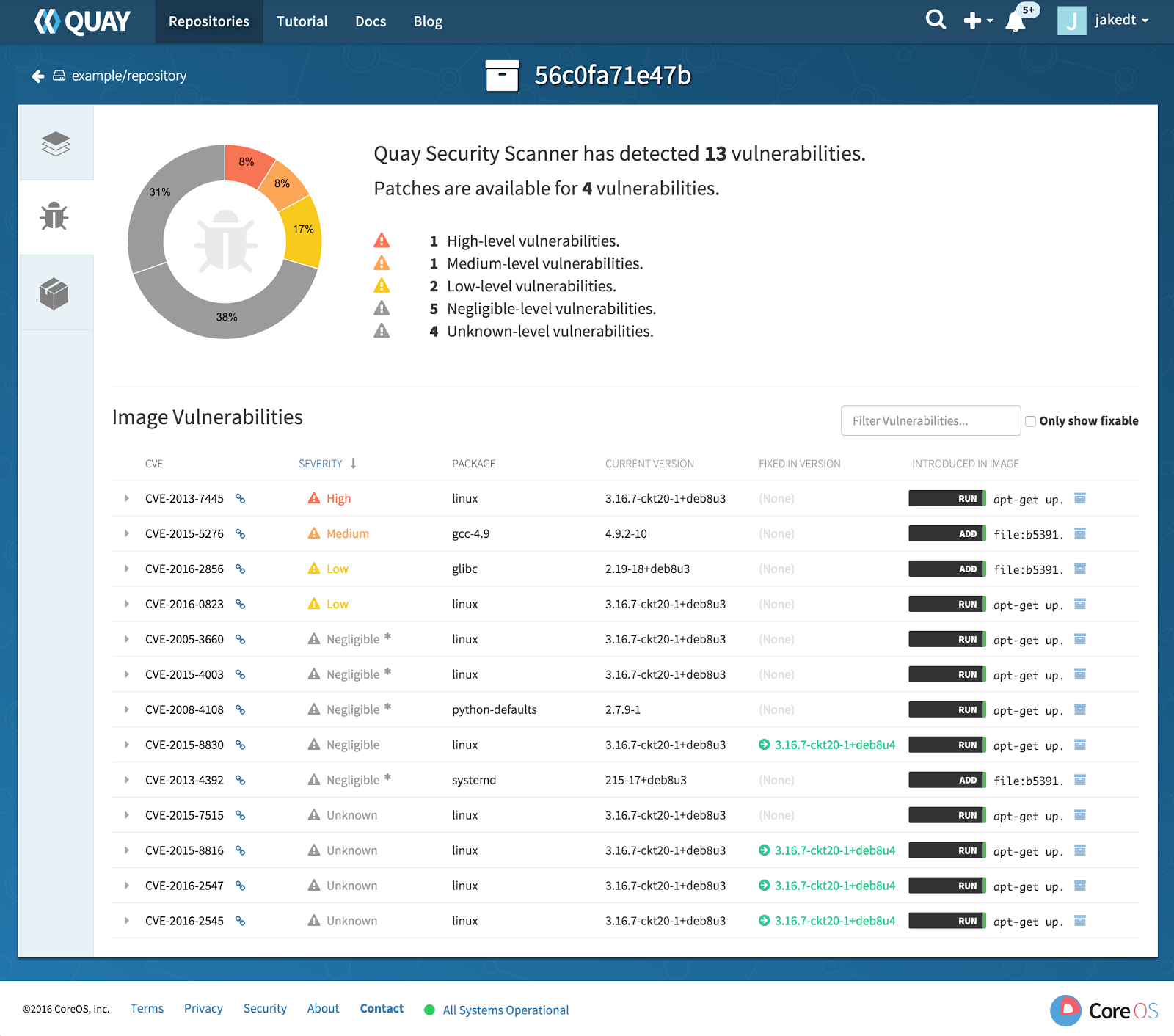

كلير

- الموقع الإلكتروني: coreos.com/clair (تحت رعاية ريد هات الآن)

- الترخيص: مجاني (اباتشي)

كان كلير واحدًا من أول مشاريع المصادر المفتوحة لمسح الصور. ومن المعروف على نطاق واسع باسم الماسح الضوئي الأمن الكامنة وراء تسجيل الصور Quay

(أيضا من CoreOS - تقريبا. ترجمة. ) . يمكن لكلير جمع معلومات CVE من مجموعة واسعة من المصادر ، بما في ذلك قوائم الثغرات الأمنية الخاصة بنظام Linux والتي تحتفظ بها فرق أمان Debian أو Red Hat أو Ubuntu.

بخلاف Anchore ، يتعامل Clair بشكل أساسي مع البحث عن الثغرات ورسم خرائط البيانات لـ CVE. ومع ذلك ، يوفر المنتج للمستخدمين بعض الخيارات لتوسيع الوظائف باستخدام برامج تشغيل المكونات الإضافية.

Dagda

تجري Dagda تحليلًا ثابتًا لصور الحاوية بحثًا عن نقاط الضعف المعروفة وأحصنة طروادة والفيروسات والبرامج الضارة والتهديدات الأخرى.

من أدوات أخرى مماثلة ، تتميز حزمة Dagda بميزتين جديرتين بالملاحظة:

- إنه يتكامل تمامًا مع ClamAV ، ليس فقط كأداة لمسح الصور الحاوية ، ولكن أيضًا كمضاد فيروسات.

- كما يوفر حماية وقت التشغيل من خلال تلقي أحداث في الوقت الفعلي من البرنامج الخفي Docker والتكامل مع Falco (انظر أدناه) لجمع أحداث الأمان أثناء تشغيل الحاوية.

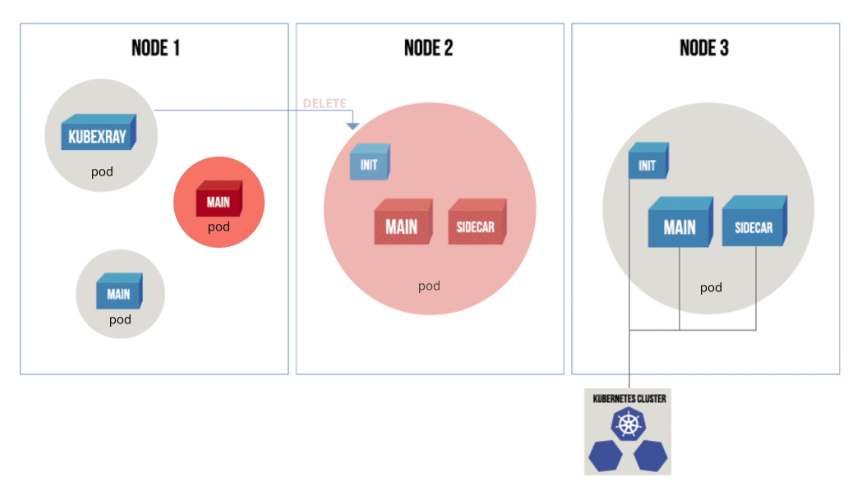

KubeXray

"يستمع" KubeXray لأحداث خادم Kubernetes API ويستخدم البيانات الوصفية من JFrog Xray لضمان إطلاق قرون فقط مطابقة للسياسة الحالية.

لا يقوم KubeXray بتدقيق الحاويات الجديدة أو المحدّثة قيد النشر (على غرار وحدة التحكم في القبول في Kubernetes) ، بل أيضًا يفحص بشكل ديناميكي حاويات العمل للتأكد من توافقها مع سياسات الأمان الجديدة ، ويزيل الموارد التي تشير إلى الصور المعرضة للخطر.

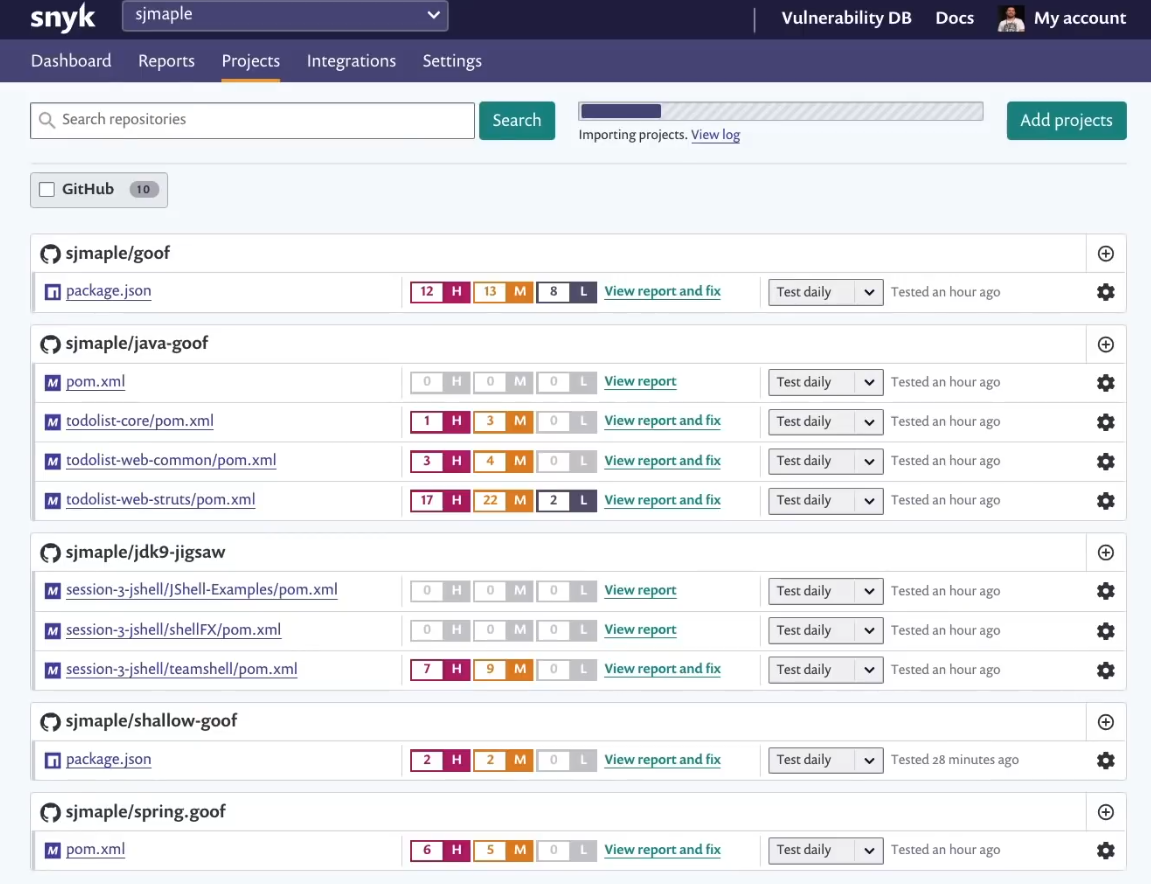

Snyk

- الموقع الإلكتروني: snyk.io

- الترخيص: مجاني (Apache) والإصدارات التجارية

Snyk هو ماسح ضوئي غير اعتيادي ، بمعنى أنه يستهدف على وجه التحديد عملية التطوير ويتم الترويج له باعتباره "حلاً لا غنى عنه" للمطورين.

يتصل Snyk مباشرة بمستودعات الكود ، ويوزع بيان المشروع ويوزع الكود المستورد مع التبعيات المباشرة وغير المباشرة. يدعم Snyk العديد من لغات البرمجة الشائعة ويمكنه اكتشاف مخاطر الترخيص الخفية.

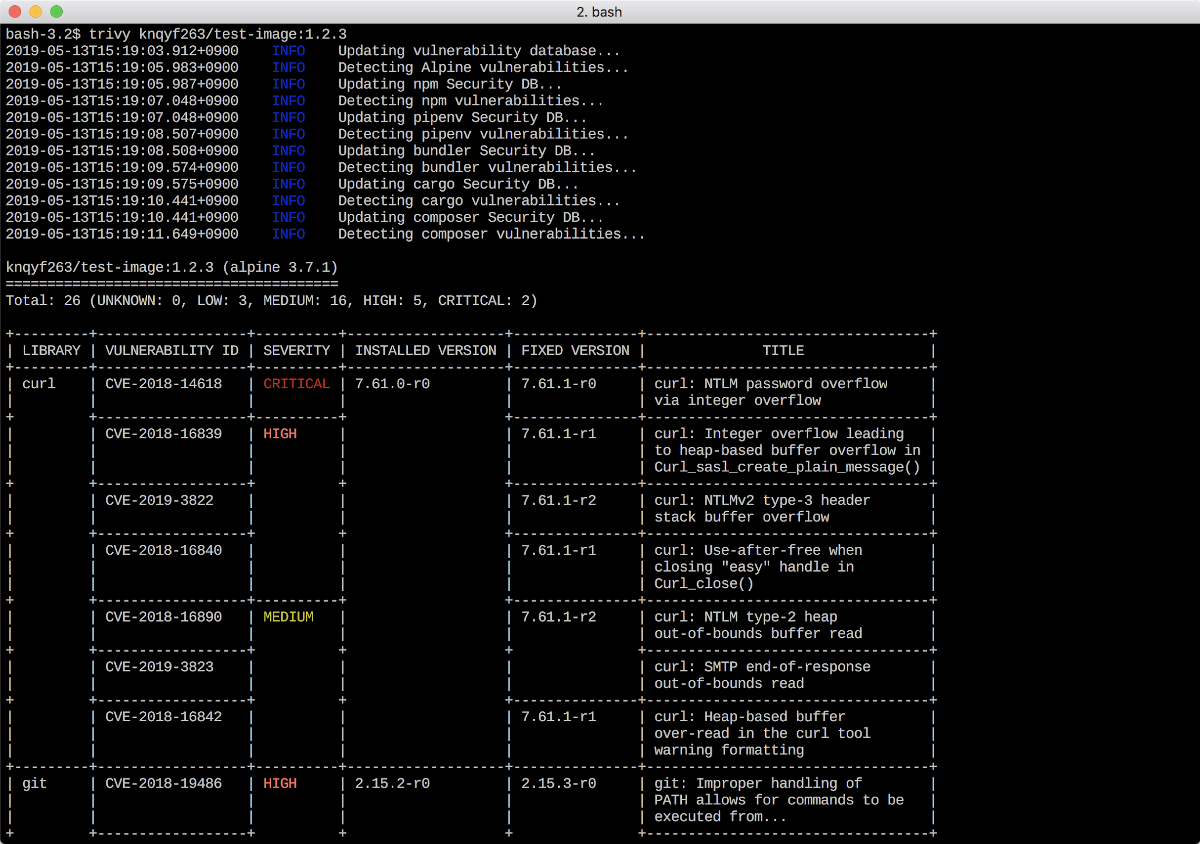

Trivy

Trivy هو ماسح ضوئي هش للحاويات بسيط ولكنه قوي ويمكن دمجه بسهولة في خط أنابيب CI / CD. ميزته الرائعة هي سهولة التثبيت والتشغيل: يتكون التطبيق من ثنائي واحد ولا يتطلب تثبيت قاعدة بيانات أو مكتبات إضافية.

الجانب السلبي لبساطة Trivy هو أنه يجب عليك معرفة كيفية تحليل النتائج وإرسالها بتنسيق JSON حتى تتمكن أدوات الأمان الأخرى في Kubernetes من استخدامها.

الأمن وقت التشغيل Kubernetes

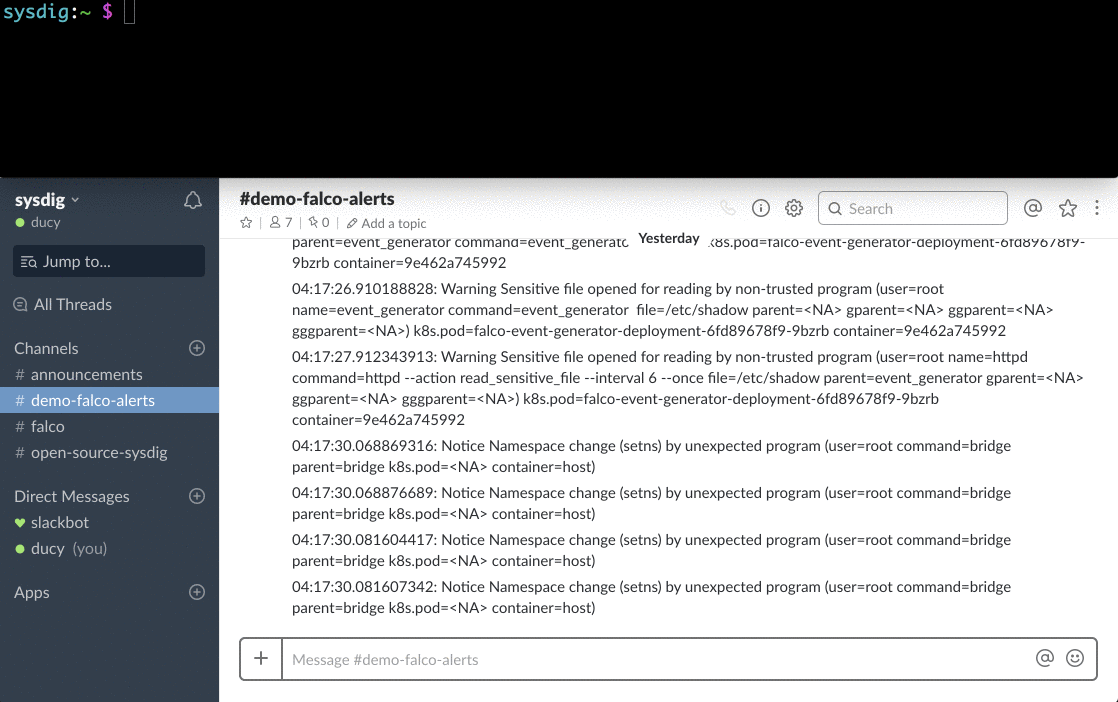

فالكو

- الموقع الإلكتروني: falco.org

- الترخيص: مجاني (اباتشي)

Falco عبارة عن مجموعة أمان سحابية من أدوات وقت التشغيل. إنها جزء من

عائلة مشروع

CNCF .

باستخدام مجموعة أدوات Sysdig للعمل على مستوى Linux kernel واستدعاءات نظام ملفات التعريف ، يتيح لك Falco الغوص بعمق في سلوك النظام. محرك قاعدة وقت التشغيل الخاص به قادر على اكتشاف النشاط المشبوه في تطبيقات Kubernetes والحاويات والمضيف الأساسي والأوركسترا.

توفر Falco شفافية كاملة في عمل وقت التشغيل والكشف عن التهديدات عن طريق تثبيت وكلاء خاصين على مواقع Kubernetes لهذه الأغراض. نتيجة لذلك ، ليست هناك حاجة لتعديل الحاويات عن طريق تضمين كود الجهة الخارجية فيها أو تعليق الحاويات الجانبية.

أطر أمان Linux لوقت التشغيل

لا تعتبر أطر عمل kernel لنظام Linux الأصلي "أدوات أمان Kubernetes" بالمعنى المعتاد ، لكنها تستحق الذكر لأنها عنصر مهم في سياق الأمان في وقت التشغيل ، والتي يتم تضمينها في سياسة أمان Kubernetes Pod (PSP).

يربط

AppArmor ملف تعريف الأمان بالعمليات الجارية في الحاوية ، وتحديد امتيازات نظام الملفات ، وقواعد الوصول إلى الشبكة ، ومكتبات الاتصال ، إلخ. هذا هو نظام قائم على التحكم في الوصول الإلزامي (MAC). بمعنى آخر ، يمنع تنفيذ الأعمال المحظورة.

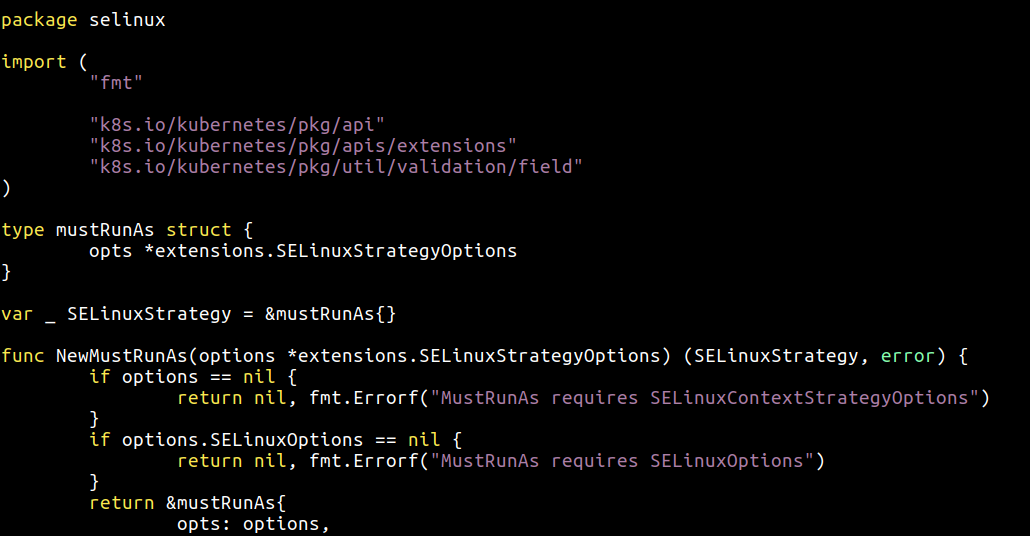

Linux - محسّن الأمان (

SELinux ) هو وحدة أمان متقدمة في kernel Linux ، في بعض الجوانب المشابهة لـ AppArmor وغالبًا ما تتم مقارنته بها. SELinux متفوقة على AppArmor في إعدادات القوة والمرونة والبراعة. عيوبه هي التنمية الطويلة وزيادة التعقيد.

يسمح لك

Seccomp و seccomp-bpf بتصفية مكالمات النظام ، ومنع تنفيذ تلك التي يحتمل أن تكون خطرة على نظام التشغيل الأساسي وليست ضرورية للتشغيل العادي لتطبيقات المستخدم. يشبه Seccomp في بعض النقاط Falco ، على الرغم من أنه لا يعرف تفاصيل الحاويات.

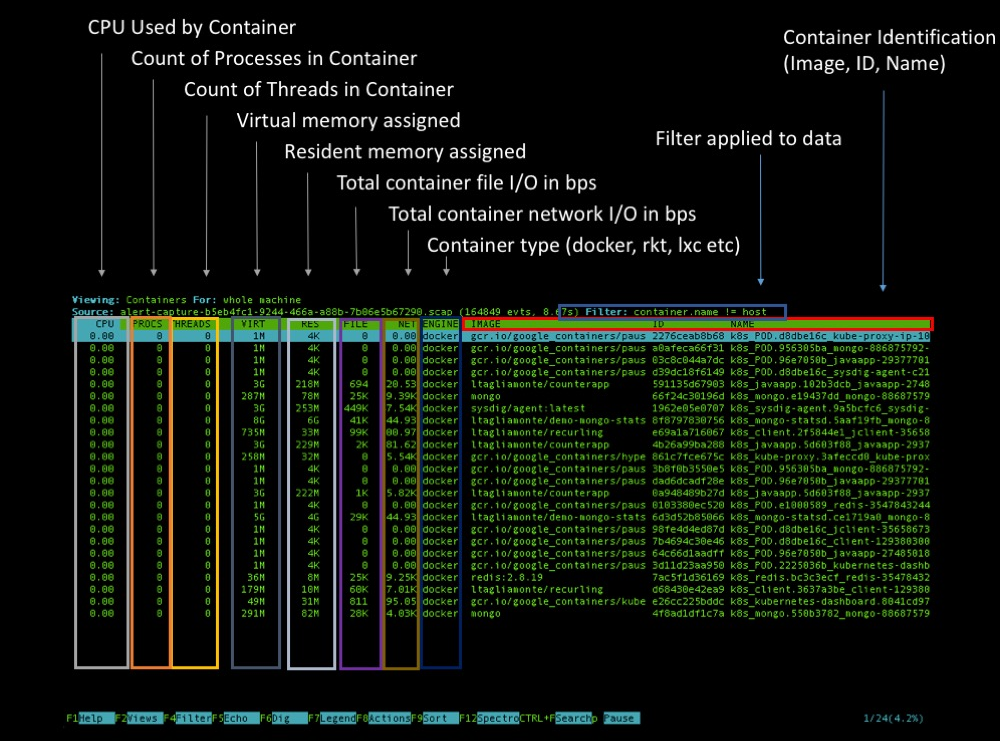

Sysdig مفتوحة المصدر

Sysdig هي أداة كاملة لتحليل أنظمة Linux وتشخيصها وتصحيحها (تعمل أيضًا على Windows و macOS ، ولكن بميزات محدودة). ويمكن استخدامه لجمع معلومات مفصلة ، والتحقق

من الأدلة الجنائية

الجنائية للنظام الأساسي وأي حاويات تعمل عليه.

Sysdig يدعم أصلاً أوقات تشغيل الحاوية وبيانات Kubernetes الأولية ، مضيفًا أبعادًا وتسميات إضافية لجميع المعلومات التي تم جمعها حول سلوك النظام. هناك عدة طرق لتحليل مجموعة Kubernetes باستخدام Sysdig: يمكنك التقاطها في وقت معين من خلال

التقاط kubectl أو يمكنك تشغيل واجهة تفاعلية تعتمد على ncurses باستخدام البرنامج المساعد

حفر kubectl .

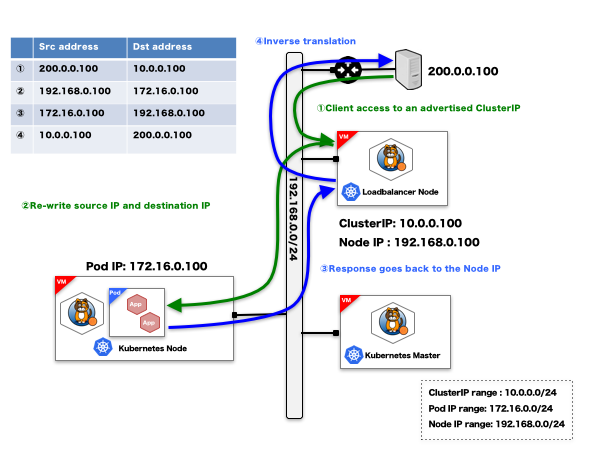

Kubernetes شبكة الأمن

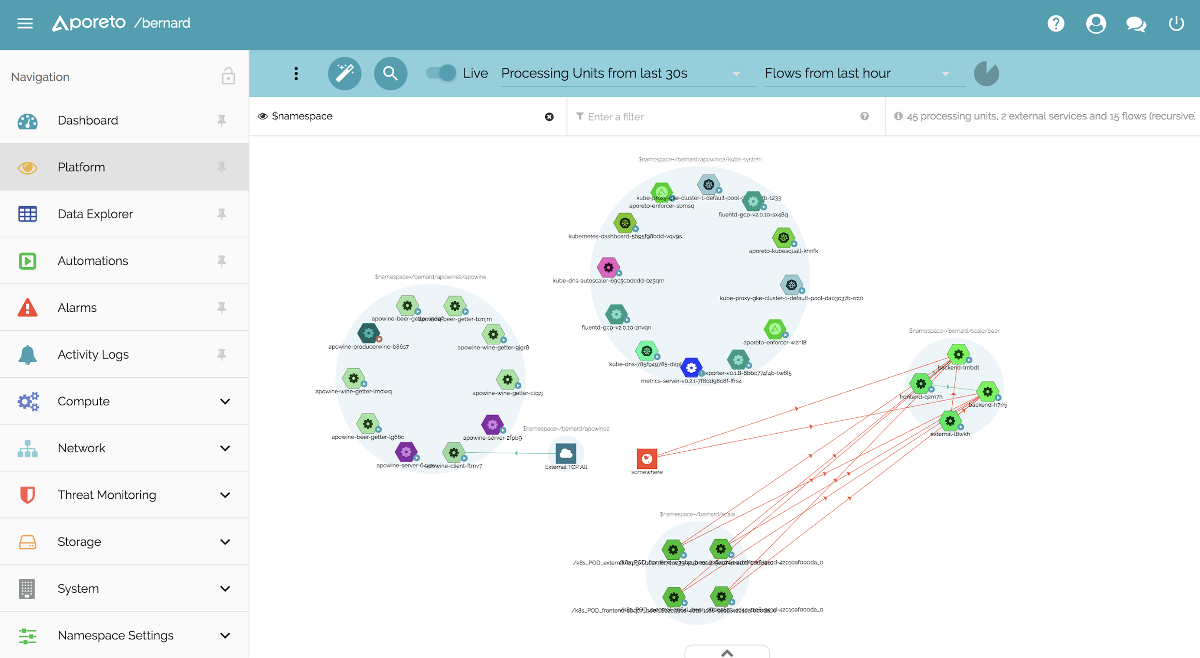

Aporeto

يوفر Aporeto "أمانًا منفصلًا عن الشبكة والبنية التحتية". هذا يعني أن خدمات Kubernetes لا تتلقى فقط معرّف محلي (أي ، ServiceAccount في Kubernetes) ، ولكن أيضًا معرّف / بصمة عالمي يمكن استخدامه للتحقق بشكل آمن ومتبادل من التفاعل مع أي خدمة أخرى ، على سبيل المثال ، في مجموعة OpenShift.

Aporeto قادر على إنشاء معرّف فريد ليس فقط لـ Kubernetes / container ، ولكن أيضًا للمضيفات والوظائف السحابية والمستخدمين. وفقًا لهذه المعرفات ومجموعة قواعد أمان الشبكة التي حددها المسؤول ، سيتم السماح بالاتصالات أو حظرها.

كاليكو

يتم نشر Calico عادةً أثناء تثبيت أوركسترا الحاوية ، والذي يسمح لك بإنشاء شبكة ربط حاويات افتراضية. بالإضافة إلى وظيفة الشبكة الأساسية هذه ، يعمل مشروع Calico مع Kubernetes Network Policies ومجموعته من ملفات تعريف أمان الشبكة ، ويدعم قوائم التحكم في الوصول لنقطة النهاية (قوائم التحكم في الوصول) وقواعد أمان الشبكة المستندة إلى التعليقات التوضيحية لحركة مرور Ingress و Egress.

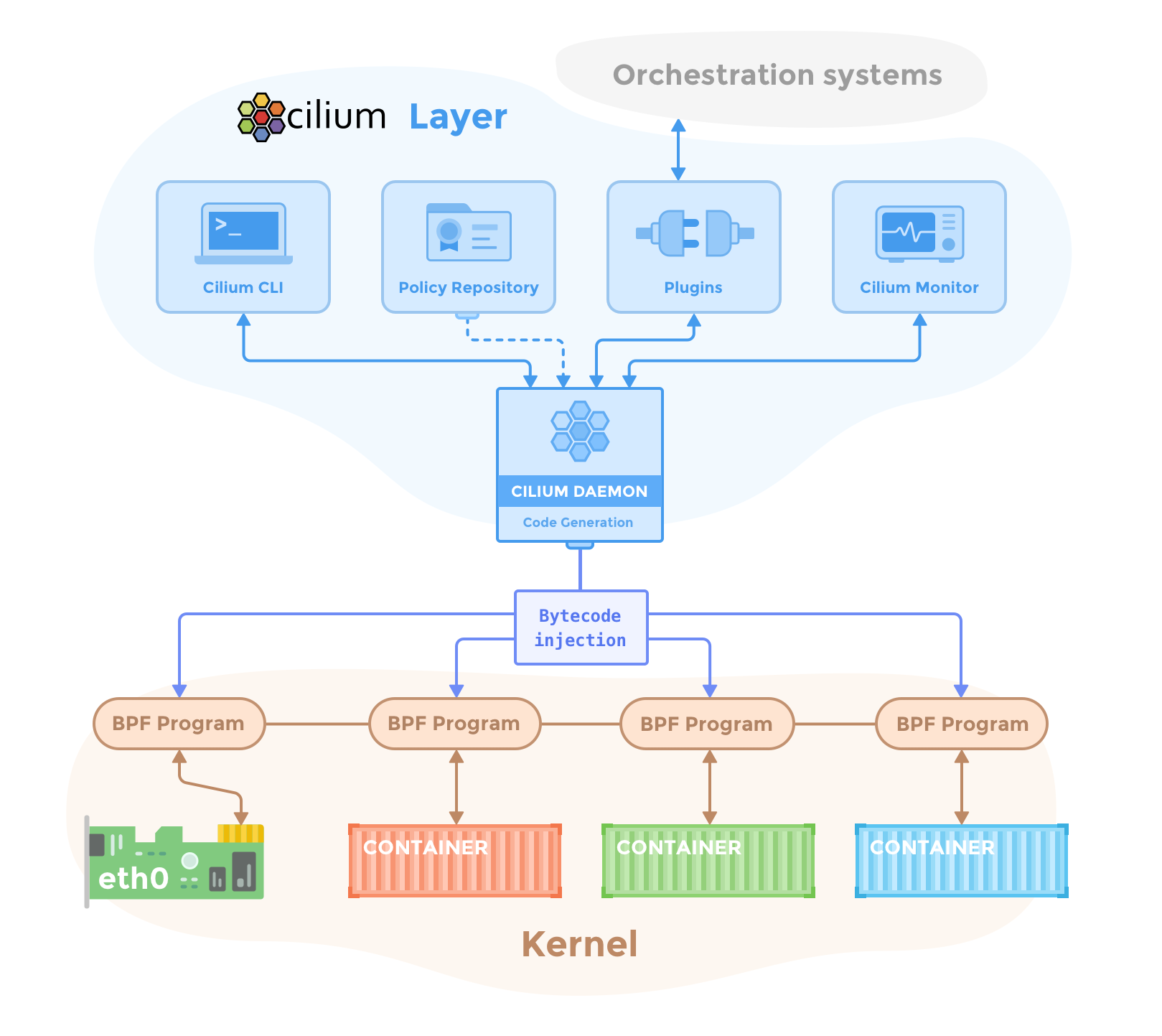

هدب

تعمل Cilium كجدار حماية للحاويات وتوفر ميزات أمان الشبكة التي تم تكييفها في الأصل مع Kubernetes وأعباء عمل الخدمات الصغيرة. تستخدم Cilium تقنية Linux kernel جديدة تسمى BPF (Berkeley Packet Filter) لتصفية البيانات ومراقبتها وإعادة توجيهها وضبطها.

Cilium قادر على نشر سياسات الوصول إلى الشبكة المعتمدة على الحاوية باستخدام علامات وبيانات Docker أو Kubernetes. تتفهم Cilium وتصفِّح أيضًا بروتوكولات الطبقة 7 المختلفة ، مثل HTTP أو gRPC ، مما يسمح لك بتحديد مجموعة من مكالمات REST التي ، على سبيل المثال ، سيسمح بها بين عمليتي نشر Kubernetes.

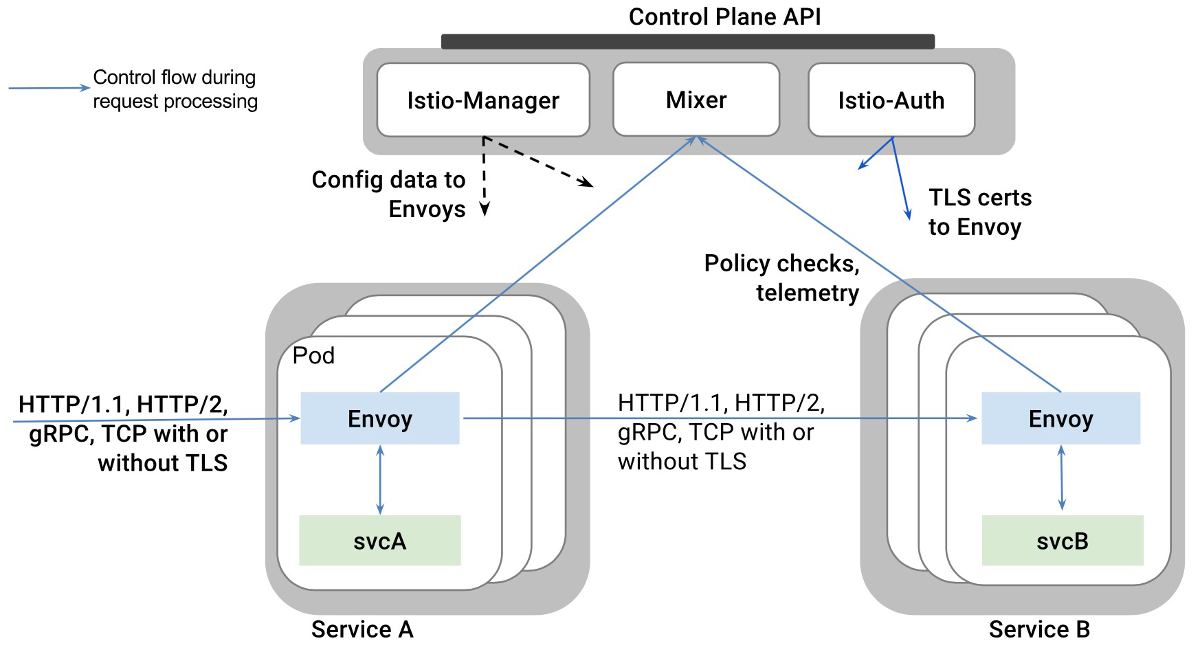

Istio

- الموقع الإلكتروني: istio.io

- الترخيص: مجاني (اباتشي)

يُعرف Istio على نطاق واسع بتطبيق نموذج شبكة الخدمة من خلال نشر طائرة تحكم مستقلة عن النظام الأساسي وإعادة توجيه كل حركة مرور الخدمة المدارة عبر وكلاء Envoy الذين تم تكوينهم ديناميكيًا. تستفيد Istio من هذه الرؤية المتقدمة لجميع الخدمات الصغيرة والحاويات لتنفيذ استراتيجيات أمان الشبكات المختلفة.

تتضمن إمكانات أمان شبكة Istio تشفير TLS الشفاف للترقية التلقائية لبروتوكول الاتصال بين الخدمات الصغيرة إلى HTTPS ونظام RBAC الخاص به لتحديد الهوية والترخيص لتمكين / تعطيل تبادل البيانات بين أحمال العمل المختلفة في المجموعة.

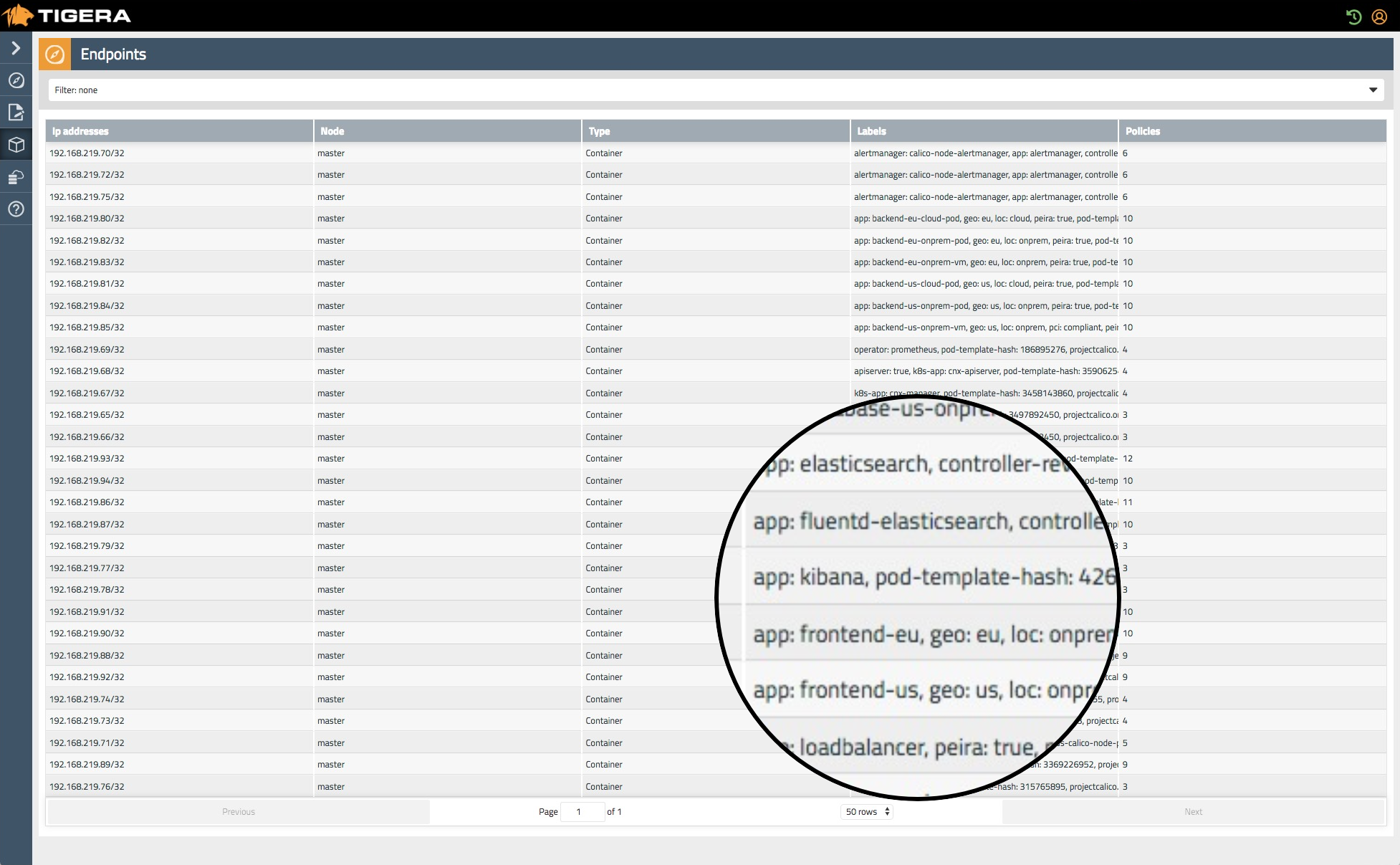

تقريبا. العابرة. : اقرأ المزيد حول ميزات Istio الموجهة للأمان في هذه المقالة .Tigera

يركز هذا الحل ، الذي يطلق عليه جدار حماية Kubernetes ، على نهج أمان شبكة عدم الثقة.

على غرار حلول الشبكات الأخرى التي تعود إلى Kubernetes ، تعتمد Tigera على البيانات التعريفية لتحديد الخدمات والكائنات المختلفة في المجموعة وتوفر الكشف عن مشاكل وقت التشغيل والامتثال المستمر للشبكة ومراقبة الشفافية للبنية التحتية متعددة الحوسبة السحابية أو الهجينة.

ثلاثية المجاذيف

Trireme-Kubernetes هو تطبيق بسيط ومباشر لمواصفات سياسات شبكة Kubernetes. الميزة الأكثر جدارة بالملاحظة هي أنه - على عكس منتجات أمان شبكة Kubernetes المماثلة - لا يتطلب وجود طائرة تحكم مركزية لتنسيق الشبكة. وهذا يجعل الحل قابلة للتطوير بشكل تافه. في Trireme ، يتم تحقيق ذلك عن طريق تثبيت عامل على كل عقدة تتصل مباشرة بمكدس TCP / IP الخاص بالمضيف.

نشر الصور وإدارة الأسرار

Grafeas

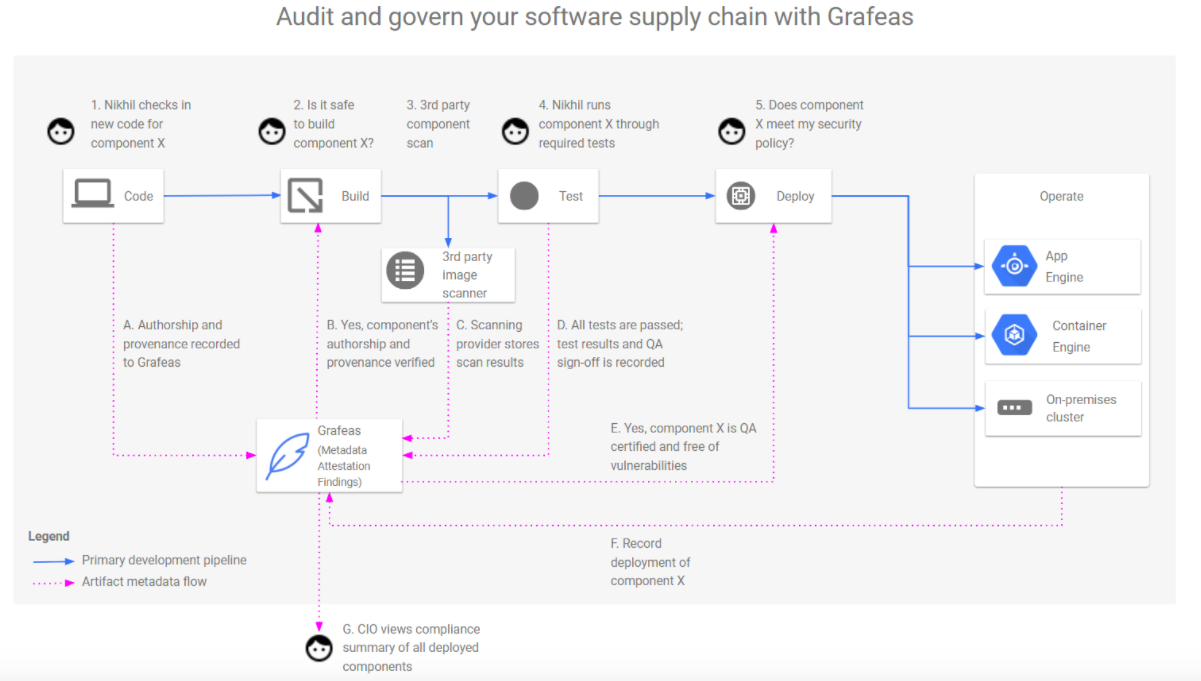

Grafeas عبارة عن واجهة برمجة تطبيقات مفتوحة المصدر لتدقيق وإدارة سلسلة التوريد. على المستوى الأساسي ، Grafeas هي أداة لجمع البيانات الوصفية ونتائج التدقيق. يمكن استخدامه لتتبع الامتثال لأفضل ممارسات الأمان في المؤسسة.

يساعد مصدر الحقيقة المركزي هذا في الإجابة على أسئلة مثل:

- من الذي جمع ووقع الحاوية المحددة؟

- لقد اجتاز جميع الماسحات الضوئية الأمن والسياسات الأمنية الشيكات؟ متى؟ ماذا كانت النتائج؟

- من نشرها على الإنتاج؟ ما المعلمات المستخدمة أثناء النشر؟

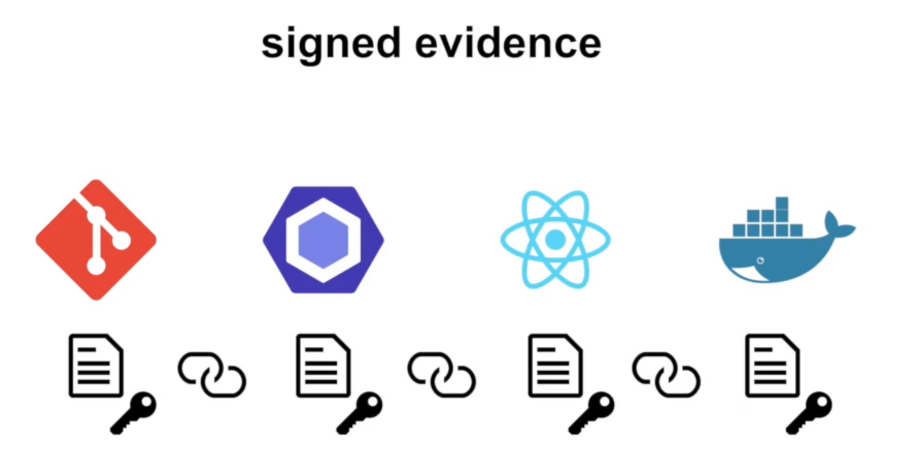

في-توتو

In-toto هو إطار مصمم لضمان تكامل وسلامة وتدقيق سلسلة التوريد للبرنامج بأكملها. عند نشر In-toto على البنية التحتية ، يتم أولاً وضع خطة تصف الخطوات المختلفة في خط الأنابيب (المستودع ، أدوات CI / CD ، أدوات ضمان الجودة ، جامعو القطع الأثرية ، إلخ) والمستخدمين (الأشخاص المسؤولين) الذين يُسمح لهم ببدء هذه الخطوات.

تراقب In-toto تنفيذ الخطة ، والتحقق من أن كل مهمة في السلسلة يتم تنفيذها بشكل صحيح حصريًا من قبل الموظفين المعتمدين وأنه لم يتم إجراء أي تلاعب غير مصرح به مع المنتج.

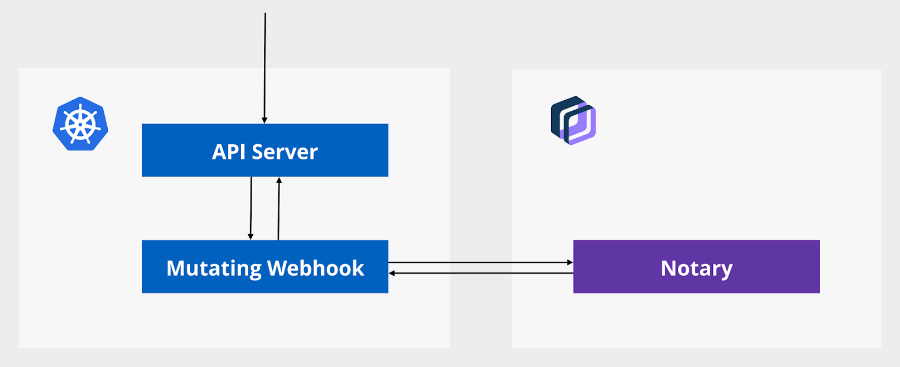

Portieris

Portieris هو مراقب القبول في Kubernetes. يتم استخدامه لفحوصات قسرية على الثقة في المحتوى. يستخدم Portieris خادم كاتب العدل

(الذي كتبناه

حوله في نهاية هذه المقالة - الترجمة تقريبًا. ) كمصدر للحقيقة لتأكيد القطع الأثرية الموثوقة والموقعة (على سبيل المثال ، صور الحاوية المعتمدة).

عند إنشاء أو تعديل عبء العمل في Kubernetes ، يقوم Portieris بتنزيل معلومات التوقيع وسياسة ثقة المحتوى لصور الحاوية المطلوبة ، وإذا لزم الأمر ، إجراء تغييرات على كائن API JSON أثناء التنقل لإطلاق إصدارات موقعة من هذه الصور.

قبو

Vault هو حل آمن لتخزين المعلومات الحساسة: كلمات المرور ، الرموز المميزة لـ OAuth ، شهادات PKI ، حسابات الوصول ، أسرار Kubernetes ، إلخ. يدعم Vault العديد من الميزات المتقدمة ، مثل استئجار الرموز الأمنية المؤقتة أو تنظيم دوران المفاتيح.

باستخدام Helm Chart ، يمكن نشر Vault كنشر جديد في كتلة Kubernetes مع القنصل كمستودع للواجهة الخلفية. وهو يدعم موارد Kubernetes الأصلية مثل الرموز المميزة لـ ServiceAccount ويمكن أن يكون بمثابة المتجر السري الافتراضي لـ Kubernetes.

تقريبا. العابرة. : بالمناسبة ، بالأمس فقط ، أعلنت شركة HashiCorp التي تطور Vault عن بعض التحسينات لاستخدام Vault في Kubernetes ، ولا سيما أنها تتعلق بمخطط Helm. اقرأ مدونة المطور للحصول على التفاصيل.الأمن Kubernetes التدقيق

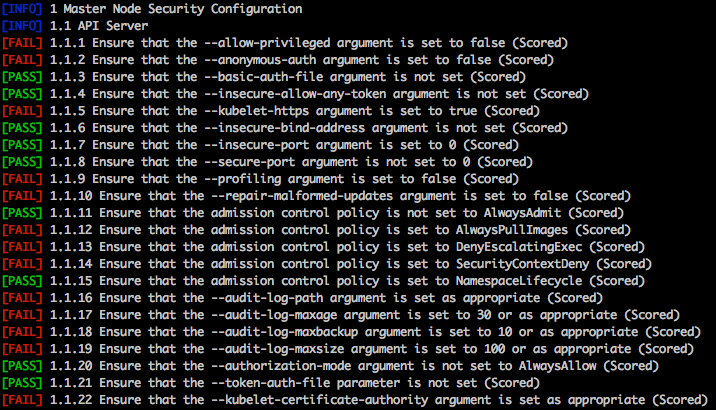

مقعد كيوب

Kube-bench هو تطبيق Go يتحقق مما إذا تم نشر Kubernetes بأمان عن طريق إجراء الاختبارات من قائمة

CIS Kubernetes Benchmark .

يبحث Kube-bench عن معلمات التكوين غير الآمنة بين مكونات الكتلة (etcd ، API ، مدير وحدة التحكم ، إلخ) ، أذونات الملفات المشكوك فيها ، الحسابات غير الآمنة أو المنافذ المفتوحة ، الحصص النسبية للمورد ، الإعدادات للحد من عدد مكالمات API للحماية من هجمات حجب الخدمة ، إلخ

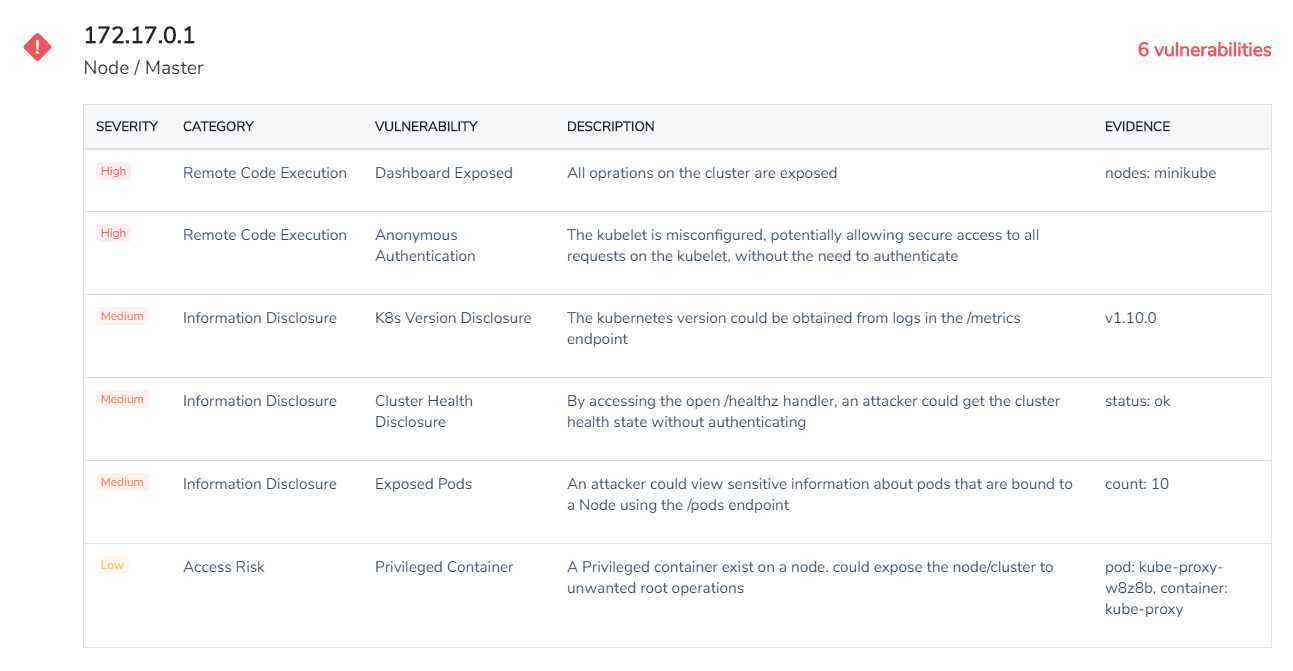

صياد كيوب

"مطاردة" Kube-hunter لنقاط الضعف المحتملة (مثل تنفيذ التعليمات البرمجية عن بُعد أو الكشف عن البيانات) في مجموعات Kubernetes. يمكن تشغيل Kube-hunter كماسح ضوئي بعيد - في هذه الحالة ، ستقوم بتقييم الكتلة من وجهة نظر مهاجم طرف ثالث - أو كقرنة داخل المجموعة.

من السمات المميزة لـ Kube-hunter وضع "الصيد النشط" ، الذي لا يقدم خلاله تقارير عن المشكلات فحسب ، بل يحاول أيضًا الاستفادة من نقاط الضعف المكتشفة في المجموعة المستهدفة التي يمكن أن تلحق الضرر بعمله. لذلك استخدم بحذر!

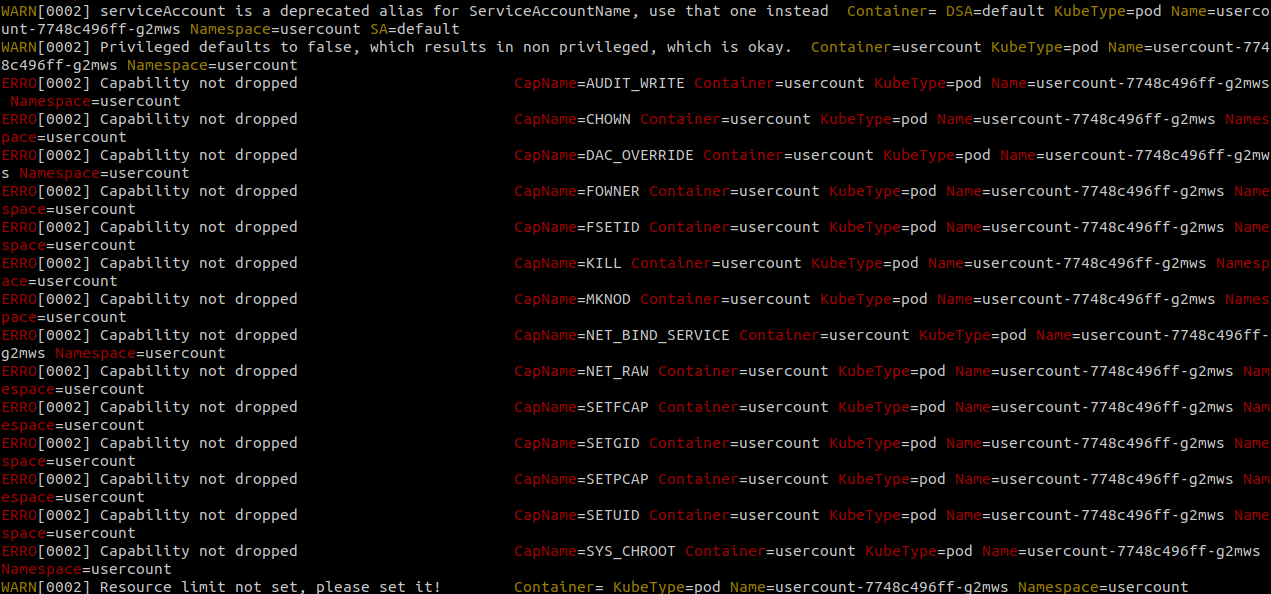

Kubeaudit

Kubeaudit هي أداة تعزية تم تطويرها في الأصل بواسطة Shopify لمراجعة تكوينات Kubernetes لمختلف مشكلات الأمان. على سبيل المثال ، يساعد في تحديد الحاويات التي تعمل بدون قيود ، مع امتيازات المستخدم الخارق ، أو امتيازات إساءة الاستخدام ، أو استخدام ServiceAccount افتراضيًا.

Kubeaudit لديه ميزات أخرى مثيرة للاهتمام. على سبيل المثال ، يمكنه تحليل ملفات YAML المحلية وتحديد عيوب التكوين التي يمكن أن تؤدي إلى مشاكل أمنية وإصلاحها تلقائيًا.

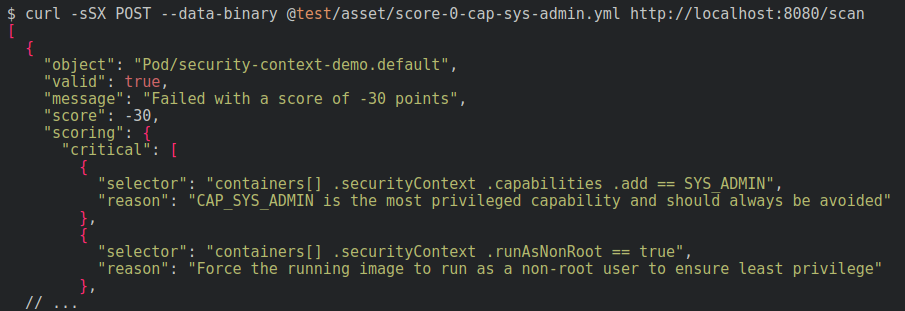

Kubesec

- الموقع الإلكتروني: kubesec.io

- الترخيص: مجاني (اباتشي)

Kubesec هي أداة خاصة بمعنى أنها تفحص مباشرة ملفات YAML التي تصف موارد Kubernetes بحثًا عن معلمات ضعيفة يمكن أن تؤثر على الأمان.

على سبيل المثال ، يمكنه الكشف عن الامتيازات والأذونات المفرطة الممنوحة للتطبيق ، أو تشغيل حاوية مع الجذر كمستخدم افتراضي ، أو الاتصال بمساحة اسم الشبكة المضيفة أو يتصاعد الخطير مثل

/proc host أو Docker socket. ميزة أخرى مثيرة للاهتمام من Kubesec هي خدمتها التجريبية عبر الإنترنت ، حيث يمكنك تنزيل YAML وتحليلها على الفور.

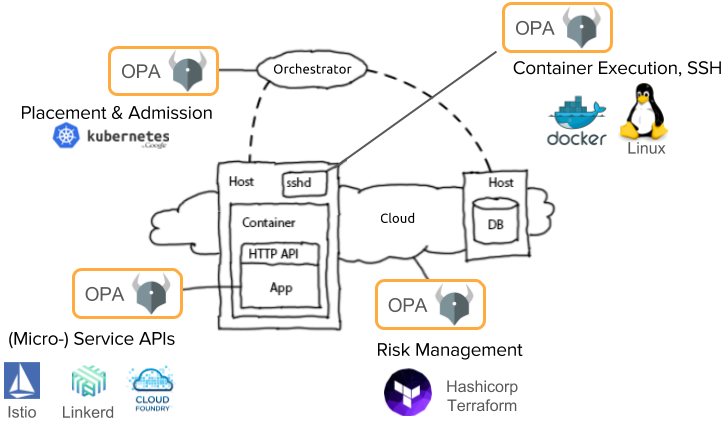

وكيل سياسة مفتوح

يتمثل مفهوم OPA (Open Policy Agent) في فصل السياسات الأمنية وأفضل الممارسات في مجال الأمان عن نظام تشغيل محدد: Docker ، Kubernetes ، Mesosphere ، OpenShift ، أو أي توليفة منها.

على سبيل المثال ، يمكنك نشر OPA كواجهة خلفية لوحدة تحكم القبول Kubernetes ، عن طريق تفويض حلول الأمان لها. وبهذه الطريقة ، سيكون بإمكان وكيل OPA فحص الطلبات المرفوضة ورفضها وحتى تعديلها ، مما يضمن الالتزام بإعدادات الأمان المحددة. تتم كتابة سياسات الأمان في OPA بلغة DSL الخاصة بها ، Rego.

تقريبا. العابرة. : كتبنا المزيد عن OPA (و SPIFFE) في هذه المقالة .أدوات تحليل الأمن Kubernetes الشاملة

قررنا إنشاء فئة منفصلة للمنصات التجارية ، حيث أنها ، كقاعدة عامة ، تغطي العديد من مجالات الأمان في وقت واحد. يمكن الحصول على فكرة عامة عن قدراتهم من الجدول:

* الفحص المتقدم وتحليل الوفاة بعد التقاط الكامل لمكالمات النظام .

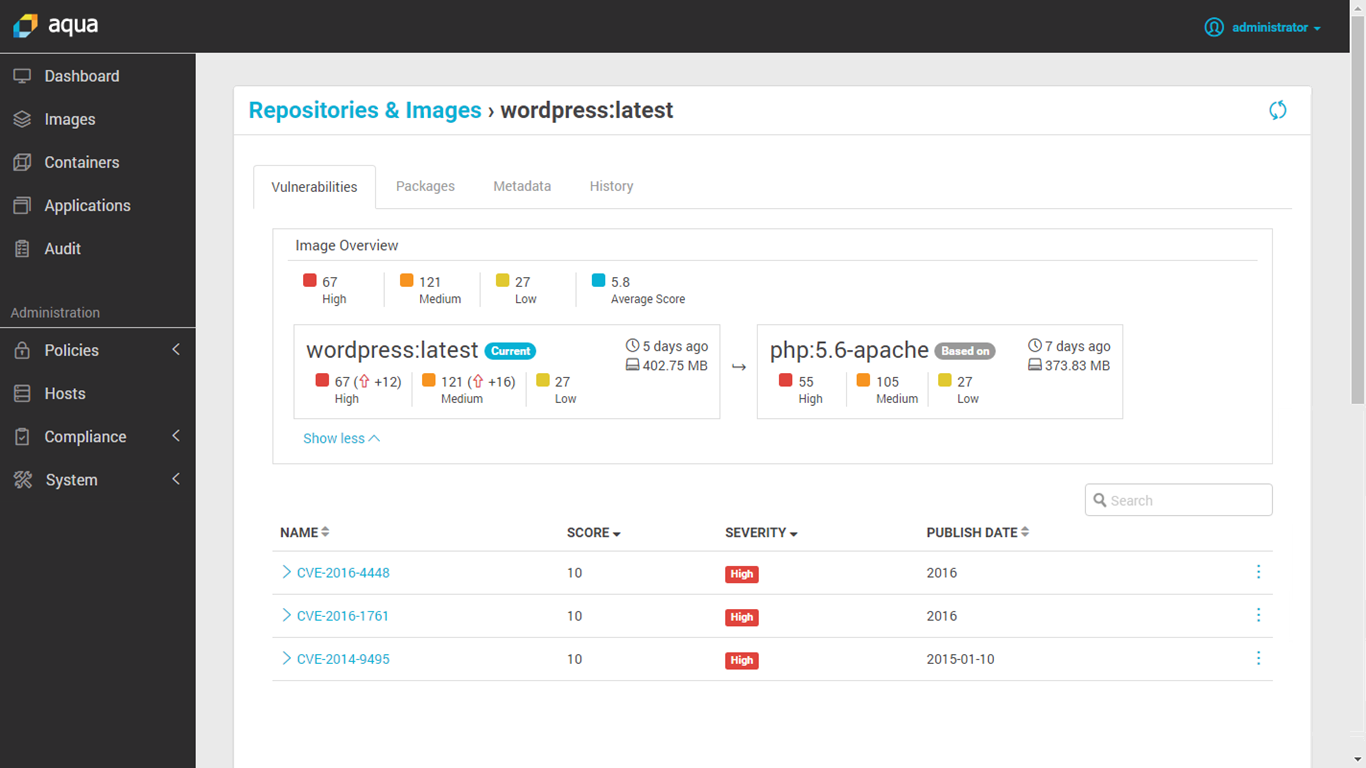

* الفحص المتقدم وتحليل الوفاة بعد التقاط الكامل لمكالمات النظام .أكوا الأمن

تم تصميم هذه الأداة التجارية للحاويات وأعباء العمل السحابية. يوفر:

- المسح الضوئي للصور مدمج مع حاوية التسجيل أو خط أنابيب CI / CD ؛

- حماية وقت التشغيل مع البحث عن التغييرات في الحاويات والنشاطات المشبوهة الأخرى ؛

- جدار حماية الحاوية الأصلية ؛

- الأمن للخوادم في الخدمات السحابية ؛

- الامتثال والتدقيق جنبا إلى جنب مع تسجيل الأحداث.

تقريبا. العابرة. : تجدر الإشارة أيضًا إلى وجود مكون مجاني للمنتج يُسمى MicroScanner ، والذي يسمح بمسح صور الحاوية بحثًا عن نقاط الضعف. يتم عرض مقارنة بين إمكاناتها والإصدارات المدفوعة في هذا الجدول .Capsule8

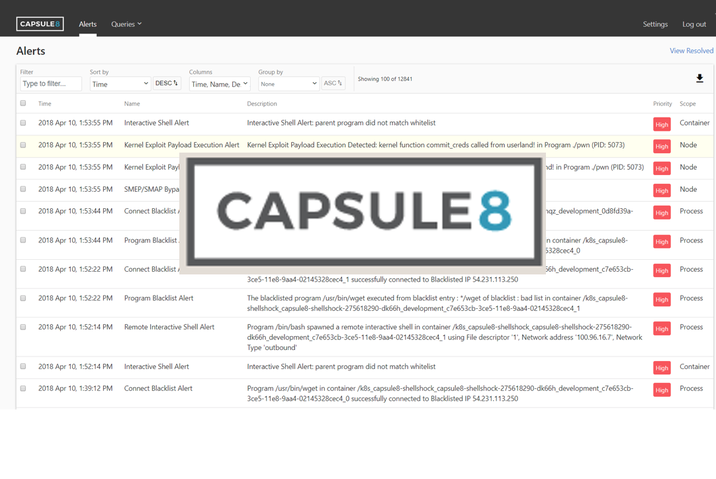

يدمج Capsule8 في البنية التحتية عن طريق تثبيت الكاشف في كتلة Kubernetes محلية أو سحابة. يجمع هذا الكاشف القياس عن بُعد للمضيف والشبكة ، ويربطه بأنواع مختلفة من الهجمات.

يرى فريق Capsule8 أنه اكتشاف مبكر للوقاية من الهجمات التي تستخدم نقاط ضعف جديدة

(0 يوم) ومنعها. يمكن لـ Capsule8 تنزيل قواعد الأمان المحدّثة مباشرةً إلى أجهزة الكشف استجابةً للتهديدات التي تم اكتشافها مؤخرًا ونقاط ضعف البرنامج.

Cavirin

تعمل كافرين كطرف مقابل في جانب الشركة لمختلف الإدارات المعنية بمعايير السلامة. لا يمكنه فقط مسح الصور ، ولكن أيضًا يمكن دمجها في خط أنابيب CI / CD ، مما يحظر الصور التي لا تتوافق مع المعايير ، قبل الدخول في مستودعات مغلقة.

يستخدم Cavirin Security Suite التعلم الآلي لتقييم الأمن السيبراني ويقدم نصائح حول تعزيز الأمن وتعزيز الامتثال لمعايير الأمان.

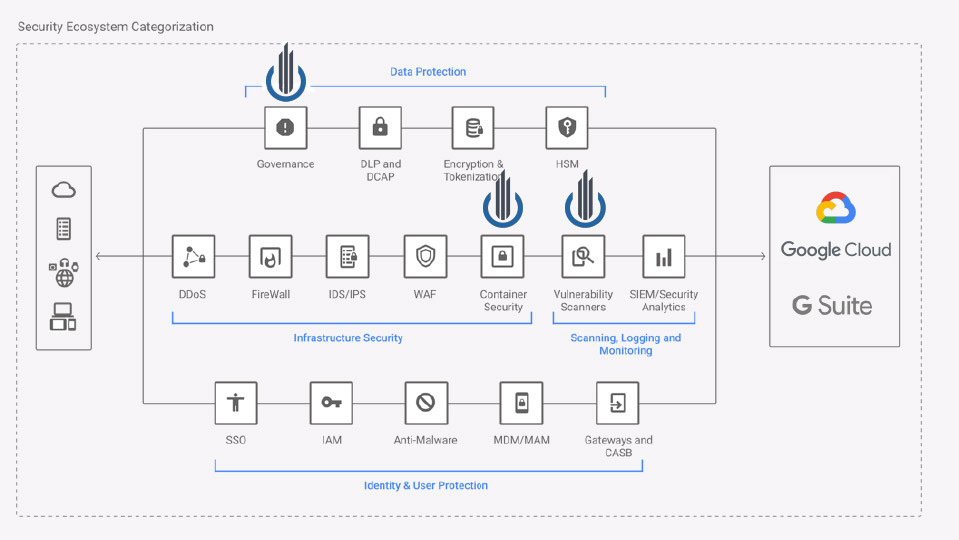

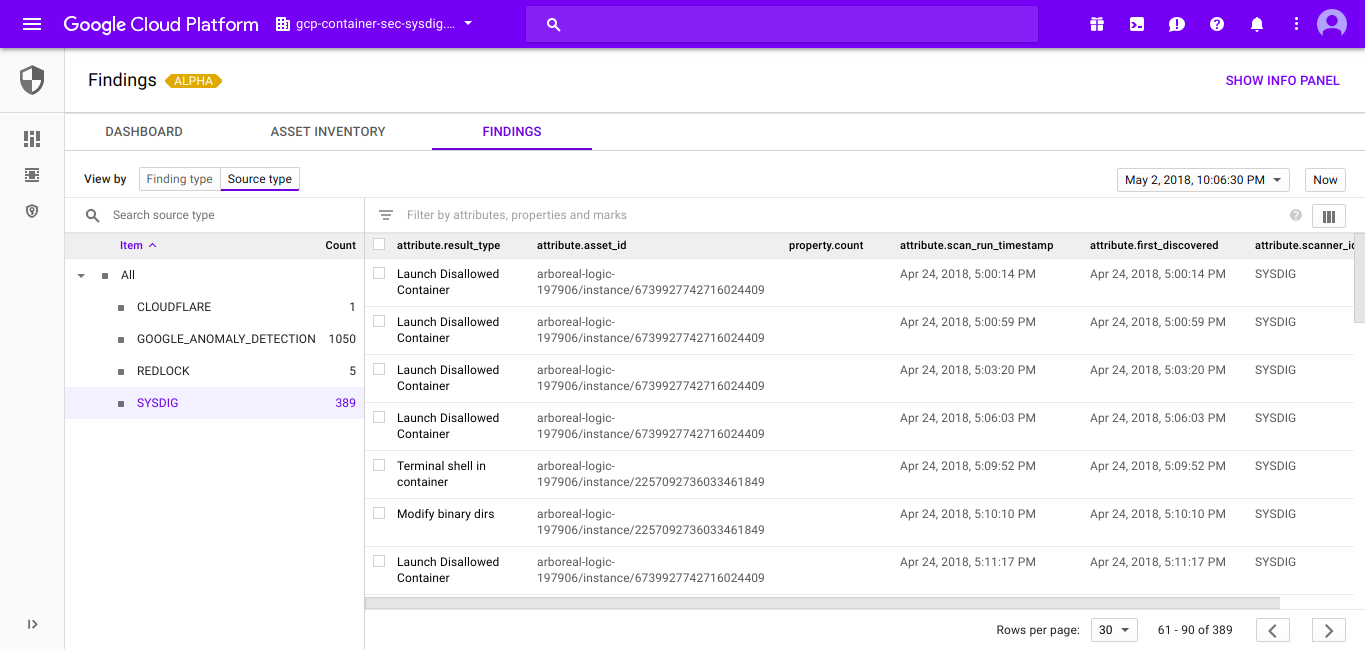

مركز القيادة السحابية من Google

يساعد مركز قيادة الحماية السحابية فرق الأمان في جمع البيانات وتحديد التهديدات والقضاء عليها قبل أن تلحق الضرر بالشركة.

كما يوحي الاسم ، فإن Google Cloud SCC هي لوحة تحكم موحدة يمكنك من خلالها دمج مختلف تقارير الأمان وآليات محاسبة الأصول وأنظمة الأمان التابعة لجهات خارجية ، وإدارتها من مصدر مركزي واحد.

تعمل واجهة برمجة التطبيقات القابلة للتشغيل البيني التي تقدمها Google Cloud SCC على تسهيل تكامل أحداث الأمان من مجموعة متنوعة من المصادر ، مثل Sysdig Secure (أمان الحاوية للتطبيقات السحابية الأصلية) أو Falco (أمان مفتوح المصدر للتشغيل).

انسايت الطبقات (Qualys)

تستند Layered Insight (التي أصبحت الآن جزءًا من شركة Qualys Inc) إلى مفهوم "الأمان المضمن". بعد مسح الصورة الأصلية بحثًا عن الثغرات الأمنية باستخدام طرق التحليل الإحصائي وإجراء فحوصات CVE ، تقوم Layered Insight باستبدالها بصورة مُجهزة تتضمن وكيلًا في شكل ثنائي.

يحتوي هذا العامل على اختبارات أمان وقت التشغيل لتحليل حركة مرور شبكة الحاويات وتدفقات الإدخال / الإخراج ونشاط التطبيق. بالإضافة إلى ذلك ، يمكنه إجراء عمليات فحص أمان إضافية يحددها مسؤول البنية التحتية أو فرق DevOps.

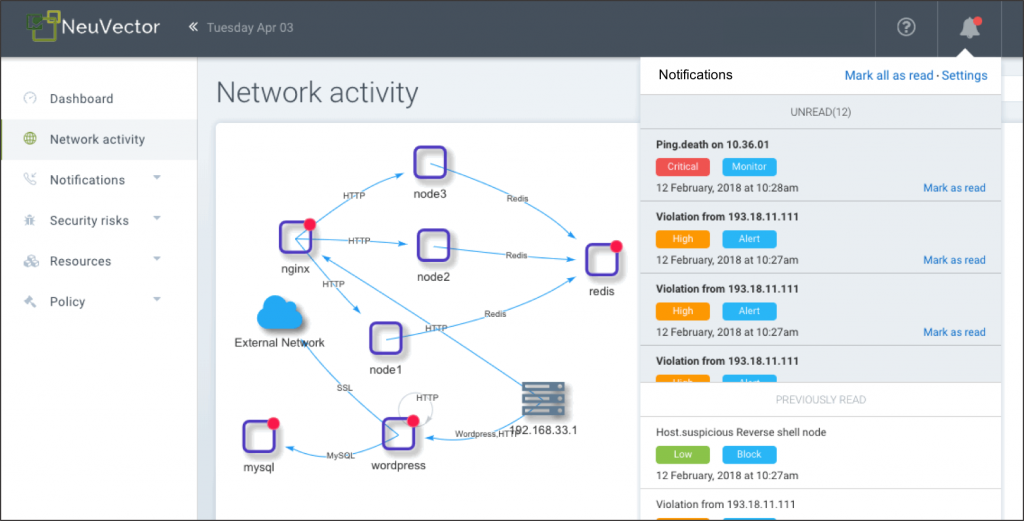

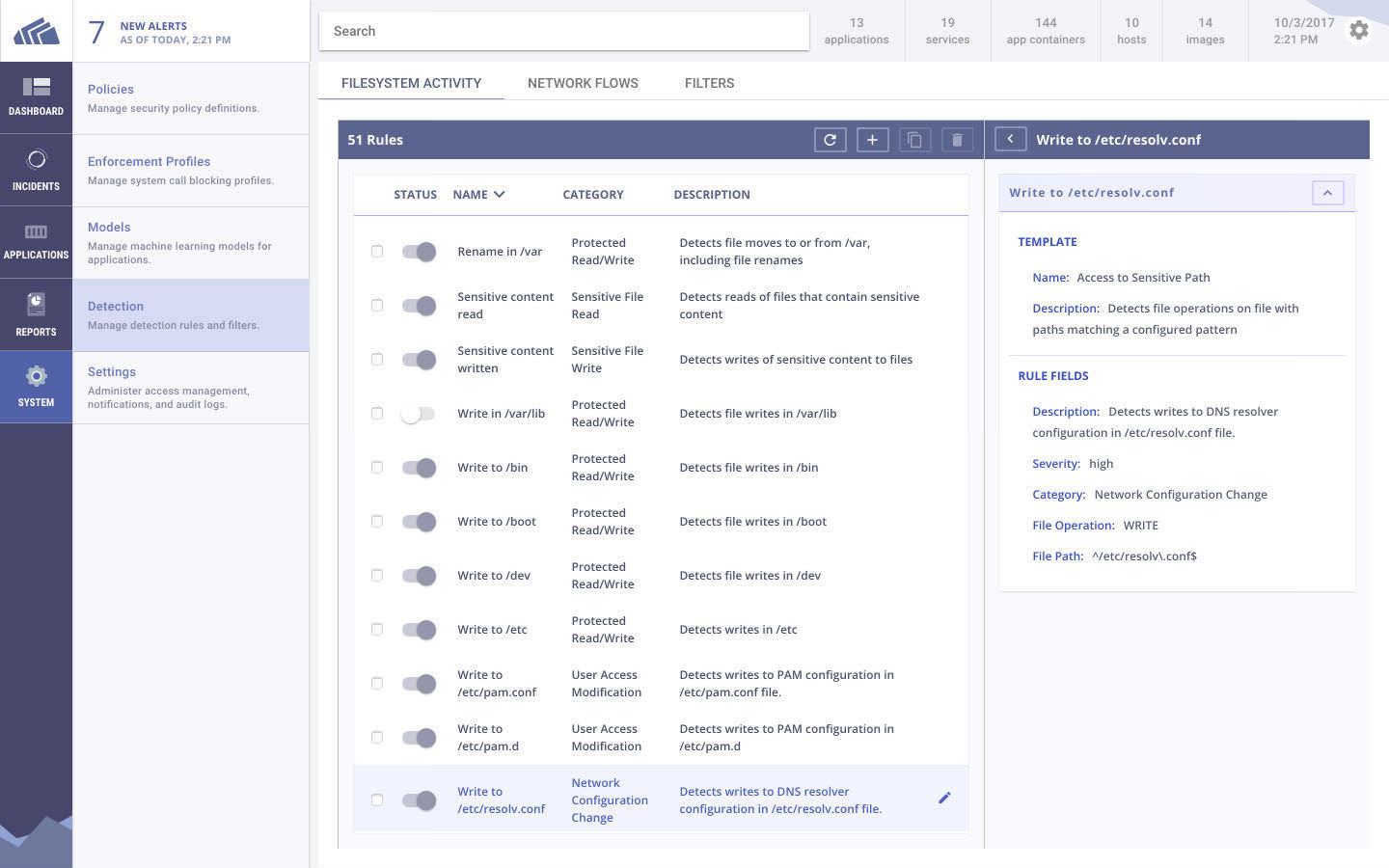

NeuVector

يجري NeuVector فحوصات أمان الحاوية ويوفر حماية وقت التشغيل من خلال تحليل نشاط الشبكة وسلوك التطبيق ، وإنشاء ملف تعريف أمان فردي لكل حاوية. يمكنه أيضًا منع التهديدات بشكل مستقل ، وعزل النشاط المشبوه عن طريق تغيير قواعد جدار الحماية المحلي.

تكامل الشبكات NeuVector ، والمعروف باسم Security Mesh ، قادر على تحليل وتصفية الحزم بشكل عميق في المستوى السابع لجميع اتصالات الشبكة في شبكة الخدمة.

StackRox

يسعى StackRox Container Security Platform إلى تغطية دورة حياة تطبيقات Kubernetes بأكملها في مجموعة. مثل المنصات التجارية الأخرى المدرجة في هذه القائمة ، تنشئ StackRox ملفًا شخصيًا لوقت التشغيل استنادًا إلى السلوك الملاحظ للحاوية ، ويصدر تنبيهًا تلقائيًا لأي انحرافات.

بالإضافة إلى ذلك ، يحلل StackRox تكوينات Kubernetes باستخدام CIS Kubernetes وكتب القواعد الأخرى لتقييم توافق الحاوية.

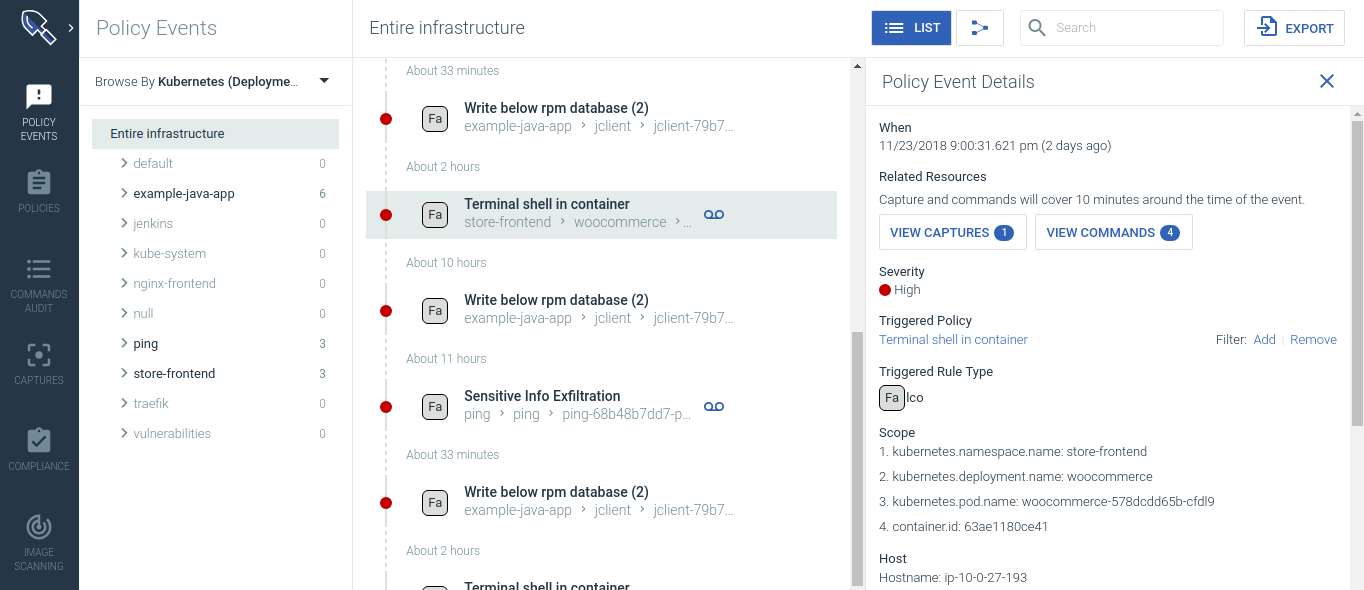

Sysdig آمنة

Sysdig Secure يحمي التطبيقات خلال الحاوية ودورة حياة Kubernetes.

يقوم بمسح الصور الحاوية ، ويوفر

حماية وقت التشغيل وفقا لبيانات التعلم الآلي ، ويؤدي الجريمة. الفحص لتحديد نقاط الضعف ، وكتل التهديدات ، ورصد

الامتثال للمعايير المعمول بها ونشاط التدقيق في الخدمات الصغيرة.

يتكامل Sysdig Secure مع أدوات CI / CD مثل Jenkins ويرصد الصور التي تم تنزيلها من سجلات Docker ، مما يحول دون ظهور الصور الخطرة في الإنتاج. كما يوفر أمانًا شاملاً لوقت التشغيل ، بما في ذلك:

- ML المستندة إلى التنميط وقت التشغيل والكشف عن الشذوذ

- سياسات وقت التشغيل المستندة إلى أحداث النظام ، واجهة برمجة التطبيقات لمراجعة الحسابات K8s ، ومشاريع المجتمع المشترك (FIM - مراقبة سلامة الملفات ؛ التشفير والتشفير) و MITER ATT & CK ؛

- الاستجابة والقضاء على الحوادث.

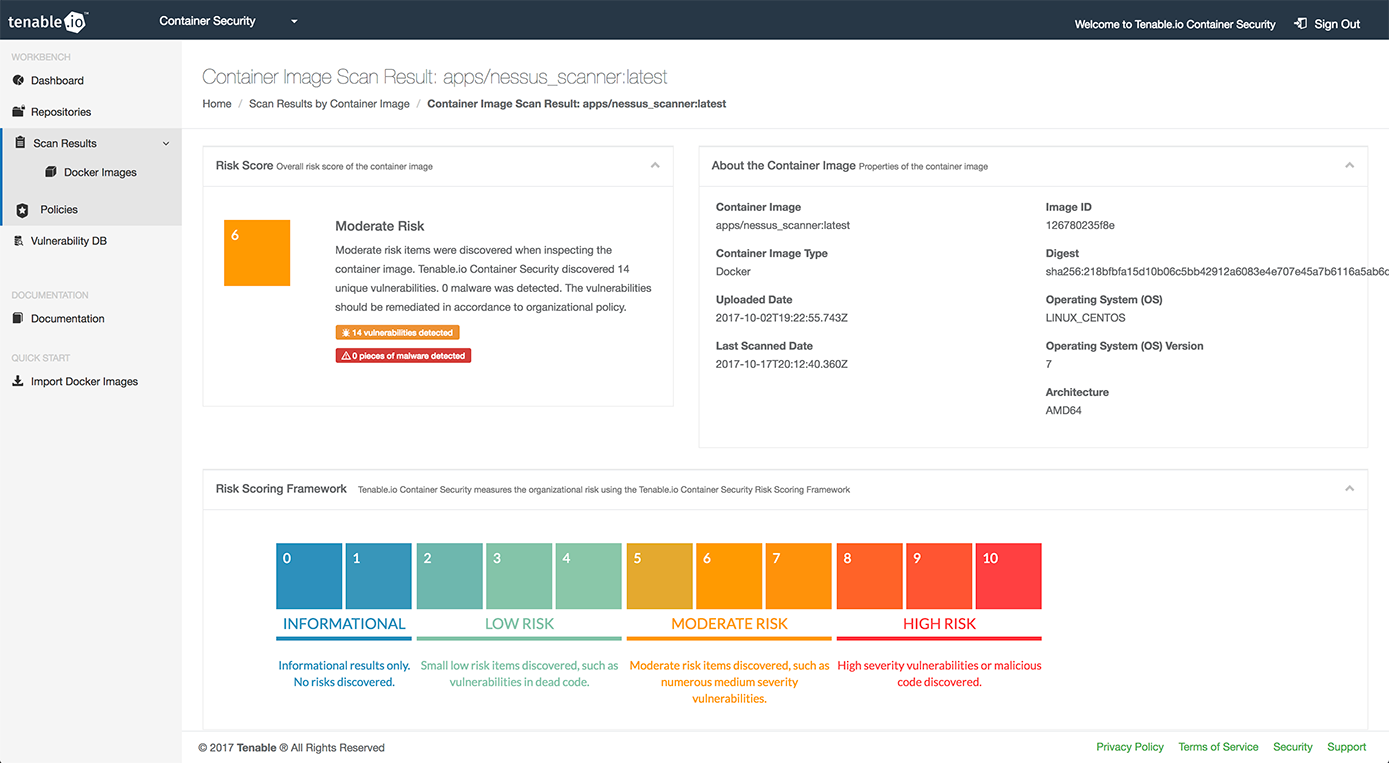

أمن الحاويات ممكن

قبل ظهور الحاويات ، كانت Tenable معروفة على نطاق واسع في الصناعة باسم الشركة التي طورت Nessus ، وهي أداة شائعة للبحث عن الثغرات الأمنية وعمليات تدقيق الأمان.

تستخدم Tenable Container Security خبرتها في مجال أمان الكمبيوتر لدمج خط أنابيب CI / CD مع قواعد بيانات الضعف ، وحزم الكشف عن البرامج الضارة المتخصصة ، والتوصيات لحل مخاطر الأمان.

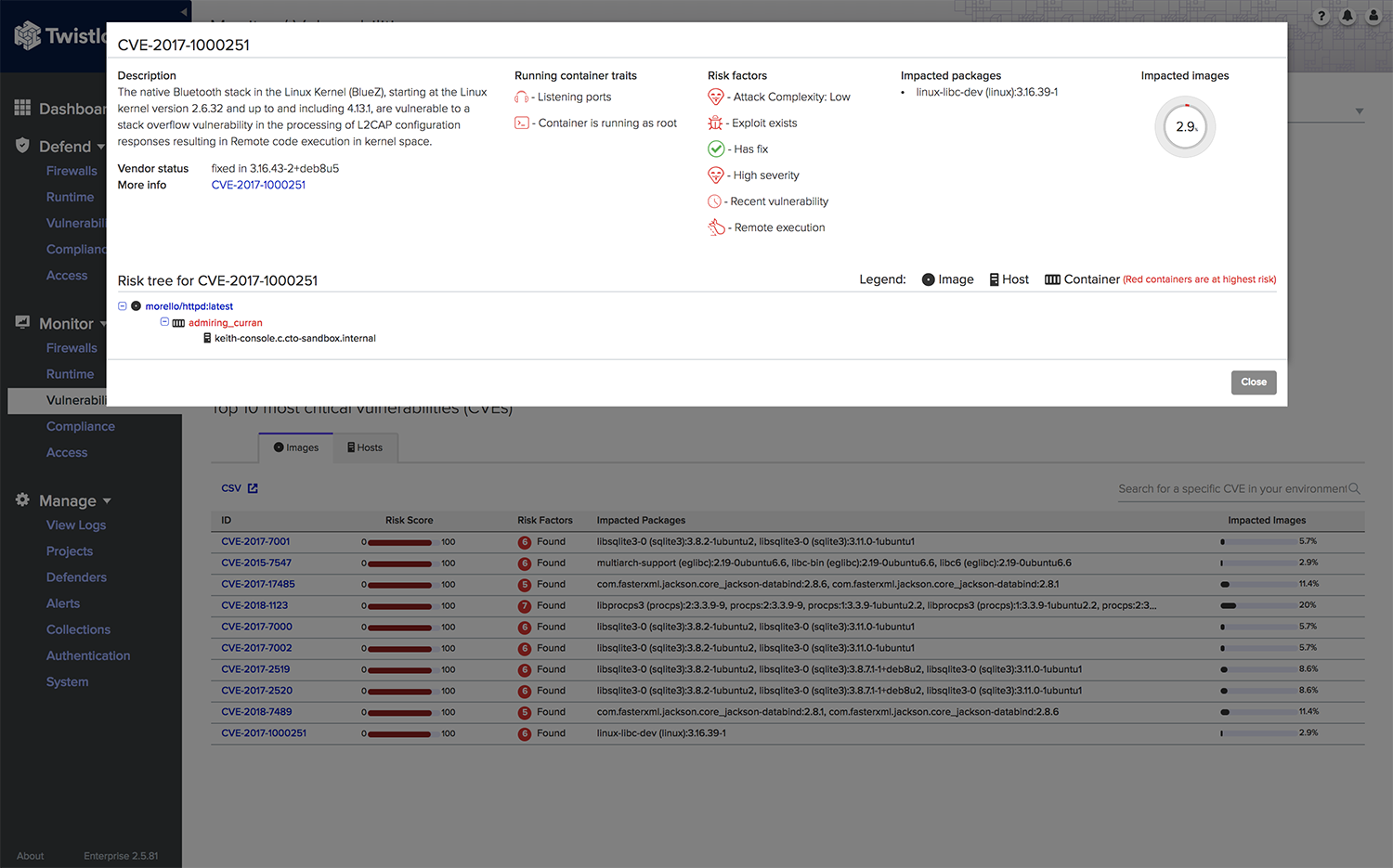

تويستلوك (بالو ألتو نتووركس)

تطور Twistlock نفسها كمنصة تركز على الخدمات السحابية والحاويات. يدعم Twistlock مختلف مزودي الخدمات السحابية (AWS و Azure و GCP) ووحدات تنسيق الحاويات (Kubernetes و Mesospehere و OpenShift و Docker) وأنظمة التشغيل بدون خادم وأطر الشبكات وأدوات CI / CD.

بالإضافة إلى أساليب الأمان الشائعة على مستوى المؤسسة ، مثل الاندماج في خط أنابيب CI / CD أو المسح الضوئي للصور ، يستخدم Twistlock التعلم الآلي لإنشاء أنماط سلوكية وقواعد شبكة تأخذ في الاعتبار خصائص الحاويات.

منذ بعض الوقت ، تم شراء Twistlock بواسطة Palo Alto Networks التي تملك مشاريع Evident.io و RedLock. لم يُعرف بعد بالضبط كيف سيتم دمج هذه المنصات الثلاثة في

PRISMA من بالو ألتو.

مساعدة في إنشاء أفضل دليل أداة Kubernetes الأمن!

نحن نسعى جاهدين لجعل هذا الكتالوج كاملًا قدر الإمكان ، ولهذا نحن بحاجة لمساعدتكم! اتصل بنا (

sysdig ) إذا كان لديك أداة رائعة تستحق التضمين في هذه القائمة ، أو إذا وجدت خطأ / معلومات قديمة.

يمكنك أيضًا الاشتراك في

نشرتنا الإخبارية الشهرية من خلال أخبار النظام الإيكولوجي السحابي وقصص حول مشاريع مثيرة للاهتمام من عالم أمن Kubernetes.

PS من المترجم

اقرأ أيضًا في مدونتنا: