وفقًا للتعريف الوارد في ويكيبيديا ، فإن ذاكرة التخزين المؤقت المميتة هي أداة مؤامرة تعمل على تبادل المعلومات أو بعض الكائنات بين الأشخاص الذين يستخدمون موقعًا سريًا. النقطة المهمة هي أن الناس لا يجتمعون أبدًا - ولكن في نفس الوقت يتبادلون المعلومات ، ويحافظون على السلامة التشغيلية.

ذاكرة التخزين المؤقت لا ينبغي جذب الانتباه. لذلك ، في العالم غير المتصل بالإنترنت ، غالبًا ما يتم استخدام أشياء سرية: لبنة سائبة في الحائط أو كتاب مكتبة أو جوفاء في شجرة.

هناك العديد من الأدوات على الإنترنت للتشفير وإخفاء الهوية ، لكن استخدام هذه الأدوات يجذب الانتباه. بالإضافة إلى ذلك ، يمكن حظرها على مستوى الشركات أو الولاية. ما يجب القيام به

اقترح المطور Ryan Flowers خيارًا مثيرًا للاهتمام -

استخدم أي خادم ويب كذاكرة تخزين مؤقت . إذا كنت تفكر في ذلك ، ماذا يفعل خادم الويب؟ يقبل الطلبات ، ويصدر الملفات ويكتب سجلًا. ويكتب في سجل جميع الطلبات ،

حتى تلك غير صحيحة !

اتضح أن أي خادم ويب يسمح لك بحفظ أي رسالة تقريبًا في السجل. تساءلت الزهور عن كيفية استخدامها.

يقدم هذا الخيار:

- نأخذ ملف نصي (رسالة سرية) ونحسب التجزئة (md5sum).

- نقوم بتشفيرها (gzip + uuencode).

- نكتب إلى السجل عن طريق طلب غير صحيح عن علم إلى الخادم.

Local: [root@local ~]

لقراءة الملف ، تحتاج إلى تنفيذ هذه العمليات بالترتيب العكسي: فك تشفير وفك ضغط الملف ، تحقق من التجزئة (يمكن نقل التجزئة بأمان عبر القنوات المفتوحة).

يتم استبدال المسافات بواسطة

=+= بحيث لا توجد مسافات في العنوان. يستخدم البرنامج ، الذي أطلق عليه المؤلف CurlyTP ، ترميز base64 ، كما هو الحال في مرفقات البريد الإلكتروني. تم تقديم الطلب باستخدام الكلمة الأساسية

?transfer? بحيث يمكن للمستلم العثور عليه بسهولة في السجلات.

ماذا نرى في سجلات في هذه الحالة؟

1.2.3.4 - - [22/Aug/2019:21:12:00 -0400] "GET /?transfer?g.gz.uue?begin-base64=+=644=+=g.gz.uue HTTP/1.1" 200 4050 "-" "curl/7.29.0" 1.2.3.4 - - [22/Aug/2019:21:12:01 -0400] "GET /?transfer?g.gz.uue?H4sICLxRC1sAA2dpYnNvbi50eHQA7Z1dU9s4FIbv8yt0w+wNpISEdstdgOne HTTP/1.1" 200 4050 "-" "curl/7.29.0" 1.2.3.4 - - [22/Aug/2019:21:12:03 -0400] "GET /?transfer?g.gz.uue?sDvdDW0vmWNZiQWy5JXkZMyv32MnAVNgQZCOnfhkhhkY61vv8+rDijgFfpNn HTTP/1.1" 200 4050 "-" "curl/7.29.0"

كما سبق ذكره ، لتلقي رسالة سرية ، تحتاج إلى إجراء عمليات بالترتيب العكسي:

Remote machine [root@server /home/domain/logs]

العملية سهلة التشغيل الآلي. تطابقات Md5sum ومحتويات الملف تؤكد أن كل شيء تم فك تشفيره بشكل صحيح.

طريقة بسيطة جدا. "الهدف من هذا التمرين هو إثبات أنه يمكن نقل الملفات من خلال طلبات ويب صغيرة بريئة ، ويعمل على أي خادم ويب به سجلات نصية منتظمة. في الواقع ، كل خادم ويب هو ذاكرة التخزين المؤقت! "يكتب الزهور.

بالطبع ، تعمل الطريقة فقط إذا كان المستلم لديه حق الوصول إلى سجلات الخادم. ولكن يتم منح هذا الوصول ، على سبيل المثال ، من قبل العديد من المضيفين.

كيفية استخدامها؟

يقول ريان فلاورز إنه ليس متخصصًا في أمن المعلومات ولن يسرد الاستخدامات الممكنة لـ CurlyTP. بالنسبة له ، هذا مجرد دليل على مفهوم أن الأدوات المألوفة التي نراها يوميًا يمكن استخدامها بطريقة غير تقليدية.

في الواقع ، تتمتع هذه الطريقة بمزايا عديدة مقارنة بـ "ذاكرة التخزين المؤقت" للخوادم الأخرى مثل

Digital Dead Drop أو

PirateBox : فهي لا تتطلب تكوينًا خاصًا من جانب الخادم أو أي بروتوكولات خاصة - ولن تسبب أي شكوك بين أولئك الذين يراقبون حركة المرور. من غير المحتمل أن يقوم SORM أو DLP بفحص عناوين URL للملفات النصية المضغوطة.

هذه طريقة واحدة لإرسال الرسائل من خلال ملفات الخدمة. يمكنك تذكر كيفية استخدام بعض الشركات المتقدمة

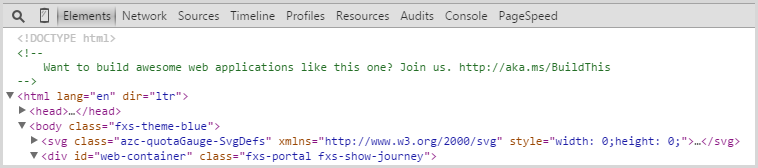

لنشر عروض العمل للمطورين في رؤوس HTTP أو في كود صفحة HTML.

كانت الفكرة هي أن مطوري الويب هم فقط الذين يرون "بيضة عيد الفصح" ، نظرًا لأن الشخص العادي لن يرى الرؤوس أو كود HTML.