أصبح العثور على قطعة من سطح الأرض لا تقع في مجال رؤية أي كاميرا أمراً صعباً بشكل متزايد عندما يتعلق الأمر بمدن كبيرة أو أكثر. يبدو الأمر أكثر من ذلك بقليل ، وسيأتي ذلك المستقبل المشرق الذي لا يمكن للمجرمين فيه الفرار من العدالة اليقظة ، وسيعيش الناس في سعادة ودون قلق ، لأنه في عام 2009 ، في 95٪ من الحالات ، استخدمت سكوتلاند يارد كاميرات مراقبة كدليل على ذنب القتلة . لسوء الحظ ، هذه المدينة الفاضلة بعيدة عن الواقع. وليس أقلها لأن كاميرات المراقبة لديها نقاط ضعف. دعونا نتحدث عن نقاط الضعف الأكثر شيوعًا في أنظمة المراقبة بالفيديو ، ومناقشة أسبابها والنظر في طرق لجعل تشغيل هذه الأجهزة أكثر أمانًا.

عدد كاميرات الدوائر التلفزيونية المغلقة ينمو بسرعة في جميع أنحاء العالم.

في المملكة المتحدة ، هناك حوالي 185 مليون عين من الأخ الأكبر . أكثر من نصف مليون منهم يشاهدون سكان لندن.

ل 14 شخصا هناك كاميرا واحدة . في المرتبة الثانية بين المدن الأوروبية هي موسكو. خلال عام 2019 ، سوف يتجاوز عدد الكاميرات 174 ألفًا ، وبعضها متصل بالفعل بنظام التعرف على الوجوه. بحلول نهاية العام ،

سيتم إرسال أكثر من 100 ألف مقطع فيديو إلى التعرف الآلي.في الوقت نفسه ، ليست كاميرات CCTV مجرد بصريات وذاكرة. يحتوي كل منها فعليًا على كمبيوتر صغير به نظام تشغيل وأدوات مساعدة. إذا كانت الكاميرات متصلة بالإنترنت ، فهذا يعني أن لديهم مكدس شبكة TCP / IP مع جميع الثغرات المعروفة وليس الثغرات الأمنية. إن المطورين الذين يستخدمون إصدارات ضعيفة من نظام التشغيل أو يحددون SSID وكلمة المرور في الكود دون إمكانية تغييرها يستحقون أشد العقوبات ، لكن لسوء الحظ ، فإن هذا لن يساعد في جعل منتجات شركاتهم آمنة. يتفاقم الموقف بسبب ظهور الذكاء في الكاميرات ، ولا يهم ما إذا كان مدمجًا في الكاميرا نفسها أو يعمل في مركز بيانات يتم إرسال بيانات الفيديو إليه. في أي حال ، سيصبح الجهاز الضعيف مصدرًا للمشاكل ، وكلما زاد ذكاء النظام ، زادت هذه المشاكل تنوعًا.

أصبحت كاميرات الدوائر التليفزيونية المغلقة أكثر تطوراً من الناحية الفنية ، وهو أمر لا يمكن قوله عن جودة ملء البرامج الخاصة بهم. فيما يلي بعض نقاط الضعف التي تم

تسجيلها في كاميرات مختلف الشركات المصنعة بواسطة شركة أبحاث IPVM في عام 2018:

نقاط الضعف الإنتاج

يشمل ذلك جميع المشكلات المرتبطة بتنفيذ وظائف كاميرات IP. السبب الرئيسي هو أن تكلفة أجهزة الكاميرات أقل بكثير من تكلفة تطوير البرامج الثابتة. نتيجة رغبة الشركات في توفير المال هي أغرب القرارات ، على سبيل المثال ،

- البرامج الثابتة أو البرامج الثابتة غير القابلة للتجديد دون التحديث التلقائي ،

- القدرة على الوصول إلى واجهة الويب الخاصة بالكاميرا عن طريق محاولة إدخال كلمة مرور خاطئة بشكل متكرر أو النقر فوق الزر "إلغاء" ،

- الوصول المفتوح إلى جميع الكاميرات من موقع الشركة المصنعة ،

- حساب خدمة المصنع غير مفصول باستخدام كلمة مرور قياسية أو بدونها (تم استخدام مشكلة عدم الحصانة هذه في عام 2016 من قِبل مجموعة Lizard Squad للقراصنة لإنشاء الروبوتات DDoS بقدرة هجوم تصل إلى 400 جيجابايت / ثانية من كاميرات المراقبة) ،

- إمكانية إجراء تغييرات غير مصرح بها على الإعدادات حتى عند تمكين التفويض ورفض الوصول المجهول ،

- عدم تشفير دفق الفيديو و / أو نقل بيانات الاعتماد في شكل واضح ،

- استخدام خادم الويب GoAhead الضعيف

- تكرار البرامج الثابتة الضعيفة (الشائعة بين الشركات المصنعة للأجهزة الصينية) ،

- نقاط الضعف في أجهزة تخزين الفيديو - على سبيل المثال ، تم نشر معلومات في الآونة الأخيرة حول تغلغل البرامج الضارة التي تزيل أو تشفر الملفات وابتزاز الفدية على محركات أقراص الشبكة من Synology و Lenovo Iomega .

استخدام نقاط الضعف

حتى لو قام مصنعو الكاميرات بتصحيح جميع الأخطاء وإصدار كاميرات مثالية من حيث الأمان ، فإن هذا لن ينقذ الموقف ، لأن الثغرات التي من صنع الإنسان لن تزول ، والسبب في ذلك هو الأشخاص الذين يخدمون الجهاز:

- استخدام كلمات المرور الافتراضية إذا كنت تستطيع تغييرها ؛

- تعطيل التشفير أو VPN ، إذا كانت الكاميرا تسمح باستخدامها (في الإنصاف ، فلنفترض أن جميع الكاميرات ليس لديها أداء كافٍ لوضع التشغيل هذا ، مما يحول طريقة الحماية هذه إلى إعلان واضح ) ؛

- تعطيل التحديث التلقائي للبرامج الثابتة للكاميرا ؛

- نسيان أو إهمال المسؤول الذي لا يقوم بتحديث البرنامج الثابت لجهاز لا يعرف كيفية القيام بذلك تلقائيًا.

كيفية العثور على نقاط الضعف؟

بسهولة. يعتقد العديد من مالكي كاميرات IP أنهم إذا لم ينشروا معلومات عنهم في أي مكان ، فلن يعرفهم أحد ولن يحاول كسرها. والمثير للدهشة أن مثل هذا الإهمال هو أمر شائع إلى حد ما. وفي الوقت نفسه ، هناك الكثير من الأدوات التي تتيح لك أتمتة البحث عن الكاميرات المتاحة عبر الإنترنت.

الحزام الأسود

له لغة الاستعلام الخاصة به ويسمح ، من بين أشياء أخرى ، بالعثور على كاميرات في أي مدينة أو بلد. عند النقر فوق مضيف ، فإنه يعرض معلومات مفصلة حوله.

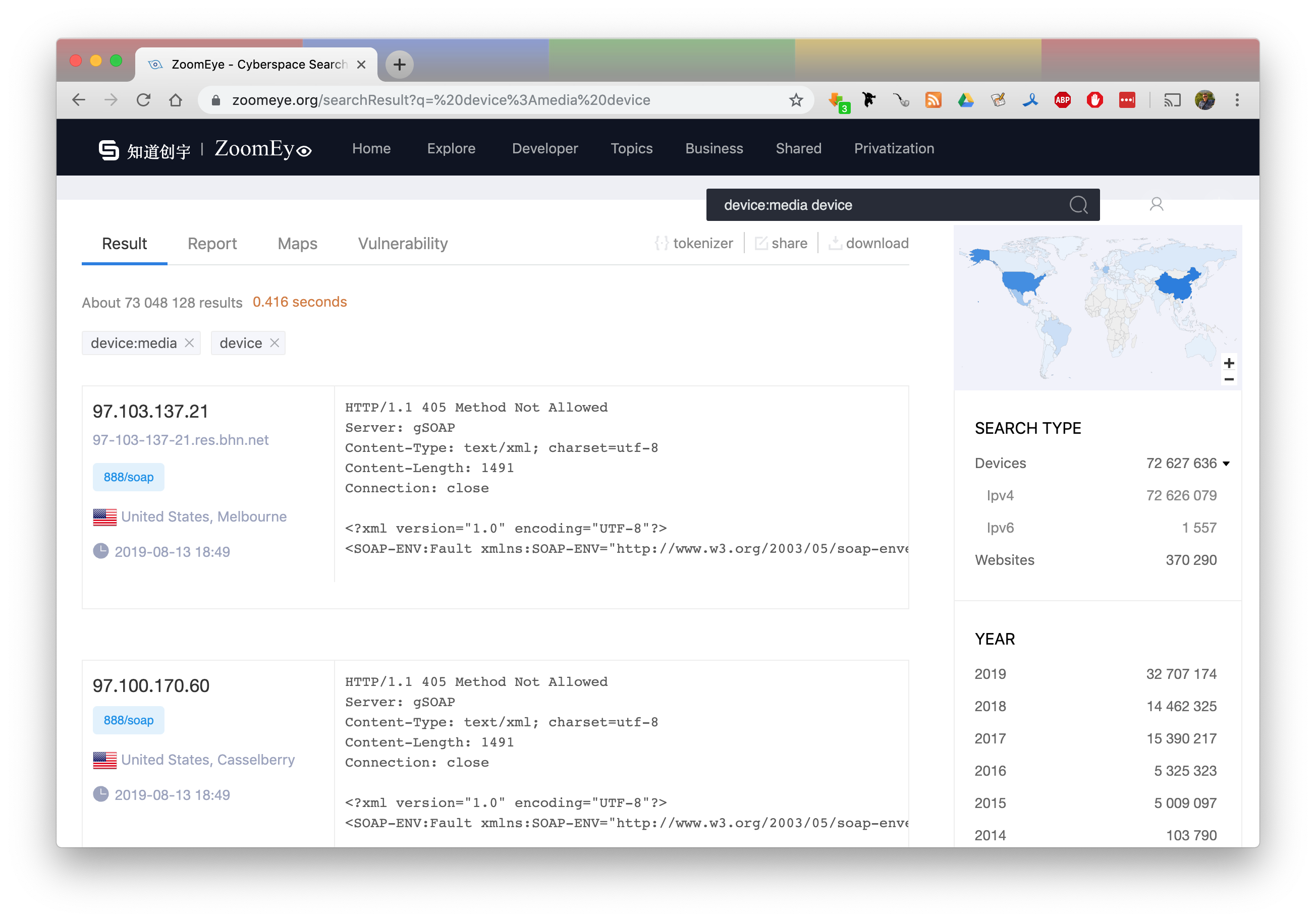

ZoomEye

خدمة البحث على إنترنت الأشياء. ابحث عن كاميرات IP - "الجهاز: جهاز الوسائط".

Censys

خدمة أخرى متقدمة للعثور على مجموعة واسعة من أجهزة الشبكة. يسرد الاستعلام "metadata.manufacturer:" axis "الكاميرات المتصلة بالإنترنت التي تصدرها Axis.

جوجلمحرك البحث الرئيسي للكوكب في الارتفاع وفي البحث عن كاميرات IP. بتحديد شيء مثل "inurl:" viewerframe؟ Mode = "" أو "inurl:" videostream.cgi "" في شريط البحث ، يمكنك أيضًا الحصول على قائمة بالكاميرات المتاحة عبر الإنترنت.

استغلال نقاط الضعف

بالطبع ، لا يبحث مجرمو الإنترنت يدويًا عن الأخطاء. يتم تنفيذ جميع الأعمال السوداء عن طريق البرامج النصية التي تختار الكاميرات من القائمة ، كسرها سيحقق فوائد مالية. على سبيل المثال ، يمكنك

إنشاء الروبوتات للقيام بهجمات DDoS المخصصة أو الابتزاز المباشر ، كما فعل مؤلفو البرامج الضارة Mirai ، الذين سيطروا على نصف مليون جهاز إنترنت الأشياء المعرضة للخطر في جميع أنحاء العالم.

خلق Botnetsالروبوتات هي مجموعة من العديد من أجهزة الكمبيوتر و / أو الأجهزة المدمجة تحت سيطرة واحد أو أكثر من خوادم الأوامر. يتم تثبيت برنامج خاص على الأجهزة ، والتي ، بناءً على أوامر من المركز ، تؤدي مهام مختلفة. هذا يمكن أن يكون البريد الإلكتروني العشوائي ، وكلاء المرور ، DDoS وحتى التعدين cryptocurrency.

ابتزازإن السيطرة على الكاميرات ومسجلات الفيديو تجعل من الممكن مراقبة الحياة الخاصة للأشخاص ، ومن بينهم قد يكون هناك رجال دولة وشخصيات مشهورة. يمكن أن يؤدي نشر مقطع فيديو بمشاركته إلى حدوث فضيحة وإلحاق الضرر بسمعة المالك ، مما يعني أن تهديد الكشف هو دافع خطير للمطالبة بفدية.

إخفاء الجرائمتظهر الأفلام غالبًا كيف يحل المجرمون محل بث فيديو على الكاميرات لسرقة بنك أو التسلل إلى قاعدة سرية. يبدو أنه مع الانتقال إلى التكنولوجيا الرقمية ، يجب أن يصبح استبدال الصور أمرًا مستحيلًا ، لكن هذا ليس كذلك. لاستبدال التسجيل على كاميرا IP ، فقط

- الحصول على رابط RTSP للكاميرا التي تريد استبدال تيارها ،

- باستخدام هذا الرابط ، سجل الدفق إلى ملف فيديو ،

- تشغيل الفيديو المسجل في وضع التدفق ،

- حماية ضد تبادل التدفق الثانوي.

من الواضح أنه بوجود ملف فيديو مسجل ، يمكنك القيام بالكثير من الأشياء المثيرة للاهتمام به ، على سبيل المثال ، إزالة الأجزاء "الإضافية" أو إضافة أجزاء جديدة.

بشكل منفصل ، تجدر الإشارة إلى الكاميرات الذكية الحديثة مع القدرة على التعرف على الوجوه. يتم تشغيل هذه الأنظمة بنجاح في الصين وروسيا وبلدان أخرى.

في عام 2017 ، اكتشف صحفي في بي بي سي أنه من أجل

القبض على مجرم باستخدام نظام التعرف على الوجوه الصيني ، لا يكفي سوى سبع دقائق .

بناءً على التطبيق ، يمكن مقارنة الصورة بقاعدة البيانات المرجعية على خادم خاص أو مباشرة على الكاميرا. كلتا الطريقتين لها مزايا وعيوب:

- تحتوي الكاميرات ذات التعرف المضمن على قاعدة أجهزة أكثر قوة وبالتالي فهي أغلى بكثير من الكاميرات العادية ، ولكنها في نفس الوقت لا تنقل دفقًا فيديو إلى الخادم ، ولكن البيانات الوصفية فقط مع نتائج التعرف ؛

- يتطلب التعرف على الخادم نقل دفق الفيديو بأكمله ، مما يعني أنه يتطلب قناة اتصال أوسع ويقيد عدد الكاميرات التي يمكن توصيلها ، ولكن كل كاميرا أرخص عدة مرات.

من وجهة نظر الاستغلال الإجرامي ، كلا الخيارين متكافئين ، حيث يمكن للمتسللين:

- اعتراض الدفق واستبدال بيانات الفيديو ،

- اعتراض التدفق واستبدال البيانات الوصفية ،

- اختراق خادم الاعتراف وتزوير الصور في قاعدة بيانات مرجعية ،

- اختراق الكاميرا وتعديل برنامجها ، أو تغيير الإعدادات.

وبالتالي ، حتى الاعتراف الذهني لا يستبعد إمكانية تحقيق نظام إيجابي كاذب ، أو ، على العكس ، لجعل المجرم يظل غير مرئي.

كيف تحمي نفسك

تحديث البرامج الثابتةغالبًا ما تحتوي البرامج الثابتة القديمة على ثغرات يمكن للمتسللين تحملها للسيطرة على الكاميرا أو التسلل إلى مساحة تخزين الفيديو.

تمكين التشفيريحمي تشفير حركة المرور بين الكاميرا والخادم من هجمات MiTM واعتراض بيانات الاعتماد

قم بتشغيل OSDإذا لم تتمكن الكاميرات من معالجة التشفير ، فقم بتشغيل التاريخ والوقت على الفيديو. ثم تغيير الصورة سوف تصبح أكثر صعوبة.

تصفية IPحدد نطاق العناوين التي يمكنك من خلالها الاتصال بنظام مراقبة الفيديو الخاص بك. ستقيد القوائم البيضاء وقوائم التحكم في الوصول إلى حرية المهاجمين.

تغيير كلمات المرور الافتراضيةفليكن هذا هو الخطوة الأولى عند تثبيت كاميرات جديدة أو تثبيت نظام.

تمكين الترخيص الإلزاميحتى إذا بدا في مرحلة الإعداد أن عدم وجود ترخيص سيؤدي إلى تبسيط العمل ، قم بتشغيله على الفور.

لا تضع الكاميرات على الإنترنتفكر فيما إذا كنت بحاجة حقًا إلى الوصول إلى كاميرات المراقبة عبر الإنترنت. إذا لم يكن كذلك ، فدعهم يعملون داخل الشبكة المحلية.