في 29 أغسطس ، نشر Project Zero ، بعد دراسة شاملة ، معلومات مفصلة حول متجهات الهجوم المكتشفة أثناء حملة ضخمة لسرقة بيانات مستخدم iPhone.

كانت نتيجة الهجوم الناجح على المستخدم هي إطلاق وكيل تتبع ("غرس") مع حقوق مميزة في الخلفية.

أثناء الدراسة ، في إطار متجهات الهجوم ، تم اكتشاف 14 نقطة ضعف:

- 7 نقاط ضعف متصفح iPhone.

- 5 نقاط الضعف النواة.

- 2 نقاط الضعف تجاوز رمل.

على الرغم من أن Apple قد قدمت المعلومات التي تم اكتشافها في 1 فبراير 2019 ، ونتيجة لذلك تم إصدار إصدار غير مخطط له من نظام التشغيل iOS 12.1.4 بعد أسبوع ، إلا أن هناك ثغرة أمنية واحدة على الأقل في تصعيد الامتياز لا تزال تمثل ثغرة أمنية في اليوم صفر ولا تحتوي على تصحيح (CVE-2019-7287) ).

اكتشاف الحملة

في عام 2019 ، اكتشفت مجموعة تحليل التهديدات من Google (TAG) العديد من موارد الويب التي تم اختراقها والتي تم استخدامها لاستهداف الزائرين المستهدفين الذين يستخدمون نقاط ضعف iPhone لمدة يوم. في الوقت نفسه ، تمت مهاجمة أي زائر للموارد التي تم التقاطها ، وفي حالة نجاح ذلك ، تم تثبيت "غرس" على الجهاز ، وسرقة بيانات المستخدم. يفترض ، أن جمهور المواقع بلغ عدة آلاف من الزوار في الأسبوع.

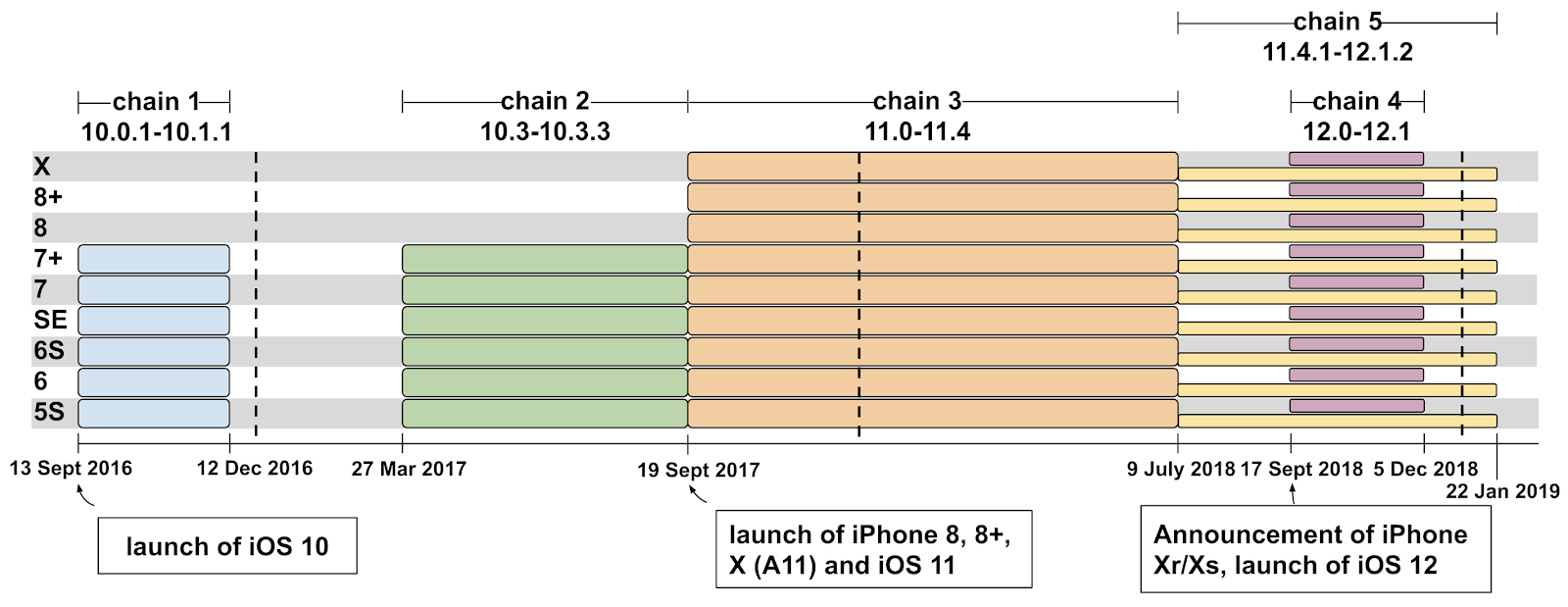

حددت TAG 5 نواقل هجوم فريدة ومستقلة تنطبق على إصدارات iOS 10-12 (باستثناء iPhone 8/8 + Xr / Xs) ، مما يشير إلى محاولات مستمرة لاختراق المستخدمين لمدة عامين على الأقل. بعد ذلك ، أجرت Google ، مع فريق Project Zero ، تحليلًا شاملاً للبرامج الضارة المكتشفة.

وفقًا لمشروع Project Zero ، "السبب الرئيسي [لنقاط الضعف هذه] ...: [في هذه الحالة] هو أننا نرى أمثلة على الكود المكسور دون مراقبة جودة الكود الضرورية أو حتى الاختبار والمراجعة البسيطة قبل تسليمها إلى أجهزة المستخدم."

الأسباب الجذرية التي أبرزها هنا ليست جديدة وغالبًا ما يتم التغاضي عنها: سنرى حالات من الكود الذي يبدو أنه لم ينجح مطلقًا ، أو الكود الذي ربما تخطى QA أو من المحتمل أن يكون قد خضع لاختبار أو مراجعة قليلين قبل شحنها إلى المستخدمين. © Project Zero: الغوص العميق في سلاسل استغلال iOS الموجودة في البرية

يوضح المخطط من Project Zero الفترة الزمنية من 13 سبتمبر 2016 إلى 22 يناير 2019 ونواقل الهجوم المستخدمة فيه.

تفاصيل سلوك الزرع

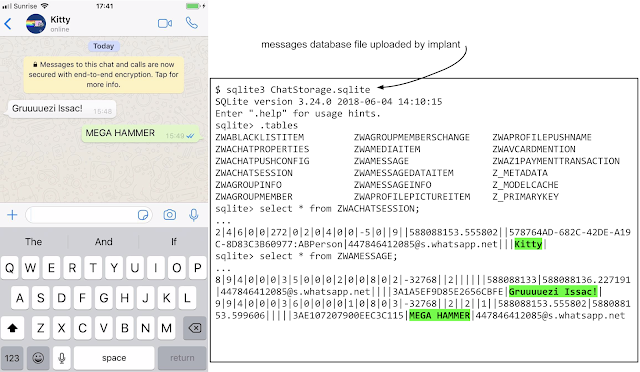

تخصصت عملية الزرع في سرقة الملفات وتحميل البيانات حول الموقع الجغرافي الحالي للمستخدم من خلال طلب أوامر من خادم المهاجم كل 60 ثانية. نظرًا لحقوق التشغيل المتميزة ، تمكنت الزرع من الوصول إلى جميع الملفات على جهاز الضحية ، بما في ذلك قواعد بيانات المشفرة المشفرة: Whatsapp ، Telegram ، iMessage ، Hangouts.

مثال على البيانات التي تم جمعها بواسطة الزرع

قامت عملية الزرع أيضًا بإلغاء تحميل keychain الخاصة بالجهاز ، والتي تحتوي على بيانات عن وصول المستخدم إلى المعلومات المخزنة أو المستخدمة في وقت التنفيذ.

بالإضافة إلى ذلك ، تم جمع معلومات الجهاز التالية وإرسالها:

- نموذج فون

- اسم الجهاز (على سبيل المثال ، Ian's iPhone)

- رقم البطاقة ICCID فريد من نوعه

- الرقم التسلسلي فون

- رقم الهاتف

- نسخة دائرة الرقابة الداخلية

- حجم ومساحة خالية من الناقل المعلومات ؛

- واجهات الشبكة النشطة.