سنواصل اليوم موضوع البرنامج التعليمي للفيديو في اليوم السابع والعشرين ونجري دراسة متعمقة عن قوائم ACL: سنتحدث قليلاً عن قناع Wildcard Mask العكسي وقائمة ACL الموسعة وإعداد قائمة ACL الموسعة والأوامر التي تساعد في تشخيص مشكلات تصميم الشبكة.

في الدرس السابق ، قدمنا مفهوم قناع عكسي جديد بالنسبة لنا ، والآن سأتحدث عن Wildcard Mask بمزيد من التفاصيل. إذا كنت تتذكر ، فإن قناع الشبكة الفرعية يساعدنا في تقسيم الشبكة بشكل مرئي إلى جزء عنوان الشبكة وجزء عنوان المضيف.

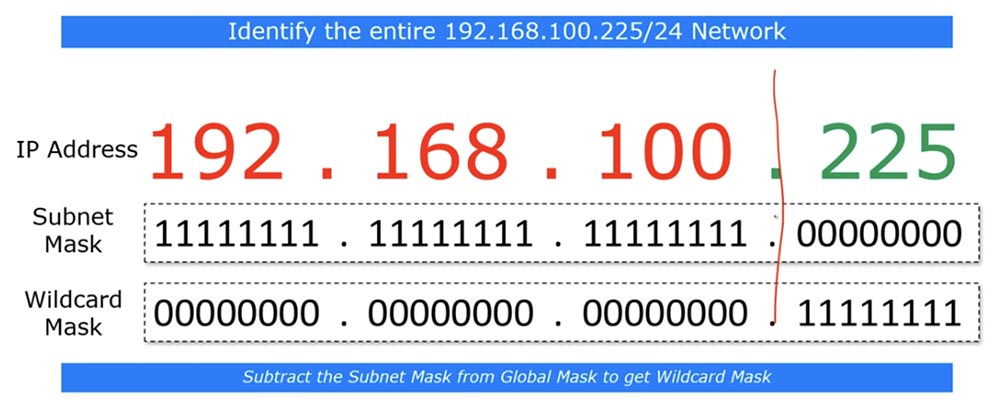

إذا انتقلت إلى مستوى البت ، يمكنك أن ترى أن قناع الشبكة الفرعية يتكون من سلسلة من الوحدات التي تشير إلى جزء الشبكة وسلسلة من الأصفار التي تشير إلى جزء من المضيف. يشبه القناع العكسي تمامًا قناع الشبكة الفرعية ، فقط في النموذج "المقلوب" - حيث توجد وحدات في قناع الشبكة الفرعية ، توجد الأصفار في القناع العكسي ، والعكس بالعكس. هذه ليست قاعدة إلزامية - في بعض الحالات ، يتم تشكيل القناع المعكوس وفقًا لمبدأ مختلف ؛ عند تعلم CCNA ، تنطبق هذه القاعدة دائمًا.

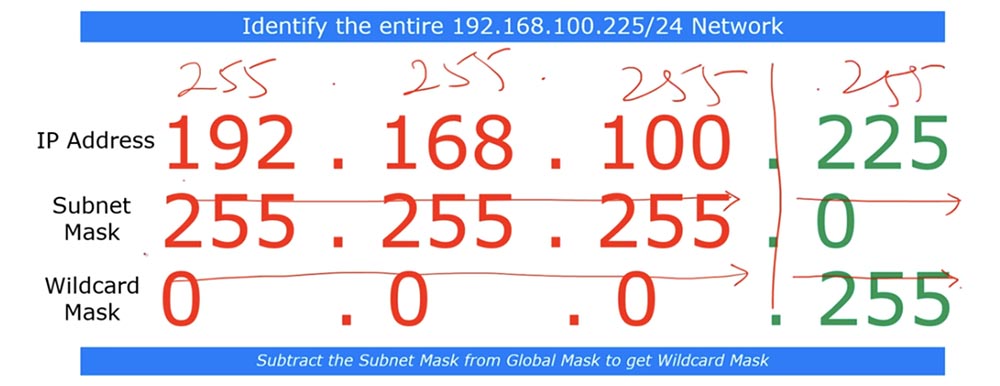

أفضل طريقة لحساب القناع العكسي هي طرح ثمانيات قناع الشبكة الفرعية من القناع العمومي ، الذي يبدو دائمًا مثل 255.255.255.255.

لذلك ، لحساب القناع المعكوس لقناع الشبكة الفرعية 255.255.255.0 ، فإننا ببساطة نطرحه من القناع العمومي ونحصل على 0.0.0.255.

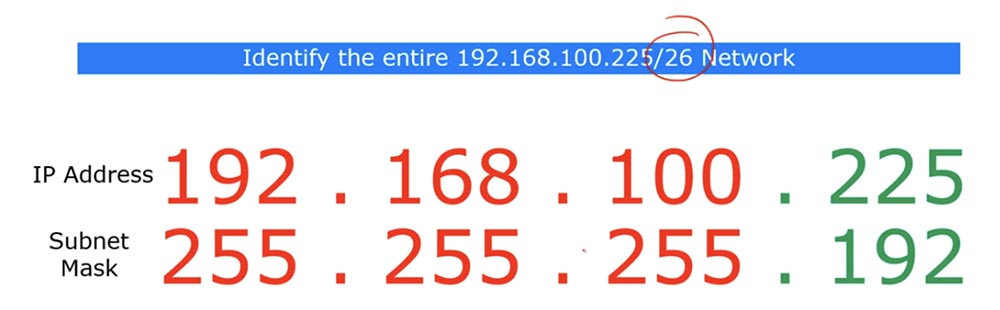

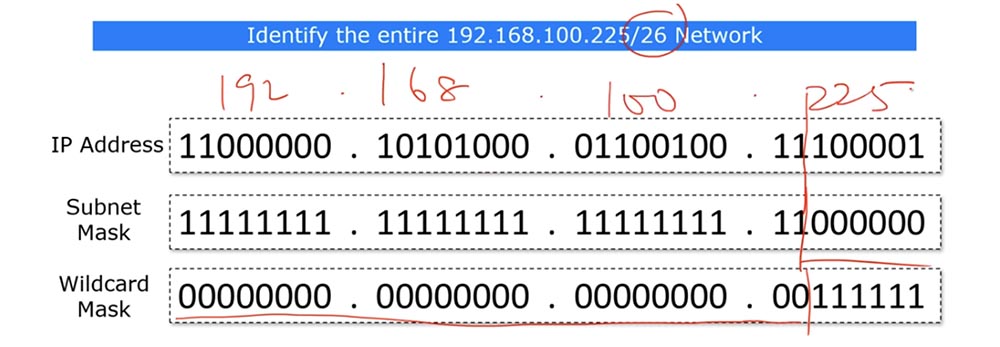

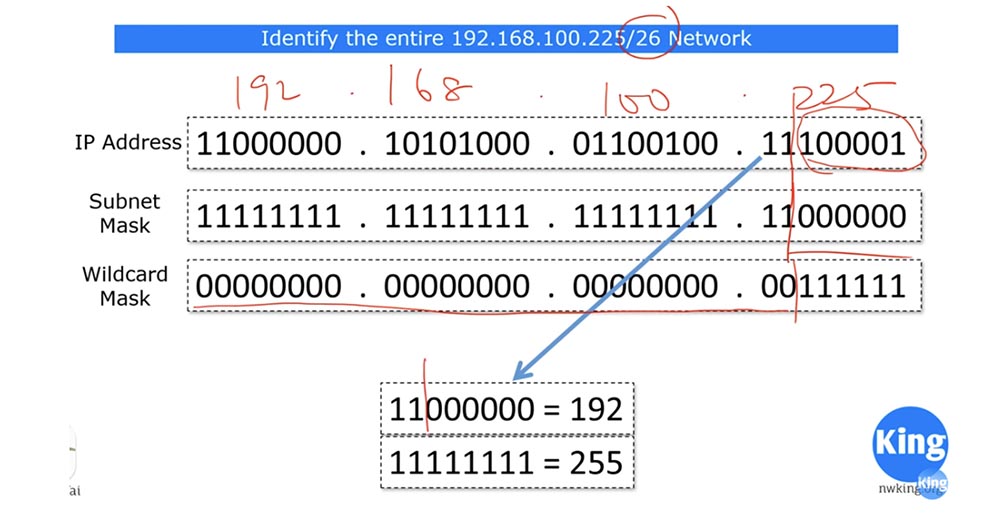

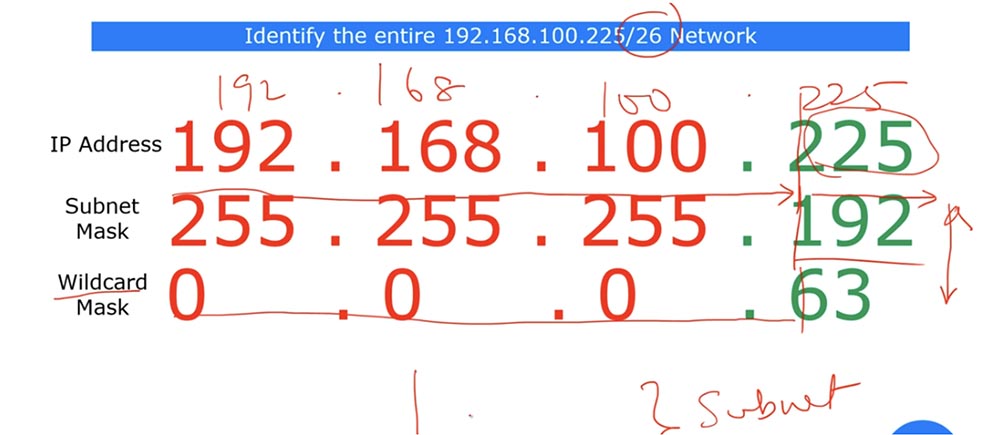

في هذا المثال ، نظرنا إلى الشبكة 192.168.100.255/24 ، والآن دعونا ننظر إلى الشبكة / 26. إذا كان لديك / 26 ، فسيكون الرقم الثماني الأخير من قناع الشبكة الفرعية 192.

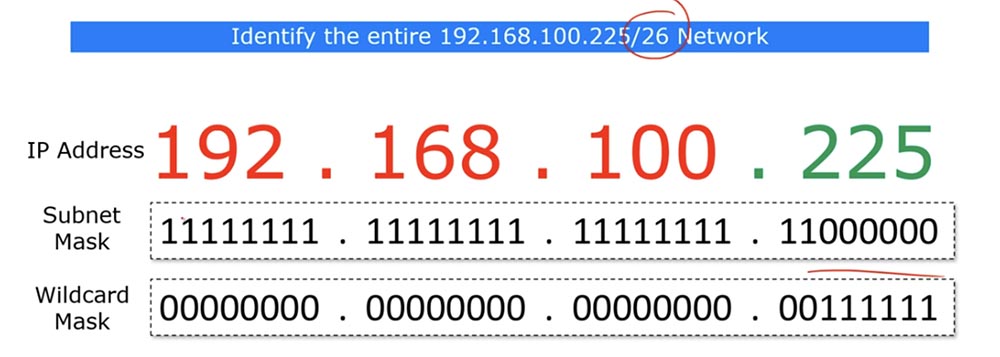

إذا نظرت إلى شكل بت من عناوين IP هذه ، سترى أن قناع الشبكة الفرعية يحتوي على 26 بت و 6 بتات صفرية.

في هذه الحالة ، يجب أن يتكون القناع العكسي من 26 أصفار و 6 وحدات. كما قلنا من قبل ، فإن الأماكن التي توجد بها 0 تعرض معلمات العنوان المطابقة ، والأماكن التي توجد بها الوحدات ، يمكنك تجاهلها.

لجعله أكثر وضوحًا ، سأكتب عنوان IP بالصيغة العشرية في الأعلى. الرقم الثماني الأخير للقناع العكسي يتوافق مع الرقم 63 ، ويمكنني عرضه كـ 0.0.0.63. ببساطة ، / 26 تعني أن الـ26 أصفار ، أو أول ثماني بتات من عنوان IP هي نفسها ، وآخر 6 بت يمكن أن تكون أي شيء - الأصفار أو تلك.

راجع - إذا استبدلنا الـ 6 بت الأخيرة من عنوان IP بالأصفار ، فسوف نحصل على الرقم 192 ، وإذا حصلنا على الرقم 255. وهكذا ، يظهر القناع العكسي أن الشبكة الفرعية بعناوين IP التي يبلغ عددها الثمانية الأخيرة في النطاق من 192 إلى 255 ، أي جزء من الشبكة 192.168.100.225/26 ، يخضع لشرط ACL المحدد.

قد تسأل عن سبب الحاجة إلى قناعين: قناع الشبكة الفرعية وقناع Wildcard. سألت هذا السؤال بنفسي عندما كنت طالبًا ، ولا يزال العديد من الأشخاص ، حتى في Cisco ، يسألون هذا السؤال. سأحاول الإجابة عليه. بشكل عام ، يظهر قناع الشبكة الفرعية والقناع العكسي نفس الشيء عندما يتعلق الأمر بالشبكة الفرعية ، أي جزء من عنوان IP الذي يشير إلى الشبكة. عندما نتعرف على الشبكة بالكامل ، يكون القناع المعكوس مجرد نسخة "مقلوبة" من القناع المباشر.

ومع ذلك ، تعريف المضيف هو مختلف. إذا كنت ترغب في تحديد الشبكة الفرعية بأكملها مع جميع العناوين المضمنة فيها ، يمكنك استخدام قناع الشبكة الفرعية. ولكن إذا كنت تحتاج فقط إلى تحديد عدد قليل من المضيفين من هذه الشبكة من أجل تطبيق قواعد ACL بشكل انتقائي عليها ، فأنت بحاجة إلى قناع عكسي.

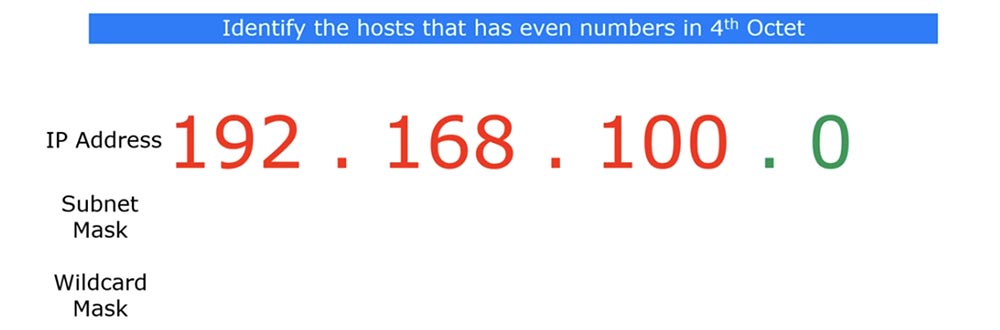

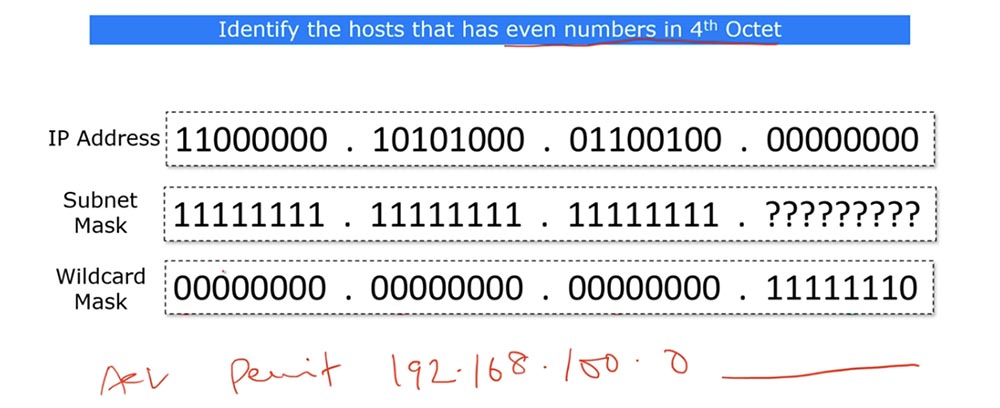

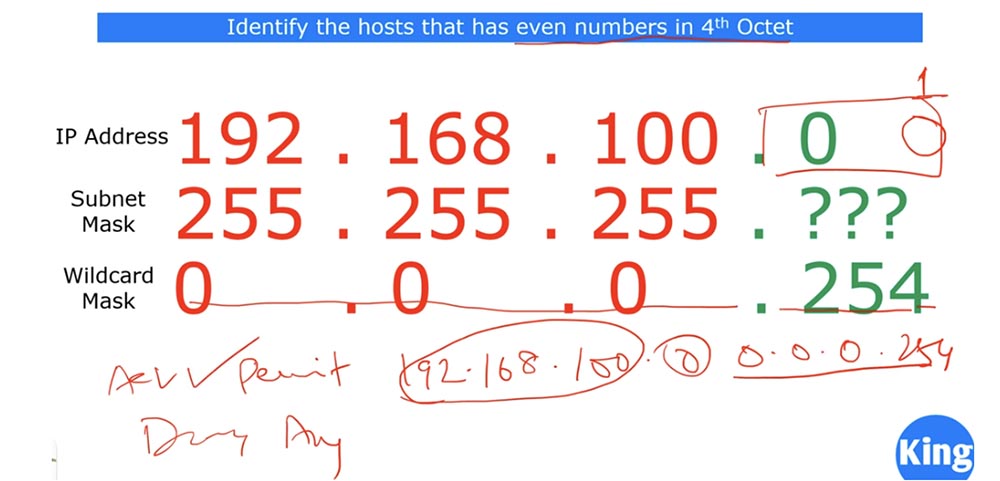

لن تشاهد أبدًا قناع شبكة فرعية يتكون من الأزرار والأصفار البديلة - فهي تحتوي دائمًا على الوحدات أولاً والأصفار في النهاية. لذلك يطلق على wildcard اسم "wild" لأنه يمكن أن يتكون من أي سلسلة من الأصفار والأصفار. لتوضيح الأمر ، دعنا نحل المشكلة: "تحديد المضيفين على شبكة معينة لها أرقام زوجية في الثمانية الثمانية."

هذا ضروري لإنشاء قاعدة ACL من هذا النوع: تصريح 192.168.100.0 <القناع العكسي> ، أي ، سيتم السماح بحركة المرور لعناوين IP لهذه الشبكة الفرعية مع الثمانية فقط حتى الثمانية. هل يمكن القيام بذلك باستخدام قناع الشبكة الفرعية؟ لا أعتقد ذلك ، لأن الثمانية الثمانية لقناع الشبكة الفرعية العادية يمكن أن تحتوي على رقم محدد واحد فقط. لنلقِ نظرة على قناع عكسي مكون من 4 أوكتات.

في الثمانية الأخيرة من القناع العكسي ، يمكنك وضع البتات التالية: 11111110. سأشرح ما هو. إذا كانت الثمانية الرابعة تحتوي على أرقام زوجية ، فإن البتة الأخيرة من الثماني تكون بالضرورة 0 ، وإذا كانت البتة الأخيرة 1 ، فسيكون الرقم غريبًا. إذا كنا نتحدث عن / 24 شبكة فرعية ، فعندئذٍ فقط الثماني الأخيرة الموجودة فيها يمكن أن تحتوي على رقم زوجي.

في حالة القناع العكسي ، تكون الثمانيات الثلاثة الأولى تساوي 0 ، والبتات السبعة الأولى من الثماني الثمانية لا تزعجنا ، والشيء الرئيسي هو أن البتة الثامنة من الثماني هي صفر ، لأنه يجب أن يتزامن مع الثمانية الأخيرة من عنوان IP للشبكة ، وهو 0.

إذا كان آخر جزء من عنوان IP هو 1 ، فسيتم رفض هذا العنوان ، والآن سأضيف الشرط إلى ACL - رفض أي. وبالتالي ، فقط إذا انتهى آخر ثمانية من أي عنوان IP لشبكتنا الفرعية بـ 0 ، أي أنه سيكون متساويًا ، فسنحقق الشرط لمطابقة القناع الخلفي ، والذي ينتهي أيضًا بـ 0 ، وشرط ACL "السماح لجميع العناوين مع حتى الثمانية الرابعة" سوف تكون راضية. خلاف ذلك ، أي بالنسبة لجميع عناوين IP الفردية ، سيتم تطبيق رفض أي شرط.

وبالتالي ، نحن لا نهتم بالقيمة الدقيقة التي ستحصل عليها الثماني زوجية - 2،4،6 ، 8 ، إلخ ، الشيء الرئيسي هو أنه سيكون لها قيمة صفرية في النهاية. إذا استخدمنا قناع شبكة فرعية عاديًا ، فسوف نحتاج إلى إنشاء إدخال منفصل لكل عنوان IP يحتوي على رقم ثماني بتات. يتيح لك استخدام القناع العكسي استبدال كل هذه الإدخالات بواحد.

ينطبق نفس المبدأ تمامًا على الأرقام الفردية للثمانية الرابعة ، ويجب أن تكون آخر جزء فقط من القناع العكسي في هذه الحالة مساوية لـ 1. في هذه الحالة ، سيتم إنشاء قاعدة عامة أو السماح بها أو رفضها ، بالنسبة لجميع عناوين IP للشبكة الفرعية التي لها رقم فردي 4- ال ثمانية. انظر كيف يبدو هذا المثال العشري.

إذا استخدمت القناع العكسي 0.0.0.254 ، فسيتم حل مشكلتنا: يُسمح بجميع المضيفين الذين لديهم ثماني نقاط رابعة ، ويُحظر جميع المضيفين الآخرين. تتمثل ميزة القناع العكسي في أنه عند إنشاء قائمة ACL ، يمكنك تكوينها لتناسب احتياجاتك. لا داعي للقلق بشأن أقنعة عكسية معينة ، لأن CCNA لا يتطلب ذلك. يكفي فقط تذكر القاعدة: يتم الحصول على القناع العكسي عند إزالة قناع الشبكة الفرعية من القناع العمومي 255.255.255.255. لاحظ أن دورة CCNA تركز أكثر على الشبكات الفرعية بدلاً من المضيفين.

دعنا نعود إلى الشريحة السابقة ، وسأتحدث عن طريقة أخرى لحساب قناع البدل.

إذا كنت تتذكر من جدولنا "السحري" ، يعني / 26 حجم كتلة البتات التي تساوي 64. إذا كانت هذه الكتلة 64 ، فستكون القيمة الثمانية الأخيرة للقناع العكسي (64-1) = 63. إذا كان لدينا / 25 ، فإن حجم الكتلة سيكون 128 ، مما يعني أن الثمانية الأخيرة للقناع المعاكس ستكون (128-1) = 127. هذا تلميح آخر لتسهيل حساب قيمة القناع العكسي. ولكن إذا كنت لا ترغب في استخدامه ، فاستخدم الطريقة المعتادة ، وطرح قناع الشبكة الفرعية من القناع العمومي.

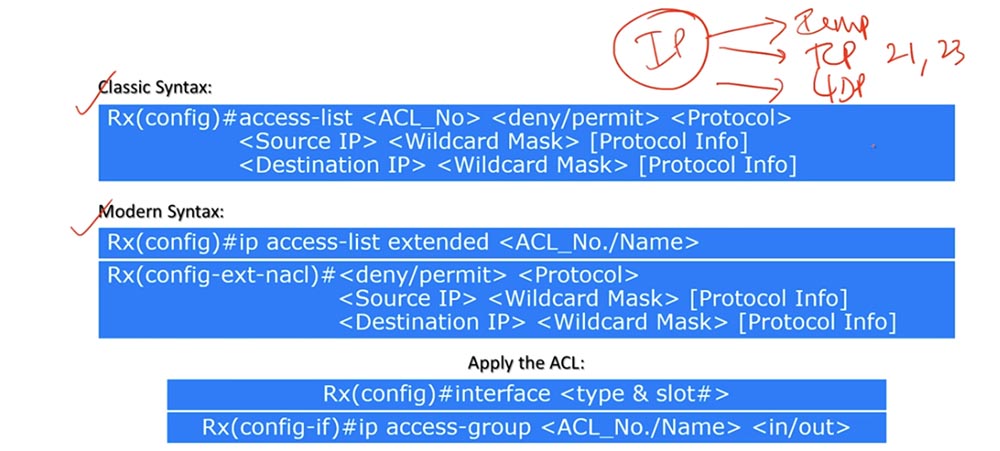

الآن دعنا ننتقل إلى بناء جملة أوامر ACL الموسعة. كما هو الحال مع ACL القياسي ، هناك نوعان من تسجيل الأوامر: كلاسيكي وحديث.

الأمر الكلاسيكي هو قائمة الوصول للدخول <رقم قائمة ACL> <تعطيل / السماح> <protocol>. وبالتالي ، فإن أول أمر ACL موسع يختلف عن أمر ACL القياسي عن طريق تحديد بروتوكول ، وليس معيارًا. هذا يعني أنه يتم تصفية حركة المرور هنا ليس بواسطة عنوان IP الخاص بالمصدر أو الوجهة ، ولكن بواسطة البروتوكول المستخدم.

في جميع الحالات ، نستخدم بروتوكول IP ، الذي يتكون من ثلاثة أنواع: ICMP ، أو برنامج ping المعروف لنا ، TCP ، والذي يعتمد على المنفذ المحدد 21،23 وهكذا ، و UDP. اسمحوا لي أن أذكرك أن ويكيبيديا لديها مقال مع قائمة بجميع البروتوكولات وأرقام المنافذ المقابلة لها.

فيما يلي سطر الأوامر <مصدر IP> <القناع العكسي> [معلومات البروتوكول]. معلومات البروتوكول تعني تحديد رقم منفذ. بمعنى أنه في الأمر السابق مثل <protocol> تحدد ICMP أو TCP أو UDP ، وفي الأمر الثاني ، تحدد المعلمة [معلومات البروتوكول] رقم المنفذ 21.23 ، إلخ.

السطر الثالث من الأمر هو <الوجهة IP> <القناع العكسي> [معلومات البروتوكول] ، أي المعلمات المتعلقة بالوجهة.

إذا كنت تتذكر من الدروس السابقة ، فإن رقم المنفذ المصدر هو رقم عشوائي ، لأن الجهاز الذي يرسل حركة المرور ينشئ منفذ رقم عشوائي لذلك. في هذا الصدد ، في السطر الأول فيما يتعلق بمصدر الحركة ، تشير إلى [معلومات البروتوكول] للوجهة ، على سبيل المثال ، FTP ، أي بروتوكول الجهاز الذي تريد حظر حركة مروره.

اسمحوا لي أن أذكرك بأنه لإجراء تغييرات على قائمة ACL الموسعة من النوع الكلاسيكي ، سيتعين عليك إعادة تشكيل القائمة بأكملها يدويًا ، كما هو الحال في ACLs القياسية من النوع الكلاسيكي.

يبدأ الفريق ذو المظهر العصري بتعبير ip ، الذي لا علاقة له ببروتوكول IP ، إنه مجرد كلمة أساسية. لذلك ، يحتوي السطر الأول على الكلمة الأساسية للملكية الفكرية ، ومعلمة "قائمة الوصول الموسعة" ، ورقم أو اسم قائمة ACL. بعد تنفيذ الأمر الأول ، يمكنك التبديل إلى وضع الأوامر الفرعية config-ext-nacl وإدخال <تعطيل / السماح> <protocol> ، كما ناقشنا أعلاه.

فيما يلي الأمرين <مصدر IP> <القناع العكسي> [معلومات البروتوكول] و <الوجهة IP> <القناع العكسي> [معلومات البروتوكول] ، الأول يتجاهل عادة المعلمة [معلومات البروتوكول المصدر] ، وبدلاً من ذلك المعلمة [معلومات البروتوكول] المقصد]. في بعض الأحيان قد يكون من الضروري تحديد منفذ المصدر ، ولكن في CCNA ، في معظم الحالات ، يمكن تجاهل هذه المعلمة.

استخدام ACL الموسعة يشبه استخدام ACL قياسي. تحتاج هنا أيضًا إلى تحديد واجهة الجهاز الذي يتم تطبيق القائمة عليه ، ثم استخدام معلمة مجموعة الوصول إلى ip ورقم قائمة أو اسم قائمة ACL واتجاه تدفق حركة المرور - داخليًا أو خارجيًا. في مقطع الفيديو السابق ، ناقشنا بالفعل كيفية تحديد اتجاه حركة المرور لمنفذ معين.

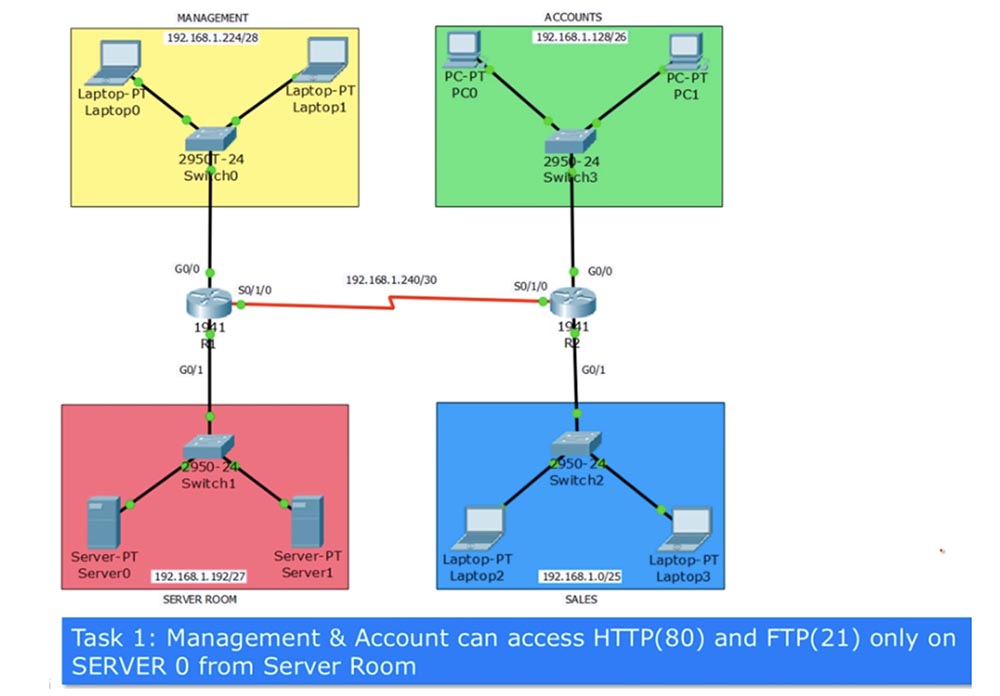

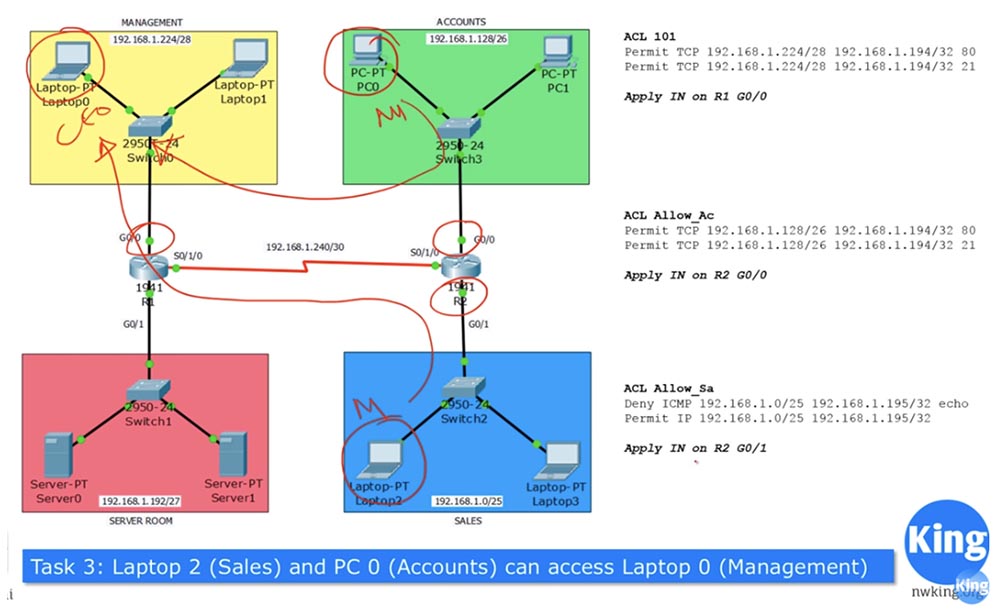

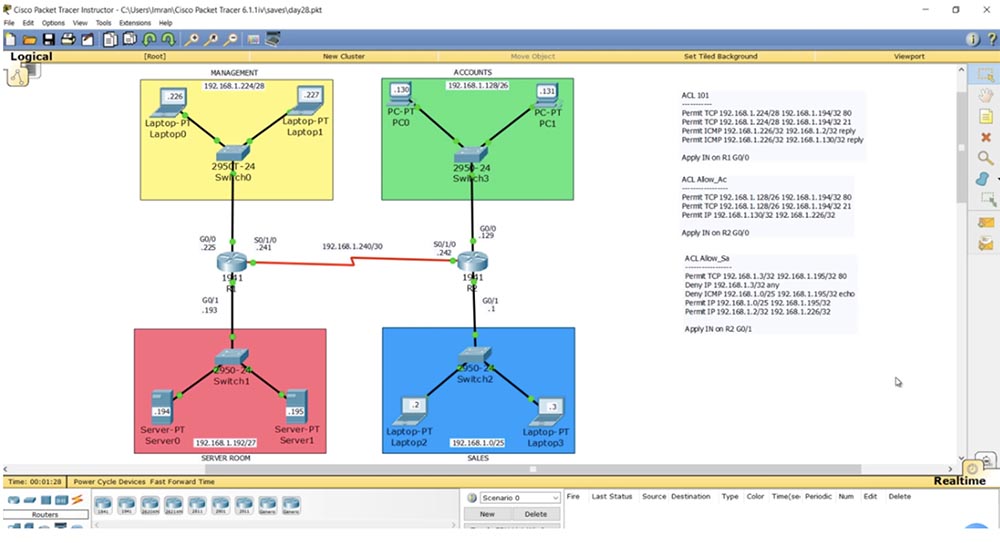

دعنا ننتقل إلى مخطط وتكوين ACL المتقدمة باستخدام طوبولوجيا الشبكة من الدرس السابق. المشكلة رقم 1 هي: "يمكن لأجهزة الكمبيوتر في شبكة قسم الإدارة وشبكة القسم المالي الوصول عبر بروتوكولي HTTP (80) و FTP (21) فقط إلى خادم Server0 الموجود على شبكة الخادم."

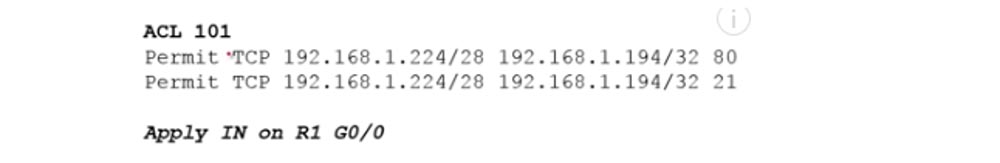

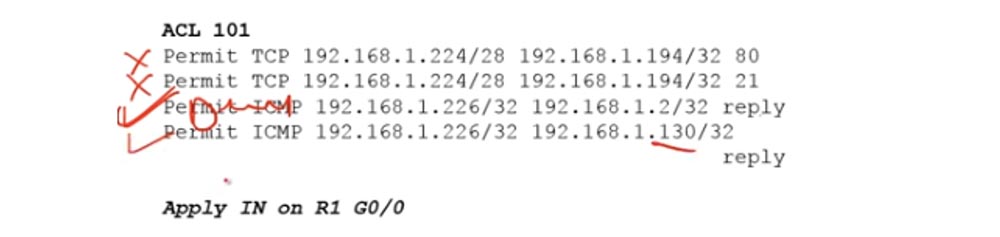

في الوقت نفسه ، لا يُسمح باستخدام كل حركة المرور ، ولكن فقط حركة المرور التي تأتي من المنفذين 80 و 21 ، على سبيل المثال ، يجب حظر حركة المرور عبر بروتوكول SSH. إذا كنت تتذكر ، يجب تطبيق قائمة التحكم في الوصول (ACL) الموسعة بالقرب من المصدر ، لذلك بالنسبة لقسم الإدارة ، يجب تطبيقه على المنفذ G0 / 0 الخاص بالموجه R1 ، وللمحاسبة ، على المنفذ G0 / 0 الخاص بالموجه R2. فيما يتعلق بالموجه ، فإننا نمنع حركة المرور الواردة ، لذلك نستخدم المعلمة IN في أوامر القائمة. عيّن قائمة التحكم في الوصول إلى رقم القائمة 101 وقم بعمل قائمة من الخطوط التي يجب أن تحتوي عليها باستخدام الطريقة التقليدية.

يسمح السطر الأول بـ TCP ، لأن منفذ HTTP 80 يعني TCP ، ثم نشير إلى شبكة قسم الإدارة ، 192.168.1.224/28. في هذا المثال ، أغفلت القناع العكسي ، فنحن نستخدمه في Packet Tracer ، حتى الآن مبدأ تكوين القائمة مهم بالنسبة لنا. شبكة الإدارة هي مصدر حركة المرور ، بعد ذلك تتم الإشارة إلى عنوان IP الوجهة 192.168.1.194/32 ، حيث يمثل 194 الرقم الثماني الأخير من عنوان Server0 ، و / 32 يعني أن الشرط ينطبق فقط على هذا الجهاز المحدد الموجود على الشبكة الفرعية 192.168.1.192/27. في نهاية السطر ، نشير إلى المنفذ الوجهة المسموح به 80 ، والمخصص لحركة مرور HTTP.

بنفس الطريقة ، يتم إنشاء إدخال للمنفذ 21 المستخدم لنقل حركة مرور FTP. لا أكتب سطرًا ثالثًا ، والذي يبدو افتراضيًا أنه "رفض أي" ويحظر أي حركة مرور صادرة من الأجهزة التي لا تنتمي إلى هذه الشبكة الفرعية. بعد ذلك ، يجب عليك تحديد أن القائمة يتم تطبيقها على منفذ G0 / 0 لـ R1 في اتجاه IN ، أي لحركة المرور الواردة.

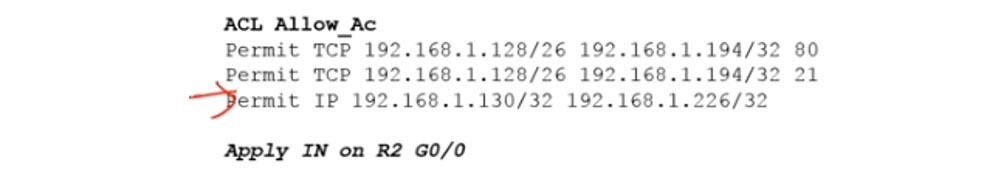

نفعل نفس الشيء في تجميع إدخالات ACL Allow_Acc للإدارة المالية ، مما يتيح حركة مرور TCP من المنفذين 80 و 21 وتطبيق هذه القائمة على واجهة إدخال G0 / 0 لجهاز التوجيه R2.

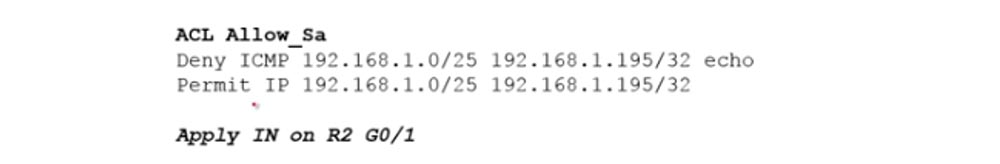

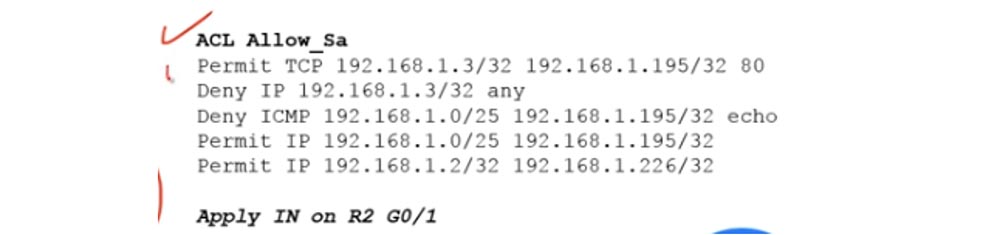

المشكلة رقم 2 هي: "يمكن لأجهزة الكمبيوتر في شبكة قسم المبيعات استخدام جميع البروتوكولات باستثناء PING (ICMP) فقط على Server1 ، الموجود على شبكة الخادم." هذا يعني أنه بالنسبة للتواصل مع الخادم ، يمكن لأجهزة الكمبيوتر التابعة لقسم المبيعات استخدام بروتوكولات HTTP و SSH و FTP - أي بروتوكولات أخرى غير ICMP. في هذه الحالة ، ستبدو قائمة شروط ACL هكذا.

في السطر الأول ، نحظر كل حركة المرور عبر ICMP ، ووضع شرط معين في الجزء العلوي من القائمة ، وعامة في نهاية القائمة. يوضح هذا السجل 192.168.1.0/25 معرف الشبكة الفرعية لقسم المبيعات ، وعنوان IP لخادم Server 1 محدد هو 192.168.1.195/32. تعني المعلمة echo المرور في شكل ping ، أي يجب رفض الرزمة التي يتم إرسالها إلى الخادم للعودة إلى الكمبيوتر.

السطر الثاني يسمح لكل حركة المرور الأخرى القادمة من الشبكة الفرعية 192.168.1.0/25 إلى عنوان الخادم 192.168.1.195/32. كالعادة ، في نهاية القائمة ، يكون الخط الافتراضي هو رفض أي ، مما يعني أنه إذا حاولت أجهزة كمبيوتر قسم المبيعات الاتصال بالقسم المالي ، فسيتم تجاهل هذه الحركة. بعد ذلك ، نشير إلى واجهة جهاز التوجيه التي يجب أن تطبق ACL ، ويتم حل المشكلة الثانية.

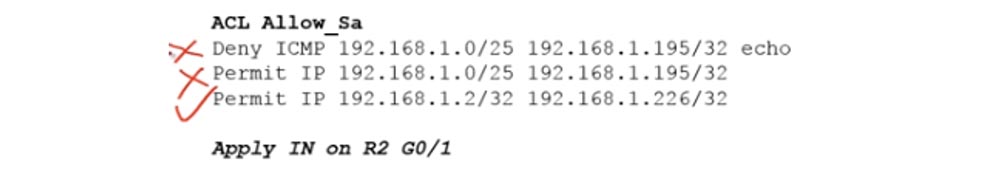

المهمة 3: "Sales2 laptop Laptop2 وقسم المالية PC0 يمكن الوصول إلى management0 laptop00 Laptop". افترض أن هذه الأجهزة تتم إدارتها بواسطة رؤساء أقسام المبيعات والمحاسبة الذين يمكنهم التواصل مع المدير المالي للمدير المالي الموجود في قسم الإدارة. ومع ذلك ، لا توجد قيود على البروتوكولات المستخدمة ، بما في ذلك ICMP.

لدينا بالفعل ثلاث قوائم ACL مطبقة على الواجهات التي حلقت بها باللون الأحمر على الرسم التخطيطي. يتعذر على Laptop2 الاتصال بـ Laptop0 في الوقت الحالي ، لأن هذا يتناقض مع شروط المشكلة 3.

للتواصل بين هذين الجهازين ، يجب إضافة شروط إضافية إلى Allow_Sa ACL.

وبالمثل ، تحتاج إلى إضافة شروط إلى Allow_Acc ACL حتى يتمكن PC0 من الاتصال بـ Laptop0 بحرية.

في كلتا القائمتين ، نضيف خطوطًا مع معلمة Permit IP ، مما يعني السماح بحركة المرور عبر أي بروتوكول IP.

كما تعلمون ، يستخدم بروتوكول ICMP حركة مرور ثنائية الاتجاه: تقوم بإرسال ping ، ويعيدها الصدى. في وضعنا ، إذا كان Laptop2 يعالج الأمر ping الخاص بـ Laptop0 ، فسوف تتدفق حركة المرور بحرية إلى شبكة قسم الإدارة. ومع ذلك ، عند إعادة الحزمة إلى الكمبيوتر المحمول التابع لقسم المبيعات ، ستنتقل إلى واجهة G0 / 0 لجهاز التوجيه R1 ، حيث يكون ACL 101 نشطًا ؛ حيث إن حركة العودة لا تتطابق مع أي من الشروط الواردة في هذه القائمة ، فسيتم حظرها. لذلك ، نحتاج إلى استكمال قائمة ACL101 بشروط حل لكلا اختبار الاتصال من Sales2 Laptop2 التابع لقسم المبيعات والأزيز من PC0 في القسم المالي.

لقد حللنا المهمة رقم 3 وننتقل الآن إلى حل المشكلة رقم 4: "لا يمكن للكمبيوتر المحمول Sales3 المحمول 3 الوصول إلى شبكة المبيعات الخاصة به وفقط خدمة الويب من خلال المنفذ 80 على الخادم 1".

يعني الجزء الأول من المهمة أنه بمجرد محاولة Laptop3 مغادرة شبكة المبيعات ، سيتم حظر حركة المرور الخاصة بها بواسطة جهاز التوجيه R2. ومع ذلك ، وفقًا للجزء الثاني من المهمة ، يجب أن يتمتع هذا الكمبيوتر بالوصول إلى خدمة ويب موجودة خارج شبكة المبيعات. هذا يعني أن كل حركة المرور باستثناء حركة المرور الموجهة إلى الخادم محظورة.

من المهام السابقة ، نعلم أن حركة المرور الواردة من قسم المبيعات تخضع للتنظيم من خلال Allow_Sa ACL ، والتي طبقناها على واجهة الإدخال G0 / 1 لجهاز التوجيه R2. لذلك ، نحتاج إلى تغيير هذه القائمة ، أولاً وقبل كل شيء عن طريق إضافة سطر "السماح TCP للخادم 1 عبر المنفذ 80" من النوع التالي: Permit TCP 192.168.1.3/32 192.168.1.195/32 80

يعني السطر الأول أن أي حركة مرور HTTP تصل إلى الخادم ، بينما يعني الثاني رفض IP 192.168.1.3/32 أي أنه سيتم إسقاط بقية حركة المرور ، على سبيل المثال ، بروتوكول نقل الملفات الواردة من Laptop3. علاوة على ذلك ، نترك الأسطر الثلاثة التالية من ACL السابقة دون تغيير ، وبالتالي حل المشكلة 4.

لقد قلت بالفعل أنني أنصحك بتدوين حلول هذه المشكلات على الورق أو كتابتها يدويًا على جهاز كمبيوتر ، لأنها تتغير ، وعلى الورق أو على الكمبيوتر ، يمكنك دائمًا إضافة خطوط أو شطبها أو حذفها. أوجه انتباهكم إلى حقيقة أنه إذا قمت ببساطة بإضافة الحل إلى المشكلة الرابعة في نهاية قائمة ACL ، بإضافة سطرين ، فإن النظام سيتجاهلهم ، لأن الظروف الموجودة أعلاه تمتص هذه القواعد. نظرًا لأن السطر الثاني من القائمة القديمة يسمح بكل حركة المرور ، فإن شرط الرفض IP 192.168.1.3/32 ، الموجود في نهاية القائمة ، لن يكون راضياً بكل بساطة.

وبالتالي ، فإن التسلسل الصحيح لإدخالات ACL له أهمية قصوى. أولاً ، يجب عليك تطوير سلسلة منطقية من العمليات وترتيب الخطوط بحيث لا تتعارض مع بعضها البعض. الآن دعنا ننتقل إلى Packet Tracer وأكمل جميع الإعدادات وفقًا للحلول.

لنبدأ التكوين من جهاز التوجيه الأول ، Router1. يمكنني استخدام الأمر show access-list لإظهار أن قائمة ACL مفقودة حاليًا. بعد ذلك ، باستخدام الأمر show ip route ، أظهر أن RIP بين جهازي التوجيه تم تكوينه بالفعل ويعمل.

دعنا نذهب إلى Laptop0 و ping Server1 على 192.168.1.195. كما ترى ، فإن تنفيذ الأمر ping يعد ناجحًا ، نظرًا لعدم وجود أي قوائم ACL تمنع حركة المرور أو تصفيتها. أنا أيضًا حر في ping Server0.

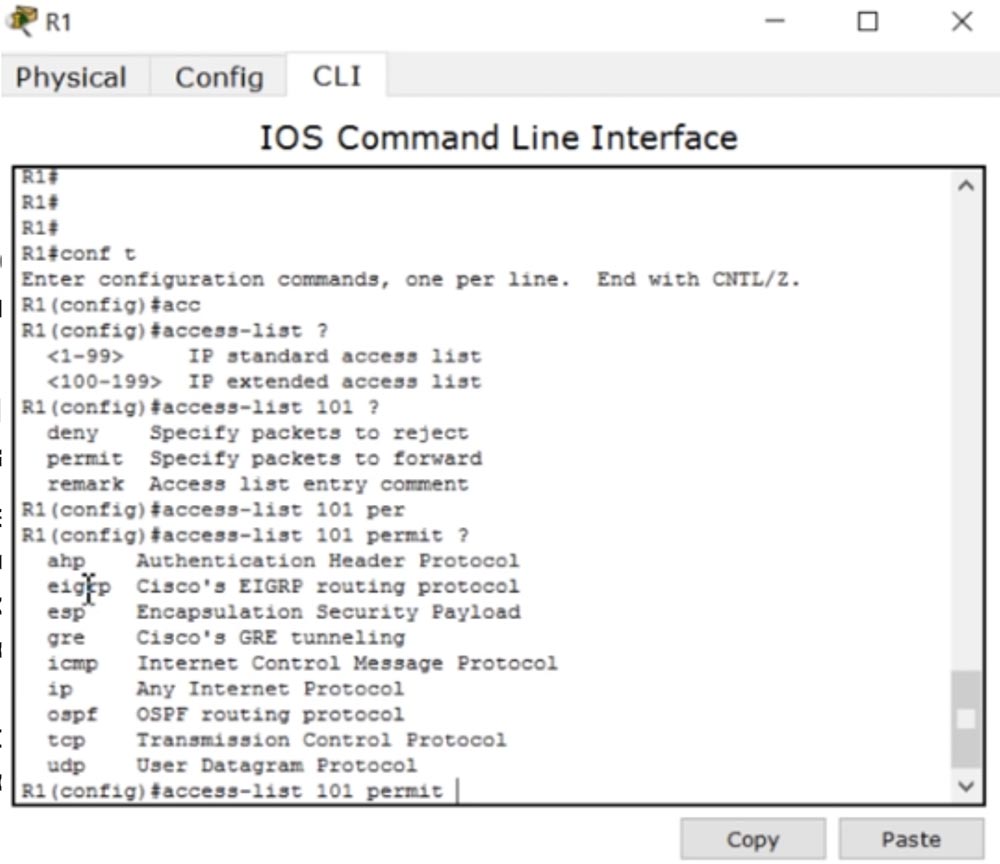

سننتقل الآن إلى جهاز التوجيه Router1 ، وأدخل وضع الإعدادات العامة وقم بإنشاء قائمة ACL 101. للقيام بذلك ، اكتب تصريح وصول 101 إلى tcp. يرجى ملاحظة أن النظام يعطي تلميحًا يمكن استخدام قيمة المعلمة ، بالإضافة إلى tcp ، في هذا الأمر.

esp, icmp, osfp . CCNA ip, ismp, tcp udp.

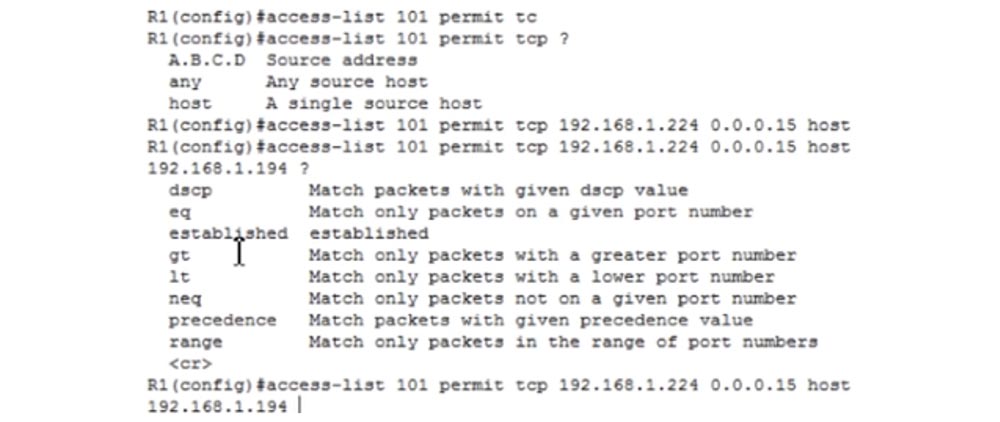

, access-list 101 permit tcp 192.168.1.224. /28 16 , 0.0.0.15.

28 4 , 1 , 128, 2 – 64, – 32, 4 16, , (16-1) =15. , . , host IP-, : access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194.

, , , .

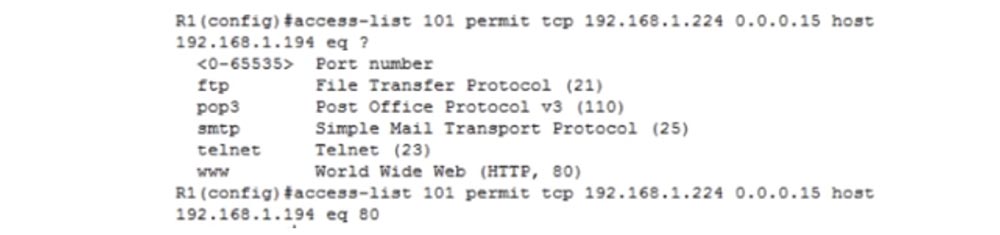

dscp, , eq, , gt – , , lt – .. , eq. .

0 65535, , . FTP 21, SMTP – 25, www – HTTP- 80. 80.

do show run , , 80 www. , , 80 21: access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194 eq 21.

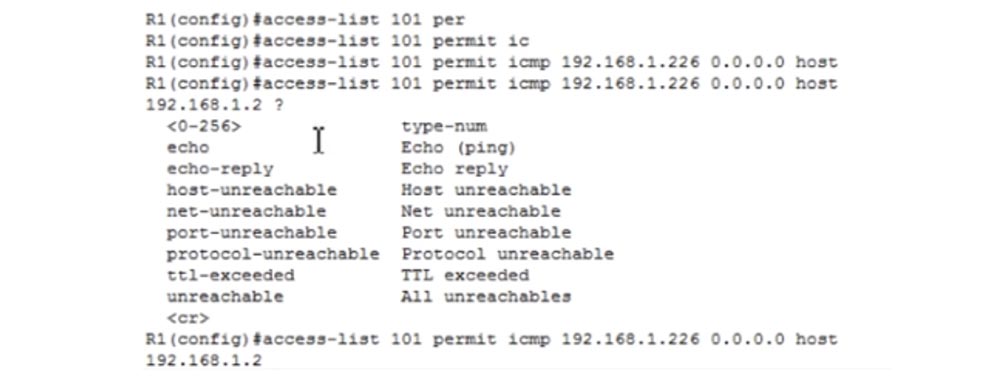

ICMP-, . access-list 101 permit icmp. host, , IP- 192.168.1.226 0.0.0.0, , . host IP- Laptop2 – 192.168.1.2. – , .

, echo-replay. , . : access-list 101 permit icmp192.168.1.226 0.0.0.0 host 192.168.1.2 echo-replay. : access-list 101 permit icmp 192.168.1.226 0.0.0.0 host 192.168.1.130 echo-replay.

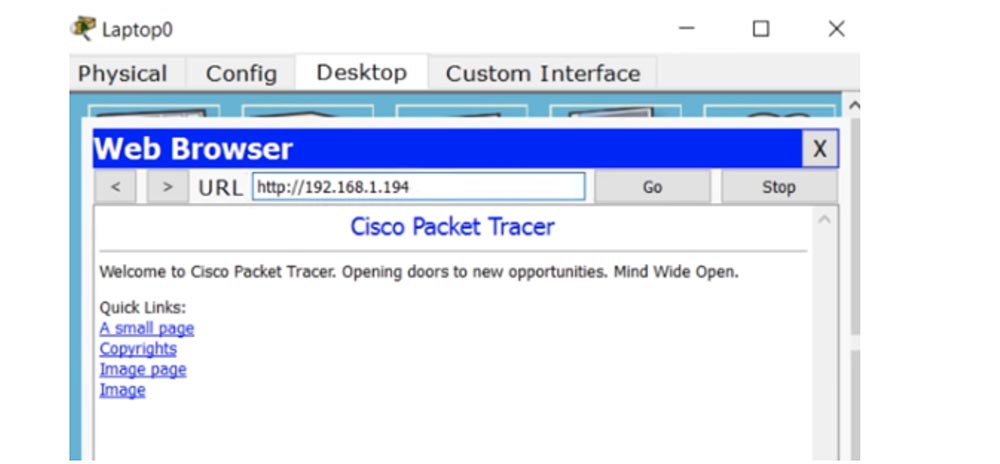

, int g0/0 ip access-group, 101 , IN. Laptop0 192.168.1.194, ACL . , , . IP- 192.168.1.195, .

, Server0 Laptop0 . HTTP FTP- 80 21, ICMP-, . .

-, 192.168.1.194, - Server0.

192.168.1.195, , ACL .

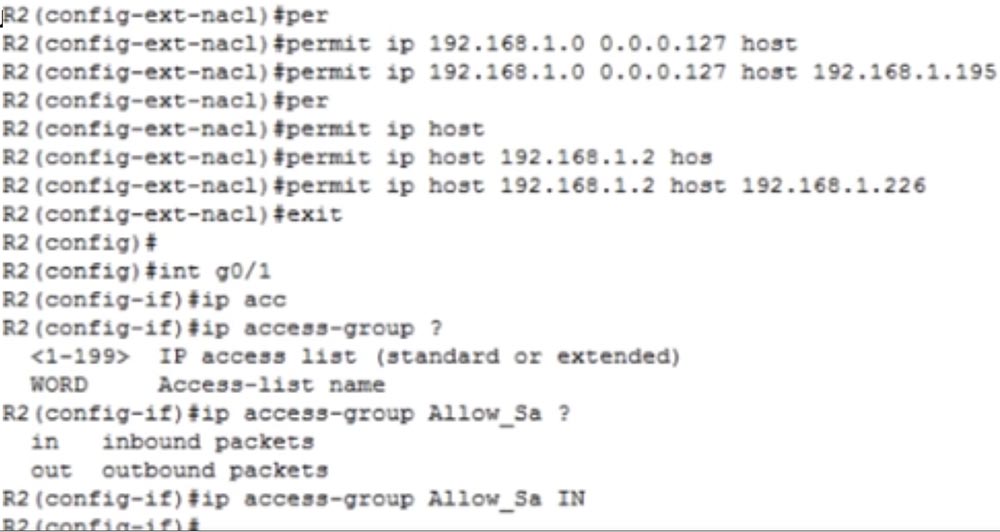

№1 R2 ACL – Allow_Ac. , ACL , . ip access-list extended Allow_Ac .

permit tcp 192.168.1.128. /26, , , – 128, – 64, , 0.0.0.63. , 255.255.255.192 255.255.255.255. permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 80. : permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 21.

№1 – PC0 Laptop0 . permit ip host 192.168.1.130 host 192.168.1.226 , .

ACL g0/0, ip access-group Allow_Ac IN. , PC0 Server 0, - . PC0 192.168.1.194, Packet Tracer, , R2 .

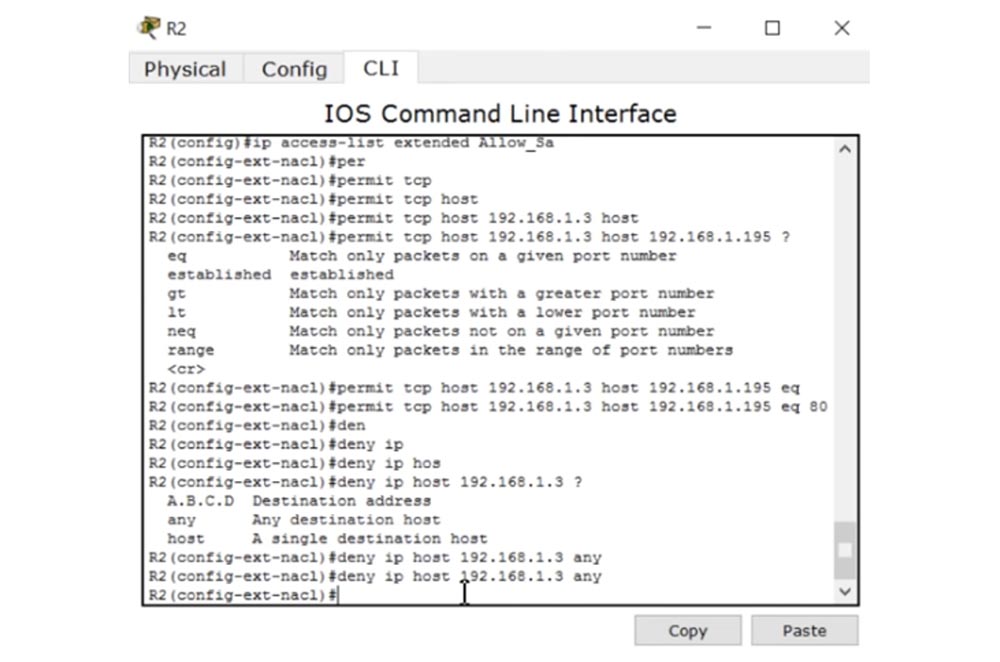

ACL , ip access-list extended Allow_Sa permit tcp host 192.168.1.3 host 192.168.1.195 eq 80. , HTTP- , , deny ip host 192.168.1.3 any.

, , . deny icmp 192.168.1.0. /25, 1 , 128 , , 0.0.0.127. 192.168.1.195, Server2. ACL : deny icmp 192.168.1.0 0.0.0.127 host 192.168.1.195 echo.

4- , , : permit ip 192.168.1.0 0.0.0.127 host 192.168.1.195.

, Laptop2 Laptop0. permit host 192.168.1.2 host 192.168.1.226, g0/1 ip access-group Allow_Sa IN.

, ACL Laptop3, , - . 192.168.1.195 , PC 192.168.1.130 192.168.1.226. , – - Server1.

Laptop2 Laptop0, . , , 192.168.1.226. Laptop1 , ACL , Laptop0. Laptop2 Server1 192.168.1.195, - . , 4- , ACL.

, , . ACL – , . , , , .

تتمثل ميزة CCNA في تعلم جميع مفاهيم تطوير الشبكة ، وأفضل طريقة لتعلم المواد هي تصميم شبكتك الخاصة. سأكون سعيدًا إذا قمت بحل هذه المشكلات بطريقتك الخاصة ووصفها في التعليقات على هذا الفيديو. بالإضافة إلى ذلك ، بناءً على الهيكل الشبكي المدروس ، يمكنك الخروج بمهام أخرى ومحاولة حلها بنفسك.شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولار اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟