في نهاية العام الماضي ، وبعد الصفقة مع Rostelecom ، حصلنا تحت تصرفنا على نظام SD-WAN / SDN قائم على السحابة لتوفير خدمات IB للعملاء. لقد تواصلنا مع بائعي المشروع لتقديم حلولهم في شكل افتراضي ، وحصلنا على عملاق ضخم ، والذي أطلقنا عليه اسم نظام خدمات الأمن السيبراني الموحد ، أو EPSC. الميزة الرئيسية هي تقديم تقنيات الأمان من السحابة مع إمكانية الإدارة المركزية: نشر وتغيير وظيفة شبكة منفصلة أو التحول العالمي في جميع المكاتب المخدومة يستغرق بضع دقائق. اليوم سنخبرك المزيد عن هندستها و "حشوها".

لكن قبل أن تصبح تحت الغطاء ، بضع كلمات حول ما يعرفه EPSC بالفعل. تشمل المنصة الخدمات: أمان البريد الإلكتروني (Secure Email Gateway ، SEG) وتطبيقات الويب (جدار حماية تطبيقات الويب ، WAF) ، منع اختراق الشبكة (إدارة التهديدات الموحدة ، UTM) ومكافحة DDoS. يمكن استخدام كل منهم في وقت واحد وبشكل منفصل - هنا لكل حسب احتياجاته.

لفني بحركة المرور ، من فضلك. مبادئ العمل

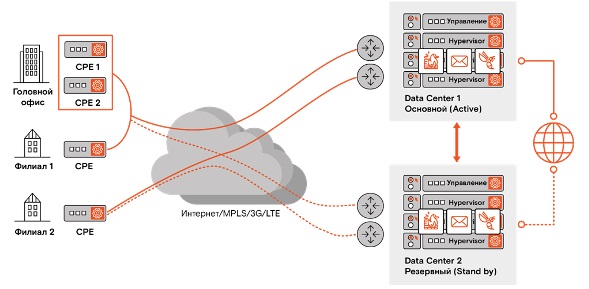

بشكل عام: يتم تثبيت أجهزة توجيه معدات أماكن العميل (CPE) في جميع مواقع العملاء. يوفر CPE نفقًا آمنًا لمراكز البيانات الخاصة بنا - إلى منصة EPSC. وبالتالي ، فإن حركة المرور التي تم تنظيفها على معدات الحماية المحيطة بنا فقط هي التي تصل إلى العميل. في الوقت نفسه ، وبفضل SD-WAN والنفق ، لا تعتمد عملية توصيل حركة المرور إلى نظامنا الأساسي على الشبكة التي يستخدمها العميل.

بنية المنصة

البنية التحتية المادية لـ EPSC هي خوادم x86 عادية مزودة بأجهزة افتراضية موزعة عليها ، ومفاتيح التبديل وأجهزة التوجيه. النقطة المهمة هي أنه يمكنك إدارة هذه الثروة بمرونة ومركزية. وهنا كلمتين سحرية تأتي لمساعدتنا - VNF و MANO.

VNF (وظيفة الشبكة الافتراضية) هي وظائف الشبكة التي يتم توفيرها للمستخدمين النهائيين (UTM و SEG و WAF). MANO (الإدارة والتنسيق) - مجموعة من الأدوات لإدارة دورة حياة الوظائف الافتراضية. هذه الأدوات تعطي فقط تلك المركزية والتنسيق المرن ، والذي يسمح لك بإجراء تغييرات بسرعة مختلفة اختلافًا جذريًا.

والآن بمزيد من التفاصيل.

على حافة كل مركز بيانات يوجد جهاز توجيه Nokia 7750 SR-12 مع قدرة إنتاجية تبلغ 400 جيجابايت / ثانية - وهو يوفر التوجيه على المحيط وداخل السحابة. عند المستوى الأدنى ، توجد مفاتيح Juniper 5100 Spine Switches مع منافذ سعة 40 جيجابت / ثانية ، والتي تجمع جميع مكونات الشبكة من الطبقات السفلى.

تشتمل الشبكة الافتراضية على جزأين: SD-WAN ، الذي يربط البيئة السحابية بمواقع العملاء ، و SDN DC ، وهي شبكة معرفة بالبرمجيات داخل الشبكة السحابية نفسها ، يتم من خلالها تكوين المنافذ وعناوين IP وما إلى ذلك. عند إنشاء سلسلة الخدمة.

يتكون جزء الخادم من خوادم CloudBand لإدارة النظام الأساسي السحابي وخوادم إدارة SDN وخوادم إدارة SD-WAN (VSD و VSC) و NSG-BR (أجهزة التوجيه الافتراضية التي تنهي IPsec عبر أنفاق عملاء VXLAN) أو VXLAN ، وفقًا لأي منها يستخدم سواء تشفير IPsec.

يتم تنفيذ عنوان IP الأبيض لحركة مرور العملاء على أساس شبكتين فرعيتين باستخدام قناع / 22 (1018 عنوانًا في كل شبكة فرعية): يتم توجيه أحدهما إلى الإنترنت ، والآخر إلى RSNet.

خطأ التسامح

جميع البنية التحتية السحابية محجوزة على أساس مركزين للبيانات عن بعد جغرافيا في موسكو ، تعمل في وضع الاستعداد النشط. علاوة على ذلك ، يتم نشر أي سلسلة خدمات (مجموعة من الوظائف لعميل معين) في كل منها كمجموعة. في حالة الطوارئ ، عند التبديل من عقدة إلى أخرى ، يتم فقد حوالي 10 حزم فقط. منذ أن توصل الغباء إلى TCP ، لن تكون الخسارة ملحوظة.

في المستقبل ، نخطط لتوسيع جغرافي يتجاوز جبال الأورال من أجل الحد من حالات تأخير نقل البيانات للمناطق. ومع ذلك ، ففي الوقت الحالي ، حتى بالنسبة لخاباروفسك ، تبلغ التأخيرات حوالي 200 مللي ثانية فقط - العملاء يلعبون بنجاح كبير على Steam ويشاهدون مقاطع الفيديو من YouTube (من مراجعة حقيقية حول الخدمة ).

في المستقبل القريب ، سيكون من الممكن توصيل CPE واحد بشبكة WAN مستقلة. يمكن أن تكون القناة عبارة عن MPLS أو Ethernet (نحاس أو بصريات اعتمادًا على CPE المستخدمة) أو مودم USB LTE وما إلى ذلك. على سبيل المثال ، يمكن أن تكون القناة الرئيسية هي الألياف الضوئية ، ويمكن أن تكون القناة الاحتياطية لاسلكية (لأنه لا يوجد أحد محصن من الحفارات المتعلقة بالأسلاك المصابة والتالفة). حاليًا ، من الممكن استخدام شبكتي WAN ، ولكن فقط عند استخدام CPEs في كتلة HA.

سلاسل الخدمة

يختار العميل المعلمات الأساسية من خلال LC ويبدأ تشكيل سلسلة الخدمة: يتم رفع واجهات الشبكة تلقائيًا ، وتعيين عناوين IP ويتم ضخ صور VNF ، اعتمادًا على عرض النطاق الترددي المحدد. على سبيل المثال ، إذا كنت قد طلبت FortiGate Firewall بسرعة 300 ميغابت ، فسيتم تلقائيًا تخصيص 4 نوى و 8 جيجابايت من ذاكرة الوصول العشوائي وبعض مساحة القرص وسيتم نشر الصورة تلقائيًا في تكوين لمدة يوم واحد.

تم تصميم أداء منصتنا الآن من أجل 160 سلسلة خدمة بسعة 1 جيجابت لكل منها ، ومن المخطط توسيع نطاق 1000 سلسلة خدمة بسعة 50 ميجابت لكل منها (نظرًا لأن سلاسل السلاسل 1 جيجابت ستكون أقل شعبية ، بناءً على تقييم السوق لدينا).

CPE - أفضل أرق ، نعم أكثر؟

في الواقع ، من أجل خدمتنا ، اخترنا CPEs "النحيف" استنادًا إلى Nokia NSG-C و NSG-E200. إنها دقيقة فقط لأنهم لا يستطيعون تشغيل VNFs لجهة خارجية ، ولكن بخلاف ذلك لديهم جميع الوظائف اللازمة لبناء التواصل بين المواقع ، والنفق (IPsec و VPN) ، ومع ذلك ، يمكن استخدام حلول من الشركات المصنعة الأخرى لهذه المهمة. هناك أيضًا قوائم التحكم في الوصول (ACL) للتصفية: يمكن إطلاق بعض حركة المرور محليًا ، ويمكن إرسال بعضها للتنظيف الدقيق إلى مركز بيانات EPSC ، حيث يتم تنفيذ وظائف WAF و UTM و SEG الافتراضية.

أيضًا ، يمكن للجهاز القيام بتطبيق Aware Routing (AAR) ، أي حدد أولوية النطاق الترددي حسب نوع الحركة باستخدام آليات التفتيش الدقيق للحزم (DPI). في الوقت نفسه ، يمكن استخدام كل من الشبكات الثابتة والمتنقلة أو مزيجها لحركة المرور المختلفة كقنوات اتصال.

يعتمد تنشيط CPE على مبدأ التوفير صفر اللمس. أي أن كل شيء أساسي: نحن نربط CPE بالإنترنت ، ونقوم بتوصيل كمبيوتر محمول من واجهة Ethernet الداخلية ، والنقر فوق رابط التنشيط ، ثم تشغيل LAN لدينا بدلاً من الكمبيوتر المحمول ويعمل كل شيء. علاوة على ذلك ، في السحابة الخاصة بنا ، يرتفع نفق IPsec فوق VXLAN افتراضيًا (أي ، يتم عزل مساحة العنوان أولاً ثم نفقها).

بشكل عام ، يبدو لنا الخيار مع CPE رقيقة أكثر ملاءمة. مع هذا النهج ، يتم تجنيب العميل من قفل بائع محتمل ويمكنه توسيع نطاق الحل في أي وقت دون الحد من سمك CPE (50 ميجابت في الثانية).

في حالة وجود CPE كثيف ، فإنه يقوم ، من بين أشياء أخرى ، بتنفيذ الوظائف الافتراضية التي حددها العميل ، وفي مركز بيانات EPCC ، لا توجد سوى إدارة سلسلة خدمة. ميزة هذا النهج هو أن تتم معالجة جميع حركة المرور محليا. في الوقت نفسه ، تكون تكلفة مثل هذا الجهاز أعلى من ذلك بكثير ، ولا يمكنك القيام بأكثر من خدمة محددة عليه - تحتاج إلى شراء تكلفة إضافية لكل ألف ظهور. نعم ، ويمكنك نسيان بائع متعدد.

ولكن إذا كان لدى العميل نظام أساسي كبير إلى حد ما (مكتب ، فرع) يمرر الكثير من حركة المرور من خلال نفسه (أكثر من 200 ميجابت / ثانية) ، ويريد تصفية كل شيء محليًا ، فمن المنطقي الانتباه إلى سلسلة CPE Nokia NSG E300 (والإصدارات الأعلى) c عرض نطاق ترددي واحد إلى 10 جيجابت في الثانية يدعم المحاكاة الافتراضية (VNF).

بشكل افتراضي ، تجمع SD-WAN جميع مواقع العملاء في شبكة شبكية كاملة ، أي أنها تربطهم معًا وفقًا لمبدأ "كل مع كل منهم" دون تصفية إضافية. هذا يقلل من التأخير في المحيط الداخلي. ومع ذلك ، فمن الممكن بناء طبولوجيا أكثر تعقيدًا (مثل النجوم والنجوم المعقدة والشبكات متعددة الرتب وما إلى ذلك).

استغلال

جميع VNFs الموجودة في السحابة متوفرة حاليًا في عقيدة MSSP الكلاسيكية ، أي أنها تحت سيطرتنا. في المستقبل ، ستتاح للعملاء الفرصة لإدارة هذه الخدمات بشكل مستقل ، ولكن من المهم تقييم كفاءاتهم بشكل معقول.

أصبحت بعض الوظائف البسيطة مؤتمتة جزئيًا الآن. على سبيل المثال ، في Secure Mail Gateway ، يتم تكوين السياسة افتراضيًا ، حيث يتلقى المستخدم قائمة بالرسائل التي يحتمل أن تكون ذات صلة بالبريد العشوائي مرة واحدة يوميًا ويمكنه تقرير مصيره بمفرده.

سيتم إغلاق بعض المشاكل ونقاط الضعف العالمية التي تتم مراقبتها بواسطة JSOC لدينا بسرعة ، بما في ذلك للعملاء من EPSC. وهنا ، فإن إمكانية الإدارة المركزية للسياسات والتوقيعات هي ما نحتاج إليه - فهذا سيحمي العملاء من الإصابات مثل Petya و NotPetya وغيرها.

إجابات صادقة على الأسئلة المحرجة

في الواقع ، على الرغم من أننا نؤمن بشدة بمزايا نموذج الخدمة ، فمن الواضح أن مفهوم نظام البريد الإلكتروني بالنسبة للكثيرين غير عادي للغاية. ما يطلب منا في معظم الأحيان:

- تقف FortiGate في مركز البيانات الخاص بك ، أي هل ستشاهد حركة المرور الخاصة بنا؟- لا ، نحن لا نرى حركة المرور. يتلقى FortiGate ذلك في شكل مشفر ، ويقوم بفك تشفيره باستخدام المفتاح من العميل ، ويقوم بفحصه ومعالجته باستخدام أحد برامج مكافحة فيروسات البث ، ويقوم بتشفيره مرة أخرى بنفس المفتاح ، ثم يقوم بإرساله إلى شبكتك فقط. ليس لدينا خيارات للدخول في هذه العملية (ما لم يتم الانخراط في الهندسة العكسية لحلول infobase القاسية ، ولكنها مكلفة للغاية).

- هل من الممكن حفظ تجزئة شبكتنا عند الانتقال إلى السحابة؟- وهنا يوجد قيود. تجزئة الشبكة ليست قصة غائمة. UTM هو جدار حماية حد لشبكة العميل لا يمكن إجراء التجزئة فيه ، أي أن بياناتك تنتقل إلى الخارج في قناة واحدة. بمعنى ما ، يمكنك تقسيم الشبكة داخل قائمة التحكم في الوصول على CPE عن طريق وضع قيود مختلفة على مواقع مختلفة. ولكن إذا كان لديك تطبيقات أعمال تحتاج إلى التفاعل بشكل مختلف مع بعضها البعض من خلال جدار الحماية ، فستظل بحاجة إلى استخدام مهاجم منفصل للتجزئة الداخلية.

- ماذا سيحدث لعناوين IP الخاصة بنا عند الانتقال إلى السحابة؟- في معظم الحالات ، سيكون عليك تغيير عناوين IP البيضاء الخاصة بك إلى عناويننا. يكون الاستثناء ممكنًا إذا كان لديك مزود نظام مستقل غير مستقل (PI AS) ، مخصص لك ، ويمكن إعادة إعلانه منا.

في بعض الأحيان يكون من المنطقي اختيار خيار معقد - على سبيل المثال ، اسمح لحركة مرور المستخدم عبر UTM ، ثم حرر شرائح الشبكة الأخرى مباشرة إلى الإنترنت.

- وإذا كنت بحاجة لحماية موقع يستضيفه موفر خارجي؟- CPE لا يضع هناك. يمكنك توصيل WAF عن طريق تغيير سجل ADNS: قم بتغيير عنوان IP الخاص بالموقع إلى IP الخاص بسلسلة الخدمة ، ثم ستنتقل حركة المرور عبر السحابة الخاصة بنا دون مساعدة CPE.

إذا كانت لديك أسئلة أخرى ، فاكتب في التعليقات ، وسنحاول الإجابة عليها