انتهى برنامج

Summ3r of h4ck 2019 الصيفي وحان الوقت

للتقييم . في هذه المقالة سوف نخبرك بالنتائج التي حققها المتدربون في قسم التحليل الأمني.

هنا يمكنك رؤية نتائج السنوات الماضية:

لقد التزمنا بالممارسة السابقة: تم عرض قائمة بالمشاركين على الموضوعات التي يمكنهم العمل عليها أثناء البرنامج. كان لدى شخص ما فكرته الشيقة للبحث ، وكنا دائمًا على استعداد لمناقشتها.

لذا ، كيف انتقل الاختيار إلى القسم؟ المرحلة الأولى هي ملء الاستبيان ، الذي نشرناه على موقع الشركة. أنه يحتوي على 10 مهام مثيرة للاهتمام. لقد ساعدوا في تقييم مستوى تدريب الشخص ومعرفته وبعض المهارات العملية.

بالتعاون مع

Korgik_0 ، قمنا بالفعل

بإجراء تحليل مفصل لاختبارات القبول ؛ بالإضافة إلى ذلك ، يتم تقديم نظام لتقييم الردود وبعض الإحصاءات المثيرة للاهتمام. لذلك ، لن نتناولها مرة أخرى ، بل ننتقل إلى الأكثر إثارة للاهتمام.

ماذا يفعل قسم تحليل الأمن؟

يقوم موظفونا

بتفكيك شبكة Wi-Fi المجاورة ، وإجراء اختبارات الاختراق في شبكات الشركات ، وتحليل أمان تطبيقات الويب وبرامج الشركات ، والنظر بعناية في الكود المصدري ، بما في ذلك التطبيقات المحمولة والمصرفية. (C)

مقدمة

هذا العام ، كان هناك الكثير من الأشخاص الذين يرغبون في المشاركة ، بما في ذلك من مدن أخرى. جغرافيا ،

Summ3r of h4ck يحدث دائما في مدينة سانت بطرسبرغ الجميلة.

شمل توظيف هذا العام كلاً من الوجوه الجديدة والمألوفة بالفعل: لقد خضع شخص ما بالفعل لتدريب للطلاب في جامعتنا وتناول الآن استبيان التأهيل على مستوى لائق ، وقد

حضر إلينا شخص ما في السنوات السابقة في

Summ3r من h4ck بدا في. يسعدنا دائمًا ملاحظة النمو المهني للمتخصصين الشباب ، خاصة إذا ساهمنا نحن في هذا :)

جزء مهم من التدريب هو محاضرات من موظفينا. قائمة المحاضرات لقسم التحليل الأمني هذا العام كانت مثل هذا:

- م الأمن

- تجعيد والإضافات المفيدة

- لينكس LPE

- نوافذ LPE

- محاضرات أمان الويب

- واي فاي الأمن

- استكشاف (في) أمان تطبيقات Android

كما عمل المشاركون أنفسهم كمحاضرين - حيث اقتربوا من الانتهاء من

Summ3r من h4ck ، وقدموا عروضًا حول نتائج أبحاثهم ، وشاركوا المشكلات التي نشأت في عملية العمل ، وأخبروا بالأهداف التي تحققت. تعاون العديد من الأشخاص وعملوا في مشاريع معًا.

بالإضافة إلى ذلك ، قمنا بتطوير بيئة معملية يمكنك من خلالها ممارسة مهارات أمان المعلومات العملية. المهام ليست مفيدة فحسب ، بل إنها مهمة أيضًا - في نهاية

Summ3r من h4ck 2019 ، ينظر مدير البرنامج إلى الإحصاءات العامة ويحدد الأشخاص الذين أكملوا معظم المهام. هذا ، كما فهمت ، يؤثر لاحقًا على اختيار المرشحين لموظفي الأمن الرقمي.

تم منح جميع المتحدثين الناجحين رسميًا شهادة

إكمال Summ3r من h4ck 2019 .

أولئك الذين وصلوا بنجاح إلى نهائيات كأس العالم ، طُلب منا إجراء استطلاع قصير لنا.

كانت أسئلة المقابلة المصغرة كما يلي:

- لماذا قررت القيام بتدريب داخلي في Digital Security؟ ما الذي جذبك إلى الشركة؟

- هل أعجبك Summ3r من h4ck؟ ما كان لا تنسى بشكل خاص؟ كيف تزامن الواقع مع توقعاتك؟

- أخبرنا عن مهمتك / مهامك.

- هل كانت المهام التي عملت عليها أثناء عملية الإعداد مهمة؟ هل كان هناك شيء تريد القيام به لكنه فشل؟

- هل أنت مستعد للعودة إلى الشركة لجولة جديدة من Summ3r من h4ck أو للعمل؟

يتم الاحتفاظ الإملاء وعلامات الترقيم وأسلوب المؤلفين.الكسندر تشيرنينكوف ، موضوع الغش في MITM

1. غالبًا ما لاحظت الشركة على الإنترنت في منشوراتها وأبحاثها. لقد حصلت على الانطباع كشركة حيث توجد فرصة حقيقية للمشاركة في أنشطة بحثية قابلة للتطبيق عمليًا في مجال أمن المعلومات.

2. اعجبني التدريب. لطالما أردت نفسي في الأستاذ. مجالات العمل التي من شأنها أن تساعدني على النمو وفي الوقت نفسه تحقق بعض الفائدة للمجتمع. المشروع ، الذي شاركت فيه ، أعطى هذه الفرصة للتو. تزامن الواقع مع توقعات أفضل.

3. شارك في كتابة غش على هجمات mitm ، وتناول مستوى الشبكة ، والذي أراد منذ فترة طويلة ضخه في السياق الأمني.

4. المهام ممتعة للغاية ، وتمنح الكثير من الحرية ، لأن المهمة الأولى هي معرفة ذلك بنفسك من أجل إيصالها إلى الأشخاص بشكل طبيعي.

5. على استعداد للعودة إلى التدريب ، وربما للعمل.

يمكن العثور على نتائج الدراسة

هنا (المشروع قيد التحرير والتطوير النشط).

فلاديمير دوشكيفيتش ، موضوعات MITM الغش ورقة ، ملء الشاشة التصيد

1. أنا مهتم جدًا بالعمل على المهام التي يمكن استخدامها في الممارسة العملية. أحب المهام العملية في إطار حماية المعلومات (وليس فقط الحماية :)). بالإضافة إلى ذلك ، يسعدني دائمًا العمل مع أشخاص أذكياء يعرفون ويعرفون أكثر منك :)

2. لقد أعجبتني حقًا بالتدريب الداخلي ، والآن لدي معرفة أكثر بكثير عن جافا سكريبت في رأسي - وحصلت عليها نفسي في الممارسة العملية. اعتقدت عادة أن شبيبة كان مملًا ، لكنني الآن أعرف أنها ليست كذلك.

تذكرت بشكل خاص كيف اختبرت هجوم إعادة توجيه ICMP - اتضح أن بعض التوزيعات لا تزال عرضة له (على الرغم من أن الهجوم قديم جدًا)

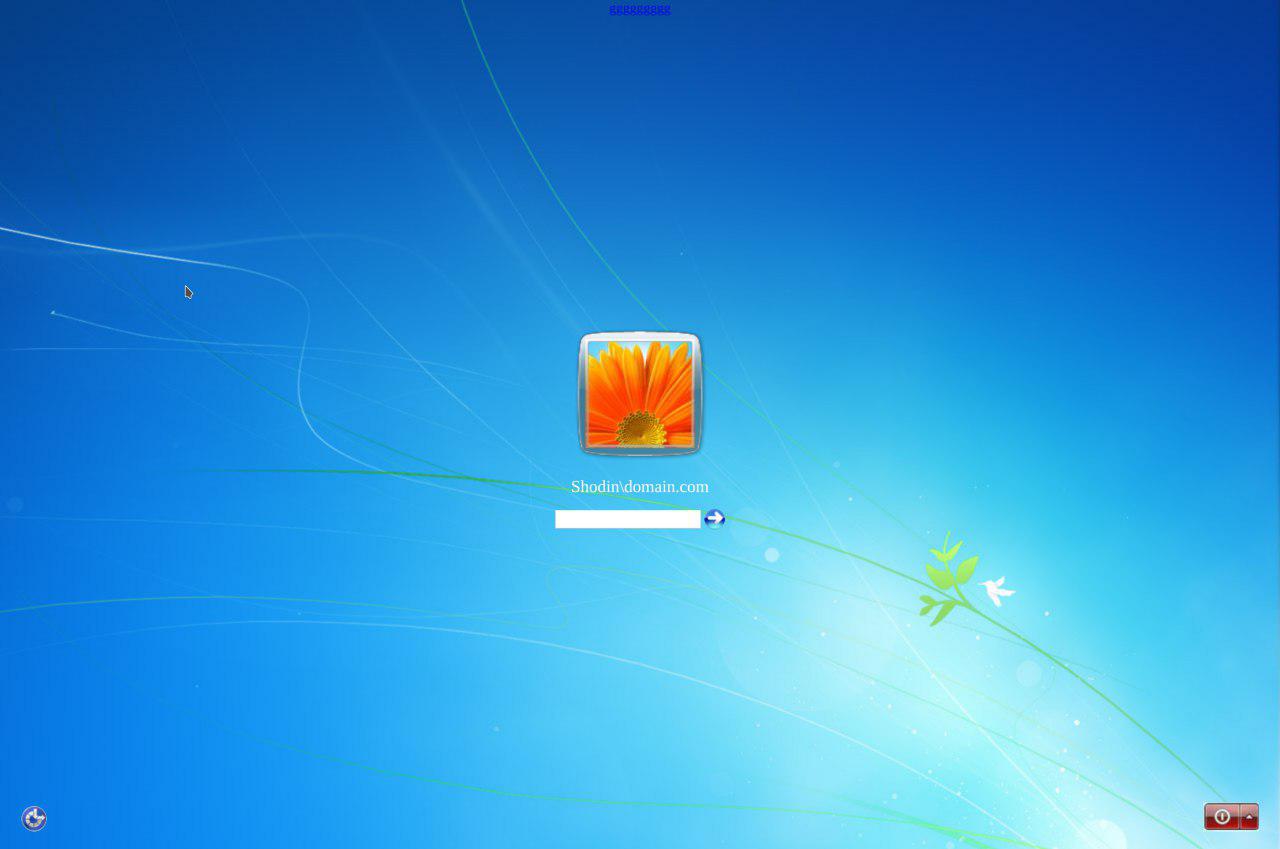

3. كنت قادراً على المشاركة في مهمتين - تجميع cheatsheet mitm و javascript ملء الشاشة. كجزء من الأول ، قمنا بتجميع ورقة غش صغيرة على هجمات mitm ، والتحقق منها واختيار الأموال لها. وكجزء من الثانية ، قمنا بإنشاء صفحة تصيد صغيرة مشابهة لإطار إدخال كلمة المرور في نظام التشغيل windows 7 - اتضح أنها مثيرة للاهتمام :)

4. إنه لأمر مؤسف أنني كنت مشغولاً للغاية في العمل - كان هناك القليل من الوقت لحل المهام. لقد نجحنا في إنهاء المشاريع جزئيًا فقط - وسننهيها في الخريف ، وقد اتضح أنها مثيرة للاهتمام للغاية.

5. العودة إلى الشركة للحصول على التدريب - تأكد من العام المقبل. في العمل - سيكون من المثير للاهتمام أيضًا ، أن العقبة الوحيدة هي أنني أعيش في أرخانجيلسك :)))

صفحة التصيد الاحتيالي في عملية التصميم

صفحة التصيد الاحتيالي في عملية التصميمدانيلا ليونتييف ، موضوع شبكة أمازون للحفار

1. يتيح لك Digital Security تحقيق حلم أي CTF-phera تقريبًا - وهذا يمنحك الفرصة للانخراط بشكل مهني في شيءك المفضل. الإجابة على السؤال "ما الذي جذب الشركة؟" - فقط هذه الفرصة.

2. بسبب التكلفة العالية للغاية للرحلة ، والتي تتكون من الحركة ، المعيشة ، وبشكل عام تكلفة المعيشة في المدينة ، وفقط لهذا السبب لا أستطيع تقييم للغاية هذا البرنامج. أود أن معدل في 3.8-4.3 نقطة. يتكون معامل التقدير من مثل هذه الصيغة - المعرفة / الأموال الجديدة المنفقة = المنفعة.

فقط لتجعلك تفهم. لكي أذهب إلى برنامجك ، سأدفع حوالي 55 ألف روبل. هذا كثير جدا هذه الأموال يمكن استخدامها للتدريب المتقدم أو لأستاذ التدريب. اللغة الانجليزية. إنه أكثر ربحية من "صيف الاختراق". أعتقد أن الشركة يجب أن تهتم بسيريوس كمنصة لتدريب الطلاب. ونأخذ مثالا من زملائنا من Solar Security. أنا أميل إلى حقيقة أن هذه البرامج مجانية تمامًا للطلاب ، وهي إضافة ضخمة. كما تعلمون ، لم يكن لدي تفاعل بين الطالب والمعلم. سيكون إضافة كبيرة في الكرمة للمعلم ، وليس له فقط ، إذا كان هناك تبادل للخبرات في المشروع. ربما كان لدى المنسق خبرة بالفعل في السحابة أو لديه بعض التطورات في هذا الموضوع (ستكون المراجعة نفسها مساعدة جيدة).

3. الهدف من المشروع - يتلخص جوهر عملي في العثور على نقاط الضعف في تكوين AWS. وبناءً على المشكلات التي تم العثور عليها ، قم بكتابة نص برمجي لتعيين البنية التحتية السحابية.

4. بالطبع ، بالنسبة لي ، اخترت المشاريع التي يمكنني أن أبدأ من الصفر. والإجابة على السؤال عما إذا كان ذلك مثيراً للاهتمام بالنسبة لي - بالطبع.

5. أعتقد أنه في "صيف عام 2020" ، سأعود مرة أخرى لاختبار نفسي. تحقق على أي مستوى أنا الآن. من السابق لأوانه الحديث عن العمل ، لأنني أحتاج إلى حوالي عامين لإنهاء دراستي وسنة أخرى لتجميع المبلغ التاسع للانتقال إلى سان بطرسبرغ. ولكن على أي حال ، سيكون الأمن الرقمي مكانًا ذا أولوية للتوظيف.

اللون الأسود - تنفيذها ؛ اللون الأحمر - لم تنفذ

اللون الأسود - تنفيذها ؛ اللون الأحمر - لم تنفذتيمور عبد الله ، موضوع جولانج بوت الاجتماعي

1. قررت أن أقوم بالتدريب في DSek لأنها واحدة من الشركات القليلة التي توفر فرصة رائعة لممارسة السلامة العملية بينما لا يزال طالبًا. لقد اجتذبت أيضًا قائمة كبيرة من المنشورات من قبل متخصصي الشركة حول مختلف الموارد (معظمهم من هبر ، بالطبع) ومشاركتهم في برامج bugbount.

2. لقد أحببت حقًا التدريب ، وتجاوز الواقع بالتأكيد التوقعات. كانت المحاضرات مثيرة للاهتمام ومفيدة للغاية ، والكثير من المعلومات الجديدة. كانت المختبرات رائعة ومعقدة ، وبعدها تبدو السيارات الموجودة على HackTheBox سهلة.

3. كانت مهمتي هي إضافة وحدات إلى الأداة المساعدة المستخدمة في عمليات pentests لجمع معلومات مفيدة من جهاز تم التقاطه. قمت بتنفيذ مجموعة المعلومات من عملاء الشبكة

المشهورين (

PuTTY ،

MobaXterm ،

FileZilla ) ، مضيفات مستخرجة ، أسماء المستخدمين ، مفاتيح.

رابط إلى الوحدة.كما

كتب ماسح ضوئي منفذ متاح للعميل على الشبكة الخارجية. هناك حاجة إلى مثل هذا الماسح الضوئي إذا تم استخدام جدار حماية على الشبكة يمنع الوصول إلى بعض المنافذ. يحاول جزء العميل من الماسحة الضوئية الاتصال بقائمة المنافذ المحددة. يستقبل جانب الخادم حزم tcp الواردة ، ويقوم بتأسيس اتصال ويكتب رقم المنفذ الذي وصلت إليه الحزم. في هذا الجانب ، نحن نعمل مع مآخذ tcp الخام ، لأنها أسرع وأكثر إثارة في الكتابة :)

4. العمل على المهام كان مثيرا للاهتمام. على سبيل المثال ، اكتب على Golang غير معروف سابقًا ، وفهم حقول الأجهزة الخاصة بحزم tcp ، وادرس التشغيل غير المتزامن. سيكون من الجيد معرفة كيفية فك تشفير بيانات برامج MobaXterm ، FileZilla ، لكن عكس هذه المشروعات الضخمة يصعب على المبتدئ المبتدئ). أيضا ، لم يكن هناك ما يكفي من الوقت للتعامل تماما مع عدم التزامن ، لكنني أعتقد أنني سأفعل ذلك في المستقبل القريب.

5. نعم بالتأكيد! شكرا جزيلا للمنظمين لصيف مثير للاهتمام)

فلاديسلاف تروفيموف ، موضوع جولانج بوت الاجتماعي

1. أعطاني الأصدقاء فكرة إرسال الاستبيان ، قائلين إن الشركة هي واحدة من الشركات الرائدة في سوق أمن المعلومات ، بالإضافة إلى ذلك ، ستكون المشاريع مثيرة للاهتمام للغاية ، وهذه فرصة رائعة لرفع مستوى المهارة.

2. أعجبني ذلك ، والواقع فاق توقعاتي. إن الأجواء الرائعة في المكتب ، والعلاقات الودية مع الموظفين والمتدربين الآخرين ، هي عملية عمل مثيرة - وهذا ما تبقى في الذاكرة.

3. عملت على موضوع "Golang Social Bot" - روبوت يستخدم في اختبار الاختراق. كان الهدف الرئيسي هو كتابة الوحدات التي تجمع البيانات المفيدة ، والتفاعل بطريقة أو بأخرى مع موارد الكمبيوتر.

4. كان هناك عدد كبير من المهام ، بعضها أسهل ، بعضها أكثر صعوبة ، ولكن ليس أقل إثارة للاهتمام. يبدو لي أنه قد تم إنجاز الكثير من العمل ، على الرغم من أني ، بإيجاز ، أفهم أنه كان بإمكاني فعل المزيد.

5. بالطبع! يوفر التدريب فرصة ممتازة للتطرق ليس فقط إلى موضوع مشروعك ، ولكن أيضًا لتطوير المهارات واكتساب المعرفة حول مواضيع أخرى ، والتي بفضل الشركة كثيرًا!

دانيل Beltyukov ، الغش ورقة Kubernetes الموضوع

1. بعد لعب CTF لمدة عام ، قررت أن أجرب نفسي على مشاريع حقيقية. رأيت التدريب الداخلي من الأمن الرقمي ، وأصبحت مهتمة. بحلول ذلك الوقت ، كان العديد من الأشخاص الذين أعرفهم يعملون بالفعل هناك ، مما أعطى الثقة في قراري.

2. نعم! كانت هناك العديد من المحاضرات المثيرة للاهتمام ، بالإضافة إلى "مختبر" كان فيه العديد من عربات اليد. كان من الممكن تطبيق المعرفة المكتسبة في محاضرات آلات القطع من المختبر.

3. كان موضوعي هو إنشاء ورقة أمان لمجموعة Kubernetes.

التكوين الخاطئ الرئيسي ، ما يجب تمكينه ، بحيث يكون "علمانيًا" وما إلى ذلك.

4. بالطبع. بعد أن درست الدراسات السابقة ، أدركت أنها عفا عليها الزمن جزئيًا أو تم إجراؤها على إصدارات أقدم من kubernetes ، حيث لا يتم تمكين معظم الميزات الآمنة بشكل افتراضي. في الإصدارات الجديدة ، كان من الصعب العثور على شيء يمثل "فجوة خارج الصندوق". نظرت إلى الدراسة من الجانب الآخر وبدأت في الاعتماد على سيناريو نموذجي مع التطبيقات الضعيفة. بعد كل شيء ، يجب علينا حماية البيانات أولا ، وليس الكتلة. نتيجة لذلك ، وجدت خيارات يمكن أن تعقد حياة المهاجم ، لكن لا يتم تشغيلها افتراضيًا.

5. نعم!

البرنامج النصي للباش K8numerator للتكرار على الخدمات في نظام Kubernetes

البرنامج النصي للباش K8numerator للتكرار على الخدمات في نظام Kubernetesيمكن العثور على نتائج الدراسة

هنا .

استنتاج

نواصل تحسين Summ3r من برنامج h4ck ، وهذا العام تلقينا من المشاركين العديد من التمنيات القيمة التي سنحاول تحقيقها.

من أنفسنا نريد أن نقول "شكرا لك!" أولئك الذين حلوا مهامنا وعملوا على البحث - أنت زملاء رائعون!

نراكم في Summ3r من h4ck 2020 ؛)