لقد وصلنا تقريبًا إلى نهاية موضوع الجزء الأول من دورة CCNA ، وهو أمر ضروري لاجتياز اختبار ICND1. نظرًا لأنني تخطيت بعض المواضيع ، فإن هذا البرنامج التعليمي التالي سيشمل ملء الثغرات في معرفتك. اليوم سوف نغطي ثلاثة مواضيع:

- بنية الشبكة ؛

- الأجهزة التي تؤثر على تشغيل الشبكة ؛

- التشخيص وتقنيات استكشاف الأخطاء وإصلاحها.

تستخدم Cisco طريقتين لهندسة الشبكات: الهيكل الهرمي ثلاثي الطبقات لهندسة Cisco 3 Tier Architecture والهندسة المعمارية من طبقتين Collapsed Core Architecture.

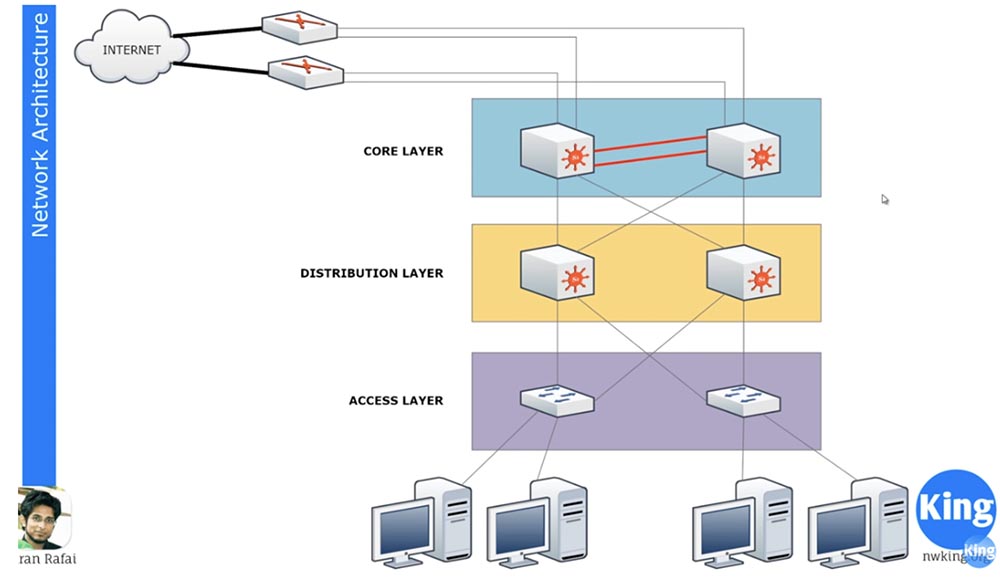

تعرض هذه الشريحة بنية Cisco 3 Tier ، والتي تتكون من 3 طبقات: طبقة الوصول طبقة الوصول ، طبقة توزيع طبقة التوزيع وطبقة الشبكة الأساسية. يتم تمثيل مستوى الوصول بواسطة الأجهزة المتصلة مباشرة بأجهزة المستخدم النهائي. جميع الأجهزة المكتبية متصلة بمفتاح مستوى الوصول. عادة في هذا المستوى ، يتم تثبيت مفاتيح غير مكلفة وغير قوية للغاية. لا يتم توصيلها ببعضها البعض ، لذا إذا كان لديك مئات الأجهزة وعشرات المفاتيح في كل مبنى ، فهي متصلة جميعها بالكابلات في خزانة شبكة مشتركة. لتجنب حدوث تشويش ، لا يتم ربط مفاتيح التبديل هذه بشكل مباشر مع بعضها البعض ، لأن هذا يمكن أن يؤدي إلى جحيم حقيقي من الأسلاك.

لضمان تعاون أجهزة الشبكة هذه ، يتم استخدام مستوى التوزيع ، والذي يمثله أجهزة أكثر قوة. إذا كانت أجهزة مستوى الوصول ترغب في الاتصال مع بعضها البعض ، فإنها تتحول إلى أجهزة مستوى التوزيع ، وتنظم مثل هذا الاتصال. تسمى مستويات التوزيع عادةً "مستوى البناء" لأنه إذا كانت الشركة موجودة في عدة مبان ، فلكل منها طبقة توزيع خاصة به ، والتي تتكون من مفاتيح قوية.

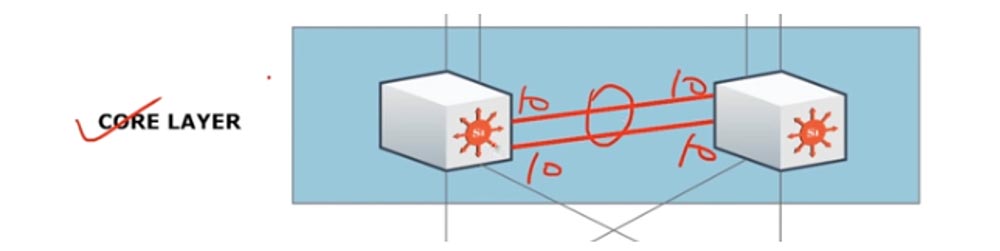

يرتبط مستوى التوزيع بالطبقة الأساسية للطبقة الأساسية. يقع هذا المستوى على حدود الشبكة المحلية والإنترنت ويعمل على توفير اتصالات خارجية خارج VPN. جميع أجهزة طبقة التوزيع متصلة بأجهزة المستوى الرئيسي ، وترتبط مفاتيح الطبقة الأساسية نفسها مع بعضها البعض. يسمى هذا الاتصال قناة الأثير ، وسننظر فيه بمزيد من التفصيل في موضوع ICDN2 ، في الوقت الحالي سأقول أن هذا الاتصال يتكون من عدة كابلات توصل محورين من الشبكة الأساسية. على سبيل المثال ، إذا كان لديك كبلان Gigabit Ethernet 10 ، فستظهر قناة Ether ككبل منطقي 20 gig يربط هذين الجهازين.

على عكس الأجهزة الأساسية للشبكة ، لا تتصل أجهزة مستوى الوصول ومستوى التوزيع ببعضها البعض. العمارة ثلاثية المستويات تساعد على تجنب العديد من المشاكل. أولاً ، يتيح لك تقسيم حركة المرور إلى تدفقات مختلفة إنشاء اتصال مستقر أكثر أمانًا ، نظرًا لأن مجموعة من أجهزة مستوى الوصول تتصل بجهاز مستوى توزيع يبث حركة المرور إلى مجموعة أخرى من أجهزة مستوى الوصول. إذا كنت ترغب في الاتصال بالأجهزة الموجودة في مبنى آخر ، يتم إرسال حركة المرور من مستوى التوزيع إلى أجهزة الشبكة الأساسية التي تعيد توجيهها إلى مستويات منخفضة إلى أجهزة المستخدم. يسمح ذلك بتوزيع منطقي لحركة المرور مع وجود حد أدنى من الأعطال وكفاءة قصوى.

إذا كان لديك شركة صغيرة بها عدد قليل من الأجهزة ، يمكنك استخدام بنية من مستويين تتكون من مستوى وصول ومستوى Collapsed Core ، وهو مزيج من مستويات طبقة الطبقة الأساسية والتوزيع.

في الوقت نفسه ، ترتبط أجهزة Collapsed Core ببعضها البعض ، لكن الأجهزة التي تعمل بمستوى الوصول ليست كذلك ، لذلك ، عندما يريدون التواصل مع بعضهم البعض ، يجب أن ينتقلوا إلى المستوى العلوي.

هذا هيكل شبكة فعال إلى حد ما ، وإذا لم يكن لديك ما يكفي من الأموال وموارد الشبكة ، فإن الأمر يستحق استخدام Collapsed Core.

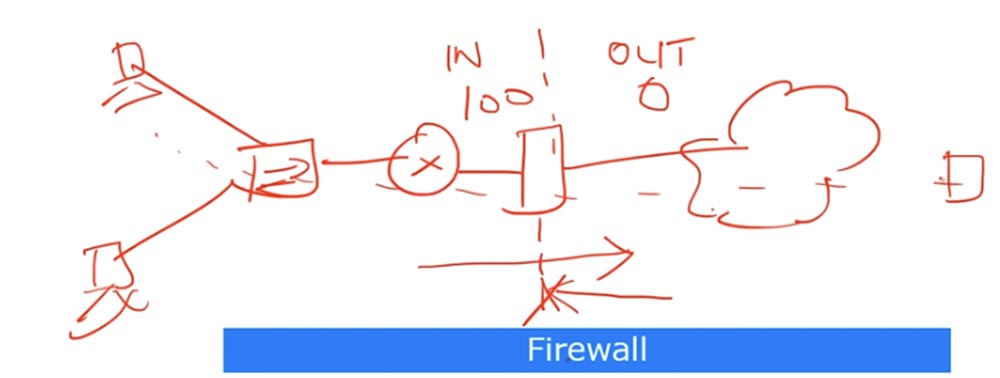

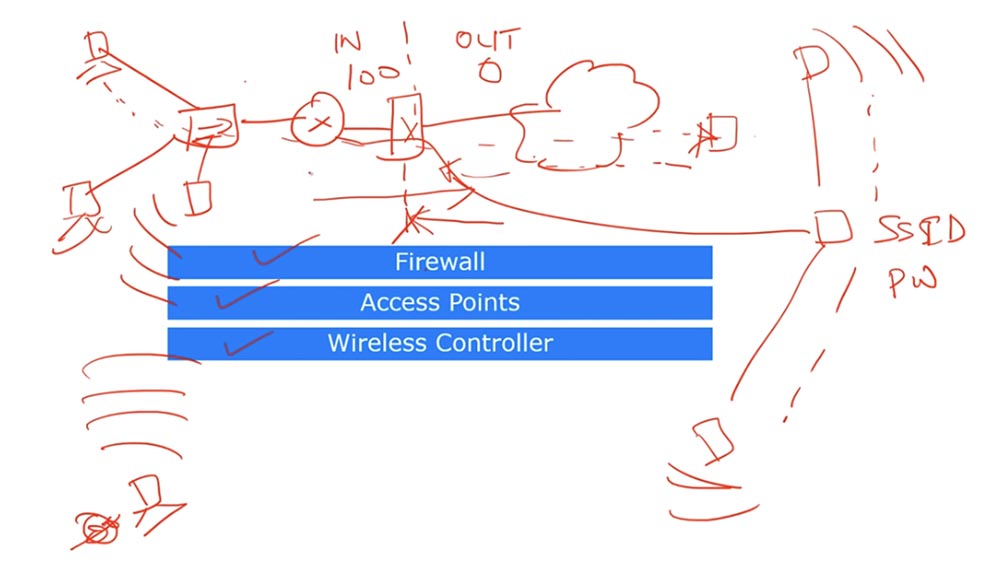

دعنا ننتقل إلى النظر في الأجهزة التي تؤثر على أداء الشبكة. وفقًا لـ ICND1 ، يجب أن تعرف ثلاثة أنواع من هذه الأجهزة. النوع الأول هو جدار الحماية ، الذي لم نتحدث عنه بشكل خاص ، لأن جدران الحماية تمت مناقشتها بالتفصيل في دورة CCNA Security. تحدثنا بالفعل عن تصفية حركة المرور عندما ناقشنا قوائم ACL ، وهكذا ، فإن جدار الحماية هو جهاز مصمم خصيصًا لتصفية حزم المرور.

لنفترض أن لديك شبكة محلية ، تتضمن جهازي كمبيوتر ومحول وموجه وشبكة خارجية - الإنترنت. يقع جدار الحماية بين جهازك واتصال الإنترنت ، وهو في الشكل مستطيل أحمر أمام السحابة.

يقوم جدار الحماية بتصفية حركة المرور الواردة من المناطق غير الآمنة على الإنترنت. عادة ما يكون لديه 2 من مناطق المسؤولية: داخلي و خارجي. يوجد في المنطقة الداخلية مستوى أمان يبلغ 100 ، وهذا هو الحد الأقصى للأمان ، وللمنطقة الخارجية أمان صفر. تبعًا للإعدادات الافتراضية ، يُسمح دائمًا بحركة المرور التي يتم توجيهها من منطقة ذات أقصى درجات الأمان إلى منطقة ذات الحد الأدنى من الأمان ، ويُحظر المرور إلى الخلف.

دعنا نقول أحد أجهزة الكمبيوتر المحلية الأصوات جهاز موجود على الإنترنت. سيتم تخطي حزم ping الصادرة ، وسيتم إسقاط جدار الحماية الوارد لأنه يتم توجيهها من منطقة الأمان الدنيا إلى منطقة الأمان المحسّنة. وبالتالي ، عند تحليل الشبكة ، تحتاج إلى إيلاء الاهتمام لإعداد جدار الحماية. ومع ذلك ، لا توجد جدران حماية للشبكة فقط ، بل يحتوي الكمبيوتر أيضًا على جدار حماية البرنامج الخاص به. إذا كنت غير قادر على الاتصال بخادم خارجي أو إذا لم تبدأ تشغيل أي تطبيق يتطلب الوصول إلى الإنترنت ، فعليك أولاً الانتباه إلى إعدادات جدار الحماية. بشكل افتراضي ، يقوم جدار الحماية على الأجهزة العميلة بحظر كل حركة مرور التطبيق التي تحاول الاتصال بالإنترنت ، لذلك تحتاج إلى الدخول في إعدادات جدار الحماية وفتح منفذ محظور أو وضع التطبيق في قائمة الاستبعاد. بالطبع ، كل هذا يتوقف على ما إذا كانت شركتك تعتبر هذا البرنامج ضروريًا للعمل أم أنها مجرد مبادرة من قبل المستخدم.

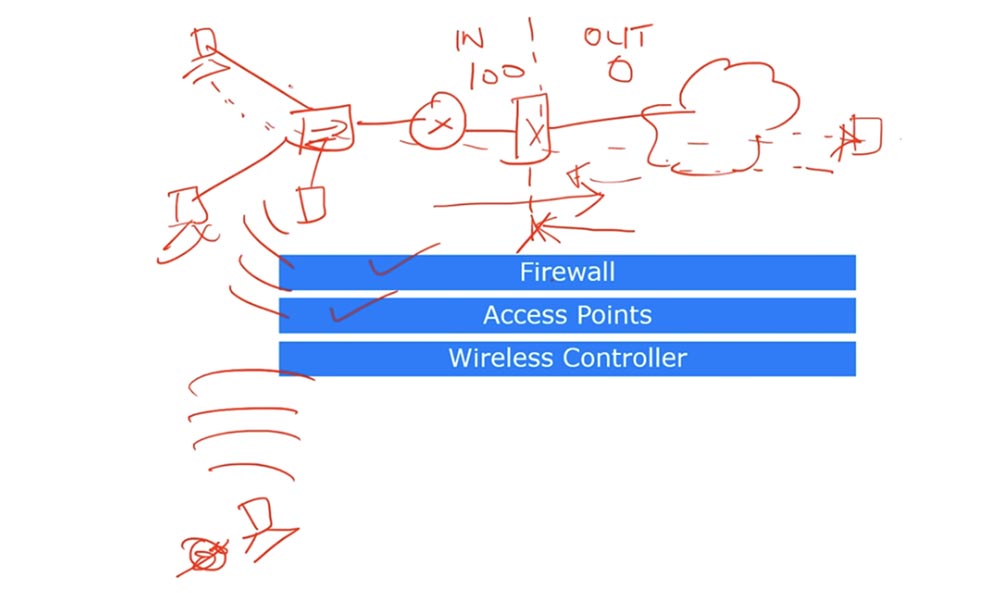

الجهاز التالي الذي يؤثر على الشبكة هو نقطة الوصول. إذا كانت شركتك لا تستخدم أجهزة لاسلكية ، فإن شبكتك أكثر أمانًا مقارنة بشبكة تسمح بالاتصال اللاسلكي. الحقيقة هي أن نقطة الوصول اللاسلكية في مكتبك تسمح لأي شخص غير مصرح له بالاتصال بشبكتك المحلية إذا تلقى كلمة مرور بطريقة قانونية أو غير قانونية. لن نأخذ في الاعتبار حالة تكسير كلمة المرور ، لنفترض أنك نسيت تعيين كلمة مرور لنقطة الوصول. في هذه الحالة ، ستكون متاحة باستمرار ، وأي شخص غريب موجود في مكتبك أو بالقرب منه سيكون قادرًا على الاتصال به.

في هذه الحالة ، سيتمكن "الأجنبي" من الوصول إلى أي ملفات ومجلدات وشبكات مشتركة. لذلك ، يجب توثيق نقاط الوصول اللاسلكية بعناية ويجب عليك ، بصفتك مسؤول الشبكة ، التأكد من أنها محمية بشكل صحيح.

النظر في ما هي وحدة تحكم لاسلكية. لنفترض أن مؤسستك بها مائة نقطة وصول. إذا كنا نتحدث عن نقطة وصول منزلية مثل الموجه اللاسلكي ، فيمكنك تكوين SSID وكلمة المرور يدويًا لكل جهاز منزلي ، ولكن بالنسبة إلى مؤسسة كبيرة ، فإن هذه الطريقة غير مناسبة. إذا تم اختراق كلمة المرور الخاصة بنقطة الوصول إلى المكتب ، فسيتعين عليك تغيير كلمة المرور يدويًا على عدة مئات من الأجهزة اللاسلكية للشركة ، وهو أمر مرهق للغاية. في مثل هذه الحالات ، يتم استخدام وحدة تحكم لاسلكية تعمل تحت سيطرة نقاط وصول عديدة.

وحدة التحكم هذه متصلة بشبكتك المحلية وبجميع نقاط الوصول اللاسلكية ، يمكن توصيل مئات من هذه النقاط بوحدة تحكم واحدة. إذا قمت بتغيير SSID أو كلمة المرور في وحدة التحكم اللاسلكية المركزية ، فستقوم جميع نقاط الوصول هذه تلقائيًا بتحديث هذه المعلومات.

لذلك ، تعد نقاط الوصول التي تتحكم فيها وحدة التحكم اللاسلكية أكثر ملاءمة بكثير من النقاط الفردية ، حيث يمكنك التحكم في الشبكة اللاسلكية بالكامل باستخدام وحدة تحكم واحدة.

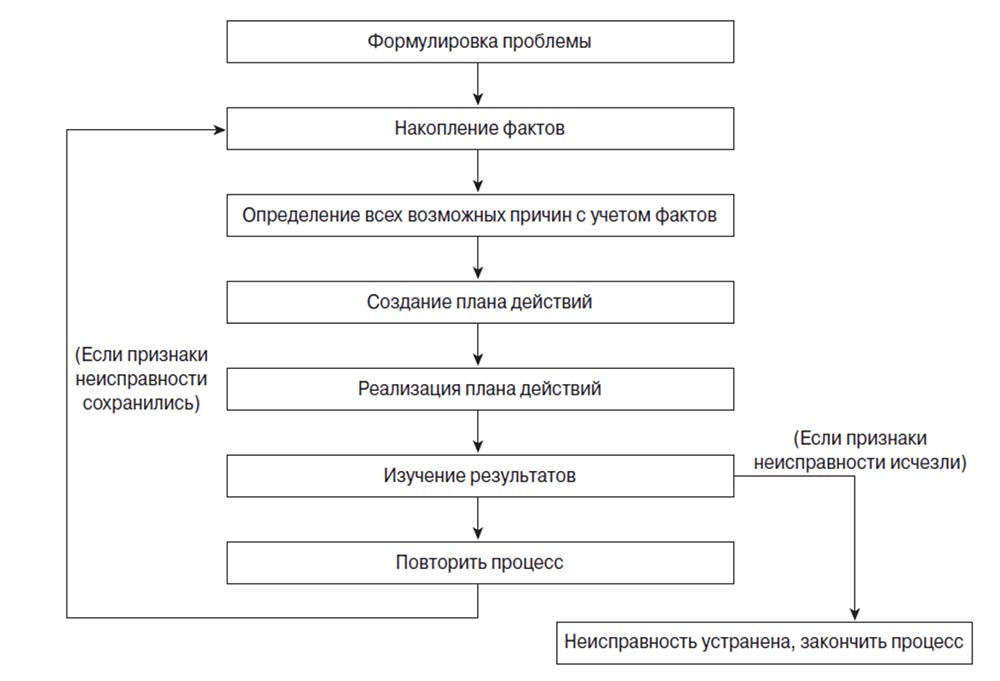

الآن دعونا نلقي نظرة على تقنية التشخيص واستكشاف الأخطاء وإصلاحها. على سبيل المثال ، يتصل المستخدم بالدعم الفني ويبلغ أن الإنترنت لا يعمل لصالحه. ينظر موظفو الدعم الفني في الطعن ويبلغون أن السبب ليس على الإنترنت ، ولكن في التشغيل غير الصحيح لأحد البرامج المثبتة على كمبيوتر العميل. لذلك إذا كنت تعمل مهندس شبكة ، يجب أن تفهم منهجية استكشاف الأخطاء وإصلاحها. يمكنهم الاتصال بك وإعلامك بالمشكلة الأكثر شيوعًا كما لو كانت نهاية العالم ، لذلك من المهم جدًا معرفة طريقة تشخيص سبب المشكلة.

يجب أن تبدأ دائمًا بتعريف المشكلة ، بصيغتها الصحيحة. إذا اتصل بك شخص ما وقال إن الإنترنت لا يعمل لصالحه ، فعليك أن تطرح عليه أسئلة توضيحية. ربما لم يتم تشغيل جهاز الكمبيوتر الخاص به على الإطلاق ، أو أن جهاز الكمبيوتر قيد التشغيل ، ولكن تم إيقاف تشغيل الشاشة ، وهكذا. أنا أبالغ قليلاً ، لكننا خصصنا الكثير من الوقت لمناقشة مشاكل الشبكة ، وآمل أن تتمكن من طرح الأسئلة الرئيسية الصحيحة.

بعد صياغة المشكلة ، تحتاج إلى المتابعة لتراكم الحقائق. سوف يتيح لنا تراكم الحقائق التي تميز مشكلة معينة تحديد سبب محتمل لحدوثها. على سبيل المثال ، إذا كان شخص ما لا يستطيع الوصول إلى الإنترنت ، فأنت بحاجة إلى معرفة ما إذا كان هذا يحدث في وقت معين أو باستمرار وما إذا كان بإمكان جهاز آخر غريب التأثير عليه. تحتاج إلى معرفة ما إذا كانت أجهزة الكمبيوتر تعمل مع زملاء مستخدم معين ، وما إذا كان يمكنهم التواصل مع بعضهم البعض وما شابه. حاول أن تجمع أكبر عدد ممكن من الحقائق. إذا قام أحد المستخدمين بالاتصال بك وقال إنه ليس لديه إنترنت ، فمن الخطأ الافتراض مسبقًا أن جهاز الكمبيوتر الخاص به يعاني من خلل. ربما لا يوجد أي اتصال مع التبديل أو تم إيقاف تشغيل التبديل ببساطة. اكتشف كل ما قد يرتبط بهذه المشكلة.

علاوة على ذلك ، نظرًا لأنك تعرفت على المشكلة أكثر مما يعرفه المستخدم عنها ، فيمكنك افتراض ما يمكن أن تفشل بالضبط ، أي المضي قدمًا في تحديد الأسباب المحتملة للمشكلة بناءً على الحقائق التي تم جمعها. إذا كان الجهاز على ما يرام ، فإن السبب هو البرمجيات ، وهلم جرا. ستساعدك هذه الخطوة في تضييق نطاق المشكلات المحتملة من أجل تطوير خطة العمل الأكثر فعالية.

المرحلة التالية هي وضع خطة عمل. يمكنك إنشاء خطط A و B و C لمعرفة ما سيحدث عند تنفيذ الخطة A والخطة B وما إلى ذلك. يمكن أن تهدف الخطة إلى القضاء على مشكلة معينة أو عدة مشاكل ، لكن في الحالة الثانية سيكون من الصعب تحديد سبب مشكلة واحدة.

والخطوة التالية هي تنفيذ خطة العمل. حاول ألا تخطط لحل العديد من المشكلات في نفس الوقت. قد يساعد هذا في الوقت الحالي ، ومع ذلك ، قد تتكرر المشكلة في غضون أيام قليلة ، وما زلت لم تكتشف بالضبط سبب المشكلة السابقة. قم بتطبيق حل واحد في كل مرة ، وانظر إلى ما يؤدي إليه ، وإذا لم يتم حل المشكلة ، فانتقل إلى الحل التالي.

إذا ساعدت نتيجة قرارك في حل المشكلة ، فقم بتوثيق جميع الخطوات وإكمال عملية استكشاف الأخطاء وإصلاحها. إذا استمرت المشكلة ، فارجع مرة أخرى إلى تعريف المشكلة أو إلى الحقائق التي تم جمعها من أجل وضع خطة عمل جديدة والمضي في تنفيذها.

في كل مرة تنجح في حل المشكلة ، يجب عليك أن تدون بالضبط التدابير التي أدت إلى إزالتها ، وإجراء أي تغييرات قمت بها على المجلة. على سبيل المثال ، لقد قمت بحل مشكلة يوم السبت وكتبت كل شيء في مجلة. إذا اتصل بك شخص ما يوم الاثنين بشأن مشكلة ما ، فيمكنك مراجعة ملاحظات السبت واستنتاج ما إذا كانت التغييرات التي أجريتها قد تؤدي إلى مثل هذه العواقب. من المحتمل أنك لم تكن في المكتب وقت قيام أخصائي الشبكات الآخر بحل المشكلة ، وعندما تعود إلى العمل يوم الاثنين ، يمكنك الاطلاع على التغييرات التي أجراها عليه في المجلة ومعرفة ما إذا كان من الممكن أن تسبب مشكلة حدثت يوم الاثنين.

لا تنس أن تتأكد من أن رغبات المستخدم تتوافق مع متطلبات العمل ، أي تتعلق حصريًا بمجال الوفاء بواجباته المهنية. إذا واجه المستخدم مشكلة في الوصول إلى الموقع لتنزيل الموسيقى أو الأفلام ، فلا ينبغي حلها ، لأن هذه المشاكل لا تنطبق على العمل. لدى المؤسسات المختلفة أهداف أعمال مختلفة ، ويجب أن تفهم ذلك حتى لا تستمر في العمل مع الموظفين وتزيل فقط تلك المشكلات التي تعيق تحقيق هذه الأهداف. بالإضافة إلى ذلك ، تأكد من أن القرارات التي تتخذها لا تتعارض مع سير عمل الشركة على مبدأ "واحد هو علاج ، والآخر يشل". هذه هي منهجية عملية صنع القرار لتشخيص واستكشاف مشاكل الشبكة.

كما قلت ، لقد وصلنا إلى نهاية الموضوع ICND1 ، في درس الفيديو التالي سأتحدث عما فاتنا في الفصول السابقة وأعتقد أن درس الفيديو "اليوم 32" سيمثل نهاية الجزء الأول من دورة CCNA.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولار اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟