الأخبار الرئيسية في الأسبوع الماضي كانت دراسة واسعة النطاق للهجوم الحقيقي على الأجهزة التي تعمل بنظام iOS ، والتي نشرها الخبير جان بير من فريق Google Project Zero (

الأخبار ،

مدونة جان

للنشر مع روابط إلى سبعة منشورات إضافية). هذا مثال نادر لدراسة تصف بالتفصيل ليس فقط عملية اختراق جهاز iPhone ، ولكن أيضًا نتائج عملية الزرع المثبتة.

لم تكشف الدراسة عن هدف المهاجمين ، وهناك بعض الشذوذ. يستغل أجهزة iOS المصابة دون إجراءات المستخدم الإضافية ، وكان يكفي لزيارة موقع اختراق. في الوقت نفسه ، أصيب جميع زوار الموقع بالعدوى ، وهو في سياق سعر استغلال عامل لأجهزة Apple ، هو وضعه على نحو خفيف ، قصير النظر. على الرغم من أن "الآلاف من المستخدمين كل أسبوع" زاروا المواقع المصابة ، فإن هذه الحملة بالذات استمرت عامين على الأقل ، مما أدى إلى تغيير أساليب الهجوم مع توفر إصدارات جديدة من نظام التشغيل iOS.

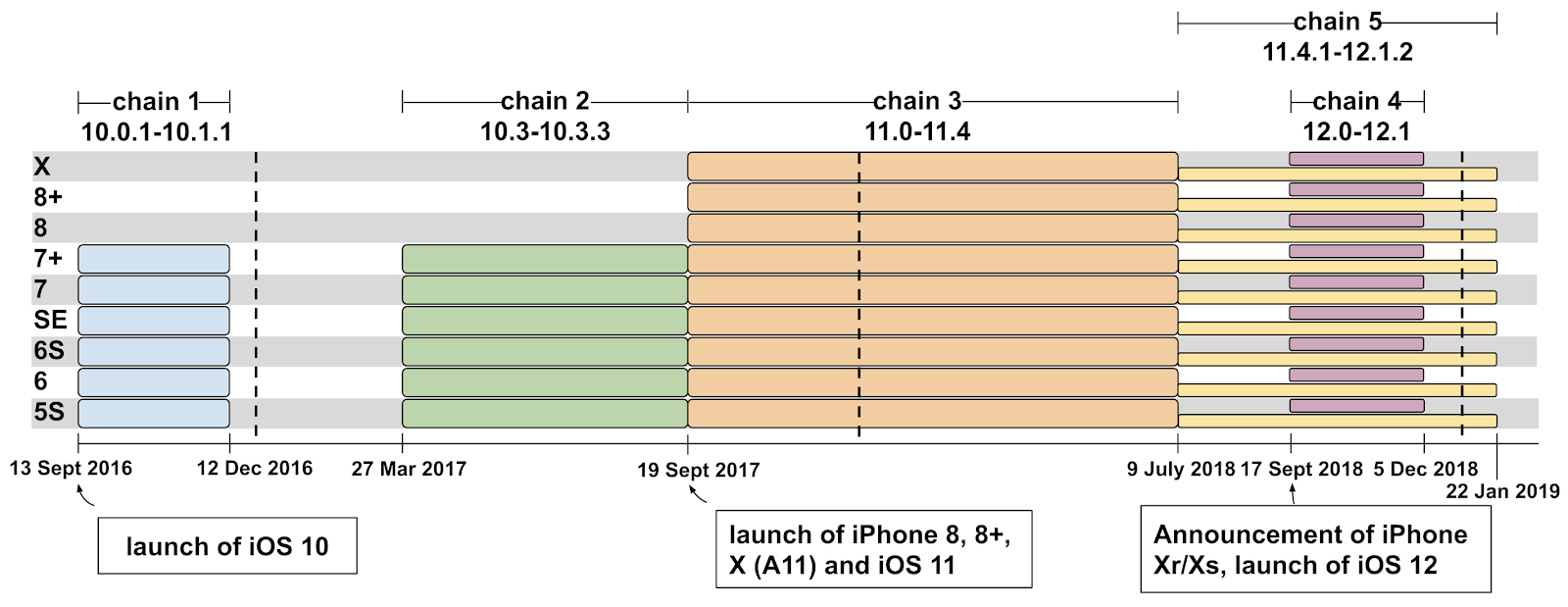

بدأت الهجمات في عام 2016 ، وتعرضت لجميع طرز iPhone من 5s وحتى الأحدث ، تشغيل إصدار iOS 10-12. كشفت دراسة لمواقع الويب المصابة عن 14 نقطة ضعف تم استخدامها في خمس مجموعات مختلفة لاختراق نظام التشغيل iOS. وفرت كل طريقة سيطرة كاملة على هاتف الضحية. عند إصدار تحديثات iOS ، تغيرت أساليب الهجوم ، على الأرجح استجابة لإغلاق الثغرات الأمنية في الإصدارات الجديدة من iOS ، ولكن ، ربما ، لبعض الأسباب الأخرى. في نظام التشغيل iOS 12 الحالي ، تم استخدام سيناريوهين للهجوم. في وقت الاكتشاف ، استخدم واحد منهم نقاط الضعف التي لم تتم تغطيتها في أحدث إصدار من نظام التشغيل iOS: تم إصدار تصحيح لحالات الطوارئ

في فبراير من هذا العام.

تقوم مدونة Google Project Zero بتفصيل جميع أساليب الهجوم الخمسة وتحليل نقاط الضعف المستخدمة في مختلف مكونات iOS. بشكل منفصل ، يصف الباحث صموئيل جروس

الثغرات الأمنية في المتصفح ، وبشكل أكثر دقة ، في محرك WebKit. هناك ملاحظة مثيرة للاهتمام: يقترح الباحثون (ولكن لا يمكنهم التأكيد بالتأكيد) أن المهاجمين شاهدوا بدقة تصحيحات محرك WebKit نفسه واستخدموا مآثر ضد iOS ، حتى تم إصدار التحديث التالي لهواتف Apple الذكية.

في بعض الحالات ، جنبا إلى جنب مع تصحيح الضعف ، نشر الباحثون دليل المفهوم. تُظهر الصورة أعلاه ما استخدمه منظمو هجمات PoC العامة بأقل تغييرات. تم

إغلاق مشكلة عدم

الحصانة هذه في WebKit في 11 مارس 2017 ، وتم إصدار iOS 10.3.2 مع هذا التصحيح في 15 مايو فقط. في المجموع ، تصف المقالة سبع نقاط ضعف في WebKit ، وفي كل حالة ، كان المهاجمون يعانون من عائق لمدة شهرين تقريبًا قبل إصدار التصحيح. لا توفر الثغرات الأمنية في المستعرض نفسه تحكمًا كاملاً على الجهاز المحمول ، ولكن بفضله ، يصبح من الممكن استغلال الثغرات الأمنية في المكونات الأخرى لنظام التشغيل والتحكم الكامل.

أخيرًا ،

توضح مقالة منفصلة وظيفة البرامج الضارة التي قام المهاجمون بتثبيتها بعد اختراق نظام التشغيل iOS. في كثير من الأحيان ، يقتصر الباحثون على قائمة بسيطة من الاحتمالات ، وهنا يظهر كل شيء بوضوح مع لقطات. وهي: سرقة المراسلات من Telegram و Whatsapp و Hangouts و iMessage ، واعتراض المراسلات غير المشفرة في تطبيق GMail ، وسرقة جهات الاتصال ، والصور ، ونقل الموقع الجغرافي للضحية كل دقيقة. تقوم عملية الزرع أيضًا بتحميل كلمات مرور وأرقام WiFi على خادم المهاجمين للوصول إلى الخدمات ، مثل حساب Google. لا ينجو البرنامج الضار من إعادة تشغيل ، ولكن أولاً ، لا تقوم الهواتف الذكية بإعادة التشغيل كثيرًا ، وثانياً ، حتى التشغيل قصير المدى للبرنامج الضار يمنح المهاجم الكثير من المعلومات لزيادة اختراق حساب البريد وأشياء أخرى.

يبدو مخيفا. لا يمكن للمستخدم تحديد وجود برامج ضارة بأي شكل من الأشكال ، لأنه هو نفسه لا يستطيع الوصول ، على سبيل المثال ، إلى قائمة العمليات الجارية. من الممكن التعرف على الجهاز المصاب بواسطة الخاصية المميزة لكل مكالمات دقيقة إلى خادم الأوامر. علاوة على ذلك ، يتم نقل جميع البيانات المسروقة دون تشفير ، عبر http ، ومتاحة نظريًا ليس فقط لمنظمي الهجوم ، ولكن عمومًا لأي شخص. كيف تمكن المهاجمون من العمل دون أن يتم اكتشافهم لفترة طويلة ، في حين لم يختبئوا واستغلوا ثغرة اليوم صفر؟ نشر Google Project Zero لا يجيب على هذا السؤال. يقول المقال فقط أن مثل هذه الحملة من غير المرجح أن تكون الحملة الوحيدة.

في هذه الدراسة ، فإن عمر استغلال العامل أثناء استغلاله العام المعتدل له أهمية. بناءً على الجدول الزمني الذي أظهره الباحثون ، يستغرق الأمر من ثلاثة إلى تسعة أشهر ، على الرغم من أن جميع الطرق الموضحة لم تعمل على هاتف محدث إلى أحدث إصدار.

في السابق ، تحدث خبراء Kaspersky Lab عن هجوم كبير على مستخدمي Android (

أخبار ،

بحث ). تم اختراق تطبيق CamScanner الشائع ، والذي يتعرف على نص مستند مصور ، في مرحلة ما: تمت إضافة وحدة إعلانية إلى رمز البرنامج على Google Play ، الذي وصل إلى خوادم المهاجم وقام بتنزيل رمز ضار من هناك. في هذه الحالة ، كسب Necro.n Trojan أموالاً للضحايا بأي وسيلة متاحة ، بدءًا من عرض الإعلانات على رأس التطبيقات الأخرى إلى إرسال الرسائل القصيرة إلى الأرقام المدفوعة. في الوقت الحالي ، تمت إزالة التطبيق من متجر Google ، واستناداً إلى مراجعات المستخدمين ، انتشر الإصدار الضار لمدة شهر تقريبًا - لذا فإن العديد من الهجمات الضخمة على الهواتف الذكية تمر دون أن يلاحظها أحد. حسب المتجر نفسه ، تم تنزيل التطبيق أكثر من 100 مليون مرة.

إخلاء المسئولية: الآراء الواردة في هذا الملخص قد لا تتوافق مع الموقف الرسمي لـ Kaspersky Lab. عزيزي المحررين يوصون عمومًا بمعالجة أي آراء بتشكك صحي.