اليوم ننظر إلى القسم الفرعي 1.7 أ والقسم 5.4 من موضوع الاختبار ICND2. هذه مواضيع وصفية ، أي أن Cisco لا تتطلب منك دراستها بتعمق. أنت فقط بحاجة إلى معرفة معنى معيار 802.1X ومجموعة بروتوكول AAA.

دعونا نلقي نظرة على جهاز سيسكو ونتذكر كيف دخلنا مثل هذا الجهاز. في كل مرة ، من أجل تسجيل الدخول إلى جهاز Cisco ، قمنا بإعداد كلمة مرور على خطوط VTY ، والتي توفر الوصول إلى الجهاز عبر Telnet. هذا يعني أنه بشكل افتراضي ، يمكّن IOS أمر تسجيل الدخول ويبدأ في البحث عن كلمة مرور سطر VTY.

إذا أدخلت معلومات تسجيل الدخول المحلية ، فسيبدأ النظام في البحث عن كلمة مرور محلية مكونة لاسم المستخدم. لذلك إذا قمت بإدخال وضع التكوين العام واكتب اسم المستخدم "عمران" وكلمة المرور "عمران" ، ثم انتقل إلى السطر VTY واكتب تسجيل الدخول المحلي ، فسيقوم النظام بالبحث عن كلمة مرور محلية ، أي اسم المستخدم وكلمة المرور اللذين قمت بتعيينهما.

المشكلة هي أن كلا التكوينين قد تم تكوينهما محليًا على الجهاز ، وإذا كان لديك ألف مستخدم في مؤسستك ، فسيتعين على كل جهاز من هذه الأجهزة أن يتذكر ألف اسم مستخدم وكلمة مرور. إذا كان لديك 1000 جهاز ، فسيحتوي كل منهم على 1000 اسم مستخدم و 1000 كلمة مرور. تخيل ما يعنيه تعيين الكثير من كلمات المرور على ألف أو حتى مائة جهاز.

تتطلب معايير الأمان تغيير كلمات المرور بشكل متكرر. إذا كان يجب عليك تغيير كلمة المرور لـ 1000 مستخدم ، فيجب عليك الدخول إلى كل من مئات أو آلاف الأجهزة والقيام بذلك يدويًا. هذا هو مقدار ضخم لا يمكن تصوره من العمل.

هناك طريقة مثلى لتكوين أجهزة Cisco مركزيًا. هذه مجموعة من بروتوكولات AAA (المصادقة والتفويض والمحاسبة) التي توفر 3 وظائف - المصادقة والترخيص والمحاسبة.

لنفترض أن لدينا خادمًا مركزيًا يستضيف قاعدة بيانات بأسماء المستخدمين وكلمات المرور ومحول Cisco الخاص بك. عندما يحاول المستخدم تسجيل الدخول إلى جهاز Cisco ، لا يبحث المحول عن هذه البيانات في ذاكرته ، ولكنه يحاول الاتصال بخادم AAA. بعد العثور على بيانات المستخدم هناك ، يسمح له بتسجيل الدخول.

إذا كان لدينا الآلاف من هذه الأجهزة ، يتم تكوين الوصول إليها من خلال خادم AAA ، وبغض النظر عن المكان الذي ستدخل إليه ، فسوف يتحقق دائمًا اسم المستخدم وكلمة المرور على هذا الخادم. إذا كنت بحاجة إلى تغيير كلمة المرور ، فأنت تقوم بتسجيل الدخول إلى الخادم وتكوينه ، ويتم تطبيق إعداداته على جميع الأجهزة على شبكتك.

يستخدم AAA بشكل رئيسي بروتوكولين - RADIUS و TACACS +.

RADIUS هو بروتوكول المصادقة والتخويل عن بعد الموصوف من قبل RFC 2865-2866. يتم جمع مقترحات العمل تحت رعاية جمعية مجتمع الإنترنت المفتوحة ، عندما يستطيع كل شخص تقديم مقترحاته لتحسين تشغيل منتج البرنامج. هذا بروتوكول قديم إلى حد ما تم تطويره في عام 1991. يستخدم بشكل أساسي لمصادقة مستخدمي الشبكة ويستخدم منافذ UDP 1645/1646 ، بينما تستخدم الأجهزة الأحدث المنافذ 1812/1813.

يدعم RADIUS 3 وظائف: المصادقة ، التفويض التنفيذي تفويض EXEC والمحاسبة التنفيذية EXEC Accounting. تتيح لك المصادقة الفرصة للوصول إلى الجهاز أو عدم الوصول إليه ، ويسمح لك التفويض بإجراء بعض الإجراءات أو يحظره ، على سبيل المثال ، إدخال أوامر معينة على الجهاز. يعتمد ذلك على مستوى الامتيازات الممنوحة لك ، أي أنه يحدد ما يمكنك القيام به بعد الوصول إلى الجهاز. المحاسبة تعني تسجيل جميع الأوامر التي أدخلتها على الجهاز ، بحيث يتم التحكم في الامتثال للامتيازات الممنوحة لك.

TACACS + هو بروتوكول جلسة يحدد بموجبه خادم AAA المركزي ما إذا كان يجب السماح للمستخدم بالاتصال بالشبكة أم لا. هذه نسخة محسّنة من بروتوكول ملكية Cisco TACACS ، وهو معيار مفتوح وعام. يتم استخدامه إلى حد كبير لإدارة أجهزة المستخدم ، على سبيل المثال ، يمكنك الاتصال بالطابعة وماذا يمكنك أن تفعل مع هذه الطابعة.

يستخدم هذا البروتوكول TCP والمنفذ 49. إذا كان لديك جدار حماية بين الجهاز وخادم AAA ، فيجب وضع منفذ RADIUS أو TACACS + المقابل في استثناءات ، أي فتح UDP أو TCP. لذلك ، من المهم جدًا معرفة رقم المنفذ لكي تعمل هذه البروتوكولات.

يدعم TACACS + ميزات أكثر من RADIUS ، مثل تفويض الأوامر. في التفويض التنفيذي لترخيص EXEC ، يتعين عليك أولاً تحديد مستوى امتياز المستخدم ، على سبيل المثال Priv 15 أو Priv10 ، على سبيل المثال ، تحديد الأوامر التي يمكن للمستخدم المخول بها بواسطة Priv 10. في TACACS + ، يتم استخدام مستوى تفويض أكثر تفصيلاً ، أي أنه يمكنك تحديد أوامر محددة التي يمكن للمستخدم أو لا يمكن استخدامها ، على سبيل المثال ، لتأكيد أن مستخدم Priv 15 لا يمكنه استخدام أوامر التحكم في بروتوكول التوجيه. أي ، على مستوى تفويض الأوامر ، يمكنك تحديد الأوامر التي يمكن للمستخدم استخدامها والأوامر التي يُمنع استخدامه.

هناك موقف مشابه مع وظيفة "محاسبة الأوامر" - يمكنك ضبط أوامر المستخدم التي يجب تسجيلها في السجل وتلك التي يجب تجاهلها.

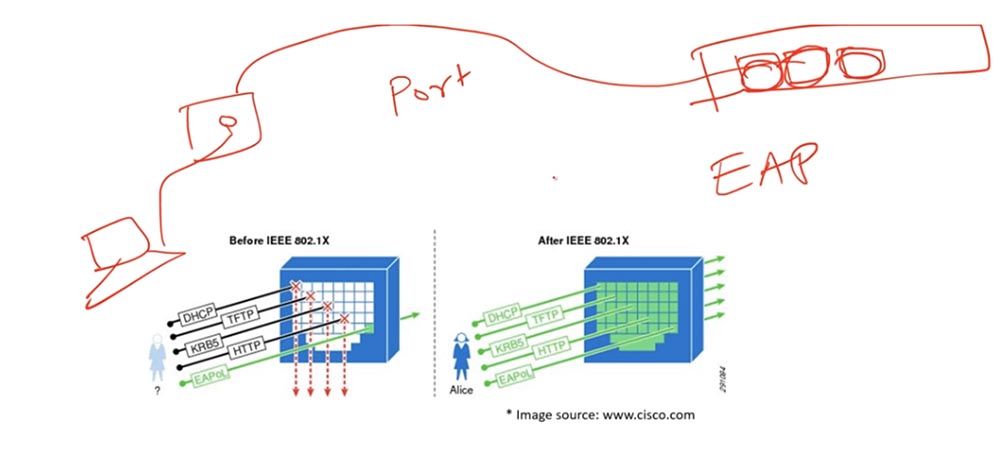

النظر في التبديل نموذجي. تعمل المرأة في الصورة مع كمبيوتر محمول متصل بمنفذ طاقة. إذا كنت تتذكر ، في أحد برامج الفيديو ICND1 ، فقد ناقشنا PortSecurity ، الذي يحظر المنفذ اعتمادًا على عنوان MAC الخاص بالجهاز.

على سبيل المثال ، إذا تم تحديد عنوان MAC معين لمنفذ معين ، فعندما يتم توصيل جهاز بعنوان MAC مختلف بهذا المنفذ ، فسيتم حظر المنفذ. هذا ليس ملائمًا للغاية ، لأنه في الممارسة العملية يكون من الضروري في بعض الأحيان توفير الوصول إلى مستخدم لا يملك عنوان MAC لجهازه الحق في العمل مع هذا المنفذ ، ومن الصعب للغاية تكوين عناوين MAC المسموح بها في كل مرة. لا تريد أن يسيء المستخدمون استخدام هذا المنفذ ، لكن في نفس الوقت لا ترغب في منع وصول الجميع على التوالي. في هذه الحالة ، تحتاج إلى تطبيق بروتوكول EAP لمعيار 802.1X - وهذا هو إطار عمل مصادقة في شبكات p2p.

إذا كان لديك منفذ تبديل فعلي ، فلنفترض أن منفذ الشبكة متصل عن طريق سلك تصحيح بمفتاح 48 منفذًا ، ثم يمكنك تكوين كل من هذه المنافذ للعمل مع 802.1X.

عند القيام بذلك ، أي DHCP ، TFTP ، وحركة مرور HTTP ، إلخ. سيتم حظره ، باستثناء حركة المرور باستخدام بروتوكول EAPoL الخاص ، أو بروتوكول المصادقة القابل للتوسيع عبر الشبكة المحلية. سيتم نقل حركة المرور هذه إلى خادم AAA ، وإذا كان اسم المستخدم وكلمة المرور يطابقان مستوى الوصول ، فسيتم فتح منفذ التبديل. بعد ذلك ، سيتم السماح لكل حركة مرور DHCP المحظورة مسبقًا و TFTP و KRB5 و HTTP بإرسالها إلى الوجهة. إذا كان اسم المستخدم وكلمة المرور لا يفيان بشروط الوصول ، فلن يتغير شيء - كل حركة المرور باستثناء حركة مرور EAPoL ستظل مرفوضة لهذا المنفذ. هذا هو أبسط تفسير لما يفعله معيار 802.1X. دعونا نلقي نظرة على عملية العمل في هذا المعيار ، والتي تتكون من 3 مكونات.

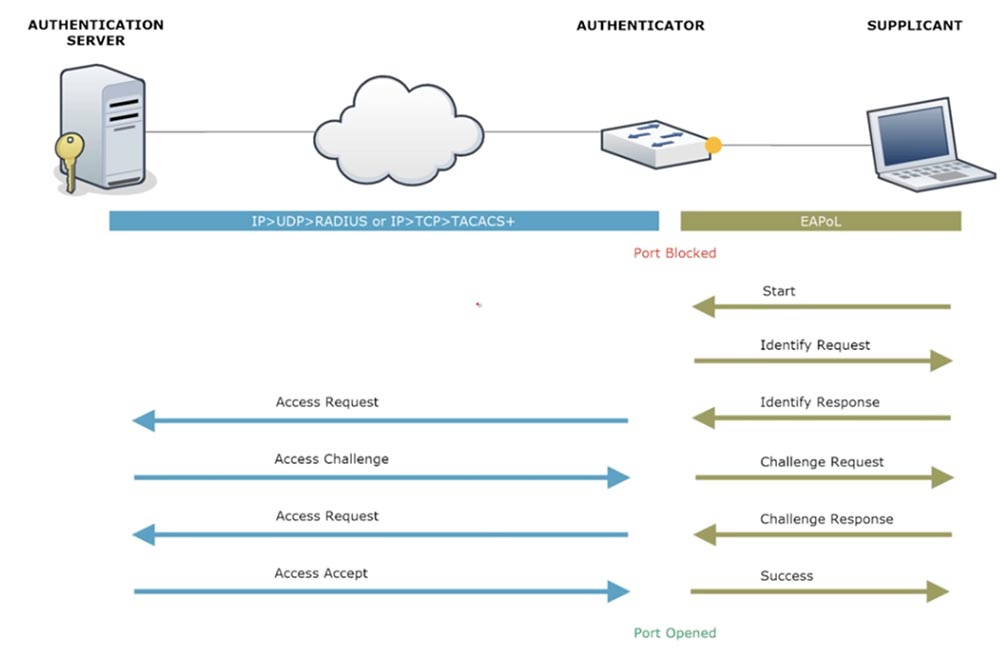

المكون الأول هو مقدم الطلب ، المستخدم الذي يحتاج إلى مراجعة مصادقة الشبكة. عادةً ، يعني Supplicant البرامج الخاصة المضمنة في العديد من أنظمة التشغيل الحديثة. إذا لم يكن نظام التشغيل الخاص بك يحتوي عليه ، فستحتاج إلى تثبيت مثل هذا البرنامج. يتيح لك الاتصال بمنفذ تبديل متاح باستخدام بروتوكول 802.1X. رمز التبديل هو المكون الثاني المسمى "المصادق". وهو موجود بين مقدم الطلب والمكون الثالث ، خادم المصادقة. أولاً ، يتم حظر كل حركة مرور المستخدم بواسطة منفذ التبديل ، لأن الجهاز لا يحتوي حتى على عنوان IP ، نظرًا لأن جميع الاتصالات مع المصدق تتم فقط باستخدام بروتوكول EAPoL.

يقوم البرنامج التكميلي بإنشاء إطار EAPoL وإرساله إلى المصدق. انه يخلق حزمة IP جديدة. إذا تم استخدام RADIUS ، فستكون حزمة UDP ، إذا كان TACACS + ، ثم رزمة TCP التي يوجد بها إطار EAPoL. يتم إرسال الحزمة إلى خادم المصادقة ، الذي يتحقق من اسم المستخدم وكلمة المرور ويسمح أو يرفض عمل هذا المستخدم.

النظر في العملية بمزيد من التفصيل. يبدأ كل شيء برسالة بدء الجهاز ، ولكن ليس كل الأجهزة ترسله. ولكن حتى إذا كان جهاز المستخدم يتصل بالمنفذ دون مثل هذه الرسالة ، فلا يزال الموثق يرسل إليه طلب تحديد. اعتمادًا على الإعدادات ، يرسل مصادقة Cisco هذا الطلب كل بضع دقائق أو ثوانٍ. إذا أرسل الجهاز رسالة بدء ، فسيتم إرسال طلب تحديد رمز التبديل على الفور. بعد ذلك ، يرسل جهاز المستخدم ردًا على تحديد الهوية. حدد الاستجابة ، والتي تحتوي على اسم المستخدم ، على سبيل المثال ، عمران ، وهذا الإطار يذهب إلى المصدق. يأخذ اسم "عمران" ، ويضعه في حزمة IP ويرسله إلى خادم المصادقة. تسمى هذه الرسالة طلب الوصول أو طلب الوصول. يقول الخادم: "رائع ، لقد حصلت على اسم المستخدم" عمران "، أرسل لي كلمة المرور الخاصة به الآن" ، ويرسل طلب الوصول إلى تحدي الوصول المطابق إلى المصدق.

لا تقلق بشأن الدراسة المتعمقة لهذه العملية ، لأن موضوعات معيار 802.1X في دورة ICND2 وصفية.

يرسل المصدق طلبًا مطابقًا لمقدم الطلب ، ويرسل إليه مقدم الطلب كلمة مرور. هناك فروق دقيقة هنا: لا يمكن للمستخدم إرسال كلمة المرور إلى الخادم في شكل رسالة نصية بسيطة ، والحفر باستخدام التشفير مطلوب هنا. في هذه الحالة ، يجب أن يستخدم Supplicant TLS أو PIP - IP المحمي ، أو بروتوكول مصادقة MS-CHAP.

لذلك ، يرسل جهاز المستخدم كلمة المرور عبر النفق المشفر ، ويصل إلى خادم المصادقة داخل Access Access. إذا كانت كلمة المرور صحيحة ، يرسل الخادم إذن "قبول الوصول". في حالة نجاح الاختبار ، يرسل المصدق المستخدم رسالة نجاح ، وبعد ذلك يتم فتح المنفذ للسماح بمرور حركة المرور. هذه هي عملية نقل منفذ من حالة التصفية ، أو إيقاف التشغيل ، إلى حالة مفتوحة وفقًا لبروتوكولات معيار مصادقة شبكة 802.1X. يمكننا القول أن هذا الإطار يوفر لك مستوى أعلى من أمان الوصول إلى الشبكة مقارنةً بـ PortSecurity القياسي.

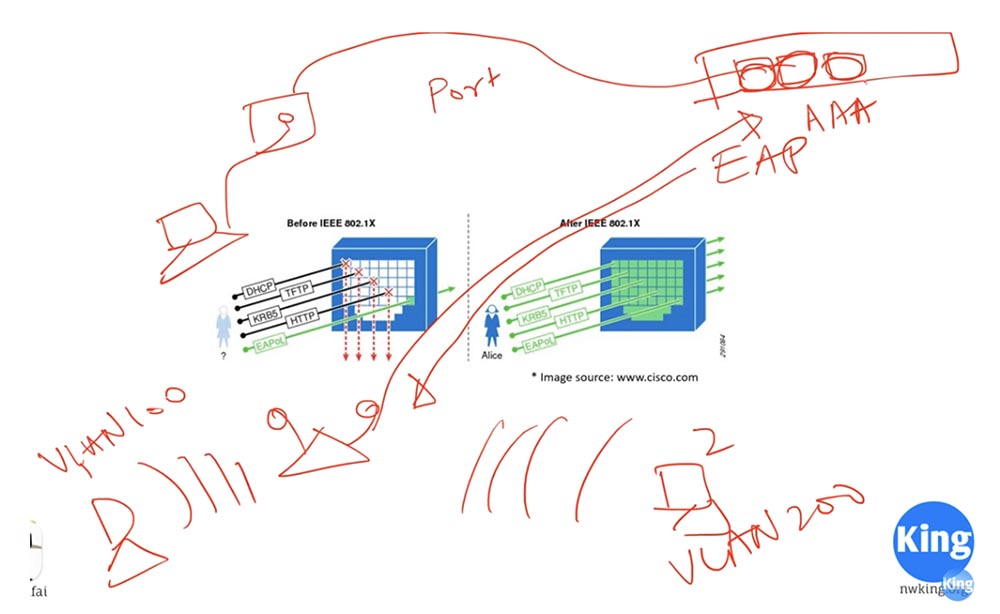

يستخدم هذا المعيار على نطاق واسع لأجهزة الوصول اللاسلكي عند توصيل العديد من أجهزة الكمبيوتر المحمولة بمثل هذا الجهاز للوصول إلى الشبكة. يتصل جهاز لاسلكي أو نقطة وصول بخادم المصادقة وينظم وصول المستخدمين إلى الشبكة.

اعتمادًا على البروتوكول المستخدم أو RADIUS أو TACACS + ، يُسمح لأجهزة المستخدم بالعمل مع شبكة محلية ظاهرية محددة. على سبيل المثال ، بعد المصادقة ، يمكن للكمبيوتر المحمول 1 استخدام VLAN 100 للاتصال ، ويمكن للكمبيوتر المحمول 2 استخدام VLAN 200. يمكن تكوين كل هذه المعلمات باستخدام بروتوكولات مصادقة 802.1X المذكورة.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولار اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟