سننظر اليوم في موضوعين مهمين: DHCP Snooping و VLAN الأصلي "غير الافتراضي". قبل المتابعة إلى الدرس ، أدعوك لزيارة قناة YouTube الأخرى ، حيث يمكنك مشاهدة مقطع فيديو حول كيفية تحسين ذاكرتك. نوصيك بالاشتراك في هذه القناة ، حيث ننشر الكثير من النصائح المفيدة لتحسين الذات.

هذا الدرس مخصص لدراسة القسمين الفرعيين 1.7b و 1.7 c من ICND2. قبل بدء DHCP Snooping ، دعنا نتذكر بعض النقاط من الدروس السابقة. إذا لم أكن مخطئًا ، فقد درسنا DHCP في الدروس "اليوم 6" و "اليوم 24". وناقش القضايا المهمة المتعلقة بتعيين عناوين IP من قبل خادم DHCP وتبادل الرسائل ذات الصلة.

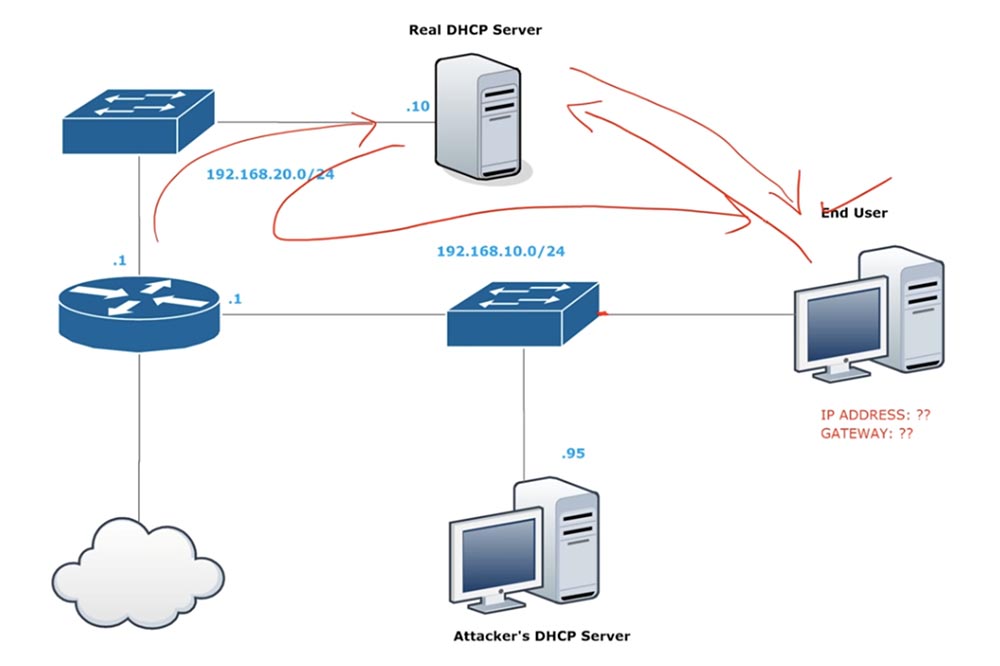

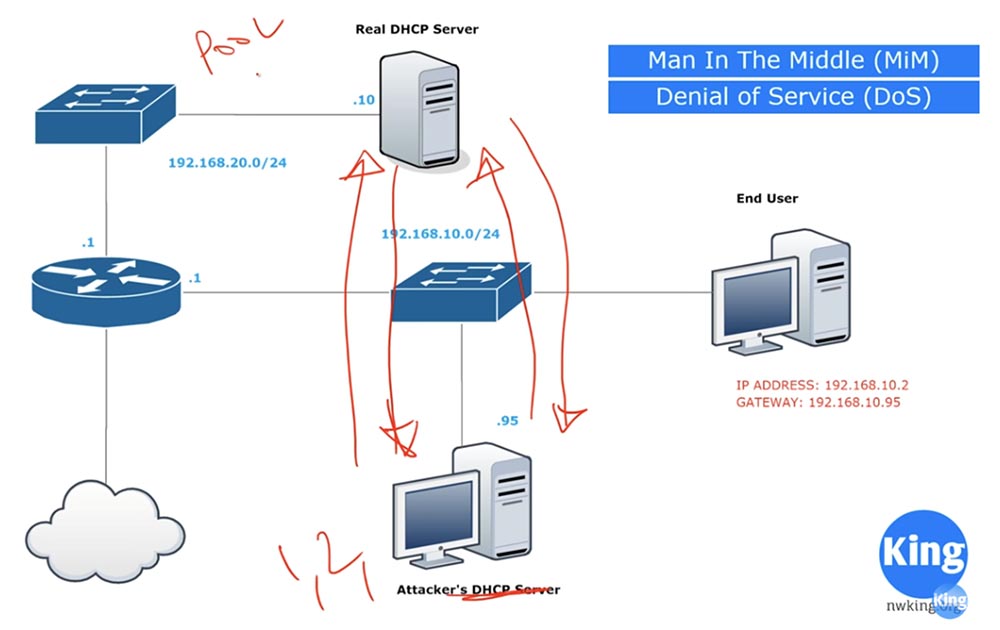

عادة ، عندما يدخل المستخدم النهائي شبكة ، فإنه يرسل طلب بث إلى الشبكة التي "تسمع" جميع أجهزة الشبكة. إذا كان متصلاً مباشرة بخادم DHCP ، ينتقل الطلب مباشرة إلى الخادم. إذا كانت الشبكة بها أجهزة نقل - أجهزة توجيه ومفاتيح - فإن الطلب على الخادم يمر عبرها. بعد تلقي الطلب ، يستجيب خادم DHCP للمستخدم ، يرسل إليه طلبًا للحصول على عنوان IP ، وبعد ذلك يصدر الخادم مثل هذا العنوان إلى جهاز المستخدم. هذه هي الطريقة التي تحدث بها عملية الحصول على عنوان IP في الظروف العادية. وفقًا للمثال في المخطط ، سيتلقى المستخدم النهائي العنوان 192.168.10.10 وعنوان البوابة 192.168.10.1. بعد ذلك ، سيتمكن المستخدم من الوصول إلى الإنترنت من خلال هذه البوابة أو التواصل مع أجهزة الشبكة الأخرى.

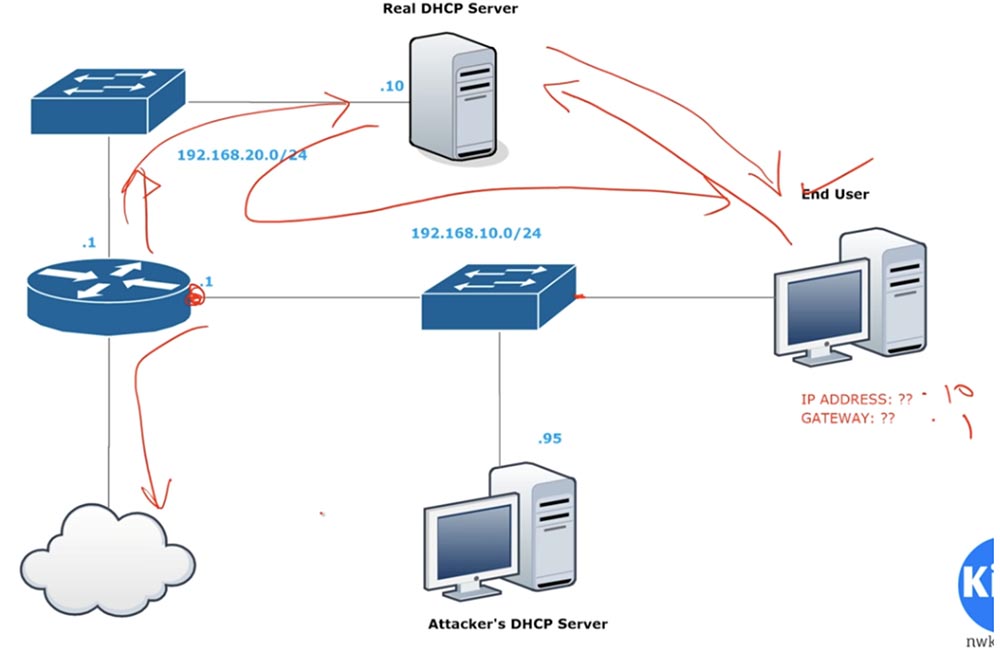

افترض أنه بالإضافة إلى خادم DHCP حقيقي ، يوجد خادم DHCP خادع على الشبكة ، أي أن المهاجم يقوم ببساطة بتثبيت خادم DHCP على جهاز الكمبيوتر الخاص به. في هذه الحالة ، يقوم المستخدم ، بعد دخوله إلى الشبكة ، بإرسال رسالة البث بالطريقة نفسها ، والتي سيقوم جهاز التوجيه والتبديل بإعادة توجيهها إلى الخادم الحقيقي.

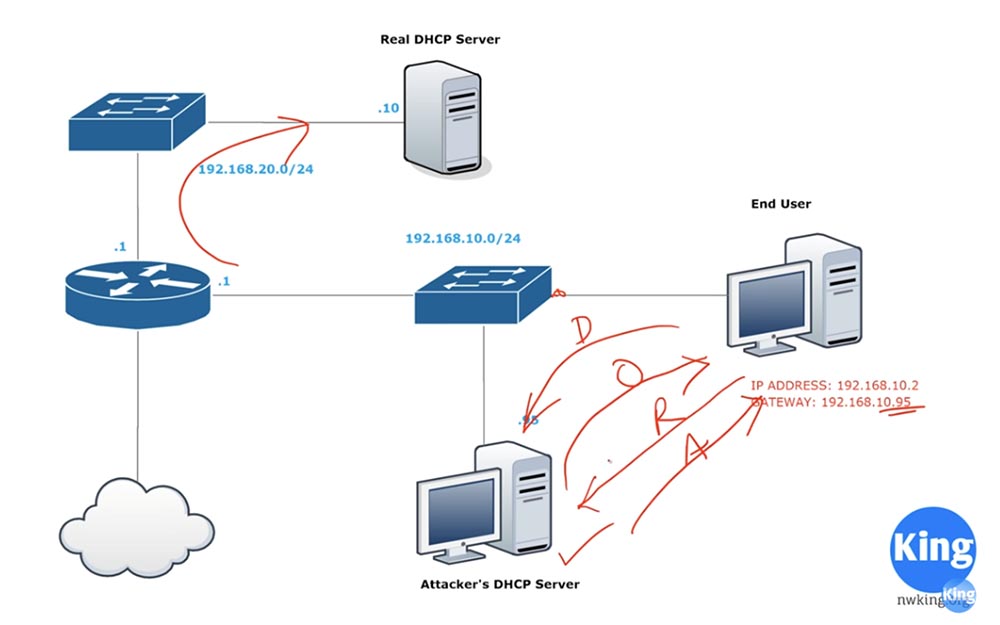

ومع ذلك ، فإن الخادم الاحتيالي "يستمع" أيضًا إلى الشبكة ، وبعد تلقي رسالة بث ، سيرد على المستخدم بدلاً من خادم DHCP حقيقي بعرضه. بعد استلامها ، سيعطي المستخدم موافقته ، ونتيجة لذلك سيتلقى عنوان IP من المهاجم 192.168.10.2 وعنوان البوابة 192.168.10.95.

يتم اختصار عملية الحصول على عنوان IP على أنها DORA وتتكون من 4 مراحل: الاكتشاف والعرض والطلب والإقرار. كما ترون ، سيعطي المهاجم للجهاز عنوان IP قانونيًا في النطاق المتاح لعناوين الشبكة ، ولكن بدلاً من عنوان البوابة الحقيقي 192.168.10.1 ، "سوف" ينزلق "العنوان المزيف 192.168.10.95 ، وهو عنوان جهاز الكمبيوتر الخاص به.

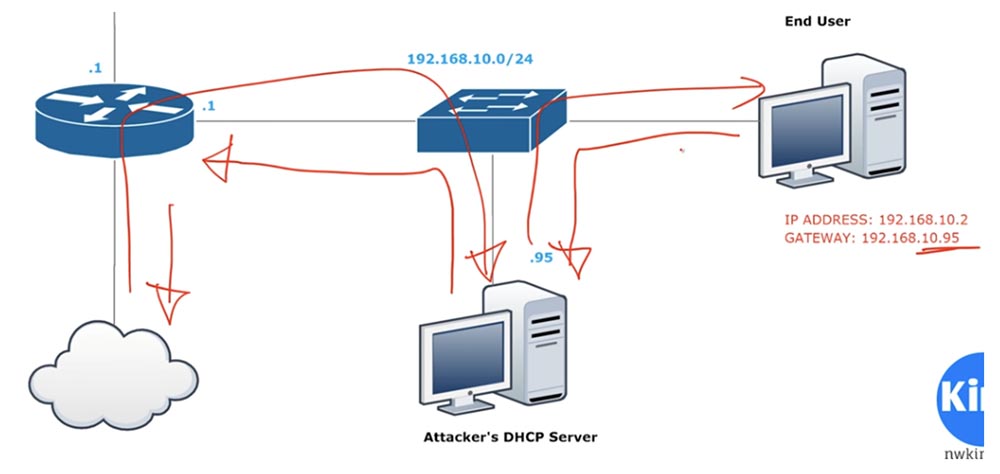

بعد ذلك ، تمر كل حركة مرور المستخدم النهائي الموجهة إلى الإنترنت عبر جهاز الكمبيوتر الخاص بالمهاجم. سيقوم المهاجم بإعادة توجيهه أكثر ، ولن يشعر المستخدم بأي فرق مع طريقة الاتصال هذه ، لأنه سيظل قادرًا على الوصول إلى الإنترنت.

بنفس الطريقة ، ستأتي حركة المرور العكسي من الإنترنت إلى المستخدم عبر كمبيوتر المهاجم. هذا هو ما يُطلق عليه عادة هجوم الرجل في الوسط (الرجل) - "الرجل في الوسط". سوف تمر كل حركة مرور المستخدمين عبر جهاز الكمبيوتر الخاص بالقراصنة ، والذي سيكون قادرًا على قراءة كل ما يرسله أو يستقبله. هذا هو نوع واحد من الهجمات التي يمكن أن تحدث على شبكات DHCP.

النوع الثاني من الهجوم يسمى رفض الخدمة (DoS) ، أو رفض الخدمة. ماذا يحدث مع هذا؟ لم يعد جهاز الكمبيوتر المتسلل يعمل كخادم DHCP ، ولكنه أصبح الآن مجرد جهاز هجوم. يرسل طلب اكتشاف إلى خادم DHCP الحقيقي ويتلقى رسالة عرض استجابة ، ثم يرسل خادم الطلب ويتلقى عنوان IP منه. يقوم كمبيوتر المهاجم بهذا كل بضعة آلاف من الملي ثانية ، في كل مرة يتلقى عنوان IP جديد.

بناءً على الإعدادات ، يحتوي خادم DHCP الحقيقي على مجموعة من مئات أو عدة مئات من عناوين IP الشاغرة. سيتلقى الكمبيوتر المتسلل عناوين IP .1 و .2 و .3 وهكذا حتى يتم استنفاد تجمع العناوين بالكامل. بعد ذلك ، لن يتمكن خادم DHCP من توفير عناوين IP لعملاء الشبكة الجدد. إذا دخل مستخدم جديد إلى الشبكة ، فلن يتمكن من الحصول على عنوان IP مجاني. هذا هو معنى هجوم DoS على خادم DHCP: لحرمانه من القدرة على إصدار عناوين IP للمستخدمين الجدد.

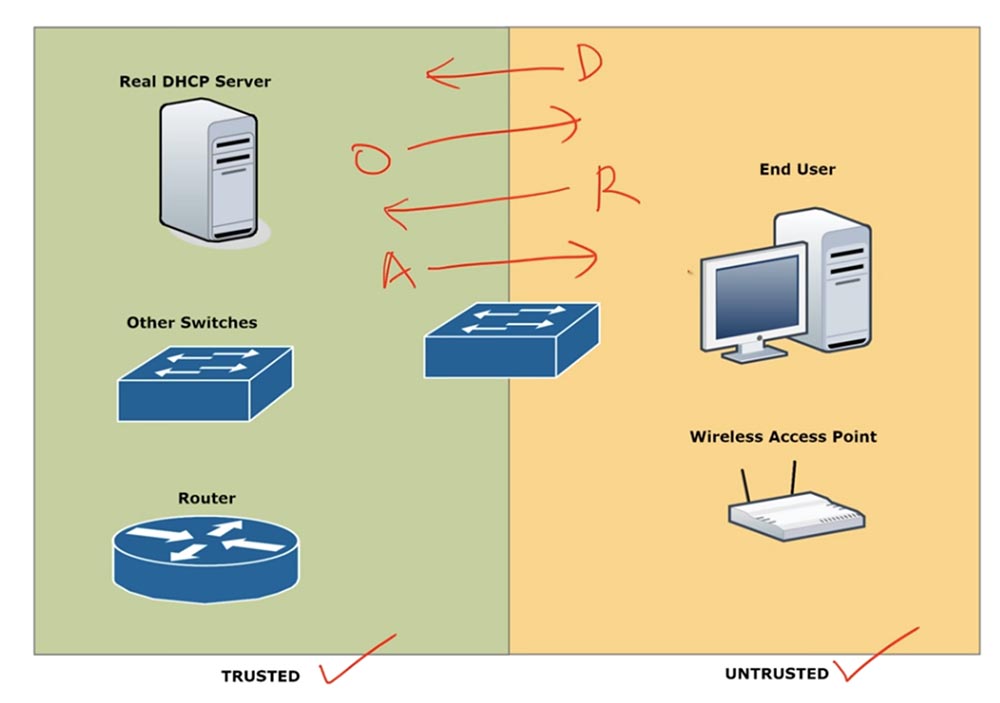

يتم استخدام مفهوم Snooping DHCP لمواجهة مثل هذه الهجمات. هذه وظيفة OSI من المستوى الثاني تعمل مثل ACL وتعمل فقط على المحولات. لفهم DHCP Snooping ، يجب عليك التفكير في مفهومين: منافذ التبديل الموثوقة والمنافذ غير الموثوق بها لأجهزة الشبكة الأخرى.

تسمح المنافذ الموثوقة من خلال أي نوع من رسائل DHCP. المنافذ غير الموثوق بها هي المنافذ التي يتصل بها العملاء ، ويضمن DHCP Snooping أن يتم تجاهل أي رسائل DHCP قادمة من هذه المنافذ.

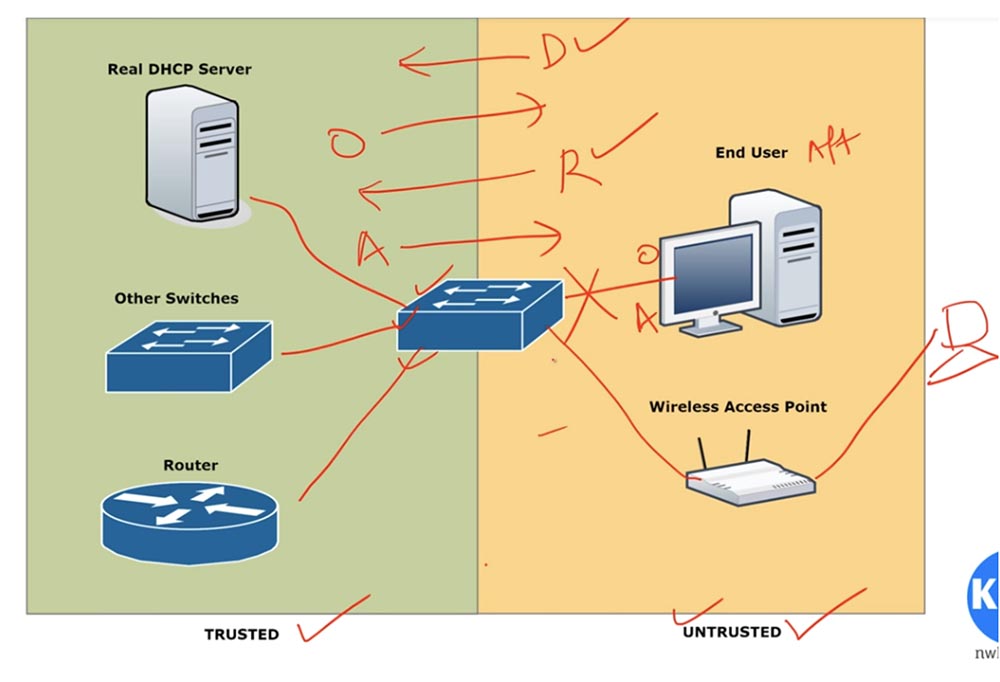

إذا استدعينا عملية DORA ، فإن الرسالة D تأتي من العميل إلى الخادم ، والرسالة O - من الخادم إلى العميل. بعد ذلك ، يتم إرسال رسالة R من العميل إلى الخادم ، ويقوم الخادم بإرسال الرسالة A إلى العميل.

تلقي الرسائل D و R من المنافذ غير الآمنة ، ويتم تجاهل الرسائل من النوع O و A. عند تمكين DHCP Snooping ، تعتبر جميع منافذ التبديل غير آمنة بشكل افتراضي. يمكن استخدام هذه الوظيفة ككل للمحول ولشبكات VLAN الفردية. على سبيل المثال ، إذا كان VLAN10 متصلاً بمنفذ ، فيمكنك تمكين هذه الوظيفة فقط من أجل VLAN10 ، ومن ثم يصبح منفذه غير موثوق به.

عندما تقوم بتمكين DHCP Snooping ، سيتعين عليك ، كمسؤول للنظام ، الانتقال إلى إعدادات المحول وتكوين المنافذ بحيث تعتبر المنافذ المتصلة بالأجهزة المماثلة للخادم فقط غير موثوق بها. هذا يشير إلى أي نوع من الخادم ، وليس فقط DHCP.

على سبيل المثال ، إذا كان هناك محول آخر أو جهاز توجيه أو خادم DHCP حقيقي متصل بالمنفذ ، فسيتم تكوين هذا المنفذ على أنه موثوق به. يجب تكوين منافذ التبديل المتبقية التي تتصل بها أجهزة المستخدم النهائي أو نقاط الوصول اللاسلكية على أنها غير آمنة. لذلك ، فإن أي جهاز مثل نقطة الوصول التي يتصل بها المستخدمون متصل بالمحول من خلال منفذ غير موثوق به.

إذا أرسل كمبيوتر المهاجم رسائل التبديل من النوع O و A ، فسيتم حظرها ، أي لن تتمكن حركة المرور هذه من المرور عبر منفذ غير موثوق به. هذه هي الطريقة التي يمنع DHCP Snooping أنواع الهجمات التي تمت مناقشتها أعلاه.

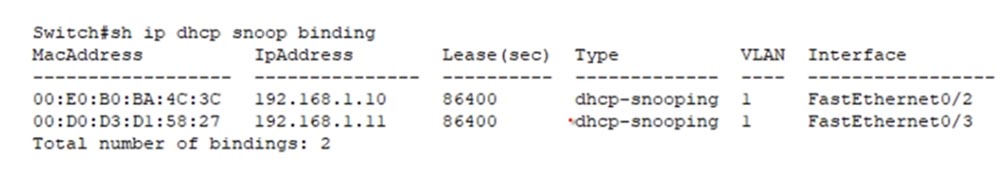

بالإضافة إلى ذلك ، ينشئ DHCP Snooping جداول ربط DHCP. بعد أن يتلقى العميل عنوان IP من الخادم ، سيتم إدخال هذا العنوان مع عنوان MAC الخاص بالجهاز الذي تم استلامه في جدول DHCP Snooping. سيتم ربط المنفذ غير الآمن الذي يتصل به العميل بهذه الخصائص.

هذا يساعد ، على سبيل المثال ، على منع هجوم DoS. إذا تلقى عميل يحمل عنوان MAC هذا عنوان IP بالفعل ، فلماذا يطلب عنوان IP جديدًا؟ في هذه الحالة ، سيتم منع أي محاولة لمثل هذا النشاط فور التحقق من الإدخال في الجدول.

الشيء التالي الذي نحتاج إلى مناقشته هو Nondefault ، أو NLAN "غير الافتراضي". لقد تطرقنا مرارًا وتكرارًا إلى موضوع VLAN ، حيث خصصنا 4 دروس فيديو لهذه الشبكات. إذا نسيت ما هو ، أنصحك بمراجعة هذه الدروس.

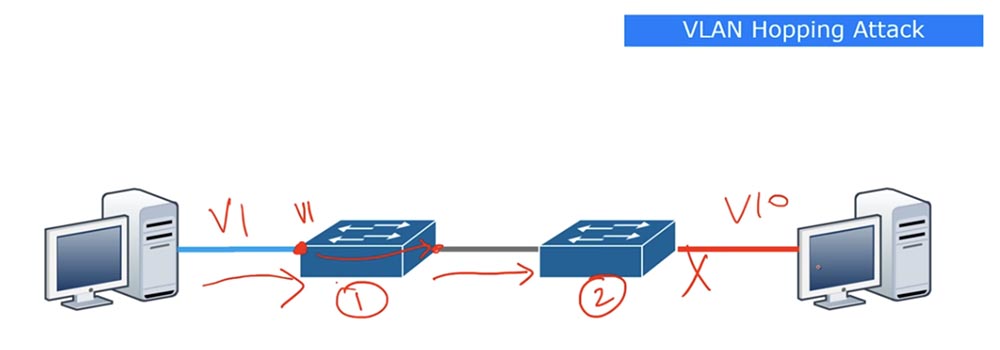

نحن نعلم أنه في محولات Cisco ، يكون Native VLAN الافتراضي هو VLAN1. هناك هجمات تسمى VLAN التنقل. افترض أن الكمبيوتر في الرسم التخطيطي متصل بالمحول الأول افتراضيًا VLAN1 الأصلي ، وأن آخر محول متصل بالكمبيوتر بواسطة VLAN10. بين مفاتيح يتم تنظيم الجذع.

عادةً ، عندما تنتقل حركة المرور من الكمبيوتر الأول إلى المحول ، فإنها تعرف أن المنفذ الذي يتصل به هذا الكمبيوتر هو جزء من VLAN1. ثم تنتقل حركة المرور هذه إلى الجذع بين المبدعين ، في حين يفكر المحول الأول بهذه الطريقة: "جاءت حركة المرور هذه من شبكة محلية ظاهرية محلية ظاهرية ، لذلك لا أحتاج إلى وضع علامة عليها" ، وإعادة توجيه حركة المرور غير المميزة التي تنتقل إلى المفتاح الثاني على طول الجذع.

التبديل 2 ، بعد تلقي حركة مرور غير محددة ، يعتقد أنه: "نظرًا لأن حركة المرور هذه بدون علامة ، فهذا يعني أنها تنتمي إلى VLAN1 ، لذلك لا يمكنني إرسالها عبر VLAN10". نتيجة لذلك ، لا يمكن أن تصل حركة المرور التي يرسلها الكمبيوتر الأول إلى الكمبيوتر الثاني.

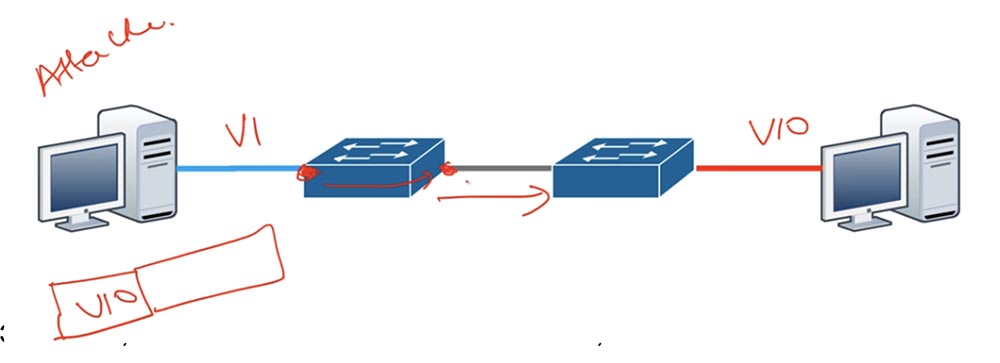

في الواقع ، هذا هو بالضبط ما يجب أن يحدث - يجب ألا تحصل حركة مرور VLAN1 على VLAN10. الآن دعنا نتخيل أن هناك مهاجمًا وراء الكمبيوتر الأول ، الذي ينشئ إطارًا به علامة VLAN10 ويرسله إلى المحول. إذا كنت تتذكر كيف تعمل شبكة VLAN ، فأنت تعلم أنه إذا وصلت حركة المرور المعلمة إلى المفتاح ، فلن تفعل شيئًا مع الإطار ، ولكن ببساطة تقوم بتمريرها على طول الجذع. نتيجة لذلك ، سيتلقى رمز التبديل الثاني حركة مرور مع علامة تم إنشاؤها بواسطة المهاجم ، وليس رمز التبديل الأول.

هذا يعني أنك تستبدل شبكة محلية ظاهرية محلية الصنع بشيء آخر غير شبكة محلية ظاهرية.

نظرًا لأن المفتاح الثاني لا يعرف من قام بإنشاء علامة VLAN10 ، فإنه ببساطة يرسل حركة المرور إلى الكمبيوتر الثاني. هذه هي الطريقة التي يحدث بها هجوم التنقل عبر شبكة محلية ظاهرية (VLAN Hopping) عندما يخترق المهاجم شبكة لا يمكن الوصول إليها في البداية.

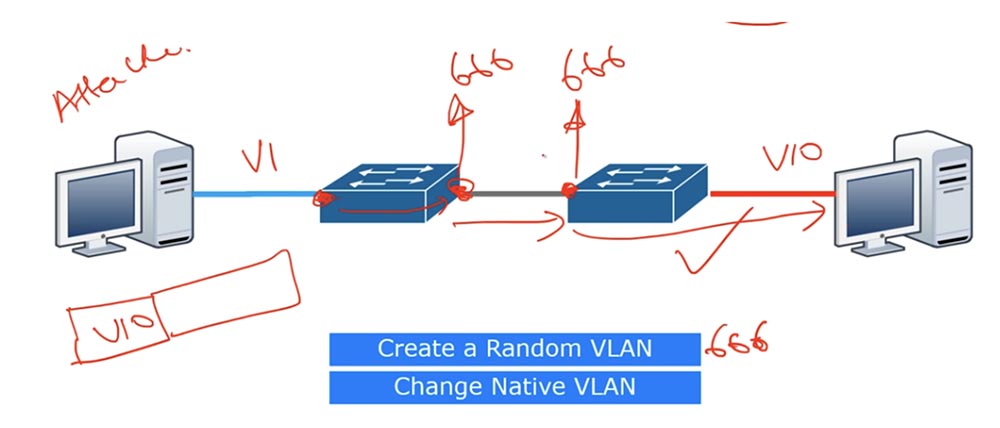

لمنع مثل هذه الهجمات ، تحتاج إلى إنشاء شبكات عشوائية عشوائية ، أو شبكات محلية ظاهرية عشوائية ، على سبيل المثال VLAN999 ، VLAN666 ، VLAN777 ، وما إلى ذلك ، والتي لا يمكن استخدامها من قبل المهاجم على الإطلاق. في الوقت نفسه ، ننتقل إلى منافذ التوصيل الخاصة بالمفاتيح ونقوم بتكوينها للعمل ، على سبيل المثال ، باستخدام Native VLAN666. في هذه الحالة ، قمنا بتغيير شبكة محلية ظاهرية للشبكة المحلية لمنافذ النقل من VLAN1 إلى VLAN666 ، أي أننا نستخدم أي شبكة أخرى غير VLAN1 كشبكة محلية ظاهرية.

يجب تهيئة المنافذ على جانبي الجذع على نفس شبكة محلية ظاهرية ، وإلا فإننا سنحصل على خطأ عدم تطابق رقم شبكة محلية ظاهرية.

بعد هذا الإعداد ، إذا قرر المتسلل تنفيذ هجوم VLAN Hopping ، فلن ينجح ، لأن VLAN1 الأصلي لم يتم تعيينه لأي من منافذ صندوق التبديل الخاصة بالمحول. هذه هي طريقة الحماية من الهجمات من خلال إنشاء شبكات محلية ظاهرية غير افتراضية.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولار اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟