اليوم سوف نشارك نتائج برنامج التدريب الصيفي الرابع Summ3r 0f h4ck في شركتنا في قسم الأبحاث.

للسنوات الماضية ، يمكن العثور على النتائج هنا: 2016 ، 2017 . قسم التدقيق في مقالة منفصلة هنا ومقالة مشتركة لعام 2018 .

لذلك ، لنبدأ بالأرقام والحقائق والمعلومات الأخرى المثيرة للاهتمام.

- 76 تطبيق من جميع أنحاء روسيا والدول المجاورة

- 10 مرشحين مختارين

- مثل المرشحين مدن مثل ساراتوف ، كالينينغراد ، روستوف على نهر الدون ، موسكو ، فلاديفوستوك ، سانت بطرسبرغ ، كراسنودار.

- الجامعات: SSU (سميت باسم Chernyshevsky) ، BFU سميت باسم I. Kant ، الجامعة الفيدرالية الجنوبية ، HSE MIEM ، جامعة الشرق الأقصى الفيدرالية (FEFU) ، جامعة سانت بطرسبرج التقنية الحكومية ، جامعة موسكو التقنية التقنية سميت باسم ب. ن. بومان ، جامعة سانت بطرسبرغ للفنون التطبيقية ، بيتر الكبير ، الحملة الصليبية التابعة لوزارة الشؤون الداخلية للاتحاد الروسي.

خلال فترة التدريب من قسمنا في الفترة من 15 يوليو إلى 15 أغسطس ، تم إلقاء محاضرات حول مواضيع مثل:

- مقدمة في البحث عن الثغرات في التطبيقات الثنائية وشفرة المصدر

- تحليل أمني ثابت لمشاريع كبيرة مفتوحة المصدر

- استعادة المعلومات الرمزية خلال الهندسة العكسية

- أمان البرنامج الثابت (حول UEFI BIOS)

- تقديم أداة التحليل الثنائية Ghidra

- مراحل مع KLEE ، libfuzz ، AFL

- مقدمة إلى هجمات الطرف الثالث على البنية الدقيقة

ألقى أحد الطلاب أيضًا محاضرة داخلية حول موضوع "نظرة عامة على الحماية باستخدام المحاكاة الافتراضية للكود باستخدام مثال VMProtect". بفضل اللاعبين على الأسئلة المثيرة للاهتمام ، الاهتمام الشديد بالمحاضرات. بشكل منفصل ، تجدر الإشارة إلى أن طلاب كلا القسمين يمكنهم حضور المحاضرات والمشاركة في CTF المصغرة ، والتي يمكن قراءتها بمزيد من التفصيل في مقال من قسم التدقيق .

بالنسبة لموضوعات هذا العام ، كان هناك مثل:

- معالج إنتل القائم على أجهزة التتبع

- البرنامج المساعد لمحلل كلانج

- تمكين Pigaios

- إطار بحث أمن البرامج الثابتة Uefi

- الدمج API المستندة إلى الدولة

- هجمات قناة جانبية على ميكروكنترولر

- إطار لاستعادة أسماء الوظائف تلقائيًا

- تكييف AFL Phaser لتطبيقات الشبكة

- إلغاء ترجمة eBPF في الغيدرة

تجدر الإشارة إلى أنه في عملية العمل على موضوع ما ، تطور الموضوع نفسه واتجاهه في بعض الأحيان وتعديله لسبب أو لآخر. يمكننا القول أن جميع اللاعبين رائعون وحاولوا الضغط على الحد الأقصى لهذه الفترة القصيرة إلى حد ما من البرنامج. على الرغم من أن الشيء الأكثر أهمية هو اكتساب معرفة وخبرة جديدة (والتعارف).

من المهم أن نفهم أن برنامج Summ3r 0f h4ck هو برنامج تدريبي وليس برنامج تدريب داخلي (على الرغم من أنه من أجل البساطة ، يسميه البعض ذلك). خلال هذه العملية ، يقوم الأشخاص مع المرشدين بتنفيذ موضوع المشروع ، والاستماع إلى المحاضرات ، وحل المختبرات المختلفة ، والحصول على العديد من النصائح حول الجوانب المختلفة لأمن المعلومات ، وبالطبع الإجابة على أسئلتهم.

كما هو الحال دائمًا ، ننتقل إلى المراجعات غير القابلة للتعديل لطلابنا عن شهرهم داخل شركتنا (الذين أرادوا نشرها).

كانت أسئلة المقابلة المصغرة هكذا

- لماذا قررت القيام بتدريب داخلي في Digital Security؟ ما الذي جذبك إلى الشركة؟

- هل أعجبك التدريب؟ ما كان لا تنسى بشكل خاص؟ كيف تزامن الواقع مع توقعاتك؟

- أخبرنا عن مهمتك / مهامك.

- هل كانت المهام التي عملت عليها خلال فترة التدريب مثيرة للاهتمام؟ هل كان هناك شيء تريد القيام به لكنه فشل؟

- هل أنت مستعد للعودة إلى الشركة للحصول على تدريب داخلي أو للعمل؟

وإليك بعض الإجابات التي قدمها بعض الطلاب

نوفوسيلتسيفا اليونا

- الأمن الرقمي هي شركة رائدة في روسيا في مجال أمن المعلومات مع أكبر وأكبر فريق من المحاربين. كنت أرغب دائمًا في الوصول إلى بيئة الأشخاص المقربين إليك بروح. هناك محترفون حقيقيون هنا ، والكثير نتعلمه منهم. علاوة على ذلك ، لا يوجد في منطقتي مثل هذه الشركات والمجتمعات بشكل عام ترتبط على الأقل بطريقة ما بالهندسة العكسية.

- أنا حقا أحب التدريب. الشيء المدهش هو الجو الذي تعمل فيه الشركة. سيتفق معي الرجال المهتمون بشكل خاص - على مكاتب الموظفين لم يكن هناك ورقة واحدة باستثناء دفتر الملاحظات الخاص بهم مع الأفكار والأفكار. هذا يقول الكثير ، وندرة هائلة في عالمنا البيروقراطي!

يتم تزويدك بأفضل ظروف العمل - الصمت والراحة والأهم من ذلك - الأشخاص. الموظفين وأبحاثهم ملهمة للغاية. أحببت حقًا العمل في مشروع مع فريق من المرشدين - لقد حللنا المشكلات ليلًا ونهارًا ، وبحثنا معًا عن حلول ، فرحنا معًا عندما نجح شيء ما. لم أختبر مثل هذه السعادة لفترة طويلة. ساشا ، كوليا - أنحني لك. - كان عملي البحثي هو تطوير نظام Sleigh لنظام لترجمة رمز eBPF bytecode إلى pCode لإمكانية تفكيكه وكذلك إلغاء ترجمته. كان من الضروري تطوير ملحق لـ Ghidra ، والذي سيتيح تفكيك برامج eBPF وتحللها. اضطررت إلى إتقان لغة مواصفات معالج Sleigh وفهم ميزات بنية eBPF وتفاعل برامج eBPF مع kernel واكتساب خبرة في تطوير ملحقات Ghidra والعمل مع Eclipse والمزيد

المهمة أنجزت بنجاح! المشروع متاح للجمهور ونشر على جيثب. يمكن اختبار النتيجة بواسطة أي شخص عن طريق تنزيل مجموعة الامتدادات من المستودع باستخدام الرابط أدناه. يمكن الاطلاع على مزيد من التفاصيل في مقالة منفصلة. - نعم ، كانت المهام معقدة ومثيرة للاهتمام ، لقد أحببت حقًا عملية التطوير والعمل الجماعي. أرغب بشدة في دراسة موضوع التحليل التلقائي للبرامج والبحث عن نقاط الضعف الثنائية بشكل أعمق ، والمثير للاهتمام هو التنفيذ الرمزي.

- بسرور عظيم! نظرًا لأن الجامعة لم تدرس بعد لعدة سنوات ، سأستعد للتدريب التالي! للعمل - بالتأكيد وربما سيكون بالفعل

رابط للمشروع

بوكوفسكي فيكتور

قررت أن أقوم بتدريب داخلي في Digital Security لأن هذه الشركة كانت الجهة المنظمة لمؤتمر أمن المعلومات المفضل لدي - ZeroNight.

غرقت الداخلي في الروح. كل شيء سار تماما. هذه الحالة النادرة عندما تجاوز الواقع توقعاتي. تذكرت بشكل خاص كيف قاموا في اليوم الأخير من التدريب بإجراء اختبار حول معرفة الشركة والقدرات النفسية :) ، من أجل النصر الذي تلقيت فيه صندوقًا من ملفات تعريف الارتباط وقميصًا.

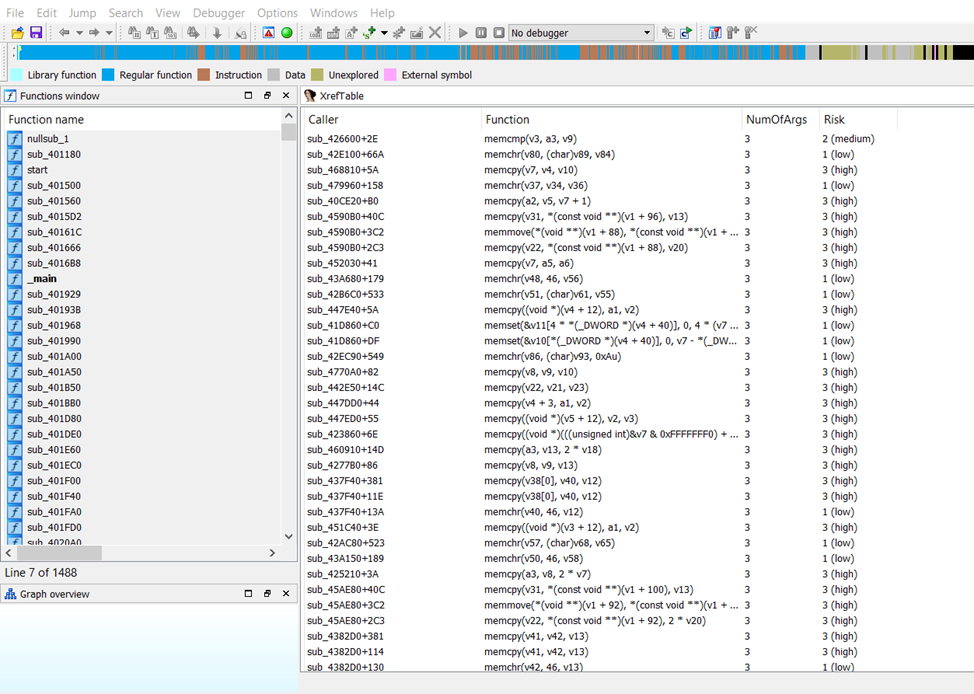

كانت مهمتي هي كتابة المكونات الإضافية لـ IDA PRO 7 باستخدام واجهة برمجة تطبيقات Hex-Rays. كانت مهمة واحد منهم هو عرض في جدول خاص (الشكل 1) الوظائف التي تحتوي على وظائف غير آمنة وفقًا لتقدير الباحث (لا يمكن تجاوز علم دراسة الحالة). قد يكون الغرض من الآخر ، كما يقول أحدهم ، المكون الإضافي الأساسي لهذا التدريب الداخلي ، هو استعادة أسماء الوظائف من الملفات القابلة للتنفيذ (s) القابلة للتنفيذ باستخدام المعلومات الداعمة. في حالتي ، أخذنا أسماء الوظائف من المعلمات التي تم تمريرها إلى وظائف التسجيل (الشكل 2).

كانت المهام بالنسبة لي غير تافهة على الإطلاق ، والتي غذت الاهتمام فقط بتنفيذها. ومن المفارقات أنني كنت واحداً من الأشخاص المحظوظين القلائل الذين تشرفوا بالعمل مع ثلاثة منسقين. في البداية ، كان Artyom هو الذي قدمني إلى هذا الموضوع ، وقام بتجهيز Bitbucket لتخزين المشروع ، ولوحة في Trello ، مع مهام وأهداف أولية ، وأخبر أيضًا كيفية العمل مع لغة ترميز Markdown. ثم أصبح ديمتري إيفدوكيموف أمينًا لي ، والذي تعامل في الماضي القريب مع استعادة أسماء الوظائف ، قادني إلى الأفكار الضرورية وكشف المشكلة بشكل أعمق. حسنًا ، لقد أصبح بوريس ريوتين ، الشخص الذي أجرى مقابلة معي وبفضل الشكر الذي انتهيت إليه في هذا التدريب الداخلي ، منسقًا لي. معه ، تلقيت بالفعل مهام دقيقة تهدف إلى الحصول على النتيجة المرجوة. لقد حدث كل شيء بوتيرة قوية للغاية ، وتم تنفيذ كل ما خططنا له ، والذي شكره كثيرًا مرة أخرى.

لست متأكدًا من التدريب الداخلي ، حيث بدا لي بضعة أشهر في هذه الشركة. أريد أن أبقى فيه لأطول فترة ممكنة ، لذا نعم ، أنا مستعد للعودة إلى العمل.

رابط للمشروع: https://github.com/o0Starley0o/HexRaysPlugins

تمنى أن تبقى مجهولة

- ZeroNights / كانوا أصدقاء

- بطبيعة الحال ، أنا حقا أحب ذلك. كانت التوقعات مبررة وأكثر من ذلك.

أول شيء جدير بالذكر هو الموضوع الذي تعاملت معه. لقد خططت لرؤية شيء لا يمكنني (لن) فعله في المنزل ، وفي الواقع ، كان الموضوع يتوافق تمامًا مع هذا.

على الرغم من أنني لا أستطيع القول إنني كرست الكثير من الوقت لها ، إلا أنني راضٍ تمامًا عن النتيجة والمعرفة المكتسبة في العملية (في الواقع - ما يزيد قليلاً عن أسبوع وتم الحصول على النتيجة الرئيسية =).

أنا سعيد لأن أي سؤال حول الموضوع يمكن أن يحصل فورًا على إجابة من الموجه (والإجابة هي "هل تريد تجربة / معرفة المزيد؟").

والثاني هو الكثير من الأشخاص المثيرين للاهتمام حولهم ، ليس فقط من الموظفين ، ولكن أيضًا من المتدربين ، حيث يمكننا الحكم على مستقبل أمن المعلومات.

ثالثًا ، قام المبتدئون باختيار رائع جدًا للآلات ذات الإعدادات / الخدمات الحساسة (من مهام xss مع برامج الروبوت وتصعيد الامتياز والتقاط متسلسل لمشرف مجال).

سمح للجميع باللعب وكان متعة كبيرة لمدة أسبوعين آخرين. أولئك الذين لم يعطوها ما يكفي من الحب أخطأ كثيرا.

رابعًا - المحاضرات ، كان من الجيد سد الثغرات في المعرفة أو اكتشاف شيء جديد لنفسك.

كانت جميع المحاضرات العكسية تقريبًا خطيرة جدًا ؛ فقد وزع البنتستر الطعام وقاموا بمهام تفاعلية. - مهمة إزالة مسار التنفيذ في وضع SMM (الحلقة -2). لا يمكنك تمكين التتبع من الوضع الأقل امتيازًا ، فأنت بحاجة إلى رمز SMM لتمكينه. وبطبيعة الحال ، فهو لا يعرف كيفية القيام بذلك.

لقد قاموا بعمل تصحيح ، وألقوا به في SMM (لهذا كان من الضروري ترقية UEFI) وباستخدام الأدوات الموجودة (WinIPT) تمكنوا من تسجيل كيفية تنفيذ الكود في SMM. - يوجد الآن عدد كبير من التقنيات التي من المستحيل أخذها وتجربة كل شيء على التوالي. تحتاج دائمًا إلى حافز أو مهمة تجعلك تنظر إلى شيء جديد.

ثم تظهر رغبة طبيعية: "هل يمكنني استخدام هذه التقنية لأداء مهامي؟ هل يمكن أن تكون أسهل / أكثر فاعلية معها؟".

لذلك ، أنا سعيد بموضوعي.

ومع ذلك ، كان الأمر يستحق جلب المشروع إلى ما لا يقل عن fuzzer بدائية. هذا أحد تلك الأشياء التي لا يمكنني تجربتها بدون حافز خارجي. - لا تعليق

خاباروف أوليغ

- في رأيي ، في روسيا ، الشركات التي تستخدم الهندسة العكسية في الأنشطة المهنية قليلة ، والشركات التي تستخدمها للعثور على الثغرات الأمنية ، وليس لتحليل الفيروسات ، بل والأقل هي الأمن الرقمي والتقنيات الإيجابية.

- ساعد التدريب الداخلي في صياغة الإرشادات الخاصة بالمكان الذي يجب أن تذهب إليه إذا كنت تريد أن تكون موزعًا ، وليس "متخصص في أمن المعلومات". تذكرت ما هي المحاضرات البسيطة نسبيًا عن المحاضرات المكبوتة وتحميلات الرؤوس.

- كانت مهمتي هي صقل أداة الهندسة العكسية Pigaios. هدفها هو العثور على وظائف مكتبة مفتوحة المصدر في ثنائي مترجم بشكل ثابت عن طريق المقارنة. ومع ذلك ، لم أتعامل مع آلية المقارنة نفسها ، ولكن مع تحسين هذا الجزء من الوظيفة التي استخلصت تعاريف الهياكل والأنواع والجمعيات ، وما إلى ذلك من المصادر. نتيجة لذلك ، أنهيت محلل هذه العناصر وأضفت دعمًا إضافيًا للمشاريع التي تم إنشاؤها باستخدام make. قررت عدم دمج هذه التحسينات في Pigaios ، ولكن لإنشاء أداة منفصلة ، لأنه من الأسهل تفكيكها بشكل منفصل بدلاً من الحفر في رمز Pigaios.

- لا أقول أنني أحببت هذه المهمة ، لكنها سمحت لي بتحسين فهم كود C ، وبفضل هذه المهمة تعلمت أنه يمكنك تحليل كود C دون فهم نظرية هندسة المترجم ، ولكن فقط استخدم libclang. لذلك ، من غير المحتمل أن أقوم بتعديل الأداة. إذا أراد أي شخص ، حاولت أن أكتب بشكل نظيف وترك التعليقات في كل مكان.

بفضل محاضرات من المقلدين ، أدركت ما أردت القيام به ، وهو التحليل الثنائي الديناميكي (التحبيب ، القياس). - سأكون سعيدًا إذا تمكنت في المستقبل من الحصول على وظيفة في Digital Security ، نظرًا لوجود الكثير من المحترفين في هذا المجال.

رابط للمشروع: https://github.com/Barkhat26/decl-exporter

زابيلينا مارغريتا

- سبق لي أن أكملت دورة تدريبية في شركة أخرى كموظف في خدمة أمن المعلومات. كان علي أن أتعامل بشكل أكبر مع مشكلات أمان الويب. لكن في فريق CTF ، حللت دائمًا المهام العكسيّة ، غالبًا من الاهتمام بقراءة الهجمات الثنائية. أصبح من المثير للاهتمام بالنسبة لي أن أرى كيف تعمل المقلدات ، لنرى كيف سأتعامل مع هذا العمل. بالإضافة إلى أنه كان من المثير رؤية DSEC من الداخل.

- التدريب جيد. الأهم من ذلك كله أنني أحببت المحاضرات. لأن طوال الوقت تقريبًا كنت مشغولًا بالمشروع ، وفرصة للتشتت وحل المهام الصغيرة ، وتجديد نشاطك تمامًا. بالإضافة إلى ذلك ، لقد تعلمت الكثير من الأشياء الجديدة ، حيث قمت بتوحيد المعرفة القديمة في مكان ما.

التوقعات / الواقع تزامن تماما. - تعاملت مع تطبيقات المدقق لكلانج محلل ثابت. المهمة ليست روكتسين ، لكن المنجزات التي يمكنني تقديمها لأطروحة بلدي. بادئ ذي بدء ، اضطررت إلى التعرف على الأداة ، ومعرفة ما يمكن أن يفعله clag ، وتعلم كيفية جمع أدوات اختبار بسيطة. تقرر كذلك أن أتناول تنفيذ المدقق الخاص بالكاشف الفائض الصحيح. فكرة هذا المدقق تمت الإشارة إليها في قائمة لعبة الداما المحتملين ، اعتقدت أن الشيء كان مفيدًا وأخذ. لقد اخترت نهجًا مع تحليل AST والتحقق من النتائج. لكن مثل هذا الحل لا يحدد سوى الفائض المحتمل. للتحقق الدقيق ، يمكنك استخدام تحليل اللثة وحل SMT. لا توجد أدوات جاهزة للتعامل مع الملوثات ، كانت هناك تطورات قام بها باحثون آخرون ، والتي أخذتها كأساس. لسوء الحظ ، لم أتمكن من إنهاء مهمتي في غضون شهر واحد ، لكنني سأنهي المشروع كجزء من الأطروحة.

- إن فكرة أن تدرك ما سيكون قابلاً للتطبيق لاحقًا ومفيدًا في العمل الحقيقي هي بالفعل إثارة الاهتمام بالمشروع. أريد إعادة كتابة المدقق الضار بحيث يمكن استخدامه لاحقًا ليس فقط في مشروعي.

- فريق DSEC ممتاز ، وجميع الخبراء رائعون. سوف آتي إلى العمل. لكنني لا أرغب في الذهاب إلى التدريب مرة أخرى ، فقد كان التوجيه مخيبًا للآمال في رأيي. بالنظر إلى أن لدينا شهرًا واحدًا فقط ، في الوقت المناسب ، لم أتلقَ ردودًا من المرشد. وقضيت الكثير من الوقت في الحفر ذاتية الدفع ، على الرغم من أنني يمكن أن أحصل على إجابة من معلم خبير. فقط إذا لم يكن هناك توجيه ، فلماذا أحتاج إلى تدريب داخلي ، يمكنني أن أقطع مشروعي الخاص في المنزل.

رابط للمشروع: https://github.com/dR3m/IntOverflow-CSA-plugin

سانكين نيكيتا

- الأمن الرقمي اجتذب مواضيع المشاريع والتعليقات من المشاركين من التدريب السابق ، فضلا عن العديد من المقالات حول Habré كتبها الموظفين. بشكل عام ، من منشور على Habré علمت أيضًا عن التدريب. كانت هناك أيضًا رغبة في تغيير الموقف ، بعد إكمال فترة تدريب في مدينة أخرى وتجربة مشاريع لا أمارسها في وظيفتي الرئيسية.

- لم يذهب التدريب الداخلي كما كنت أتوقع ، ويرجع ذلك بشكل أساسي إلى تأجير شقة فاشلة ، مما منعني من التركيز على المشروع والقيام بكل شيء في الوقت المحدد. بالإضافة إلى ذلك ، كان الأمر محرجًا في البداية من أن المهمة كانت تدور حول كتابة الكود أكثر من البحث ، ولكن هنا قد تكون مسألة عدم توافق التوقعات والعوامل الشخصية الأخرى

- لقد احتجنا إلى تنفيذ إطار اختبار ثغرة أمنية لبرنامج UEFI استنادًا إلى حل chipsec الحالي. كانت المشكلة أنه كان من الصعب الحفاظ على رمز chipset ، لذلك كان عليك إعادة كتابة كل شيء بشكل جميل في python 3.x وربما إضافة بعض الوظائف الجديدة.

- في هذه المهمة ، بدا من الممتع بالنسبة لي ألا أكتب رمزًا بقدر ما أود دراسة التقنيات التي كنت أعمل بها. أردت إنهاء المشروع حتى مرحلة HAL (طبقة تجريد الأجهزة) والدراسة بمزيد من التفصيل عن تشغيل الأجهزة وواجهاتها. لسوء الحظ ، فإن الأسباب المذكورة في الفقرة 2 منعت هذا ، لكنني أخطط لمواصلة المشروع بعد فترة التدريب.

- أنا مستعد للعودة إلى التدريب إما لإكمال المشروع الحالي وإظهاره ، أو إذا ظهرت فكرة مثيرة للاهتمام. بالتأكيد سأعتبر أن الشركة واحدة من أوائل العاملين في سانت بطرسبرغ ، لكنني لست بحاجة إليها في الوقت الحالي.

كوماروف نيكيتا

- لقد كنت أتابع الأمن الرقمي منذ فترة ، لقد بدأ الأمر من اللحظة التي سمعت فيها لأول مرة عن Zeronights ، وأعتقد أنه لا يوجد سوى شركة رائعة حقًا يمكنها القيام بذلك. ليس على الفور ، لكن لاحظت أن التدريب الداخلي كان محتجزًا ، ومع ذلك ، في البداية لم أستطع الذهاب. في نفس العام ، رأيت عن طريق الخطأ أن ملصق الإعلان الموجود في المركز كان صديقي المجهول الذي وصل إلى هناك ، واعتقد أنه كان علامة كبيرة لحضور التدريب في النهاية.

- اتضح أنها مثيرة للاهتمام حقًا ، والأهم من ذلك أن الوقت كان ممتلئًا باستمرار بشيء ما. أتذكر ، بالطبع ، التقارير والخدمة مع صناديق الموجة. في الواقع ، لم أكن أتوقع أن يكون هناك الكثير من الأشياء ، كل مساء كان هناك شيء ما يجب القيام به إلى جانب المشروع الرئيسي ، وهذا يخفف من الجو بشكل جيد ويعطي مجموعة متنوعة من المهام.

- كجزء من التدريب الداخلي ، كانت مهمتي هي كتابة إطار اختبار الأمان لـ uefi. هذا الموضوع مثير للاهتمام ، خاصة بالنظر إلى أنه كجزء من أنشطتي المعتادة ، لم أضطر حتى الآن للتعمق في هذا المستوى من التجريد.

- كانت المهام ، بالطبع ، مثيرة للاهتمام ، على الأرجح من حقيقة أنه كان عليّ أن أتعلم الكثير من الأشياء الجديدة أو أنسي منذ وقت طويل كعمر غير ضروري. لسوء الحظ ، كانت هناك أشياء لم تنجح ، ولكن هناك الآن حافز لمواصلة العمل في المشروع لمدة عام.

- آمل أن أزور التدريب العام المقبل. شكرا جزيلا

أوفاروف كيريل

- قرأت مدونة الشركة على حبري. لذلك ، كان هذا الخيار الأول هو المكان الذي يمكن أن تشعر فيه بالكرة من الداخل

- أنا أحب التدريب. اعجبني الجو كثيرا لم أشارك في الأمن من قبل. لذلك ، أردت حقًا أن أتطرق إلى كل شيء بنفسي "بيدي".

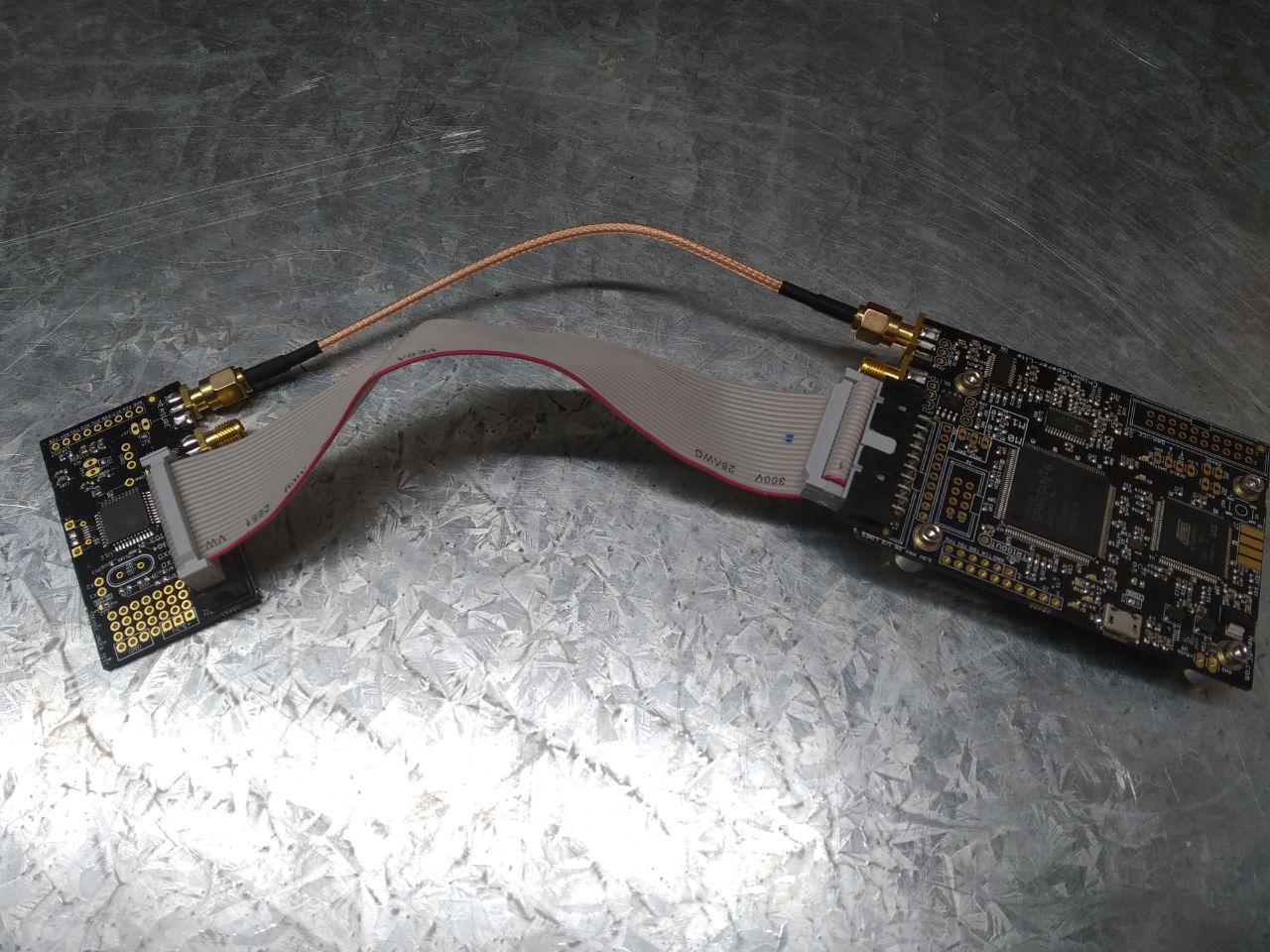

- شارك في هجوم على قنوات تابعة لجهات خارجية على ميكروكنترولر. تنفيذ خوارزميات التشفير وتحليل الطاقة والحصول على المفتاح.

- المهمة قريبة جدًا من اهتماماتي ، لذا تعاملت مع الموضوع بسرور.

- بفضل التدريب الداخلي ، أعرف مكان التطوير ، لذلك أنا مستعد بالتأكيد للعودة إلى الشركة :)

الكلمة الأخيرة

خلال البرنامج الصيفي ، كانت هناك ظروف قاهرة ، لم يكن أي شخص آمنًا منها ، ولكن رد جميع الطلاب على ذلك بتفهم (يشكرون عليه) ، وأخذناه بقلم رصاص لتقليل هذا إلى أدنى حد في المستقبل.

انتظر الإعلان عن Summ3r 0f h4ck 2020 العام القادم!

ملاحظة: في وقت لاحق ، على عدد من مشاريع الرجال ، سننشر مقالاتهم الفنية المنفصلة.