في الآونة الأخيرة ، في بداية الصيف ، كانت هناك دعوات هائلة لتحديث Exim إلى الإصدار 4.92 بسبب مشكلة عدم الحصانة CVE-2019-10149 ( تحديث عاجل Exim إلى 4.92 - عدوى نشطة / Habr ). واليوم الآخر اتضح أن البرامج الضارة Sustes قررت الاستفادة من هذه الثغرة الأمنية.

الآن يمكن أن تكون كل تلك التي تم تحديثها بشكل عاجل "سعيدة": في 21 يوليو 2019 ، اكتشف باحث Zerons ثغرة أمنية حرجة في وكيل Exim Mail Transfer (MTA) عند استخدام TLS للإصدارات من 4.80 إلى 4.92.1 ضمناً ، مما يسمح بتنفيذ التعليمات البرمجية عن بُعد بامتيازات مميزة ( CVE -2019-15846 ).

حساسية

توجد ثغرة أمنية عند استخدام كل من مكتبات GnuTLS و OpenSSL عند إنشاء اتصال TLS آمن.

وفقًا للمطور Heiko Schlittermann ، لا يستخدم ملف التكوين في Exim TLS افتراضيًا ، ومع ذلك ، فإن العديد من التوزيعات تنشئ الشهادات اللازمة أثناء التثبيت وتتضمن اتصالًا آمنًا. الإصدارات الأحدث من Exim تقوم أيضًا بتعيين الخيار tls_advertise_hosts = * وإنشاء الشهادات اللازمة.

يعتمد على التكوين. تقوم معظم التوزيعات بتمكينها افتراضيًا ، ولكن يحتاج Exim إلى مفتاح شهادة + للعمل كملقم TLS. ربما Distros إنشاء سيرت أثناء الإعداد. يمتلك Newer Exims خيار tls_advertise_hosts افتراضيًا إلى "*" وإنشاء شهادة موقعة ذاتيًا ، إذا لم يتم تقديم أي منها.

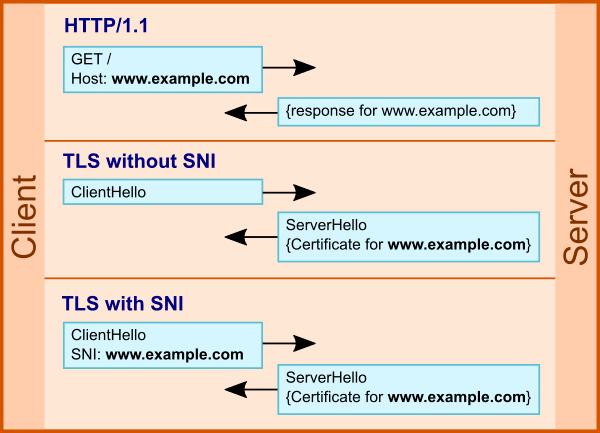

تتمثل مشكلة عدم الحصانة ذاتها في معالجة SNI غير الصحيحة (Server Name Indication ، وهي تقنية تم تقديمها في عام 2003 في RFC 3546 لطلب عميل شهادة صالحة لاسم مجال ، وتوزيع TLS SNI / مدونة / مجموعة WEBO Group / Habr ) أثناء مصافحة TLS. يكفي أن يرسل المهاجم SNI ينتهي بخط مائل عكسي ("\") وحرف فارغ ("\ 0").

عثر الباحثون في Qualys على خطأ في دالة string_printing (tls_in.sni) ، وهو "الهروب" غير الصحيح. نتيجة لذلك ، يتم كتابة الخط المائل العكسي في شكل unescaped إلى ملف رأس التخزين المؤقت للطباعة. علاوة على ذلك ، تتم قراءة هذا الملف ذي الحقوق المميزة بواسطة وظيفة spool_read_header () ، مما يؤدي إلى تجاوز سعة الكومة.

تجدر الإشارة إلى أنه في الوقت الحالي ، قام مطورو Exim بإنشاء نقاط ضعف PoC من خلال تنفيذ الأوامر على خادم عرضة للإصابة بهجمات الفيروسات عن بُعد ، لكنها ليست متاحة للجمهور حتى الآن. نظرًا لسهولة تشغيل الخلل ، فهذه مسألة وقت فقط وقصيرة جدًا.

يمكن الاطلاع هنا على دراسة أكثر تفصيلاً عن Qualys.

باستخدام SNI في TLS

عدد الخوادم العامة المحتملة

وفقًا لإحصائيات من مزود استضافة كبير E-Soft Inc ، اعتبارًا من 1 سبتمبر ، يتم استخدام الإصدار 4.92 على أكثر من 70٪ من المضيفين على الخوادم المؤجرة.

إحصائيات شركة E-Soft Inc

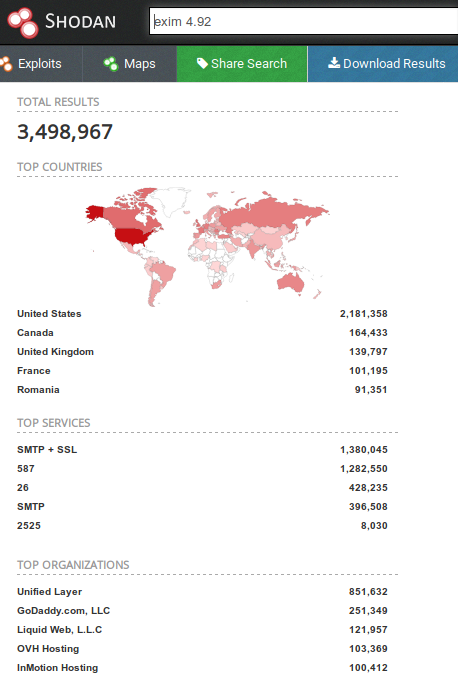

إذا قمت بالانتقال إلى محرك البحث Shodan ، ثم من 5،250،000 في قاعدة بيانات الخادم:

- يستخدم حوالي 3،500،000 Exim 4.92 (حوالي 1،380،000 باستخدام SSL / TLS) ؛

- أكثر من 74000 استخدام 4.92.1 (حوالي 25000 باستخدام SSL / TLS).

وبالتالي ، هناك حوالي 1.5 مليون من خوادم Exim المعروفة والتي يمكن الوصول إليها بشكل عام.

العثور على خوادم إكسيم في شودان

حماية