العديد من مراكز الأمن تجعل من مكافحة المتسللين والهجمات نقطة عملهم ، وحتى حياتهم. القضية مهمة حقًا وفكريًا للغاية. نقوم بدراسة بيانات Threat Intelligence وجمع الإسناد للمجموعات و TTP (التكتيكات والتقنيات والإجراءات) وتطوير سيناريوهات وقواعد منفصلة لاكتشاف الحوادث وتنفيذ حلول تكنولوجية قوية. هذا عمل ضخم وهام لأي فريق أمان ، وأكثر من ذلك لأي شركة نفطية ناضجة.

ولكن بشكل دوري ، يتم مضاعفة جميع الأساليب التقليدية للأمان من خلال المراقبة بمقدار الصفر عندما يحدث هجوم جماعي كبير وغير سارة. الشخص الذي تعرفه جدتك. سوف نسمي عادةً مثل هذا الهجوم الوبائي على الإنترنت بوسائل الإعلام الهجومية ، حتى لا يتم الخلط بينه وبين البريد العادي لكوبالت أو أدوات صمت الماكرة (للتجربة أصبحوا بالفعل يشبهون الضوضاء البيضاء). نحن نتحدث عن Heartbleed و Shellshock و Wannary ونقاط الضعف في أجهزة Cisco وغيرها. ما الذي يميزهم عن التحويلات الإلكترونية الأخرى؟ كيف يستحق (أو لا يستحق كل هذا العناء) التصرف في SOC وفقط في خدمة أمن المعلومات الخاصة بالشركة؟ دعونا معرفة ذلك تحت خفض.

تهديد جديد أم مشكلة قديمة؟

إذا نظرت إلى مثل هذه الحوادث عن كثب ، فسوف يتضح بسرعة ما الذي يميزها عن جميع الحوادث الأخرى: كل منها لديه بعض نقاط الضعف الحرجة الأساسية. حصد Eternal Blue محصوله في عام 2017 ، متنكرا تحت أسماء مختلفة (DoublePulsar ، WannaCry ، NotPetya) ، كان أبريل 2018 محتدماً بسبب الضعف CVE-2018-0171 ، الوقت لم يحن بعد لـ BlueKeep (لكن هذا ليس دقيقًا). نتيجةً لذلك ، يكون الاختلاف عن الهجمات المتقدمة في المكونات الرئيسية:

- طريقة سريعة ومثيرة للإحباط لإيصال البرامج الضارة (حتى الوصول المباشر عبر المحيط) ،

- بندقية خارقة للدروع (قابلية التغطية الواسعة ، الخطورة العالية ، تأثير خطير "اختراق") ،

- الأدوات البدائية (والأهداف في كثير من الأحيان).

بالمعنى المجازي ، نحن نتحدث عن مطرقة ، وليس مغني. لسوء الحظ ،

يمكن للبائعين

التحديق وعدم السماح لنا بالملل ، والمهاجمين يضعون مثل هذه المطارق في أيديهم في كثير من الأحيان. كان لكل هجوم كبير وهائل ثغرة كبيرة ورهيبة من أحد البائعين. في مثل هذه الظروف ، يصبح تتبع نقاط الضعف الحرجة والعمل معها في الوقت المناسب أحد الجوانب الرئيسية لحالة مركز حالة أمن المعلومات ، والذي غالباً ما يكون مساوياً لمركز عمليات الأمن.

هنا ربما أتمكن من الانتقال إلى التوصيات وإنهاء هذا المنشور بالملل ... إذا لم نواجه بعض الاعتراضات من الجمهور خلال الأوبئة الإلكترونية السابقة للوسائط.

فقط أضف بقع الماء

اعتراض شائع للغاية: "لكن ماذا (

الرقابة عوقبتني )

قام الرجل الحكيم بتعليق الخدمة على الإنترنت دون تصحيحات؟!" ، "لقد كانت نقاط الضعف موجودة لفترة طويلة - هل يمكن تحديثها بالفعل في الوقت المناسب؟" و هكذا.

إذا قمت أنت ، قارئ الصقور ، بتحديث البنية الأساسية بنقرة واحدة على WSUS أو SCCM أو كان هناك عدد قليل جدًا من المستخدمين بحيث يمكنك وضع كل شيء يدويًا ، فيمكنك التمرير مباشرةً إلى نهاية المقالة - ربما ستكون بعض النصائح مفيدة. ولكن في بيئات الشركات الكبيرة ، فإن طريق

Jedi للأمان بعيد جدًا عن الحصول على معلومات حول القابلية للتأثر إلى إغلاقه.

ما الذي يقف في طريق ضابط داعش؟- مجموعة كبيرة من محطات العمل التي لا يمكن الوصول إليها في نفس الوقت ، ولا يمكن لبعض المستخدمين أيضًا إعادة تشغيلها تلقائيًا.

- الحاجة إلى اختبار تصحيحات الأجهزة ونظام التشغيل للتوافق مع برامج التطبيق والبروتوكولات المتخصصة ، إلخ.

- قم بتحميل الاختبار على الأنظمة الرئيسية بحيث لا يؤدي التصحيح إلى قتل سرعة النظام بطريق الخطأ (الذي لا يتذكر تاريخ Specter / Meltdown ، يرجى xakep.ru/2018/01/10/meltdown-spectre-slowdown هنا).

- إنها عملية وخدمة عملية بسيطة ، يصعب تنسيقها حتى في بيئة الشركات ، وعندما يتعلق الأمر بمواطن الضعف في معدات ICS ... هذه قصة أخرى تمامًا.

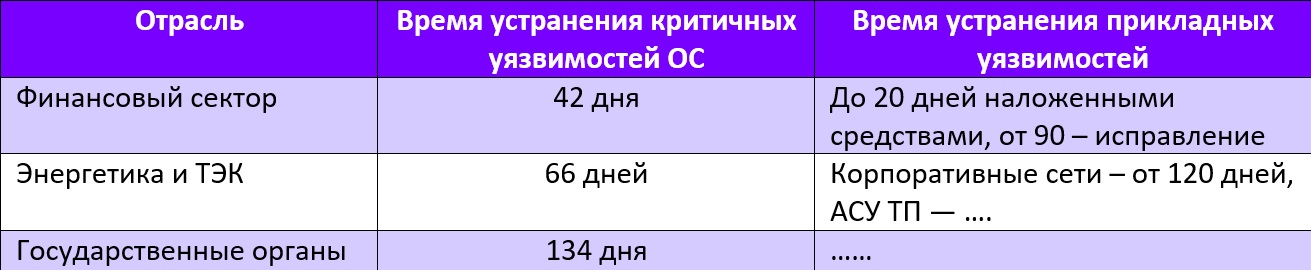

بشكل عام ، آمل أن نكتب في المستقبل القريب (وهذا هو المفسد الوعد) مقالة أو دورة منفصلة حول موضوع إدارة الثغرة الأمنية في بيئات الشركة. في غضون ذلك ، نقصر أنفسنا على الإحصاءات - إلى متى تحتاج شركة متوسطة إلى العمل مع نقاط الضعف:

كما ترون ، في أقل من 40 يومًا ، تغلق شركة

الطيور الكبيرة النادرة مشكلات الضعف. لذلك ، يتعين على المنظمات الكبيرة أن تفكر في التدابير التعويضية والأولويات والعصي والحبال الأخرى التي يجب العمل عليها لحل مشكلة مواطن الضعف الحرجة الجديدة.

ذئاب ، ذئاب ، أو بدون غنيمة

يبدو أنه مع كل المشاكل المذكورة سابقًا وصعوبات التحديث ، فمن المنطقي تصحيح الثغرات الأكثر أهمية فقط. أو كما هو مكتوب في تعليق أحد الخبراء على

أخبارنا حول BlueKeep-1 ، فقط تلك التي يوجد بالفعل استغلال جاهز لها في الأماكن العامة. إن الموقف حقًا حقًا في الوجود: لماذا تذهب عبثًا في دفع متخصصي تكنولوجيا المعلومات وإفساد العلاقات معهم؟ ومن المؤكد أن الخرافات حول الصبي ، التي حددناها في عنوان القسم ، يعلم الجميع ، ولكن ، كما هو الحال دائمًا في هذه الحالة ، هناك فارق بسيط.

وتتكون في حقيقة أنه من عام إلى آخر نرى التطور المتكرر لأدوات مجرمي الإنترنت ومعدل تطبيق "منتجات جديدة" في darknet. يشير هذا إلى أن الاستغلال المكتوب للتو من أجل الضعف في أقصر وقت يمكن استخدامه بالفعل في الهجوم على البنية التحتية للشركات. وفي هذه الحالة ، لم يعد لدى ضابط أمن الشركة الفرصة للتحضير والتعبئة واتخاذ التدابير المضادة. للتوضيح ، بعض الإحصاءات:

Time2Attack

Time2Attackهذا مقتطف من التحليلات الكبيرة حول ما تنقضي الفواصل الزمنية بين النشر الفعلي للثغرة الأمنية من البداية إلى ظهور الاستغلال العام ، ثم من الاستغلال إلى أول هجوم عام (معروف) للمهاجمين. دعونا نترك في الوقت الحالي الموقف مع BlueKeep ، والذي لم يظهر نفسه بالفعل بعد في طبيعته الحرة ، لكن بالنسبة للباقي ، فإن الوضع مؤشّر تمامًا: كقاعدة عامة ، لا يتعلق الأمر بالأشهر ، بل عن الأسابيع التي سبقت ظهور الاستغلال ، وعن الأيام التي تلت ذلك أول استخدام. يبدو الموقف محزنًا بشكل خاص لضعف Adobe (CVE-2018-15982) ، والذي استخدم في الهجوم بعد يوم من ظهور الاستغلال. مرر المنشور لأعلى قليلاً وشاهد أنه في المتوسط ليس لدينا وقت لوضع تصحيحات على البنية التحتية إذا انتظرنا الاستغلال. لذلك ، في واقع حياتنا بدونها ، إنه "درع" تمامًا ومن الأفضل الاهتمام بالبنية التحتية في وقت مبكر ، دون خوف من المشاكل المحتملة مع أقسام تكنولوجيا المعلومات.

بعض النصائح المفيدة / عديمة الفائدة (تسطير)

ماذا يقودنا كل هذا المنطق؟ ما الذي تحتاجه الشركة بشكل مثالي للحصول على خريطة أو منهجية للاستجابة لكل نقطة ضعف حرجة تم تحديدها؟ في كل حالة ، ستكون فردية للشيطان ، لكنني أريد مشاركة بعض النصائح المفيدة من نفسي.

- نحن نراقب نقاط الضعف بشكل منتظم ، ونبدأ في "الذعر" قبل ظهور استغلال - العملية ليست صعبة التنظيم كما تبدو. نقوم بجمع المعلومات من مواقع البائعين (تصحيح الثلاثاء ، إلخ) ، وموجز الأخبار ، والاشتراك في العديد من حسابات Habra المواضيعية وغيرها من المدونات ، وإضافة نشرات إخبارية من البائعين المعنيين بالبنية التحتية ، وقراءة المعلومات المنشورة مرة واحدة على الأقل يوميًا في الصباح. هذه عادةً خطوة أولى جيدة للبقاء على اطلاع دائم.

- نحن نتحقق من محيط المؤسسة بحثًا عن الخدمات المفتوحة - يزداد تعقيد البنية التحتية الآن ، والسيطرة على عمل أقسام تكنولوجيا المعلومات معقدة (وبالتالي ، فإن RDP على المحيط ليس مفاجئًا حتى في الشركات الكبيرة). هذا يعني أنك بحاجة إلى التحقق من عناوينك الخارجية من خلال مسح أنيق مرة واحدة على الأقل عند اكتشاف نقاط الضعف الحرجة ، والقيام بذلك بشكل مثالي (أدوات من البحر - من shodan مجاني تقريبًا إلى خدمات تجارية). ونعم ، يجب التعامل مع هذه العملية تقريبًا مثل تفريش أسنانك.

NB! بالطبع ، لن ينجح هذا إلا إذا عرفنا بالفعل محيطنا الخارجي وعناويننا الخارجية وشاركنا في مخزونه. - في حالة ثغرات RCE على نظام التشغيل أو البرامج المكتبية ، يجب تضمين محطات العمل في منطقة التصحيح أولاً. بالطبع ، يتم تخزين كل الأشياء الأكثر أهمية في قطاع الخادم ، ولكن من المرجح أن يكون المستخدمون أول نقطة من الهزيمة بمحيط مغلق (من خلال رسائل البريد الإلكتروني للخداع ومحركات الأقراص المحمولة المصابة وما إلى ذلك) ومنهم ينتشر الوباء عبر الشبكة. بالإضافة إلى ذلك ، يعد تثبيت تصحيحات على AWP ، كقاعدة عامة ، أقل إيلامًا من حيث التنسيق ودورة الاختبار.

- إذا استخدمنا الخدمية / IPS بين الشبكات ، فإننا ننتظر توقيعات من البائعين لتحديد علامات استغلال نقاط الضعف ، أو سنكتبها بأنفسنا (إذا كانت لدينا الخبرة المطلوبة). عزل تهديد في جزء معين سوف يقلل بشكل كبير من مساحة الضرر.

- ومع ذلك ، فإننا لا نهدأ حتى نضع تصحيحات على البنية التحتية بأكملها. إن موجهات توصيل البرامج الضارة وهجمات المتسللين متنوعة للغاية ، وحتى دفتر التوفير لم يعد يوفر ضمانًا في حياتنا.

آمل أن تساعد توصياتنا أي شخص على الرد بسرعة من الهجمات الجماعية القادمة من الزومبي.