يلعب تخطيط موارد المؤسسات وتطبيقات أعمال الشركات الأخرى دورًا مهمًا في بنية الشركة وعملياتها. لسوء الحظ ، قد تقع هذه الأنظمة بسهولة ضحية للهجمات الإلكترونية.

ما هو تخطيط موارد المؤسسات؟

ERP هو نظام تخطيط موارد المؤسسة. كما يمكنك فهم هذا الاختصار ، هذا النظام مسؤول عن إدارة جميع موارد الشركة. منذ عدة سنوات ، اعتاد الناس على تخزين جميع المعلومات حول الموظفين والمواد والمنتجات والعملاء ، وما إلى ذلك. على الورق ، تم استخدام جداول بيانات Excel ، ولكن في وقت لاحق عندما زاد عدد الموظفين المشاركين في العمليات التجارية وازدادت الحاجة إلى الأتمتة بشكل كبير ، التقينا بأنظمة ERP. تقوم هذه الأنظمة الآن بتخزين ومعالجة جميع "جواهر التاج" الخاصة بالشركة ، لكنها تشكل أيضًا مخاطرة كبيرة إذا لم يتم تأمينها بشكل صحيح.

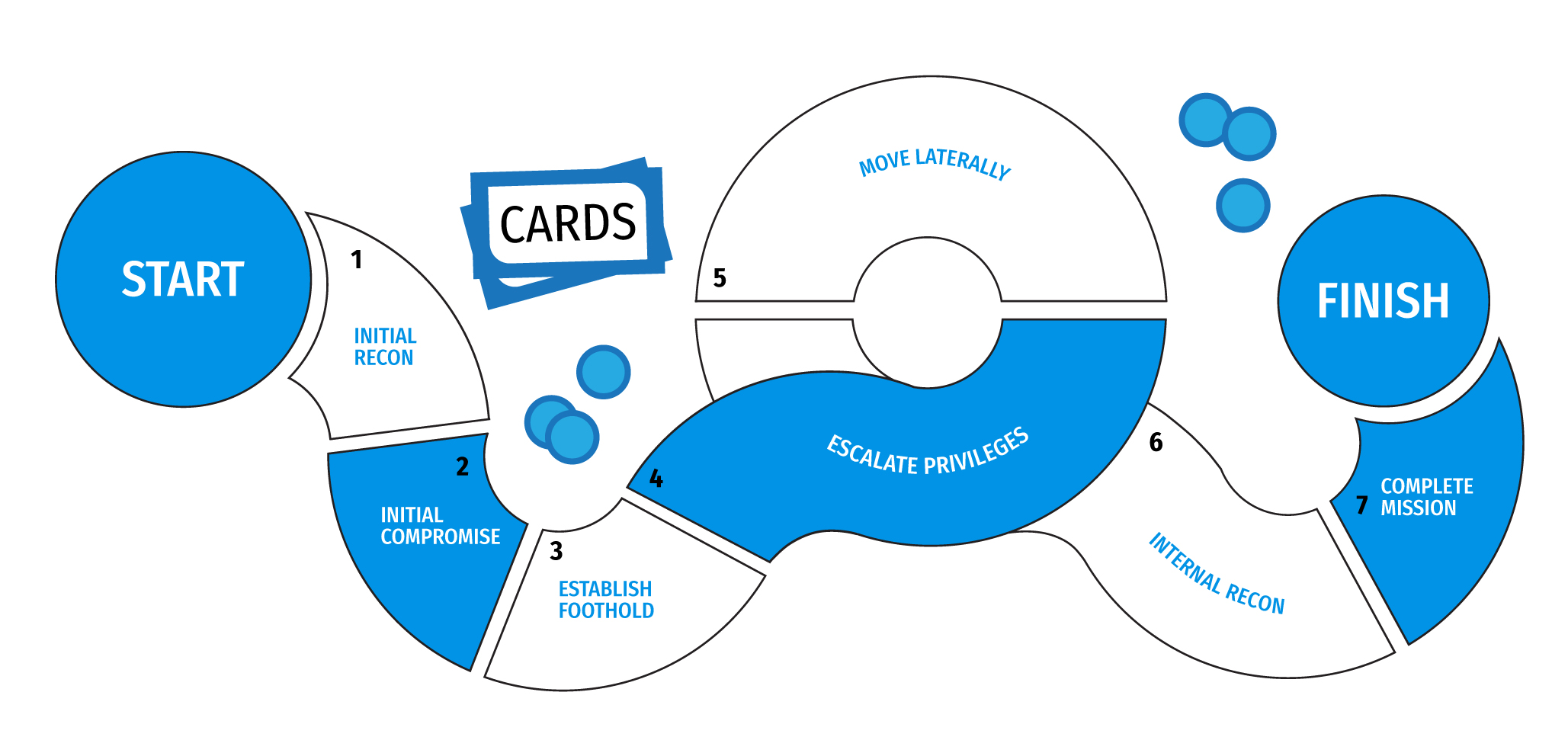

تتكون سلسلة القتل السيبراني النموذجي من خطوات متعددة مثل الاستطلاع الأولي ، والتوافق الأولي ، وإنشاء امتيازات موطئ قدم ، متصاعدة ، والوصول إلى نظام المهمة الحرجة ، وإعادة الاستعادة الداخلية ، وأخيرا سرقة البيانات أو تغيير بعض معلمات التكوين المهمة.

هناك الكثير من الحلول الأمنية (جدران الحماية ، و WAF ، وأنظمة حماية نقطة النهاية ، وما إلى ذلك) التي تهدف إلى اكتشاف أو حتى منع الاختراقات الأولية. تركز معظمها على المراحل الأولى من الهجوم ، لكن بعضها يمكن أن يساعد أيضًا عندما يكون المهاجم موجودًا بالفعل داخل النظام.

كل عام نشهد المزيد من انتهاكات البيانات في حين أن معظم الشركات الضحية لديها آليات أمنية مشتركة مطبقة. يبدو أنه يشير إلى أن الوصول إلى شبكة شركة ليست مهمة صعبة للمهاجمين المهرة. في رأيي ، لن يتغير هذا الموقف في المستقبل القريب ، كما لو كان هناك شيء ذي قيمة ، فإن شخصًا ما سوف يحاول سرقة ذلك.

لذلك ، فإن الاستراتيجية الأكثر منطقية هي حماية الأصول الأكثر أهمية ، وهي مهمة مختلفة تمامًا مقارنة بحماية الحدود.

تخيل شبكتنا هي القلعة. يتم تنفيذ الإجراءات الأمنية: هنا يوجد خندق يحتشد بالتماسيح وأسوار القلعة وأبراج بها حراس. يبدو آمنا. ومع ذلك ، إذا حفر الخلد نفقًا أسفل جدران القلعة ودخل إلى الداخل ، فسيتمكن الدخيل من الوصول إلى الكنز نظرًا لعدم وجود معدات أمنية داخل القلعة تقريبًا.

في الختام ، من الواضح أننا يجب أن نركز على الأقل على مجالات الأمن السيبراني التالية:

- أمن الشبكة

- أمان تطبيق الويب

- نقطة النهاية الأمن

- الهوية والوصول إلى الحكم

- الكشف عن الحوادث والاستجابة لها

- أمن تطبيق الأعمال

يستحق الموضوع الأخير اهتمامًا أكبر ، لأنه مسؤول عن العمليات الحيوية للأعمال. لمعرفة الحقيقة ، فإن جميع شبكاتنا وتطبيقات الويب ونقاط النهاية وأنظمة الهوية هنا هي في الغالب لتوفير الوصول إلى تطبيقات الأعمال مثل أنظمة ERP. بدونها ، تتحول جميع ميزات البنية التحتية لتكنولوجيا المعلومات إلى أنها غير مجدية تقريبًا.

هناك أنظمة ERP مختلفة متوفرة في السوق. أكثر الأنظمة شيوعًا هي SAP ECC و Oracle EBS و Oracle JDE و Microsoft Dynamics و Infor ، إلخ. على الرغم من اختلافها في التفاصيل ، إلا أنها متشابهة تمامًا بشكل عام وتمثل بنية ثلاثية المستويات تتكون من عميل سمين أو مستعرض ويب ، خادم تطبيق أو خوادم تطبيقات متعددة مع موازن تحميل ، وقاعدة بيانات كخلفية.

لماذا يجب أن نهتم؟

ماذا يمكن أن يحدث إذا اقتحم شخص ما الأصول الأكثر أهمية مثل ERP وكذلك SCM (إدارة سلسلة التوريد) ، PLM (إدارة دورة حياة المنتج)؟

يشمل التجسس (خرق السرية) سرقة المعلومات المالية ، والأسرار التجارية للشركات ، والملكية الفكرية وبيانات العميل.

قد يكون التخريب (انتهاكًا للتوفر) في صورة تدهور جودة المنتج عن عمد ، وإفساد الإنتاج ، وفساد المعدات ، والتلاعب بسلسلة التوريد ، وانتهاكات الامتثال ، والعبث بالتقارير المالية.

الاحتيال (انتهاك للنزاهة). هناك أنواع مختلفة من الاحتيال ، والتي يمكن أن تتعلق بمواد الصف ، والسلع تامة الصنع ، والمالية ، إلخ. أخيرًا ، أصبح الإرهاب (مثل الانفجار) الآن من بين مخاطر الأمن السيبراني. كل هذا يمكن أن يحدث بسبب ضعف واحد في نظام ERP.

هناك أنظمة ERP مختلفة متوفرة في السوق. أكثر الأنظمة شيوعًا هي SAP ECC و Oracle EBS و Oracle JDE و Microsoft Dynamics و Infor ، إلخ. على الرغم من اختلافها في التفاصيل ، إلا أنها متشابهة تمامًا بشكل عام وتمثل بنية ثلاثية المستويات تتكون من عميل سمين أو مستعرض ويب ، خادم تطبيق أو خوادم تطبيقات متعددة مع موازن تحميل ، وقاعدة بيانات كخلفية.

الأهم من ذلك ، أنها تختلف عن التطبيقات التقليدية في الخيارات التالية:

التعقيد. وكقاعدة عامة ، يقتل التعقيد الأمن. فقط تخيل أن نظام ERP من SAP (238 مليون سطر من التعليمات البرمجية لعام 2007) يحتوي على سلاسل شفرة المصدر أكثر من Windows 7 + Mac OS Tiger + Debian 5 معًا (85+ 65 + 40 مليون سطر من التعليمات البرمجية). لذلك ، قد يكون هناك العديد من نقاط الضعف المختلفة على جميع المستويات ، من الشبكة إلى التطبيق. ( http://www.informationisbeautiful.net/visualizations/million-lines-of-code/ )

التخصيص. يشبه كل تطبيق أعمال مثل ERP إطار عمل يقوم العملاء بتطوير تطبيقاتهم الخاصة بلغة معينة. على سبيل المثال ، يستخدم المبرمجون لغة ABAP لتوسيع وظائف نظام SAP بينما يستخدمون تطبيقات مثل Oracle PeopleSoft لغة PeopleCode ؛ وتستخدم لغة X + في Microsoft Dynamics لتخصيصها.

الحرجية. نادراً ما يتم تحديث هذا البرنامج ، حيث يخاف المسؤولون من أنه يمكن كسر الأنظمة أثناء التحديثات بسبب التوافق مع الإصدارات السابقة والاتصال بالأنظمة القديمة. في بعض الأحيان تحدث مثيلات لأنظمة SAP لعدة سنوات. ( http://news.softpedia.com/news/five-year-old-sap-vulnerability-affects-over-500-companies-not-36-504043.shtml )

الطبيعة مغلقة. تتوفر نظم تخطيط موارد المؤسسات في الغالب داخل الشركة ولهذا تعتبر تطبيقات الأعمال عالماً مغلقاً. قلة قليلة من خبراء الأمن يمكنهم الوصول إليهم وقضاء وقتهم في دراسة هذه الأنظمة.

في المقال التالي ، سنخبر عن متجهات الهجمات النموذجية على أنظمة SAP.