التأخير في التوقيع أمر شائع بالنسبة لأي شركة كبيرة. استثناء لم يكن اتفاق بين توم هنتر ومتجر واحد للحيوانات الاليفة على الانترنت ل pentesting شاملة. كان من الضروري التحقق من كل من الموقع ، والشبكة الداخلية ، وحتى العمل واي فاي.

ليس من المستغرب أن تمشط الأيدي قبل تسوية جميع الإجراءات. حسنًا ، ما عليك سوى مسح الموقع ضوئيًا في الحال ، فمن غير المرجح أن يرتكب متجر معروف مثل "Baskervilov Dog" أخطاء هنا. بعد يومين ، قام توم بتسليم النسخة الأصلية الموقعة من العقد - في ذلك الوقت ، خلف فنجان القهوة الثالث ، قام توم من CMS الداخلي بتقييم حالة المستودعات باهتمام ...

المصدر: احسان Taebloo

المصدر: احسان Taeblooولكن لم يكن من الممكن إدارة خاصة في CMS - قام مسؤولو الموقع بحظر IP الخاص بـ Tom Hunter. على الرغم من أنه يمكن للمرء الحصول على مكافآت على بطاقة المتجر وإطعام القطة المحببة بسعر رخيص لعدة أشهر ... "لم يكن هذا الوقت يا دارث سيديوس" ، فكر توم بابتسامة. لن يكون أقل متعة الانتقال من منطقة موقع الويب إلى الشبكة المحلية للعميل ، ولكن يبدو أن هذه القطاعات غير متصلة بالعميل. ومع ذلك ، يحدث هذا في كثير من الأحيان في الشركات الكبيرة جدا.

بعد كل الإجراءات ، قام توم هانتر بتسليح نفسه بحساب VPN المقدم وذهب إلى شبكة العميل المحلية. كان الحساب داخل مجال Active Directory ، لذلك كان من الممكن أخذ وبدون أي حيل لتفريغ AD - لدمج جميع المعلومات العامة حول المستخدمين وآلات العمل.

أطلق Tom الأداة المساعدة adfind وبدأ إرسال طلبات LDAP إلى وحدة تحكم المجال. باستخدام عامل تصفية بحسب فئة الكائن ، حدد الشخص كسمة. الجواب عاد هنا مع هذا الهيكل:

dn:CN=,CN=Users,DC=domain,DC=local >objectClass: top >objectClass: person >objectClass: organizationalPerson >objectClass: user >cn: >description: >distinguishedName: CN=,CN=Users,DC=domain,DC=local >instanceType: 4 >whenCreated: 20120228104456.0Z >whenChanged: 20120228104456.0Z

بالإضافة إلى ذلك ، لا يزال هناك الكثير من المعلومات المفيدة ، ولكن الأكثر إثارة للاهتمام كان في> الوصف:> حقل الوصف. يعد تعليق الحساب ، من حيث المبدأ ، مكانًا مناسبًا لتخزين الملاحظات الثانوية. لكن مسؤولي العميل اعتبروا أن كلمات المرور يمكن أن تبقى هنا بهدوء. من ، بعد كل شيء ، قد يكون مهتمًا بجميع سجلات الخدمة الثانوية هذه؟ لذلك ، تبدو التعليقات التي تلقاها توم مثل:

, 2018.11.16 7po!*Vqn

لست بحاجة إلى أن تكون سبعة مساحات في الجبهة لفهم سبب كون التركيبة مفيدة في النهاية. بقي لتحليل ملف استجابة كبير من القرص المضغوط حسب الحقل> الوصف: وهنا هم - 20 زوجًا لكلمة مرور تسجيل الدخول. ونصفهم تقريبا لديهم حقوق الوصول إلى RDP. موطئ قدم جيد ، والوقت لتقسيم القوات المهاجمة.

بيئة الشبكة

تشبه كرات Baskerville Dogs التي يمكن الوصول إليها مدينة كبيرة في كل الفوضى وعدم القدرة على التنبؤ. مع ملفات تعريف المستخدمين و RDP ، كان توم هانتر صبيًا فقيرًا في هذه المدينة ، لكنه تمكن حتى من النظر إلى الكثير من الأشياء من خلال النوافذ الساطعة للسياسات الأمنية.

تمت مشاركة أجزاء من خوادم الملفات ، والحسابات المحاسبية ، وحتى البرامج النصية المرتبطة بها - كل هذا. في إعدادات أحد هذه البرامج النصية ، عثر توم على علامة MS SQL لمستخدم واحد. سحر القوة الغاشمة قليلاً - وتحولت علامة تجزئة المستخدم إلى كلمة مرور للنص العادي. شكرا لجون The Ripper و Hashcat.

هذا المفتاح يجب أن يأتي إلى بعض الصدر. تم العثور على الصندوق ، علاوة على ذلك ، تم ربط عشرة "صناديق" أخرى بها. وداخل ستة تكمن ... حقوق الخارق ، الإقليم الشمالي السلطة \ النظام! على اثنين ، تمكنت من تشغيل الإجراء المخزن xp_cmdshell وإرسال أوامر cmd إلى Windows. أكثر ما يمكن أن تريد؟

وحدات تحكم المجال

أعد Tom Tomter الضربة الثانية لوحدات التحكم بالمجال. كان هناك ثلاثة منهم في شبكة Baskerville Dogs ، وفقًا لعدد الخوادم البعيدة جغرافيا. تحتوي كل وحدة تحكم بالمجال على مجلد عمومي ، مثل واجهة مفتوحة في أحد المتاجر ، بجوار نفس الولد الفقير توم الذي يعلق حوله.

وهذه المرة كان الرجل محظوظًا مرة أخرى - لقد نسوا إزالة البرنامج النصي من النافذة حيث تم تشفير كلمة مرور مسؤول الخادم المحلي. لذلك كان الطريق إلى وحدة تحكم المجال مفتوحا. تعال يا توم!

هنا ، تم استخراج

mimikatz من القبعة السحرية ، والتي كانت مربحة من قبل العديد من مسؤولي المجال. تمكن توم هانتر من الوصول إلى جميع الآلات على الشبكة المحلية ، وأثارت الضحك الشرير القط من كرسي قريب. هذا المسار كان أقصر من المتوقع.

EternalBlue

لا تزال ذكرى WannaCry و Petya على قيد الحياة في أذهان المخالفين ، لكن يبدو أن بعض المشرفين قد نسيوا معلومات التشفير في مجرى الأخبار المسائية الأخرى. اكتشف توم ثلاث عقد ذات ثغرة أمنية في بروتوكول SMB - CVE-2017-0144 أو EternalBlue. هذه هي نفس الثغرة الأمنية بمساعدة WannaCry و Petya Ransomware ، وهي ثغرة أمنية تسمح بتنفيذ تعليمات برمجية عشوائية على مضيف. في إحدى العقد الضعيفة ، كانت هناك جلسة مشرف مجال - "استغلال واحصل على". ماذا يمكنك أن تفعل ، والوقت لم يعلم الجميع.

كلب الباسترفيل

ترغب كلاسيكيات أمن المعلومات في تكرار أن أضعف نقطة في أي نظام هي الشخص. لاحظ أن العنوان أعلاه لا يطابق اسم المتجر؟ ربما ليس الجميع حذرين للغاية.

وفقًا لأفضل التقاليد المتمثلة في صناعة الأفلام المخادعة ، قام توم هانتر بتسجيل مجال واحد بحرف مختلف عن مجال باسكرفيل للكلاب. محاكاة العنوان البريدي على هذا المجال عنوان خدمة أمن معلومات المتجر. في غضون 4 أيام من الساعة 4:00 مساءً وحتى 5:00 مساءً ، تم إرسال رسالة مثل هذه بالتساوي إلى 360 عنوانًا من عنوان مزيف:

ربما ، فقط الكسل الخاص بهم أنقذ الموظفين من الإغراق الجماعي لكلمات المرور. من بين 360 حرفًا ، تم فتح 61 حرفًا فقط - لا يتمتع جهاز الأمن بشعبية كبيرة. ولكن بعد ذلك كان أسهل.

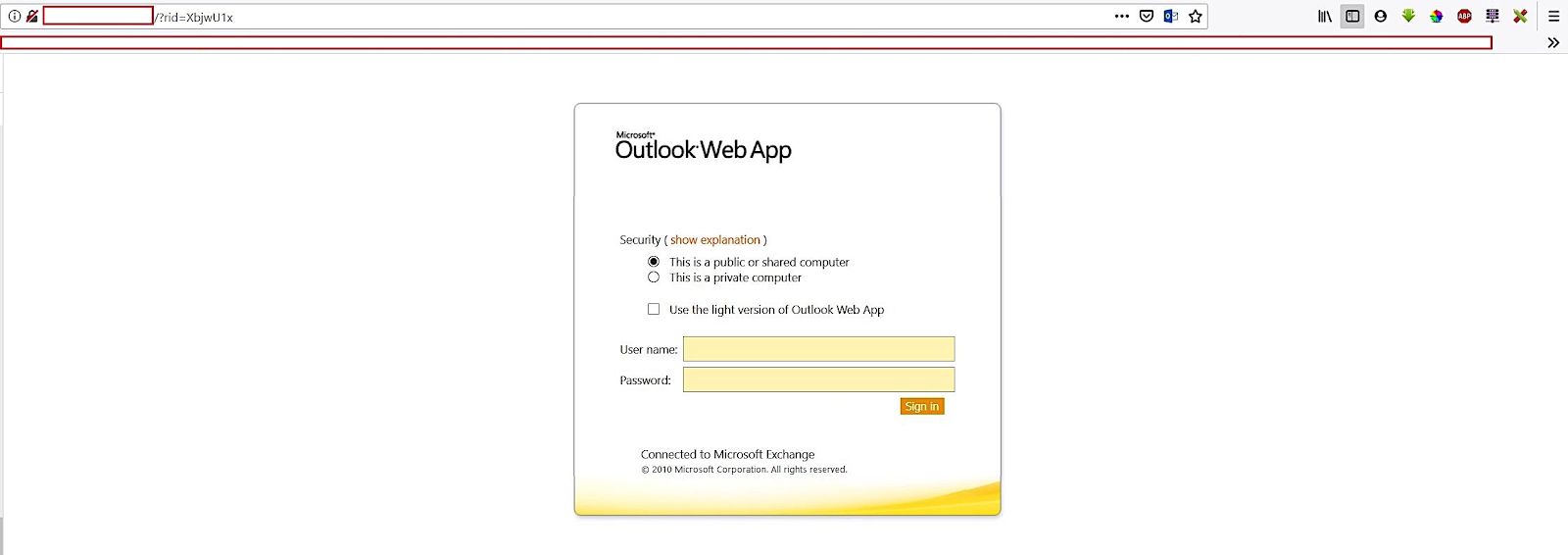

صفحة التصيد

صفحة التصيدقام 46 شخصًا بالنقر فوق الارتباط ولم ينظر ما يقرب من نصفهم - 21 موظفًا - في شريط العناوين وأدخلوا أسماء المستخدمين وكلمات المرور الخاصة بهم بهدوء. جيد الصيد ، توم.

شبكة Wi-Fi

الآن لم يكن عليّ الاعتماد على مساعدة قطة. ألقى توم هانتر بضع قطع من الحديد في سيارته سيدان القديمة وتوجه إلى مكتب الكلاب باسكرفيل. لم تتم الموافقة على زيارته: توم كان سيختبر شبكة Wi-Fi الخاصة بالعميل. في ساحة انتظار السيارات في مركز الأعمال ، كانت هناك العديد من الأماكن المجانية التي دخلت بنجاح في محيط الشبكة المستهدفة. على ما يبدو ، لم يفكروا بشكل خاص في تقييده - كما لو أن المسؤولين قاموا بتفتيش نقاط إضافية بشكل عشوائي استجابةً لأي شكوى حول ضعف Wi-Fi.

كيف تعمل حماية WPA / WPA2 PSK؟ يوفر التشفير بين نقطة الوصول والعملاء مفتاحًا لما قبل الجلسة - مفتاح عابر زوجي (PTK). يستخدم PTK المفتاح Pre-Shared وخمس معلمات أخرى - SSID و Authenticator Nounce (ANounce) و Supplicant Nounce (SNounce) وعناوين MAC لجهاز نقطة الاتصال والعميل. اعترض توم جميع المعلمات الخمسة ، والآن فقط مفتاح مشترك مسبقا كان في عداد المفقودين.

حصلت الأداة المساعدة Hashcat على هذا الرابط المفقود في حوالي 50 دقيقة - ووجد بطلنا نفسه في شبكة ضيف. في الحي ، يمكنك رؤية شبكة عمل الشركة - بشكل غريب بما فيه الكفاية ، هنا قام توم بإدارة كلمة المرور لمدة تسع دقائق تقريبًا. وكل هذا دون مغادرة موقف السيارات ، دون أي VPN. فتحت شبكة العمل مساحات بطلنا المفتوحة للنشاط الوحشي ، لكنه ... لم يلقي مكافآت على بطاقة المتجر.

توقف توم مؤقتًا ، ونظر إلى ساعته ، وألقى بضعة أوراق نقدية على الطاولة ، وقال وداعًا ، غادر المقهى. ربما مرة أخرى خبث ، أو ربما فكرت قناة برقية ...