الصورة: Unsplash

الصورة: Unsplashاليوم ، يتم توزيع جزء كبير من جميع محتويات الإنترنت باستخدام شبكات CDN. عند القيام بذلك ، قم بالبحث حول كيفية نشر الرقابة المختلفة تأثيرها على هذه الشبكات. قام علماء من جامعة ماساتشوستس

بتحليل الطرق الممكنة لحجب محتوى CDN باستخدام مثال ممارسات السلطات الصينية ، كما طوروا أداة لتجاوز هذه الأقفال.

قمنا بإعداد مادة مراجعة مع الاستنتاجات والنتائج الرئيسية لهذه التجربة.

مقدمة

الرقابة تهديد عالمي لحرية التعبير على الإنترنت والوصول المجاني إلى المعلومات. من نواح كثيرة ، يكون ذلك ممكنًا بسبب حقيقة أن الإنترنت قد استعارت نموذج "الاتصال من طرف إلى طرف" من شبكات الهاتف في سبعينيات القرن الماضي. يسمح لك ذلك بحظر الوصول إلى المحتوى أو اتصال المستخدم دون بذل مجهود أو نفقات جادة ، استنادًا إلى عنوان IP. هناك عدة طرق من حظر العنوان نفسه بمحتوى محظور إلى حظر قدرة المستخدمين على التعرف عليه حتى باستخدام التلاعب DNS.

ومع ذلك ، فقد أدى تطوير الإنترنت أيضًا إلى ظهور طرق جديدة لنشر المعلومات. أحدها هو استخدام المحتوى المخزن مؤقتًا لتحسين الأداء وتسريع الاتصالات. اليوم ، يتعامل مقدمو خدمة CDN مع قدر كبير من حركة المرور في جميع أنحاء العالم - فقط Akamai ، الشركة الرائدة في هذا القطاع ، تمثل ما يصل إلى 30 ٪ من حركة مرور الويب العالمية الثابتة.

شبكة CDN هي نظام موزع لتوصيل محتوى الإنترنت بأقصى سرعة. تتكون شبكة CDN النموذجية من خوادم في مواقع جغرافية مختلفة تقوم بتخزين ذاكرة التخزين المؤقت من أجل "إعطائها" للمستخدمين الأقرب إلى هذا الخادم. هذا يمكن أن تزيد بشكل كبير من سرعة الاتصالات عبر الإنترنت.

بالإضافة إلى تحسين جودة الخدمة للمستخدمين النهائيين ، فإن استضافة CDN تساعد منشئي المحتوى على توسيع نطاق مشاريعهم ، مما يقلل من العبء على البنية التحتية.

مراقبة محتوى CDN

على الرغم من حقيقة أن حركة مرور CDN تمثل بالفعل حصة كبيرة من جميع المعلومات المرسلة عبر الإنترنت ، لا يوجد تقريبًا أي بحث حول كيفية مراقبة الرقابة في العالم الواقعي لسيطرتها.

بدأ مؤلفو الدراسة بدراسة أساليب الرقابة التي يمكن تطبيقها على شبكات CDN. ثم فحصوا الآليات الحقيقية التي تستخدمها السلطات الصينية.

أولاً ، دعنا نتحدث عن طرق الرقابة المحتملة وإمكانية استخدامها للسيطرة على CDN.

تصفية IP

هذا هو أسهل وأرخص تقنية الرقابة على الإنترنت. باستخدام هذا النهج ، يقوم الرقيب باكتشاف عناوين IP لموارد استضافة المحتوى المحظور وإدراجها في القائمة السوداء. ثم يتوقف مقدمو خدمة الإنترنت الخاضعون للرقابة عن تسليم الحزم المرسلة إلى هذه العناوين.

يعد الحظر القائم على بروتوكول الإنترنت أحد أكثر الطرق شيوعًا للرقابة على الإنترنت. تم تجهيز معظم أجهزة الشبكات التجارية بميزات لأداء هذه الأقفال دون تكلفة حسابية كبيرة.

ومع ذلك ، لا تعد هذه الطريقة مناسبة لحظر حركة مرور CDN نظرًا لبعض خصائص التقنية نفسها:

- التخزين المؤقت الموزع - لضمان أفضل إمكانية الوصول إلى المحتوى وتحسين الأداء ، تخزن شبكات CDN محتوى المستخدم على عدد كبير من الخوادم المتطورة الموجودة في المواقع الموزعة جغرافيًا. لتصفية هذا المحتوى القائم على بروتوكول الإنترنت ، سيحتاج الرقيب إلى معرفة عناوين جميع الخوادم الحافة وإدراجها في القائمة السوداء. سيضرب هذا الخصائص الرئيسية للطريقة ، لأن ميزتها الرئيسية هي أنه في المخطط المعتاد ، فإن حظر خادم واحد يسمح لك "بقطع" الوصول إلى المحتوى المحظور على الفور لعدد كبير من الأشخاص.

- يشارك موفرو خدمة CDN التجارية المشتركة IP الخاصة بهم البنية التحتية (أي خوادم متطورة ، ونظام رسم الخرائط ، وما إلى ذلك) بين عملاء متعددين. ونتيجة لذلك ، يتم تنزيل محتوى CDN المحظور من عناوين IP نفسها التي يتم تنزيل المحتوى غير المحظور. ونتيجة لذلك ، فإن أي محاولة لتصفية IP ستؤدي إلى حقيقة أنه سيتم أيضًا حظر عدد كبير من المواقع والمحتوى غير المهتمين بالرقابة.

- تعيين IP ديناميكي للغاية - لتحسين موازنة التحميل وتحسين جودة الخدمة ، فإن تعيين الخوادم المتطورة والمستخدمين النهائيين سريع للغاية وديناميكي. على سبيل المثال ، يقوم Akamai بتحديث عناوين IP التي يتم إرجاعها كل دقيقة. هذا سيجعل من المستحيل تقريبًا ربط العناوين بالمحتوى المحظور.

تدخل DNS

بالإضافة إلى تصفية IP ، هناك طريقة شائعة أخرى للرقابة وهي تدخل DNS. يتضمن هذا النهج تصرفات الرقيب للتأكد من أن المستخدمين لا يتعرفون على عناوين IP للموارد ذات المحتوى المحظور على الإطلاق. بمعنى ، يكون التدخل على مستوى تحليل اسم المجال. هناك عدة طرق للقيام بذلك ، بما في ذلك اختراق اتصالات DNS ، واستخدام تقنية تسمم DNS ، وحظر استعلامات DNS للمواقع المحظورة.

هذه طريقة فعالة للغاية للحظر ، لكن يمكن التحايل عليها إذا كنت تستخدم طرقًا غير قياسية لحل DNS ، على سبيل المثال ، القنوات خارج النطاق. لذلك ، عادةً ما تجمع الرقابة على حظر DNS مع تصفية IP. لكن ، كما ذكر أعلاه ، فإن تصفية IP ليست فعالة لمراقبة محتوى CDN.

تصفية URL / الكلمات الرئيسية مع DPI

يمكن استخدام المعدات الحديثة لمراقبة نشاط الشبكة لتحليل عناوين URL والكلمات الرئيسية المحددة في حزم البيانات المنقولة. تسمى هذه التقنية DPI (فحص الحزمة العميقة). تجد هذه الأنظمة إشارات إلى الكلمات والموارد المحظورة ، وبعد ذلك يحدث تداخل في الاتصال عبر الإنترنت. نتيجة لذلك ، يتم إسقاط الحزم ببساطة.

هذه الطريقة فعالة ، لكنها أكثر تعقيدًا وكثيفة الاستخدام للموارد ، حيث إنها تتطلب إلغاء تجزئة جميع حزم البيانات المرسلة ضمن تدفقات معينة.

يمكن حماية محتوى CDN من التصفية وكذلك المحتوى "العادي" - وفي كلتا الحالتين ، يساعد استخدام التشفير (أي HTTPS).

بالإضافة إلى استخدام DPI للبحث عن الكلمات الرئيسية أو عناوين URL للموارد المحظورة ، يمكن استخدام هذه الأدوات لتحليل أكثر تقدمًا. وتشمل هذه الأساليب التحليل الإحصائي لحركة المرور عبر الإنترنت / دون الاتصال بالإنترنت وتحليل بروتوكولات التعريف. هذه الأساليب تعتمد على الموارد بشكل كبير وفي الوقت الحالي لا يوجد دليل على أن الرقابة تستخدمها بكمية خطيرة.

الرقابة الذاتية لمقدمي CDN

إذا كان الرقيب عبارة عن ولاية ، فإنه عنده كل فرصة لحظر مزودي CDN الذين لا يمتثلون للقوانين المحلية التي تحكم الوصول إلى المحتوى من العمل في البلد. لا يمكن مقاومة الرقابة الذاتية بأي شكل من الأشكال - لذلك ، إذا كانت شركة مزودي CDN مهتمة بالعمل في بلد ما ، فسوف تضطر إلى الامتثال للقوانين المحلية ، حتى لو كانت تقيد حرية التعبير.

كيف الصين الرقابة CDN المحتوى

لا يعتبر جدار الحماية الصيني العظيم النظام الأكثر فاعلية وتقدماً لتوفير الرقابة على الإنترنت.

منهجية البحث

جرب العلماء عقدة Linux الموجودة داخل الصين. لديهم أيضا الوصول إلى العديد من أجهزة الكمبيوتر في الخارج. في البداية ، فحص الباحثون أن العقدة كانت خاضعة للرقابة ، على غرار العقدة المطبقة على المستخدمين الصينيين الآخرين - ولهذا حاولوا فتح العديد من المواقع المحظورة من هذا الجهاز. لذلك تم تأكيد وجود نفس المستوى من الرقابة.

تم أخذ قائمة المواقع المحجوبة CDN في الصين من GreatFire.org. ثم ، تم إجراء تحليل لطريقة الحجب في كل حالة.

وفقًا للبيانات المفتوحة ، يعد Akamai اللاعب الرئيسي الوحيد في سوق CDN الذي يتمتع ببنية تحتية خاصة به في الصين. مزودون آخرون مشاركون في الدراسة: CloudFlare و Amazon CloudFront و EdgeCast و Fastly و SoftLayer.

خلال التجارب ، اكتشف الباحثون عناوين خوادم Akamai المتطورة داخل البلاد ، ثم حاولوا تخزين محتوى مسموح به مؤقتًا من خلالهم. لم يكن من الممكن الوصول إلى المحتوى المحظور (تم إرجاع HTTP 403 Forbidden Error) - من الواضح أن الشركة تقوم بالرقابة الذاتية من أجل الحفاظ على إمكانية العمل في البلد. وفي الوقت نفسه ، ظل الوصول إلى هذه الموارد مفتوحًا خارج البلاد.

لا يستخدم المزوّدون الذين لا يملكون بنية تحتية في الصين الرقابة الذاتية للمستخدمين المحليين.

في حالة الموفرين الآخرين ، كانت أكثر طرق الحظر شيوعًا هي تصفية DNS - يتم حل الطلبات إلى المواقع المحجوبة إلى عناوين IP غير صالحة. في الوقت نفسه ، لا يحظر جدار الحماية خوادم CDN الحافة نفسها ، لأنها تخزن المعلومات المحظورة والمسموح بها.

وإذا كان لدى السلطات في حالة حركة المرور غير المشفرة الفرصة لحظر الصفحات الفردية للمواقع التي تستخدم DPI ، ثم باستخدام HTTPS يمكنهم فقط تقييد الوصول إلى المجال بأكمله. هذا يؤدي ، من بين أمور أخرى ، إلى حظر المحتوى المسموح به.

بالإضافة إلى ذلك ، لدى الصين موفري CDN خاصين بها ، بما في ذلك شبكات مثل ChinaCache و ChinaNetCenter و CDNetworks. جميع هذه الشركات تمتثل امتثالًا تامًا لقوانين البلد وتحظر المحتوى المحظور.

CacheBrowser: أداة تجاوز قفل CDN

كما أوضح التحليل ، يجد الرقيب صعوبة في حظر محتوى CDN. لذلك ، قرر الباحثون المضي قدمًا وتطوير أداة تجاوز للحجب عبر الإنترنت لا تستخدم تقنية البروكسي.

الفكرة الرئيسية للأداة هي أن الرقابة يجب أن تتداخل مع تشغيل DNS لحظر شبكات CDN ، ولكن ليس من الضروري استخدام تحليل اسم المجال لتحميل محتوى CDN. وبالتالي ، يمكن للمستخدم الحصول على المحتوى الذي يحتاجه عن طريق الاتصال المباشر بخادم الحافة الذي تم تخزينه مؤقتًا عليه بالفعل.

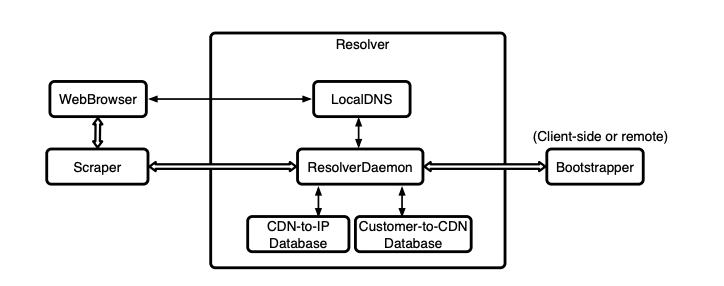

يوضح الرسم البياني أدناه جهاز النظام.

برنامج العميل مثبت على كمبيوتر المستخدم ، ويستخدم متصفح منتظم للوصول إلى المحتوى.

عند طلب عنوان URL أو جزء من المحتوى المطلوب بالفعل ، يرسل المستعرض طلبًا إلى نظام DNS المحلي (LocalDNS) للحصول على عنوان IP الخاص بالاستضافة. مطلوب DNS عادي فقط للمجالات غير الموجودة بالفعل في قاعدة بيانات LocalDNS. تتواصل وحدة Scraper بشكل مستمر مع عناوين URL المطلوبة وتبحث عن أسماء النطاقات المحتمل حظرها في القائمة. ثم يقوم مكشطة باستدعاء وحدة Resolver لحل المجالات المحجوبة المكتشفة حديثًا ، هذه الوحدة تؤدي المهمة وتضيف إدخالًا إلى LocalDNS. بعد ذلك ، يتم مسح ذاكرة التخزين المؤقت DNS الخاصة بالمتصفح لإزالة سجلات DNS الحالية للمجال المقفل.

إذا لم تتمكن وحدة Resolver من فهم موفر CDN الذي ينتمي إليه المجال ، فستطلب المساعدة من وحدة Bootstrapper.

كيف يعمل في الممارسة العملية

تم تنفيذ برنامج العميل الخاص بالمنتج لنظام Linux ، ولكن يمكن نقله بسهولة ، بما في ذلك نظام Windows. يستخدم المتصفح Mozilla المعتاد

فايرفوكس. تتم كتابة وحدات Scraper و Resolver في Python ، ويتم تخزين قواعد بيانات العميل إلى CDN و CDN toIP في ملفات .txt. قاعدة بيانات localDNS هي الملف العادي / etc / hosts على نظام Linux.

نتيجةً لذلك ، بالنسبة لعنوان URL المحظور للنموذج

block.com ، سيتلقى البرنامج النصي عنوان IP لخادم الحافة من الملف / etc / hosts ويرسل طلب HTTP GET للوصول إلى BlockedURL.html مع حقول رأس HTTP HTTP:

blocked.com/ and User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:14.0) Gecko/20100101 Firefox/14.0.1

يتم تنفيذ وحدة Bootstrapper باستخدام أداة digwebinterface.com المجانية. لا يمكن حظر محلل DNS هذا ويجيب على استفسارات DNS نيابة عن العديد من خوادم DNS الموزعة جغرافياً في مناطق شبكة مختلفة.

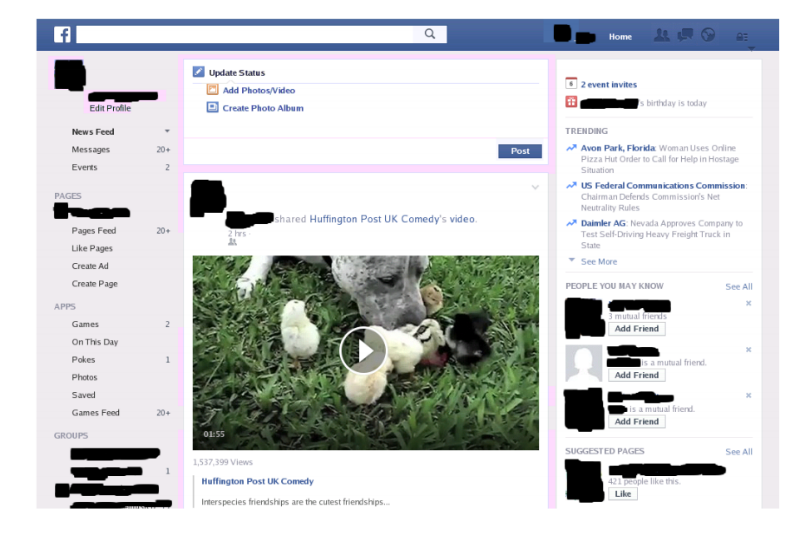

باستخدام هذه الأداة ، تمكن الباحثون من الوصول إلى Facebook من العقدة الصينية الخاصة بهم - على الرغم من أن الشبكة الاجتماعية تم حظرها منذ فترة طويلة في الصين.

استنتاج

أظهرت التجربة أنه يمكن استخدام المشكلات التي تواجه الرقابة عند محاولة حظر محتوى CDN لإنشاء نظام لتجاوز الأقفال. تتيح لك هذه الأداة تجاوز الأقفال حتى في الصين ، حيث يعمل أحد أقوى أنظمة الرقابة على الإنترنت.