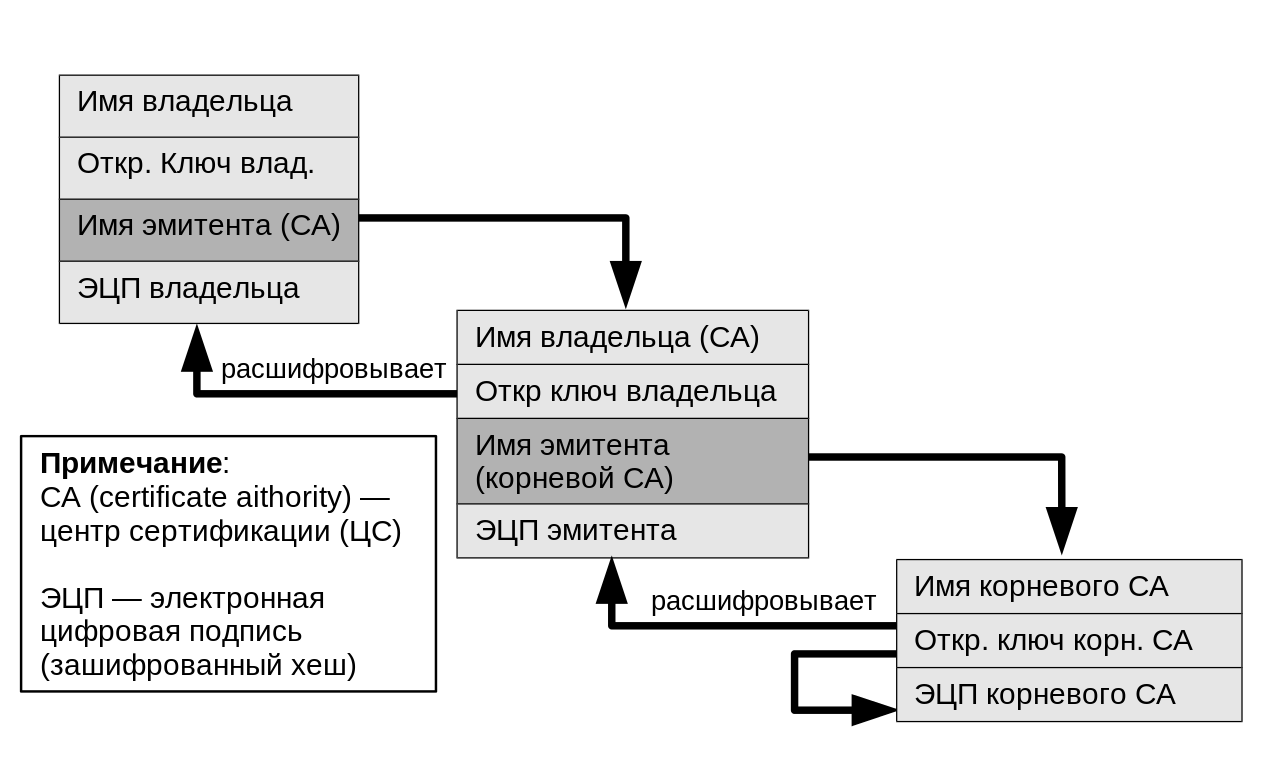

سلسلة الثقة. CC BY-SA 4.0 Yanpas

سلسلة الثقة. CC BY-SA 4.0 Yanpasأصبح فحص حركة مرور SSL (فك تشفير SSL / TLS أو تحليل SSL أو DPI) موضوعًا ساخنًا بشكل متزايد في قطاع الشركات. يبدو أن فكرة فك تشفير حركة المرور تتناقض مع مفهوم التشفير ذاته. ومع ذلك ، فالحقيقة هي حقيقة: المزيد والمزيد من الشركات تستخدم تقنيات DPI ، موضحة ذلك بالحاجة إلى التحقق من المحتوى بحثًا عن البرامج الضارة ، وتسريبات البيانات ، إلخ.

حسنًا ، إذا قبلت حقيقة أنه من الضروري تقديم مثل هذه التكنولوجيا ، فعليك على الأقل التفكير في طرق لجعلها الطريقة الأكثر أمانًا وإدارتها بشكل جيد. على الأقل لا تعتمد على هذه الشهادات ، على سبيل المثال ، التي يمنحك موفر نظام DPI.

هناك جانب واحد من التنفيذ لا يعلمه الجميع. في الحقيقة ، الكثير منهم مندهشون حقًا عندما يسمعون عنه. هذا هو المرجع المصدق الخاص (CA). فإنه يولد شهادات لفك تشفير وإعادة تشفير حركة المرور.

بدلاً من الاعتماد على شهادات موقعة ذاتياً أو شهادات من أجهزة DPI ، يمكنك استخدام مرجع مصدق مخصص من مرجع مصدق لجهة خارجية مثل GlobalSign. لكن أولاً ، دعونا نقوم بمراجعة قصيرة للمشكلة نفسها.

ما هو التفتيش SSL ولماذا يتم استخدامه؟

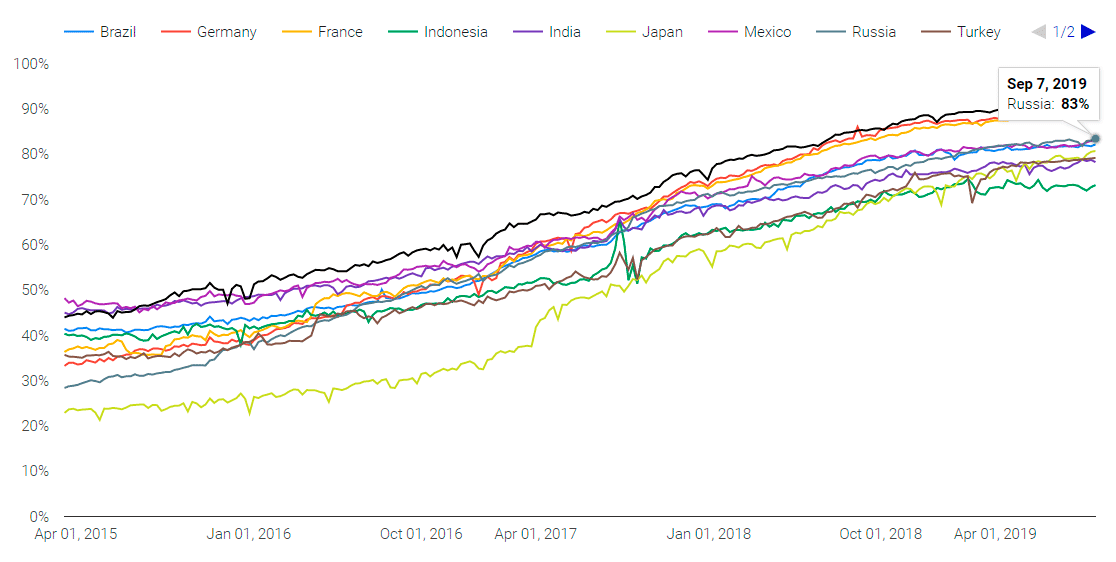

يتحول المزيد والمزيد من المواقع العامة إلى HTTPS. على سبيل المثال ، وفقًا

لإحصائيات Chrome ، في أوائل سبتمبر 2019 ، بلغت نسبة الزيارات المشفرة في روسيا 83٪.

لسوء الحظ ، يستخدم مجرمو الإنترنت بشكل متزايد تشفير حركة المرور ، خاصة وأن Let Encrypt يقوم تلقائيًا بتوزيع آلاف شهادات SSL المجانية. وبالتالي ، يتم استخدام HTTPS في كل مكان - وتوقف قفل شريط العنوان في المتصفح ليكون بمثابة مؤشر موثوق للأمان.

من هذه المواقف ، يقوم مصنعو حلول DPI بالترويج لمنتجاتهم. يتم نشرها بين المستخدمين النهائيين (أي موظفيك الذين يتصفحون الويب) والإنترنت ، لتصفية حركة المرور الضارة. هناك عدد من هذه المنتجات في السوق اليوم ، ولكن العمليات هي نفسها في الأساس. تمر حركة مرور HTTPS عبر جهاز مسح ، حيث يتم فك تشفيره ومسحه ضوئيًا بحثًا عن البرامج الضارة.

بعد اكتمال عملية التحقق ، يقوم الجهاز بإنشاء جلسة SSL جديدة مع العميل النهائي لفك تشفير المحتوى وإعادة تشفيره.

كيف تعمل عملية فك التشفير / إعادة التشفير

لكي يقوم جهاز فحص طبقة المقابس الآمنة بفك تشفير الحزم وإعادة تشفيرها قبل إرسالها إلى المستخدمين النهائيين ، يجب أن يكون قادرًا على إصدار شهادات طبقة المقابس الآمنة أثناء الطيران. هذا يعني أنه يجب تثبيت شهادة المرجع المصدق عليه.

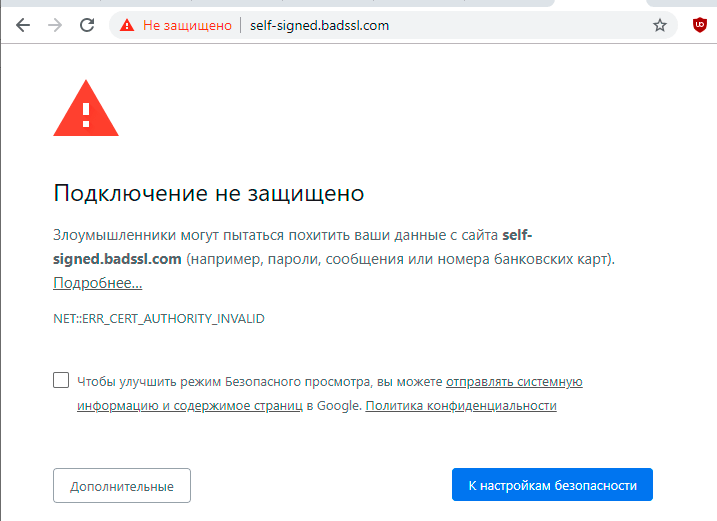

بالنسبة لشركة (أو أي شخص آخر في المنتصف) ، من المهم أن تكون شهادات طبقة المقابس الآمنة هذه موثوقة في المتصفحات (أي لا تسبب رسائل تحذير مخيفة مثل تلك الموجودة أدناه). لذلك ، يجب أن تكون سلسلة المرجع المصدق (أو التسلسل الهرمي) في مخزن ثقة المستعرض. نظرًا لعدم إصدار هذه الشهادات من المراجع المصدقة الموثوق بها بشكل عام ، يجب عليك نقل تسلسلات المرجع المصدق (CA) إلى جميع العملاء النهائيين يدويًا.

رسالة تحذير لشهادة موقعة ذاتيًا في Chrome. المصدر: BadSSL.com

رسالة تحذير لشهادة موقعة ذاتيًا في Chrome. المصدر: BadSSL.comعلى أجهزة الكمبيوتر التي تعمل بنظام Windows ، يمكنك استخدام Active Directory وسياسات المجموعة ، ولكن بالنسبة للأجهزة المحمولة ، يكون الإجراء أكثر تعقيدًا.

يصبح الموقف أكثر تعقيدًا إذا كنت بحاجة إلى دعم شهادات الجذر الأخرى في بيئة الشركة ، على سبيل المثال ، من Microsoft ، أو بناءً على OpenSSL. بالإضافة إلى ذلك ، حماية وإدارة المفاتيح الخاصة بحيث لا تنتهي صلاحية أحد المفاتيح بشكل غير متوقع.

الخيار الأفضل: شهادة جذر خاصة ومخصصة من مرجع مصدق لجهة خارجية

إذا لم تجتذب إدارة عدة جذور أو شهادات موقعة ذاتياً ، فهناك خيار آخر: يمكنك الاعتماد على مرجع مصدق لجهة خارجية. في هذه الحالة ، يتم إصدار الشهادات من مرجع مصدق

خاص ، مرتبط في سلسلة من الثقة بهيئة مصادقة خاصة ومخصصة لإصدار الشهادات تم إنشاؤها خصيصًا للشركة.

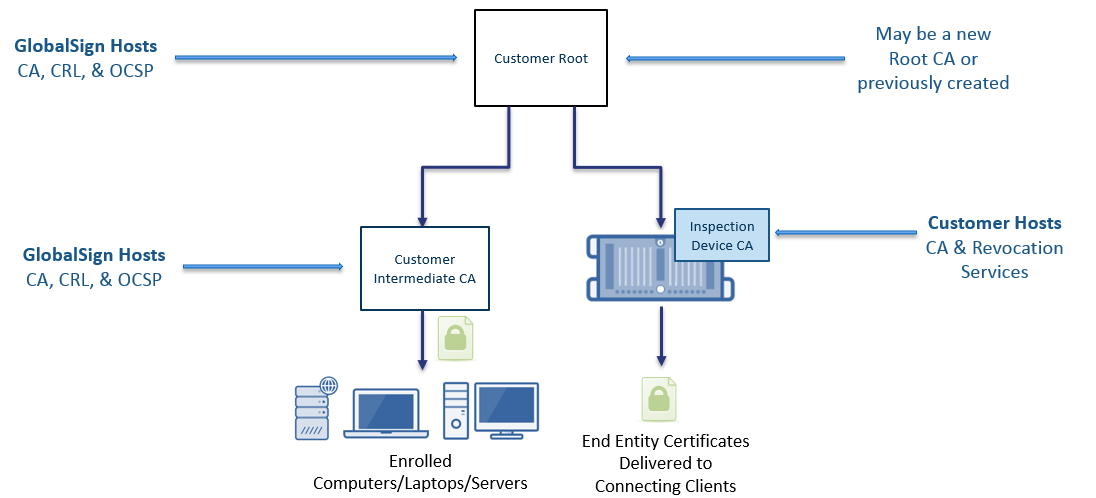

بنية مبسطة لشهادات جذر العميل المخصصة

بنية مبسطة لشهادات جذر العميل المخصصةيزيل هذا الإعداد بعض المشكلات المذكورة سابقًا: على الأقل يقلل من عدد الجذور التي يجب إدارتها. هنا يمكنك استخدام مركز الجذر الخاص واحد فقط لجميع احتياجات PKI الداخلية مع أي عدد من المراجع المصدقة الوسيطة. على سبيل المثال ، يُظهر الرسم البياني أعلاه تسلسلاً هرميًا متعدد المستويات يتم فيه استخدام إحدى المرجعيات الوسيطة للتحقق من / فك تشفير طبقة المقابس الآمنة ، والآخر يستخدم لأجهزة الكمبيوتر الداخلية (أجهزة الكمبيوتر المحمولة والخوادم وأجهزة كمبيوتر سطح المكتب ، وما إلى ذلك).

في هذا المخطط ، لن تحتاج إلى وضع المرجع المصدق (CA) على جميع العملاء ، لأن GlobalSign يستضيف المرجع المصدق (CA) ذي المستوى الأعلى ، والذي يحل المشكلات المتعلقة بحماية المفتاح الخاص وفترة الصلاحية.

ميزة أخرى لهذا النهج هي القدرة على إبطال سلطة شهادة SSL لأي سبب من الأسباب. بدلاً من ذلك ، يقوم ببساطة بإنشاء حساب جديد يرتبط بجذرك الأصلي الأصلي ، ويمكنك استخدامه على الفور.

على الرغم من كل التناقضات ، تنفذ الشركات بشكل متزايد التفتيش على SSL كجزء من البنية التحتية الداخلية أو الخاصة لـ PKI. الخيارات الأخرى لاستخدام PKI الخاص هي إصدار شهادات لمصادقة الأجهزة أو المستخدمين ، SSL للخوادم الداخلية ، والتكوينات المختلفة غير المسموح بها في الشهادات الموثوقة العامة وفقًا لمتطلبات CA / Browser Forum.

المتصفحات تقاوم

تجدر الإشارة إلى أن مطوري المتصفح يحاولون مواجهة هذا الاتجاه وحماية المستخدمين النهائيين من MiTM. على سبيل المثال ، قبل بضعة أيام ،

قررت Mozilla تضمين بروتوكول DoH الافتراضي (DNS-over-HTTPS) في أحد إصدارات المتصفح التالية في Firefox. يخفي بروتوكول DoH استعلامات DNS من نظام DPI ، مما يجعل عملية التفتيش SSL صعبة.

تم

الإعلان عن خطط مماثلة في 10 سبتمبر 2019 بواسطة Google لمتصفح Chrome.

الشروط الخاصة لحلول PKI للمؤسسات

الشروط الخاصة لحلول PKI للمؤسسات صالحة حتى 30 نوفمبر 2019 بموجب الرمز الترويجي AL002HRFR للعملاء الجدد. لمزيد من التفاصيل ، اتصل بالمديرين +7 (499) 678 2210 ، sales-ru@globalsign.com.