في هذا المنشور ، يُدعى القراء إلى التعرف على المصطلحات والتعاريف الأساسية في مجال أمن المعلومات ، وسينظرون أيضًا في مفهوم أمن المعلومات ونموذجه. تستند المعلومات الواردة في هذا المنشور واللاحقة إلى المقاربات الروسية والعالمية المقبولة عمومًا لأمن المعلومات.

مع تطور تقنيات المعلومات واختراقها الشامل في جميع مجالات أنشطة الدول والشركات الحديثة تقريبًا ، أصبحت قضايا حماية المعلومات أساسية: لا يمكن التفكير في ما يسمى بالثورة العلمية الرابعة بدون استخدام تقنيات المعلومات عالية التقنية ، والتي تجلب مع كل المزايا مخاطر مرتبطة بها ، حيث تتزامن مع تغلغلها مع كل المزايا. تكنولوجيا المعلومات في حياة الدول والشركات والمواطنين العاديين تتزايد وتضاعف التهديدات لأمن المعلومات.

هناك تطور مستمر في كل من تكنولوجيا المعلومات ومجال حماية المعلومات ، وكذلك المهاجمين أنفسهم: إذا كان ، في وقت مبكر من نهاية القرن العشرين ، يتم التعامل مع أنظمة الكمبيوتر القرصنة عادة من قبل المتحمسين المتحمسين من البيئات الأكاديمية الذين لم يهدفوا إلى تحقيق أرباح غير قانونية و الخداع من الشركات والمواطنين ، وعدد المهاجمين بدوافع مالية يتزايد كل عام في الآونة الأخيرة. علاوة على ذلك ، في الفضاء السيبراني الحديث ، تعمل جيوش القرصنة الحقيقية ، مدعومة ورعايا من قبل حكومات البلدان المختلفة. ينفذون هجمات على الموارد والبنية التحتية للدول الأخرى والشركات الكبرى من أجل الحصول على معلومات استخباراتية ، وفي كثير من الأحيان ، لتعطيل مرافق البنية التحتية الحيوية أو حتى الصناعات بأكملها. في الوقت نفسه ، يزداد الضغط التنظيمي للولاية: إدراكًا لأهمية حماية المعلومات والبنية التحتية للمعلومات ، تعتمد جميع الدول المتقدمة تقريبًا معايير تشريعية تواجه التحديات الحديثة. وبالتالي ، فإن أمن المعلومات الحديث هو "عند تبادل لإطلاق النار" من المهاجمين ذوي المهارات العالية ، واحتياجات تكنولوجيا المعلومات من الأعمال والدولة ، وكذلك التنظيم القانوني. للفوز في هذه الظروف ، أولاً وقبل كل شيء ، هناك حاجة إلى أساس متين ، وهو فهم واضح للظواهر الرئيسية ، والمصطلحات ، وكذلك مفهوم أمن المعلومات ذاته.

حماية المعلومات بالمعنى الكلاسيكي تعني ضمان سلامة موارد المعلومات وسريتها وسهولة الوصول إليها. بالإضافة إلى ذلك ، فإن الخصائص الإضافية للمعلومات في حالة الأمان هي عدم التنصل والأصالة والمساءلة.

يُفهم أن

تهديد أمن المعلومات هو سبب محتمل لحادث أمن معلومات غير مرغوب فيه قد يؤدي إلى إتلاف الأصول وانتهاك حالة أمان المعلومات ؛ قد يسبق الحادث تغيير غير مصرح به في حالة أحد الأصول يسمى حدث أمن المعلومات.

نمذجة التهديد هي تحديد جميع التهديدات التي يمكن أن تلحق الضرر بالموجهات وناقلات الهجوم التي يمكن أن تستخدمها مصادر التهديد للتسبب في أضرار.

تُفهم

مخاطر أمن المعلومات على أنها الاحتمال المحتمل لاستخدام نقاط ضعف الأصول كتهديد محدد للتسبب في ضرر للمؤسسة. كما هو الحال في إدارة المخاطر الكلاسيكية ، هناك الطرق التالية للتعامل مع المخاطر السيبرانية: تجاهل ، قبول ، تجنب ، نقل ، تقليل. إن اختيار الطريقة الأخيرة والأكثر مثالية لمعالجة المخاطر في كثير من الحالات يسبق تطوير وتنفيذ أنظمة وأدوات أمن المعلومات. في الوقت نفسه ، عند اختيار وتنفيذ تدابير محددة لضمان أمن المعلومات للأصول ، ينبغي للمرء أن يسترشد بملاءمة تطبيق هذه التدابير في سياق مهمة العمل الجاري حلها ، وقيمة الأصل وحجم الضرر المتوقع ، وكذلك التكاليف المحتملة للمهاجمين. وفقًا للنهج المقبول عمومًا ، يجب ألا تتجاوز تكلفة التدابير الوقائية قيمة الأصل أو مقدار الضرر المتوقع ، ويجب أن تكون التكاليف المعقولة المقدرة للهجوم على المهاجم أقل من الربح المتوقع من تنفيذ هذا الهجوم.

يمكن أن يكون

الضرر الناجم عن تنفيذ الهجوم مباشرًا أو غير مباشر. الضرر المباشر هو الخسائر المباشرة والفورية التي يمكن التنبؤ بها بسهولة للشركة ، مثل فقدان حقوق الملكية الفكرية ، والإفصاح عن أسرار الإنتاج ، وخفض قيمة الأصول أو تدميرها الجزئي أو الكامل ، والتكاليف القانونية ودفع الغرامات والتعويضات ، إلخ. الضرر غير المباشر يمكن أن يعني الجودة أو الخسارة غير المباشرة. يمكن أن تكون الخسائر النوعية بمثابة تعليق أو انخفاض في فعالية الشركة ، وفقدان العملاء ، وانخفاض في جودة السلع أو الخدمات المصنعة. الخسائر غير المباشرة هي ، على سبيل المثال ، الأرباح المفقودة ، وفقدان سمعة العمل ، والمصروفات الإضافية المتكبدة.

ينشأ تهديد لأمن المعلومات عند وجود المكونات المترابطة التالية: مصدر التهديد ، وهشاشة الأصل ، وطريقة تحقيق التهديد ، وهدف التعرض ، والتأثير الضار نفسه. دعنا نعطي مثالًا على ذلك: يقوم أحد المتسللين (مصدر تهديد) بمهاجمة خادم الويب الخاص بشركة غير مسبوقة (ضعف الأصول) عن طريق حقن حقن SQL (وسيلة لتنفيذ تهديد) في DBMS التي تخدم خادم الويب (الهدف) وتتلقى معلومات سرية (تأثير ضار).

علاوة على ذلك ، سيتم النظر في هذه المكونات من تهديدات أمن المعلومات بمزيد من التفصيل.

1. قد يكون

مصدر التهديد خارجيًا أو داخليًا (فيما يتعلق بموضوع الحماية قيد النظر) منتهكي أو أطراف ثالثة أو قوى الطبيعة.

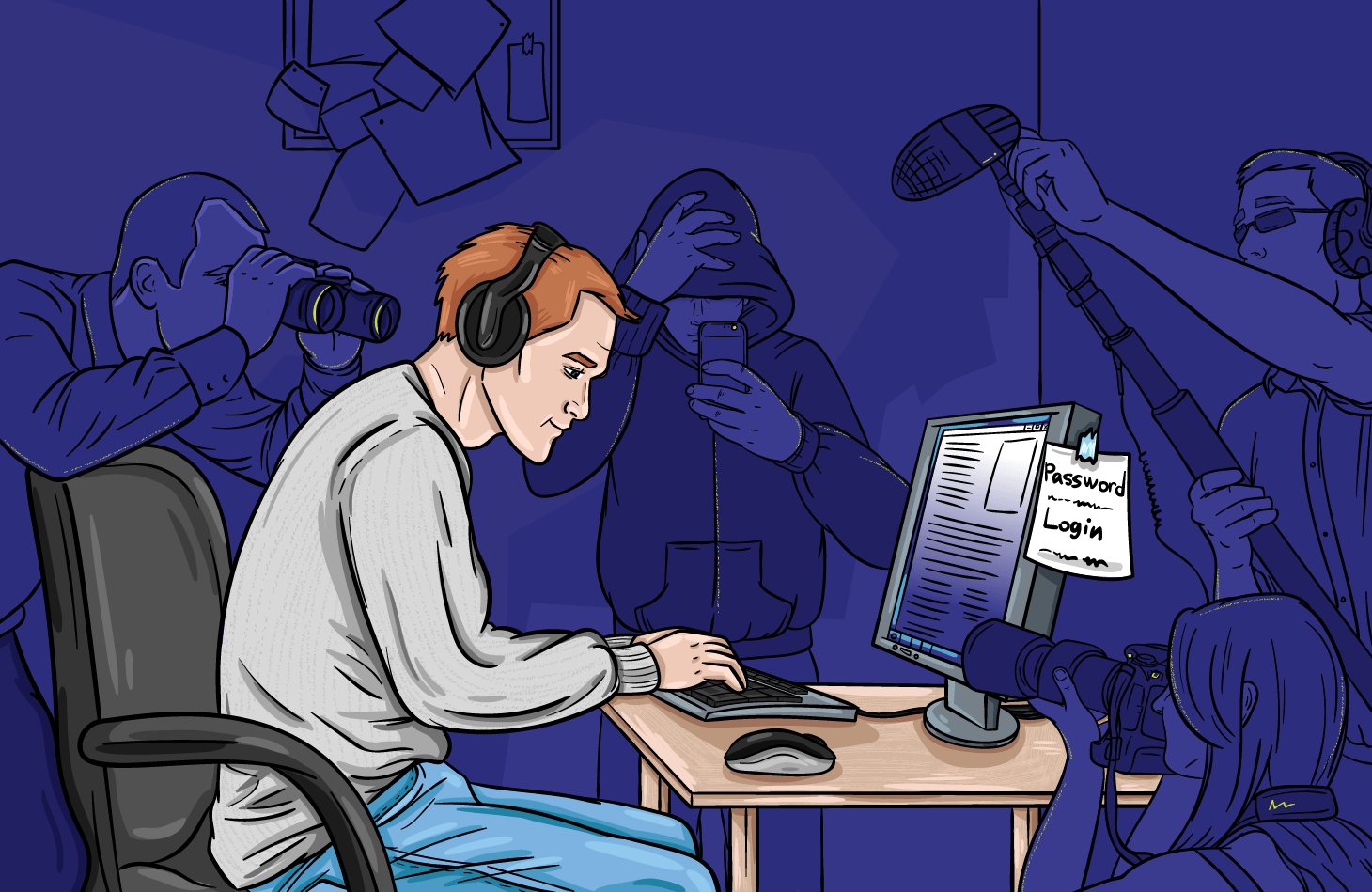

المخالفون الخارجيون ليسوا من موظفي الشركة ، والمستخدمين الشرعيين لأنظمة المعلومات الداخلية ، والاستعانة بمصادر خارجية ، والمقاولين ، والموردين ، والعملاء والأشخاص الآخرين المرتبطين بعلاقات قانونية مع المنظمة المعنية. لا يتمتع هؤلاء المنتهكون بحق الوصول المشروع إلى موضوع الحماية (أصول المعلومات) ويتم تصنيفهم وفقًا لمهاراتهم وقدراتهم ودوافعهم. يمكن أن تكون أمثلة من الغرباء من المتسللين الخبراء المؤيدين للحكومة الذين يتمتعون بدعم مالي حكومي أو مجرمي إنترنت يستخدمهم المنافسون أو المتسللون أو المحتالون عبر الإنترنت أو حتى المراهقون المسلحون ببرامج المتسللين المتوفرة على نطاق واسع. تشمل الإجراءات المضادة ضد المتسللين الخارجيين مجموعة كاملة من الطرق "الكلاسيكية" لضمان أمن المعلومات: تطوير وتنفيذ الوثائق التنظيمية الداخلية ، وأدوات حماية المعلومات ، والتدابير المضادة النشطة ، والاستجابة والتحقيق في الحوادث السيبرانية ، إلخ. يجب على المنظمات إجراء تقييمات منتظمة لتعرضها لمخاطر الهجوم من قبل المهاجمين الخارجيين ، والتي يجب أن تأخذ في الاعتبار نطاق النشاط والاعتماد على تكنولوجيا المعلومات والدعاية وجاذبية المهاجمين واتساع الهجوم المحتمل. بشكل عام ، يعد المتسللون الخارجيون هم أكثر العوامل التي لا يمكن التنبؤ بها والتي لا يمكن التحكم فيها في مخاطر الإنترنت ، مما يتطلب تنفيذ أحدث تدابير وأساليب الحماية.

يمكن اعتبار

المخالفين الداخليين أفرادًا - موظفين ومديرين تنفيذيين للشركة ، وكذلك كيانات قانونية لها علاقة تعاقدية مع الشركة. يتم تصنيف المخالفين الداخليين وفقًا لتركيز أعمالهم وإلحاق ضرر بها ، ومن أجل القيام بالوصول المستهدف غير المصرح به ، يجب أن يكون لدى الشخص الضار من الداخل دافع وطريقة وفرصة مقابلة لهجوم. يتحمل مقدمو الخدمات أو المعدات أو الأفراد أيضًا مخاطر تتعلق بأمن المعلومات - هناك حالات عندما يصبح مزودو خدمات تكنولوجيا المعلومات ومصنعو المعدات المساعدة وموظفو الشركة المتعاقدة من أسباب التسريبات. يندرج مزودو الخدمات السحابية أيضًا في فئة المتسللين الداخليين المحتملين ، والذي قد يتضح من خلال عدد كبير من عمليات تسرب البيانات من مخازن السحابة التي تم تكوينها بشكل غير صحيح. تجدر الإشارة إلى الاتجاه الأخير في شكل توحيد طرق لتقييم وإدارة مخاطر جذب منظمات الأطراف الخارجية: أصدر CBR STO BR IBBS-1.4-2018 "إدارة مخاطر أمن المعلومات في الاستعانة بمصادر خارجية" ، ويمكن استخدام المعيار الدولي ISO 27036 لإدارة أمن المعلومات بالتفاعل مع مزودي الخدمة ، بما في ذلك مزودي الخدمات السحابية (وفقًا لمعيار ISO 27036-4: 2016).

بالإضافة إلى المخالفين الخارجيين والداخليين ، لا ينبغي لأحد أن ينسى مصادر التهديدات الأخرى: يمكن

للأطراف الخارجية وقوى الطبيعة أن يكون لها تأثير سلبي كبير على أنشطة الشركة. لذلك ، يمكن اعتبار الأطراف الثالثة سلطات عامة ، قد تكون عواقب تدخلها في عمل الشركة متناسبة مع تأثير كارثة طبيعية. قد تؤثر أخبار تدابير التحقيق سلبًا على صورة وسمعة الشركة ، وقد يعني الأمر المكتوب بتعليق العمليات لفترة قصيرة نسبيًا انسحاب الشركة من السوق. الاستيلاء على المعدات ، وختم غرف الخادم ، واعتقال المديرين التنفيذيين للشركة الرئيسية قد يؤدي أيضا إلى نفس النتائج. يجب أن تكون التدابير المتخذة لتقليل المخاطر الناتجة عن تأثير الأطراف الثالثة هي التنفيذ الصارم لجميع متطلبات التشريع الحالي والشيكات المستمرة للامتثال الداخلي. أخيرًا ، القوى الطبيعية في سياق تصنيف مصادر التهديدات هي الكوارث الطبيعية ، مثل الكوارث الطبيعية والتكنولوجية ، وكذلك الكوارث الاجتماعية: الأوبئة والعمليات العسكرية والهجمات الإرهابية والثورات والإضرابات والقوة القاهرة الأخرى. لتقليل مخاطر هذه الحوادث ، غالبًا ما تكون هناك حاجة إلى استثمارات مالية كبيرة في أنظمة ضمان استمرارية العمل واستعادة القدرة على العمل ، فضلاً عن أخذ هذه المخاطر في الاعتبار في المراحل الأولية من تطور الشركة: يجب عليك اختيار موقع المكاتب بعناية مع مراعاة موقع المؤسسات الأخرى والبنية التحتية لها وظروفها الجوية وظروفها الدولة والمجتمع ، تأخذ في الاعتبار توقعات التنمية الاقتصادية والاجتماعية لمنطقة معينة من الوجود. بالإضافة إلى تقليل مخاطر الكوارث الطبيعية بالطرق الموضحة أعلاه ، يمكن للشركات اختيار طريقة أخرى لمعالجة هذه المخاطر - التأمين. من خلال نظام دفع تأمين مدروس جيدًا ومختار بكفاءة ، يمكنك تخفيف الضرر الناجم عن تأثير القوة القاهرة على العمل. ومع ذلك ، يجب أن يتذكر أي مدير وموظف دائمًا أن حياة الشخص لا تقدر بثمن مقارنة بأكثر الأعمال التجارية ربحًا ، وبالتالي ، يجب أن يكون إنقاذ الأرواح والصحة تحت أي ظرف من الظروف هو الأولوية الأولى.

2.

الضعف هي نقص أدوات حماية نظام المعلومات التي يمكن استخدامها من قبل الدخيل (الخارجي والداخلي على حد سواء) لتنفيذ التهديدات لأمن المعلومات. يمكن أن تتسبب الثغرات الأمنية في نظام المعلومات في حدوث أخطاء في إنشاء أو تشغيل أو تشغيل النظام أو بسبب ضعف أجهزة الحماية والتدابير المطبقة.

من وجهة نظر منطقية ، لا يمكن وجود نظم معلومات آمنة ومحمية بشكل مثالي غير موجودة في مساحة معزولة ، ولكنها تؤدي وظيفة أعمالها ، لذلك يمكن أن تظهر الثغرات الأمنية في النظام الأكثر موثوقية واختباره. يحدد المعيار الروسي GOST R 56546-2015 عدة أنواع محتملة من الثغرات الأمنية: نقاط الضعف في الكود ، والتكوينات ، والبنية ، ونقاط الضعف التنظيمية ، ونقاط الضعف متعددة العوامل. يشير هذا المعيار أيضًا إلى أماكن الثغرات المحتملة: على مستوى النظام والتطبيقات والبرامج الخاصة والأجهزة ومعدات الشبكات وأدوات الأمان. تتميز الثغرة الأمنية بدرجة الخطر التي تحددها GOST R 56546-2015 على أنها قيمة مقارنة تميّز بضعف نظام المعلومات وتأثير هذه الثغرة الأمنية على انتهاك خصائص أمان المعلومات (السرية والسلامة وسهولة الوصول).

تتمثل الطريقة المقبولة عمومًا لحساب مخاطر التعرض من الناحية الكمية في استخدام مقياس نظام نقاط الضعف المشتركة (CVSS) التابع للمعهد الوطني للمعايير والتكنولوجيا (NIST). يتيح لك هذا المقياس وصف الميزات الرئيسية لثغرة أمنية وتحديد مدى خطورتها (على مقياس من 0 إلى 10) وفقًا لتعقيد العملية ، والتأثير على خصائص أمان الأصل ، وتوافر استغلال جاهز وتوافره لمهاجم ، والقدرة على إصلاح الثغرة الأمنية ، ومستوى موثوقية الرسالة حول الوجود نقاط الضعف ، وكذلك فيما يتعلق ببيئة التشغيل المحددة للنظام الضعيف.

تم تنفيذ فكرة تسجيل وتصنيف الثغرات المركزية في العديد من سجلات الثغرات الرسمية ، مثل MITER CVE (الثغرات الأمنية والتعرضات الشائعة) ، FSTEC مكتب الأمن القومي الروسي (بنك معلومات تهديدات أمن المعلومات) ، NIST NVD (قاعدة بيانات الثغرات الأمنية الوطنية) ، CERT / CC VND ( قاعدة بيانات ملاحظات الضعف).

تم الاحتفاظ بسجل MITER CVE منذ عام 1999 ، وخلال ذلك الوقت تم تخزين البيانات الخاصة بأكثر من 115 ألف نقطة ضعف فيه. يتم إدخال المعلومات الموجودة في هذا السجل بواسطة CNA (هيئات ترقيم CVE) - المؤسسات المسجلة (مثل CERTs للولاية) ، وشركات البرمجيات ، فضلاً عن الباحثين الأمنيين المستقلين المعتمدين لتعيين معرف نوع الثغرة الأمنية المكتشفة CVE-YYYY-NNNN ، حيث YYYY - سنة اكتشاف الضعف ، و NNNN - رقمه التسلسلي. يوجد حاليًا 98 منظمة وأفراد على قائمة CNA ، من بينها شركتان روسيتان - Yandex و Kaspersky Lab.

يدار السجل الروسي لوحدات BDUs من قبل FSTEC في روسيا ومعهد البحوث الحكومي PTZI. منذ عام 2015 ، تم تحديثه بمعلومات عن أكثر من 21 ألف نقطة ضعف معرفات من نوع BDU: YYYY-IUUUU ، حيث YYYY هي سنة الكشف و IUUI هي الرقم التسلسلي للثغرة الأمنية. يتميز هذا السجل بحقيقة أنه يحتوي على معلومات فريدة حول الثغرات الأمنية في البرامج التي تم تطويرها في روسيا ، والتي لم يتم تقديمها في السجلات الأخرى ، كما يسمح لمطوري أدوات حماية المعلومات المحلية بالحصول على بيانات ثغرات أمنية محدثة من مصدر موثوق للحالة. يمكن لأي مواطن أو مؤسسة تجد ثغرة أمنية إرسال معلومات عنها من خلال نموذج ويب أو عن طريق البريد الإلكتروني مباشرةً إلى FSTEC في روسيا.

بالإضافة إلى السجلات الرسمية ، يوجد عدد كبير من السجلات البديلة للثغرات والاستغلالات التي يحتفظ بها مطورو البرامج (على سبيل المثال ، Microsoft و Cisco و Oracle و IBM و Red Hat و Ubuntu و VMware وغيرها) ، بالإضافة إلى المؤسسات الفردية والمتحمسين.

قد يكون سبب مشكلة عدم الحصانة خطأً تم ارتكابه أثناء تطوير البرنامج أو تكوينه. يصنف المعهد القومي الأمريكي للمعايير والتكنولوجيا 124 نوعًا من الأخطاء في قائمة CWE (التعداد المشترك للضعف). علاوة على ذلك ، بالنسبة لكل من الأخطاء المدرجة على موقع مؤسسة MITER على الويب ، يتم تقديم وصف مفصل لها مع أمثلة على التعليمات البرمجية الضعيفة ، وتعليمات الكشف عن مثل هذه الأخطاء والقضاء عليها مع الإشارة إلى مراحل تطوير البرمجيات ، وكذلك مع روابط نقاط الضعف CVE المسجلة التي نجمت عن هذا الخطأ ، وأنماط هجوم CAPEC (تعداد أنماط الهجوم الشائعة وتصنيفها) ، تربط الخطأ والهجمات المحتملة.

أنشأ FSTEC في روسيا سجلًا لتهديدات أمن المعلومات كبديل محلي لمصنّف MITER CAPEC. يحتوي هذا السجل في اليوم الحالي على 213 نوعًا من التهديدات ، حيث يكون لكل نوع تهديد معرف فريد خاص به (نوع UBI. ***) ، ووصف للتهديد والمصدر والهدف ونتائج تنفيذه. البحث عن طريق اسم أو مصدر أو عواقب التهديد هو متاح. في الوقت نفسه ، لا يحتوي السجل على تهديدات تقنية بحتة فحسب ، بل يتضمن أيضًا تهديدات تنظيمية ، على سبيل المثال ، UBI.040 (تهديد الصراع بين الولايات القضائية في مختلف البلدان) أو UBI.056 (تهديد نقل البنية التحتية الضعيف إلى السحابة) أو UBI.134 (خطر فقدان الثقة إلى مزود الخدمة السحابية الخاص بك).

لتحديد نقاط الضعف ، يمكن للمرء استخدام كل من الأنظمة الآلية (ماسحات الضعف ، وأنظمة إدارة التهيئة والإصدار) ، وإجراء تقييمات الأمان واختبارات الاختراق ، ونتيجة لذلك تتلقى المنظمة معلومات حول وجود ثغرات أمنية محتملة الاستغلال. ومع ذلك ، عليك أن تتذكر أنه في المتوسط تظهر العشرات من الثغرات الأمنية الجديدة على أساس يومي ، لذلك لا يجب عليك القيام بالتحليل العرضي ، بل بناء عملية مستمرة لإدارة الثغرات الأمنية.

في إطارها ، يمكن للمؤسسات التنقل عبر جرد الأصول وتصنيفها وترتيب أولوياتها ، وتحليل الأمن الحالي ، والبحث عن نقاط الضعف ومعالجتها (التخلص / التقليل / العزل / القبول) وفقًا لأهميتها والتحقق اللاحق وتقييم فعالية الخطوات المتخذة.3. طرق التنفيذالتهديدات يمكن تصنيفها أيضا. على سبيل المثال ، تقدم FSTEC of Russia الفئات التالية من طرق تنفيذ التهديدات: جمع غير مصرح به من المعلومات ، واستنفاد الموارد ، والحقن ، والاستبدال أثناء التفاعل ، والتعامل مع الشروط والأحكام ، وإساءة استخدام الوظيفة ، والطرائق الاحتمالية ، وانتهاك المصادقة ، وانتهاك الترخيص ، ومعالجة هياكل البيانات ، وتحليل الهدف ، التلاعب الموارد ، واستخدام الأعطال الفنية والأخطاء ، والحصول على الوصول المادي ، واستخدام نقاط الضعف التنظيمية.مشروع MITER ATT & CK هو قاعدة معرفة حول كيفية تنفيذ التهديدات ، وتوسيع قائمة الأساليب لتشمل التكتيكات والتقنيات والإجراءات (TTPs - التكتيكات والتقنيات والإجراءات) التي يستخدمها المهاجمون. يرتبط MITER ATT & CK بمصمم أنماط الهجوم من MITER CAPEC الذي تحدثنا عنه سابقًا. لكل تكتيكات هجوم ، يتم تقديم قائمة من التقنيات المحددة مرفقة بوصف تقني مفصل لتنفيذ الهجوم ، وقائمة من البرامج المستخدمة من قبل المهاجمين ، ومعرّفات مجموعات معينة من مجرمي الإنترنت التي تستخدم TTPs معينة وفقًا لـ "خط اليد" الخاص بهم ، والتي يمكن أن يعزى الهجوم إلى نجاحها الإجراءات المضادة أو التحقيقات.4. الكائناتيمكن أن تكون جميع أصول الشركة ، ملموسة وغير ملموسة ، ضارة أثناء الهجوم: الأشخاص ، والمعلومات ، والتطوير ، وعمليات الإنتاج والتوريد ، وقنوات نقل البيانات ، والبرمجيات والأجهزة ومكونات النظام. يجب أن نتذكر أنه الأشخاص - الموظفون ، والمديرون ، والموظفون الخارجيون - هم أضعف حلقة في نظام ضمان أمن معلومات الشركة. إذا كانت الوسائل التقنية للحماية تعمل وفقًا للقواعد الموضحة فيها ولعملها الفعال فهي كافية لتكوينها بشكل صحيح ، ثم لتقليل "العامل البشري" إلى الحد الأدنى أثناء الهجمات السيبرانية ، يجب عليك إجراء عمل توضيحي مستمر مع الموظفين وإجراء التدريب والتعليم ، مع مراعاة الخصائص النفسية والاجتماعية للسلوك موظف.5.تعد أنواع التأثير الضار ، كقاعدة عامة ، انتهاكًا لسلامة موارد المعلومات وسريتها وإمكانية الوصول إليها ، فضلاً عن الهجمات على عدم التنصل والأصالة ومساءلة المعلومات.يمكن أن تكون الأمثلة المثيرة للاهتمام لانتهاكات النزاهة هي طرق مختلفة لمعالجة البيانات والاحتيال ، مثل Data Diddling (إجراء تغييرات غير صحيحة في النظام سراً من أجل الحفاظ على المعلومات المشوهة والحصول على فوائد مالية منها في المستقبل - على سبيل المثال ، لمعالجة البيانات المالية للشركة وأسعار الأسهم) ، سلامي الاحتيال (إجراء عدد كبير من التغييرات الطفيفة للغاية على مدى فترة طويلة ، مما يؤدي في النهاية إلى عواقب وخيمة - على سبيل المثال ، قائمة 10 كوبيل من كل حساب بنكي لجميع العملاء خلال العام) ، "قنابل منطقية" (مقدمة من إشارات مرجعية للبرامج تؤدي إلى تشويه البيانات المخزنة / المعالجة في ظروف معينة - على سبيل المثال ،الاستحقاق غير المصرح به لزيادة الفائدة على مساهمة لموظف بنك معين بعد إقالته).انتهاك سرية المعلومات محفوف ليس فقط بالعواقب الواضحة على المدى القصير ، على سبيل المثال ، إذا تم اكتشاف البيانات الشخصية للعملاء في الوصول المفتوح ، ولكن أيضًا مع حقيقة أن المعلومات المسروقة يمكن أن "تظهر" بشكل غير متوقع بعد عدة سنوات من حقيقة التسوية - على سبيل المثال ، قد تشوه المعلومات الشركة أو الرأس يتم الكشف عنها عشية الاكتتاب أو الموعد. لا يمكن أن تؤدي سرقة خبرة الشركة من قبل المنافسين فقط إلى فقدان الميزة التنافسية وحصتها في السوق ، ولكن أيضًا إلى الابتزاز عن طريق مهاجمة المنافسين الذين يهددون بنشر الطرق "الرمادية" لممارسة الأعمال التجارية من قبل الشركة.تعتبر الهجمات التي تنتهك توفر المعلومات ، كقاعدة عامة ، الأسهل في اكتشافها ، بينما تكون مدمرة للغاية فيما يتعلق بالأنشطة التشغيلية والحفاظ على السمعة. ومن الأمثلة على ذلك الأوبئة الدولية المثيرة لـ WannaCry أو NotPetya ، بالإضافة إلى هجمات DDoS على أنظمة الدفع والبنوك الروسية. كما تواجه المنظمات والأفراد بشكل متزايد فيروسات الفدية ، التي أصبحت أكثر خطورة من سنة إلى أخرى وقادرة على تعليق عمل المؤسسات بأكملها.يمكن تحييد المكونات الكلية لتهديدات أمن المعلومات الموضحة أعلاه (المصادر ، نقاط الضعف وطرق تنفيذ التهديدات ، الأشياء وأنواع الآثار الضارة) من خلال تدابير وقائية، والتي تنقسم تقليديا إلى التنظيمية والتقنية والمادية وتنطبق على الموظفين والعمليات والتقنيات. وفقًا لأهداف التدابير المطبقة ، هناك تقسيم إلى تدابير وقائية وسياساتية وقائية ورادعية وتصحيحية وعلاجية وتحقيقية وتعويضية.المعايير الدولية الرئيسية للتنفيذ العملي لأمن المعلومات هي ISO / IEC 27001: 2013 أنظمة إدارة أمن المعلومات - المتطلبات وضوابط الأمان والخصوصية NIST SP 800-53 لنظم المعلومات والمؤسسات والسرية لنظم المعلومات والمؤسسات ") ، والتي تتضمن وصفًا للمتطلبات التنظيمية والتقنية لتطوير نظام كلي لضمان أمن المعلومات وإدارته. تجدر الإشارة إلى أن جميع التدابير الوقائية الموضحة في معيار NIST SP 800-53 تشمل أيضًا خطوات محددة لتنفيذ الإجراء المقابل ، مما يجعل هذه الوثيقة أكثر تفصيلًا بكثير من المعيار ISO / IEC 27001: 2013.لا يُنصح بتنفيذ مختلف وسائل الحماية التقنية إلا بعد اجتياز المراحل الرئيسية لبناء نظام متكامل لإدارة أمن المعلومات: تطوير الوثائق التنظيمية الداخلية في مجال إدارة المخاطر والأمن السيبراني وجرد وتصنيف الأصول وتقييم المخاطر وتحليلها ودراسة جدوى لتنفيذ أنواع محددة من معدات الحماية . يجب أن يؤخذ أيضًا في الاعتبار أنه حتى الأداة الأكثر حداثة و "المتقدمة" تتطلب الضبط الدقيق لأداء وظائف العمل الوقائية في شركة معينة ، وبالتالي ، من أجل الاستخدام الفعال من حيث التكلفة ، ستحتاج أولاً إلى تطوير فهم للمخاطر التي سيغطيها نظام دفاع إلكتروني معين ، ثم قم بإعداده وفقًا لذلك واستمر في تحديثه باستمرار.في الختام ، أود أن أشير مرة أخرى إلى أن تطوير وفوائد استخدام تقنيات المعلومات الحديثة يسير جنبًا إلى جنب مع المخاطر والتهديدات المرتبطة بها. لذلك ، ينبغي الجمع بين إدخال تكنولوجيا المعلومات ، مثل أي مشروع جديد يحمل مجهولًا ، مع تحليل المخاطر ومعالجتها. ومع ذلك ، غالبًا ما يكون هناك نهج قديم يتم فيه النظر في مشكلات أمان المعلومات بمعزل عن سياق الأعمال ، كما لا يتم دمجها مع إدارة المخاطر. فقط فهم شامل لمكونات التهديدات الحالية لأمن المعلومات إلى جانب تطبيق تقنيات تقييم المخاطر لتنفيذ وتشغيل أنظمة المعلومات المختلفةبالإضافة إلى فهم الأساليب الحديثة لتحييد التهديدات بإجراءات وقائية ، سوف يفيدك في اختيار استراتيجية تكنولوجيا المعلومات لتطوير الشركة وتحولها الرقمي ، وكذلك في تنفيذ واستخدام تكنولوجيات ومنتجات وخدمات معينة.