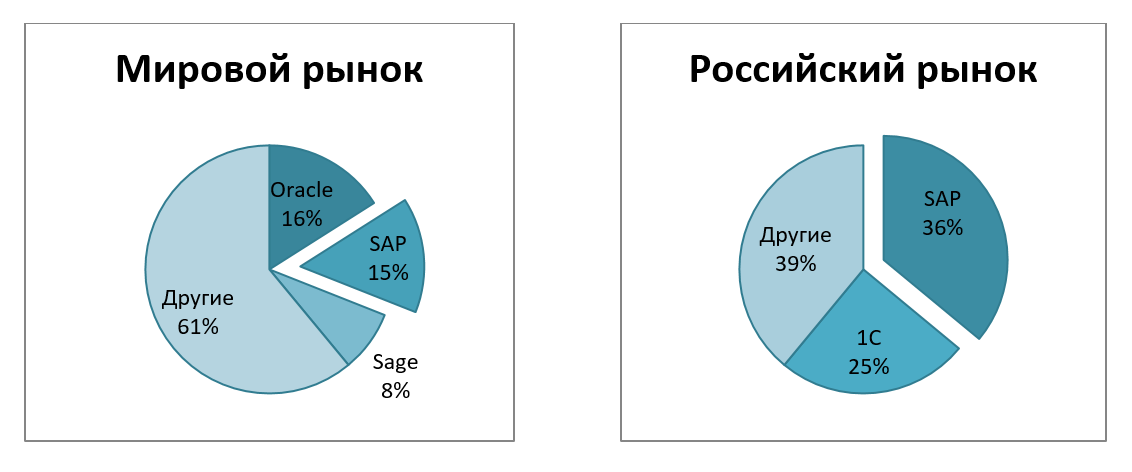

مع الميل إلى رقمنة المؤسسات في جميع أنحاء العالم ، تكتسب أنظمة إدارة موارد المؤسسة - أنظمة تخطيط موارد المؤسسات - شعبية كبيرة. أكبر شركة في هذا القطاع في الأسواق العالمية والروسية كانت منذ فترة طويلة الشركة الألمانية SAP.

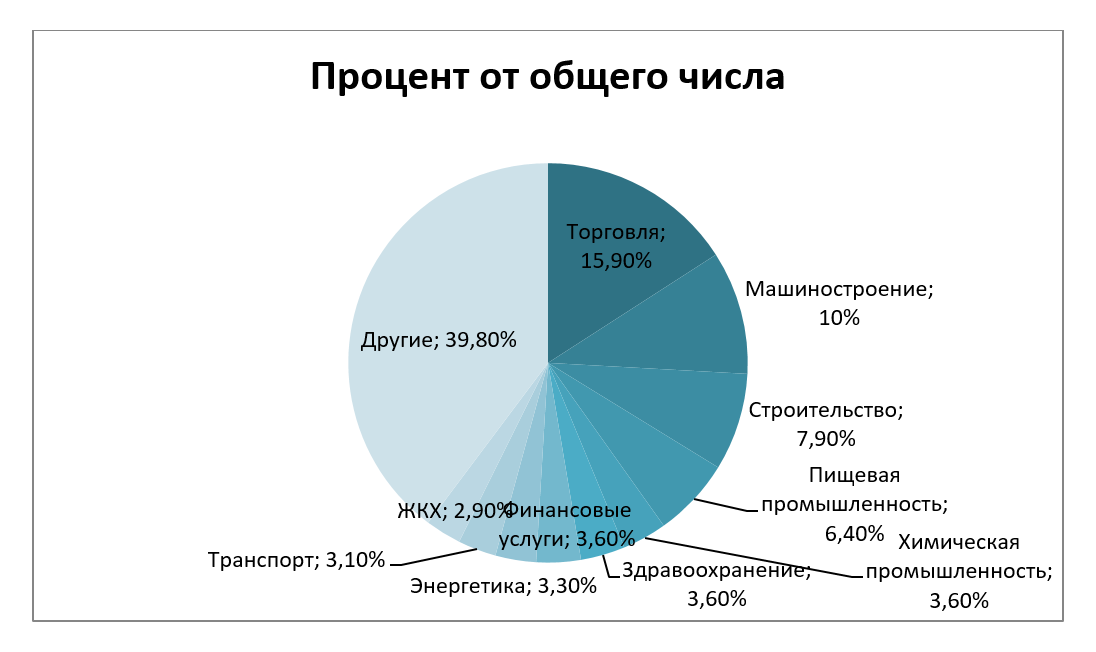

تجدر الإشارة إلى أن Gartner تُعرِّف هذا النوع من النظام بأنه "مهم للأعمال" ، وهو أمر لا يثير الدهشة نظرًا للوظائف الواسعة التي توفرها: التمويل ، التصنيع ، إدارة سلسلة التوريد ، CRM ، دورات حياة المنتج ، BI ، إلخ. على سبيل المثال ، حصة الصناعات التي تطبق هذه الحلول لأكبر عدد من مشاريع التنفيذ التي تؤديها بوابة TAdviser هي كما يلي:

ومع ذلك ، على الرغم من أهمية هذه القرارات المهمة للأعمال ، لا تزال الصناعات تعاني من نقص المعلومات حول متجهات الهجوم لتلك الأنظمة التي يستخدمها مجرمو الإنترنت في التجسس الصناعي أو هجمات القراصنة لأغراض الربح أو لأسباب ذات دوافع سياسية.

يؤدي انتشار تكنولوجيا المعلومات إلى زيادة عدد نقاط الضعف في البرامج (البرامج) المكتشفة ، وبالتالي يزداد العدد الإجمالي للمكونات الضعيفة للأنظمة. نظرًا لأن تنفيذ العمليات التجارية غالبًا ما ينطوي على تفاعل الأنظمة البعيدة عن بعضها البعض عبر الإنترنت ، فإن هذا يمثل أكبر خطر ، لأنه في هذه الحالة ، تتمتع أنظمة ERP للمؤسسة بحق الوصول إلى شبكة مفتوحة.

بفضل موارد البحث المتخصصة على الإنترنت مثل Shodan و Censys ، وكذلك استخدام بعض استفسارات Google (تسمى Google Dorks) ، والتي يتم نشرها يوميًا ، على سبيل المثال ، على خدمة Exploit-DB عبر الإنترنت ، يمكن الوصول إلى أكثر من 17000 تطبيق يمكن الوصول إليها عبر الإنترنت أنظمة ERP وما لا يقل عن 500 ملف تكوين SAP تظل متاحة مجانًا في مخازن الملفات غير الآمنة.

على سبيل المثال ، في عام 2016 ، أصدرت وزارة الأمن الداخلي الأمريكية CERT توجيهًا ينص على أنه تم اختراق 36 منظمة عالمية على الأقل من خلال استغلال الثغرة الأمنية في أنظمة SAP التي كانت معروفة منذ أكثر من خمس سنوات. مثال أكثر سخونة: في أبريل 2019 ، تم تقديم استغلال 10KBLAZE في مؤتمر عُقد في دبي ، والذي عرض آلاف الشركات للخطر ، على الرغم من أن تعليمات السلامة التي "تغلق" هذه الفجوة في الأنظمة قد نشرت قبل عام 2013.

يتزايد باطراد عدد عمليات الاستغلال المتاحة للجمهور أو الإرشادات التفصيلية لاستغلال ثغرة أمنية معينة (بيانات من خدمة Exploit-DB عبر الإنترنت). يستخدم الكثير منهم إرشادات الأمان المنشورة ، وبعضها مؤتمت بالكامل للاستخدام في الأدوات المساعدة مثل Metasploit ، والذي يسمح باختبار الاختراق الآلي.

تجدر الإشارة إلى أنه في كثير من الأحيان ، تصبح الشركات الكبيرة والعمودية في مجموعة واسعة من المناطق هدفا للهجمات. جزئيًا ، لحل هذه المشكلة ، تم اعتماد القانون الاتحادي رقم 187 "بشأن أمن البنية التحتية للمعلومات المهمة في الاتحاد الروسي" (KII) ، وقد انقضى عام ونصف العام منذ دخوله حيز النفاذ. بادئ ذي بدء ، يهدف اعتماد هذا القانون إلى تشديد الرقابة على الامتثال لمتطلبات السلامة في مرافق KII وزيادة التسامح مع الأخطاء أثناء هجمات الكمبيوتر ضدهم. بالإضافة إلى ذلك ، فإن الإبلاغ عن حوادث الكمبيوتر من موضوع KII سوف يتطلب التكامل مع نظام الدولة للكشف عن والوقاية والقضاء على عواقب هجمات الكمبيوتر (SOSOPKA).

أيضًا ، بعد ذلك ، بالإضافة إلى هذا القانون الفيدرالي ، تم تبني قوانين قانونية معيارية قدمت متطلبات تنظيمية وفنية لكل من الأهمية (الوقوع في الفئة الأولى أو الثانية أو الثالثة من الأهمية المعينة للإجراء المحدد للتصنيف وفقًا لمعايير الأهمية ومؤشرات قيمها ) كائنات البنية التحتية للمعلومات الهامة.

على سبيل المثال ، في عملية نمذجة تهديدات أمن المعلومات ، من الضروري تحليل الثغرات المحتملة لكائن هام وبرمجياته وبرمجياته الثابتة ، وكذلك تحديد الطرق الممكنة لتنفيذ هذه التهديدات.

مع الأخذ في الاعتبار حقيقة أن SAP هي شركة رائدة ليس فقط في روسيا ، ولكن أيضًا في السوق العالمية ، يمكننا أن نستنتج أنه بالنسبة لبعض الشركات من المناطق المدرجة في الشكل 1 ، فإن تنفيذ متطلبات قانون "أمن البنية التحتية للمعلومات الحرجة" سيكون مرتبطًا بشكل مباشر ضمان الحالة الأمنية لحلول ERP (بما في ذلك SAP). الشكل 1: المجالات التي تجمع بين كائنات KII (وفقًا للقانون الاتحادي رقم 187)

الشكل 1: المجالات التي تجمع بين كائنات KII (وفقًا للقانون الاتحادي رقم 187)تعقيد المناظر الطبيعية الكبيرة لأنظمة SAP ERP ، التي يمكن أن توجد بها خوادم الإدارة فعليًا على مسافة كافية من بعضها البعض ، وإدارة المؤسسات التي تضم عشرات الآلاف من الموظفين - كل هذا يعقد عملية مراقبة وتحليل أمن أنظمة SAP.

ومع ذلك ، فإن "الانفتاح" لنظام المعلومات على الإنترنت لا يعتبر دائمًا عاملًا سلبيًا. على سبيل المثال ، تحتوي العديد من كائنات KII على شبكة مغلقة ومعزولة ، مما يؤدي إلى تعقيد عملية تحليل الأمان فقط ، نظرًا لأن النظام في هذه الحالة لا يتمتع بوصول مباشر إلى الإنترنت ، مما يعني أن الوسائل المضمنة للتحقق من وجود تحديثات لا يمكن أن تؤدي وظيفتها دائمًا ، نتيجةً لانتهاكات الأمان تبقى مفتوحة لبعض أنواع الهجمات.

بناءً على ما تقدم ، تتم ملاحظة العديد من مجالات العمل في تنفيذ متطلبات القانون الاتحادي "بشأن أمن KII":

- تحسين وتطوير تدابير تحديثات البرامج في الوقت المناسب ؛

- استخدام معدات واقية إضافية مفروضة ؛

- تحليل شفرة المصدر للبرامج وتنفيذ عمليات تطوير البرمجيات الآمنة.

تعتبر الحاجة إلى تصميم وتنفيذ وتطبيق أدوات الأمان المحلية لـ SAP في هذا السياق شديدة بشكل خاص. لا يتطلب استبدال الواردات في كل مكان زيادة تطوير المنتجات المحلية من قبل البائعين فحسب ، بل يتطلب أيضًا اتباع نهج أكثر تكاملاً في تنفيذ أنظمة ERP من جانب الشركات ، مع مراعاة متطلبات أمن المعلومات الأكثر صلة.

بوريس باسينكوف ، مهندس تصميم ، Gazinformservice