في هذه المقالة ، المهام الخمس الأولى ، نتعلم أساسيات تحليل حركة مرور بروتوكولات الشبكة المختلفة.

المعلومات التنظيميةخاصةً لأولئك الذين يرغبون في تعلم شيء جديد وتطويره في أي من مجالات أمن المعلومات والحاسوب ، سأكتب وأتحدث عن الفئات التالية:

- PWN.

- التشفير (التشفير) ؛

- تقنيات الشبكات (الشبكة) ؛

- عكس (الهندسة العكسية) ؛

- إخفاء المعلومات (Stegano) ؛

- بحث واستغلال مواطن الضعف WEB.

بالإضافة إلى ذلك ، سوف أشارك تجربتي في الطب الشرعي للكمبيوتر ، وتحليل البرامج الضارة والبرامج الثابتة ، والهجمات على الشبكات اللاسلكية وشبكات المناطق المحلية ، وإجراء عمليات pentests واستغلال الكتابة.

حتى تتمكن من معرفة المقالات الجديدة والبرامج والمعلومات الأخرى ، أنشأت

قناة في Telegram ومجموعة لمناقشة أي مشاكل في مجال التصنيف الدولي للأمراض. أيضًا ، سأدرس شخصيًا طلباتك الشخصية وأسئلتك واقتراحاتك وتوصياتك

شخصيًا وسأجيب على الجميع .

يتم توفير جميع المعلومات للأغراض التعليمية فقط. لا يتحمل مؤلف هذا المستند أية مسؤولية عن أي ضرر يلحق بشخص ما نتيجة استخدام المعرفة والأساليب التي تم الحصول عليها نتيجة لدراسة هذا المستند.

مصادقة FTP

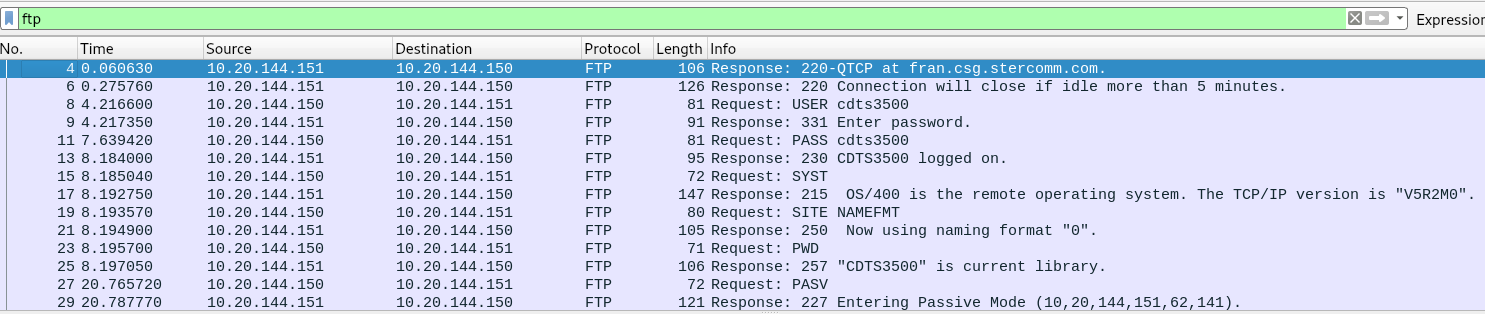

في هذه المهمة ، يتم عرضنا على العثور على بيانات المصادقة من تفريغ حركة المرور. في الوقت نفسه يقولون أن هذا هو FTP. افتح ملف PCAP في wireshark.

أولاً ، نقوم بتصفية البيانات ، حيث أننا نحتاج فقط إلى بروتوكول FTP.

الآن سوف نعرض حركة المرور على التدفقات. للقيام بذلك ، بعد النقر بزر الماوس الأيمن ، حدد Follow TCP Stream.

نرى اسم المستخدم وكلمة المرور للمستخدم.

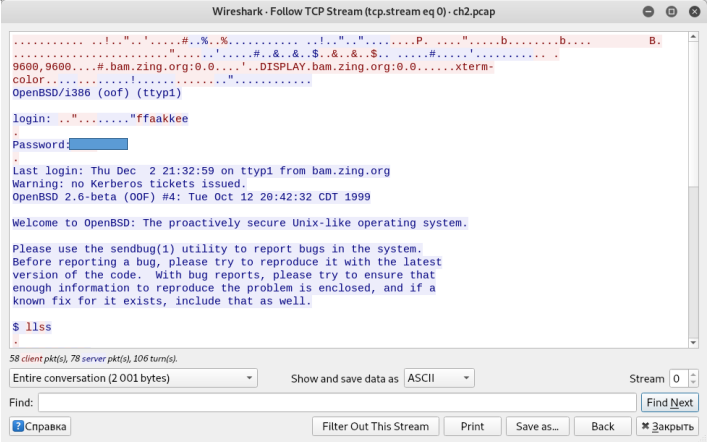

مصادقة Telnet

المهمة تشبه المهمة السابقة.

نحن التقاط اسم المستخدم وكلمة المرور.

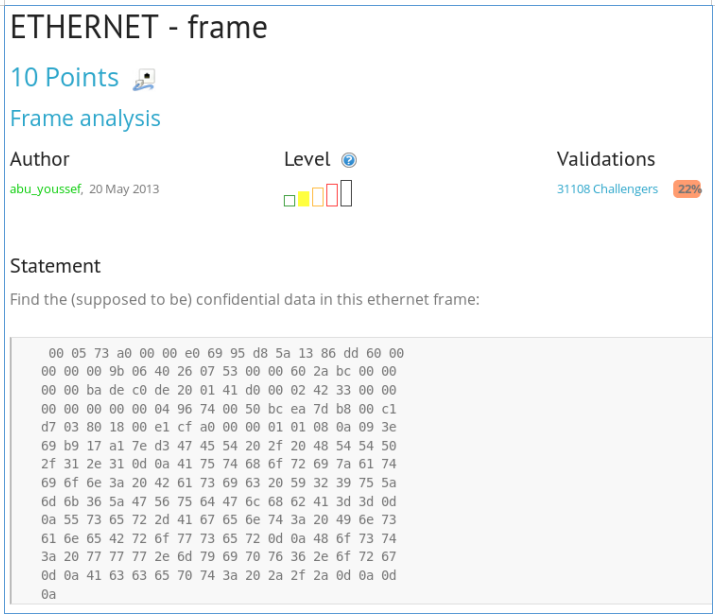

إطار إيثرنت

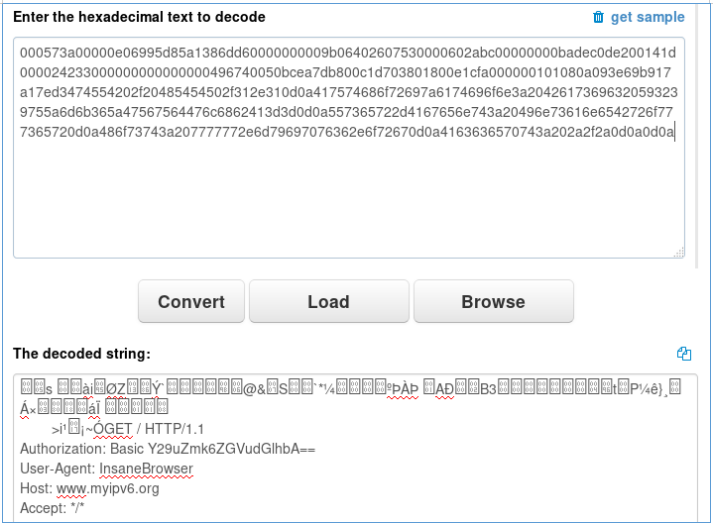

يتم تقديم عرض Hex لحزمة بروتوكول Ethernet ويطلب منا العثور على بيانات حساسة. الحقيقة هي أن البروتوكولات مغلفة واحدة إلى أخرى. بمعنى ، يوجد بروتوكول IP في منطقة البيانات الخاصة ببروتوكول ethernet ، في منطقة البيانات التي يوجد بها بروتوكول TCP ، وفيه HTTP ، حيث توجد البيانات. وهذا هو ، نحن بحاجة فقط إلى فك رموز الأحرف من النموذج السداسي.

يحتوي رأس HTTP على بيانات مصادقة Basis. فك شفرة لهم من Base64.

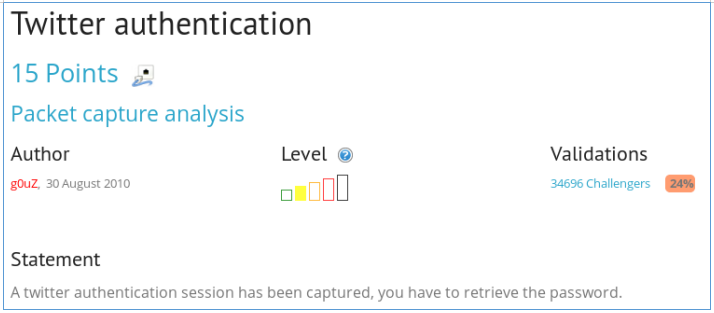

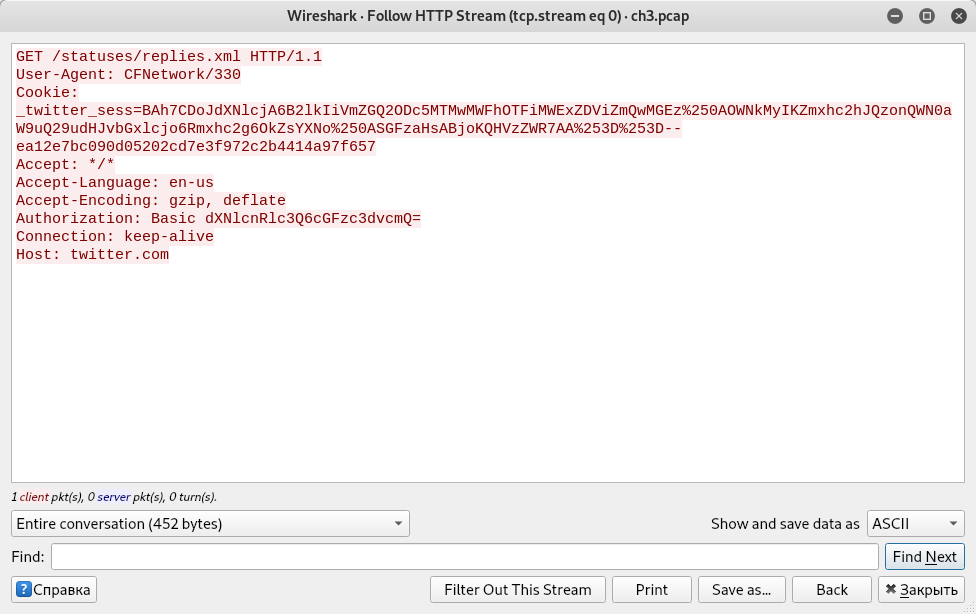

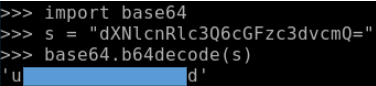

مصادقة تويتر

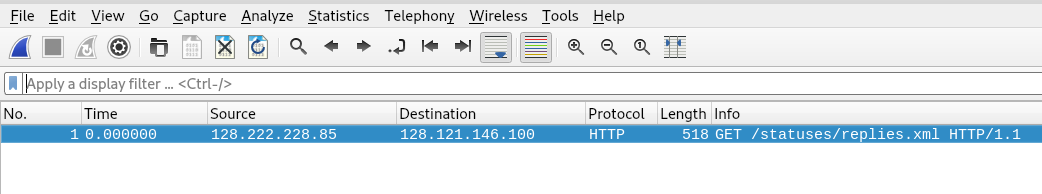

يطلب منا العثور على كلمة مرور لتسجيل الدخول إلى twitter من ملف تفريغ مروري.

هناك حزمة واحدة فقط. فتحه عن طريق النقر المزدوج.

ومرة أخرى نرى بيانات المصادقة الأساسية.

نجد اسم المستخدم وكلمة المرور.

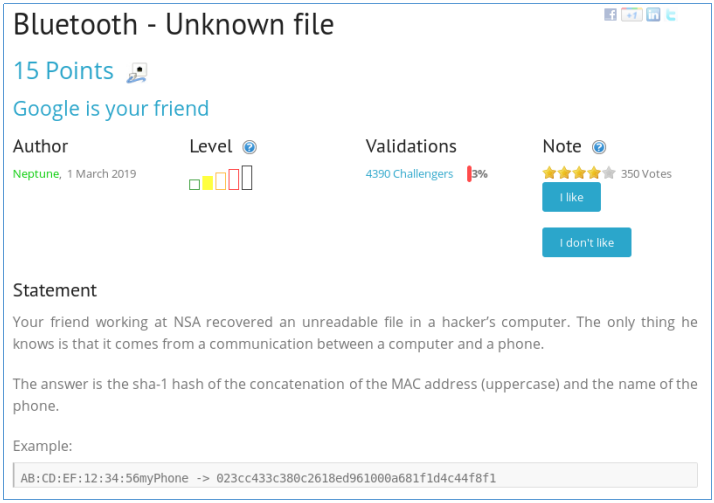

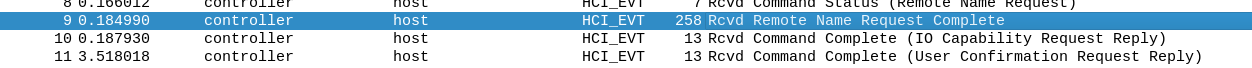

ملف بلوتوث غير معروف

يروون قصة ويطلبون العثور على اسم وعنوان MAC للهاتف. افتح الملف في wireshark. ابحث عن السطر طلب الاسم البعيد.

لنلقِ نظرة على حقول هذه الحزمة ، حيث يتم عرض عنوان MAC واسم الهاتف.

نأخذ التجزئة وتسليمها.

في هذه المهمة ، ننتهي من تحليل المهام السهلة المتعلقة بموضوع الشبكات (المزيد للمبتدئين). المزيد والمزيد من التعقيد ... يمكنك الانضمام إلينا على

Telegram . هناك يمكنك اقتراح الموضوعات الخاصة بك والتصويت على اختيار الموضوعات للمقالات التالية.