حكاية صغيرة عن خطأ صغير ، مع مساعدة من الحصول على جميع الدورات المدفوعة والواجبات المنزلية على الموارد. وأيضا قليلا عن الثغرات الأخرى الموجودة.

قبل التاريخ

في المساء ، في الفترة ما بين قراءة الأدب المدرسي لفصل الصيف ، شاركت في برنامج مكافأة الأخطاء من Mail.ru Group.

كنت أبحث عن نطاقات فرعية وخدمات جديدة يملكها Mail.ru ، غالبًا ما يواجهون جميع أنواع الثغرات الأمنية.

في ذلك الوقت كنت أعرف بالفعل عن مشروع تكنولوجيا المعلومات التعليمي

GeekBrains ، لم أكن أعتقد أنه يمكنني الحصول على شيء مثير للاهتمام هناك ، لكنني كنت مخطئًا.

API

بعد الخوض في اختبار الحساب الشخصي للمستخدم ، واجهت على الفور

خدمة API .

باستخدام DIRB ، انتقلت إلى طريقة المشروعات ، ففرز معرف المشاريع ، وقعت في عنوان URL غريب.

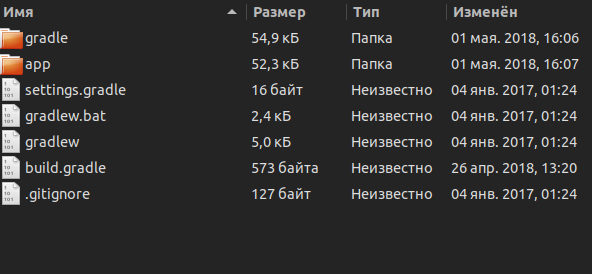

هذا هو دلو مفتوح الأمازون S3. على ذلك في "حرية الوصول" هي المواد والأدب التربوي لجميع الدورات تقريبا من المورد.

على سبيل المثال ، عرض تقديمي عن الدورة التدريبية "أمن المعلومات"

أو ، فيما يلي واجبات من فئة مطور برامج Java

هناك أيضًا كمية كبيرة من المعلومات الخاصة لكل مشارك في الدورة.

المضي قدما

منطقيا ، إذا كان لديهم دلو واحد S3 ، ثم ربما هناك آخرون!

في هذه المرحلة ، استفدت من

lazys3 . أداة مفيدة للغاية لإيجاد دلاء S3.

بعد خرق ، وجدت دلو آخر ، كان

geekbrains-uploads.s3.3.azonazonaws.comلسوء الحظ ، لا يتوفر العرض المباشر للملفات ، لكن من الممكن تحميل ملفك الشخصي.

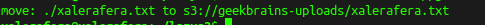

باستخدام الأداة المساعدة AWS القياسية ، قم بتحميل ملف TXT إلى الخادم.

aws s3 mv xalerafera.txt s3: // geekbrains-uploads

هنا يمكنك تحميل ملف قابل للتنفيذ أو الوحل الآخر.

في هذه المرحلة ، قمت بالإبلاغ عن نقاط الضعف ، وبعد بضعة أيام تلقيت مدفوعات لها.

بالإضافة إلى هذين الثقوب ، اكتشفت أيضًا

XSS في الرسائل الخاصة .

هناك ثغرة أمنية أخرى أود التحدث عنها ، لكنها لا تزال ثلاثية.

النتائج

أغلق جرافات S3 ، مما قد يؤدي إلى خسائر جسيمة.

أود أن أشكر

AlexShmel لمساعدتي في كتابة هذا المقال.