نحن نراقب باستمرار التغييرات في أدوات الاختراق ، سواء كان ظهور أدوات جديدة أو تحديث الأدوات الموجودة. لذلك ، لم نتمكن من المرور عبر

Silent Trinity ، الذي تم الإعلان عنه في DefCon 27 Demo Labs.

ما هو ولماذا للدراسة

يقدم خبراء PT ESC المعرفة إلى منتجات الشركة ويعلمونهم كيفية اكتشاف مهاجمين من TTP (الأساليب والتقنيات والإجراءات). مرحلة ما بعد الاستغلال جزء لا يتجزأ من أي حل وسط. لذلك ، فإننا نعتبر أنه من واجبنا اكتشاف أداة مثيرة للاهتمام مثل Silent Trinity. بالإضافة إلى ذلك ،

وجد خبراء PT ESC بالفعل حالات هجمات حقيقية تستخدمها.

تلقى إطار عمل ما بعد الاستغلال Silent Trinity تحديثًا في الإصدار الجديد 0.3.0. الابتكارات الرئيسية هي بنية خادم العميل ووضع متعدد المستخدمين. يحب المتسللون إطار استخدام DLR (وقت تشغيل اللغة الديناميكي).

بفضل DLR ، تكتسب عمليات الغرس مزيدًا من المرونة والسرية مقارنةً بـ C #. في الوقت الحالي ، يمكن أن يحدث اتصال C2 مع الضحية من خلال النقل الأربعة - HTTP و HTTPS و DNS و WMI.

كيف يعمل الثالوث الصامت الجديد

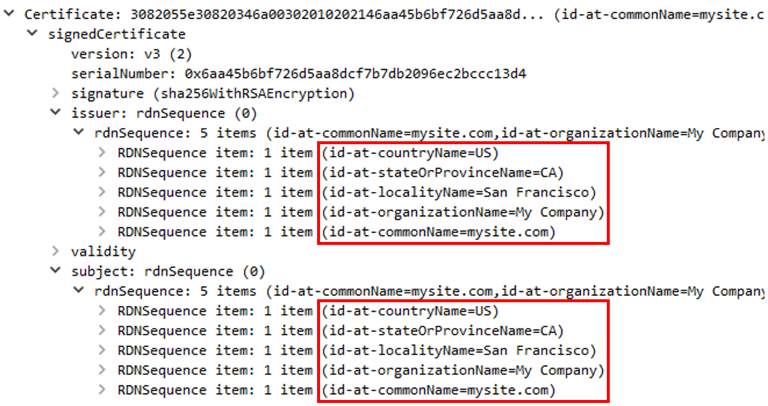

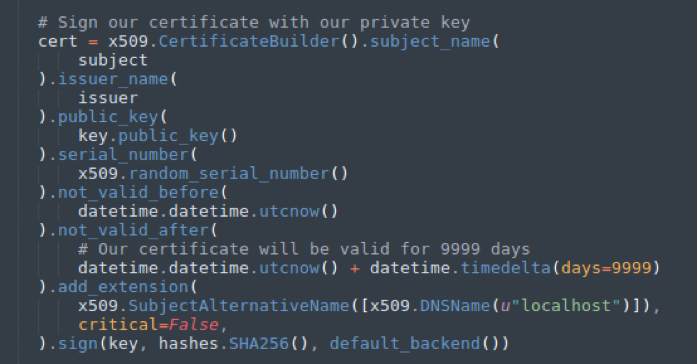

لقد أجرينا دراسة لأحدث إصدار من الأداة من أجل العثور على خيارات الكشف وتوصلنا إلى نتيجة: على الرغم من جميع المزايا ، لا يزال بالإمكان اكتشاف Silent Trinity من خلال النشاط على المضيف وتفاعل الشبكة. لنبدأ مع آخر واحد. عادة ، يتم تحديد HTTPS كوسيلة نقل. عند الإطلاق الأول ، تنشئ Silent Trinity شهادة TLS موقعة ذاتيًا ، والتي يتم استخدامها لاحقًا عند الاتصال بنظام مخترق. سوف تحتوي هذه الشهادة دائمًا على نفس قيم حقول المعلومات.

غير عادي أيضًا في الشهادة هو العمر (9999 يومًا) وحقل SubjectAlternativeName بالقيمة "مضيف محلي".

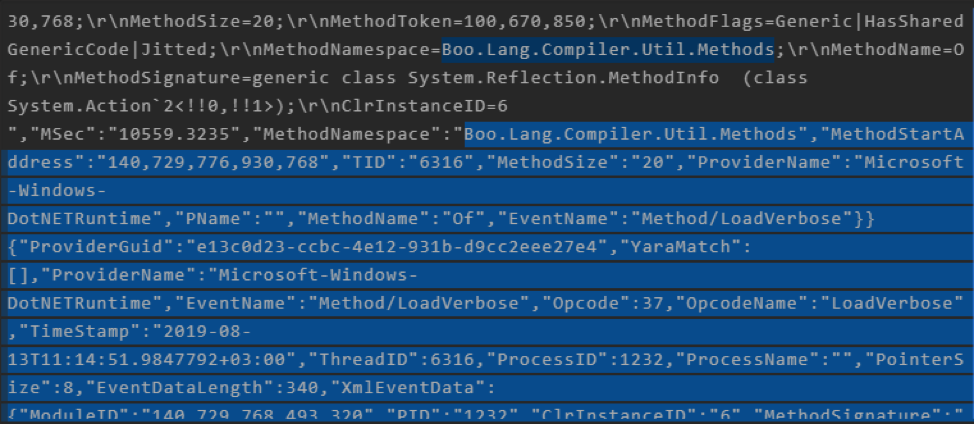

يمكن بدء عملية الزرع من خلال powerhell أو msbuild أو wmic. للقيام بذلك ، قم بإنشاء ملف يتم تشغيله بواسطة إحدى الأدوات. بغض النظر عن كيفية إطلاقه ، سيحتوي الملف على كائن متسلسل base64. هو الذي يرسل الطلب إلى C2 للحصول على الحمولة التي ستكون بمثابة النقل. الضحية يتلقى الحمل ، يؤدي الجسم الرئيسي للزرع. ليس من السهل حقًا اكتشاف مثل هذه الطريقة التي تستخدم DLR ، ولكن هناك طرق للحصول على تتبع الأحداث من خلال ETW (تتبع الأحداث لنظام Windows).

بفضل هذا ، يمكنك اكتشاف استخدام لغة بوو ، والتي تتم كتابة وظائف الغرس ووحدات الحمولة النافعة فيها. بوو نفسها هي لغة OOP شبيهة ببيثون وهي نادرة.

وبالتالي ، بالنسبة للإصدار الجديد من Silent Trinity ، يتم جمع عدد من المعلمات الفريدة التي تساعد على اكتشاف استخدامه.

بعد التحديث ، وكذلك Demo Labs في Defcon 27 ، زاد عدد الإشارات إلى الأداة في المنتديات والقنوات المواضيعية ، مما يشير إلى تزايد شعبية Silent Trinity. لذلك ، من الممكن زيادة عدد الهجمات التي تنطوي على الإطار.

يوصي خبراء PT ESC باستخدام

أدوات MaxPatrol SIEM و

PT Network Attack Discovery ، وقد قاموا بالفعل بتنفيذ الفحوصات اللازمة في شكل قواعد وارتباطات.