لذلك ، سأواصل المقال حول مراقبة أمن موفري السحابة. في

الجزء الأول ، تحدثت عن تجربة Cisco في العمل مع الخدمات السحابية الخارجية ، وكذلك ملاحظات Cisco التي واجهناها عند إنشاء أو تدقيق حسابات الشركات التابعة لعملائنا. بأخذ الجزء الأول ، على سبيل المثال ، الحلول الثلاثة الأكثر شعبية من أمازون ومايكروسوفت وجوجل ، وهي منصات IaaS / PaaS ، فقد حان الوقت اليوم للحديث عن مراقبة منصات SaaS - Dropbox و Salesforce.com و Slack و Apple Business Manager و وأيضًا حول SIEMs الأنسب لمراقبة المنصات السحابية اليوم.

مثال: هو رصد في ادارة العلاقات مع القائم على دروببوإكس

إذا قمت على أساس AWS أو Azure أو GCP بإنشاء التناظر شبه الكامل للبنية الأساسية لشركتك ، فقط في السحابة ، أي الخدمات السحابية التي تؤدي مهمة واحدة محددة ، على سبيل المثال ، تخزين الملفات ، كما يفعل Dropbox. تجاوزت هذه الخدمة لفترة طويلة مساحة التخزين المعتادة للمستخدم ، حيث قدمت لمستخدمي الشركة مجموعة كاملة من آليات الأمان:

- تحديد المستخدم والمصادقة

- التحكم في الوصول إلى الملفات

- حذف البيانات عن بعد

- إدارة الأجهزة الموثوقة

- التكامل مع حلول أمن المعلومات الخارجية (DLP ، SSO ، DRM ، eDiscovery ، SIEM ، إلخ.)

- تسجيل الأحداث الأمنية.

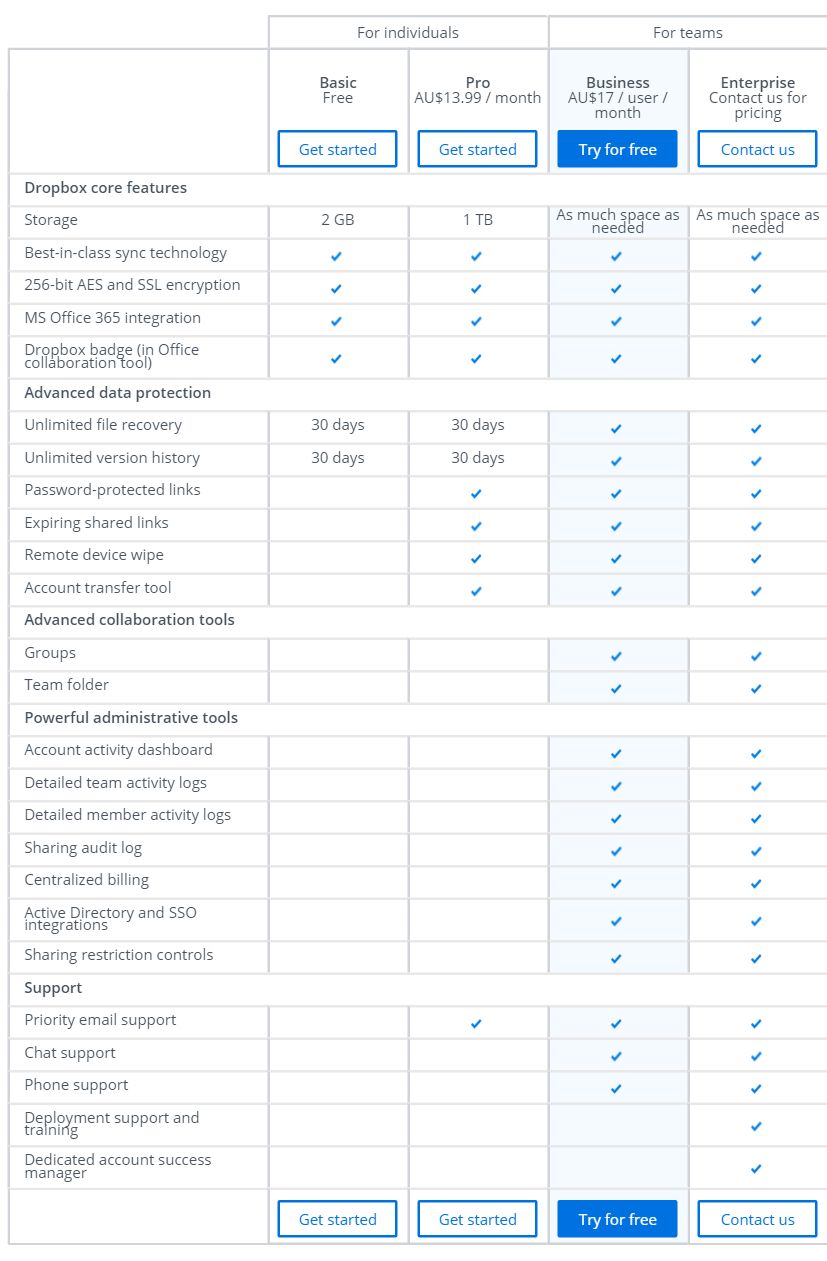

يسجل Dropbox Business (وهو غير ممكن في إصدار Basic أو Pro) أنواع أحداث الأمان التالية:

- إعدادات حماية كلمة المرور

- محاولات ناجحة وغير ناجحة لدخول تخزين الملفات

- التحكم في الوصول المتميز وإجراءات المسؤول

- إجراءات الملف (إضافة ، تحرير ، حذف ، نقل ، تحميل ، إلخ.)

- اتصال لتخزين الملفات من تطبيقات الطرف الثالث

- الأجهزة التي تصل إلى Dropbox

- إضافة / إزالة أعضاء للوصول إلى المجموعات

- إنشاء مجلدات / ملفات يمكن الوصول إليها خارجيًا

يمكنك تحليل أحداث الأمان في Dropbox إما من خلال وحدة التحكم الإدارية لـ Dropbox Business (ولكن لا تتوقع الكشف الكبير عنها) ، أو باستخدام حل المراقبة الخارجي الذي يعمل مع Dropbox Business API. لا يتوفر الوصول إلى السجلات في أي تعريفة Dropbox Business ، ولكن يبدأ فقط بترخيص متقدم (تذكر Office365 ، والذي لا يبدأ أيضًا في الوصول إلى السجلات باستخدام ترخيص تجاري أساسي). كما هو الحال مع AWS ، يجدر السؤال عما إذا كان SIEM يدعم Dropbox؟ على سبيل المثال ، يحتوي Splunk على وحدة منفصلة للعمل مع Dropbox ، والتي ، بفضل واجهة برمجة تطبيقات REST ، تسمح لك بمراقبة أحداث الأمان التالية:

- تسجيل الدخول

- النشاط على إضافة / إزالة / طلبات المستخدم

- نشاط الأجهزة التي تتصل بـ Dropbox

- نشاط مشاركة الملفات داخل وخارج الشركة

- نشاط التطبيق

- إلخ

لا تحتوي SIEM الأخرى على دعم Dropbox مضمن - يجب عليك كتابة الرابط الخاص بك.

مثال ، مراقبة IS في SaaS بناءً على Slack و Salesforce.com

نحن نتفهم أنه يوجد اليوم عدد كبير من المنصات السحابية التي يمكن أن تستخدمها الشركات لحل مشاكلها والتي نود مراقبتها من وجهة نظر أمانها. لن نغطس في كل من هذه المنصات (ولم أقم بتعيين هذه المهمة ، أريد فقط أن أهتم بالتفاصيل الخاصة بمهام مراقبة أمن معلومات النظام الأساسي السحابي) ، لكننا سنحاول إكمال المناقشة بمثال منصات معينة بواسطة حلين تجاريين أكثر شيوعًا - Slack و Salesforce.com .

يتكامل Slack مع أكثر من 50 أداة أمان (من حماية المحتوى والخصوصية إلى مراقبة الشهادات والتحكم في الوصول) ، ولكن من وجهة نظر مراقبة مجموعة واسعة من أحداث الأمان ، لدى Slack تكاملات قليلة جاهزة - في هذا الموقع ، تقتصر هذه القائمة على Symantec CloudSOC غير المعروفة ، Cisco CloudLock (المزيد عن ذلك أدناه) و Chronicle. ربما هذا كل شيء. ولكن بعد الحصول على شهادة ISO 27001 و SOC2 / 3 و Fed-RAMP وعدد من الآخرين ، لم يستطع سلاك أن يساعد في تنفيذ الوظائف المتقدمة لمراقبة بنيته التحتية ، وبعضها متاح للعملاء. على وجه الخصوص ، باستخدام واجهة برمجة تطبيقات Audit Logs (متاحة فقط لمستخدمي Slack Enterprise Grid وغير متوفرة في خطط مجانية ومعيارية و Plus) ، يمكنك "سحب" مجموعة واسعة من البيانات من بنية Slack الأساسية وتحميلها إلى SIEM ذات الصلة بنشاط المستخدم ، ولكن ليس مع مراقبة المحتوى (لهذه المهام ، من الضروري استخدام حلول DLP أو eDiscovery المتخصصة). في الوقت نفسه ، لا تملك Slack آلية مشابهة لـ AWS GuardDuty - فهي ترسل الأحداث "كما هي" ولا تخبرك ما إذا كانت سيئة أو جيدة ، فقط يمكنك تحديد ذلك عن طريق كتابة قواعد الارتباط الخاصة بك في SIEM أو باستخدام حلول خارجية لها مجموعة من الأنماط المحددة مسبقًا للنشاط غير المصرح به في Slack (على سبيل المثال ، في Cisco CloudLock).

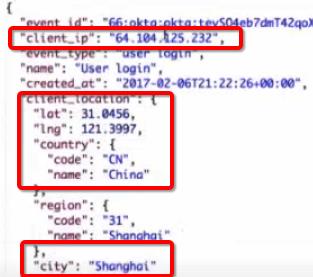

يحتوي كل حدث في دفتر Slack على 4 عناصر أساسية - إجراء ، المستخدم الذي أنشأه (ممثل) ، الكيان المرتبط بالحدث (مساحة العمل ، التطبيق ، المستخدم ، القناة ، الملف) ، والموقع (السياق) حدث داخله هذا الإجراء (مساحة عمل منفصلة أو المؤسسة بالكامل). في المجموع ، يلتقط سلاك حوالي 70 حركة مختلفة. على سبيل المثال ، هذه هي الطريقة التي يبدو بها حدث تسجيل المستخدم في سلاك:

{ "entries":[ { "id":"0123a45b-6c7d-8900-e12f-3456789gh0i1", "date_create":1521214343, "action":"user_login", "actor":{ "type":"user", "user":{ "id":"W123AB456", "name":"Charlie Parker", "email":"bird@slack.com" } }, "entity":{ "type":"user", "user":{ "id":"W123AB456", "name":"Charlie Parker", "email":"bird@slack.com" } }, "context":{ "location":{ "type":"enterprise", "id":"E1701NCCA", "name":"Birdland", "domain":"birdland" }, "ua":"Mozilla\/5.0 (Macintosh; Intel Mac OS X 10_12_6) AppleWebKit\/537.36 (KHTML, like Gecko) Chrome\/64.0.3282.186 Safari\/537.36", "ip_address":"1.23.45.678" } } ] }

مع Salesforce ، الموقف مشابه - باستخدام واجهة برمجة التطبيقات ، يمكنك الوصول إلى جميع أنشطة المستخدم في سحابة CRM هذه ، وخاصة الأحداث التالية:

- تسجيل الدخول

- تسجيل الخروج

- رفع تقرير

- مكالمات API

- URI (نقرات الويب في Salesforce Classic)

- Lightning (نقرات الويب في تطبيق المحمول Lightning Experience و Salesforce)

- Visualforce صفحة التنزيلات

- ابيكس التنفيذ

- وغيرها

بالإضافة إلى ذلك ، يمكنك مراقبة أمان مثيل Salesforce الخاص بك والعمل مع سجلات الأحداث في وحدة تحكم مسؤول Salesforce. لديك 4 خيارات:

- مراقبة جميع محاولات الوصول إلى بوابة SFDC. تعرض صفحة سجل الدخول 20.000 إدخال حول إدخال البوابة على مدار الستة أشهر الماضية (تشير إلى طريقة تسجيل الدخول إلى HTTP - GET أو POST أو غيرها). إذا كنت بحاجة إلى قصة أطول ، فيمكنك تنزيل السجل المطابق بتنسيق .csv أو .gzip.

- مراقبة العمل الميداني في CRM. من خلال وحدة تحكم المشرف ، يمكنك تتبع محفوظات العمل مع حقول CRM السحابية القياسية والعرف طوال الثمانية عشر شهرًا الماضية ، ومن خلال واجهة برمجة التطبيقات (API) ، يمكنك الوصول إلى سجل التغييرات الحقلية لمدة عامين. يمكنك أيضًا أرشفة هذه القصة لمدة تصل إلى 10 سنوات ، وإذا لزم الأمر ، يمكنك الوصول إليها.

- مراقبة التغييرات الإدارية. باستخدام وظيفة Setup Audit Trail ، يمكنك مراقبة أكثر من 100 إجراء من جميع المسؤولين (خاصةً إذا كان هناك العديد من الإجراءات) خلال الـ 180 يومًا الماضية.

- مراقبة المعاملات باستخدام خدمة أمان المعاملات ، يمكنك التقاط أحداث Salesforce في الوقت الفعلي وتطبيق الإشعارات والإنذارات عليها باستخدام منطق المعالجة المناسب.

في الآونة الأخيرة ، قامت Salesforce بتطوير حل مراقبة أمان متخصص لمنصتها - Salesforce Shield. ويشمل ثلاثة مكونات - إدارة تشفير جميع المعلومات المخزنة ، ومراقبة الأمن واستخدام البيانات ، وإدارة سياسات الأمن. في حالة مراقبة أمن المعلومات ، تشبه هذه الميزة في Salesforce Shield امتدادات Azure Monitor ، التي لا تعرض الأحداث فقط ، ولكن أيضًا بسبب معالجتها وتصورها لإخبارك بما تبحث عنه. على سبيل المثال ، هل يمكنك معرفة الأجهزة والأجهزة التي يصل المستخدمون إليها في أغلب الأحيان إلى SFDC؟ أو متى ، وفي معظم الأحيان ، ومن أين يدخل المستخدمون نسختهم من Salesforce (هل يمكن أن يساعد ذلك في تحديد نقاط الدخول غير التقليدية)؟ من يشاهد المعلومات السرية؟ من الذي يقوم غالبًا بتنزيل التقارير على جهاز الكمبيوتر الخاص به؟ يمكن الحصول على إجابات لهذه الأسئلة باستخدام 16 لوحة مثبتة مسبقًا ، ويتم تحليل مدخلاتها من خلال النظام الفرعي المرتبط بشكل منفصل Einstein Event Monitoring Analytics (اسم جميل ، أليس كذلك). من خلال مساعدتها ، يمكنك أيضًا تصميم لوحات المعلومات الخاصة بك ، وتحميل البيانات إلى أنظمة BI الخارجية ، إلخ.

مثال: مراقبة أمن المعلومات على iPhone و iPad

عفوًا ... وأين يراقب iPhone والسحابة ، أنت تسأل. كل شيء بسيط هنا. على سبيل المثال ، لم يكن لدى أي من SIEMs وقت كتابة هذا المقال رابط لمنصة Apple Business Manager (أو مدير مدرسة Apple ، والمعروف في جامعات الولايات المتحدة) ، والذي يسمح لك بإدارة أجهزة شركة Apple - iPhone و iPad و Mac. بالنسبة لهذه المهمة ، يمكنك استخدام أي من حلول MDM ، أو يمكنك استخدام Apple Business Manager (إذا كنت مشتركًا في برنامج تسجيل جهاز Apple أو برنامج شراء وحدة التخزين ، وهي غير صالحة في روسيا). يمكن تثبيت حلول MDM محليًا ودمجها مع SIEM الخاص بك ليس صعبًا من حيث المبدأ ، تمامًا مثل سحابة MDMs (على سبيل المثال ، Cisco Meraki) ، ولكن القصة مع Apple Business Manager لها لون سحابة واضح ومثير للاهتمام في سياق هذه المقالة انظر كيف يحل أحد أكبر مصنعي تكنولوجيا المعلومات مشكلة توفير القدرة على مراقبة أمان حلولهم.

بشكل عام ، من وجهة النظر هذه ، فإن قرارات Apple في روسيا ليست معروفة جيدًا (على الرغم من أننا في الغرب نواجهها في مشاريع SOC). ومن هنا كان الرأي السائد أن شركة أبل هي شركة مستهلكة بحتة ولم تتحول إلى عملاء من الشركات من حيث الاندماج في شركات القطاع الخاص. هذا ليس كذلك في نفس الوقت. والحقيقة هي أن نظام Apple يتمتع بحماية قوية بما فيه الكفاية لنظامي iOS و MacOS ، ولا تزال شركة مشتركة مغلقة ولا تسمح بنشاط كبير للأطراف الخارجية بالحصول على معلومات حول سلامة منتجاتها. على الرغم من أن الصورة تتغير تدريجيا. على سبيل المثال ، يسمح لك Apple Business Manager بمشاهدة المعلومات حول النشاط على أجهزة Apple للشركات ، والتي يتم دمجها في ثلاث مجموعات من المعلومات - الحدث والحالة وتاريخ بدء الحدث (مع تاريخ الانتهاء ، للأسف ، المشاكل). تشمل الأحداث التي يتم التحكم فيها (لدى Apple School Manager أكثر من ذلك بقليل ، ولكنها مرتبطة بالطلاب / الطلاب):

- البريد الإلكتروني تسجيلات جديدة

- إنشاء تسجيلات دخول جديدة

- البريد الإلكتروني رموز التحقق الجديدة

- تعيين الأدوار

- حذف الحسابات

- إلغاء تنشيط الحسابات

- الحسابات التفاعلية

- تخصيص الأجهزة

- إلغاء تخصيص الأجهزة

- الافراج عن الأجهزة

- إلغاء تخصيص وحذف الخادم

- إعادة تعيين وحذف الخادم.

أن نكون صادقين ، ليس هناك الكثير من المعلومات. يمكنك العمل معه إما في لوحة تحكم Apple Business Manager أو عن طريق تحميله كملف بتنسيق .csv على جهاز الكمبيوتر الخاص بك لمزيد من التحليل. يجب أن أعترف أن الاتجاه الرئيسي لهذه الميزة في Apple لا يزال يركز على العثور على مشاكل في تكنولوجيا المعلومات ، بدلاً من معالجة مشاكل الأمان - لا تملك Apple أي مجموعة أو تحليل سجل آلي. يمكنك الحصول على مزيد من المعلومات إذا قمت بدمج Apple Business Manager مع أي حل MDM - ثم يمكنك الحصول على معلومات حول المستخدمين النشطين ومعرفات المستخدمين والأجهزة ، بما في ذلك عنوان Wi-Fi والبيانات الموجودة على التطبيقات المثبتة وإصداراتها ، وجود تحديثات غير مثبتة ، ومشغل الاتصالات ، ونقطة الوصول الشخصية ، وظيفة "Find iPhone" الممكّنة ، وتشفير البيانات ، وكسر الحماية ، والشهادات المثبتة ، وتوافر وإعدادات الاتحاد الدولي للاتصالات الشخصية ، وإعدادات PIN-when ، والتحكم عن بعد الظواهر ، الخ هذا يكفي لمهام مراقبة IS ، ولكنه سيتطلب بعض الإيماءات لدمج أجهزة Apple الخاصة بشركتك في SOC.

SIEM لمراقبة السحابة

تجدر الإشارة إلى أن الأمازون ، مثلها مثل العديد من السحب العامة الأخرى ، التي تولي الكثير من الاهتمام لأمنها ، تركز بشكل أساسي على آليات اكتشاف ومنع التهديدات البسيطة جدًا في بنيتها التحتية ، بالإضافة إلى توفير الوصول إلى الأحداث التي يمكن تحليلها باستخدام القرارات الخارجية. اقتربت شركة Microsoft من إنشاء نظام لمراقبة الأحداث الأمنية في السحابة وتحليلها ، ولكن استخدام حلها يتطلب استثمارات مالية إضافية. إذا كنت تستخدم سحابة هذه الشركة فقط ، فربما يمكنك تقييد نفسك بمركز Azure Security Center بامتدادات. ولكن إذا كانت لديك بيئة متعددة السحاب ، فمن الجدير أن تفكر في استخدام حلول مستقلة - SIEM ، والتي ربما تستخدمها بالفعل لمراقبة أمن المعلومات للبنية الأساسية الداخلية الخاصة بك. وهنا تحتاج إلى فهم كيفية اختيار أو اختيار SIEM بواسطتك لدعم السحابة التي تستخدمها (وخدماتها المختلفة) كمصدر للبيانات. على سبيل المثال ، يدعم Splunk أو QRadar أو ArcSight أو ELK دعم AWS وهذا مذكور مباشرةً في الوثائق الخاصة بأنظمة المراقبة هذه ، لكن نفس RuSIEM أو PT SIEM لا يدعم.

يجب أن يؤخذ في الاعتبار أنه يمكن لـ SIEMs المختلفة أخذ البيانات من الخدمات السحابية المختلفة بطرق مختلفة. خذ على سبيل المثال ELK و Amazon. يمكن للعديد من الخدمات والتطبيقات السحابية إعادة توجيه الأحداث الخاصة بها إلى مجموعة S3 ، ويمكن بعد ذلك لـ Logstash استلامها عند الطلب. يمكن لـ AWS CloudWatch التي تم ذكرها سابقًا أيضًا إرسال البيانات إلى S3 ، ويمكنها دفقها إلى AWS Lambda (ويأخذها Logstash للتحليل) أو يتم استضافتها في سحابة ElasticSearch. حسنًا ، بالطبع ، هناك تطبيقات يمكنها إرسال البيانات مباشرةً إلى ELK ، متجاوزة S3 أو Lambda أو CloudWatch. يقوم IBM QRadar بجمع بيانات نفس AWD GuardDuty من خلال AWS CloudWatch ، سجلات Amazon VPC Flow Logs من خلال نشرها في سلة S3 متبوعة بالتقاطات في QRadar ، وبيانات من AWS CloudTrail إما من خلال سلة S3 أو من خلال AWS CloudWatch. اعتمادًا على البيانات التي تحتاجها للمراقبة ، قد تساعدك هذه المعرفة في عدم ارتكاب خطأ فادح باختيار SIEM ، والتي لن تتمكن بعد التنفيذ من العمل مع التطبيقات والخدمات السحابية التي تحتاج إليها.

على الرغم من شعبية AWS أو Azure ، فإن عددًا من SIEM لا تحتوي على موصلات مضمنة للعمل مع سحابات Amazon و Microsoft ، لكن من الممكن إنشاء منطقتك - إما بشكل مستقل أو بمساعدة الشركة المصنعة ، على سبيل المثال ، في حالة PT SIEM مع Custom Connector. تجدر الإشارة إلى أن AWS ليس هو المثال الصحيح للحصول على فكرة عن كيفية عمل SIEM مع السحب. AWS هي منصة الأعمال السحابية الأكثر شعبية في العالم وبالتالي فإن العديد من الشركات المصنعة ، بما في ذلك تلك الموجودة في مجال تكنولوجيا المعلومات ، تحاول دمج منتجاتها معها. ولكن حتى في هذه الحالة ، يجب أن نعترف أنه بشكل عام ، SIEM اليوم لا يسمح لك غالبًا بمراقبة المنصات السحابية. على سبيل المثال ، يعمل IBM QRadar فقط مع الخدمات السحابية التالية (لا تشمل خدمات IB السحابية مثل Cisco Umbrella و Cisco Meraki و Cisco Threat Grid ، إلخ):

- AWS GuardDuty و AWS CloudTrail (خدمات AWS الأخرى غير مدعومة بعد)

- صندوق

- Cloudera

- السيدة أزور

- Salesforce.

القائمة ليست طويلة جدا. قاعدة Splunk نفسها من الوحدات للعمل مع السحب أوسع بكثير. بالإضافة إلى ما سبق ذكره في IBM Qradar ، يدعم حل Splunk أيضًا:

- Office365

- ServiceNow

- الأمازون كينيسيس

- فترة ركود

- جيرة

- محرك جوجل

- سحابة جوجل

- Nagios

- تطبيق G Suite

- عامل ميناء

- Kubernetes

- وغيرها

يرجى ملاحظة أن لا أحد يدعم برنامج "شركاء Google المعتمدون" حتى الآن.

باستخدام تطبيق Splunk لملحق AWS (ستكون الفكرة مشابهة لبرنامج ArcSight أو QRadar) ، يمكنك على سبيل المثال تنفيذ سيناريوهات مراقبة حالة الاستخدام التالية التي تتيح لك الإجابة على الأسئلة المهمة من وجهة نظر أمان المعلومات:

- من أضاف القاعدة إلى مجموعة الأمان التي تحمي خوادم التطبيقات لدينا؟

- أين تأتي حركة المرور المحظورة إلى VPC؟

- ما هو نشاط مستخدم معين قبل وبعد الحادث؟

- أعلمني عندما تسمح مجموعة الأمان بالوصول من جميع المنافذ

- ما هي مجموعات الأمان التي تم تعريفها ولكنها غير مرتبطة بأي مورد؟

- أعلمني متى سيتم الوصول إلى وحدة التحكم من عنوان IP خارجي

- أعلمني عند ارتكاب وكيل مستخدم نموذجي لهجمات الويب

- متى يتم تجاوز موارد المثيل بنسبة X٪؟

قد تواجه بعض SIEMs المصممة خصيصًا لشبكة الشركة مشاكل معمارية مع السحب. كحد أدنى ، ستحتاج إلى فتح سلسلة من القواعد لجميع أنظمة السحابة الخاصة بك التي ترسل سجلات إلى SIEM الخاص بك على محيط الاتحاد الدولي للاتصالات. مشكلة أخرى ، والأكثر خطورة ، هي أن وجود موصلات للعمل مع السحب لا يعني أن SIEM جاهز للاستخدام في هذا الدور. إذا لاحظنا مكونات نظام المراقبة المذكورة في بداية 6 ، فقد اتضح أن موصل SIEM يساعدك على حل مهمتين ضروريتين ، لكنهما غير كافين بشكل واضح - جمع ومعالجة أحداث أمن المعلومات. يتم توفير التخزين بواسطة SIEM نفسه ، ولكن مع التحليل لا يزال لدينا سؤال كبير. إذا كان لدى شركة SIEM نموذجية نسبة من قواعد الارتباط "مفيدة من حيث القيمة" المفيدة والعملية إلى العدد الإجمالي للقواعد فهي 20 إلى 80 ، ثم لمراقبة أمان معلومات السحابة هذه النسبة ستكون في مكان ما بين 5 إلى 95 ، أو أقل. لذلك ، لا تنس أن وجود SIEM الذي يعمل مع السحب ليس كل ما هو مطلوب لمراقبة أمنهم الحقيقي. ستحتاج إلى مزيد من الجهد (ناهيك عن الموظفين المؤهلين) لكتابة قواعد ارتباط الحدث لسحابة الخاص بك ، والسحب الخاصة بك ، وكذلك للسحابة وبيئة الشركة (لأنك ربما تريد ربط بيانات الموقع للمستخدم المتصل بالمنصة السحابية مع ميزات أمان الشركات).

إذا كان الموقف مع مراقبة IaaS / PaaS جيدًا إلى حد ما - عدد المصادر وحجم السجلات التي تم إنشاؤها وأنواع الأحداث كافية لتحليلها ، فبالنسبة للعديد من SaaS ، لا يزال هذا يسبب صعوبات. لذلك ، أرغب في الانتباه إلى الأنشطة / الأحداث التالية المتاحة لمعظم مشغلات SaaS الخطيرة والتي تحتاج إلى تحليل في SIEM الخاص بك عند مراقبة SaaS:

- وصول المستخدم والمسؤول

- محاولات تسجيل الدخول الناجحة وغير الناجحة

- وقت ومكان الدخول

- نوع جهاز الإدخال والسمات

- محاولات تسجيل الدخول غير الناجحة متبوعة بالنجاح

- نشاط SSO

- نشاط م

- سلوك المستخدم

- نشاط ملف المستخدم (التنزيل ، الحذف ، النسخ ، الطباعة ، النقل ، الإرسال)

- "مشاركة" الملفات مع المستخدمين الخارجيين والداخليين

- إنشاء روابط مفتوحة / مشتركة

- نشاط من أجهزة محمولة / غير موثوق بها

- نشاط الشبكة

- وصول API طرف ثالث

- تغييرات امتياز API

- شهادة OAuth ذات الصلة النشاط

- النشاط المرتبط برمز OAuth.

كحد أدنى ، سوف يسمح لك تحليل لهذه الأحداث ، على سبيل المثال ، Salesforce.com أو Box أو Dropbox ، بتحديد هوية عدد كبير من الحوادث باستخدام بيانات السحابة الخاصة بك والمستخدمين.

كيف يمكن تفسير هذه الفجوة في القدرة على مراقبة بيئات الشركات والسحابة باستخدام SIEM؟ انخفاض انتشار سحابة؟ نحن نفهم أن هذا ليس كذلك. بدلا من ذلك ، فإن السؤال هو نضج العملاء الذين هم بالفعل على استعداد للسحب ، ولكن ليسوا على استعداد لمراقبة أمنهم ، كما كتبت في بداية المقال. وبدون ذلك ، لا يتم تجنيد العدد المطلوب من حالات العمل ، ولا يتعجل مطورو SIEM من تلقاء أنفسهم لتنفيذ الدعم السحابي في منتجاتهم ؛ خاصة في سياق التغييرات المنتظمة في آليات العمل وعودة الأحداث الأمنية من موفري السحابة (دعنا نتذكر قصة AzLog مع Azure).

ماذا تفعل عندما لا يكون لدى مزودك أدوات المراقبة

ولكن ماذا لو كان لدى موفر السحابة الخاص بك سجلات ، ولكن ليس لديه أدواته الخاصة لتحليلها ومراقبتها ، فإن SIEM الخاص بك لا يدعم السحابة التي اخترتها ولا توجد وسيلة لكتابة رابط لها؟ هناك خيار يسمح لك باستخدام الوسطاء المتخصصين ، الذين يستخدمون واجهة برمجة التطبيقات السحابية الحالية (يجب أن يكون) ، والوصول إلى مزود سحابة الخاص بك ثم سحب السجلات منه ، وتطبيق أدوات تحليلية مختلفة لهم ، وتحديد الحوادث المختلفة وغيرها من المخالفات ، والبيانات التي يمكن بعد ذلك أن تعطى ل SIEM الخاص بك.

من أمثلة هذه الوسيطات إما Cloud Cloud Security Broker أو حلول CASB (على سبيل المثال ، Cisco CloudLock) أو بعض حلول المصادقة متعددة العوامل أو حلول MFA ذات إمكانيات متقدمة للتحكم في الوصول (على سبيل المثال ، Cisco Duo). صحيح ، CASB أو MFA ، حل مشكلة واحدة ، إضافة أخرى - الحصول على وحدة تحكم إدارة أخرى ، والتي يجب أن تكون متكاملة في SOC الخاص بك. لكن حل هذه المشكلة عادة ما يكون أكثر بساطة. يمكن لـ SIEM ، غالبًا بدون موصل سحابي ، العمل مع أدوات أمان المعلومات ، بما في ذلك CASB و MFA (بعد كل شيء ، هذه هي المهمة الأساسية). في هذه الحالة ، تساعد واجهات برمجة التطبيقات في CASB و MFA ، والتي تسمح لك بإرسال أحداث الأمان التي تم جمعها وتحليلها إلى SIEMs للشركات وتضمينها في SOCs الخاصة بك. لقد ظهر نظامًا ثلاثي المستويات يستخدم فيه SIEM ، الذي لا يتعين عليه الاندماج مباشرةً مع السحابة ، CASB / MFA لهذا (في الحالة أعلاه مع Cisco Stealthwatch Cloud نفس القصة).

صحيح ، CASB ليس حلا سحريا سواء. ليس لدى كل مزودي الخدمة السحابية واجهات برمجة التطبيقات في الأنظمة الأساسية الخاصة بهم والتي تسمح بإرسال البيانات إلى SOC و SIEM للشركات. عادة ما تكون هذه السمة هي التي تميز قرارات الشركات. في بعض الأحيان ، لا تحتوي حلول السحابة الشائعة على واجهات برمجة التطبيقات هذه ، كما ترون في البداية ، عندما ذكرت حلول Bitrix أو "My Office" أو SKB Kontur.

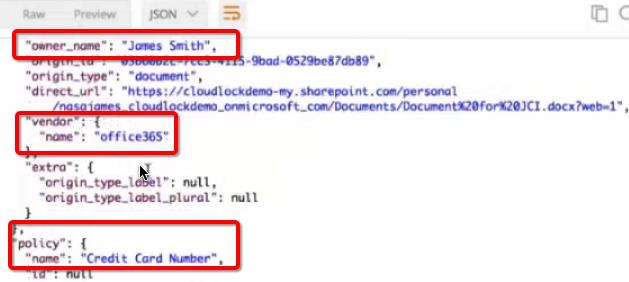

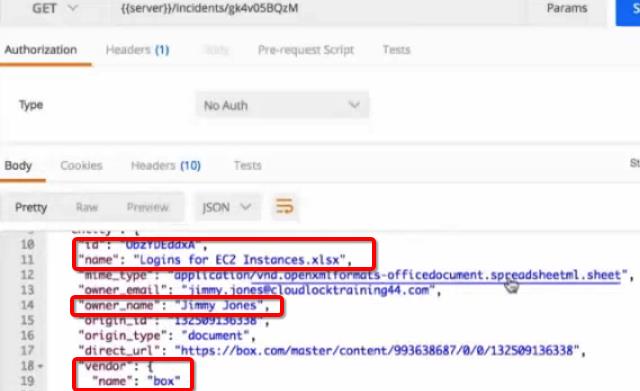

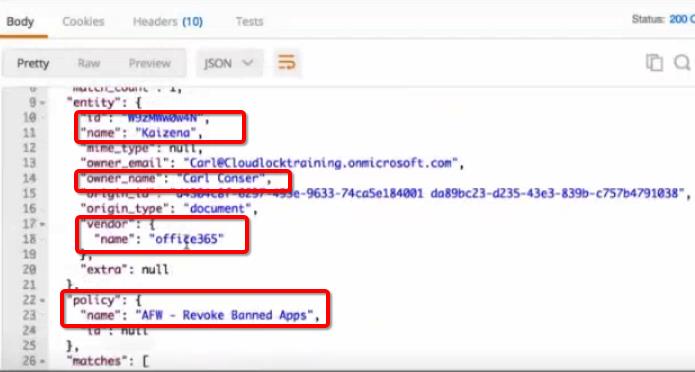

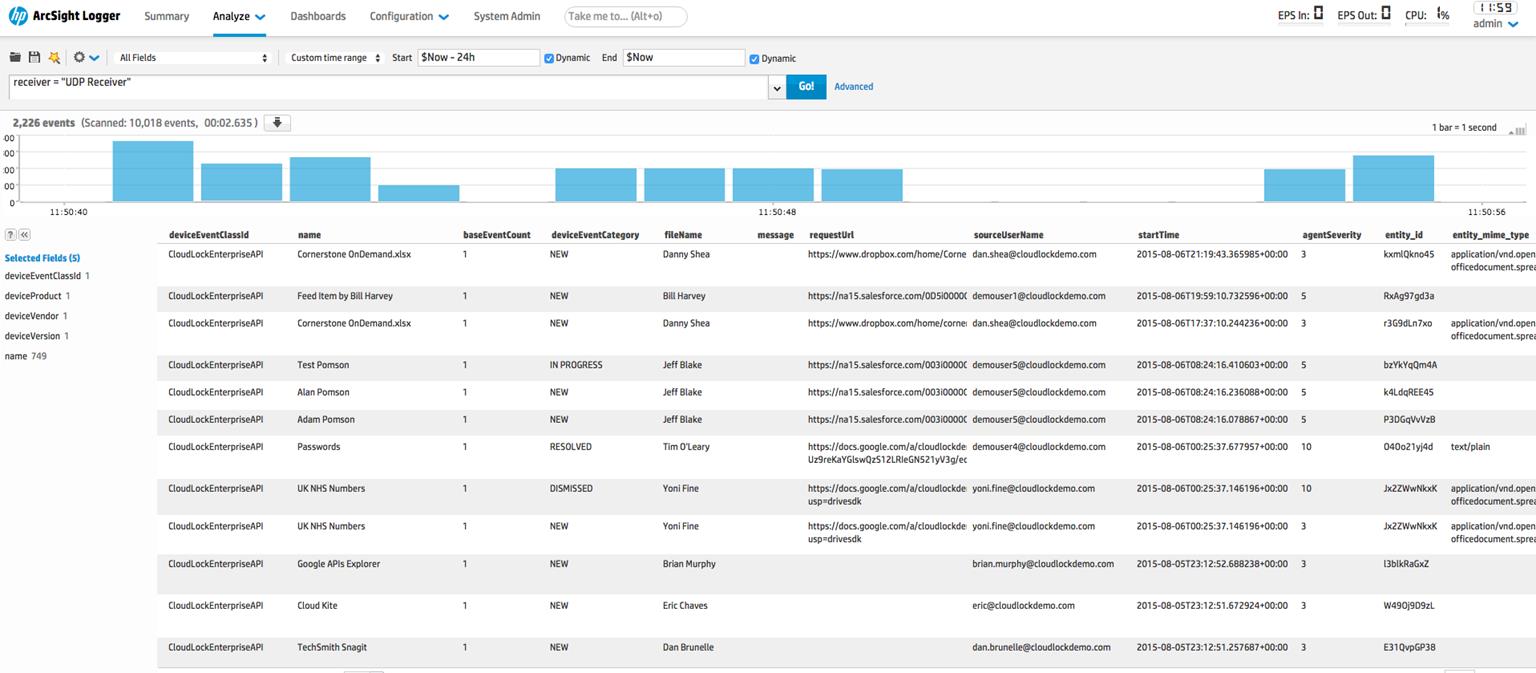

مثال: مراقبة الأمن باستخدام Cisco CloudLock

Cisco CloudLock هو حل قائم على واجهة برمجة التطبيقات يتكامل مع مجموعة واسعة من منصات SaaS السحابية الشائعة الحالية ، مثل G Suite و Salesforce و Office 365 و Dropbox و Box و ServiceNow و Slack و Okta وما إلى ذلك ، وكذلك مع IaaS / PaaS منصات مثل Salesforce و AWS. بخلاف الوكيل CASB ، يسمح لك الحل المستند إلى واجهة برمجة التطبيقات (API) بالعمل مع البيانات التي تم تحميلها بالفعل في السحابة ، وتحليل حركة المرور بين الشبكات السحابية ، والتحكم في الوصول من الأجهزة المحمولة والأجهزة الشخصية والشركة. في الوقت نفسه ، لا تتداخل Cisco CloudLock ، التي أصبحت تدريجيًا جزءًا لا يتجزأ من

مظلة Cisco ، في عمل المستخدم وتتصل بالغيوم التي يتم التحكم فيها بسبب API الخاصة بهم ، والتي تسمح لك بمراقبة الانتهاكات مثل:

- كلمة المرور التخمين

- تسجيل الدخول من موقع غير عادي (سرقة الحساب)

- انتهاك قواعد العمل بالمعلومات السرية (التخزين في سحابة المعلومات التي لا ينبغي أن تكون هناك)

- البرمجيات الخبيثة في السحابة

- تسرب البيانات

- انتهاك المتطلبات التنظيمية

- الوصول من التطبيقات المحظورة أو منتهية الصلاحية.

الوصول إلى هذه الحوادث ممكن من كل من خدمة Cisco CloudLock نفسها ، ومن خلال SIEM ، حيث توفر CloudLock المعلومات اللازمة من خلال واجهة برمجة التطبيقات الحالية. حاليًا ، يمكن دمج Cisco CloudLock مع Splunk و QRadar و Arcsight.

SOC

لذلك ، لدينا فكرة عن كيفية عمل مراقبة أمن المعلومات في البيئات السحابية الشائعة في روسيا. أنت الآن تفهم ما هي البيانات وكيف يمكنك تحميلها على SIEM الخاص بك. ولكن هل هذا يعني أنه يمكنك التحدث عن نظام مراقبة سحابة IS مدمج؟ بالطبع لا. يكفي أن نتذكر أنه وفقًا للمفهوم الشائع ، ولكن ليس الصحيح ، فإن SOC عبارة عن مزيج من الأشخاص والعمليات والتقنيات. تحدثنا أعلاه فقط عن التكنولوجيا. لقد حان الوقت للحديث قليلاً عن المكونات الأخرى.

بادئ ذي بدء ، ليس لدى عالم السحابة اليوم مفضل وقائد واضح. تستخدم الشركات غيوم مختلفة للقيام بمهام مختلفة. أعلاه ، أعطيت مثالًا على Cisco ، التي تستخدم حوالي 700 من موفري الخدمات السحابية في جميع أنحاء العالم في أنشطتها.

وكلها مختلفة ، مع أساليب مختلفة لضمان أمن المعلومات ومراقبتها. من أجل دمجها جميعًا في مركز مراقبة نظم المعلومات لدينا ، من الضروري أن ننظر إلى ما هو أبعد من طرق تحميل البيانات في SIEM وأن نبني إستراتيجية مراقبة كاملة متعددة السحابية ، تتضمن بالضرورة الخطوات التالية:- , ( use case). use case Splunk. , . , , - “”. , ? use case . — , .

- playbook' runbook', .

- , use case, . , , . Amazon — ( , , ..), ( , , Amazon EC2 VPC) (, , ). , , .

- , , , , .

- , . , , Threat Intelligence, , , ( Cisco Stealthwatch Cloud), (, Amazon Web Services ), , - . .

- , .

- , , , - . , - osquery.

- , (, WORM — Write Once, Read Many), (, AWS Key Management System) (, Amazon S3 Glacier).

- , , Threat Intelligence, (, GCP Azure), . , . , , .

- (SIEM), CASB NTA (, Cisco Stealthwatch Cloud).

- Threat Hunting, , . , , — . .

- .

يجب أن يؤخذ في الاعتبار أن بعض هذه المكونات ستتداخل مع مهام المراقبة الأخرى التي قد تواجهها مؤسستك - مراقبة SLA ، ومراقبة التوفر ، ومراقبة أداء التطبيق ، ومراقبة الاستخدام للفوترة اللاحقة ، إلخ. لذلك ، عند إنشاء نظام مراقبة أمن المعلومات في السحابة الخاصة بك ، حدد أولاً ما تم إنجازه بالفعل وما هو مخطط ليتم تنفيذه من قبل زملائك من الإدارات الأخرى - قد تتمكن من استخدام المنجزات أو الأدوات المنجزة بالفعل أو لمشاركة عدد من المهام مع الآخرين.يبدو أنني لم أكتب أي شيء خاص وجديد. إذا تم تصميم SOC الخاص بك بشكل صحيح في البداية ، فإن إضافة أي كيان جديد خاضع للرقابة (سواء كان سحابة أو ICS أو أجهزة محمولة) يجب ألا يؤدي إلى تغيير قوي في المستندات والعمليات المطورة مسبقًا. عندما نقوم بتصميم أو إجراء تدقيق SOC ، نحاول أن نأخذ في الاعتبار في البداية جميع هذه الجوانب في عملنا.استنتاج

في الخلاصة ، تجدر الإشارة إلى أن مراقبة IS للبيئات السحابية هي موضوع جديد نسبياً حتى بالنسبة لـ "الموضوعات القديمة" في السوق السحابية. لذلك ، تحدث التغييرات باستمرار في هذا الجزء ، وهو شيء لم يكن ممكنًا حتى ظهر مؤخرًا في مجموعة الموفر السحابي. الأمر نفسه ينطبق على وظائف مراقبة IS. بغض النظر عن المزود الذي نتحدث عنه ، يمكن أن يوفر لك أحد خيارات المراقبة المتعددة:- — .

- SIEM . , “” /.

- API, “” . .

- .

- الوصول من خلال الوسطاء الذين يقومون بجمع بيانات السحابة التي تهمك ، وإثرائهم بمعلومات إضافية وتطبيق الأدوات التحليلية المختلفة والخوارزميات ، وبعد ذلك يقومون بنقل نتيجة التحليل إلى نظام تحليل أحداث SIEM أو نظام أمن المعلومات الخاص بك.

كل هذه الخيارات الخمسة تختلف في تعقيد العمل معهم ، وسعر وسرعة المراقبة والاستجابة. لا أستطيع أن أقول أي واحدة تختار ، لأنه يعتمد إلى حد كبير ليس فقط على السحابة التي تعمل معها ، ولكن أيضًا على استراتيجية المراقبة لديك. IB. لا يمكنني إلا أن أساعد في قائمة الأسئلة التي أطرحها على نفسك ومزود الخدمة السحابية لديك ، والذي تقرر "توصيل حياتك" بهما:- هل تعمل / تخطط للعمل مع سحابة واحدة أم مع عدة؟

- ما آليات الحماية التي يقدمها مزود السحاب؟ ذلك يعتمد على ما يمكنك مراقبته وما لا.

- ISO 27001, Fed-RAMP, SOC2/3? , - - .

- ? .

- ? ( )?

- / ? , , .

- ? ? ? threat hunting? - Threat Intelligence?

- ? / ?

- API ?

- SIEM ? /API ( )?

- “” SIEM? use case ?

- SIEM ? — SIEM?

- SIEM CASB?

- SIEM TI- ?

فيما يلي قائمة مختصرة من الأسئلة ، ستتيح لك الإجابات التي ستمكّنك البدء في بناء عملية مراقبة أمن المعلومات في البيئات السحابية التي قررت أنت أو عملك استخدامها. كلما كنت مهتمًا بالإجابة على هذه الأسئلة ، كلما كلف الأمر أقل تكلفة بناء نظام مراقبة وستحدث حوادث أقل مع مواردك الممنوحة لموفري الخدمات السحابية الخارجية. كما تظهر تجربة Cisco في بناء أو تدقيق SOCs ، حتى مراكز مراقبة IS الأكثر نجاحًا والتي تتعامل بفعالية مع الحوادث داخل شبكة الشركة لا تقدم دائمًا قدرات المراقبة السحابية في بنيتها ، مما يستلزم إعادة هيكلتها. آمل أن تساعد الملاحظات والتوصيات الموضحة في هذين الجزأين في ضمان الأمن السيبراني.