في المقالات الثلاثة السابقة (

واحد ،

اثنان ،

ثلاثة ) ، تحدثنا عن كيفية قيامنا بترقية الشبكة السلكية في مكتب Jet Infosystems. حان الآن وقت الحديث عن ترقية الشبكة اللاسلكية.

عيوب الشبكة القديمة

بنيت الشبكة اللاسلكية في مكتبنا على معدات بائع آخر. وتسبب تشغيل هذه الشبكة في استياء شديد بين كل من المستخدمين ومسؤولي النظام.

ماذا لم يعجب المستخدمين؟

لم يكن من السهل الاتصال بالشبكة. قمنا بتطبيق مفهوم BYOD (إحضار جهازك الخاص) ، عندما يمكن للمستخدم توصيل الجهاز بالشبكة بشكل مستقل. على سبيل المثال ، إذا كان الجهاز المتصل بالشبكة هو كمبيوتر محمول خاص بشركة الموظف ، فيجب عليه توفير الوصول إلى كل من موارد الشركة والإنترنت. وإذا أحضر المستخدم جهازه - هاتف ذكي أو جهاز لوحي - فأنت بحاجة لمنحه حق الوصول إلى الإنترنت فقط. على الرغم من هذا الاحتمال ، تطلب دعم الشبكة اللاسلكية الكثير من جهود المسؤول ، حيث كان هناك العديد من المواقف التي يجب التعامل معها بشكل فردي. بالإضافة إلى الكثير من الفروق الدقيقة مع المنصات المجزأة عند عدم وجود وظائف موحدة. ونتيجة لذلك ، تبين أن تكاليف الموارد اللازمة لتسوية جميع الجوانب غير عملية تمامًا. كان أكثر منطقية لإعادة بناء كل شيء.

ما الشكاوى التي قدمها المسؤولون حول شبكة Wi-Fi؟

جاء عدد كبير من الطلبات من المستخدمين الذين يعانون من مشاكل اتصال مختلفة ، وعدم القدرة على تكوين المعدات ، وما إلى ذلك. بالإضافة إلى ذلك ، تم إنشاء الشبكة القديمة حوالي 2012-2013 ، ومنذ ذلك الحين تغيرت المعايير وأصبحت السرعات أعلى.

حسبنا وأدركنا أن ترقية شبكة موجودة سيكون أكثر تكلفة من استبدالها بالكامل بشبكة جديدة ، باستخدام بنية ومعدات Huawei. لقد قرروا ذلك.

كأساس تقني للحل ، تم اختيار نقاط الوصول AP6050DN و AP6052DN من هواوي. هذه هي الأجهزة الحديثة التي تدعم معايير IEEE 802.11b / g / n / ac وتعمل في النطاقين 2.4 جيجا هرتز و 5 جيجا هرتز. قررنا أيضًا استخدام وحدة التحكم في الشبكة اللاسلكية Huawei AC6605 (وبشكل أكثر دقة ، وحدتا تحكم مجمعتان في مجموعة) وبرنامج Huawei Agile Controller Campus (HACC) ومجمع الأجهزة لمنح ترخيص المستخدم والتحكم في الوصول.

ما هو الفرق بين النطاقين 2.4 جيجا هرتز و 5 جيجا هرتزالنطاق 5 جيجاهرتز مناسب بشكل أفضل لخدمة عدد كبير من الأجهزة في منطقة نقطة واحدة ، لا يتداخل المشتركون مع بعضهم البعض. في المدى 2.4 جيجا هرتز ، يكون المدى أطول ، وتتسرب الموجات بشكل أفضل من خلال الجدران والسقوف ، ويقلل التداخل بسبب الانعكاسات من الأثاث والعناصر الهيكلية.

مسح راديو

نظرًا لأن لدينا شكاوى حول شبكة Wi-Fi الحالية ، ليس فقط مع طريقة الاتصال ، ولكن أيضًا مع جودة التغطية الراديوية ، فقد بدأنا بمسح راديو. تقليديا ، يتم ذلك لتجاوز جميع الغرف مع جهاز كمبيوتر محمول ، مرصع بمحولات القياس ، وبرمجيات AirMagnet. في كل غرفة ، تحتاج إلى إجراء عدة قياسات ، وتحديد موضع الكمبيوتر المحمول.

يخبر ألكساندر جوليايف

asha77 : هناك العديد من الممرات الطويلة في مكتبنا ، وهي طويلة ومملة أن تحمل معدات القياس من جانبنا. بعد أن بدت هكذا لمدة يوم أو يومين ، شعرنا بالتعب وقررنا أن نجمع شيئًا أكثر تقدماً من الناحية التكنولوجية. غوغلينغ. على Avito ، تم شراء سكوتر نصف ميت مقابل 2500 روبل. من بقايا الملامح من جدار الفيديو ، تم تشبيه قاعدة ما حيث تم دمج قطع من سكوتر الدوران الذي لا يرحم مع جميع جوانبها بالإضافة إلى Raspberry Pi. قام الزملاء بتعديل المبرمج والألمان المبدعين (أو هل هم هولنديون؟) من برنامج github ، الذي يتم سكبه في وحدة تحكم الجيروسكوب ويسمح لك بالتحكم في الأوامر من خلال RS232 من Raspberry PI. تم تحميل تطبيق PI على Node.js للتحكم في وحدة التحكم من الهاتف الذكي. لقد تحولت إلى روبوت (يسمى Robik) ، يحمل كمبيوتر محمول للمشغل. بفضل Robik ، استغرق مسح الراديو التفصيلي للمكتب ما يقرب من نصف الوقت مما كانت عليه في النسخة المعتادة. هذا على الرغم من حقيقة أنه من الناحية العملية لم يتم إنهاء أي شيء بسبب ضيق الوقت.

لم يكن من دون مساعدة Robik اتضح أن مستوى الإشارة كان جيدًا. لذلك ، تم وضع نقاط الوصول في الأماكن الصحيحة بكثافة طبيعية. لكن البعض منهم في النطاق 2.4 جيجا هرتز تدخلوا مع بعضهم البعض. لذلك ، قررنا فصل 2.4 غيغاهرتز واستخدام 5 غيغاهرتز فقط بعد الترقية في الأماكن ذات الكثافة العالية من النقاط على جزء من النقاط.

بالإضافة إلى ذلك ، في الأماكن ذات الكثافة العالية ، قمنا بتركيب نقاط وصول سلسلة AP6052DN ، وليس AP6050DN. يتم وضعهم بواسطة البائع خصيصًا للأماكن التي بها عدد كبير من المشتركين. يحتوي AP6052DN على جهازين للإرسال ، يعمل أحدهما في نطاقين ويتحول تلقائيًا إلى المستوى الأمثل ، ويعمل جهاز الإرسال الثاني فقط عند 5 جيجاهرتز.

سلامة

يعني الوصول اللاسلكي دائمًا آلية ترخيص ، لأن الراديو بيئة مفتوحة ، ويمكن لأي شخص الاستماع إليها. لذلك ، ينبغي إيلاء أقصى قدر من الاهتمام لقضايا الأمن - التشفير ، التفويض. مع هذا ، تحتاج إلى البدء في تصميم شبكة لاسلكية.

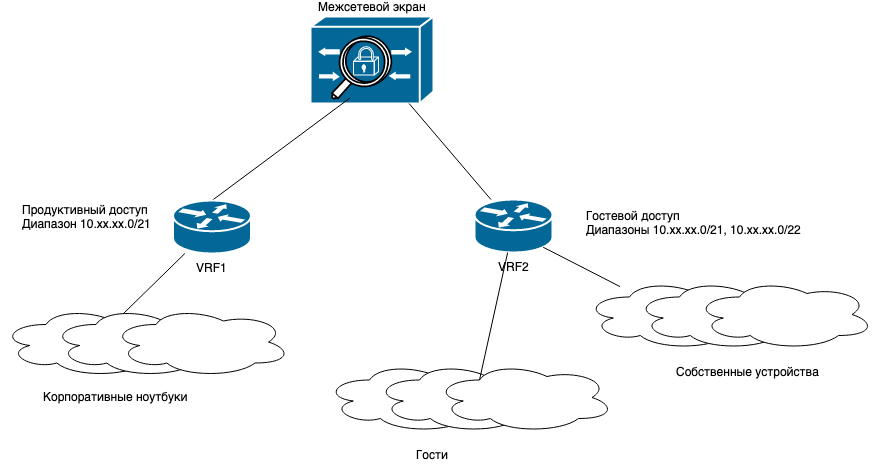

لدينا ثلاثة أنواع من الوصول: الوصول إلى الإنتاج ، وصول الضيف ، واتصال أجهزة الموظفين الخاصة.

وصول الإنتاج

يستخدم الوصول إلى الإنتاج على أجهزة الكمبيوتر المحمولة للشركات. يمكن للموظفين الوصول إلى نفس موارد الشركة عند الاتصال عبر الأسلاك. طورت الصناعة الخاصة بهذا الخيار منذ فترة طويلة مخطط ترخيص WPA2 قياسي.

يتم التفويض وفقًا لشهادات المستخدم الشخصية. في الشبكة القديمة ، كان حل تفويض البائع هو مرجع مصدق منفصل وشهادات مستخدم تم إنشاؤها بشكل مستقل. كان يعمل وفق مبدأ "بمجرد الإعداد ويعمل كل شيء" ، ولكن إذا حدث خطأ ما ، فلن يتمكن الدعم الفني لدينا من استخراج الشهادة التي تم إنشاؤها ووضعها على جهاز المستخدم يدويًا.

لذلك ، قررنا أنه لم يعد لدينا حل خاص بالملكية ، وسوف ندمج مع سلطة إصدار الشهادات المؤسسية الحالية لشركة Microsoft. هناك ثلاث طرق لتثبيت شهادة مستخدم على كمبيوتر المستخدم: من خلال سياسات مجموعة AD ، أو إحضار كمبيوتر محمول إلى قسم تكنولوجيا المعلومات ، الذي سيصدر موظفه شهادة ، أو يستخدم التوفير التلقائي.

دعنا نتحدث عن الطريقة الثالثة. كيف يعمل؟ يحاول المستخدم الاتصال بشبكة الإنتاج اللاسلكية الخاصة بنا. إذا قام بذلك للمرة الأولى ، فسيتم إعادة توجيهه تلقائيًا إلى بوابتنا الداخلية Huawei ، والتي يتم تنفيذها باستخدام منتج Agile Controller Campus ، وسيتم تقديمه لتشغيل أداة مساعدة صغيرة.

تبدأ هذه الأداة المساعدة في استدعاء Huawei Agile Controller Campus إلى سلطة إصدار الشهادات للشركات ، وتولد شهادة مستخدم فردية وتثبيتها في مخزن الشهادات على الكمبيوتر المحلي.

بشكل عام ، في الشركات التي تكون فيها جميع أماكن العمل قياسية إلى حد ما ، يكون توزيع الشهادات على محطات العمل باستخدام سياسات مجموعة Microsoft باستخدام Active Directory أكثر ملاءمة. ولكن هذا الأمر غير ممكن بالنسبة للمنظمة بأكملها ، لأن العديد من أجهزة الكمبيوتر تعمل على نظام Linux. لذلك ، فإن هؤلاء المطورين الذين قاموا بتثبيت إصدارات محلية مختلفة من Linux هم الأكثر تضرراً. مجموعة متنوعة من حلول تكنولوجيا المعلومات الحديثة لنظام التشغيل هذا ، للأسف ، تظهر في النهاية.

فيما يتعلق بكل ما سبق ، يجب أن تكون هناك دائمًا القدرة على تكوين محطة العمل يدويًا.

وصول الضيف

يمكن لأي موظف في شركتنا دعوة ضيف. إذا كان يحتاج إلى الوصول إلى الإنترنت ، عند الاتصال بشبكة Wi-Fi للشركات ، فإن النظام يعيد توجيهه تلقائيًا إلى بوابة التخويل (Captive Portal). في هذه الحالة ، يتلقى الضيف اسم المستخدم وكلمة المرور من الموظف الذي دعاه.

لكن من أين يحصل الموظف على معلومات تسجيل الدخول هذه بكلمة مرور؟ في السابق ، قام متخصصو تكنولوجيا المعلومات مرة كل شهرين أو شهرين بإنشاء مجموعات من تسجيلات الدخول وكلمات المرور ، والتي يمكن الحصول عليها من مكتب الاستقبال. يمكن لأي موظف أن يذهب إلى الأمناء ويطلب بيانات لدخول الشبكة. ثم أرسل الأمناء خطابًا إلى خدمة المعلومات والدعم الفني يتضمن معلومات عن الموظفين وعن الزوار الذين تم تقديم المعلومات لهم.

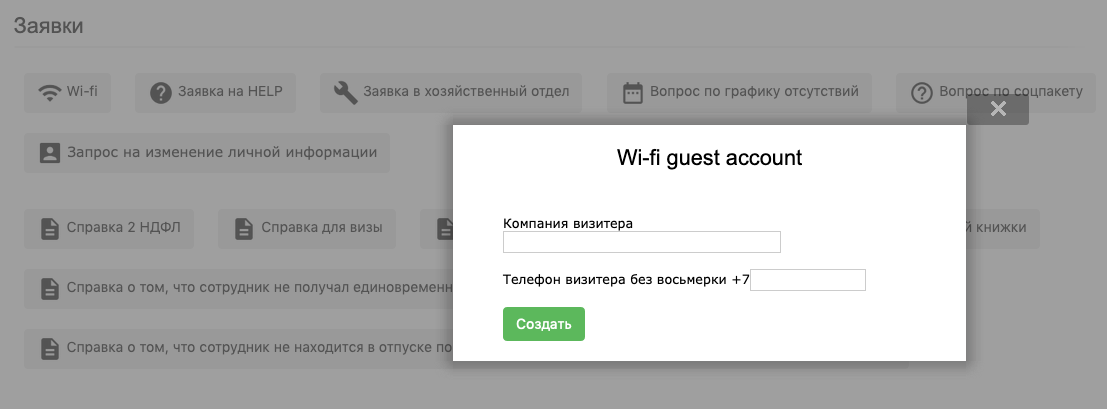

كما يمكنك أن تتخيل ، كانت الدائرة غير مريحة للغاية وعفا عليها الزمن. لذلك ، في الشبكة الجديدة ، اتخذنا نهجا مختلفا تماما. الآن لدينا قسم على البوابة الداخلية ، حيث يكفي إدخال اسم الشركة وهاتف الضيف المحمول. يتم إرسال رسالة نصية قصيرة تحتوي على بيانات تسجيل الدخول إلى هاتفه ، ويتلقى الموظف تأكيدًا لعملية ناجحة عن طريق البريد. كخيار النسخ الاحتياطي للفترة الانتقالية ، تركنا المخطط المعتاد مع الأمناء.

يحتوي منتج Huawei Agile Controller Campus (HACC) على عدة واجهات ويب لاستخدامها في أغراض متعددة: بوابة ترخيص للضيوف ، وواجهة مسؤول ، وبوابة خدمة ذاتية ووحدة SOAP. تحتوي الوحدة النمطية SOAP على العديد من واجهات برمجة التطبيقات التي يمكن استخدامها للتحكم في HACC من برامج الجهات الخارجية. لذلك ، لقد كتبنا واجهة للتفاعل بين بوابة الشركة مع حل Huawei.

بالنسبة إلى شبكة Wi-Fi الخاصة بالضيف ، نوفر الوصول إلى الإنترنت وإلى موارد الشركة المفتوحة لشبكة خارجية. لا نسمح باستخدام السيول وحركة مرور الشبكة التي تعتبر شبكات روبوتات ؛ يحظر الوصول إلى موارد البالغين والمضيفين المصممين للتحايل على القيود. بفضل هذه السياسة ، لم نشهد أي حركة فاشلة لحركة المرور المجنونة من شبكة Wi-Fi الخاصة بالضيف حتى الآن ، ولا نحد من النطاق الترددي.

الأجهزة المحمولة الخاصة

في شبكتنا الجديدة ، يتم استخدام بروتوكول EAP-TTLS لتخويل أجهزتنا الخاصة ، بدلاً من EAP-TLS ، أي أن الشهادات لا تُستخدم من جانب المستخدم ، لأنه من الصعب للغاية تثبيت الشهادة تلقائيًا على جهاز تعسفي. أنا أجرؤ على اقتراح أنه لا يوجد بائع يمكنه حلها.

في الوقت نفسه ، فإن اتصال EAP-TTLS له عيبه: يمكن للمهاجمين إعداد نقطة الوصول الخاصة به ومحاولة التقاط تسجيلات الدخول وكلمات مرور مستخدمينا على الهواء بطريقة أو بأخرى. لذلك ، مع تسجيلات الدخول وكلمات المرور المستخدمة للوصول إلى موارد الشركة ، لا يمكنك الاتصال بشبكة الضيف.

لقد أدخلنا أسماء مستخدمين وكلمات مرور منفصلة لتوصيل الأجهزة المحمولة الشخصية. يتم إنشاؤها وفقًا لمبدأ الضيوف الآخرين: يمكن لأي مستخدم تسجيل أجهزته المحمولة على بوابة خدمة ذاتية خاصة. الآن يتم تنفيذه من خلال أحد أشكال الويب من Huawei Agile Controller Campus. يكون التسجيل ساري المفعول لفترة معينة ، والتي تنتهي جنبًا إلى جنب مع تاريخ تغيير كلمة المرور الإلزامية وفقًا لسياسات الشركة.

إذا أراد أحد الموظفين إحضار الكمبيوتر المحمول أو الكمبيوتر اللوحي أو الهاتف الذكي الخاص به والوصول ليس فقط إلى الإنترنت ، ولكن أيضًا إلى موارد الشركة ، فسيتعين عليه تنسيق ذلك مع إدارة الأمن ، ثم انتقل إلى قسم المعلومات والدعم الفني ، حيث إنشاء وتثبيت شهادة منفصلة ، على غرار نظام اتصال الكمبيوتر المحمول للشركات.

لحسابهم الخاص

بالإضافة إلى الموظفين المتفرغين ، لدينا أيضًا موظفون مستقلون يحتاجون أيضًا إلى العمل عبر الإنترنت ، بما في ذلك عبر Wi-Fi. بالنسبة لهم ، نستخدم نفس ملف التعريف المستخدم لتوصيل الأجهزة المحمولة للموظفين بدوام كامل. هذا يلغي الحاجة إلى إنشاء حسابات شخصية للعاملين لحسابهم الخاص ، فأنت لست بحاجة إلى إدخالها في نظام Active Directory للشركة ، فأنت لست بحاجة إلى التعامل مع التنسيق المعقد مع خدمة الأمن - بشكل عام ، هناك صداع أقل بكثير. ولكن في الوقت نفسه ، يمكننا تزويدهم بإمكانية الوصول إلى الإنترنت التي نسيطر عليها.

أو ، على سبيل المثال ، اشترى بعض الموظفين جهاز كمبيوتر محمول شخصي. إنه يريد توصيله على الفور ، ووضع آخر التحديثات وما إلى ذلك. في هذه الحالة ، لا يحتاج إلى الذهاب إلى قسم المعلومات والدعم الفني وتنسيق اتصال الكمبيوتر المحمول الخاص به بالشبكة. يربطها بشكل مستقل بشبكة لاسلكية ويبدأ العمل فورًا. وعلى الرغم من حظر الوصول إلى موارد الشركة الداخلية ، يرجى الانتقال إلى الإنترنت للحصول على التحديثات.

الشبكات

تتصل نقاط الوصول بنفس مفاتيح الوصول مثل محطات عمل المستخدم. يتم توصيلها في شبكات محلية ظاهرية منفصلة ، يتم إعدادها في VRFs منفصلة. ترتبط نقاط الوصول بوحدات تحكم Huawei AC6605 WLAN عبر بروتوكول CAPWAP. يتم دمج وحدات التحكم في كتلة آمنة من الفشل ، وتعمل وحدة تحكم واحدة باعتبارها الأساسية ، والثانية مثل النسخ الاحتياطي. يعمل Huawei Agile Controller Campus كخادم ترخيص لهم.

ونتيجة لذلك ، تنتقل حركة مرور Wi-Fi بين نقاط الوصول فقط من خلال وحدة التحكم. إن انخفاض الأداء ليس مهمًا بالنسبة لنا ، ولكن من وجهة نظر إمكانية التحكم وتنفيذ وظائف حماية المعلومات المختلفة ، فإن هذا المخطط أكثر ملاءمة.

تقوم وحدة التحكم بنقل حركة المرور اللاسلكية من الأجهزة المحمولة إلى الشبكة الرئيسية. تنتقل حركة المرور من SSIDs مختلفة باستخدام VRFs مختلفة. حصلنا عليها بمبلغ قطعتين - واحدة للضيوف وأجهزة الموظفين الخاصة ، والثانية لشبكة العمل.

يتلقى المستخدمون عناوين IP من خادم DHCP للشركة. في السابق ، كان لدينا نطاق واحد كبير لـ 512 جهازًا لكل SSID ، ولكن الآن لوصول الضيف ، لدينا أربعة نطاقات IP (لكل 256 جهازًا لكل منها) ، وللوصول إلى العمل ولدينا أجهزتنا الخاصة لدينا 8 نطاقات (256 جهازًا لكل منها) . من أي مدى قد يتلقى المستخدم عنوان IP في البداية ، لأي مستخدم حول المكتب ، سيتم حفظ عنوان IP هذا بواسطة المستخدم.

في الوقت نفسه ، تشتمل بنية الشبكة التي اخترناها على عيوبها - فهناك المزيد من نقاط التحكم التي يجب مراقبتها. على وجه الخصوص ، عندما يتصل المستخدم ، ليس فقط العبارة الافتراضية الوحيدة ، ولكن أيضًا عناوين IP الأخرى مرئية له من خلال البنية الأساسية لشبكتنا. للوصول إلى الضيوف ، هذا ليس جيدًا من وجهة نظر أمن المعلومات ، لأنه كلما كانت المعلومات حول البنية التحتية الخاصة بنا متاحة للضيف ، كان ذلك أفضل.

لحل هذه المشكلات في شبكات الضيف ، اعتمدنا التدابير الأمنية الأساسية التالية:

- تشغيل ما يسمى الوضع الخاص من أجل استبعاد نقل حركة المرور بين الأجهزة اللاسلكية المتصلة ؛

- الوصول المحظور إلى جميع أجهزة الشبكة التي هي أجهزة التوجيه في IP الضيف يتراوح مع قوائم الوصول العادية.

هواوي تحكم رشيق الحرم الجامعي

Huawei Agile Controller Campus عبارة عن مجمع للأجهزة البرمجية. البرنامج مكتوب بلغة جافا باستخدام إطار Tomcat ويتم تشغيله على خادم يقوم بتشغيل Windows Server 2012 (يمكن أن يعمل أيضًا تحت SUSE Linux). يمكن استخدام Microsoft SQL Server أو Oracle كقاعدة بيانات.

عندما بدأنا مشروع إعادة هيكلة شبكة المكاتب ، قدمت Huawei HACC فقط في الإصدار الفعلي ، لذلك كان علينا شراء ثلاثة خوادم. واحد منهم يسمى مدير النظام - أنه يحتوي على قاعدة بيانات وجميع واجهات الويب. يقوم الخادمان الآخران بحجز بعضهما البعض بشكل متساوٍ - وهما وحدات تحكم النظام. يتفاعل جهاز التحكم في شبكة WLAN معهم (عبر بروتوكول RADIUS) عند الاتصال بالمستخدمين وترخيصهم. أي أن وحدة التحكم في شبكة WLAN تسأل في كل مرة أي وحدة تحكم بالنظام متاحة ما إذا كان مثل هذا المستخدم لديه بيانات اعتماد يمكنه الوصول إلى شبكة Wi-Fi.

أثناء قيامنا بتنفيذ مشروعنا ، قدمت Huawei القدرة على إجراء المحاكاة الافتراضية للخوادم. بالطبع ، استغلنا على الفور هذا. الآن ، بدلاً من ثلاثة خوادم فعلية ، لدينا جهازان ظاهريان. هذا أدى إلى التخلص من الكثير من المشكلات فورًا ، على وجه الخصوص ، مع التسامح مع الأخطاء ، والنسخ الاحتياطي لإدارة النظام والنسخ الاحتياطي لقاعدة البيانات (لأن الجهاز الظاهري يتم نسخه باستخدام لقطة وتدعمها المزرعة الافتراضية).

رسالة إخبارية SMS

وأخيراً ، بضع كلمات حول آلية توزيع الرسائل القصيرة مع تسجيل الدخول وكلمات المرور للوصول الضيف. مع استكمال خوادم HACC الفعلية كان مودم GSM الذي يتصل عبر منفذ تسلسلي. لسوء الحظ ، لا يمكنك توصيل منفذ COM بالجهاز الظاهري ، ولكن وجدنا حلاً. اتضح أن مهندسينا المشاركين في التحكم في الوصول في المكتب يقومون بشراء بوابات خاصة تسمح بحركة المرور من المنفذ التسلسلي ليتم لفها في الإيثرنت.

استخدمنا نموذج EverFocus EA-LAN1. عادةً ما يتم استخدامها لتوصيل قارئات التمريرات الإلكترونية ، ولكن بالنسبة للمودم الصيني GSM ، فإن هذه البوابة مناسبة تمامًا. يتم إرفاق برنامج تشغيل المنفذ التسلسلي الظاهري بالبوابة ، والتي لا تعمل HACC فيها بشكل أسوأ من تلك الموجودة في الجهاز الفعلي. لذلك ، قمنا بتنفيذ إرسال الرسائل القصيرة من الأجهزة الافتراضية دون أي مشاكل.

مكسيم كلوشكوف

استشاري أول ، تدقيق الحسابات والمشاريع المتكاملة

مركز حلول الشبكات

جت انفورمز

ألكساندر غولييف ،

« »