لذلك

وصلنا إلى إنشاء شهادات موقعة ذاتيا.

أين تطبق الشهادات الموقعة ذاتيا؟ بالطبع ، مع شهادة موقعة ذاتيًا ، لن تتمكن من التسجيل على موقع خدمات الدولة أو تقديم إعلان موقع إلى دائرة الضرائب الفيدرالية. ولكن بالنسبة لسير العمل الداخلي للشركة ، يمكن استخدامها. يمكنك أيضًا استخدامها لحماية مراسلات البريد الإلكتروني الشخصية ، في شبكات VPN ، إلخ. ولكن في أغلب الأحيان يستخدمون شهادات SSL موقعة ذاتيًا لتوفير وصول آمن عبر بروتوكول https إلى تطبيقات الويب. يبقى

OpenSSL الأداة الأكثر شعبية لإنشاء شهادات موقعة ذاتياً. تم وصف إجراء الحصول على شهادات SSL باستخدام نفس OpenSSL جيدًا

هنا . ولكنك لن تجد ذكر شهادات GOST ورموز

PKCS # 11 وما إلى ذلك. نحن هنا نلقي نظرة على واجهة رسومية بسيطة تسمح لك بالحصول على شهادات تستند إلى GOST R 34.10-2012 وبدون استخدام OpenSSL.

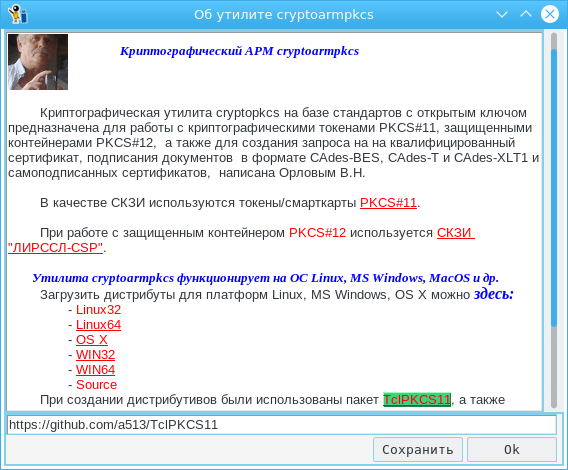

يمكن الحصول على الأداة المساعدة cryptoarmpkcs هنا لذلك ، انقر فوق الزر "شهادة موقعة ذاتيا":

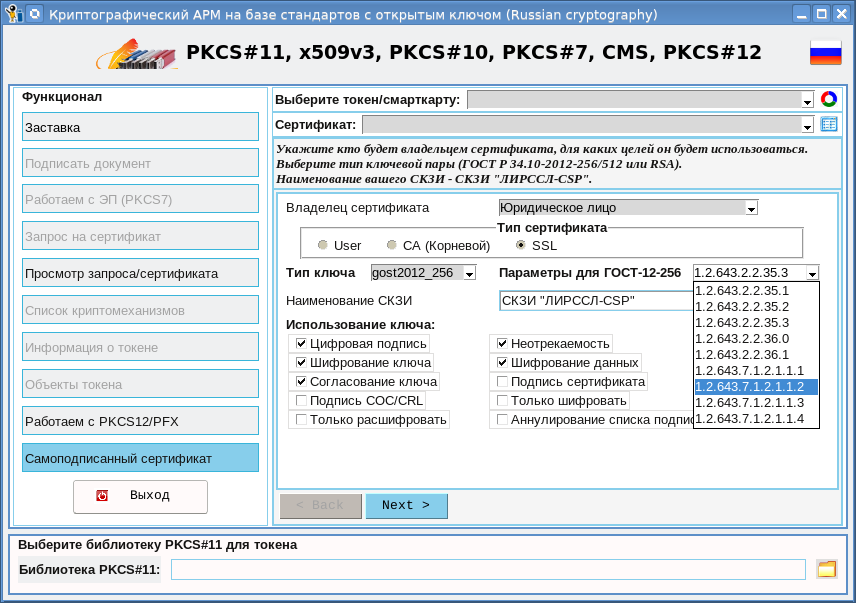

كما ترى ، لا تختلف علامة التبويب هذه كثيرًا عن علامة التبويب نفسها عند

إنشاء طلب شهادة. ظهرت هنا أزرار اختيار نوع الشهادة التي تم إنشاؤها "نوع الشهادة":

- شهادة المستخدم (زر المستخدم) ؛

- شهادة الجذر (زر CA) ؛

- شهادة SSL (زر SSL).

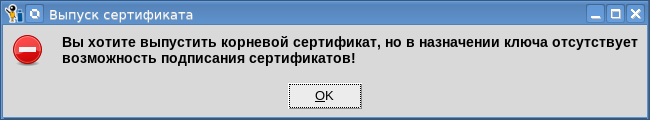

بطبيعة الحال ، تحتاج إلى بدء العمل عن طريق إصدار شهادة الجذر ، والتي سيتم على أساسها إصدار جميع الشهادات الأخرى. عند إنشاء شهادة جذر ، لا تنس تمكين مربع الاختيار "توقيع الشهادة" في مهمة المفتاح (الاستخدام):

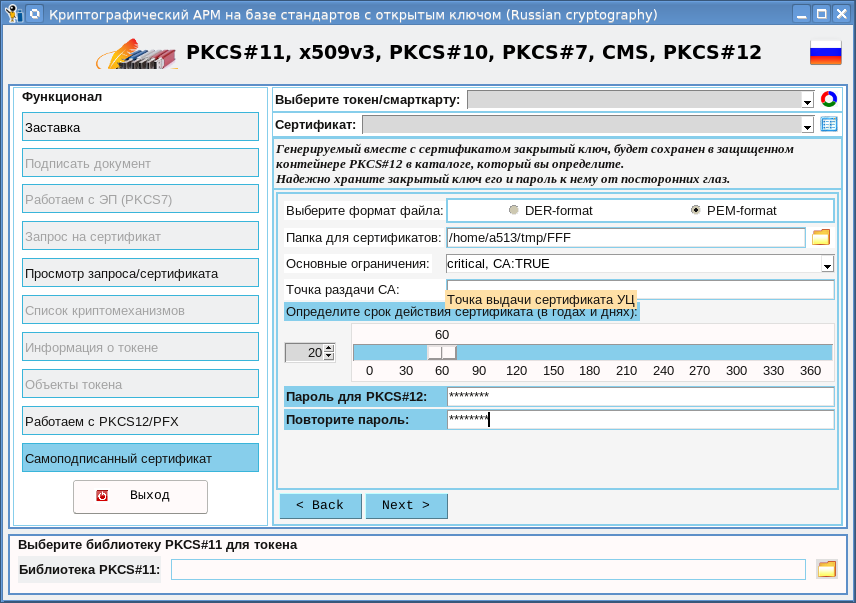

لقد أغفلنا ملء الحقول الرئيسية للشهادة ، فهي لا تختلف عن ملء الحقول نفسها للطلب ، وانتقل على الفور إلى الصفحات النهائية. هنا أول واحد:

في هذه الصفحة ، يجب عليك تحديد المجلد الذي سيتم فيه حفظ شهادة الجذر والمفتاح الخاص بها. سيحتاج هذا المجلد بعد ذلك إلى تحديده عند إصدار شهادات أخرى. يجب عليك أيضًا تحديد فترة صلاحية الشهادة. يمكنك أيضًا تحديد النقطة التي يمكنك من خلالها الحصول على شهادة الجذر. عند الإصدار ، سيتم حزم الشهادة والمفتاح الخاص في العديد من

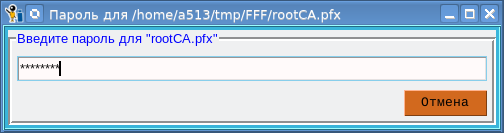

الحاويات الآمنة المفضلة

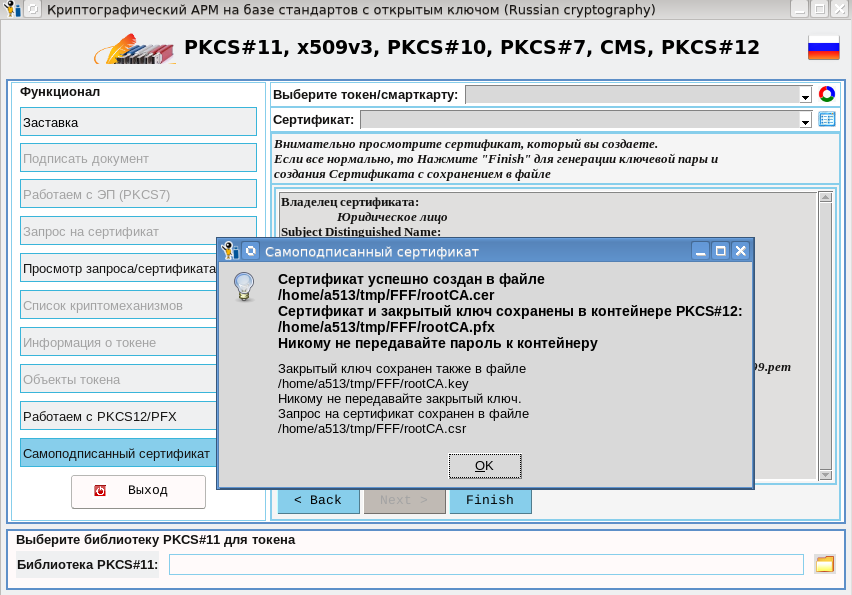

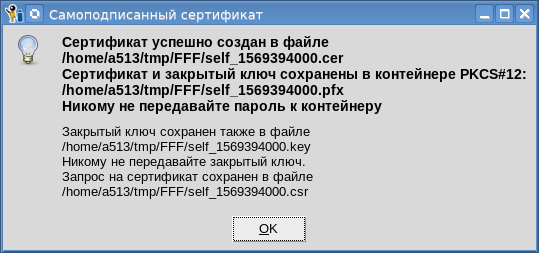

لـ PKCS # 12 . في هذا الصدد ، يجب عليك تعيين كلمة مرور للحاوية. نتيجة لذلك ، بعد النقر على زر "إنهاء" ، سيتم استلام شهادة الجذر:

عند إصدار الشهادة ، نحصل على أربعة ملفات في الدليل المحدد:

- rootCA.cer مع الشهادة نفسها بالتنسيق (PEM / DER) الذي حددته ؛

- rootCA.csr مع طلب شهادة ؛

- حاوية PKCS # 12 المحمية بكلمة مرور rootCA.pfx مع الشهادة والمفتاح الخاص ؛

- rootCA.key مع المفتاح الخاص بالتنسيق (PEM / DER) الذي حددته.

ملف rootCA.key ، إذا كنت لن تستخدمه ، فمن الأفضل تدميره على الفور. بخلاف ذلك ، قم بتخزينه في مكان يتعذر على الآخرين الوصول إليه. إخفاء كلمة المرور الخاصة بحاوية rooCA.pfx عن أعين المتطفلين.

الآن بعد أن حصلنا على شهادة الجذر ، يمكننا البدء في إصدار شهادات المستخدم ، بما في ذلك شهادات طبقة المقابس الآمنة:

بعد اختيار نوع الشهادة (شهادة SSL) ، ونوع المفتاح ، ومعلماته ، وكيفية استخدامه (المفتاح) ، ننتقل إلى الصفحة التالية:

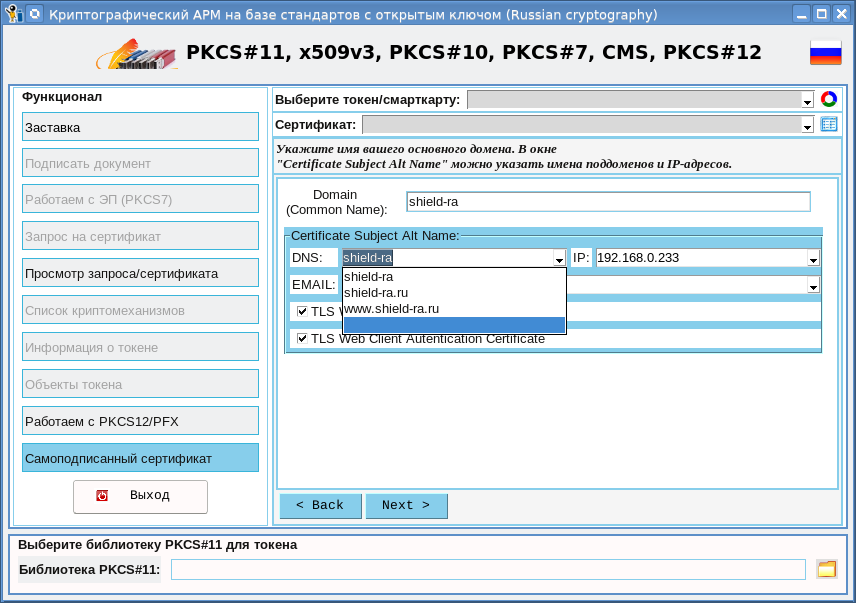

تحدد هذه الصفحة اسم النطاق الأساسي ، والذي سيتم إدخاله في حقل الاسم الشائع ، ويمكنك أيضًا تحديد أسماء إضافية (بديلة) لنطاقك. يمكنك أيضًا تحديد عناوين IP حيث يمكن تحديد مجالك. كل هذا يتم من أجل "

القلعة الخضراء المرغوبة ".

بعد التعامل مع المجالات ، انتقل عناوين IP إلى علامات التبويب التالية. كل شيء كالمعتاد هناك. الفرق الوحيد هو أنه بعد النقر فوق الزر "إنهاء" ، سيتم طلب كلمة المرور الخاصة بحاوية الجذر rootCA.pfx:

بعد إدخال كلمة المرور بنجاح ، نحصل أيضًا على أربعة ملفات:

تنطبق جميع التعليقات المتعلقة بكلمة المرور والمفتاح الخاص أعلاه فيما يتعلق بشهادة الجذر على بقية الشهادة. جميع الشهادات التي أصدرناها. ما التالي؟

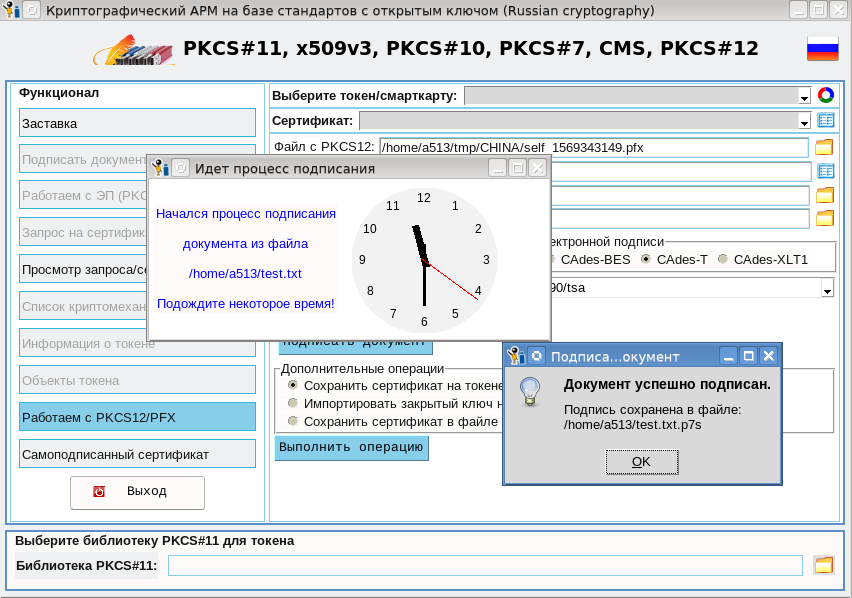

استخدمهم إذا كانت هذه شهادات مستخدم ، فيمكنك استخدامها في نفس الأداة المساعدة من خلال

حاويات PKCS # 12 ، في تدفق المستندات لتوقيع المستندات ، على سبيل المثال:

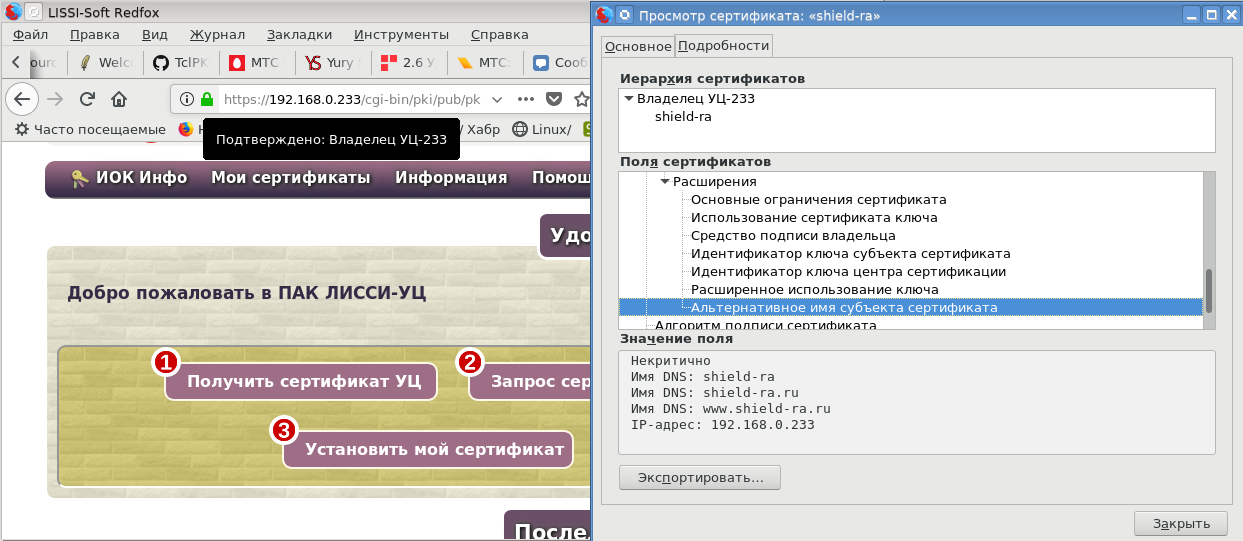

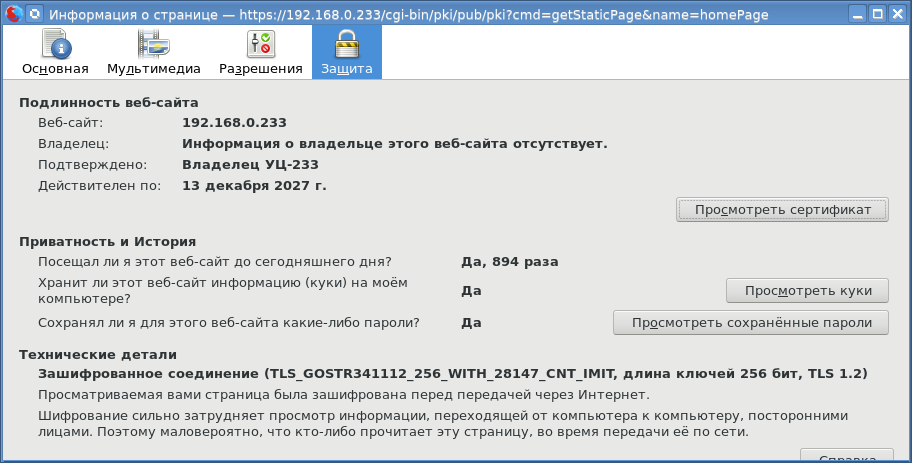

بالنسبة لشهادات طبقة المقابس الآمنة ، يجب استخدامها لغرضها المقصود لتنظيم قناة آمنة مع تطبيق ويب. على هذا النحو ، أخذنا مرجعًا مصدقًا حيث يتم تنظيم الوصول إلى موارده للمسؤولين وفقًا لـ GOST https. يتم نشر المرجع المصدق (CA) على أساس Apache2-2.4.10 مع الوحدة النمطية mod_ssl ، التي تدعم أنظمة التشفير الروسية. على الخادم (لدينا Linux) ، ضع شهادة SSL المستلمة (<الدليل الخاص بك> /self_xxx.cer) والمفتاح الخاص به (<your directory> /sel_xxx.key) في المجلد / etc / ssl واكتب المسارات إليهم في الملف / etc / apache2 / المواقع المتاحة / default-ssl:

... SSLCertificateFile < >/self_xxx.cer SSLCertificateKeyFile < >/self_xxx.key ....

أعد تشغيل apache2:

في مكان العمل (لدي نظام Linux) في

متصفح يدعم تشفيرًا

روسيًا ، قم بتثبيت شهادة الجذر (<الدليل الخاص بك> /rootCA.cer) بثقة بها. على الكمبيوتر العامل ، أضف السطر التالي إلى ملف / etc / hosts:

192.168.0.233 www.shield-ra.ru shield-ra.ru shield-ra

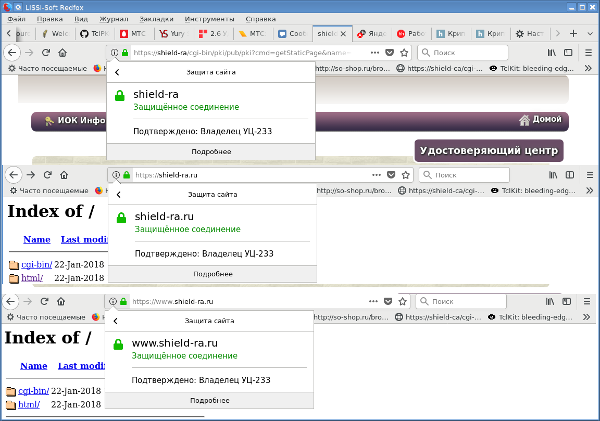

وانتقل إلى أحد هذه العناوين:

مضاءة ، أحرق "يتوق للقفل الأخضر".

تحقق من العناوين المتبقية:

الأخضر حولها. وأخيرًا ، دعنا نرى مجموعة الشفرات التي استخدمناها:

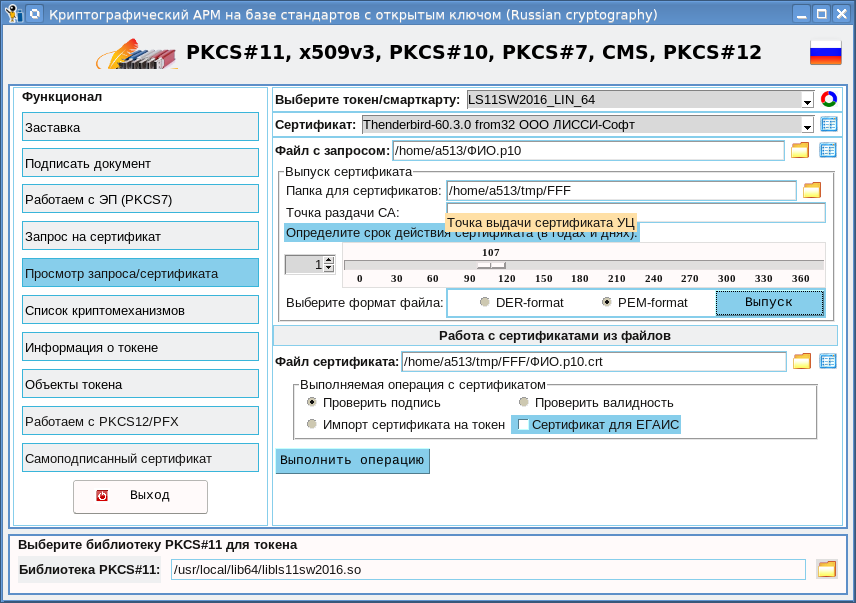

لإنشاء شهادات موقعة ذاتياً لطلبات الشهادة التي تم إنشاؤها مسبقًا ، تم توسيع وظيفة صفحة "عرض الطلب / الشهادة":

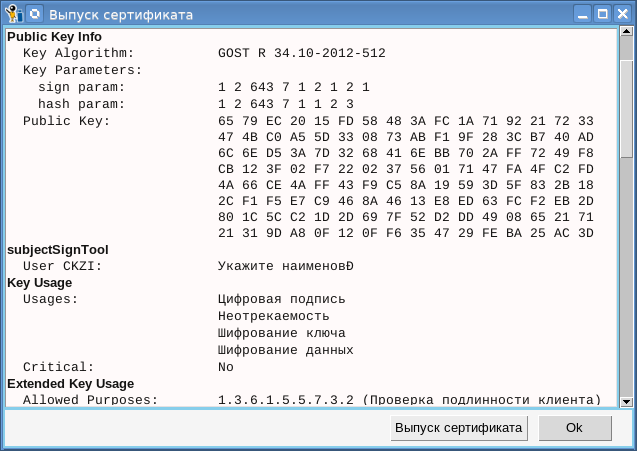

كما يتضح من لقطة الشاشة ، الآن لا يمكنك فقط عرض الطلب ، ولكن يمكنك أيضًا إصدار شهادة عليه. يتم استخدام الحاوية rootCA.pfx كشهادة الجذر. عند النقر فوق الزر "مشكلة" ، ستظهر لك نافذة مع طلب ، وبعد أن نظرت يمكنك النقر فوق الزر "شهادة إصدار":

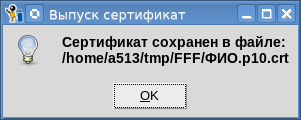

بعد النقر فوق الزر ، سيتم طلب كلمة مرور لحاوية الجذر وستصدر شهادة:

بالمناسبة ، يمكنك عرض الشهادة المستلمة في نفس الصفحة (زر "ملف الشهادة").

لذلك ، فإن أداة تشفير cryptoarmpkcs لدينا تسمح لك:

- العمل مع الرموز PKCS # 11 مع دعم للتشفير الروسي ؛

- إنشاء طلبات الشهادة ؛

- إنشاء والتحقق من توقيع إلكتروني (حتى CAdes XLT1) باستخدام الرموز PKCS # 11 ؛

- إنشاء توقيع إلكتروني (حتى CAdes XLT1) باستخدام حاويات PKCS # 12 ؛

- إصدار شهادات موقعة ذاتيا ؛

- عرض الشهادات والطلبات.

ربما ، هناك شيء مفقود في ذلك ، قل لي ، وسوف نأخذ بعين الاعتبار. شكرا على سعة صدرك

ملاحظة: يمكنك الآن تنزيل الإصدارات المحدّثة مباشرةً من الأداة المساعدة. للقيام بذلك ، ما عليك سوى تحريك مؤشر الماوس فوق العنوان "PKCS # 11 ، X509v3 ..." ، واضغط على زر الماوس الأيمن وحدد عنصر القائمة "حول البرنامج":