لدى Cisco استراتيجية صارمة إلى حد ما لاستيعاب الشركات في السوق ، والتي لا تجلب لنا الدخل في المجالات الرئيسية لأعمالنا فحسب ، بل تخلق أيضًا ما يحب الأجانب أن يطلق عليه "تحدي الكلمات" ، والذي يترجم غالبًا إلى "التحدي". ربما كان هذا يمثل تحديًا لخدمات أمن المعلومات الخاصة بنا ، ولكن الآن نجحنا في حل هذه المشكلة ، وأود أن أشاركها في حلها في هذه المقالة. كان جوهر المشكلة الأولية بسيطًا - بعد الإعلان عن الاستحواذ على أي شركة ، يستغرق في المتوسط حوالي عام واحد لدمجها بالكامل ، من وجهة نظر الأعمال التجارية ومن وجهة نظر البنية التحتية لتكنولوجيا المعلومات. ولكن سنة هي فترة طويلة إلى حد ما يجب علينا خلالها ليس فقط توفير الوصول إلى أعضاء جدد من فريقنا الوصول إلى موارد الشركة ، ولكن أيضا ضمان مراقبة الشركة استيعابها من وجهة نظر أمن المعلومات. حول كيفية حل هذه المشكلة ، أريد أن أتحدث.

أثناء عملية التكامل ، يُطلب من جميع موظفي الشركات المستحوذ عليها استخدام عميل Cisco AnyConnect VPN للوصول إلى جميع الموارد الداخلية ، نظرًا لأن شبكاتهم تعتبر في البداية غير موثوق بها ولا تمتثل لمتطلبات أمان المعلومات الخاصة بنا. في الوقت نفسه ، تحظر سياسة الأمان الخاصة بشركة Cisco تقسيم الأنفاق ، مما يعني أنه لا يمكن للموظفين الجدد العمل في وقت واحد في شبكة الشركة وعلى شبكة الإنترنت مباشرةً ، مما يخلق صعوبات غير عادية لهم ويخفض الإنتاجية (خاصة للمطورين). بالمناسبة ، وفقًا لاستطلاع أجرته بشكل غير رسمي خدمة IS الخاصة بنا في الشركات الأمريكية الكبيرة ، فإن الحظر المفروض على شق الأنفاق هو ممارسة شائعة تزيد من أمان شبكات الشركات.

لكن العودة لموظفي الشركات المكتسبة. قد تصبح أجهزة الكمبيوتر غير الموثوق بها نقطة دخول إلى شبكة الشركة ، لكن لا يمكننا السماح بذلك. ولكن في الوقت نفسه ، ينبغي عليهم توفير الفرصة للموظفين الجدد للعمل مع جميع أنظمتنا الداخلية حتى الانتهاء من الاندماج الكامل. يمكننا تنفيذ المخطط باستخدام VPN Site-to-Site ، لكنه لا يحل المشكلة الأصلية ، نظرًا لأننا لا نسمح بنفق الانقسام ، يظل المكتب المتصل غير موثوق به وسيكون الوصول عبر الاتحاد محدودًا للغاية. يجعل الاتصال بموارد شركة Cisco من المستحيل الوصول إلى الموارد المحلية أو الخدمات الخارجية (AWS ، GitHub ، إلخ). يؤدي الوصول إليها وفقًا لذلك إلى إيقاف الوصول إلى موارد Cisco. المعضلة :-( حتى في حالة تطبيق مصادقة الويب ، بقيت كل من التقنية (على سبيل المثال ، مع الإصدار IPv6) والصعوبات التنظيمية - قلة خبرة المستخدم وعدم القدرة على التحقق من الأجهزة قبل توفير الوصول (وهو ما تفعله

Cisco ISE في شبكة الشركة). علاوة على ذلك ، لا يمكن مراقبة المواقع غير الموثوق بها ، لأنها تفتقر إلى الأدوات اللازمة المقبولة كمعيار في Cisco.

لقد نشأت فكرة C-Bridge ، وهي حل شبكي يستخدم أجهزة توجيه ومحولات وأدوات الأمان من Cisco ، لتوفير اتصالات سريعة وآمنة ومراقبة أمان مواقع Cisco الجديدة أو غير الموثوق بها أو التي عفا عليها الزمن أو غير المتوافقة. من المهم صرف الانتباه قليلاً ، تجدر الإشارة إلى أننا نستخدم نفس الفكرة بالضبط في مشاريع إنشاءات شركة نفط الجنوب ، والتي من الضروري مراقبة سلامة القطاعات الصناعية وحتى المواقع المعزولة من العالم الخارجي.

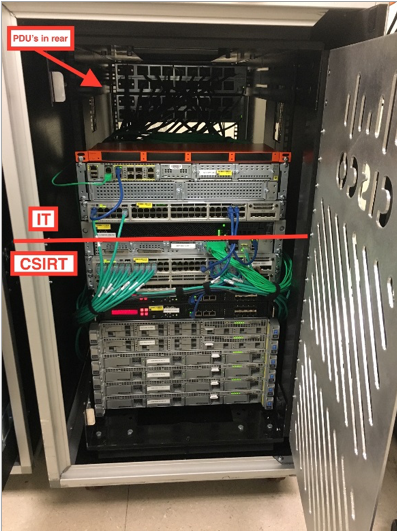

C-Bridge هو حل مستقل ومحمول بالكامل يستخدم إدارة الهوية والتحقق من أجهزة المستخدم لتوفير الوصول إلى موارد شركة Cisco والشبكات الأخرى (على سبيل المثال ، السحب) دون المساس بأمن مشروعنا. من الجانب ، يشبه C-Bridge رفًا عاديًا محشوًا بالمعدات المناسبة. يبلغ ارتفاعه الآن 20RU ، ولكن يتم تعبئته فقط عند 16RU (لا يزال 4RU احتياطيًا للاستخدام في المستقبل). من بين هذه 16RUs ، تم تخصيص ربع لمهام تكنولوجيا المعلومات ، والارباع الثلاثة المتبقية هي لأغراض الأمن والمراقبة.

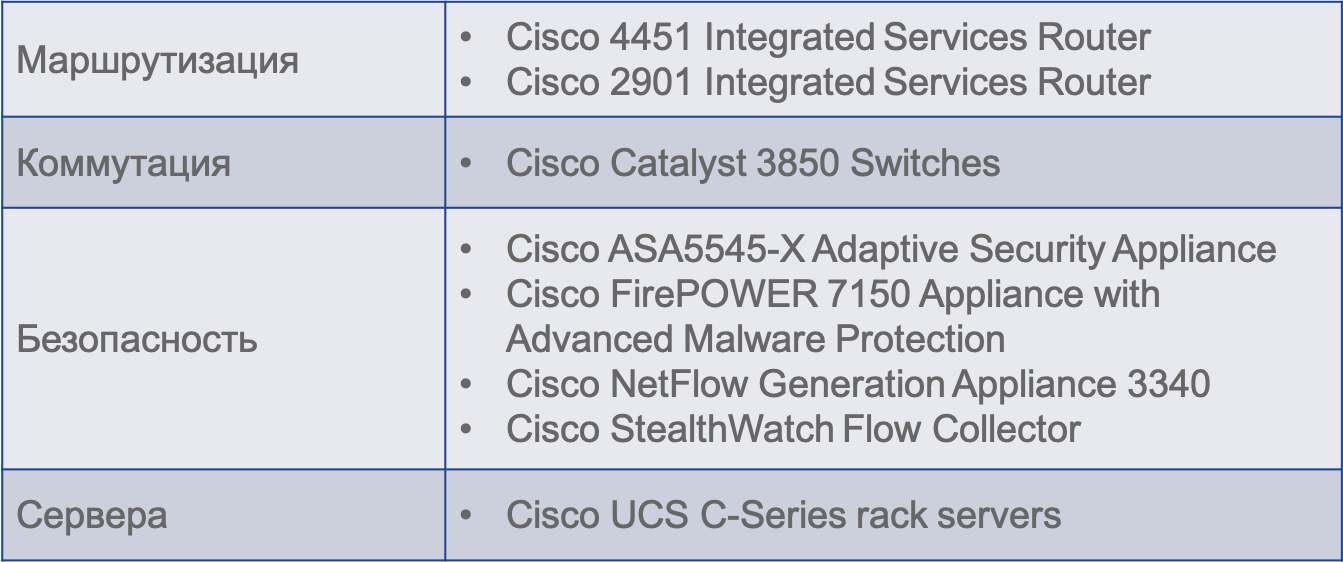

تراقب خدمة Cisco CSIRT IS المراقبة والاستجابة للحوادث مع C-Bridge كل الوصول إلى / عبر الإنترنت ، بما في ذلك الوصول إلى مواردنا الداخلية. الأجهزة من هذا الرف على النحو التالي:

بالإضافة إلى جدار الحماية ووظائف VPN ، تُستخدم حلول أمان المعلومات التالية أيضًا:

- سيسكو NGIPS مع AMP للشبكات

- vWSA مع AMP للمحتوى يتكامل مع ThreatGrid

- توليد Netflow غير المنقول ونقله إلى Cisco Stealthwatch vFlowCollector

- CSIRT PDNS ومظلة سيسكو

- Qualys مشكلة عدم حصانة الماسح الضوئي (افتراضي)

- BGP بلاك هول / الحجر الصحي

- وظائف DLP

- مجموعة Syslog.

تمر كل حركة المرور من المواقع غير الموثوق بها الآن عبر C-Bridge ، وهي نقطة التحكم الرئيسية. المستخدمون عن بعد الذين يستخدمون AnyConnect يتصلون أيضًا بـ Cisco ASA في C-Bridge ويمكنهم بعد ذلك الاتصال إما بموارد الشركة أو بالإنترنت. يتم الوصول إلى شبكة Cisco عبر نفق DMVPN ، وتنتقل حركة المرور إلى الخدمات السحابية أو موارد الإنترنت مباشرة ، دون الحاجة إلى المرور عبر شبكة Cisco. في الوقت نفسه ، يساعد وجود نظام الكشف عن الهجمات من الجيل التالي من Cisco في C-Bridge ، ونظام التحكم في الوصول إلى الإنترنت من Cisco Web Security ، ونظام مكافحة البرامج الضارة من Cisco ، ونظام مراقبة DNS الخاص بـ

Cisco ، ونظام الكشف عن الحالات الشاذة من

Cisco ، مما يساعد على حماية شبكة غير

موثوقة من التعرض للضرب. أنه يحتوي على تعليمات برمجية ضارة وانتهاكات أخرى لأمن المعلومات.

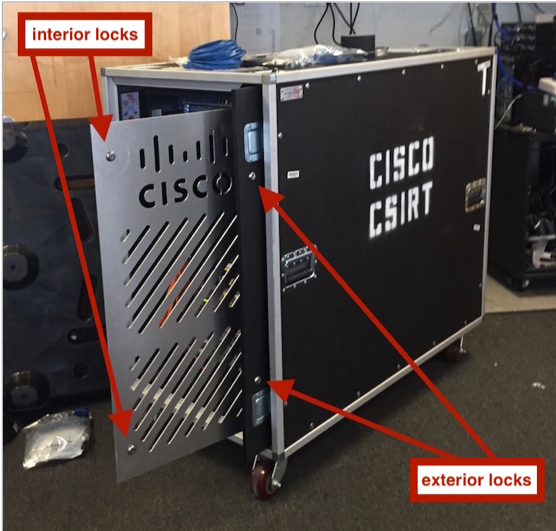

نظرًا لاستخدام C-Bridge في بيئة غير موثوق بها ، بالإضافة إلى آليات الأمان المدمجة والتحكم في الوصول في أدوات الأمان نفسها ، فنحن نحمي فعليًا حامل الهاتف المحمول الموجود على جانب الشركة المستحوذ عليها. يتم استخدام مجموعتين من الأقفال (داخل + خارج) على "الأبواب" الداخلية والخارجية للجسر C. في الوقت نفسه ، لا تتداخل الأبواب المغلقة مع العمل مع الأسلاك لتوصيلها بالشبكة وإمدادات الطاقة. بعد التنفيذ ، قد يتم ترك الباب الخارجي مفتوحًا للتهوية.

لكن هذا القرار لا يقف ساكنا. الآن وقد أصبح لدينا اتصال آمن بالمواقع غير الموثوق بها بشبكة Cisco ، أصبحت الميزات الجديدة التي تم تزويد C-Bridge بها متاحة. على سبيل المثال ، دعم 802.1x لتوصيل Telepresence أو تنزيل صور وبرامج نظام التشغيل لأجهزة الكمبيوتر المحمولة للشركات من Cisco. أيضا ، التكامل بين حلول C-Bridge وفريق السلامة والأمن (الأمن المادي) للتنفيذ المبكر لأنظمة المراقبة بالفيديو والتحكم في الوصول في مقر الشركة المستحوذ عليها ممكن أيضًا.

لقد كانت سنوات الخبرة الطويلة مع C-Bridge ناجحة للغاية ، ولكن كان هناك عدد من الصعوبات المرتبطة بحجم الرف 20 tyunite. كان السبب الرئيسي يتعلق بحقيقة أنه في المواقع الصغيرة:

- لم يكن هناك مكان منفصل لجسر C

- يمكن أن يسخن الحامل بدون تكييف وتهوية جيدين

- يجري وضعها في أماكن العمل ، وكان الحافلة صاخبة جدا.

لقد أدخلنا مفهوم بوابة C-Bridge Lite خفيفة الوزن لدمج وظائف أمن تكنولوجيا المعلومات والمعلومات في حزمة صغيرة مع الحد الأدنى من المتطلبات لمنطقة التثبيت ، والأثر البيئي والتكلفة. أدى تقليل الحامل إلى انخفاض في عرض النطاق الترددي وأداء C-Bridge ، ولكن بالنسبة للمواقع الصغيرة ، لم يكن هذا أمرًا بالغ الأهمية. نتيجة لذلك ، تم تطوير مفهوم بوابات الأمن متعددة المستويات ، والتي تستخدم في المكاتب بأحجام مختلفة:

- صغير : 2RU = ISR4451 مع Etherswitch و FTD لـ ISR (UCS-E) و UCS-E لـ CSIRT VMs ، حتى 300 ميجابت في الثانية

- متوسطة : 3RU = ISR4451 مع وحدة التبديل و 2 x UCS-E لـ CSIRT VMs + ASA5555X-FTD ، حتى 600 ميجابت في الثانية

- كبير : حل قياسي على C حامل C-Bridge ، 1 جيجابت في الثانية +.

تشمل مزايا حل C-Bridge ما يلي:

- السرعة . توفير وصول متزامن إلى موارد الشركة والشبكات غير الموثوق بها لمدة 10 أشهر بشكل أسرع.

- قابلية التوسع . يمكن تنفيذ الحل في موقع واحد أو أكثر.

- إعادة الاستخدام . رف واحد يمكن إعادة استخدامها في مشاريع جديدة.

- أمن الشبكة . القدرة على مراقبة الإنترنت وحركة المرور الداخلية في شبكة غير موثوق بها لاكتشاف التهديدات المحتملة.

- إنتاجية الموظفين . يلغي الحاجة إلى استخدام AnyConnect للوصول إلى الموارد المحلية.

في نهاية عملية التكامل ، تتم إزالة بوابة C-Bridge من الشركة المستحوذ عليها ، والتي تدمج مع شبكة Cisco ولم تعد تتطلب آليات وأدوات حماية إضافية لرصدها - تصبح جزءًا لا يتجزأ من بنيتنا الأساسية.