في عام 2018 ، دخل

قانون تحديد الهوية البيولوجية حيز التنفيذ في روسيا. تقوم البنوك بتنفيذ المجمعات البيومترية وجمع البيانات لوضعها في نظام البيومترية الموحدة (EBS). يتيح تحديد الهوية البيولوجية للمواطنين فرصة تلقي الخدمات المصرفية عن بُعد. هذا يحفظهم من قوائم الانتظار ويسمح لهم تقنيًا "بزيارة البنك" في أي وقت من اليوم.

لقد كان راحة التعرف عن بُعد بالصور أو الصوت موضع تقدير ليس فقط من قبل عملاء البنوك ، ولكن أيضًا من قِبل مجرمي الإنترنت. على الرغم من رغبة المطورين في جعل التكنولوجيا آمنة ، فإن الباحثين يقومون دائمًا بالإبلاغ عن ظهور طرق جديدة لخداع مثل هذه الأنظمة.

لذلك ربما يجب ألا توافق على عرض المشغل الودي للخضوع لتحديد الهوية في أحد فروع البنك؟ أم أنك تستفيد من التكنولوجيا الجديدة؟ نحن نفهم هذا المنصب.

ما هي المشكلة؟

يتميز التعريف الحيوي بميزات تميزه عن زوج اسم المستخدم / كلمة المرور المعتاد أو 2FA "الآمن":

- البيومترية البيانات العامة. يمكنك العثور على الصور والفيديو والتسجيلات الصوتية لأي شخص تقريبًا من سكان كوكب الأرض واستخدامها لتحديد الهوية.

- لا يمكن استبدال الوجه أو الصوت أو بصمات الأصابع أو شبكية العين بنفس سهولة كلمة المرور أو رقم الهاتف أو الرمز المميز لـ 2FA.

- تؤكد الهوية البيومترية على شخص لديه احتمال قريب من ، ولكن لا يساوي 100 ٪. بمعنى آخر ، يعترف النظام أنه يمكن لأي شخص أن يختلف إلى حد ما عن نموذجه الحيوي المخزن في قاعدة البيانات.

نظرًا لأن أبواب الباب الدوار في المطارات لا تفتح فقط بيانات البيومترية ، ولكن أيضًا خزائن البنوك والمتسللين ومجرمي الإنترنت في جميع أنحاء العالم يعملون بجد على طرق لخداع أنظمة تحديد الهوية البيولوجية. في كل عام ، يحتوي برنامج مؤتمر BlackHat لأمن المعلومات دائمًا على

تقارير تتعلق بمواطن الضعف في القياس الحيوي ، ولكن لا توجد خطب عملية حول تطوير أساليب الحماية.

تشمل المشكلات الرئيسية المرتبطة بالتعرف على الهوية البيولوجية الاحتيال والتسرب والسرقة وضعف جودة البيانات التي تم جمعها بالإضافة إلى جمع بيانات متعددة لشخص واحد بواسطة منظمات مختلفة.

غش

غالبًا ما توجد في وسائل الإعلام منشورات متعلقة بطرق مختلفة للغش في أنظمة تحديد الهوية البيولوجية. هذه

بصمة لوزيرة الدفاع الألمانية أورسولا فون دير لين ، المصنوعة من صورها العامة ،

والاحتيال على Face ID على iPhone X باستخدام قناع ،

والسرقة المثيرة

البالغة 243 ألف دولار بمساعدة صوت الرئيس التنفيذي

المزيف ،

وأشرطة الفيديو المزيفة مع النجوم التي تفوز بالاحتيال ، وبرنامج ZAO الصيني ، الذي يسمح لك

باستبدال شخصية حرف الفيديو بأية طريقة أخرى.لمنع الأنظمة البيومترية من التقاط الصور والأقنعة للأشخاص ، يستخدمون تقنية اكتشاف "حيوية" - الكشف عن الثبات - مجموعة من الاختبارات المختلفة التي تسمح لك بتحديد أن الشخص الحي أمام الكاميرا ، وليس قناعته أو صورته. ولكن هذه التكنولوجيا يمكن خداعها.

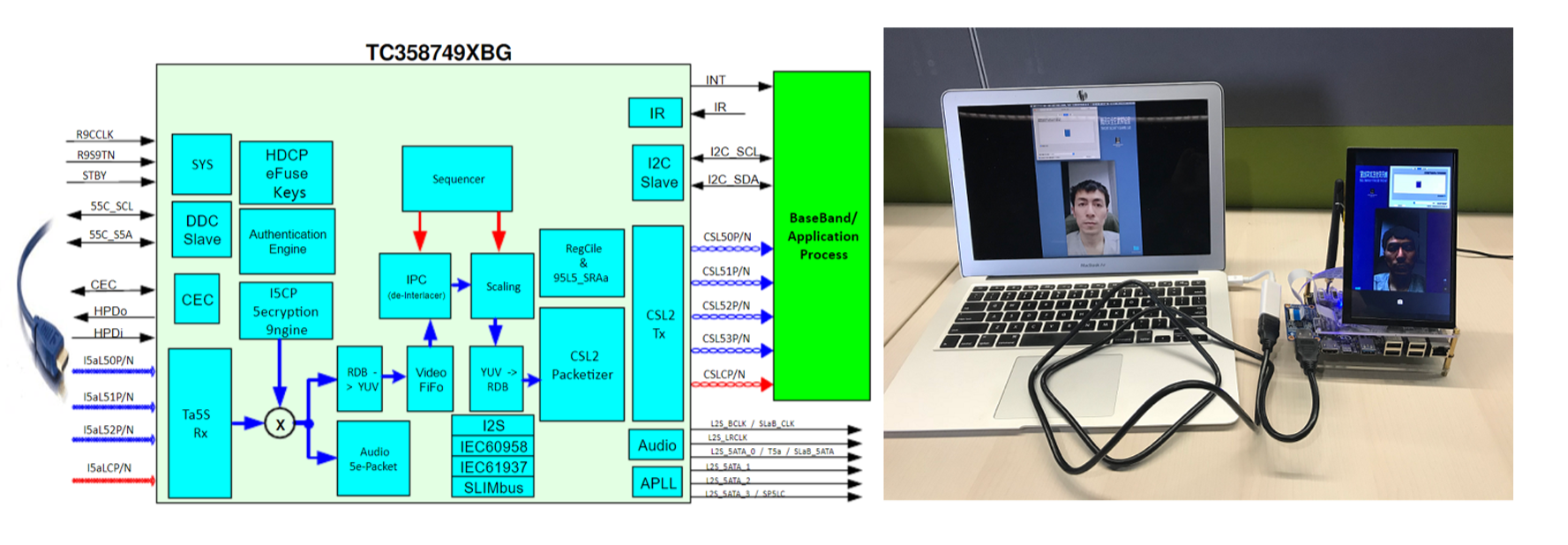

تضمين دفق الفيديو وهمية في نظام البيومترية. مصدر

تضمين دفق الفيديو وهمية في نظام البيومترية. مصدرتقرير

المصادقة البيومترية تحت التهديد: اكتشاف القرصنة للكشف عن الثبات المقدم في تقرير

BlackHat 2019 حول التحايل على اكتشاف الثبات بنجاح في جهاز Face ID باستخدام النظارات التي يرتديها شخص نائم ، ويقدم تدفقات صوتية وفيديو مزيفة ، وطرق أخرى.

X- النظارات - نظارات للكشف عن الغش في معرف الوجه. مصدر

X- النظارات - نظارات للكشف عن الغش في معرف الوجه. مصدر

لراحة المستخدمين ، يتم تشغيل Face ID إذا وضع شخص نظارات شمسية. في الوقت نفسه ، ينخفض مقدار الضوء في العينين ، وبالتالي لا يمكن للنظام إنشاء نموذج ثلاثي الأبعاد عالي الجودة للمنطقة المحيطة بالعينين. لهذا السبب ، بعد اكتشاف النظارات ، لا يحاول Face ID استخراج معلومات ثلاثية الأبعاد حول العيون ويعرضها في نموذج مجردة - منطقة سوداء ذات نقطة بيضاء في الوسط.

جودة جمع البيانات والاعتراف الخاطئ

تعتمد دقة التعرف إلى حد كبير على جودة البيانات الحيوية المخزنة في النظام. لضمان الجودة الكافية للاعتراف الموثوق ،

هناك حاجة إلى المعدات التي تعمل في فروع البنوك غير المزعجة والمشرقة.تتيح لك الميكروفونات الصينية الرخيصة تسجيل عينة صوتية في ظروف معاكسة ، وتتيح لك كاميرات الميزانية التقاط صورة لإنشاء نموذج بيومتري. ولكن في مثل هذا السيناريو ، يزداد عدد مرات التعرف الخاطئة بشكل كبير - احتمال أن يأخذ النظام شخصًا لشخص آخر ، بنبرة صوت مماثلة أو مظهر مشابه. وبالتالي ، فإن البيانات البيومترية ذات النوعية الرديئة تخلق المزيد من الفرص لخداع النظام الذي يمكن للمهاجمين الاستفادة منه.

جمع القياسات الحيوية متعددة

بدأت بعض البنوك في إدخال نظام القياس الحيوي الخاص بها قبل حصول EBS. بعد اجتياز قياساته الحيوية ، يعتقد الشخص أنه قادر على استخدام تكنولوجيا الخدمة الجديدة في البنوك الأخرى ، وعندما يتبين أن هذا ليس كذلك ، فسوف يقوم بتسليم البيانات مرة أخرى.

الموقف مع وجود العديد من أنظمة المقاييس الحيوية المتوازية يخلق خطر:

- الشخص الذي اجتاز القياسات الحيوية مرتين ، على الأرجح ، لن يفاجأ من الاقتراح بتكرار هذا الإجراء ، وفي المستقبل قد يصبح ضحية لمحتالين الذين يقومون بجمع القياسات الحيوية لأغراضهم الإجرامية.

- تحدث التسريبات وإساءة الاستخدام في كثير من الأحيان مع زيادة عدد قنوات الوصول إلى البيانات المحتملة.

التسريبات والسرقة

قد يبدو أن تسرب أو سرقة البيانات البيومترية كارثة حقيقية لأصحابها ، ولكن في الواقع ، كل شيء ليس سيئًا للغاية.

في الحالة العامة ، لا يخزن نظام المقاييس الحيوية الصور والتسجيلات الصوتية ، ولكن مجموعات من الأرقام التي تميز شخصًا - نموذجًا للقياسات الحيوية. والآن دعنا نتحدث عن هذا بمزيد من التفصيل.

لبناء نموذج للوجه ، يجد النظام نقاطًا مرجعية بشرية تحدد خصائصه الفردية. تختلف خوارزمية حساب هذه النقاط من نظام إلى آخر وهي سر المطورين. الحد الأدنى لعدد نقاط التحكم هو 68 ، ولكن في بعض الأنظمة يكون عددها 200 أو أكثر.

بناءً على النقاط المرجعية التي تم العثور عليها ، يتم احتساب الواصف - مجموعة فريدة من خصائص الوجه ، مستقلة عن الشعر والعمر والمكياج. واصف الناتج (مجموعة من الأرقام) هو نموذج البيومترية التي يتم تخزينها في قاعدة البيانات. من المستحيل استعادة الصورة الأصلية من النموذج.

لتحديد المستخدم ، يقوم النظام بإنشاء نموذجه الحيوي ومقارنته مع الواصف المخزن في قاعدة البيانات.

هناك عواقب مهمة لمبدأ بناء النموذج:

- من غير المرجح أن ينجح استخدام البيانات المسروقة من نظام بيومتري واحد لخداع نظام آخر بسبب خوارزميات البحث المختلفة عن النقاط المرجعية والاختلافات الخطيرة في النموذج الناتج.

- من المستحيل أيضًا خداع النظام بمساعدة البيانات المسروقة منه - يتطلب التعريف تقديم صورة فوتوغرافية أو تسجيل صوتي ، والذي سيتم استخدامه بالفعل في بناء النموذج والمقارنة مع المعيار.

حتى إذا كانت قاعدة البيانات لا تخزن فقط نماذج البيومترية ، ولكن أيضًا الصور والصوت التي بنيت عليها ، فمن المستحيل خداع النظام بمساعدتهم "على الجبهة": خوارزميات للتحقق من "حيوية" تنظر في نتائج خاطئة مع المصادفة الكاملة للواصفات.

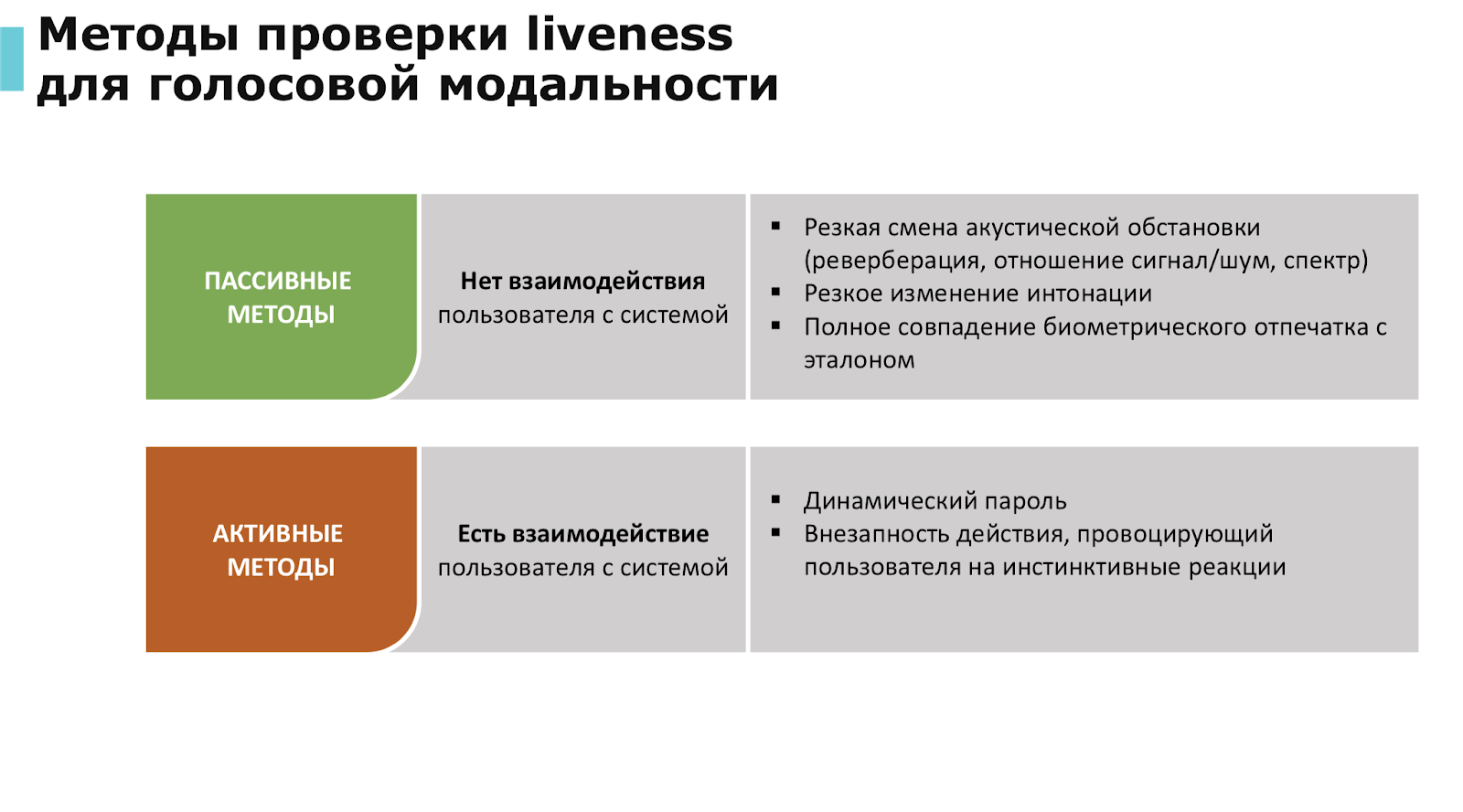

أساليب التحقق من الصلاحية لطريقة الوجه والصوت.

أساليب التحقق من الصلاحية لطريقة الوجه والصوت.

المصدر: مركز تقنية الكلاموبالتالي ، فإن استخدام بيانات المقاييس الحيوية التي تم تسريبها لن يساعد مجرمي الإنترنت في الحصول على فوائد مادية بسرعة ، مما يعني أنهم أكثر عرضة للبحث عن طرق أكثر إثراء وموثوقية للإثراء.

كيف تحمي نفسك؟

يتطلب

توجيه الاتحاد الأوروبي PSD2 ، الذي

دخل حيز التنفيذ في 14 سبتمبر 2019 ، والمعروف أيضًا باسم Open Banking ، من البنوك تطبيق المصادقة متعددة العوامل لضمان أمان المعاملات البعيدة التي تتم على أي قناة. وهذا يعني الاستخدام الإلزامي لاثنين من مكوناتها الثلاثة:

- المعرفة - بعض المعلومات معروفة فقط للمستخدم ، على سبيل المثال ، كلمة مرور أو سؤال أمان.

- حيازة - جهاز يمتلك المستخدم فقط ، على سبيل المثال ، هاتفًا أو رمزًا.

- تفرد - شيء متأصل ، متأصل في المستخدم وتحديد فريد للشخص ، على سبيل المثال ، بيانات البيومترية.

يجب أن تكون هذه العناصر الثلاثة مستقلة حتى لا تؤثر تسوية أحد العناصر على موثوقية العناصر الأخرى.

كما هو مطبق على الممارسة المصرفية ، فإن هذا يعني أن إجراء العمليات على البيانات الحيوية يجب بالضرورة أن يكون مصحوبًا بفحوصات إضافية باستخدام كلمة مرور أو رمز مميز أو رموز PUSH / SMS.

استخدام أم لا؟

تتمتع المصادقة البيومترية بآفاق كبيرة ، لكن المخاطر التي تصادف حياتنا معها تبدو واقعية للغاية. يجب على مطوري النظام والهيئات التشريعية دراسة نتائج أحدث الأبحاث حول نقاط الضعف في الأنظمة البيومترية ووضع اللمسات الأخيرة على الفور على كل من قرارات تحديد الهوية والأفعال التنظيمية التي تحكم عملهم.

يتعين على البنوك أن تأخذ في الاعتبار الموقف من المصادمات العميقة وغيرها من أساليب الغش في الأنظمة الحيوية ، وذلك باستخدام مجموعة من الطرق التقليدية لتحديد هوية المستخدم مع القياسات الحيوية: يمكن أن تكون كلمات المرور و 2FA ورموز USB مفيدة.

الوضع صعب مع عملاء البنك. من ناحية ، تم تطوير الهوية البيومترية لراحتها كمحاولة لتوسيع إمكانيات الحصول على الخدمات المصرفية في أي وقت مع الحد الأدنى من الشكليات. من ناحية أخرى ، في حالة حدوث هجوم ناجح ، فإنهم هم الذين يخاطرون بأموالهم ، ولا يتحمل المنظمون ومطورو الأنظمة الحيوية مسؤولية الاختراق.

في هذا الصدد ، فإن التوصية المنطقية لعملاء البنوك لا تتمثل في التسرع في تقديم بيانات القياس الحيوي ، وليس الانتباه إلى المكالمات العدوانية. إذا لم تتمكن من الاستغناء عن الهوية البيومترية ، فاستخدمها مع مصادقة متعددة العوامل لتقليل المخاطر جزئيًا على الأقل.