تحتوي هذه المقالة على حلول للمهام التي تهدف إلى الطب الشرعي للذاكرة وذاكرة الوصول العشوائي وسجلات خادم الويب. وكذلك أمثلة على استخدام برنامج Volatility Framework وبرامج تشريح الجثة.

المعلومات التنظيميةخاصةً لأولئك الذين يرغبون في تعلم شيء جديد وتطويره في أي من مجالات أمن المعلومات والحاسوب ، سأكتب وأتحدث عن الفئات التالية:

- PWN.

- التشفير (التشفير) ؛

- تقنيات الشبكات (الشبكة) ؛

- عكس (الهندسة العكسية) ؛

- إخفاء المعلومات (Stegano) ؛

- بحث واستغلال مواطن الضعف WEB.

بالإضافة إلى ذلك ، سوف أشارك تجربتي في الطب الشرعي للكمبيوتر ، وتحليل البرامج الضارة والبرامج الثابتة ، والهجمات على الشبكات اللاسلكية وشبكات المناطق المحلية ، وإجراء عمليات pentests واستغلال الكتابة.

حتى تتمكن من معرفة المقالات الجديدة والبرامج والمعلومات الأخرى ، أنشأت

قناة في Telegram ومجموعة لمناقشة أي مشاكل في مجال التصنيف الدولي للأمراض. أيضًا ، سأدرس شخصيًا طلباتك الشخصية وأسئلتك واقتراحاتك وتوصياتك

وسأجيب على الجميع .

يتم توفير جميع المعلومات للأغراض التعليمية فقط. لا يتحمل مؤلف هذا المستند أية مسؤولية عن أي ضرر يلحق بشخص ما نتيجة استخدام المعرفة والأساليب التي تم الحصول عليها نتيجة لدراسة هذا المستند.

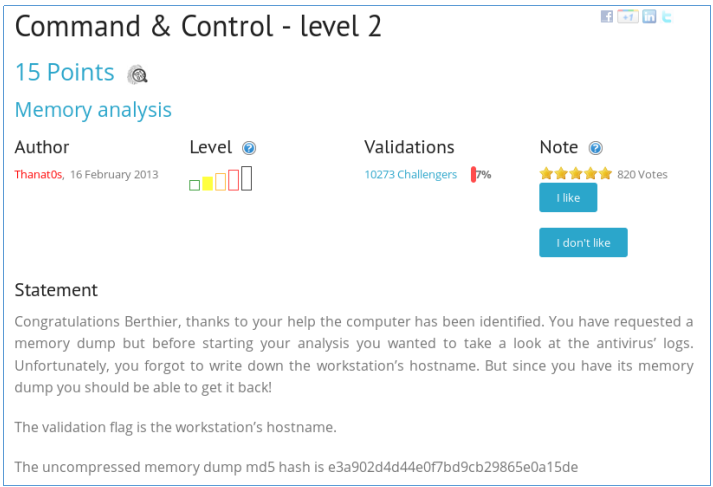

الطب الشرعي الذاكرة - المستوى 2

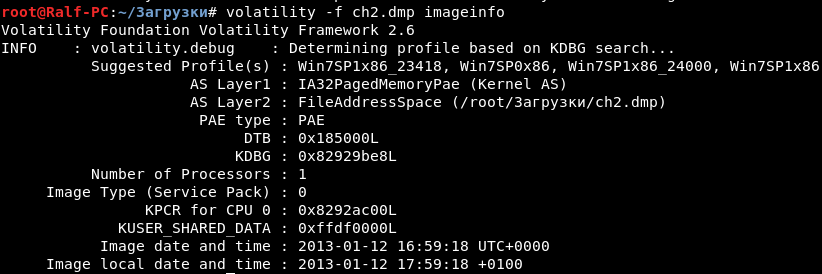

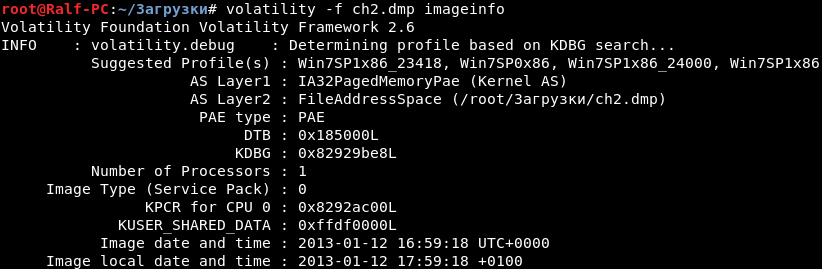

في هذه المهمة ، يتم إعطاء صورة من ذاكرة الوصول العشوائي (RAM) ويطلب منا العثور على اسم الجهاز. لحل هذا النوع من المهام ، سوف نستخدم إطار التقلب. نقوم بتحميل الصورة بالأمر التالي ، مع تحديد المسار إلى الصورة كمعلمة. أولاً نكتشف معلومات حول الصورة.

volatility -f ch2.dmp imageinfo

وبالتالي ، فإننا نتعلم أن هذه هي صورة ذاكرة لنظام التشغيل Windows. وهذا هو ، يمكننا معرفة اسم الجهاز من التسجيل. الآن يجب علينا تحديد ملف التعريف كمعلمة. يمكن عرض قيمة المفتاح في التسجيل بالطريقة التالية.

volatility -f ch2.dmp --profile=Win7SP1x86_23418 printkey -K "ControlSet001\Control\ComputerName"

والآن نكتشف اسم الكمبيوتر.

volatility -f ch2.dmp --profile=Win7SP1x86_23418 printkey -K "ControlSet001\Control\ComputerName\ActiveComputerName"

نرى اسم الكمبيوتر. تسليم ، والحصول على نقاط.

سجلات الطب الشرعي - هجوم على شبكة الإنترنت

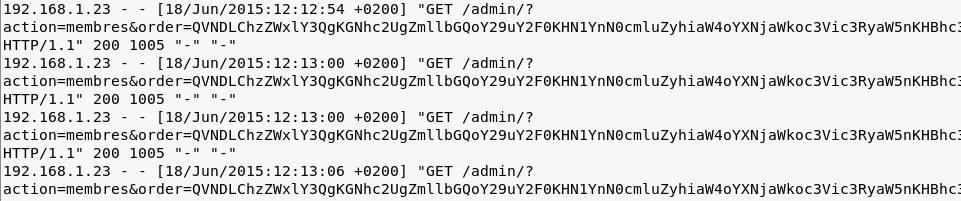

في هذه المهمة ، يعطوننا سجل خادم ويب ويقولون إنه تم شن هجوم عليه ، نحتاج إلى فهم البيانات التي تعلمها المهاجم. دعنا نفتح السجل.

نرى أن base64 البيانات المشفرة كمعلمة النظام. سوف نكتب رمز لفك تشفيرها.

from re import * from base64 import * f = open('ch13.txt') log = f.read() f.close() k = findall("action=membres&order=(.*?) HTTP", log) [print(str(b64decode(i.replace("%3D", "=")), "utf-8")) for i in k]

تحويل قليلا إلى مفهومة.

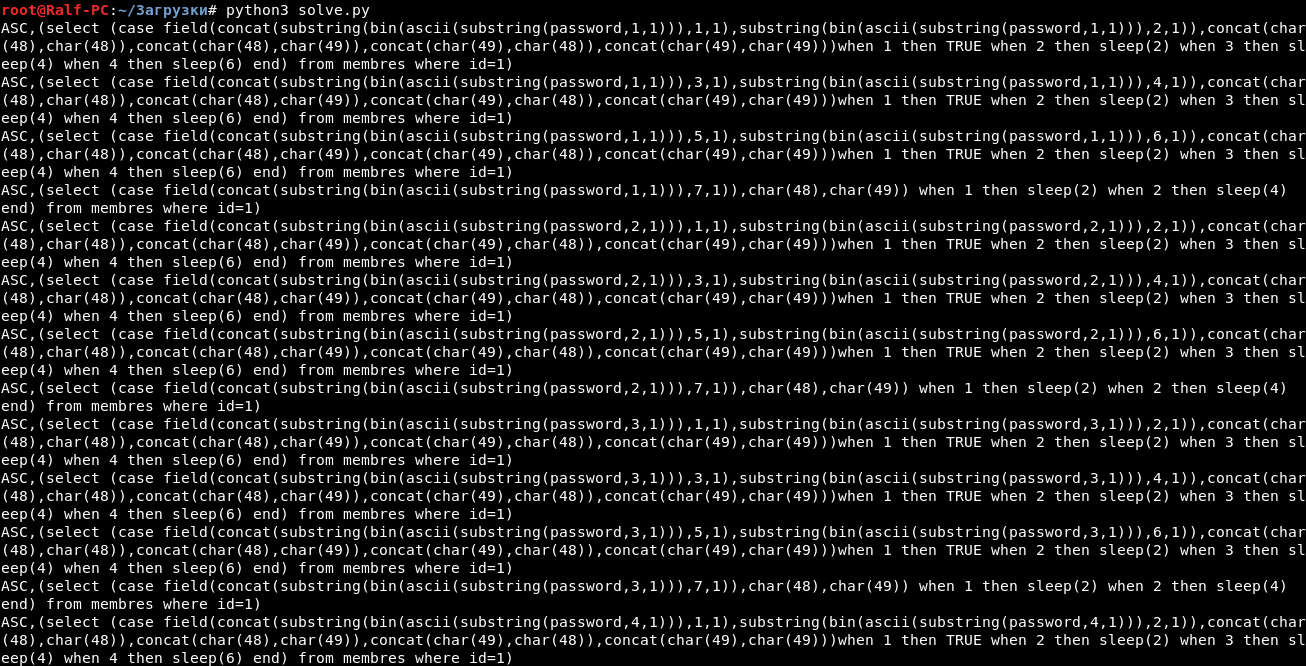

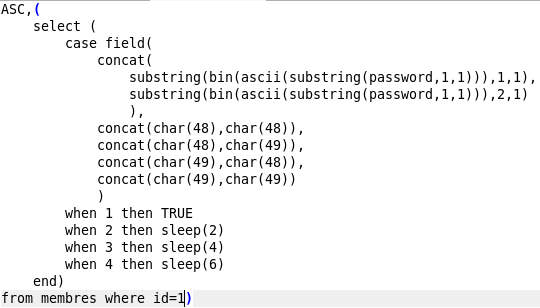

وبالتالي ، فإننا نقارن البتات الأول والثاني من الحرف الأول من كلمة المرور بـ 00 و 01 و 10 و 11 ونتوقف مؤقتًا - 0 و 2 و 4 و 6 ثوانٍ. يحدث أيضًا مع البتات الثاني والثالث. بعد ذلك ، يتم التحقق من البت السابع ، واعتمادًا على المساواة بين 0 و 1 ، يتم إيقاف مؤقت لمدة 2 و 4 ثوانٍ.

وبالتالي ، من خلال التأخير ، يمكننا تحديد البتات التي يعود الخادم إليها.

على سبيل المثال: الفارق الزمني بين الطلبات الأولى هو 6 ثوانٍ ، أي أن هذه هي البتات 11 ، إلخ. أتمتة هذه العملية.

from re import * from base64 import * import binascii f = open('ch13.txt') log = f.read() f.close() k = findall("action=membres&order=(.*?) HTTP", log) dec_k = [str(b64decode(i.replace("%3D", "=")), "utf-8") for i in k] t = findall("2015:12:1(.*?) \+0200]", log) tim = [int(i.split(':')[0])*60 + int(i.split(':')[1]) for i in t] tim = [tim[i+1] - tim[i] for i in range(len(tim)-1)] + [0] password = "" for i in range(0, len(tim), 4): c = '' for sec in tim[i:i+3]: if sec == 0: c += '00' elif sec == 2: c += '01' elif sec == 4: c += '10' elif sec == 6: c += '11' if tim[i+3] == 2: c += '0' elif tim[i+3] == 4: c += '1' password += chr(int(c,2)) print(password)

نعطي كلمة المرور.

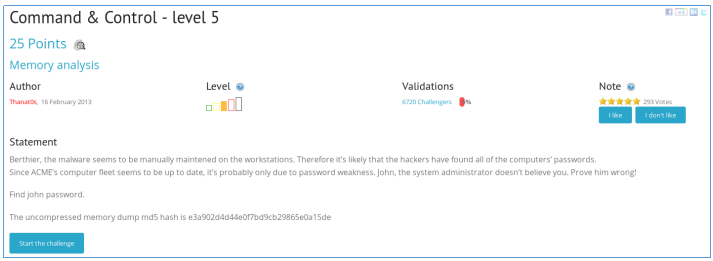

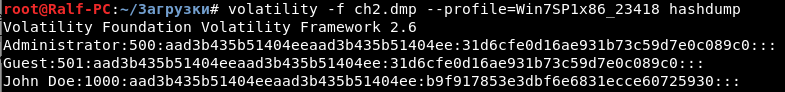

الطب الشرعي الذاكرة - المستوى 5

يطلب منا العثور على كلمة المرور لجون وتقديم تفريغ من ذاكرة الوصول العشوائي. مثل آخر مرة ، اكتشفنا نظام التشغيل المستخدم.

هذا هو ويندوز. التقلب لديه خيار hashdump.

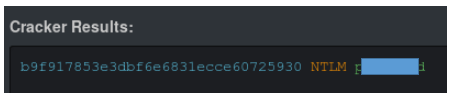

الآن نجد كلمة مرور المستخدم.

نرسل كلمة السر ونحصل على النقاط.

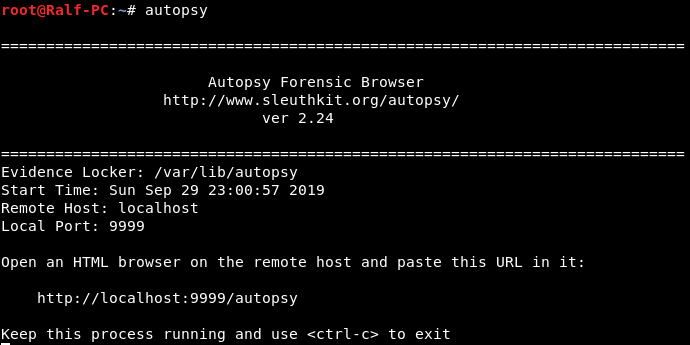

الطب الشرعي القرص - العثور على القط

يتم إعطاء صورة قرص وطلب منا العثور على المكان الذي توجد فيه القطة. لمثل هذه المهام ، يمكنك استخدام FTK Imager. سوف يحلها باستخدام

AutoPsy . قم بتشغيل البرنامج.

قيل لنا لفتح الصفحة في المتصفح. نفتح. الآن إنشاء حالة جديدة وإضافة مضيف. بعد ذلك ، تحتاج إلى إضافة صورة.

بعد خلق البيئة ، لدينا ما يلي.

"

حدد خيار التحليل.

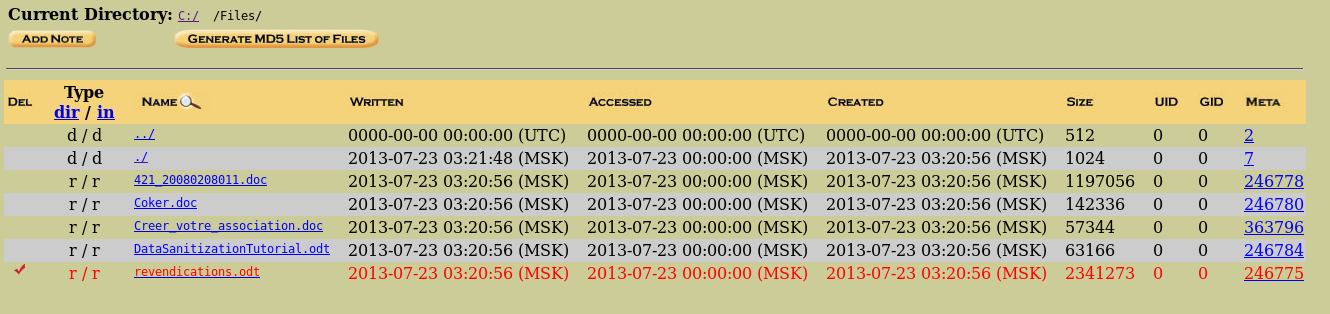

نعرض هيكل القسم التالي. لا يوجد شيء مثير للاهتمام في مجلد الوثائق. دعنا نذهب إلى الملفات.

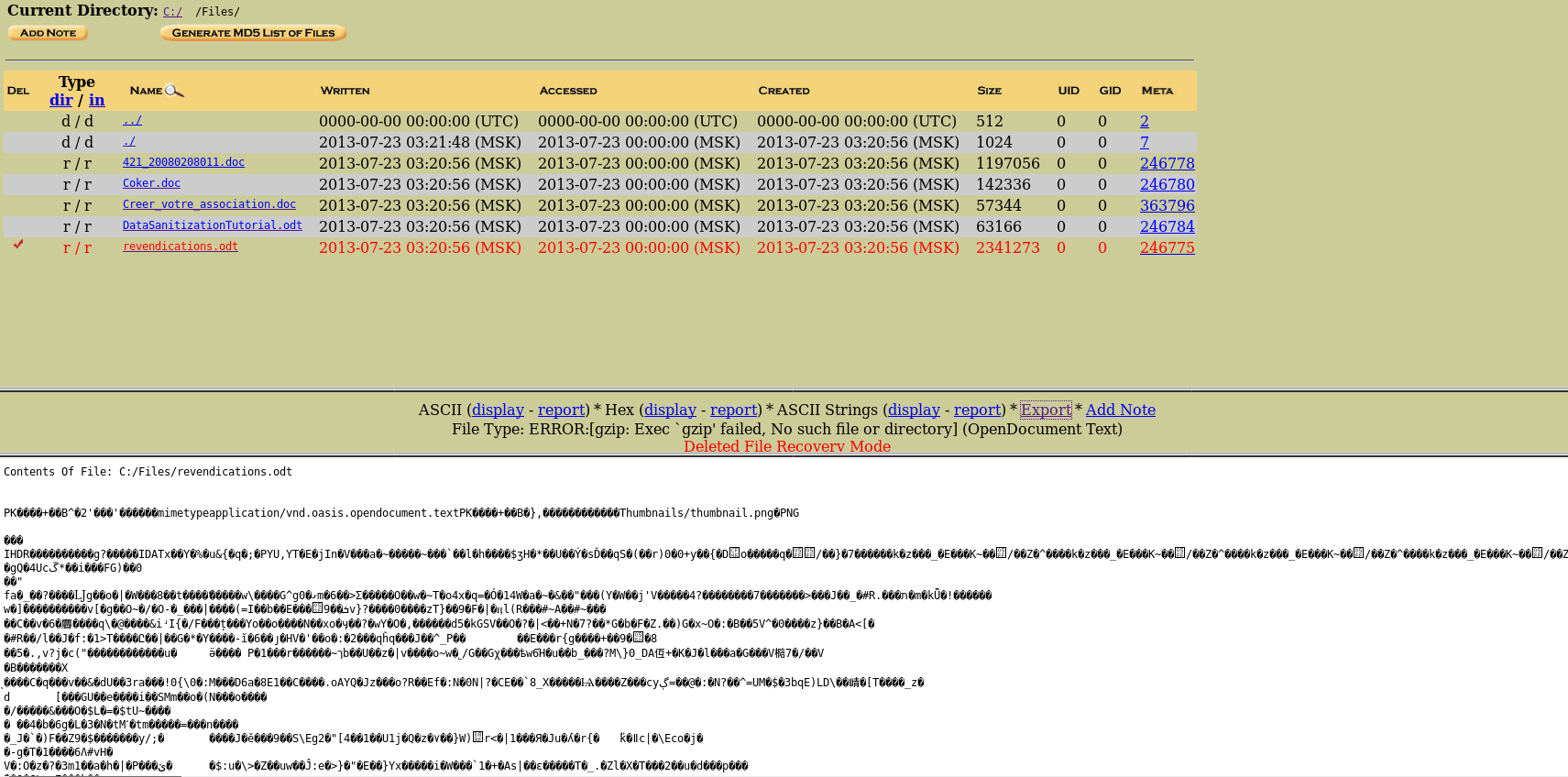

هناك ملف odt مثيرة للاهتمام. نختارها.

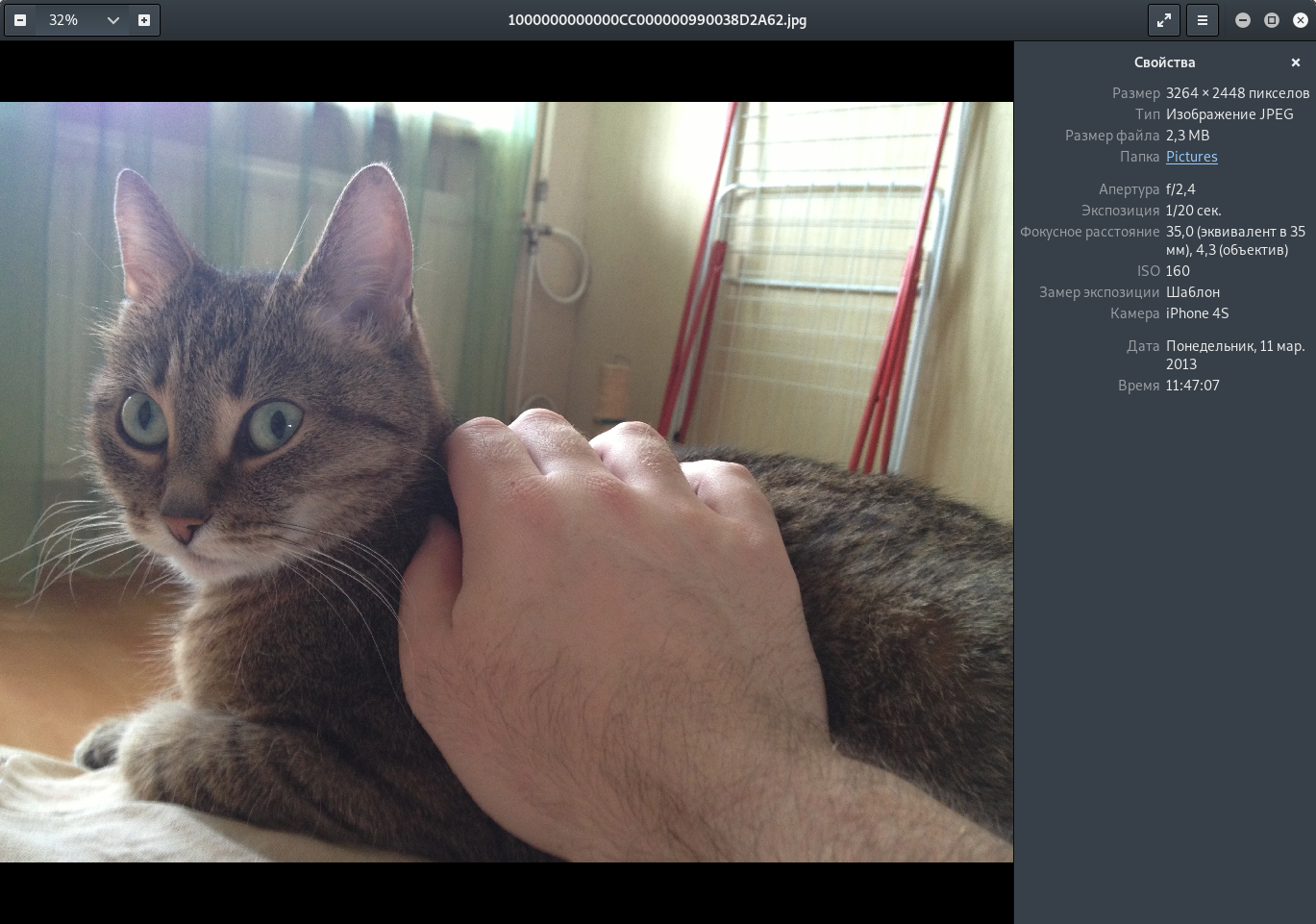

يتم عرض المحتويات أدناه - هناك نوع من الصور. حدد استخراج لاستخراج الملف. من الملف الذي تم تنزيله نستخرج الصورة.

على الأرجح هذا هو القط الذي نحتاج إلى العثور عليه. دعنا نرى معلومات exif.

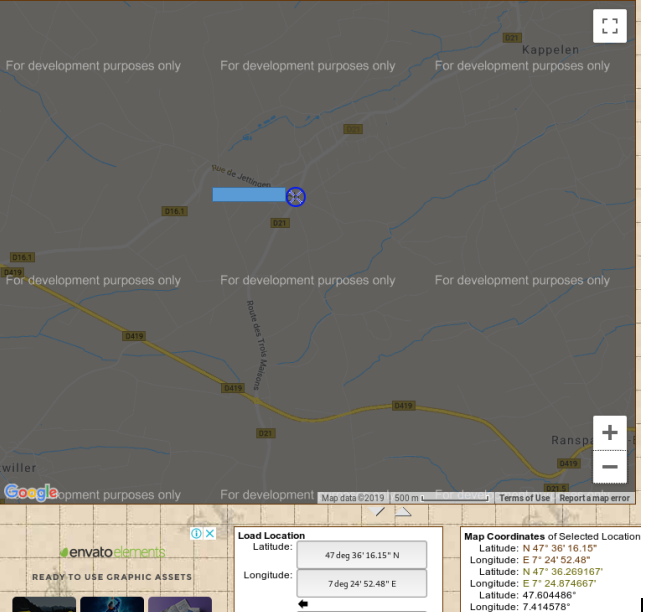

عظيم ، هناك إحداثيات الموقع. نجدها في البطاقات.

نرسل الجواب والحصول على نقاط.

المزيد والمزيد من التعقيد ... يمكنك الانضمام إلينا على

Telegram . هناك يمكنك اقتراح الموضوعات الخاصة بك والتصويت على اختيار الموضوعات للمقالات التالية.