[وفقًا للمعلومات العامة] ، في 21 سبتمبر ، نشر Ginno Security Lab معلومات حول مشكلة عدم حصانة مشابهة لـ Simjacker ، والتي تسمح باستخدام رسالة SMS ضارة واحدة للتحكم في وظائف الهاتف المحمول الخاصة بجهاز تمت مهاجمته وبالتالي تكون قادرة على إرسال رسائل نصية قصيرة وإجراء مكالمات ومعرفة معلومات حول IMEI وتحديد الموقع الجغرافي. تكمن المشكلة الرئيسية في اكتشاف ثغرة أمنية في برنامج بطاقات SIM نفسها ولا يعتمد مباشرةً على الجهاز. أي استغلال من قبل المهاجم سيكون غير مرئي للمالك ، حيث سيتم التفاعل مباشرة مع WIB.

الضعيفة هي متصفح الإنترنت اللاسلكي (WIB) الخاص بـ SmartTrust ، والذي تستخدمه الغالبية العظمى من مشغلي الاتصالات.

المقياس الذي طالب به الباحثون مخيف ... ولكن دعونا نحاول معرفة ما إذا كان جديدًا جدًا وخطيرًا جدًا.

متصفح الإنترنت اللاسلكي (WIB)

يستخدم هذا البرنامج لتزويد المستخدمين بقائمة ديناميكية لوظائف بطاقة SIM. على سبيل المثال ، عندما يحاول شخص ما طلب رصيد من مشغل للهاتف المحمول من مجموعة أدوات SIM. في الواقع ، إنه متصفح WAP "سلكي" ، نعم ، هو نفس مستعرض الويب القديم الجيد لشبابنا مع WML (لغة ترميز اللغة الإنجليزية اللاسلكية - "لغة الترميز للأجهزة اللاسلكية") ، ويعمل على رسائل OTA SMS (عبر البث المباشر) .

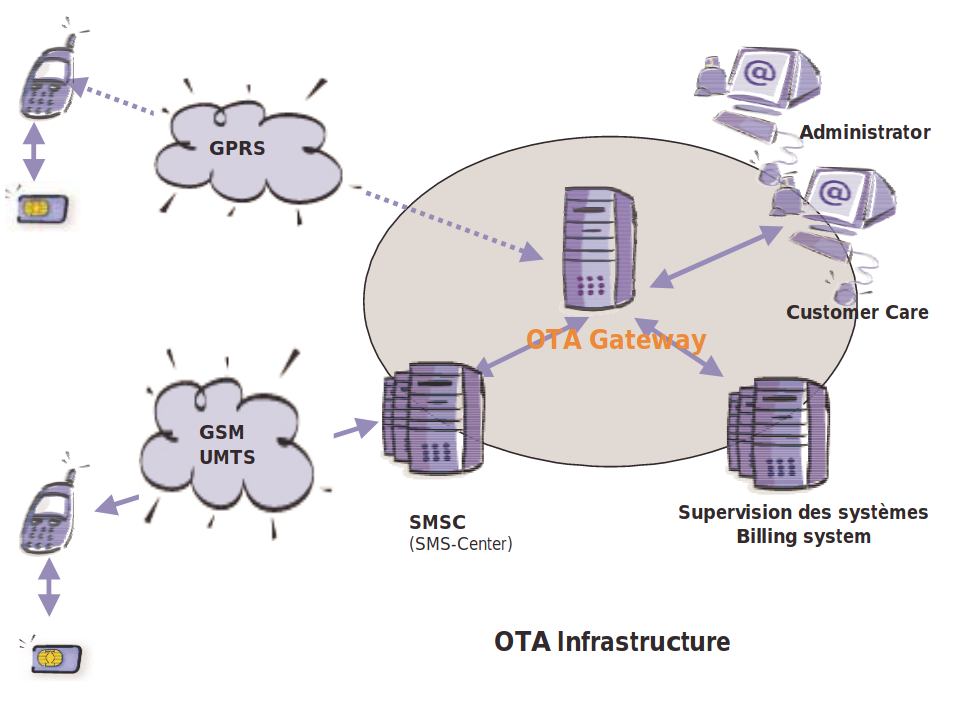

OTA هي تقنية ذات بنية خادم عميل تسمح لبوابة المشغل بالتحكم عن بُعد في بيانات بطاقة SIM عن طريق تلقي رسائل خاصة لتنزيل وتفعيل الخدمات على جهاز محمول (على سبيل المثال ، اشتراكك في برجك ، مع خصم 100500 من المال شهريًا). في هذه الحالة ، تحتاج إلى اتصال بالإنترنت: Wi-Fi ، 3G ، LTE ، إلخ.

بوابة OTA للمشغل من خلال مركز خدمة الرسائل القصيرة (SMSC) ترسل خدمة الرسائل القصيرة إلى جهاز واحد أو أكثر.

يتفاعل الجهاز مع بطاقة SIM من خلال نظام تشغيل معالج الهاتف (RTOS ، نظام التشغيل الفعلي Baseband المعالج).

ونعم ، يوجد في هاتفك نظام تشغيل ثانٍ له وضع تشغيل ذي أولوية أعلى من نظام التشغيل Android / iOS.

البنية التحتية OTA

الإفراط في الهواء (أوتا) التكنولوجيا

تنفيذ أمان OTA

يتم تحديد مستوى حماية الرسائل النصية القصيرة (OTA) أثناء الإرسال بواسطة البايت الأول للرسالة (رأس MSL مع قناع بت لآليات الأمان النشطة: التشفير ، العدادات ، المجموع الاختباري). عندما تتلقى بطاقة SIM رسائل OTA SMS ، تتم مقارنة MSL من SMS (MSLsms) مع MSL المحدد في بطاقة SIM نفسها (MSLsim). إذا كان MSLsim> MSLsms ، فتجاهل بطاقة SIM أوامر OTA.

في الوقت نفسه ، يمكن تعيين رؤوس MSL مختلفة لتطبيقات الخدمة المختلفة لبطاقة SIM. يتم تعريف التطبيق المستهدف بواسطة الكود الموجود في رأس TAR (مرجع تطبيق مجموعة الأدوات 3 بايت).

يمكن الاطلاع على مزيد من التفاصيل هنا: 3GPP TS 23.048

تنفيذ الهجوم

الهجوم على WIB

#WIBattack

- لاستغلال مشكلة عدم الحصانة ، يجب على المهاجم إرسال رسالة OTA ضارة.

- سيقوم الجهاز ، بعد استلام SMS ، بتنفيذ أمر ENVELOP COMMAND APDU (وحدة بيانات بروتوكول التطبيق) لنقل وحدة TPDU المستلمة (وحدة بيانات بروتوكول النقل) في الرسائل القصيرة من RTOS إلى متصفح WIB لبطاقة SIM. على وجه التحديد لأن هذا الإجراء سيتم على مستوى RTOS ، فإن الضحية لن تلاحظ أي نشاط.

- سيقوم متصفح WIB بتنفيذ الأوامر التي تم تلقيها في وحدة TPDU وإرسال أمر PROACTIVE COMMAND المطابق إلى الجهاز ، على سبيل المثال ، SETUP CALL أو SEND SMS أو PROVIDE LOCATION INFO.

- سيقوم الجهاز ، باتباع الأمر الذي تم استلامه من بطاقة SIM ، بتنفيذ الإجراء المقابل.

شروط الضعف OTA

لذلك وصلنا إلى الأكثر إثارة للاهتمام.

فيما يلي بعض الشروط التي بموجبها يكون الهجوم ممكنًا (أي من):

- رأس MSL لبطاقة SIM أو التطبيق المستهدف هو 0 أو بدون تنشيط خصائص تشفير KIc / KID.

- إن أمكن ، rootcard siming: تُستخدم بعض بطاقات SIM لمفاتيح KIc / KID DES ، وقد قام Dr بالتطفل عليها. Karsten Nohl (مختبر أبحاث الأمن في برلين) في BlackHat 2013. باستخدام طاولات قوس قزح ، يستغرق القرصنة حوالي دقيقتين. مع الحصول على المفتاح ، يمكن للمهاجم توقيع رسالة نصية قصيرة. وفقًا لـ Nohl ، تتأثر حوالي 750 مليون بطاقة SIM لعام 2015 بمثل هذه الثغرات الأمنية. يمكنك قراءة المزيد من التفاصيل ومثيرة للاهتمام:

مشكلة عدم حصانة تشفير بطاقات SIM: نطاق المشكلة | كاسبرسكي بلوق الرسمية

تأصيل بطاقات SIM ، BlackHat 2013 - حالات تسرب البيانات التي أدت إلى تسوية مفاتيح KIc / KID كانت معروفة من قبل.

تلخيص ... "هل الشيطان فظيع جدا؟"

على الرغم من البيانات المخيفة ، فإن الضعف يتلخص في استخدام التشفير الضعيف ، وتسريبات معلومات الشركات والتكوين الخاطئ لإعدادات الأمان.

كذلك ، فإن مساهمة الباحثين في Ginno Security Lab ليست واضحة تمامًا ، حتى مع التحذير الذي عرفوه بشأن الضعف في عام 2015. علاوة على ذلك ، تم النظر في هذا المتجه بشكل أساسي بواسطة Karsten Nohl في 2013.

من الصعب تقديم تقدير حقيقي لعدد الأجهزة المستضعفة في الوقت الحالي. استنادا إلى التعليقات على الموضوع مقدمة موجزة لبطاقات SIM / Habr ، يمكن للمشغلين لدينا أن يبذلوا قصارى جهدهم: مقدمة موجزة لبطاقات SIM / التعليقات .

PS في عام 2013 ، كان هناك بالفعل ضجيج حول نقاط الضعف التي عثر عليها Karsten. وكذلك كان كل شيء مليئًا بالأخبار حول نهاية العالم الوشيكة. ولكن مثل نهاية العالم لعام 2012 ...