لم يتم فك رموز عمل جيم سانبورن (جيم سانبورن) كريبتوس. ربما تكون هذه واحدة من أشهر مهام التشفير التي لم يتم حلها في عصرنا. أو ربما هو مصلحة تضخم مصطنع.

ظهرت Cryptos على المحور ليس مرة واحدة ، ولكن

واحدة ،

اثنان ،

ثلاثة .

لكننا لن نتحدث عنه ، ولكن عن العمل السابق لسانبورن - جهاز العرض السيريلي ، المعروف أيضًا باسم السيريلية العارض.

وهكذا تمكن من قراءتها. وهناك ذراع KGB هناك.

كي لا نقول أنني أخذت على محمل الجد القرصنة Cryptos ، ولكن أصبحت مهتمة بالموضوع. وكانت واحدة من توقف في طريقي جيم Sanborn. بتعبير أدق ، عمله.

من بينها كان جهاز عرض السيريلية (بمجرد أن وجدت ترجمة باسم "فانوس السلافية"). لقد وجدت الحل الكامل لجهاز العرض السيريلي فقط بعد أن خضعت لجميع الخطوات بنفسي.

نحت

تم عرض النحت السيريلي بروجكتور في عام 1993 في متحف كوركوران للفنون في واشنطن تحت اسم "التقادم الخفي: غرفة الرمز" ، في عام 1997 تم الحصول عليها من قبل جامعة نورث كارولينا وتم تثبيته في

الحرم الجامعي .

التمثال هو عبارة عن أنبوب من البرونز يبلغ ارتفاعه 3 أمتار وقطره 1.5 ، يتم تثبيت المصباح في وسطه ، ويتم نحت الحروف على جدران الأنبوب. عند تشغيل المصباح ، يتم عرض هذه الحروف المنحوتة نفسها حول التمثال.

يوجد أيضًا جهاز لوحي لهذا العمل الفني:

جيم سانبورن

الأمريكية ، ب. 1945

1997 العارض السيريلي

- برونزية

ينقسم النص السيريلي رأسياً إلى نصفين.

نصف يحتوي على نص مشفر ، ويشير إلى

مخاطر قمع الفكري والفني

الحرية. النصف الآخر - "لوحات Vigenere" ، هو

نص فك التشفير. شكل اسطوانة مستوحاة من

الآلات المستخدمة للتشفير.

الأعمال الفنية لمجموعة المباني الحكومية

رسائل

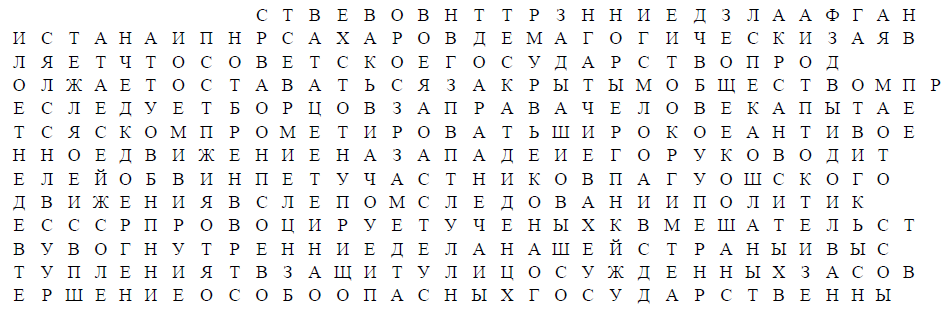

يمكن تقسيم الرسائل إلى أربعة أقسام. أو في نصفين كما هو مقصود ، كما هو مبين على اللوحة.

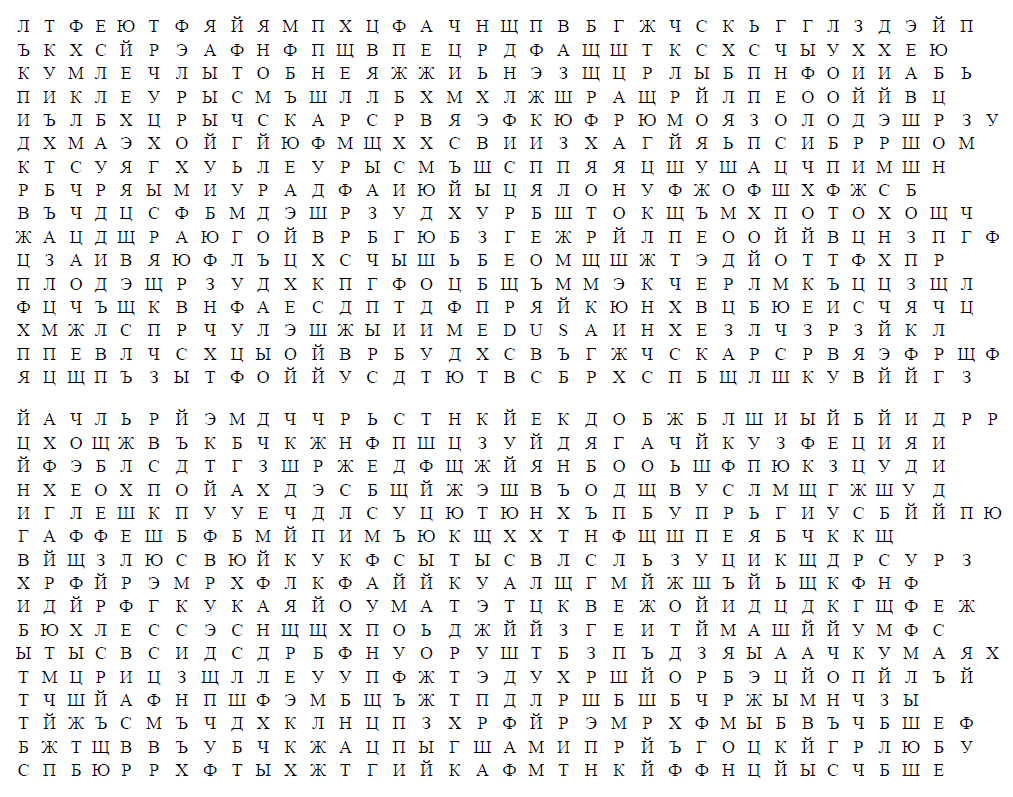

النصف الأول عبارة عن نص مشفر ويبدو كما يلي:

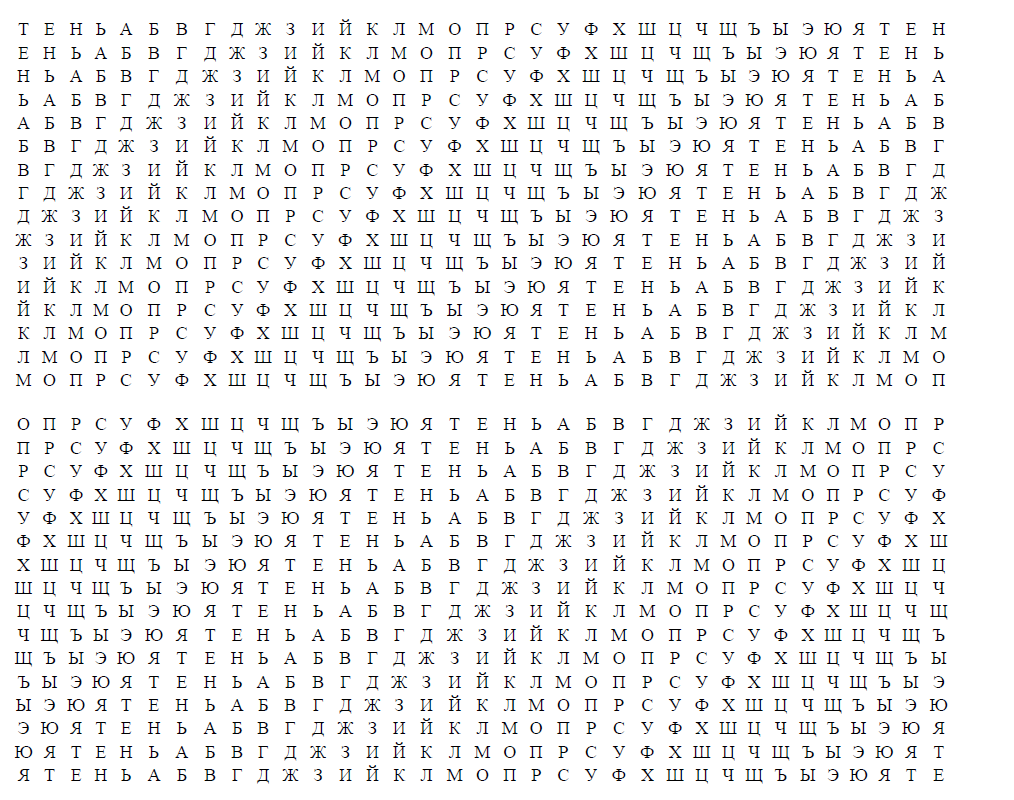

وهنا النصف الثاني ، وهو مربع Vigenere المعدلة:

إذا كانت لدى أي منكم الرغبة في العمل "مع المصدر" ، فيمكنك النظر إلى المفسدين:

النص المشفرLTFEYUTFYAYYAMPHTSFACHNSCHPVBGZHCHSKGGLZDEYP

KHSYREAFNFPSCHVPETSRDFASCHSHTKSKHSCHYUHHEYU

KUMLECHLYTOBNEYAZHZHINEZSCHTSRLYBPNFOIIAB

PIKLEURYSMSHLLBHMHLZHSHRASCHRYLPEOOYYVTS

ILBHTSRYCHSKARSRVYAEFKYUFRYUMOYAZOLODESHRZU

DHMAEHOYGYYUFMSCHHHSVIIZHAGYYAPSIBRRSHOM

KTSUYAGHULEURYSMSHSPPYAYATSSHUSHATSCHPIMSHN

RBCHRYAYMIURADFAIYUYYTSYALONUFZHOFSHHFZHSB

VCHDTSSFBMDESHRZUDHURBSHTOKSCHMHPOTOHOSCHCH

ZHATSDSCHRAYUGOYVRBGYUBZGEZHRYLPEOOYYVTSNZPGF

TSZAIVYAYUFLTSHSCHYSHBEOMSCHSHZHTEDYOTTFHPR

PLODESCHRZUDHKPGFOTSBSCHMMEKCHERLMKTSTSZSCHL

FTSCHSCHKVNFAESDPTDFPRYAYKYUNHVTSBYUEISCHYACHTS

XMLCHPRESHULESHI MEDUSAINHEZLZZRZIKL

PPEVLCHSKHTSYOYVRBUDHSVGZHCHSKARSRVYAEFRSCHF

YATSSCHPZYTFOYYUSDTYUTVSBRHSPBSCHLSHKUVYYGZ

YACHLRYEMDCHCHRSTNKYEKDOBZHBLSHIYYBYIDRR

TSHOSCHZHVKBCHKZHNFPSHTSZUYDYAGACHYKUZFETSIYAI

YFEBLSDTGZSHRZHEDFSCHZHYYANBOOSHFPYUKZTSUDI

NHEOHPOYAHDESBSCHYZHESHVODSCHVUSLMSCHGZHSHUD

IGLESHKPUUECHDLSUTSYUTYUNHPBUPRGIUSBYYPYU

GAFFESHBFBMYPIMYUKSCHHHTNFSCHSHPEYABCHKKSCH

VYSCHZLYUSVYUYKUKFSYTYSVLSLZUTSIKSCHDRSURZ

HRFYREMRHFLKFAYYKUALSCHGMYZHSHYSCHKFNF

IDYRFGKUKAYAYOUMATETTSKVEZHOYIDTSDKGSCHFEZH

BYUHLESSESNSCHSCHHPODZHYYZGEITYMASHYYUMFS

YTYSVSIDSDRBFNUORUSHTBZPDZYAYAACHKUMAYAH

TMTSRITSZSCHLLEUUPFZHTEDUHRSHYORBETSYOPYLY

TCHSHYAFNPSHFEMBSCHZHTPDLRSHBSHBCHRZHYMNCHZY

TYZHSMCHDHKLNTSPZHRFYREMRHFMYBVCHBSHEF

BZHTSCHVVUBCHKZHATSPYGSHAMIPRYGOTSKYGRLYUBU

SPBYURRHFTYHZHTGIYKAFMTNKYFFNTSYYSCHBSHE

طاولات VigenereTENABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATEN

ENABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATEN

NABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENA

ABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENAB

ABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENABV

BVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENABVG

VGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENABVGD

GDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENABVGDZH

DZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZ

ZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZI

ZIYKLMOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZY

IYKLMOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZIYK

YKLMOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZIYKL

KLMOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZIYKLM

LMOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZIYKLMO

MOPRSUFHSHTSCHSCHYEYUYATENABVGDZHZIYKLMOP

OPRSUFHSHTSCHSCHYEYUYATENABVGDZHZIYKLMOPR

PRSUFHSHTSCHSCHYEYUYATENABVGDZHZIYKLMOPRS

RSUFHSHTSCHSCHYEYUYATENABVGDZHZIYKLMOPRSU

SUFHSHTSCHSCHYEYUYATENABVGDZHZIYKLMOPRSUF

UFHSHTSCHSCHYEYUYATENABVGDZHZIYKLMOPRSUFH

FHSHTSCHSCHYEYUYATENABVGDZHZIYKLMOPRSUFHSH

HSHTSCHSCHYEYUYATENABVGDZHZIYKLMOPRSUFHSHTS

SHTSCHSCHYEYUYATENABVGDZHZIYKLMOPRSUFHSHTSCH

الفصل التاسع ABBHGJZIYKLMOPRSUFHSHSCH

استثناء ABBHGJZIYKLMOPRSUFHSHSCHCH

تطبيق ABBHGJIYKLMOPRSUHHCHCHCHYY

باستثناء ABBHGJIYKLMOPRSUHHCHCHCHEE

YEYUYATENABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYU

EYUYATENABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYA

YUYATENABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYAT

YATENABVGDZHZIYKLMOPRSUFHSHTSCHSCHYEYUYATE

Vigenere الشفرات

الاصول

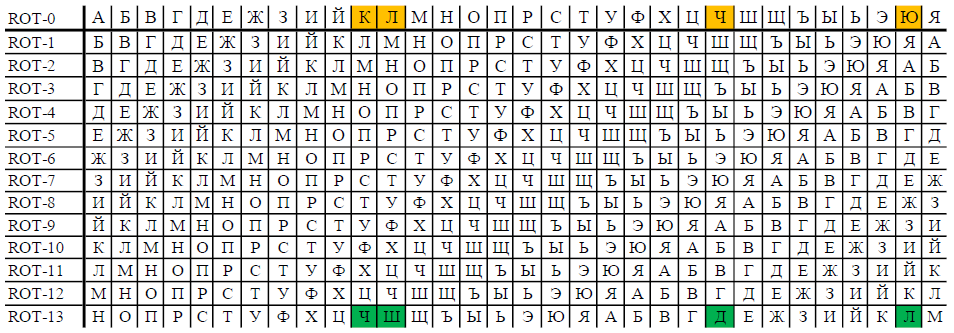

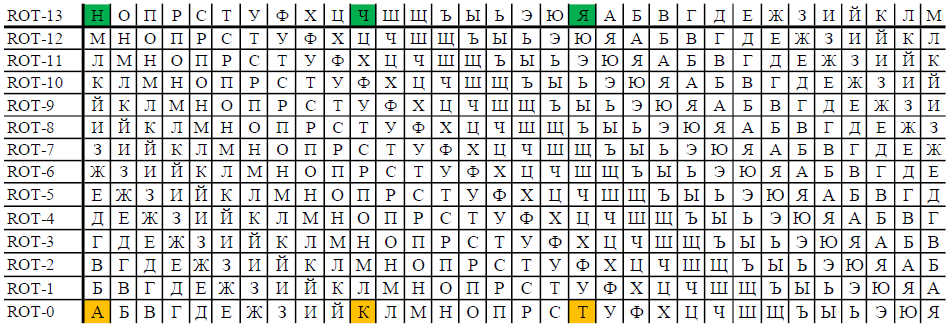

كما قيل في لوحة على جهاز العرض ، يتم استخدام الجداول Vigenere لفك التشفير. من أجل التعامل مع تشفير Vizhener ، عليك أن تأخذ "خطوة إلى الوراء" وتذكر تشفير قيصر.

تشفير قيصر هو تشفير بديل أبجديًا واحدًا يتم فيه تبديل حروف الأبجدية المستخدمة للتشفير نسبة إلى المعتاد برقم معين من النطاق n-1 ، حيث n هو عدد الحروف في الأبجدية.

على سبيل المثال ، خذ كلمة "KEY" وقم بتشفيرها بإزاحة 13:

الإخراج هو "CHSHLD".

لفك تشفير ، يجب عليك القيام بالعملية العكسية: معرفة المفتاح ، أي باستخدام الإزاحة المشفرة للرسالة ، ابحث عن حرف النص المشفر وحدد حرف النص غير المطابق.

على سبيل المثال ، "مربية" لنفس الإزاحة:

يمكنك فك تشفير رسالة ، بالإضافة إلى معرفة المفتاح ، على سبيل المثال ، عن طريق التعداد البسيط ، أي فك تشفير الرسالة مع كل إزاحة ممكنة حتى تكون النتيجة نصًا ذا معنى. أو باستخدام تحليل التردد. بالطبع ، هناك خيارات أخرى ، لكنني فعلت بدونها.

تحليل التردد

ويستند تحليل التردد على افتراض أن العوامات في لغة مشتركة لا تستخدم بشكل موحد. على سبيل المثال ، في الجملة السابقة ، تحدث الحرف O 12 مرة ، H - 10 مرات ، A - 6 ، T - 5 ، E - 5 ، C - 4 ، S - 4 ، I - 4 ، B - 4 ، H - 3 ، P - 3 ، P - 3 ، M - 3 ، Z - 3 ، L - 3 ، B - 2 ، Y - 2 ، K - 2 ، I - 2 ، Y - 1 ، D - 1 ، J - 1 ، L - 1 ، S - 1.

مثال آخر - حرف الأبجدية الإنجليزية "e" هو الأكثر استخدامًا في اللغة الإنجليزية. واحدة من أكثر الكلمات شيوعًا (ليس صحيحًا تمامًا تسميتها ، ولكن مع ذلك) هي المقالة المحددة "the".

وهكذا ، بعد أن رأينا في النص المشفر أن غالبًا ما يتم العثور على بعض الحروف ، على سبيل المثال ، "o" ، يمكننا أن نفترض أن هذا هو في الواقع الحرف "e" ، وإذا تم العثور على مزيج من الحروف "dro" في كثير من الأحيان ، يمكننا إذن افتراض ذلك انه يخفي "و".

بالإضافة إلى ترددات الحروف نفسها ، هناك تبعيات مختلفة يمكن أن تمر عليها الحروف قبل وبعد الحرف.

يبدو توزيع الحروف باللغة الإنجليزية كما يلي:

إذا كان النص المشفر طويلاً بما فيه الكفاية ، فيمكنك حساب عدد مرات ظهور الحروف فيه ، ثم دمج المخططات. مع مجموعة جيدة من الظروف ، ستكون الرسوم البيانية متشابهة تقريبًا ، وإن لم تكن متزامنة في القمم. ولكن من بينها سيكون من الممكن تحديد الإزاحة التي تم استخدامها.

إذن ما هو Visioner؟

تم اقتراح (وليس من قبل Visioner على الإطلاق ، أو بالأحرى من قبله أولاً) استخدام العديد من الحروف الهجائية (في الواقع ، تم تنفيذ الفكرة بطريقة مختلفة قليلاً ، بالفعل باستخدام جهاز تشفير).

لتشفير الرسالة باستخدام هذا التشفير ، يجب أن تأخذ "مربع Vigenere" - هذه مجموعة كاملة من "الأصفار القيصرية" ، حيث تساوي إزاحة الحروف على كل سطر حرف واحد. بالنسبة للغة الروسية (بدون الحرف "") سيبدو المربع كما يلي:

بعد ذلك ، تحتاج إلى أخذ بعض الكلمات التي سيتم استخدامها كمفتاح.

لا تختلف عملية التشفير نفسها عن تشفير قيصر. الفرق في الإزاحة المستخدمة.

على سبيل المثال ، كلمة "SALT".

سأقوم بتشفير الحرف الأول من الرسالة بإزاحة 17 ، والثاني - 14 ، والثالث - 11 ، والرابع - 28.

بعد ذلك ، كرر حتى تنتهي الرسالة: الحرف الخامس مع إزاحة 17 ، السادس - 14 ، وهكذا.

على سبيل المثال ، سوف آخذ هذا السطر: "ها الرياح ، أحفاد Stribozh ، تهب السهام من البحر".

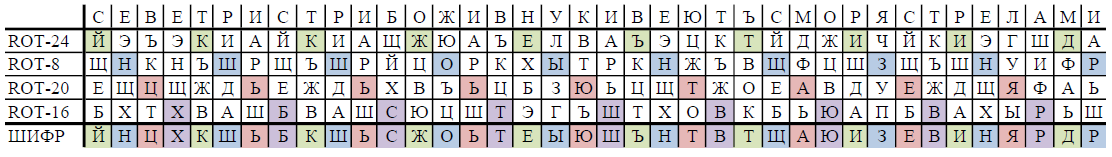

سأقوم بتشفيرها باستخدام تشفير قيصر مع إزاحات 8 ، 16 ، 20 ، 24 ، وكذلك تشفير Vigenère مع الكلمة "Cipher".

يسمح لك التشفير Vizhener بتغيير وتيرة الحروف في النص وهذا يجعل من الصعب قراءة النص المفتوح. لا يمكن إجراء تحليل التردد للنص المشفر بالكامل ، ولكن تقسيمه إلى عدة ، وفقًا لطول المفتاح. أي إذا كان المفتاح بطول 4 أحرف ، فقم بتقسيم النص المشفر إلى 4 أجزاء: في الحرف الأول من النص 1 ، 5 ، 9 ، ... ، في الثانية - 2 ، 6 ، 10 ، ... وما شابه ذلك مع كل الحروف. المشكلة تكمن في معرفة طول المفتاح ، ولكن هناك طرق لذلك.

كلما كان المفتاح أطول ، كان ذلك أفضل. كلما كانت الرسالة أقصر ، كان ذلك أفضل.

من الناحية المثالية ، يجب أن يكون المفتاح مساويًا للرسالة. في هذه الحالة ، نحن نتحدث عن

cipherpad .

لاستخدام تشفير Vigenère ، فإن استخدام أي وسيلة تقنية ليس ضروريًا ، على الرغم من أنه يمكن تبسيط الاستخدام وزيادة سرعة التشفير وفك التشفير ، وكذلك تقليل احتمال حدوث أخطاء.

يمكن تعديل جداول Vigenère حتى لكل حرف من المفاتيح ، لن يكون هناك مشكلة في توزيع الجداول المعدلة.

مثال تحليل التردد

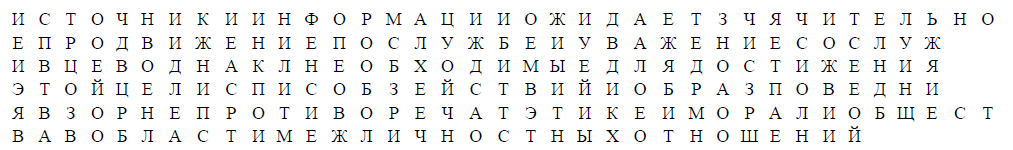

سآخذ نصًا طويلًا بما فيه الكفاية:

شبح يجوب العالم الحديث ، شبح من التشفير. تكنولوجيا الكمبيوتر على وشك تمكين الأفراد والجماعات من التواصل والتفاعل بشكل مجهول الهوية بالكامل. سيتمكن شخصان من تبادل الرسائل وممارسة الأعمال التجارية والدخول في عقود إلكترونية ، دون أن يكون بمقدورهما إنشاء الأسماء الحقيقية وهويات بعضهما البعض. لا يمكن مراقبة التفاعلات في الشبكة بسبب التغييرات المتكررة في طرق الحزم المشفرة والكتل التي تحذر من التداخل غير المصرح به الذي يمنح بروتوكولات التشفير حماية مثالية تقريبًا.

أولاً ، سأقوم بتشفير قيصر:

أنا shch a r a W n y u c e u b b m m v u x f x x e e f m o l p o s o s s w w y y y y y y y y y v y y y y v b m b h h h h z y z z b v t u t r v m r s b y u o e u r e u e w e e e f u r r t x s y x t t y x r r y y y g e في m b p b yu y y y y x e y w w e h h e e w w b y y e l x yu e v r r v v l e e x x x x p p y p p z z z z y z z sh sh sh sh sh sh sh sh sh sh sh sh sh sh sh sh sh sh sh sh t x erysh z e u b v sh f a g u f a g u t r h t h w y y x x w w w w t t b x v sh e x y t y u s q g s v g x x y v b v v x x f f w w x w x x e e x e w ia r و a g v yut h r و sh d y y r t e e l e x e r r sh y y y sh sh y y x x f f y y y x f c o r o y u u في e x b r e w u sh u u u a t t r r u u t t u u u u u and and and and and and and and r xypovyashv u sh a y u a r d sh z x b y x sh a y u v y u y l y a r u v sh z x b h w ساعة

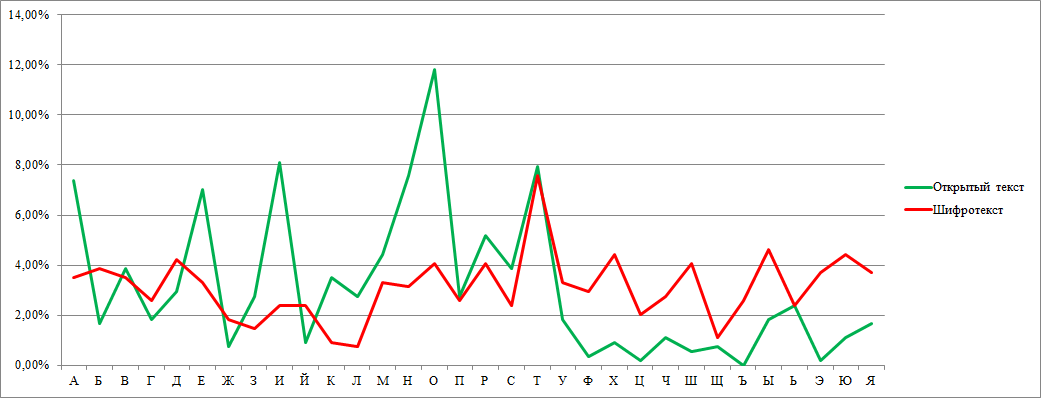

سوف أقوم بتكوين ترددات للنصوص المفتوحة والمشفرة:

من الواضح أن الرسوم البيانية هي نفسها ، فإذا نظرت إلى عدد الحروف الموجودة خلف بعضها ، يمكنك معرفة الإزاحة التي تم استخدامها. في هذه الحالة ، كان التحيز 16.

والآن سأقوم بتشفير النص نفسه وفقًا لـ Visioner. الكلمة الرئيسية "جولة":

I r y f r f k f e f t f f e g t f h g a a x x g f p g h h y y y y sh sh b y u m y u t f f w g w w y y y y YUZYYK E YODA YUCHT P MNOCH P O D T U R U R U R M R O R R P Y Y S N b x x y r ne r ne ne b l l u u t u t t. t u v d d m x y o f f y e و t h w a h h r r t y y y g و b b y b b y y f d y y y d d d d e w h e t g n a y a t p t m h h h y y y y y y h b h h b h y h y x n u sh m z n b u y w w sh sh sh g d sh a f z r r r r d r t t y h y y y y z w b e x h x b b f u u u y y d w y w w w w w w w w y y y y y y y y y y y y y y y y y th e g e d a d h g a a g g g v v a n a g g g y g t e c d e n d y c s s r w b r b p p d n n r n b r t r t m m th s y o y a i u v a t u r u b b b c b b b b c b a a a a b b b b b b b b b b b b b b / y / y / y n h a m x c y y

ومرة أخرى ، سأؤلف الترددات:

لقد تغير الجدول الزمني ، لذلك ببساطة لن يفسح المجال لتحليل التردد.

العارض التقطيع

البحث عن الكلمات الرئيسية

كيف يمكنني كسر هذا التشفير؟ لكن تبين أنه لا يلزم الاختراق على الإطلاق ، ولكن ببساطة لفك تشفيره ، لأن المفتاح الخاص به معلق في مكان بارز للغاية.

ربما لاحظ شخص ما وجود "شذوذ" في النص المشفر ، وشخص ما في صورة منظر عام للنحت في بداية المقال:

سأختار من بين طاولات منحوتات Vigenère من خط "MEDUZA" ، لراحة الاستخدام الإضافي:

سأبدأ في فك تشفير الجزء الأول من النص المشفر (في شكل أكثر ملاءمة ، سأعرض النتيجة بعد قليل):

أذهب إلى الثانية. كان من الضروري البدء من جديد بالحرف "M" في المفتاح:

كان هذا الجزء استمرارا للجزء الأول.

ولكن عليك أن تبدأ من جديد بالحرف "M" للحصول على جزء جديد من النص:

يوفر

الموقع مقاربة للحل.

ينص إعلان القرار على أن الحل تم العثور عليه بشكل مستقل من قبل شخصين ، ولكن لأسباب مختلفة لم تبدأ في نشره على الفور. هناك أشخاص وجدوا حلًا - Mike Bales و Frank Corr.

نتائج فك التشفير

الآن يبقى إحضار كل شيء إلى النموذج الذي يمكن من خلاله قراءة النص: تقسيم الكلمات ، ووضع علامات الترقيم تقريبًا على الأقل ، وحذف الكلمة الرئيسية:

إن أعلى فن في الذكاء السري هو القدرة على تطوير مصدر ستتحكم فيه وتحكمه بالكامل. وفقًا لشعر جهاز المخابرات السري ، فإن المصدر الخاضع للرقابة ، كقاعدة عامة ، يوفر المعلومات الأكثر موثوقية. التحكم هو مصدر تم شراؤه أو موجود في أي تجعيد الشعر الأخرى. حسب التقاليد ، هدف العمل المهني في توزيع سري. لقد كان دائمًا الخلط بين أي مصدر معلومات ذي قيمة محتملة على الشبكة النفسية وشد هذه الشبكة في الوقت المناسب. الفرص المتاحة لهذا ليست كثيرة للغاية ، ولكن هؤلاء العاملين في خدمة المناجم الذين يقومون بتطوير مصادر معلومات يمكن السيطرة عليها بنجاح يتوقعون تعزيزًا معقولًا واحترامًا للزملاء. ومع ذلك ، فإن الطرق اللازمة لتحقيق هذا الهدف والسلوكيات لا تتعارض مع أخلاق المجتمع وأخلاقه في مجال العلاقات الشخصية.

تمكنت من العثور على افتراض فقط ، أكثر شبهاً بالبيان القائل إن هذا من كتاب KGB المدرسي للموظفين الذين يعملون مع الوكلاء.

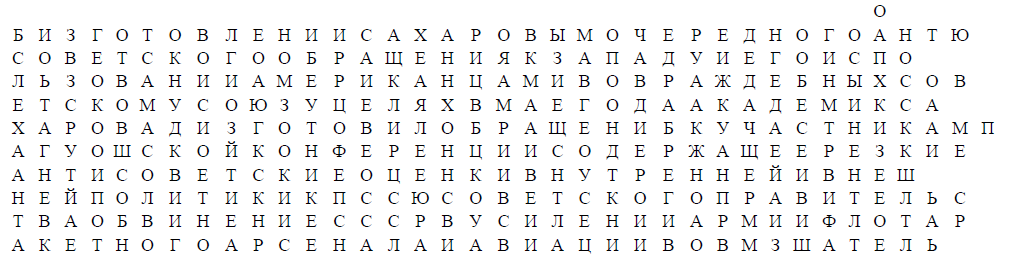

الجزء الثاني من النص يخص الأكاديمي ساخاروف:

حول إنتاج ساخاروف لـ "النداء" المقبل المناهض للسوفييت للغرب واستخدامه من قبل الأميركيين لأغراض معادية للاتحاد السوفيتي. في مايو ، الأكاديمي ساخاروف إيه. دي. "نداء" إلى "المشاركين في مؤتمر بوغواش" ، الذي يحتوي على تقييمات قاسية مناهضة للاتحاد السوفيتي للسياسات الداخلية والخارجية للحزب الشيوعي السوفياتي للحكومة السوفيتية ، متهما الاتحاد السوفياتي "بتعزيز الجيش والبحرية وترسانة الصواريخ والطيران" ، "كمدمر

يزعم ، هذا هو واحد من وثائق KGB:

الشذوذ

يحتوي النص العادي على "أخطاء مطبعية". لا أعتقد أن هذه مجرد أخطاء مطبعية من عدم الاهتمام ، خاصة وأن جيم ربما كان لديه النص المصدر أمام عينيه. لأي غرض تم تقديم هذه الأخطاء؟ سؤال مفتوح.

هناك أيضًا كلمة خاصة "" ، وهي أيضًا "سلوك" ، حيث الرسالة مفقودة.

والأكثر إثارة للاهتمام هو وجود كلمة "VZOR" في نص واضح. في رأيي ، هذه الكلمة لا ينبغي أن تكون هنا.

شخصيا ، يبدو لي أن هناك "المستوى الثاني" ، لكن لم أجد هذا "القفل" الذي يناسب هذا "المفتاح". ربما لا يوجد شيء هنا.

تحليل تردد جهاز الإسقاط

في البداية ، اعتقدت أن الأخطاء المطبعية في النص العادي ضرورية من أجل تعقيد تحليل تشفير التردد. لكن الأخطاء المطبعية كانت قليلة جدًا بحيث لم يكن لها تأثير كبير على الترددات. ومع ذلك ، سأقدم الرسوم البيانية للترددات المفتوحة والنصوص المشفرة. سآخذ فقط الجزء الأول من النص المشفر باعتباره الجزء الأكثر تكاملاً.

أخذت ترددات الأبجدية الروسية

هنا .

الجحيم

لدى Sanborn عمل آخر متعلق بجهاز عرض السيريلية. كما ، مع ذلك ، مع Cryptos. يسمى هذا العمل Antipodes وتم إنشاؤه في عام 1997.

يحتوي العمل على تشفير معدل في الجزء الإنجليزي ونص مشفر لجهاز العرض السيريلي في الجزء الروسي.

يحتوي جهاز الإسقاط السيريلي على 75٪ من النص المشفر لـ Antipode.

يختلف عدد الحروف في الأسطر ، وبالتالي يختلف عدد الخطوط.

سأقدم فقط بقية النص المشفر.

النص المشفرFBZHBLSVTCHRYYPTMBOYMSGUMBP

TSRYRAHKYHADGOSCHGDTSSTMSGYUBEMYSCHGYAL

OTSCHSHYUSFEZHBYUHLEYSCHHSHSHGOESHVEHOSCHZH

RYUKTPSHRACHTLBHMTSYASBLNRGPRUTBESHVESMY

ZFYUYAYAZHUFONSVSCHGMYBVSYUBSHSVTSPTTHSY

REAFEFYFRYAYRUFRFGRDEYFZSCHZATCHDLSZH

TULPZHVKBCHKZHTGGYUASHYDPDRSCHZSCHGRSHMR

POZHYFELKPNYRYAYAACHKUMRFHTMTSRITSZSCHDR

SHZHDRZPVNEOZHNFYEOZHSHFNYRYHLSHKHP

BEHFHOSCHGRZHMOYAZHVYUBCHTCHEZHYPEABYIDHH

FSCHNSCHDPVCHOPRPYAPOATGTSPLFBSHTCHTYFNP

YUTSSYUYKUAHFLTBKHVRDNSFVKAPRPLYGYHRF

YOAZPYLESBEFMYHPLYSCHHSHSHGOESHVTSUKG

فك التشفير بالطريقة نفسها ، باستخدام نفس الكلمة الرئيسية ونفس الحرف للكلمة الرئيسية ، حيث انتهى بي الأمر إلى فك شفرة الجزء الخاص بالأكاديمي ساخاروف. هذه هي النتيجة:

في شكل أكثر ملاءمة:

… ». , « », « ». . « » , , …

, .

خاتمة

جهاز العرض السيريلي أبسط بكثير ولا يحتوي على هذه الملائمات والتلميحات الخاطئة مثل Cryptos. يمكن حلها من قبل شخص لا يمتلك أي معرفة عميقة في التشفير - يكفي أن يكون لديك مفاهيم أساسية واحتياطي من الصبر وكمية كافية من وقت الفراغ.أود أن أكون أول من قرأ الرسالة المشفرة ، لكنني تأخرت كثيرًا.ومع ذلك ، فإن تكرار الطريقة التي ذهب بها الآخرون كانت مثيرة للغاية أيضًا.