ما هي Veeam بدعم الشبكة

شبكة Veeam Powered (Veeam PN) هي التكنولوجيا المستخدمة لتشغيل Veeam Recovery to Microsoft Azure (استرداد جهاز افتراضي لسحابة Microsoft Azure). باستخدام Veeam PN ، يتم تأسيس اتصال VPN بين الشبكة المحلية وشبكة Microsoft Azure.

التقنيات المستخدمة هي WireGuard و OpenVPN. تتم تهيئة VPN وإدارتها من خلال واجهة الويب.

يمكن أن يكون

Veeam PN مفيدًا ، على سبيل المثال ، في مثل هذه السيناريوهات:

- توفير الوصول إلى شبكة الشركة من خلال شبكة Microsoft Azure للمستخدمين عن بعد.

- إنشاء اتصال VPN من موقع إلى آخر بين مكاتب الشركة وشبكة Microsoft Azure ، التي تتصل بها الأجهزة الظاهرية المستعادة إلى Microsoft Azure cloud.

- قم بإنشاء اتصال VPN من نقطة إلى موقع بين أجهزة الكمبيوتر البعيدة وشبكة Microsoft Azure ، التي تتصل بها الأجهزة الظاهرية المستعادة إلى Microsoft Azure cloud.

لمزيد من التفاصيل ، مرحبا بكم في القط.

مثال للاستخدام

في أحد السيناريوهات المذكورة أعلاه (من

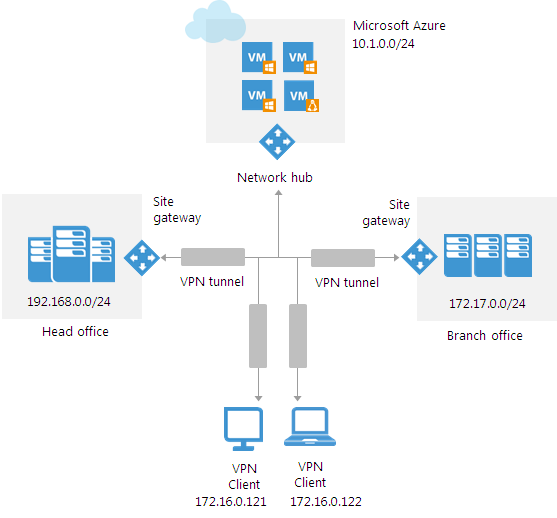

موقع إلى موقع ) ، يتم التحكم في حركة مرور VPN جميعها باستخدام مكونات Veeam:

محور الشبكة (محور الشبكة)

وبوابات الموقع (بوابات على المواقع).

شبكة VPN ، التي بنيت بهذه الطريقة (عبر Veeam PN) ، لديها طوبولوجيا نجمية. يتم توجيه كل حركة المرور في شبكة VPN دائمًا من خلال مركز الشبكة.

مع كل هذا ، لا تحتاج إلى تكوين VPN بشكل مضني على العديد من الأجهزة التي تعمل على المواقع البعيدة - فقط قم بتثبيت وإعداد Veeam PN. الربح!

افترض أنك تريد إضافة 3 شبكات عن بعد إلى شبكة VPN: شبكتان محليتان وشبكة سحابية واحدة في Microsoft Azure. بالنسبة لهذا التكوين ، تحتاج إلى نشر مركز شبكة في سحابة Microsoft Azure وبوابة واحدة في كل شبكة من الشبكات المحلية. سيتم توجيه كل حركة المرور من خلال مركز شبكة في السحابة.

مثال آخر

في سيناريو آخر (

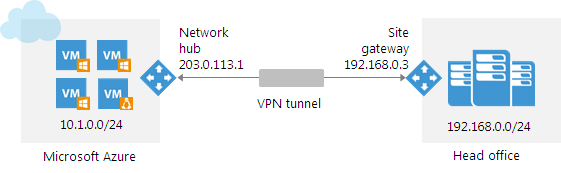

موقع إلى آخر ) ، يتم تكوين لوحة وصل الشبكة على الشبكة حيث تريد توفير وصول المستخدم (يمكن أن يكون هذا إما شبكة سحابية أو شبكة محلية).

لمنح المستخدم عن بعد الوصول إلى شبكة VPN منظمة باستخدام حل Veeam PN ، تحتاج إلى تكوين OpenVPN على جهاز المستخدم. للاتصال بجهاز في شبكة VPN ، يجب على هذا المستخدم الاتصال بلوحة وصل الشبكة ، وسيقوم هذا المستخدم بالفعل بتوجيه حركة المرور إلى الموارد اللازمة في شبكة VPN.

لاحظ أنه ليست هناك حاجة لتكوين بوابة يمكن الوصول إليها بشكل عام أو عنوان IP العام أو اسم DNS.

في الصورة ، سيبدو هذا السيناريو كما يلي:

يتوفر هنا دليل مفصل ووصف لسيناريوهات الاستخدام المختلفة لـ Veeam PN.

بعد التعرف على هذا الحل ، أراد المستخدمون ، بطبيعة الحال ، شيئًا جديدًا في الأداء الوظيفي. وهنا ما تم تنفيذه في الإصدار 2.0:

- الانتقال إلى WireGuard Technology

- وفقا لذلك ، وتحسين الأمن وزيادة الإنتاجية.

- اختيار البروتوكول (TCP أو UDP)

- إجراءات النشر المبسطة

الانتقال إلى WireGuard Technology

في أحدث إصدار من حل Veeam PN ، تحولنا من استخدام OpenVPN إلى WireGuard ، لأن WireGuard أصبح تدريجياً المعيار الجديد في صناعة تكنولوجيا VPN.

يعمل WireGuard على التحجيم جيدًا ، ويدعم مستوى عاليًا جدًا من الأمان مع تشفير محسّن ، ويتجاوز OpenVPN في النطاق الترددي.

تمكن مطورو WireGuard من تحقيق هذه النتائج من خلال استخدام kernel مباشرةً وكتابة الكود "من البداية" ، مع عدد أقل بكثير من سطور الكود (في WireGuard يوجد 4000 سطر فقط مقابل 600000 في OpenVPN).

زادت الموثوقية أيضًا عند العمل مع عدد كبير من المواقع - مما لا شك فيه أن هذا سيكون مفيدًا للنسخ الاحتياطي والتكرار.

تحدث Linus Torvalds نفسه لصالح WireGuard كمعيار جديد فعلي لشبكة VPN:

"هل يمكنني مرة أخرى التعبير عن حبي لـ [WireGuard] وآمل أن يتم دمجها قريبًا؟ ربما لا تكون الشفرة مثالية ، لكني قمت بقشطها ، ومقارنة بالفظائع التي هي OpenVPN و IPSec ، إنها عمل فني. "

Linus Torvalds ، على Linux Kernel Mailing List

"هل يمكنني مرة أخرى التعبير عن حبي وآمل أن يتم تضمينه قريبًا في قلبه؟ ربما لا يكون الكود مثاليًا ، ولكن بالمقارنة مع أهوال OpenVPN و IPSec ، فهو عمل فني. "

Linus Torvalds ، في قائمة Linux Kernel البريدية

قام فريق تطوير Veeam PN بإعادة كتابة التعليمات البرمجية المصدر وفقًا لذلك.

! المهم في الوقت نفسه ، كما فهمت ، أصبحت ترقية مستخدمي الإصدار 1.0 أمرًا مستحيلًا ، لذا يلزم إعادة تثبيت كاملة.

تحسين الأمن وزيادة الإنتاجية

أحد أسباب التبديل من OpenVPN إلى WireGuard هو تحسين الأمان في WireGuard. والأمن هو أحد النقاط الرئيسية لأي حل VPN.

يستخدم WireGuard إصدار تشفير لمنع هجمات التشفير. تكون الوسيطة كما يلي: أثناء المصادقة ، يكون من الأسهل التعامل مع إصدارات الأوليات بدلاً من استخدام مفاوضة العميل-الخادم لنوع التشفير وأطوال المفاتيح.

بفضل هذا الأسلوب للتشفير ، وكذلك كفاءة الشفرة مع WireGuard ، من الممكن تحقيق مؤشرات أداء أعلى من OpenVPN.

هذا يعني أن الإصدار الجديد من حل Veeam PN يمكنه التعامل مع كميات أكبر بكثير من المعلومات - 5-20 مرات أكثر من OpenVPN ، وفقًا لنتائج الاختبار (اعتمادًا على تكوين المعالج). مع هذا الأداء ، تتوقع التكنولوجيا الجديدة مجموعة من المهام أكبر بكثير من مجرد نقل البيانات من مكتب بعيد أو من مختبر منزلي. اليوم ، يعد Veeam PN ليس فقط وسيلة لإقامة اتصال آمن بين عدة مواقع ، ولكنه ينقل أيضًا مئات ميغابت في الثانية دون تدخل - وهذا مفيد جدًا لحماية البيانات واستعادتها.

اختيار البروتوكول

واحدة من الفروق الدقيقة في عمل WireGuard هو استخدام UDP. من المعتقد أن هذا قد يكون عقبة أمام استخدام WireGuard في الشبكات الآمنة التي يكون فيها استخدام TCP أفضل من UDP افتراضيًا.

للتغلب على هذا القيد ، توصل مهندسونا إلى خيار تغليف: تنتقل حركة مرور UDP المشفرة عبر نفق TCP. الآن ستتاح للمستخدمين الفرصة لاختيار الخيار المناسب (العمل مع TCP أو UDP) حسب إعدادات أمان الشبكة.

التثبيت والتكوين بسيطان للغاية - يمكن تثبيت WireGuard على خادم Ubuntu باستخدام برنامج نصي ، وهناك أيضًا خيار مع التضمين في التطبيق.

ملاحظة: لا يزال OpenVPN يُستخدم للاتصالات من

نقطة إلى موقع (من

نقطة إلى موقع ) ، حيث يتم توزيع عملاء OpenVPN على نطاق واسع عبر الأنظمة الأساسية. يتم وصول العميل إلى محور Veeam PN من خلال OpenVPN ، والاتصال من

موقع إلى موقع (من موقع إلى آخر) باستخدام WireGuard (انظر الأمثلة أعلاه).

وأكثر شيء واحد

بالإضافة إلى التبديل إلى WireGuard للاتصالات

الموقعية ، يحتوي Veeam PN 2.0 على ميزات جديدة أخرى ، على وجه الخصوص:

- دعم توجيه DNS المباشر ، النقل التلقائي لإعدادات DNS إلى الأجهزة العميلة لتحديد FQDNs في جميع المواقع المتصلة.

- تحسينات في التكامل مع Microsoft Azure.

- تقرير التقدم نشر جديد.

روابط مفيدة